এজ UI এবং এজ ম্যানেজমেন্ট API এজ ম্যানেজমেন্ট সার্ভারের কাছে অনুরোধ করে কাজ করে, যেখানে ম্যানেজমেন্ট সার্ভার নিম্নলিখিত ধরনের প্রমাণীকরণ সমর্থন করে:

- মৌলিক প্রমাণীকরণ: এজ UI-তে লগ ইন করুন বা আপনার ব্যবহারকারীর নাম এবং পাসওয়ার্ড পাস করে এজ ম্যানেজমেন্ট এপিআই-তে অনুরোধ করুন।

- OAuth2: একটি OAuth2 অ্যাক্সেস টোকেন এবং রিফ্রেশ টোকেনের জন্য আপনার Edge Basic Auth শংসাপত্রগুলি বিনিময় করুন। একটি API কলের Bearer হেডারে OAuth2 অ্যাক্সেস টোকেন পাস করে এজ ম্যানেজমেন্ট API এ কল করুন।

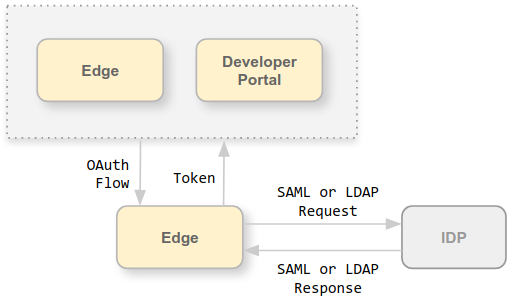

এজ প্রমাণীকরণের জন্য নিম্নলিখিত বহিরাগত সনাক্তকারী প্রদানকারী (IDPs) ব্যবহার করে সমর্থন করে:

- সিকিউরিটি অ্যাসারশন মার্কআপ ল্যাঙ্গুয়েজ (SAML) 2.0: SAML পরিচয় প্রদানকারীর দ্বারা প্রত্যাবর্তিত SAML দাবী থেকে OAuth অ্যাক্সেস তৈরি করুন।

- লাইটওয়েট ডিরেক্টরি অ্যাক্সেস প্রোটোকল (LDAP): OAuth অ্যাক্সেস টোকেন তৈরি করতে LDAP এর অনুসন্ধান এবং আবদ্ধ বা সাধারণ বাইন্ডিং প্রমাণীকরণ পদ্ধতি ব্যবহার করুন।

SAML এবং LDAP IDPs উভয়ই একটি একক সাইন-অন (SSO) পরিবেশ সমর্থন করে। এজ-এর সাথে একটি বাহ্যিক IDP ব্যবহার করে, আপনি এজ UI এবং API-এর জন্য SSO-কে সমর্থন করতে পারেন আপনার প্রদান করা অন্য যেকোন পরিষেবার পাশাপাশি এবং যেগুলি আপনার বাহ্যিক IDP সমর্থন করে।

বাহ্যিক IDP সমর্থন সক্রিয় করার জন্য এই বিভাগে নির্দেশাবলী নিম্নলিখিত উপায়ে বহিরাগত প্রমাণীকরণ থেকে আলাদা:

- এই বিভাগটি SSO সমর্থন যোগ করে

- এই বিভাগটি এজ UI ব্যবহারকারীদের জন্য (ক্লাসিক UI নয়)

- এই বিভাগটি 4.19.06 এবং পরবর্তীতে সমর্থিত

Apigee SSO সম্পর্কে

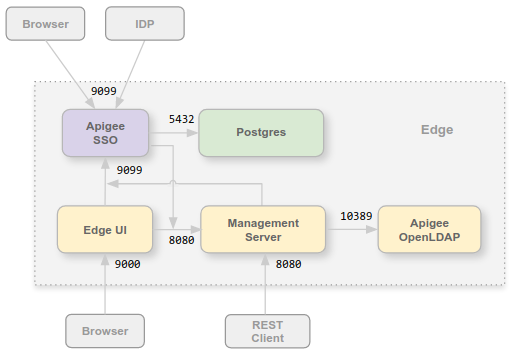

এজ-এ SAML বা LDAP-কে সমর্থন করতে, আপনি apigee-sso , Apigee SSO মডিউল ইনস্টল করুন। নিম্নলিখিত চিত্রটি ব্যক্তিগত ক্লাউড ইনস্টলেশনের জন্য একটি প্রান্তে Apigee SSO দেখায়:

আপনি এজ ইউআই এবং ম্যানেজমেন্ট সার্ভারের মতো একই নোডে বা তার নিজস্ব নোডে অ্যাপিজি এসএসও মডিউল ইনস্টল করতে পারেন। নিশ্চিত করুন যে Apigee SSO-এর পোর্ট 8080-এর উপরে ম্যানেজমেন্ট সার্ভারে অ্যাক্সেস রয়েছে।

একটি ব্রাউজার থেকে, বহিরাগত SAML বা LDAP IDP এবং ম্যানেজমেন্ট সার্ভার এবং এজ UI থেকে Apigee SSO-তে অ্যাক্সেস সমর্থন করার জন্য Apigee SSO নোডে পোর্ট 9099 খোলা থাকতে হবে। Apigee SSO কনফিগার করার অংশ হিসাবে, আপনি নির্দিষ্ট করতে পারেন যে বাহ্যিক সংযোগ HTTP বা এনক্রিপ্ট করা HTTPS প্রোটোকল ব্যবহার করে।

Apigee SSO পোস্টগ্রেস নোডে 5432 পোর্টে অ্যাক্সেসযোগ্য একটি Postgres ডাটাবেস ব্যবহার করে। সাধারণত আপনি একই পোস্টগ্রেস সার্ভার ব্যবহার করতে পারেন যা আপনি এজ এর সাথে ইনস্টল করেছেন, হয় একটি স্বতন্ত্র পোস্টগ্রেস সার্ভার বা মাস্টার/স্ট্যান্ডবাই মোডে কনফিগার করা দুটি পোস্টগ্রেস সার্ভার। আপনার Postgres সার্ভারে লোড বেশি হলে, আপনি Apigee SSO-এর জন্য একটি পৃথক পোস্টগ্রেস নোড তৈরি করতেও বেছে নিতে পারেন।

ব্যক্তিগত ক্লাউডের জন্য OAuth2 থেকে এজ-এর জন্য সমর্থন যোগ করা হয়েছে

উপরে উল্লিখিত হিসাবে, SAML-এর এজ বাস্তবায়ন OAuth2 অ্যাক্সেস টোকেনের উপর নির্ভর করে। অতএব, ব্যক্তিগত ক্লাউডের জন্য এজ-এ OAuth2 সমর্থন যোগ করা হয়েছে। আরও তথ্যের জন্য, OAuth 2.0 এর ভূমিকা দেখুন।

SAML সম্পর্কে

SAML প্রমাণীকরণ বিভিন্ন সুবিধা প্রদান করে। SAML ব্যবহার করে আপনি করতে পারেন:

- ব্যবহারকারী ব্যবস্থাপনার সম্পূর্ণ নিয়ন্ত্রণ নিন। যখন ব্যবহারকারীরা আপনার প্রতিষ্ঠান ছেড়ে চলে যান এবং কেন্দ্রীয়ভাবে তাদের প্রভিশন থেকে বঞ্চিত করা হয়, তখন তারা স্বয়ংক্রিয়ভাবে এজ-এ অ্যাক্সেস অস্বীকার করে।

- ব্যবহারকারীরা কীভাবে এজ অ্যাক্সেস করতে প্রমাণীকরণ করে তা নিয়ন্ত্রণ করুন। আপনি বিভিন্ন এজ প্রতিষ্ঠানের জন্য বিভিন্ন প্রমাণীকরণ প্রকার চয়ন করতে পারেন।

- নিয়ন্ত্রণ প্রমাণীকরণ নীতি. আপনার SAML প্রদানকারী প্রমাণীকরণ নীতিগুলিকে সমর্থন করতে পারে যা আপনার এন্টারপ্রাইজ মানগুলির সাথে আরও সঙ্গতিপূর্ণ।

- আপনি আপনার এজ ডিপ্লোয়মেন্টে লগইন, লগআউট, ব্যর্থ লগইন প্রচেষ্টা এবং উচ্চ ঝুঁকিপূর্ণ কার্যকলাপ নিরীক্ষণ করতে পারেন।

SAML সক্ষম করে, এজ UI এবং এজ ম্যানেজমেন্ট API-এ অ্যাক্সেস OAuth2 অ্যাক্সেস টোকেন ব্যবহার করে। এই টোকেনগুলি Apigee SSO মডিউল দ্বারা তৈরি করা হয় যা আপনার IDP দ্বারা ফেরত SAML দাবী গ্রহণ করে।

একবার একটি SAML দাবি থেকে তৈরি হলে, OAuth টোকেন 30 মিনিটের জন্য বৈধ এবং রিফ্রেশ টোকেন 24 ঘন্টার জন্য বৈধ। আপনার ডেভেলপমেন্ট এনভায়রনমেন্ট সাধারন ডেভেলপমেন্ট টাস্কের জন্য অটোমেশনকে সমর্থন করতে পারে, যেমন টেস্ট অটোমেশন বা কন্টিনিউয়াস ইন্টিগ্রেশন/কন্টিনিউয়াস ডিপ্লয়মেন্ট (CI/CD), যার জন্য দীর্ঘ সময়ের টোকেন প্রয়োজন। স্বয়ংক্রিয় কাজের জন্য বিশেষ টোকেন তৈরির তথ্যের জন্য স্বয়ংক্রিয় কার্যগুলির সাথে SAML ব্যবহার করা দেখুন৷

LDAP সম্পর্কে

লাইটওয়েট ডিরেক্টরি অ্যাক্সেস প্রোটোকল (LDAP) হল একটি উন্মুক্ত, ইন্ডাস্ট্রি স্ট্যান্ডার্ড অ্যাপ্লিকেশন প্রোটোকল যা বিতরণ করা ডিরেক্টরি তথ্য পরিষেবাগুলি অ্যাক্সেস এবং বজায় রাখার জন্য। ডিরেক্টরি পরিষেবাগুলি প্রায়শই একটি কর্পোরেট ইমেল ডিরেক্টরির মতো একটি শ্রেণিবদ্ধ কাঠামো সহ রেকর্ডের যে কোনও সংগঠিত সেট সরবরাহ করতে পারে।

Apigee SSO-এর মধ্যে LDAP প্রমাণীকরণ স্প্রিং সিকিউরিটি LDAP মডিউল ব্যবহার করে। ফলস্বরূপ, Apigee SSO-এর LDAP সমর্থনের জন্য প্রমাণীকরণ পদ্ধতি এবং কনফিগারেশন বিকল্পগুলি স্প্রিং সিকিউরিটি LDAP-তে পাওয়া যায় এমনগুলির সাথে সরাসরি সম্পর্কযুক্ত।

প্রাইভেট ক্লাউডের জন্য এজ সহ LDAP একটি LDAP- সামঞ্জস্যপূর্ণ সার্ভারের বিরুদ্ধে নিম্নলিখিত প্রমাণীকরণ পদ্ধতিগুলিকে সমর্থন করে:

- অনুসন্ধান এবং বাঁধন (পরোক্ষ বাঁধাই)

- সরল বাঁধন (সরাসরি বাঁধাই)

Apigee SSO ব্যবহারকারীর ইমেল ঠিকানা পুনরুদ্ধার করার চেষ্টা করে এবং এটির সাথে তার অভ্যন্তরীণ ব্যবহারকারীর রেকর্ড আপডেট করে যাতে ফাইলে একটি বর্তমান ইমেল ঠিকানা থাকে কারণ এজ অনুমোদনের উদ্দেশ্যে এই ইমেলটি ব্যবহার করে।

এজ UI এবং API URL

আপনি যে ইউআরএলটি এজ UI এবং এজ ম্যানেজমেন্ট এপিআই অ্যাক্সেস করতে ব্যবহার করেন সেটিই SAML বা LDAP সক্ষম করার আগে ব্যবহার করা হয়েছিল। এজ UI এর জন্য:

http://edge_UI_IP_DNS:9000 https://edge_UI_IP_DNS:9000

যেখানে edge_UI_IP_DNS হল এজ UI হোস্ট করা মেশিনের IP ঠিকানা বা DNS নাম। এজ UI কনফিগার করার অংশ হিসাবে, আপনি নির্দিষ্ট করতে পারেন যে সংযোগটি HTTP বা এনক্রিপ্ট করা HTTPS প্রোটোকল ব্যবহার করে।

এজ ম্যানেজমেন্ট API এর জন্য:

http://ms_IP_DNS:8080/v1 https://ms_IP_DNS:8080/v1

যেখানে ms_IP_DNS হল ম্যানেজমেন্ট সার্ভারের IP ঠিকানা বা DNS নাম। API কনফিগার করার অংশ হিসাবে, আপনি নির্দিষ্ট করতে পারেন যে সংযোগটি HTTP বা এনক্রিপ্ট করা HTTPS প্রোটোকল ব্যবহার করে।

Apigee SSO-তে TLS কনফিগার করুন

ডিফল্টরূপে, Apigee SSO-এর সাথে সংযোগ 9099 পোর্টের উপর HTTP ব্যবহার করে নোড হোস্টিং apigee-sso , Apigee SSO মডিউলে। apigee-sso এ অন্তর্নির্মিত একটি Tomcat উদাহরণ যা HTTP এবং HTTPS অনুরোধগুলি পরিচালনা করে।

Apigee SSO এবং Tomcat তিনটি সংযোগ মোড সমর্থন করে:

- ডিফল্ট: ডিফল্ট কনফিগারেশন পোর্ট 9099-এ HTTP অনুরোধ সমর্থন করে।

- SSL_TERMINATION: আপনার পছন্দের পোর্টে Apigee SSO-তে TLS অ্যাক্সেস সক্ষম করা হয়েছে। এই মোডের জন্য আপনাকে অবশ্যই একটি TLS কী এবং শংসাপত্র নির্দিষ্ট করতে হবে৷

- SSL_PROXY: প্রক্সি মোডে Apigee SSO কনফিগার করে, মানে আপনি

apigee-ssoএর সামনে একটি লোড ব্যালেন্সার ইনস্টল করেছেন এবং লোড ব্যালেন্সারে TLS বন্ধ করেছেন। আপনি লোড ব্যালেন্সার থেকে অনুরোধের জন্যapigee-ssoতে ব্যবহৃত পোর্টটি নির্দিষ্ট করতে পারেন।

পোর্টালের জন্য বাহ্যিক IDP সমর্থন সক্ষম করুন৷

এজ-এর জন্য বাহ্যিক IDP সমর্থন সক্ষম করার পরে, আপনি বিকল্পভাবে এটি Apigee বিকাশকারী পরিষেবা পোর্টালের জন্য সক্ষম করতে পারেন (বা সহজভাবে, পোর্টাল )। এজকে অনুরোধ করার সময় পোর্টালটি SAML এবং LDAP প্রমাণীকরণ সমর্থন করে। মনে রাখবেন যে এটি পোর্টালে ডেভেলপার লগইন করার জন্য SAML এবং LDAP প্রমাণীকরণ থেকে আলাদা। আপনি ডেভেলপার লগইনের জন্য আলাদাভাবে বাহ্যিক IDP প্রমাণীকরণ কনফিগার করেন। আরও জানতে IDPs ব্যবহার করতে পোর্টাল কনফিগার করুন দেখুন।

পোর্টাল কনফিগার করার অংশ হিসাবে, আপনাকে অবশ্যই Apigee SSO মডিউলটির URL উল্লেখ করতে হবে যা আপনি Edge এর সাথে ইনস্টল করেছেন: