La especificación SAML define tres entidades:

- Principal (usuario de la IU de Edge)

- Proveedor de servicios (SSO de Apigee)

- Proveedor de identidad (devuelve una aserción de SAML)

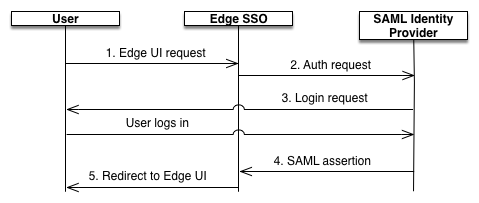

Cuando SAML está habilitado, el principal (un usuario de la IU de Edge) solicita acceso al proveedor de servicios (SSO de Apigee). Luego, el SSO de Apigee (en su rol de proveedor de servicios SAML) solicita y obtiene una de identidad del IDP de SAML y la usa para crear la autenticación OAuth2 token necesario para acceder a la IU de Edge. Luego, se redirecciona al usuario a la IU de Edge.

Este proceso se muestra a continuación:

En este diagrama, se muestra lo siguiente:

- El usuario intenta acceder a la IU de Edge mediante una solicitud a la URL de acceso de Edge

de la IU de Google. Por ejemplo:

https://edge_UI_IP_DNS:9000 - Las solicitudes no autenticadas se redireccionan al IdP de SAML. Por ejemplo: “https://idp.customer.com”.

- Si no accediste al IdP, se te solicitará que accedas.

El IdP de SAML te autentica.

El IdP de SAML genera y muestra una aserción de SAML 2.0 al módulo de SSO de Apigee.

- El SSO de Apigee valida la aserción, extrae la identidad del usuario de la aserción y genera

el token de autenticación de OAuth 2 para la IU de Edge y redirecciona al usuario a la IU de Edge principal

en la siguiente URL:

https://edge_ui_IP_DNS:9000/platform/orgName

orgName es el nombre de una organización de Edge.