Specyfikacja SAML definiuje 3 encje:

- Podmiot zabezpieczeń (użytkownik interfejsu Edge)

- Dostawca usług (logowanie jednokrotne w Apigee)

- Dostawca tożsamości (zwraca potwierdzenie SAML)

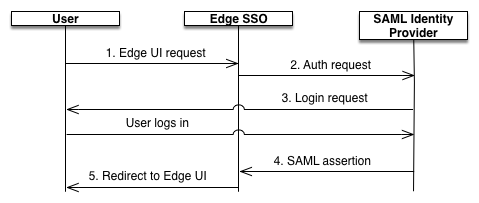

Gdy SAML jest włączony, podmiot zabezpieczeń (użytkownik interfejsu Edge) prosi o dostęp do dostawcy usług (Logowanie jednokrotne Apigee). Apigee SSO (w roli dostawcy usługi SAML) żąda i pobiera potwierdzenie tożsamości od IDP SAML i używa tego potwierdzenia do utworzenia protokołu OAuth2 token wymagany do uzyskania dostępu do interfejsu Edge. Następnie użytkownik zostaje przekierowany do interfejsu Edge.

Proces ten wygląda tak:

Na tym diagramie:

- Użytkownik próbuje uzyskać dostęp do interfejsu Edge, wysyłając żądanie na adres URL logowania na urządzeniu Edge

Interfejs. Na przykład:

https://edge_UI_IP_DNS:9000 - Nieuwierzytelnione żądania są przekierowywane do dostawcy tożsamości SAML. Przykład: „https://idp.customer.com”.

- Jeśli nie zalogujesz się do dostawcy tożsamości, pojawi się prośba o zalogowanie.

Użytkownik uwierzytelnia się przez dostawcę tożsamości SAML.

Dostawca tożsamości SAML generuje i zwraca potwierdzenie SAML 2.0 do modułu logowania jednokrotnego w Apigee.

- Apigee SSO weryfikuje potwierdzenie, wyodrębnia tożsamość użytkownika z asercji, generuje

token uwierzytelniania OAuth 2 dla interfejsu Edge i przekierowuje użytkownika do głównego interfejsu Edge.

stronę pod tym adresem URL:

https://edge_ui_IP_DNS:9000/platform/orgName

Gdzie orgName to nazwa organizacji Edge.