Apigee Edge のドキュメントを表示しています。

Apigee X のドキュメントに移動します。 情報

このチュートリアルでは、現在および潜在的なセキュリティの脆弱性をより深く理解する方法について説明します。このトピックでは、ユーザー インターフェースに表示されるレポートについて説明し、API プロキシのセキュリティについて考える方法を紹介します。

Edge UI でこれらのレポートにアクセスできるのは、組織管理者と読み取り専用組織管理者のみです。

Advanced API Ops で利用可能なレポート

このページでは、すべての Edge for Cloud Enterprise のお客様に提供されるレポートと、Advanced API Ops のお客様のみが利用できるレポートなど、セキュリティ レポートの使用方法について説明します。Advanced API Ops を購入していない Edge for Cloud Enterprise のお客様は、以下で説明する一部のレポートにアクセスできません。

Enterprise のすべてのお客様が利用できるレポートと、Advanced API Ops のお客様のみが利用できるレポートの完全なリストについては、セキュリティ レポートの概要をご覧ください。

ランタイム アクティビティと構成のスナップショットを取得する

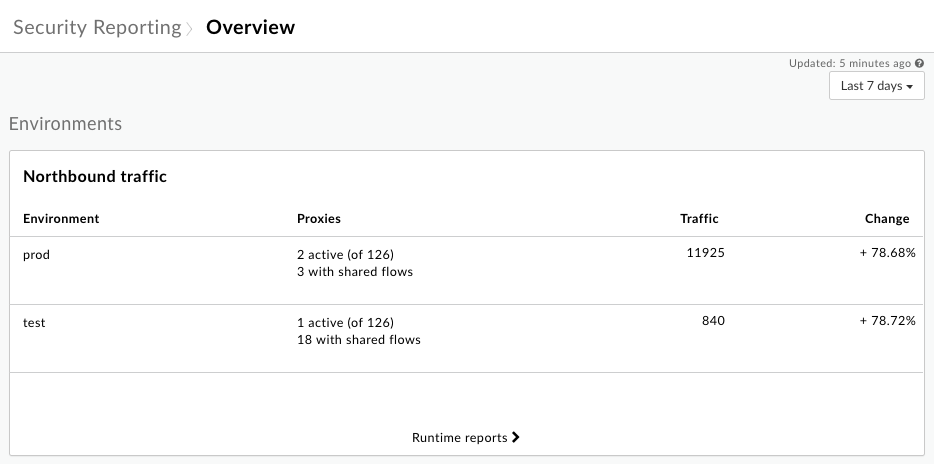

[概要] ページでは、機密性の高いオペレーションを含む、構成とランタイム トラフィックのセキュリティ スナップショットを取得できます。アクティビティの最大量(特に、セキュリティの脆弱性を示す可能性のあるアクティビティ)の全体像を把握することで、構成とトラフィックに関する詳細なデータを調べることができます。

ランタイム アクティビティを表示するには:

サイド ナビゲーション メニューで、[分析] > [セキュリティ レポート] > [概要] をクリックします。

右上にある期間のプルダウンをクリックし、データを表示する前の期間を選択します。

[Northbound traffic] グラフには、組織内の各環境の API プロキシへの受信リクエストに関する情報が表示されます。

受信トラフィックを詳しく調べるには、[ランタイム レポート] をクリックして、[ランタイム] ページの詳細データを表示します。このページについては、以下で説明します。

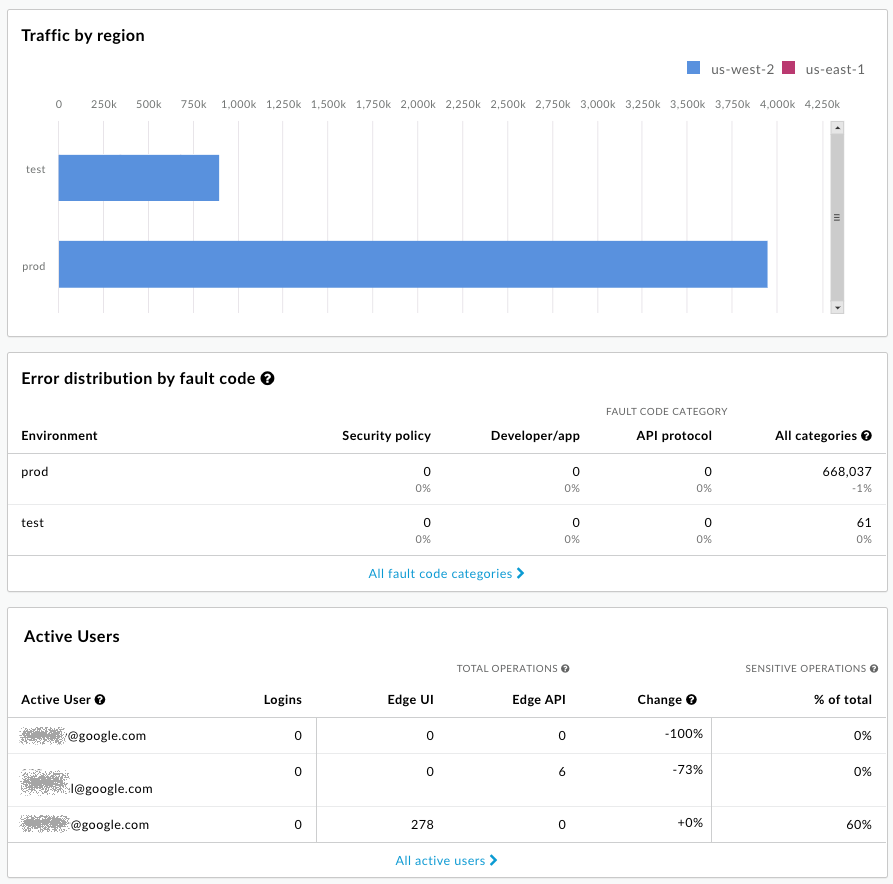

[上り(内向き)トラフィック] グラフの下には、[リージョン別のトラフィック](複数のリージョンがある場合のみ)、[障害コード別のエラー分布]、[機密性の高いオペレーション別のユーザー](組織の管理者のみ)のグラフが表示されます。

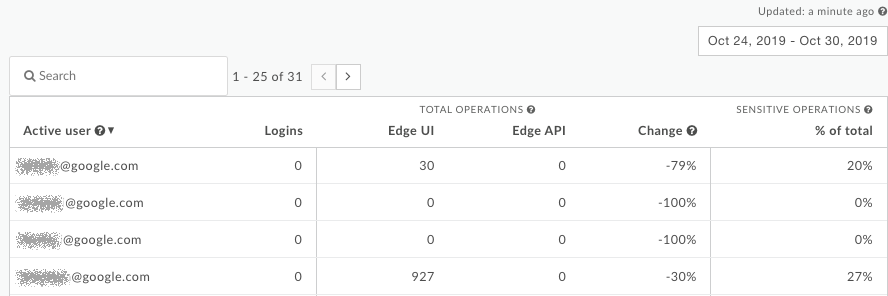

この画像では、メールアドレスは意図的に非表示にしています。機密情報に関する操作については、下記の機密情報に関する操作についてをご覧ください。

見ているものについて質問する

[概要] ページに表示される概要のスナップショットを使用すると、システムのセキュリティに関連する重要な特性を確認できます。表示された内容に基づいて、次のような疑問が生じるかもしれません。

- リクエストの割合は期待どおりですか?これらのリクエストを受信している API プロキシを詳しく調べる必要がありますか?

- 各リージョンのトラフィックの割合は正しいですか?1 つのリージョンが過負荷になっているか?

- 多数の障害コードが表示されていますか?どこで発生していますか?

- (組織の管理者のみ)最も機密性の高いオペレーションを呼び出しているユーザーは誰ですか?

ランタイム トラフィックの詳細を取得する

[ランタイム] ページでは、ランタイム トラフィックの詳細を確認し、現在のセキュリティの脆弱性を特定できます。たとえば、次のようなことができます。

- プロキシとターゲットに送信される HTTPS 以外のトラフィックの量を特定します。

- デベロッパー アプリと、そのトラフィックを処理する仮想ホストの詳細を表示します。

- 障害コード別にエラー数を表示する。

ランタイム トラフィックの詳細を表示するには:

- サイド ナビゲーション メニューで、[分析] > [セキュリティ レポート] > [ランタイム] をクリックします。

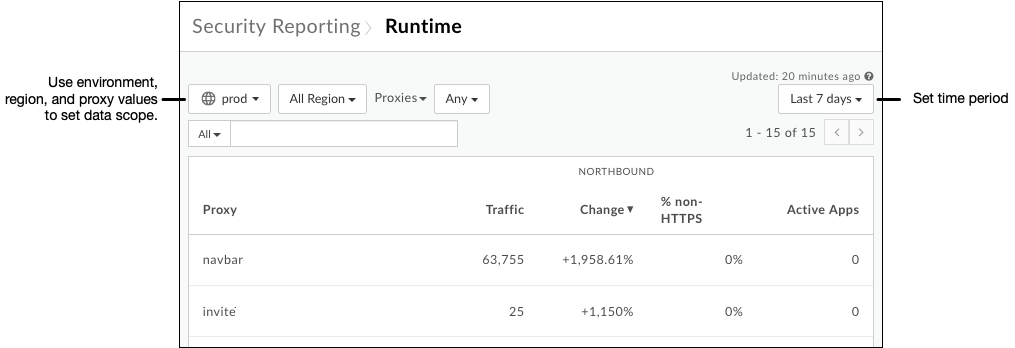

- 表示するデータのスコープを設定するには、ページの上部で、データを表示する環境、リージョン、期間を選択します。

- 環境のプルダウンの横にあるプルダウンに「プロキシ」と表示されていることを確認し(「ターゲット」などの値は表示されません。これについては後で説明します)、その値を「任意」のままにします。

表には、設定した範囲内の API プロキシと、その期間の合計トラフィックが表示されます。特に、HTTPS 以外のトラフィックを一覧表示する列に注目してください。これは、HTTPS ではなく非 HTTPS 経由でリストされたプロキシに送信されたリクエストを表します。これはセキュリティの脆弱性です。

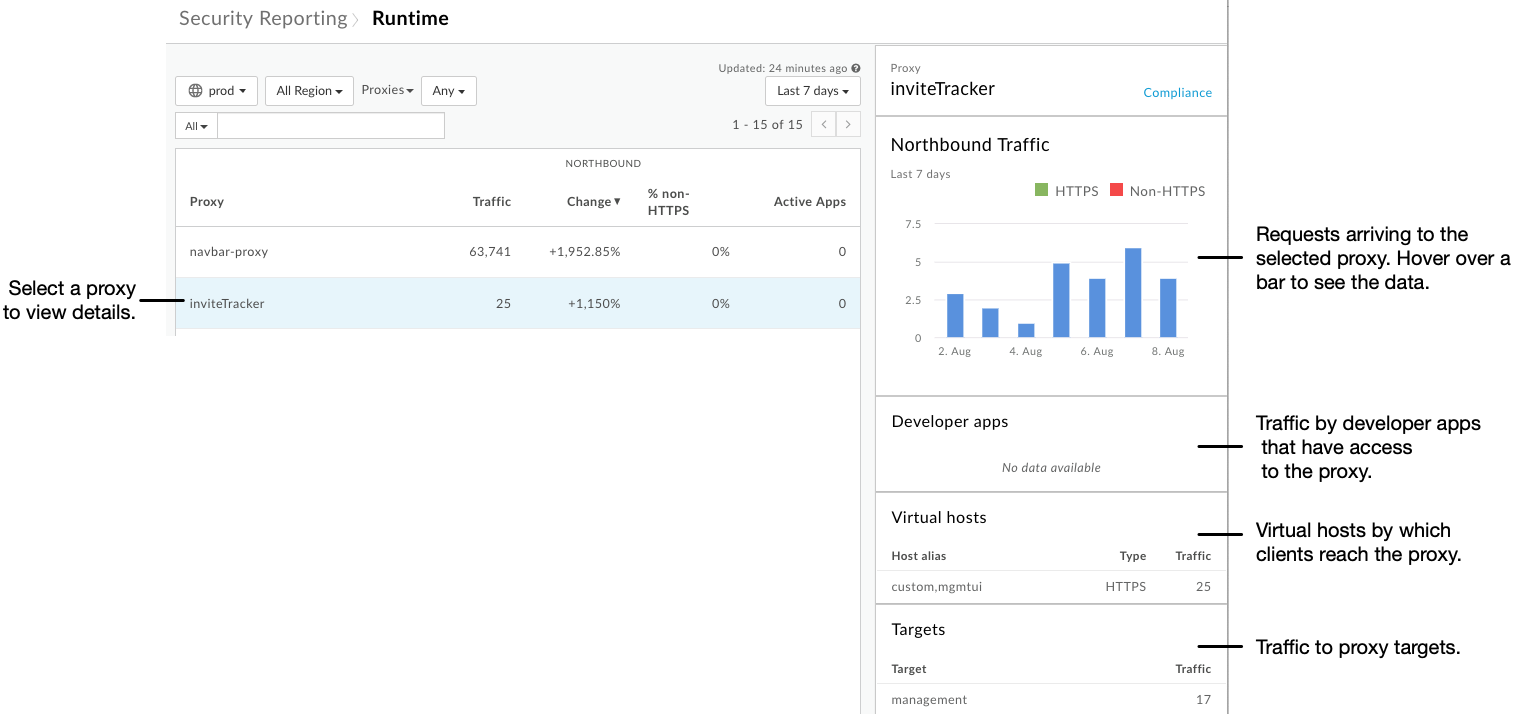

テーブル内の行をクリックすると、プロキシの詳細が表示されます。[合計トラフィック] グラフと同様に、[北方向トラフィック] グラフのバーにカーソルを合わせると、基になるデータが表示されます。

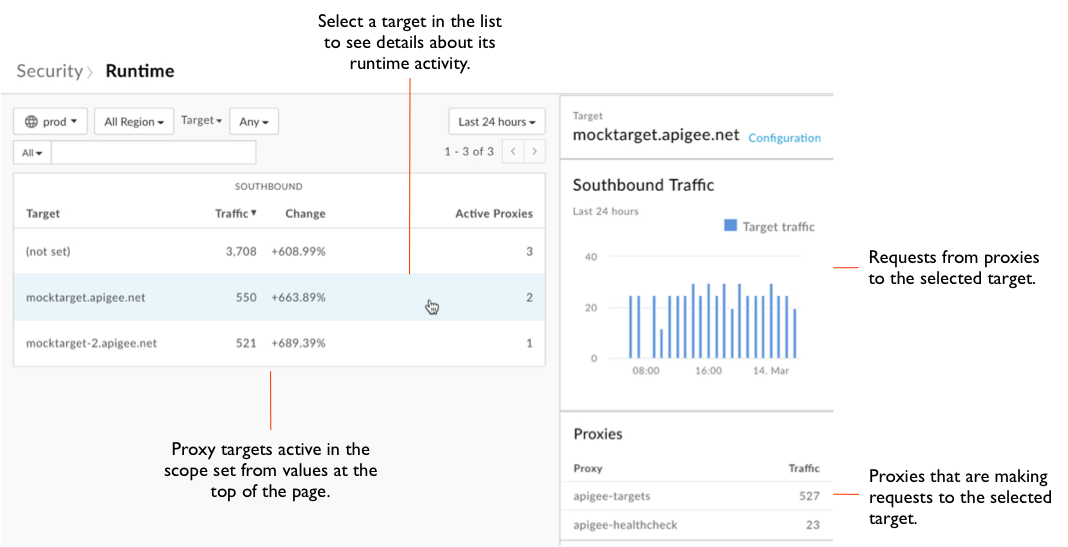

ページ上部の [プロキシ] プルダウンをクリックし、[ターゲット] をクリックします。

この表には、プロキシの表に記載されている情報と同様の情報がプロキシ ターゲットについて記載されています。

表の行をクリックすると、ターゲットの詳細が表示されます。

ページ上部の [ターゲット] プルダウンをクリックし、[アプリ] をクリックしてアプリに関する情報を表示します。

ページ上部の [アプリ] プルダウンをクリックし、[障害コード] をクリックして障害コードに関する情報を表示します。

見ているものについて質問する

[ランタイム] ページには、現在のトラフィック コンテキスト(クライアントからのリクエスト、ターゲットへのリクエスト)でのプロキシの動作が示されます。表示された内容に基づいて、プロキシが想定どおりに動作しているかどうかを自問自答します。

- HTTPS 以外のトラフィックを受信している各プロキシの詳細を確認します。そのトラフィックの割合は、そのプロキシに適していると思われますか?HTTPS 経由でリクエストを受信するようにプロキシを再構成する必要がありますか?

- 履歴の長短など、さまざまなスコープからデータを分析します。対応すべきトレンドはありますか?

- プロキシからターゲットへのトラフィックが大幅に増加していますか?そのトラフィックはトラフィック管理ポリシーによって仲介される必要がありますか?

構成の詳細を取得する

セキュリティの観点から構成の詳細を確認することで、プロキシの構成を変更してセキュリティを強化できる場所を特定できます。[構成] ページでは、プロキシとターゲットが Apigee Edge で使用可能なツールをどのように使用しているかについて、詳細なビューを確認できます。

構成の詳細を表示するには:

- サイド ナビゲーション メニューで、[分析] > [セキュリティ レポート] > [構成] メニュー項目をクリックします。

- 表示するデータの範囲を設定するには、ページの上部で、データを表示する環境を選択します。

- 環境のプルダウンの横にあるプルダウンが [プロキシ]([ターゲット] などの値ではない)になっていることを確認し、その値を [任意] のままにします。

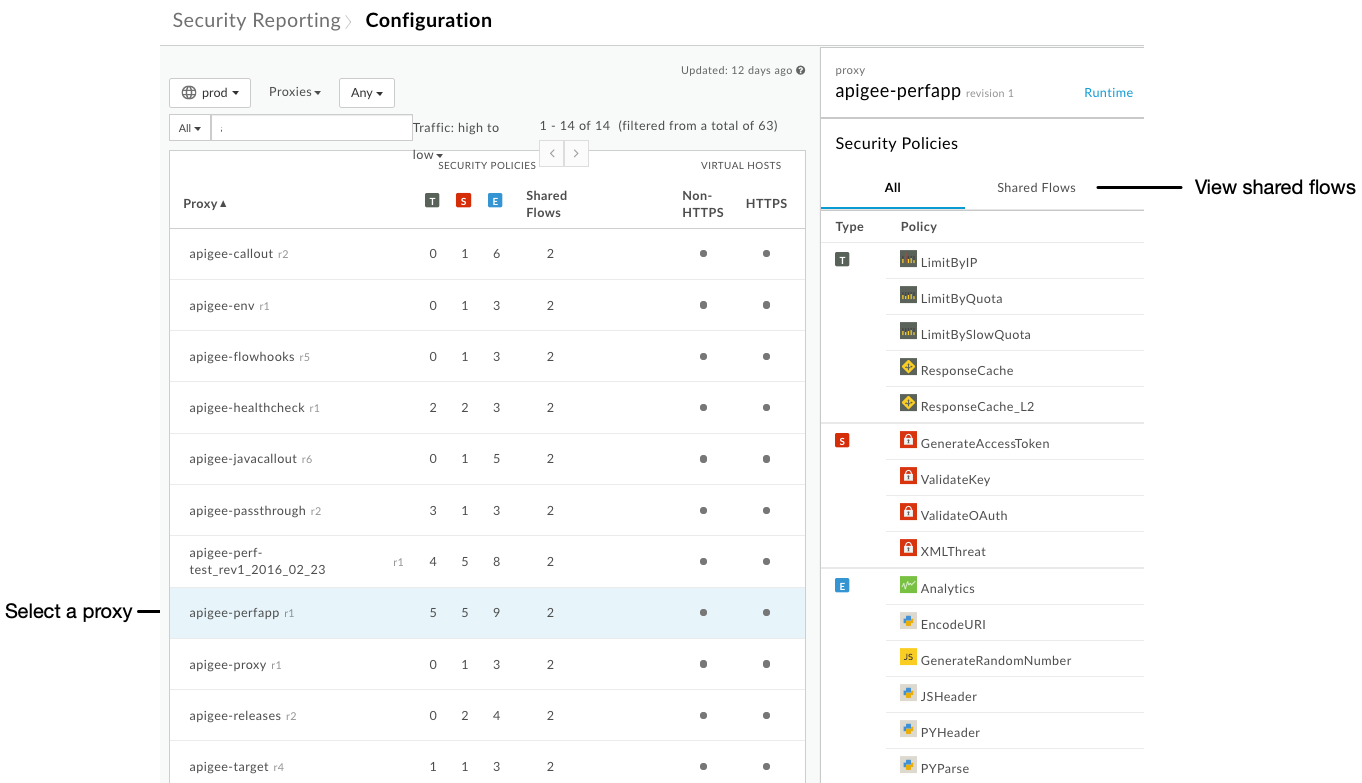

- 各プロキシについて、表には次の情報が表示されます。

- セキュリティ関連のポリシー グループで使用されているポリシーの数。ポリシー グループは、トラフィック管理、セキュリティ、拡張機能です。グループの詳細については、ポリシー リファレンスの概要をご覧ください。

- プロキシで使用されている共有フローの数(ある場合)。

- プロキシの仮想ホストが、非 HTTPS リクエスト、HTTPS リクエスト、またはその両方を受信するように設定されているかどうか。

テーブルの行をクリックすると、プロキシの構成に関する詳細が表示されます。

選択したプロキシに共有フローが含まれている場合は、UI の右側にある [共有フロー] をクリックして、このプロキシによって呼び出される共有フローで構成されているセキュリティ関連のポリシーのリストを表示します。

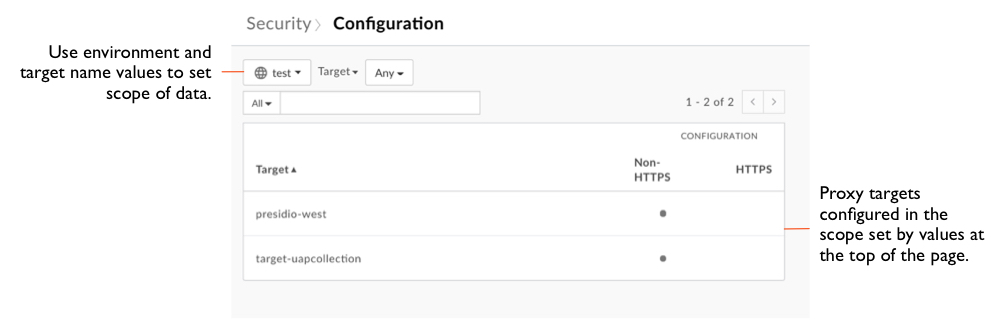

ページ上部の [プロキシ] プルダウンをクリックし、[ターゲット] をクリックします。

次の表は、ターゲットが非 HTTPS 呼び出しと HTTPS 呼び出しのどちらで到達しているかを示しています。

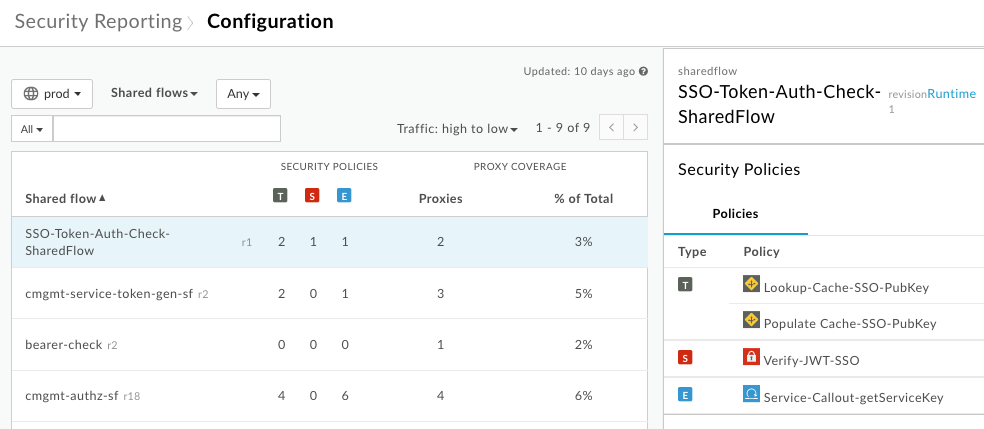

ページ上部の [ターゲット] プルダウンをクリックし、[共有フロー] をクリックして、共有フローに関する次の情報を表示します。

- セキュリティ関連のポリシー グループで使用されているポリシーの数。

- 各共有フローを使用しているプロキシの数。

見ているものについて質問する

[ランタイム] ページには、ランタイム条件でのプロキシの動作が示されますが、[構成] ページには、これらの条件を処理するようにプロキシを構成する方法が示されます。レポートを確認する際は、各プロキシを詳しく見てください。

- プロキシに適切なセキュリティ ポリシーが含まれていますか?セキュリティに関しては、すべてのプロキシを同じように構成する必要はありません。たとえば、リクエスト負荷が重いプロキシや、リクエスト数が大幅に変動するプロキシには、SpikeArrest ポリシーなどのトラフィック制御ポリシーを構成する必要があります。

- 共有フローの使用率が低い場合、その理由は何ですか?共有フローは、再利用可能なセキュリティ関連機能を作成するのに役立ちます。共有フローの詳細については、再利用可能な共有フローをご覧ください。

- フローフックに接続された共有フローを使用していますか?セキュリティ関連のポリシーを含む共有フローをフローフックに接続すると、環境内のプロキシ全体でセキュリティ機能を適用できます。フローフックの詳細については、フローフックを使用した共有フローの接続をご覧ください。

- プロキシで HTTPS 以外の仮想ホストを使用できるようにする必要がありますか?

ユーザー アクティビティの詳細を取得する

セキュリティのモニタリングの一環として、ユーザーが実行する可能性のある機密性の高いオペレーションに注意してください。[ユーザー アクティビティ] ページには、ユーザーが実行した機密性の高いオペレーションの数が表示されます。機密情報に関する操作については、下記の機密情報に関する操作についてをご覧ください。

Advanced API Ops を購入した組織管理者のみが、[ユーザー アクティビティ] ページにアクセスできます。読み取り専用組織管理者など、他のロールではこのページにアクセスできません。

ユーザー アクティビティを表示するには:

- サイド ナビゲーション メニューで、[分析] > [セキュリティ レポート] > [ユーザー アクティビティ] メニュー項目をクリックします。

- 日付ボックスをクリックして、期間を設定します。

組織内のユーザーごとに、次の情報が表に表示されます(メールアドレスは意図的に隠されています)。

- ログイン数。

- ユーザーが UI または API を介して実行した機密性の高いオペレーションの数。

- 選択した期間のアクティビティの変化。

- ユーザーが行ったすべてのオペレーションのうち、機密性の高いオペレーションと見なされるものの割合。

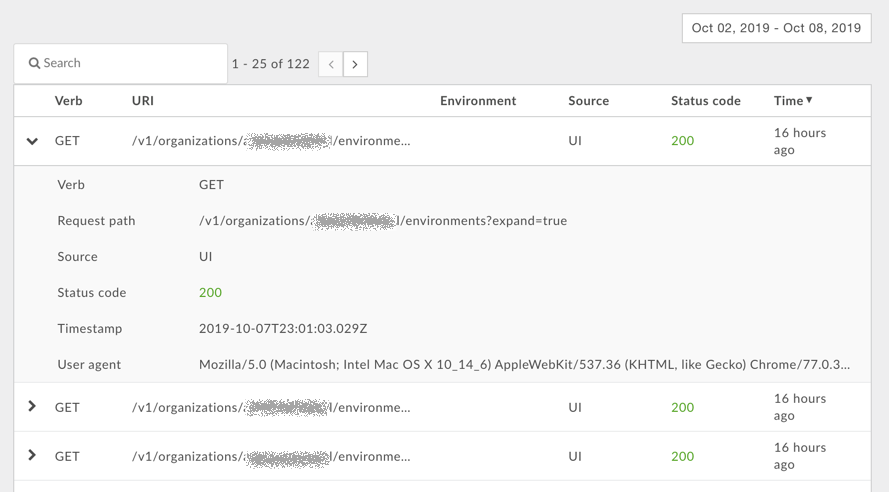

表の行をクリックすると、ユーザーのアクティビティに関する詳細情報が表示されます。

機密情報に関する操作について

[概要] ページと [ユーザー アクティビティ] ページには、ユーザーが行った機密性の高いオペレーションに関する情報が表示されます。機密性の高いオペレーションとは、次の API パターンに対して GET/PUT/POST/DELETE アクションを実行する UI または API のオペレーションです。

| ユースケース | リクエスト URI パターン |

|---|---|

| デベロッパーへのアクセス | /v1/organizations/org_name/developers* |

| アプリへのアクセス | /v1/organizations/org_name/apps* |

| カスタム レポートにアクセスする | /v1/organizations/org_name/environments/env_name/stats* |

| トレース セッションへのアクセス | /v1/organizations/org_name/environments/env_name/apis/proxy/revisions/rev/debugsessions* |

| 仮想ホストへのアクセス | /v1/organizations/org_name/environments/env_name/virtualhosts* |

これらのパターンでは、* 文字は任意のリソースパスに対応します。たとえば、URI パターンが次のようになっている場合:

/v1/organizations/org_name/developers*

Edge は、次の URI に対する GET/PUT/POST/DELETE アクションを追跡します。

/v1/organizations/org_name/developers /v1/organizations/org_name/developers/developer_email /v1/organizations/org_name/developersdeveloper_email/attributes/attribute_name

見ているものについて質問する

[ユーザー アクティビティ] ページでは、組織のユーザーのアクティビティを詳しく調べることができます。ユーザーごとに、次のことを自問します。

- ログイン回数はユーザーに適していますか?

- ユーザーは機密性の高いオペレーションを多数実行しているか?これは、ユーザーが実行すべき想定内のオペレーションですか?

- ユーザーのアクティビティは一定期間にわたって変化していますか?割合が変更されたのはなぜですか?