Anda sedang melihat dokumentasi Apigee Edge.

Buka dokumentasi

Apigee X. info

Gunakan panduan ini untuk memahami cara Anda dapat lebih memahami kerentanan keamanan saat ini dan yang berpotensi terjadi. Topik ini menjelaskan laporan yang akan Anda lihat di antarmuka pengguna, yang menawarkan cara untuk memikirkan keamanan proxy API Anda.

Hanya Administrator Organisasi dan Administrator Organisasi Baca Saja yang dapat mengakses laporan ini di UI Edge.

Laporan yang tersedia di Operasi API Lanjutan

Halaman ini menjelaskan cara menggunakan laporan keamanan, termasuk laporan yang diberikan kepada semua pelanggan Edge untuk Cloud Enterprise dan laporan yang hanya tersedia untuk pelanggan Advanced API Ops. Pelanggan Edge for Cloud Enterprise yang belum membeli Advanced API Ops tidak akan memiliki akses ke beberapa laporan yang dijelaskan di bawah.

Lihat Pengantar pelaporan keamanan untuk mengetahui daftar lengkap laporan yang tersedia bagi semua pelanggan Enterprise dan laporan yang hanya tersedia bagi pelanggan Operasi API Lanjutan.

Mendapatkan snapshot aktivitas dan konfigurasi runtime

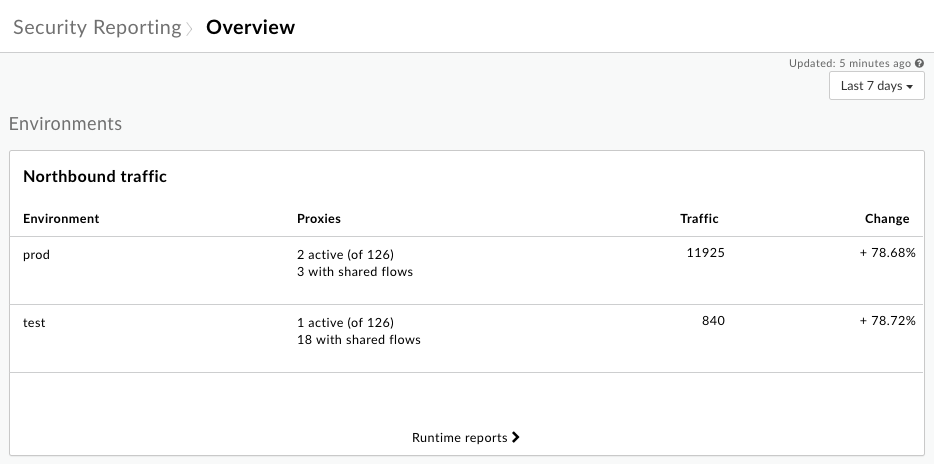

Anda dapat menggunakan halaman Ringkasan untuk mendapatkan snapshot keamanan konfigurasi dan traffic runtime, termasuk operasi yang berpotensi sensitif. Dengan gambaran aktivitas dalam jumlah terbesar -- terutama aktivitas yang menunjukkan kemungkinan kerentanan keamanan -- Anda dapat menjelajahi data yang lebih mendetail tentang konfigurasi dan traffic.

Untuk melihat aktivitas runtime:

Di menu navigasi samping, klik Analisis > Pelaporan Keamanan > Ringkasan.

Di sudut kanan atas, klik dropdown jangka waktu, lalu pilih periode sebelumnya yang datanya ingin Anda lihat:

Diagram Traffic ke utara menampilkan informasi tentang permintaan masuk ke proxy API Anda untuk setiap lingkungan di organisasi Anda.

Untuk memeriksa traffic masuk secara lebih mendetail, klik Laporan runtime untuk melihat data mendetail di halaman Runtime, yang dijelaskan di bawah.

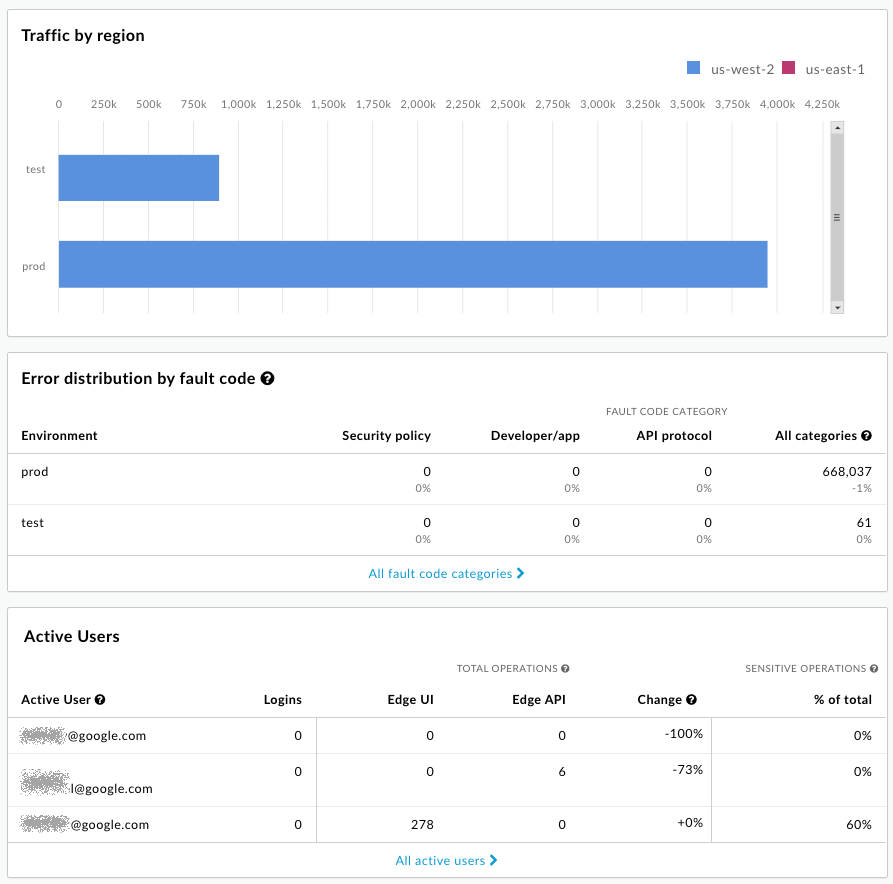

Di bawah diagram Traffic ke Google, Anda akan menemukan diagram yang menunjukkan Traffic menurut wilayah (hanya jika Anda memiliki beberapa wilayah), Distribusi error menurut kode kesalahan, dan Pengguna menurut operasi yang berpotensi sensitif (khusus Administrator Organisasi):

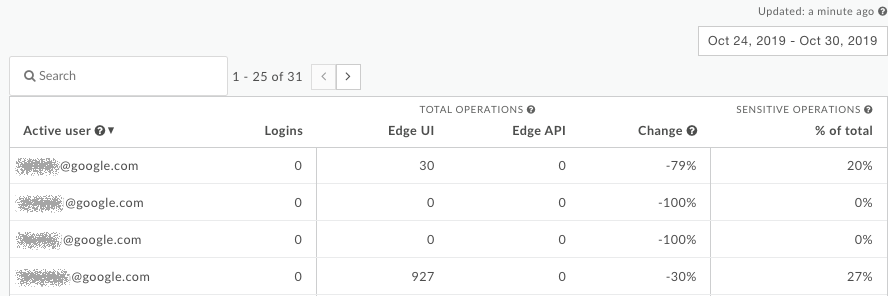

Alamat email sengaja disamarkan dalam gambar ini. Lihat Tentang operasi sensitif di bawah untuk mengetahui deskripsi operasi sensitif.

Mengajukan pertanyaan tentang apa yang Anda lihat

Ringkasan tingkat tinggi yang disediakan oleh halaman Ringkasan membantu Anda melihat karakteristik penting yang terkait dengan keamanan sistem Anda. Berdasarkan apa yang Anda lihat, Anda mungkin bertanya pada diri Anda sendiri pertanyaan-pertanyaan berikut:

- Apakah persentase permintaan melebihi ekspektasi Anda? Haruskah Anda memeriksa lebih lanjut proxy API mana yang menerima permintaan tersebut?

- Apakah persentase traffic untuk setiap wilayah tampak benar? Apakah satu region mengalami kelebihan beban?

- Apakah Anda melihat sejumlah besar kode kesalahan? Di mana hal ini terjadi?

- (Khusus Administrator Organisasi) Pengguna mana yang memanggil operasi yang berpotensi sensitif paling banyak?

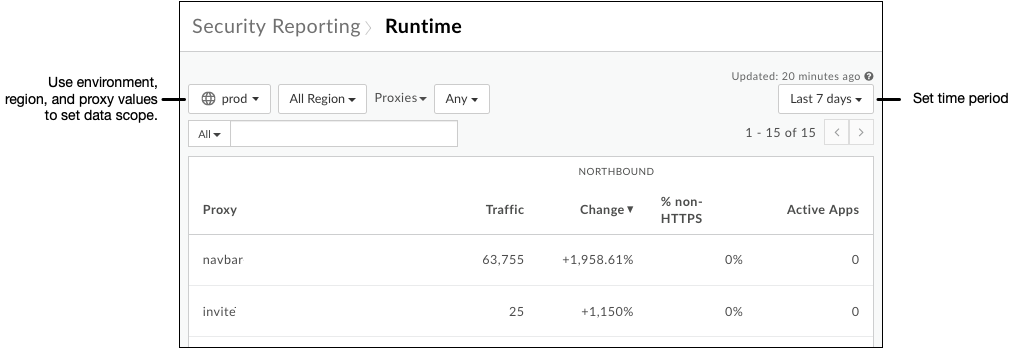

Mendapatkan detail traffic runtime

Gunakan halaman Runtime untuk melihat detail tentang traffic runtime dan mengidentifikasi kerentanan keamanan saat ini. Misalnya, Anda dapat:

- Identifikasi jumlah traffic non-HTTPS yang menuju proxy dan target Anda.

- Lihat detail tentang aplikasi developer dan host virtual yang melayani traffic tersebut.

- Melihat jumlah error menurut kode kesalahan.

Untuk melihat detail traffic runtime:

- Di menu navigasi samping, klik Analisis > Pelaporan Keamanan > Runtime.

- Untuk menetapkan cakupan data yang ingin Anda lihat, di bagian atas halaman, pilih lingkungan, wilayah, dan jangka waktu yang datanya ingin Anda lihat.

- Pastikan dropdown di samping dropdown lingkungan bertuliskan "Proxy" (bukan "Target" atau nilai lainnya -- Anda akan melihatnya di bawah), dan biarkan nilainya sebagai "Semua".

Perhatikan bahwa tabel mencantumkan proxy API dalam cakupan yang Anda tetapkan, beserta total traffic-nya untuk periode tersebut. Khususnya, perhatikan kolom yang mencantumkan traffic non-HTTPS. Ini menunjukkan permintaan yang dikirim ke proxy yang tercantum yang masuk melalui non-HTTPS, bukan HTTPS. Ini adalah kerentanan keamanan:

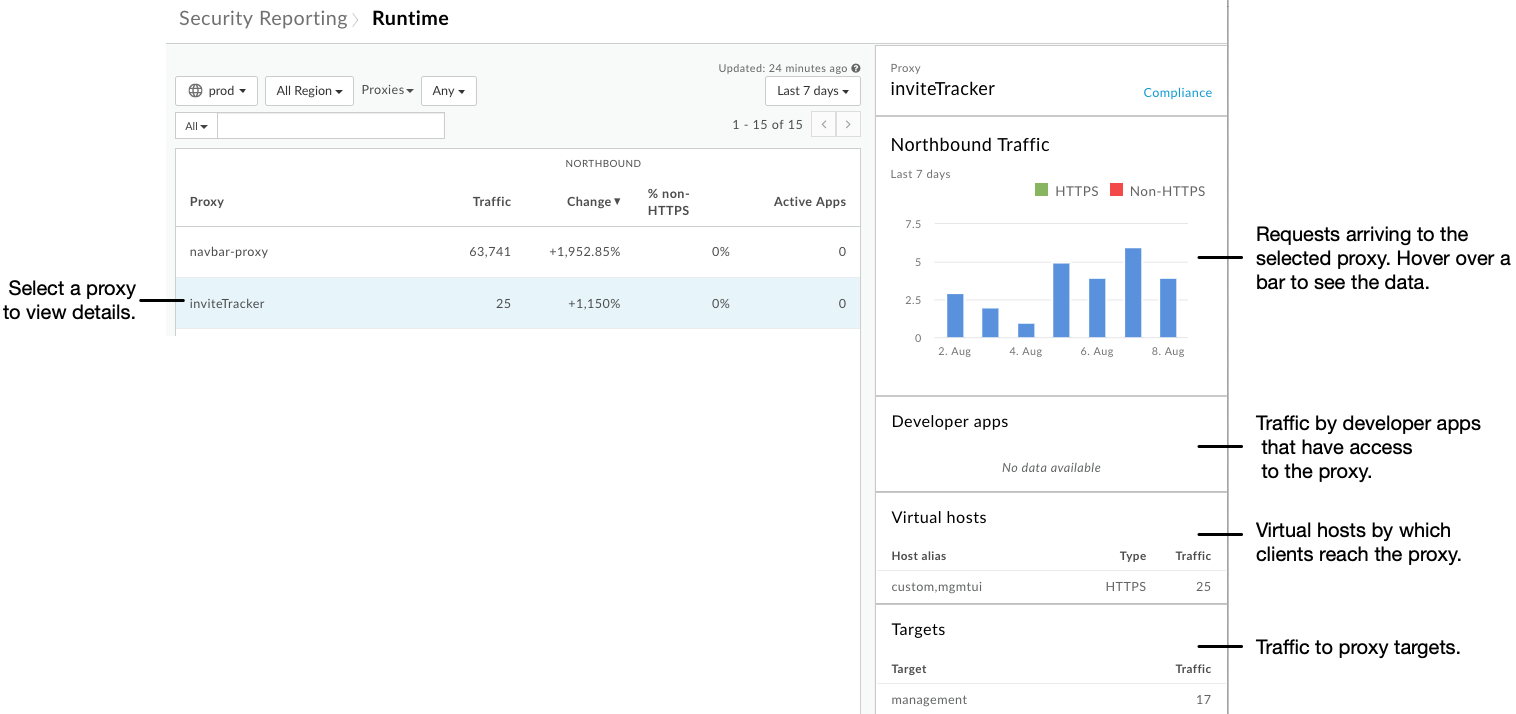

Klik baris dalam tabel untuk melihat informasi selengkapnya tentang proxy. Seperti pada diagram Total traffic, Anda dapat mengarahkan kursor ke batang dalam diagram Northbound Traffic untuk melihat data pokok:

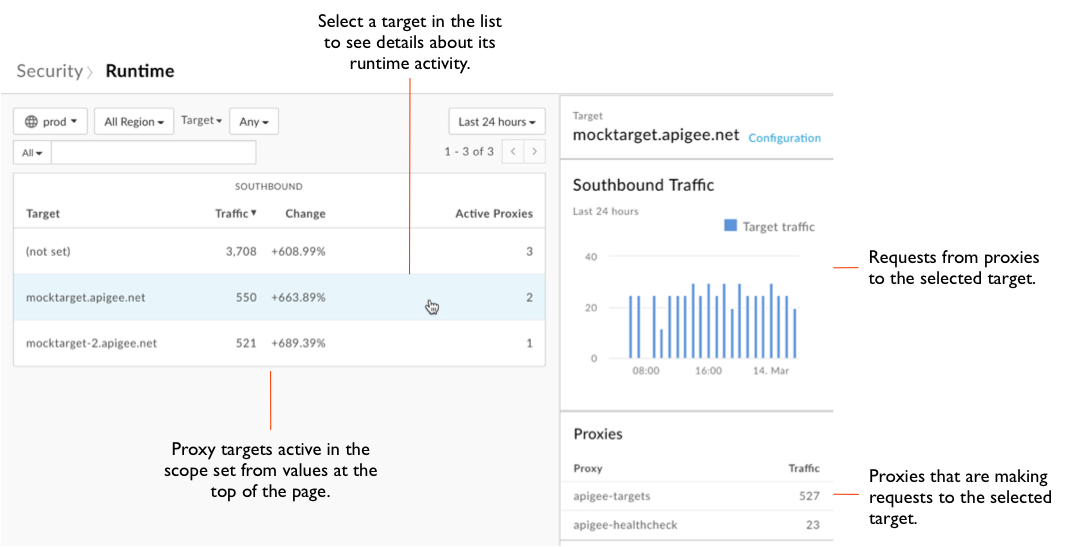

Di bagian atas halaman, klik dropdown Proxy, lalu klik Target.

Perhatikan bahwa tabel mencantumkan informasi serupa untuk target proxy seperti yang tercantum dalam tabel untuk proxy.

Klik baris dalam tabel untuk melihat detail tentang target.

Di bagian atas halaman, klik dropdown Target, lalu klik Aplikasi untuk melihat informasi tentang aplikasi Anda.

Di bagian atas halaman, klik dropdown Aplikasi, lalu klik Kode kesalahan untuk melihat informasi tentang kode kesalahan.

Mengajukan pertanyaan tentang apa yang Anda lihat

Halaman Runtime menggambarkan perilaku proxy Anda dalam konteks traffic saat ini -- permintaan dari klien, permintaan ke target. Gunakan apa yang ditampilkan untuk mengajukan pertanyaan kepada diri sendiri tentang apakah proxy Anda berperilaku sebagaimana mestinya.

- Lihat detail untuk setiap proxy yang menerima traffic non-HTTPS. Apakah sebagian traffic tersebut tampak sesuai untuk proxy tersebut? Apakah proxy harus dikonfigurasi ulang untuk menerima permintaan melalui HTTPS?

- Lihat data dari berbagai cakupan, seperti histori yang lebih banyak atau lebih sedikit. Apakah ada tren yang dapat Anda tanggapi?

- Apakah ada peningkatan traffic yang signifikan dari proxy ke target? Apakah traffic tersebut harus dimediasi oleh kebijakan pengelolaan traffic?

Mendapatkan detail konfigurasi

Dengan detail tentang konfigurasi dari perspektif keamanan, Anda dapat mulai mengidentifikasi tempat yang dapat Anda tingkatkan keamanannya dengan mengubah cara konfigurasi proxy Anda. Halaman Configuration memberi Anda tampilan mendetail tentang cara proxy dan target menggunakan alat yang tersedia di Apigee Edge.

Untuk melihat detail konfigurasi:

- Di menu navigasi samping, klik item menu Analisis > Pelaporan Keamanan > Konfigurasi.

- Untuk menetapkan cakupan data yang ingin Anda lihat, di bagian atas halaman, pilih lingkungan yang datanya ingin Anda lihat.

- Pastikan dropdown di samping dropdown lingkungan bertuliskan "Proxy" (bukan "Target" atau nilai lainnya), dan biarkan nilainya sebagai "Semua".

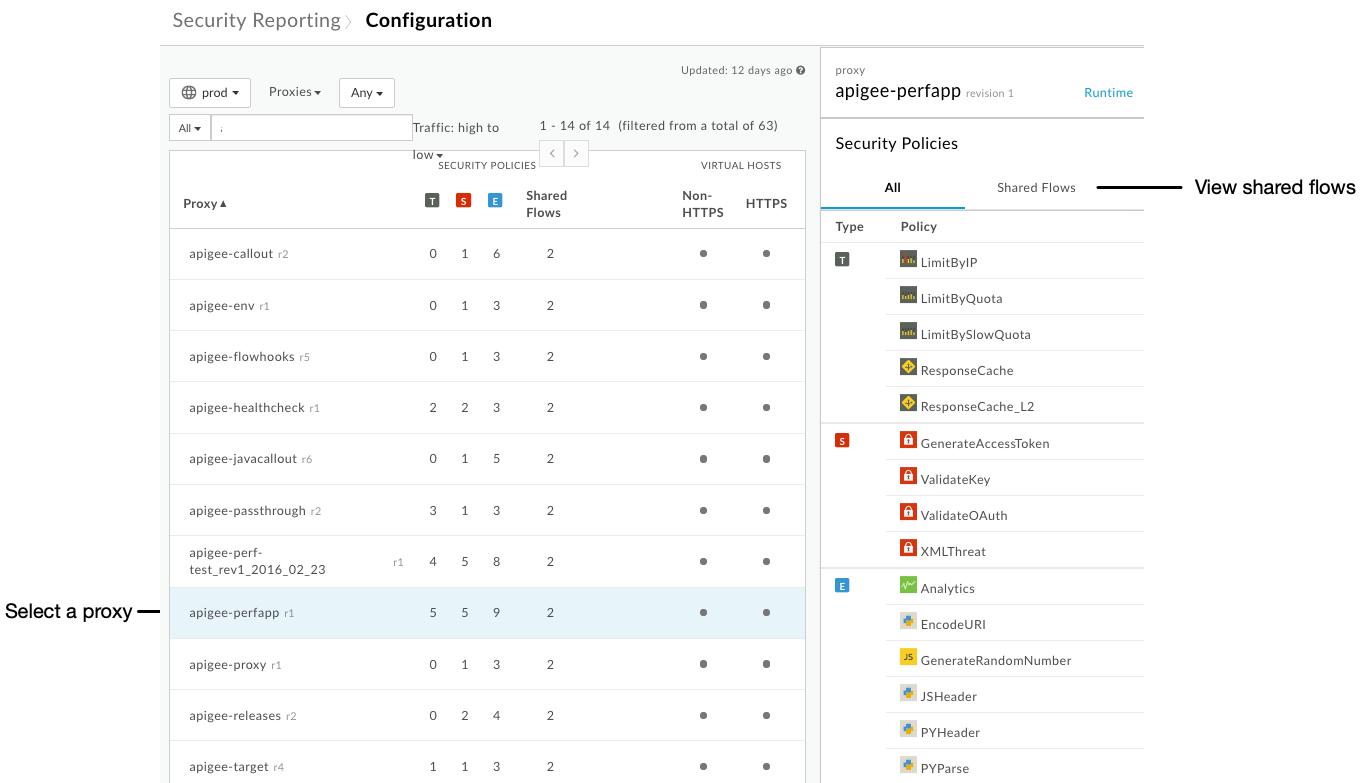

- Untuk setiap proxy, tabel menunjukkan:

- Jumlah kebijakan yang digunakan dari grup kebijakan terkait keamanan. Grup kebijakan adalah pengelolaan traffic, keamanan, dan ekstensi. Untuk mengetahui informasi selengkapnya tentang grup, lihat Ringkasan referensi kebijakan.

- Jumlah alur bersama, jika ada, yang digunakan oleh proxy.

- Apakah host virtual proxy disiapkan untuk menerima permintaan Non-HTTPS, permintaan HTTPS, atau keduanya.

Klik baris dalam tabel untuk melihat informasi selengkapnya tentang konfigurasi proxy:

Jika proxy yang Anda pilih menyertakan alur bersama, di sisi kanan UI, klik Alur Bersama untuk melihat daftar kebijakan terkait keamanan yang dikonfigurasi dalam alur bersama yang dipanggil oleh proxy ini.

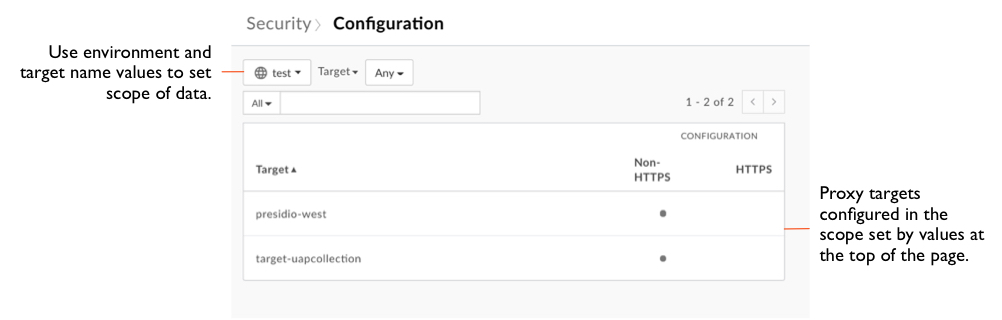

Di bagian atas halaman, klik dropdown Proxy, lalu klik Target.

Perhatikan bahwa tabel menunjukkan apakah target dicapai oleh panggilan non-HTTPS atau HTTPS:

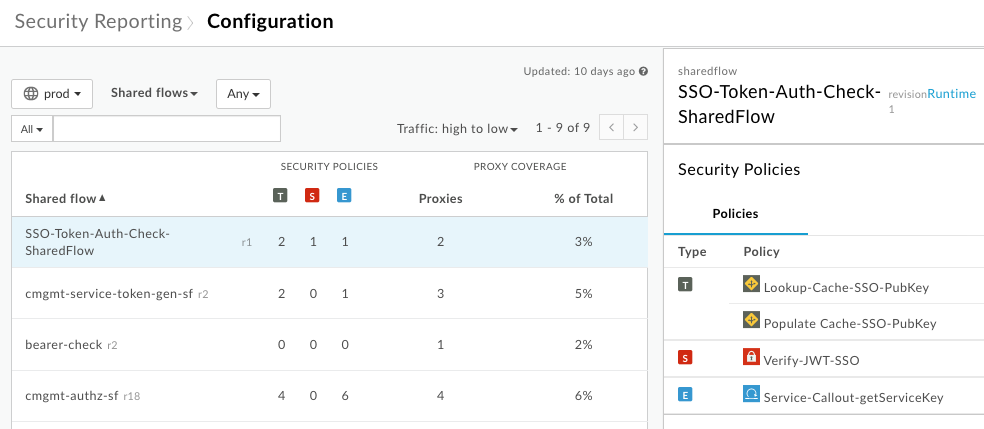

Di bagian atas halaman, klik dropdown Target, lalu klik Alur bersama untuk melihat informasi tentang alur bersama, termasuk:

- Jumlah kebijakan yang digunakan dari grup kebijakan terkait keamanan.

- Jumlah proxy yang menggunakan setiap alur bersama.

Mengajukan pertanyaan tentang apa yang Anda lihat

Jika halaman Runtime menggambarkan perilaku proxy Anda dalam kondisi runtime, halaman Configuration menggambarkan cara Anda mengonfigurasinya untuk menangani kondisi tersebut. Saat memeriksa laporan, perhatikan setiap proxy dengan cermat.

- Apakah proxy Anda menyertakan kebijakan keamanan yang sesuai? Tidak semua proxy harus dikonfigurasi secara identik dalam hal keamanan. Misalnya, proxy yang menerima beban permintaan berat, atau yang jumlah permintaannya berfluktuasi secara drastis, sebaiknya memiliki kebijakan kontrol traffic seperti kebijakan SpikeArrest yang dikonfigurasi.

- Jika penggunaan alur bersama rendah, apa alasannya? Alur bersama dapat menjadi cara yang berguna untuk membuat fungsi terkait keamanan yang dapat digunakan kembali. Untuk mengetahui informasi selengkapnya tentang alur bersama, lihat Alur bersama yang dapat digunakan kembali.

- Apakah Anda menggunakan alur bersama yang terlampir pada hook alur? Dengan melampirkan alur bersama yang berisi kebijakan terkait keamanan ke hook alur, Anda dapat menerapkan fungsi keamanan tersebut di seluruh proxy dalam suatu lingkungan. Untuk mengetahui informasi selengkapnya tentang hook alur, lihat Melampirkan alur bersama menggunakan hook alur.

- Apakah proxy diizinkan untuk memiliki host virtual non-HTTPS?

Mendapatkan detail aktivitas pengguna

Sebagai bagian dari pemantauan keamanan, perhatikan operasi yang berpotensi sensitif yang dilakukan oleh pengguna. Halaman Aktivitas Pengguna mencantumkan jumlah operasi sensitif yang dilakukan oleh pengguna. Lihat Tentang operasi sensitif di bawah untuk mengetahui deskripsi operasi sensitif.

Hanya Administrator Organisasi yang telah membeli Advanced API Ops yang dapat mengakses halaman Aktivitas Pengguna. Tidak ada peran lain, termasuk Administrator Organisasi Hanya Baca, yang dapat mengakses halaman ini

Untuk melihat aktivitas pengguna:

- Di menu navigasi samping, klik item menu Analisis > Pelaporan Keamanan > Aktivitas Pengguna.

- Klik kotak tanggal untuk menetapkan rentang tanggal.

Untuk setiap pengguna di organisasi, tabel menampilkan (alamat email disamarkan dengan sengaja):

- Jumlah login.

- Jumlah operasi sensitif yang dilakukan oleh pengguna melalui UI atau API.

- Perubahan aktivitas selama rentang waktu yang dipilih.

- Persentase semua operasi yang dilakukan oleh pengguna yang dianggap sensitif.

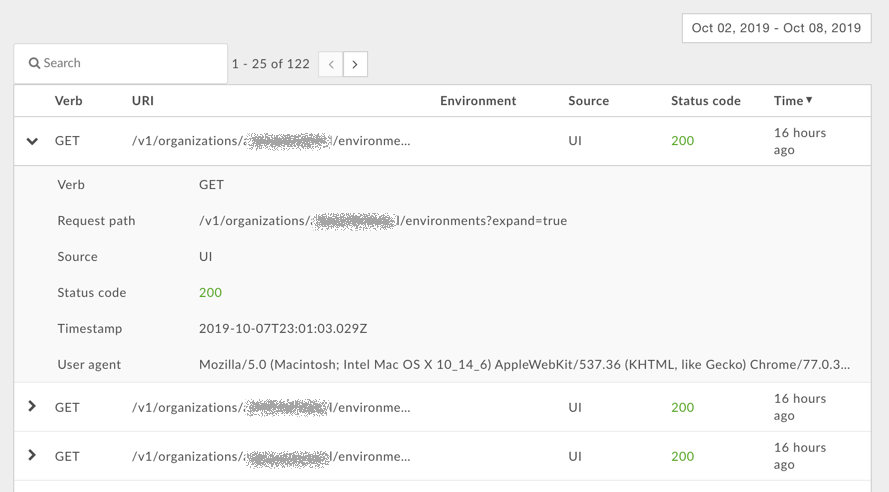

Klik baris dalam tabel untuk menampilkan informasi mendetail tentang aktivitas pengguna:

Tentang operasi sensitif

Halaman Ringkasan dan halaman Aktivitas Pengguna menampilkan informasi tentang operasi sensitif yang dilakukan oleh pengguna. Operasi sensitif adalah operasi apa pun di UI atau API yang melakukan tindakan GET/PUT/POST/DELETE pada pola API berikut:

| Kasus penggunaan | Pola URI permintaan |

|---|---|

| Mengakses developer | /v1/organizations/org_name/developers* |

| Mengakses aplikasi | /v1/organizations/org_name/apps* |

| Mengakses laporan kustom | /v1/organizations/org_name/environments/env_name/stats* |

| Mengakses sesi rekaman aktivitas | /v1/organizations/org_name/environments/env_name/apis/proxy/revisions/rev/debugsessions* |

| Mengakses host virtual | /v1/organizations/org_name/environments/env_name/virtualhosts* |

Untuk pola ini, karakter * sesuai dengan jalur resource apa pun. Misalnya, untuk pola URI:

/v1/organizations/org_name/developers*

Edge melacak tindakan GET/PUT/POST/DELETE pada URI berikut:

/v1/organizations/org_name/developers /v1/organizations/org_name/developers/developer_email /v1/organizations/org_name/developersdeveloper_email/attributes/attribute_name

Mengajukan pertanyaan tentang apa yang Anda lihat

Halaman Aktivitas Pengguna menyediakan cara untuk melihat perincian aktivitas pengguna organisasi. Untuk setiap pengguna, Anda dapat bertanya pada diri sendiri:

- Apakah jumlah login sesuai untuk pengguna?

- Apakah pengguna melakukan sejumlah besar operasi sensitif? Apakah ini operasi yang diharapkan yang harus dilakukan pengguna ini?

- Apakah aktivitas pengguna berubah selama jangka waktu tertentu? Mengapa persentasenya berubah?