Anda sedang melihat dokumentasi Apigee Edge.

Buka dokumentasi

Apigee X. info

Dokumen ini menjelaskan cara mengonfigurasi Microsoft Active Directory Federation Services (ADFS) sebagai penyedia identitas untuk organisasi Edge yang mengaktifkan autentikasi SAML. Contoh ini menggunakan versi ADFS 3.0 Windows 2012 R2.

Untuk mengetahui informasi tentang cara mengaktifkan autentikasi SAML untuk organisasi Edge, lihat Mengaktifkan Autentikasi SAML untuk Edge.

Mengonfigurasi Pihak Penerima

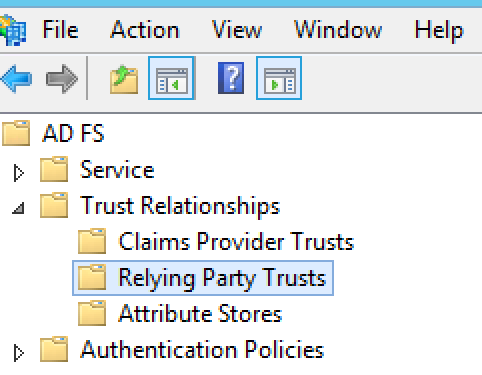

- Buka konsol ADFS Management.

- Luaskan Hubungan Kepercayaan dalam struktur hierarki. Folder Kepercayaan

Pihak Terpercaya akan muncul.

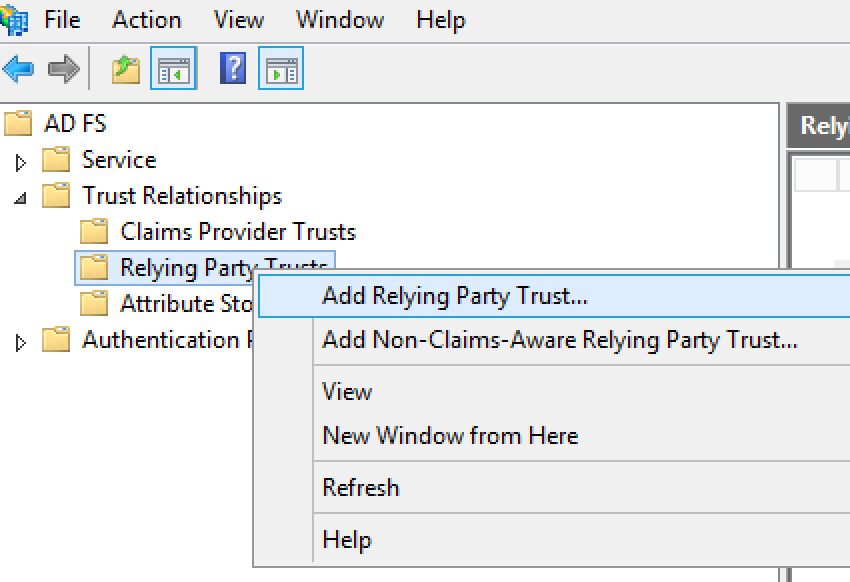

- Klik kanan Relying Party Trusts, lalu pilih Add Relying

Party Trust untuk membuka Relying Party Trust Wizard.

- Klik Mulai di wizard untuk memulai.

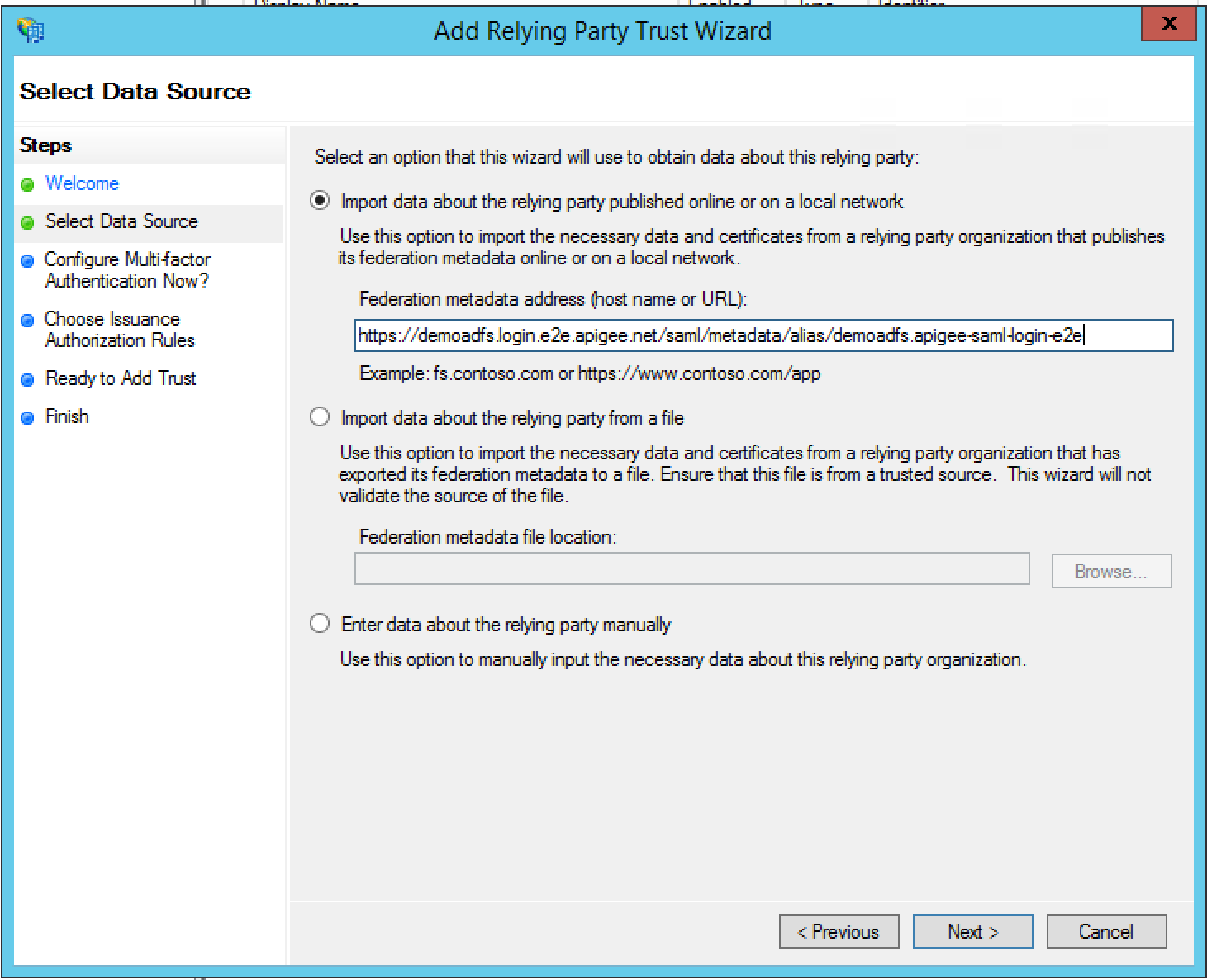

- Di kotak dialog Select Data Source, gunakan opsi Import data about

the relying party published online or on a local network untuk mengimpor URL metadata

yang diberikan kepada Anda oleh Apigee, lalu klik Next.

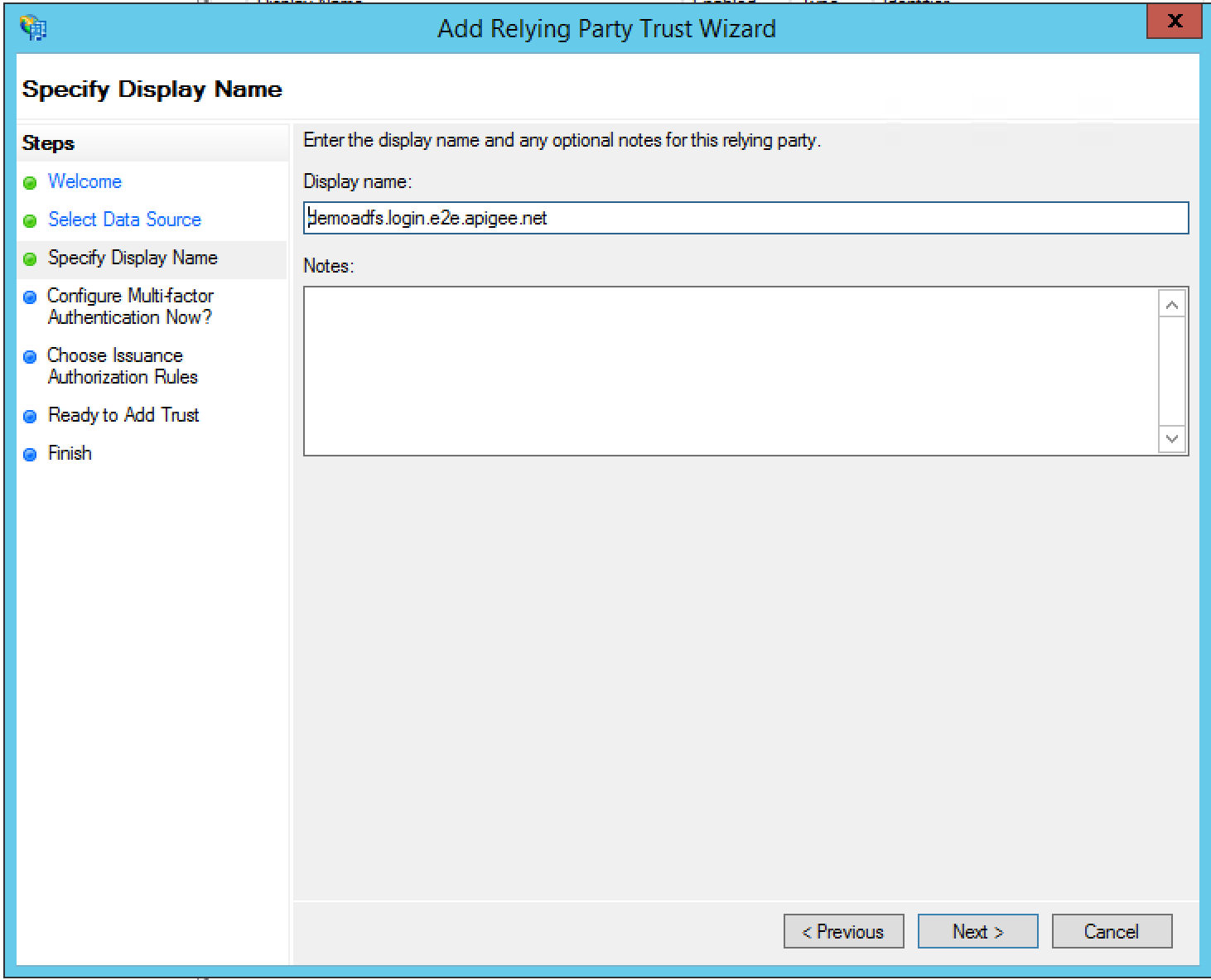

- Tentukan nama tampilan, lalu klik Berikutnya. Secara default, ADFS menggunakan

"zonename.login.apigee.com" sebagai nama tampilan. Anda dapat membiarkannya

atau mengubahnya menjadi “Apigee Edge” sebagai nama tampilan

pihak tepercaya.

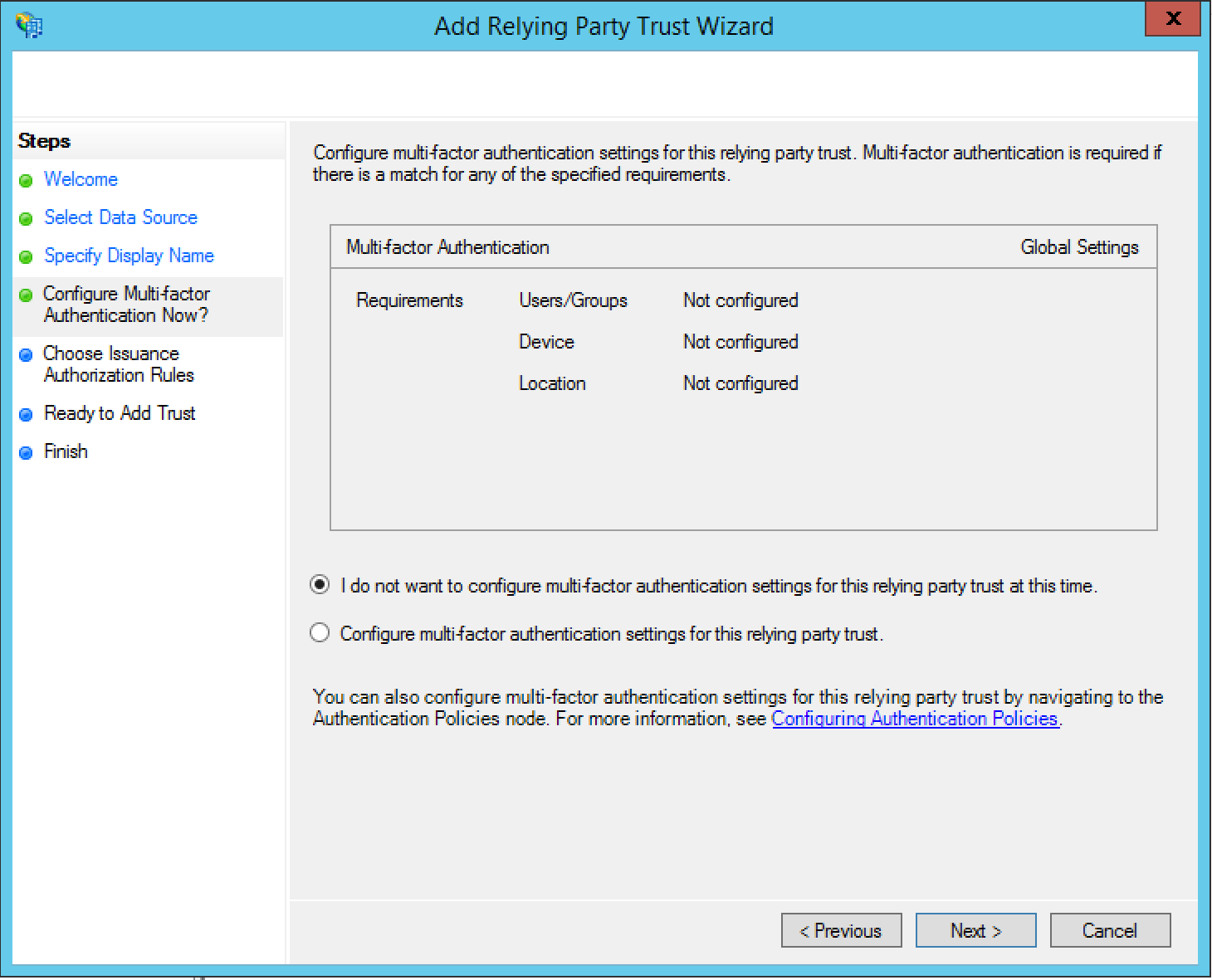

- Di kotak dialog Konfigurasi Autentikasi Multi-faktor Sekarang?, pilih

Saya tidak ingin mengonfigurasi setelan autentikasi multi-faktor untuk kepercayaan

pihak tepercaya ini saat ini, lalu pilih Berikutnya.

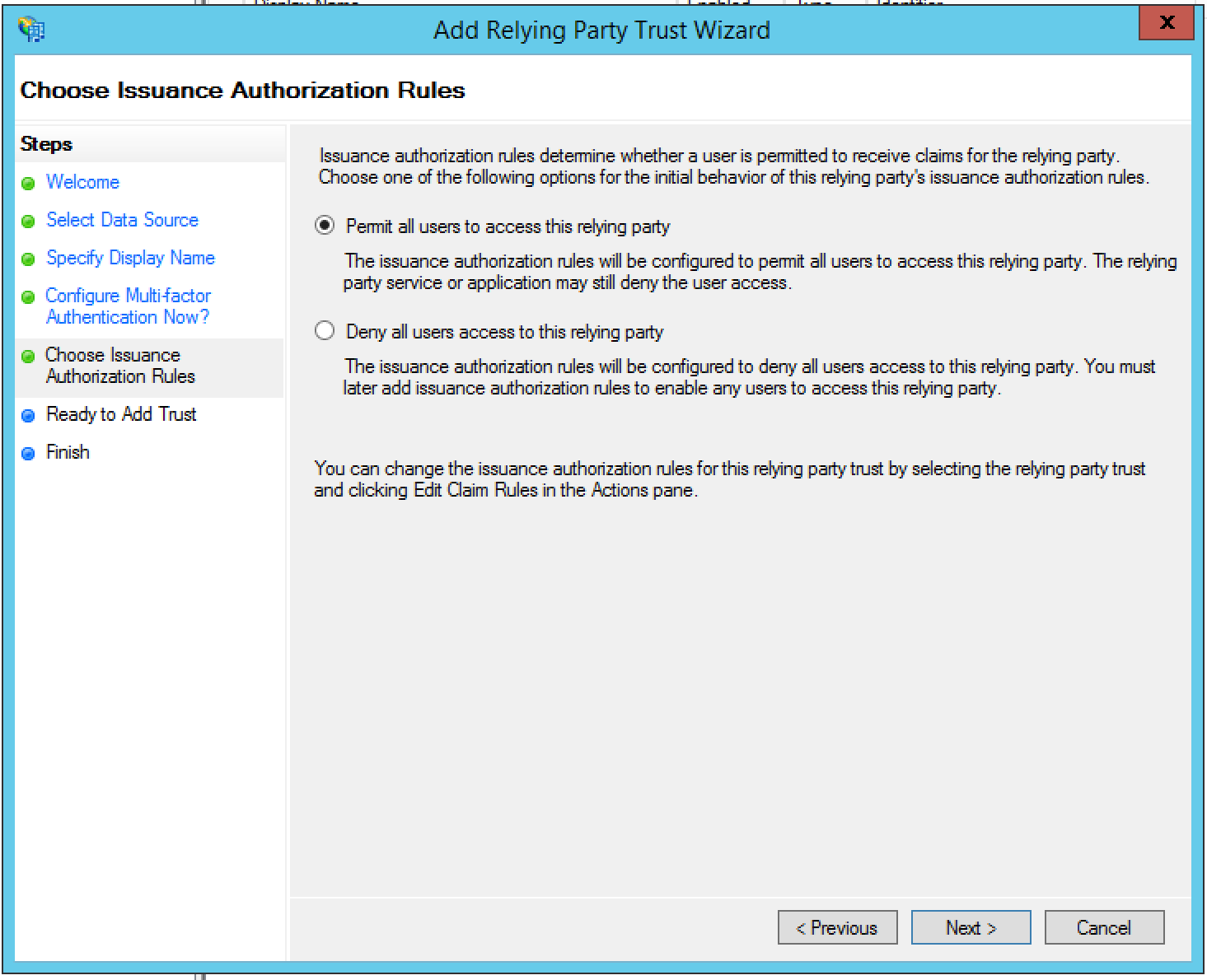

- Di kotak dialog Choose Issuance Authorization Rules, pilih

Permit all users to access this relying party, lalu klik

Next.

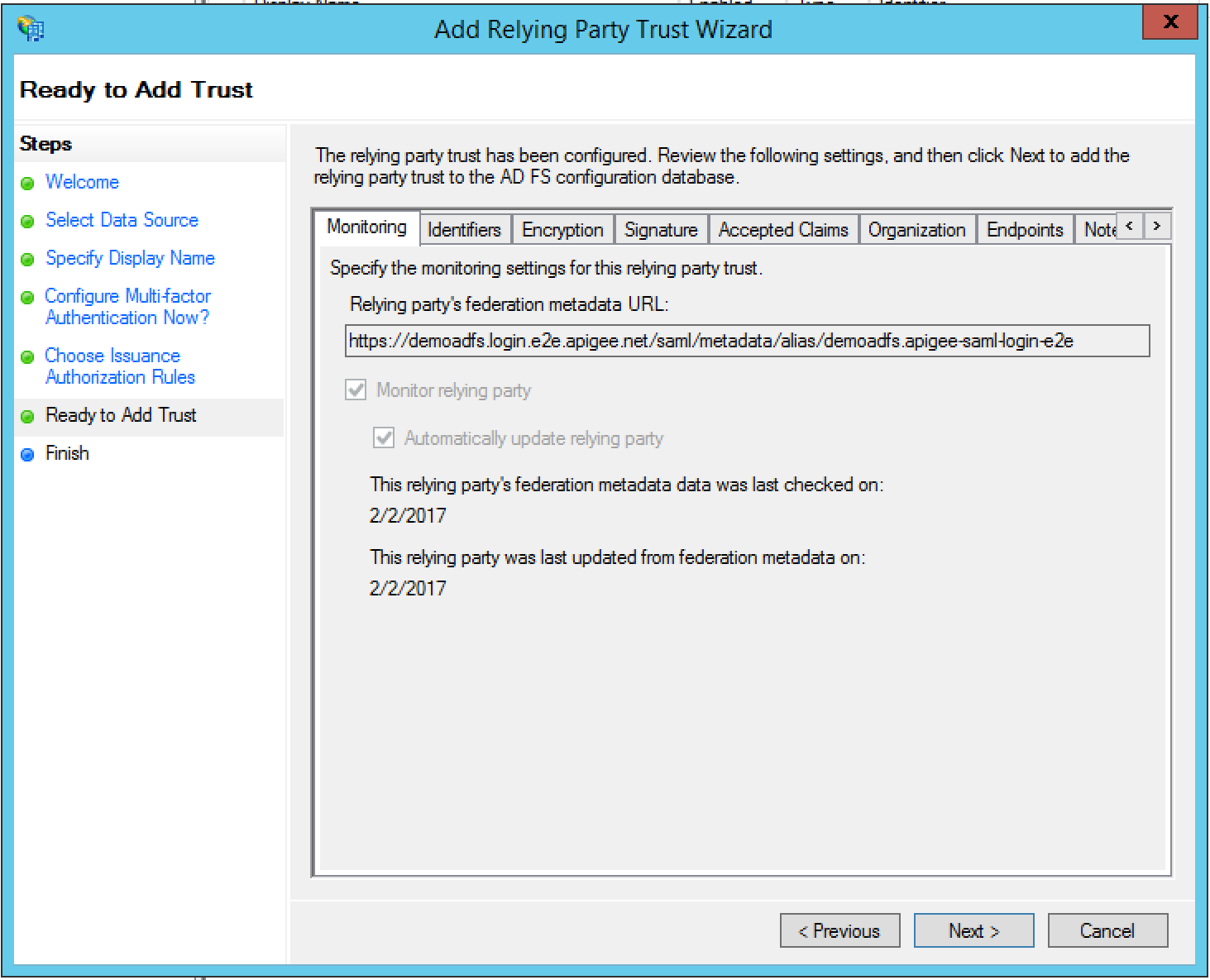

- Di kotak dialog Siap Menambahkan Kepercayaan, tinjau setelan, lalu klik

Berikutnya untuk menyimpan setelan Anda.

- Klik Tutup untuk menutup wizard. Kotak dialog Edit Claim Rules akan muncul, seperti yang dijelaskan di bagian berikutnya.

Menambahkan Aturan Klaim

Kotak dialog Edit aturan klaim akan terbuka secara otomatis saat Anda menyelesaikan Pembuat Konfirmasi Kepercayaan Pihak Tergantung di bagian sebelumnya. Jika tidak muncul, klik Edit Claim Rules di panel kiri.

Di bagian ini, Anda akan menambahkan dua aturan klaim.

- Klik Add Rule.

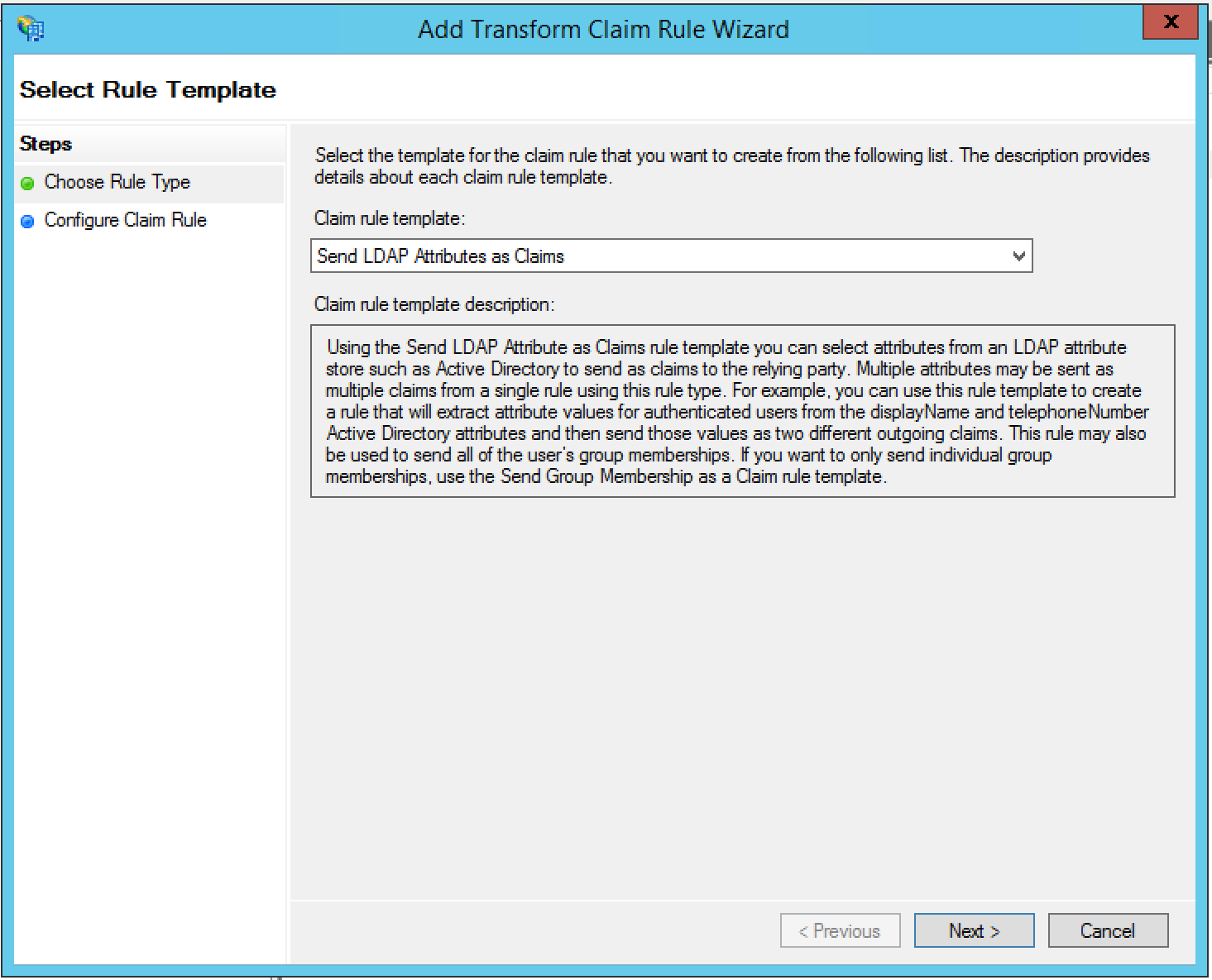

- Di Choose Rule Type, tetapkan Claim rule template sebagai

"Send LDAP Attributes as Claims", lalu klik Next.

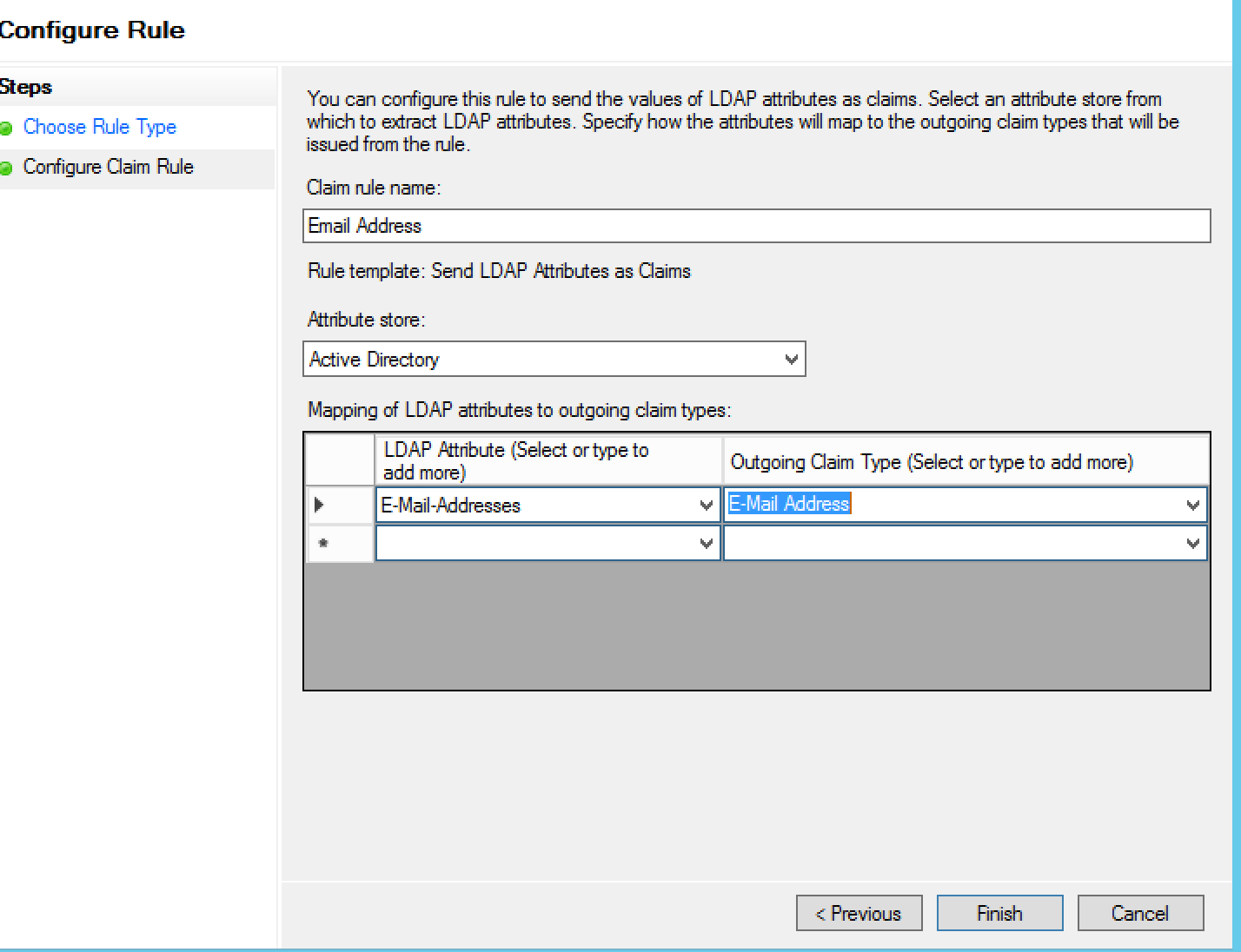

- Tentukan informasi berikut:

- Nama aturan klaim = Alamat Email

- Attribute store = Active Directory

- Jenis Klaim Keluar = Alamat Email

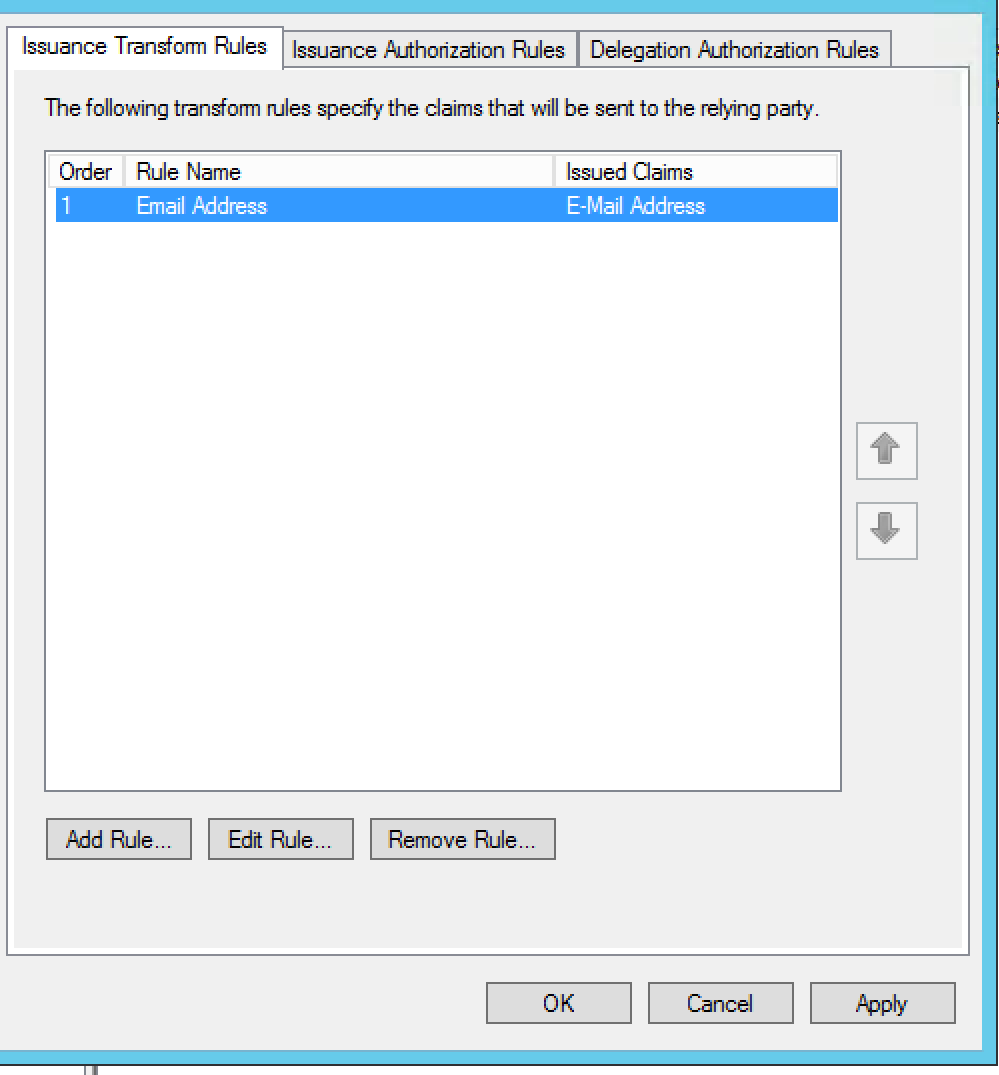

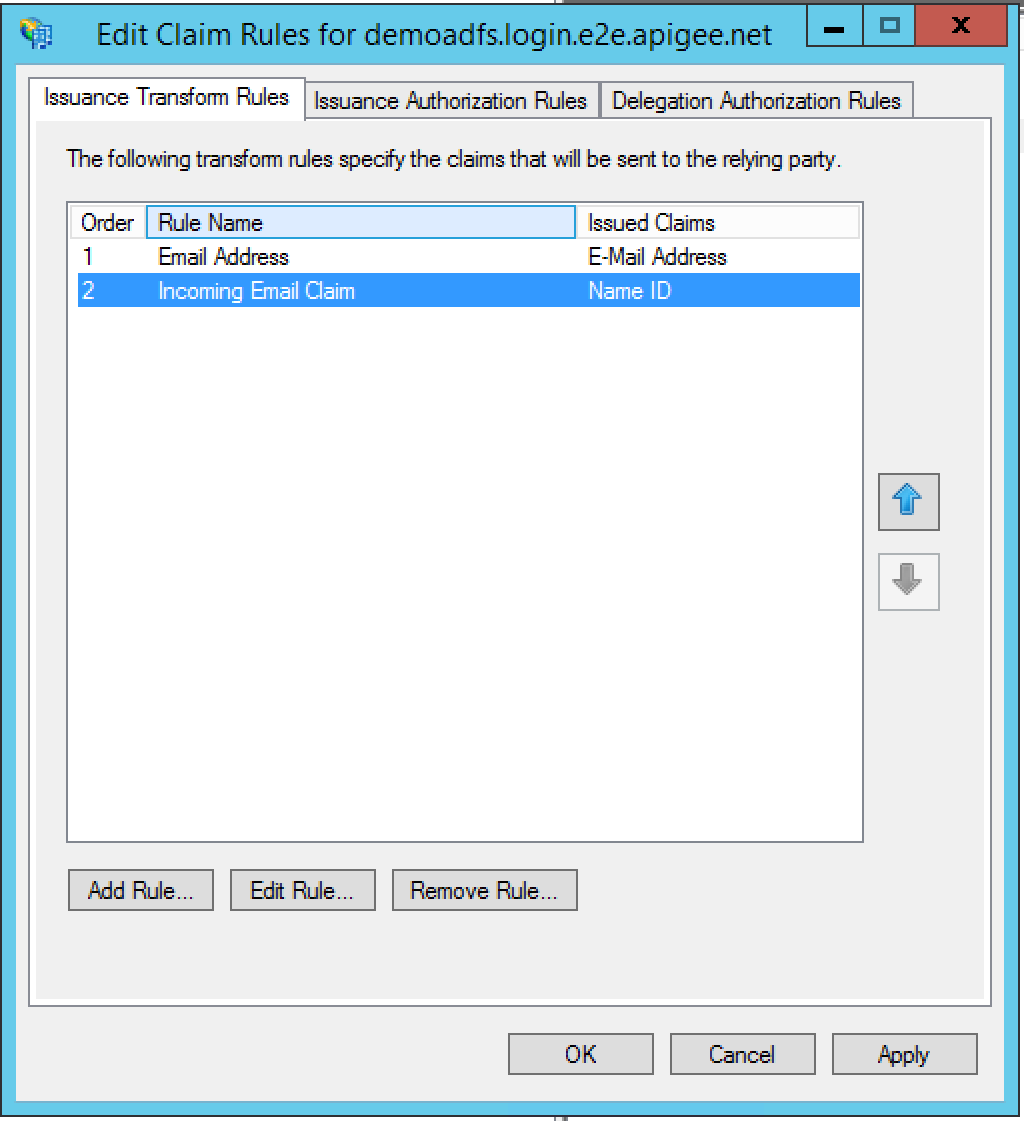

- Klik Selesai. Kotak dialog Edit claim rules akan muncul:

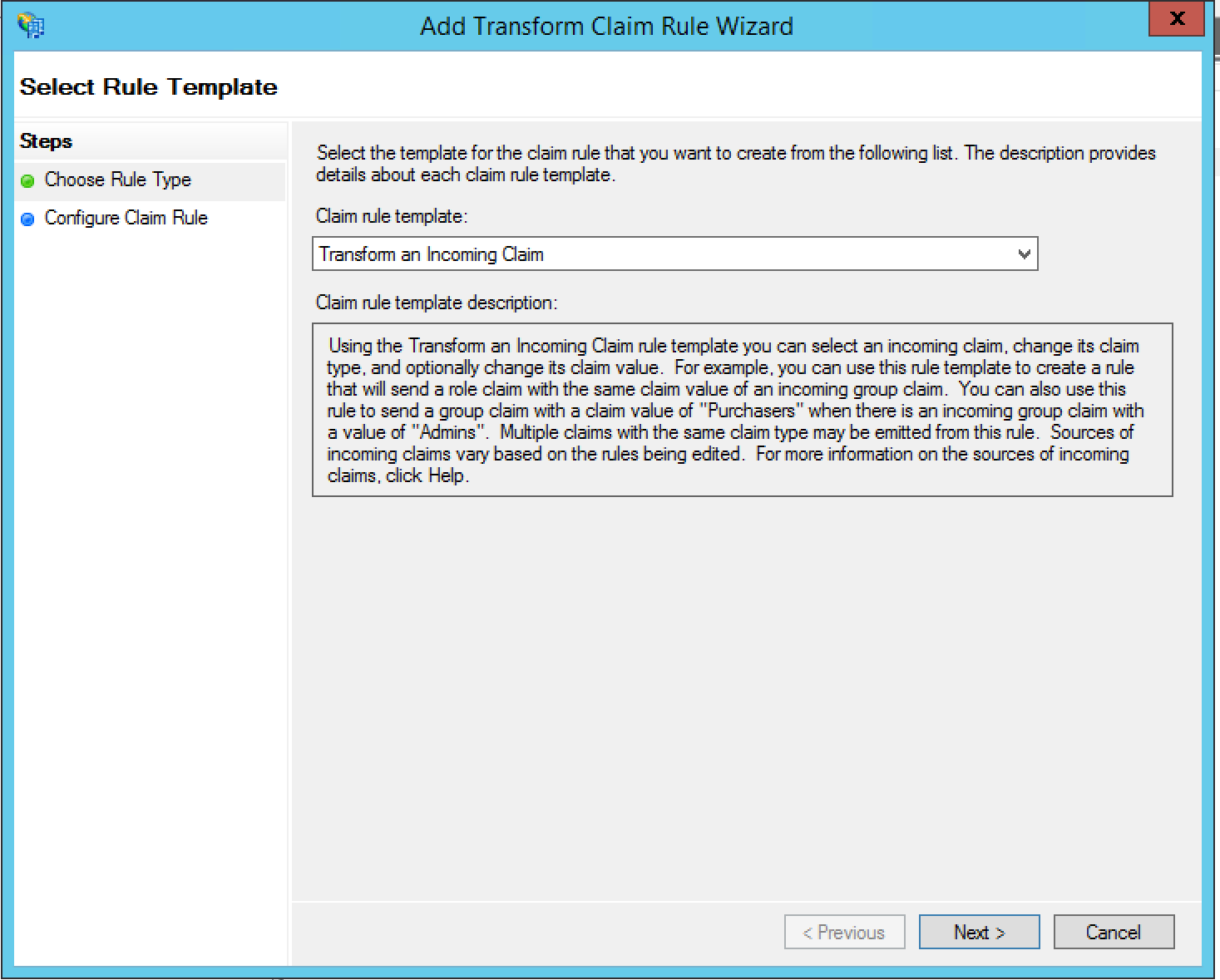

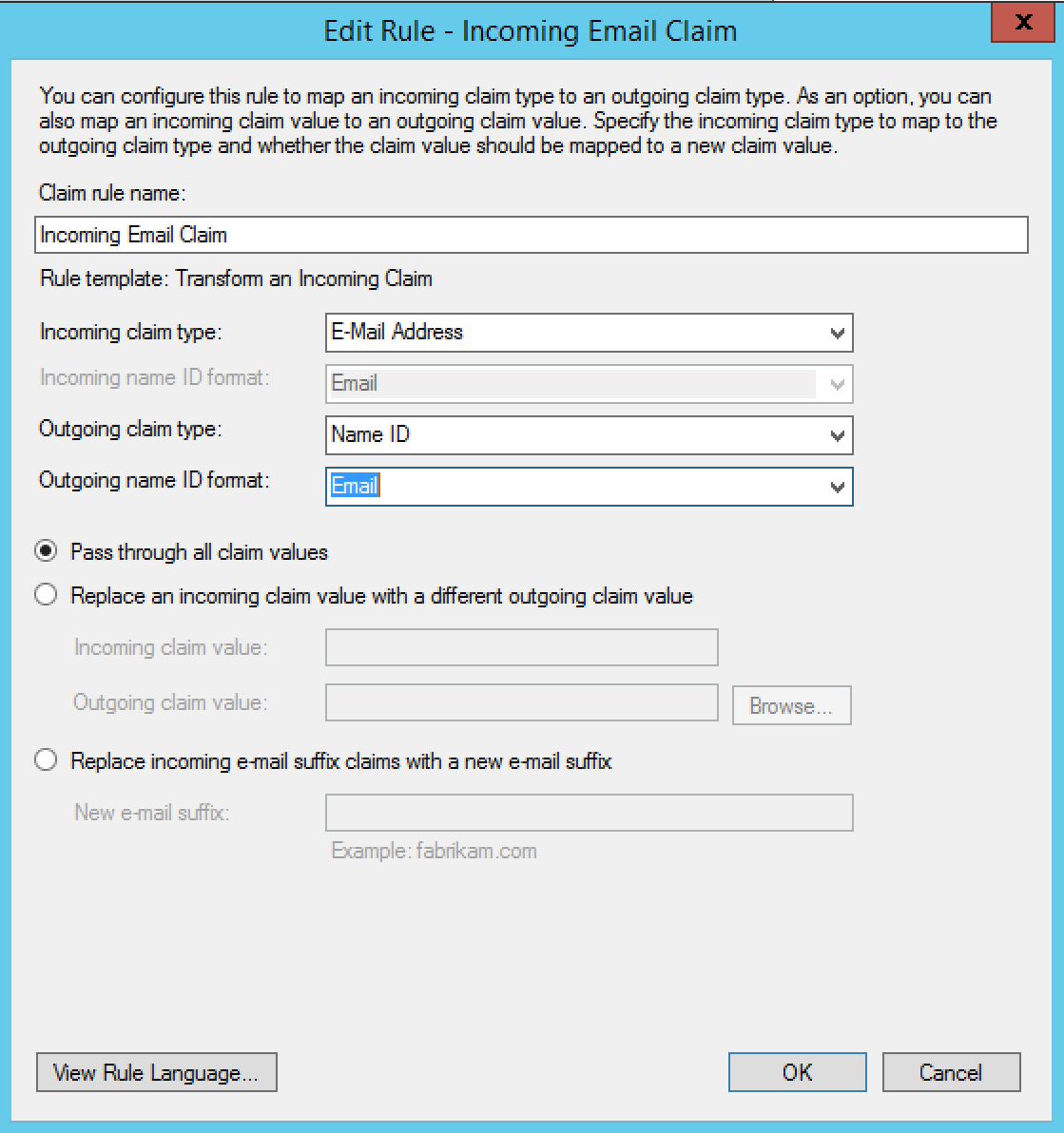

- Klik Add Rule untuk menambahkan klaim kedua yang mengubah klaim masuk.

- Pilih Transform an Incoming Claim sebagai Claim rule

template, lalu klik Next:

- Tentukan informasi berikut:

- Nama aturan klaim = Klaim Email Masuk

- Incoming Claim Type = E-Mail Address

- Jenis klaim keluar = ID Nama

- Format ID nama keluar = Email

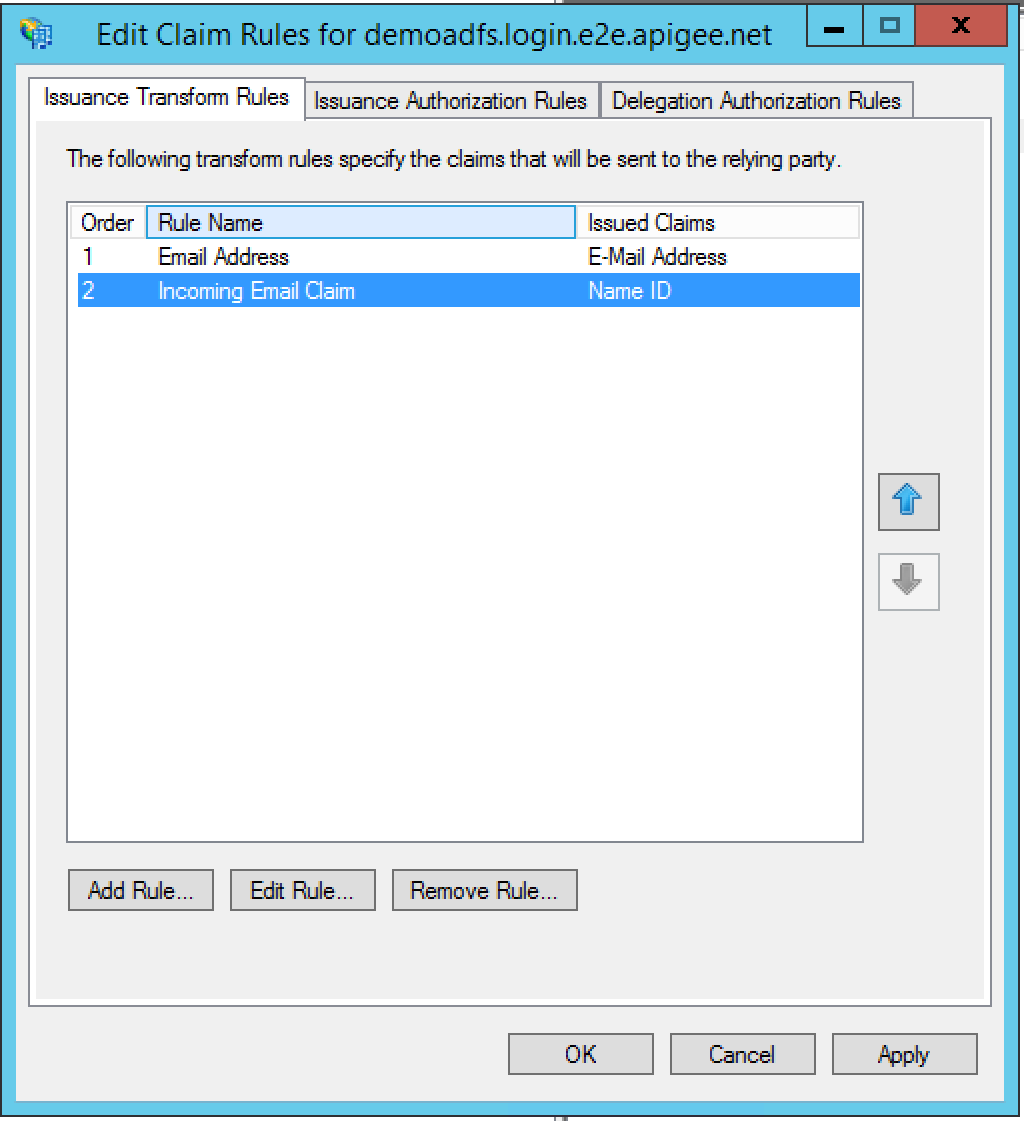

- Klik Oke. Anda akan melihat dua aturan klaim di kotak dialog Edit claim

rules:

- Klik Oke. Kepercayaan pihak tepercaya baru akan muncul di hierarki navigasi sebelah kiri.

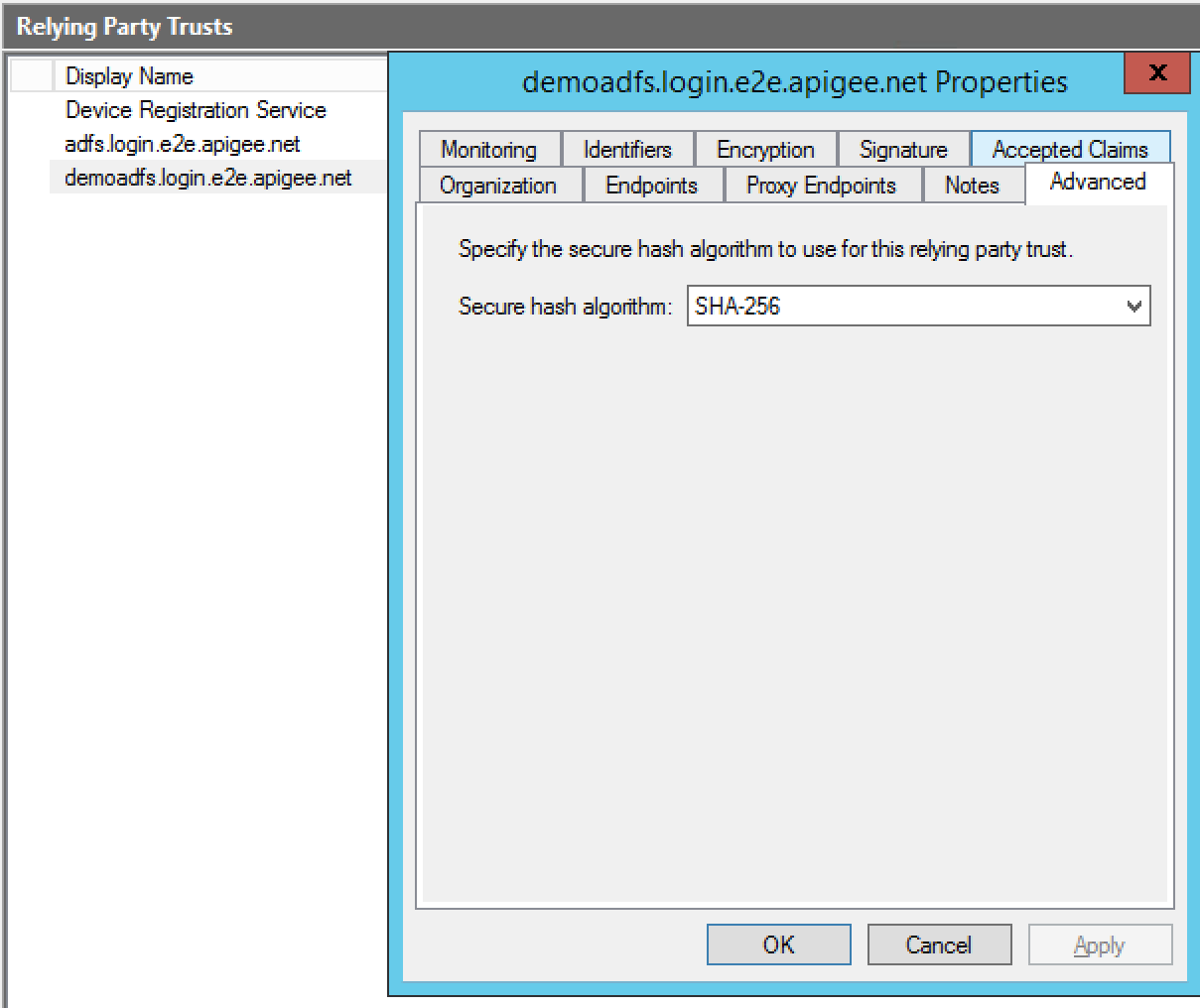

- Klik kanan kepercayaan pihak tepercaya, lalu pilih Properties.

- Buka tab Lanjutan. Tetapkan Secure hash algorithm

ke SHA-256, lalu klik Apply.

Anda telah menyelesaikan konfigurasi.