Stai visualizzando la documentazione di Apigee Edge.

Vai alla documentazione di Apigee X. info

Questo documento descrive come configurare Microsoft Active Directory Federation Services (ADFS) come provider di identità per un'organizzazione Edge in cui è abilitata l'autenticazione SAML. Questo esempio utilizza la versione ADFS 3.0 di Windows 2012 R2.

Per informazioni su come attivare l'autenticazione SAML per un'organizzazione Edge, consulta Attivare l'autenticazione SAML per Edge.

Configurazione della terza parte attendibile

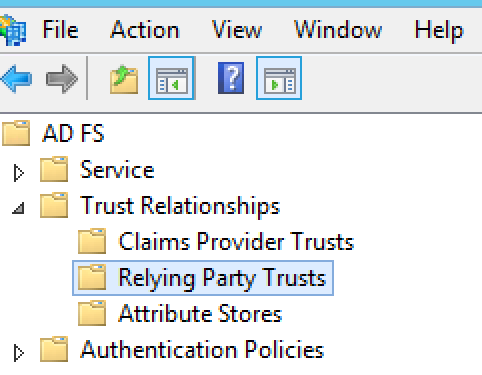

- Apri la Console di gestione ADFS.

- Espandi Relazioni di attendibilità nella struttura ad albero. Viene visualizzata la cartella Affidamenti

di terze parti.

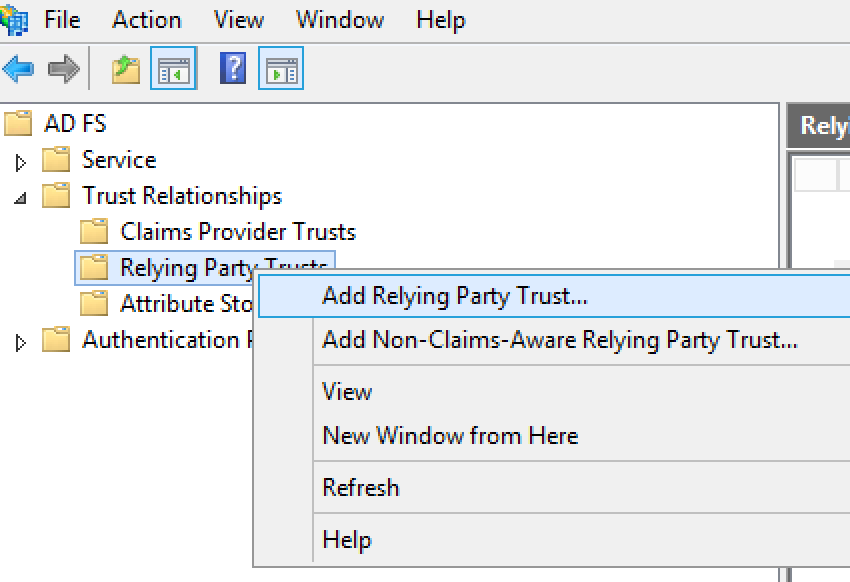

- Fai clic con il tasto destro del mouse su Attendibilità componenti e seleziona Aggiungi attendibilità componente per aprire la Procedura guidata attendibilità componente.

- Fai clic su Avvia nella procedura guidata per iniziare.

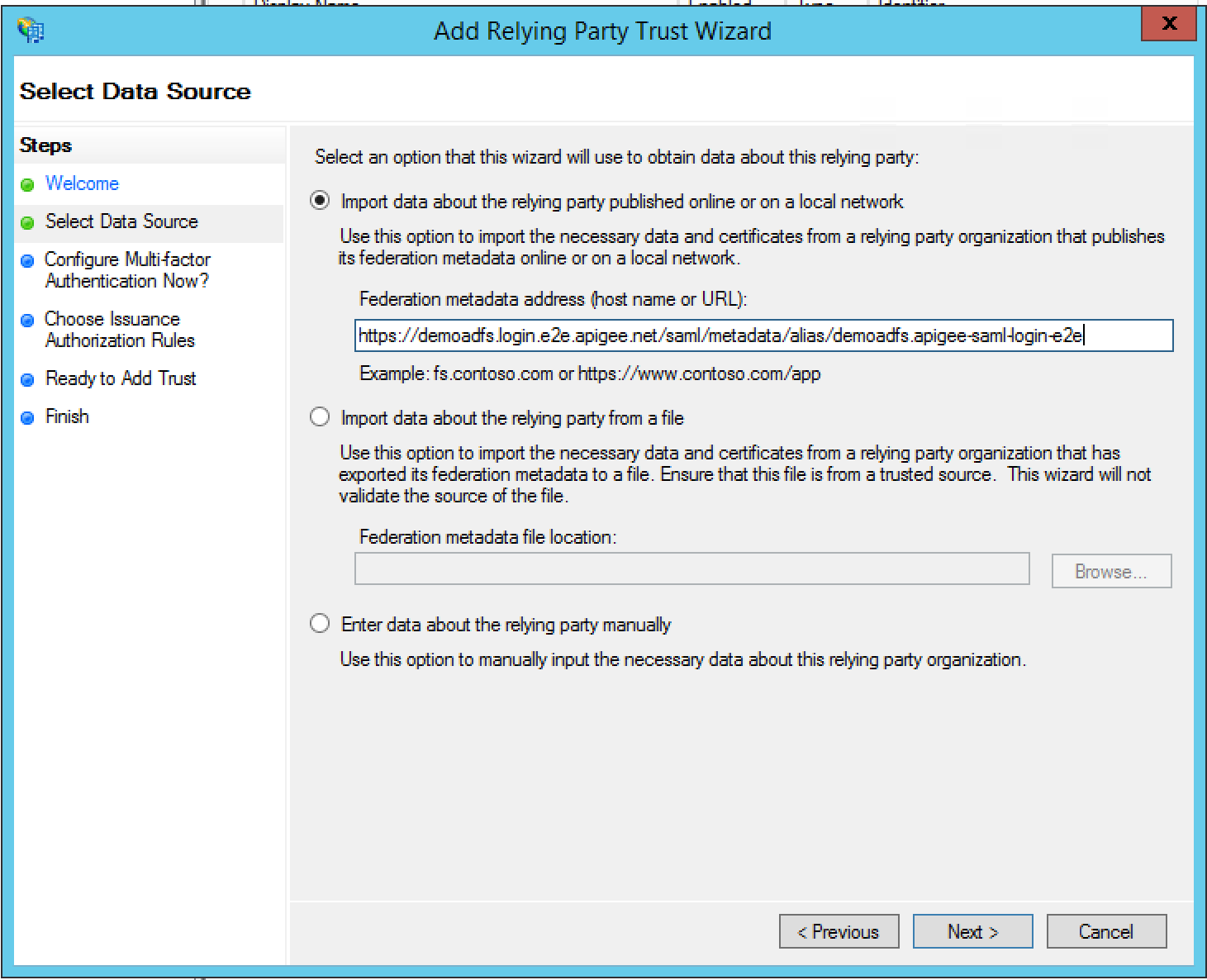

- Nella finestra di dialogo Seleziona origine dati, utilizza l'opzione Importa dati sul componente pubblicati online o in una rete locale per importare l'URL dei metadati fornito da Apigee e fai clic su Avanti.

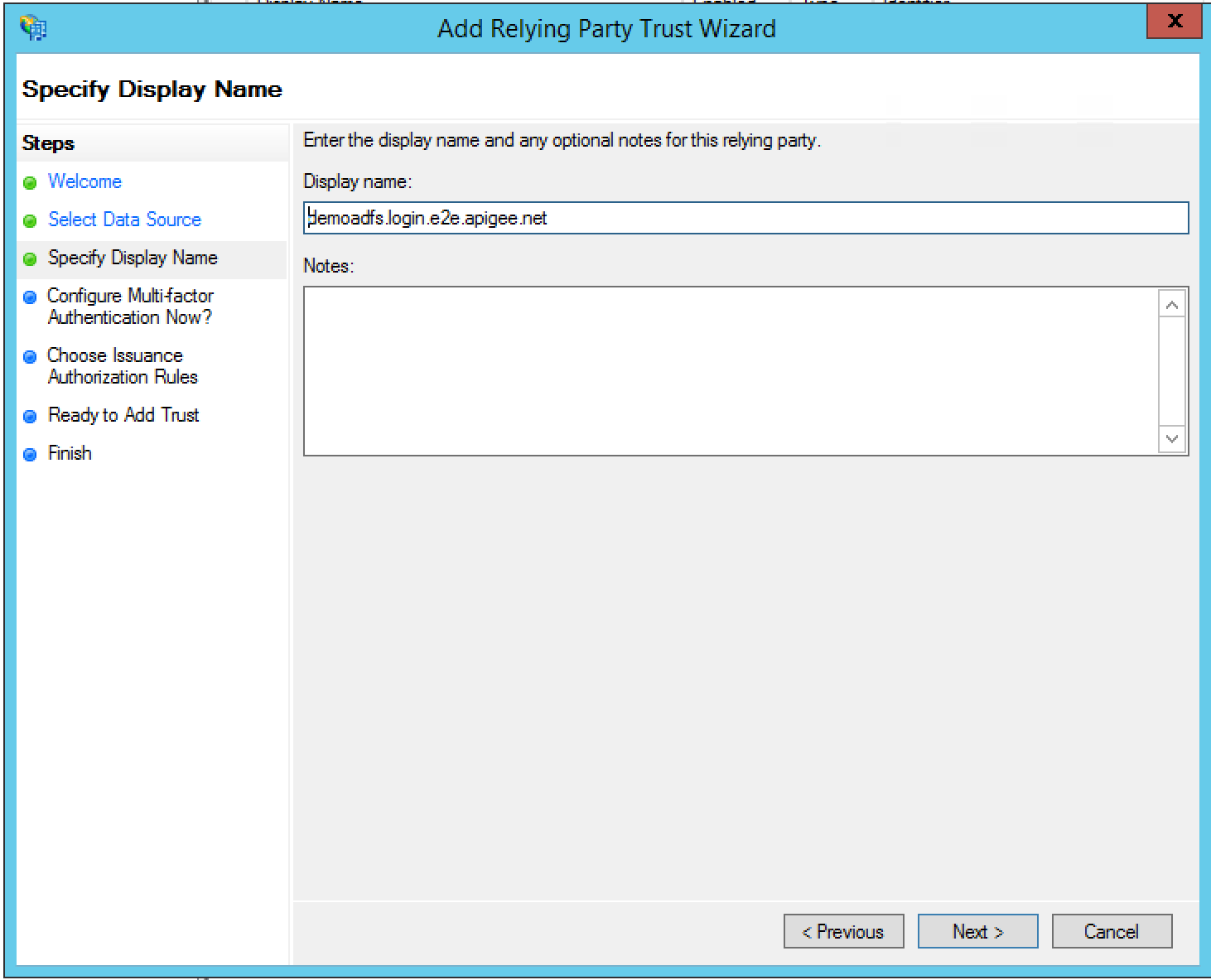

- Specifica il nome visualizzato e fai clic su Avanti. Per impostazione predefinita, ADFS utilizza "zonename.login.apigee.com" come nome visualizzato. Puoi lasciarlo così o modificarlo in "Apigee Edge" come nome visualizzato della terza parte.

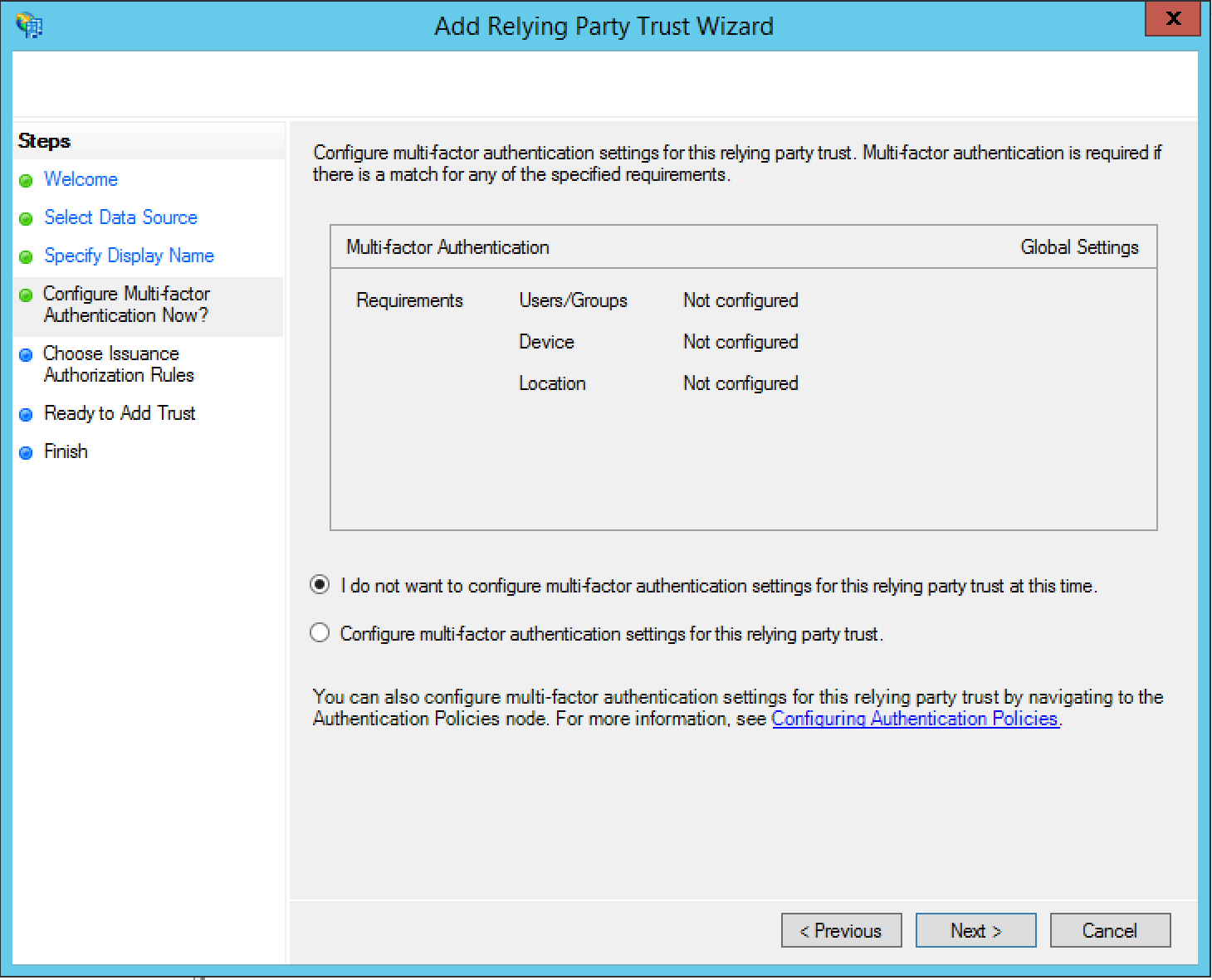

- Nella finestra di dialogo Configurare ora l'autenticazione a più fattori?, seleziona

Al momento non voglio configurare le impostazioni di autenticazione a più fattori per questa terza parte e poi Avanti.

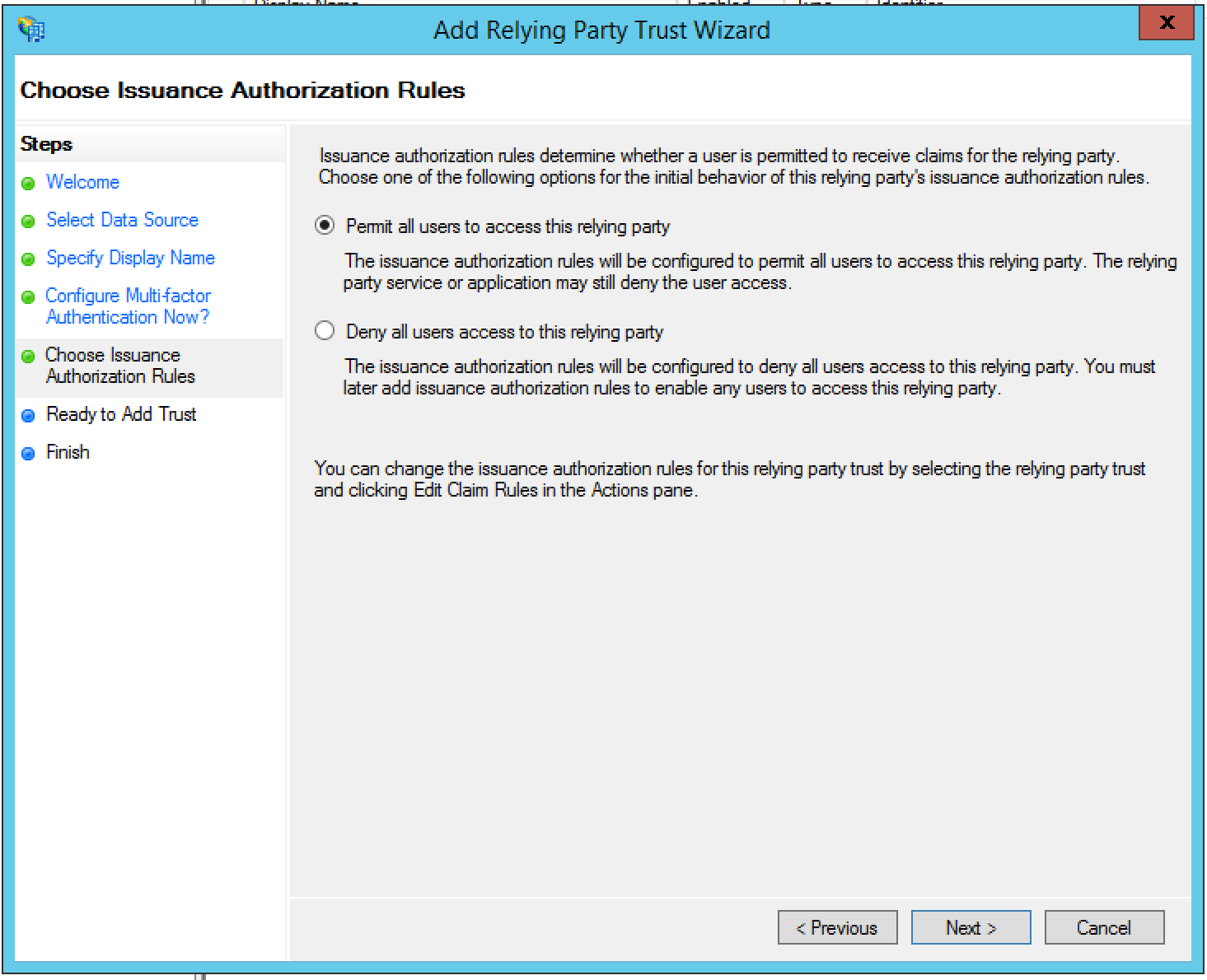

- Nella finestra di dialogo Scegli regole di autorizzazione per l'emissione, seleziona

Consenti a tutti gli utenti di accedere a questa terza parte attendibile e fai clic su

Avanti.

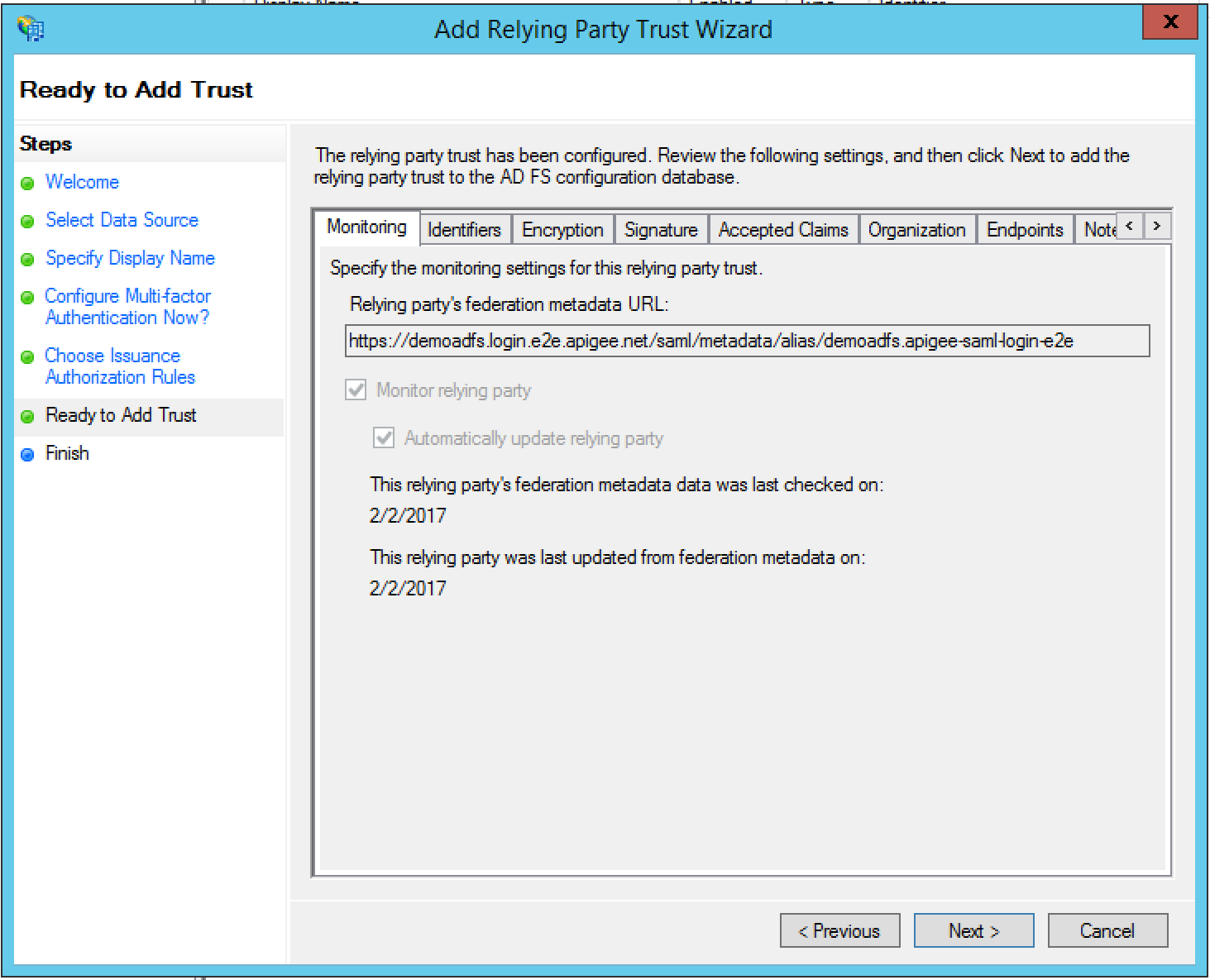

- Nella finestra di dialogo È tutto pronto per aggiungere l'attendibilità, controlla le impostazioni e poi fai clic su

Avanti per salvarle.

- Fai clic su Chiudi per chiudere la procedura guidata. Dovrebbe essere visualizzata la finestra di dialogo Modifica regole attestazione, come descritto nella sezione successiva.

Aggiungi regole di rivendicazione

La finestra di dialogo Modifica regole di rivendicazione dovrebbe aprirsi automaticamente al termine della Procedura guidata per l'attendibilità delle parti interessate nella sezione precedente. Se non viene visualizzata, fai clic su Modifica regole di rivendicazione nel riquadro a sinistra.

In questa sezione aggiungi due regole di rivendicazione.

- Fai clic su Aggiungi regola.

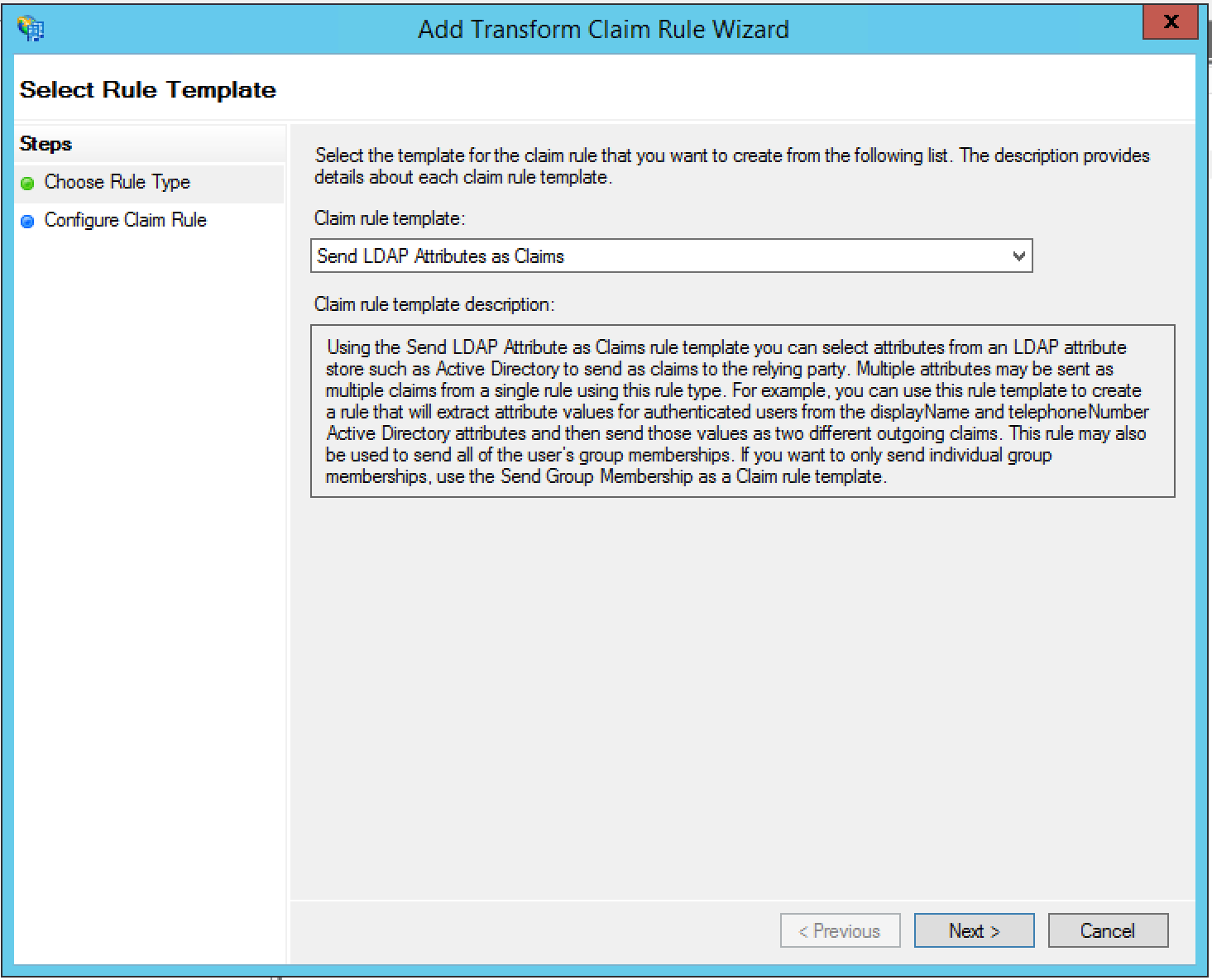

- In Scegli il tipo di regola, imposta Modello di regola di rivendicazione su "Invia attributi LDAP come rivendicazioni" e fai clic su Avanti.

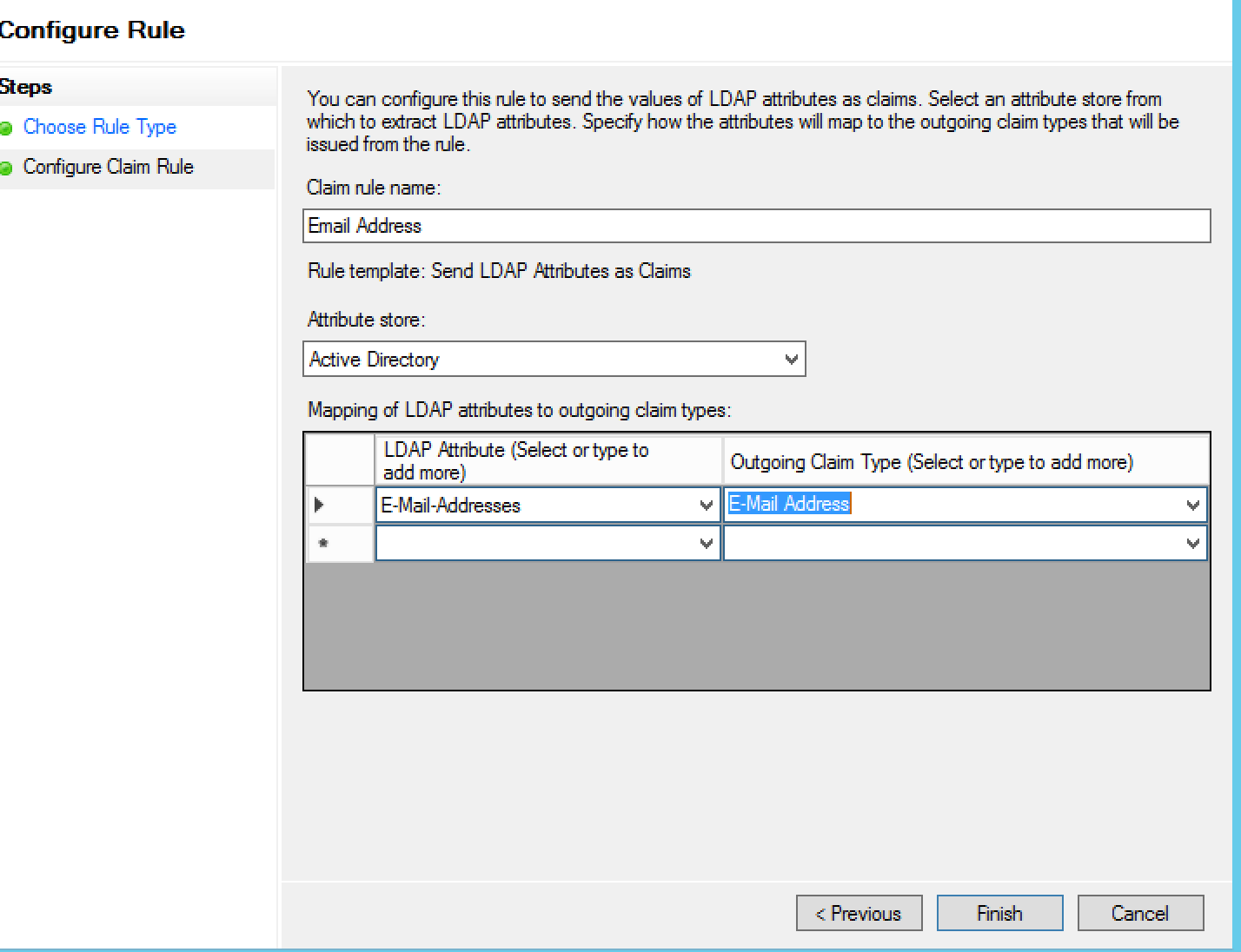

- Specifica le seguenti informazioni:

- Nome regola di rivendicazione = Indirizzo email

- Archivio attributi = Active Directory

- Tipo di rivendicazione in uscita = Indirizzo email

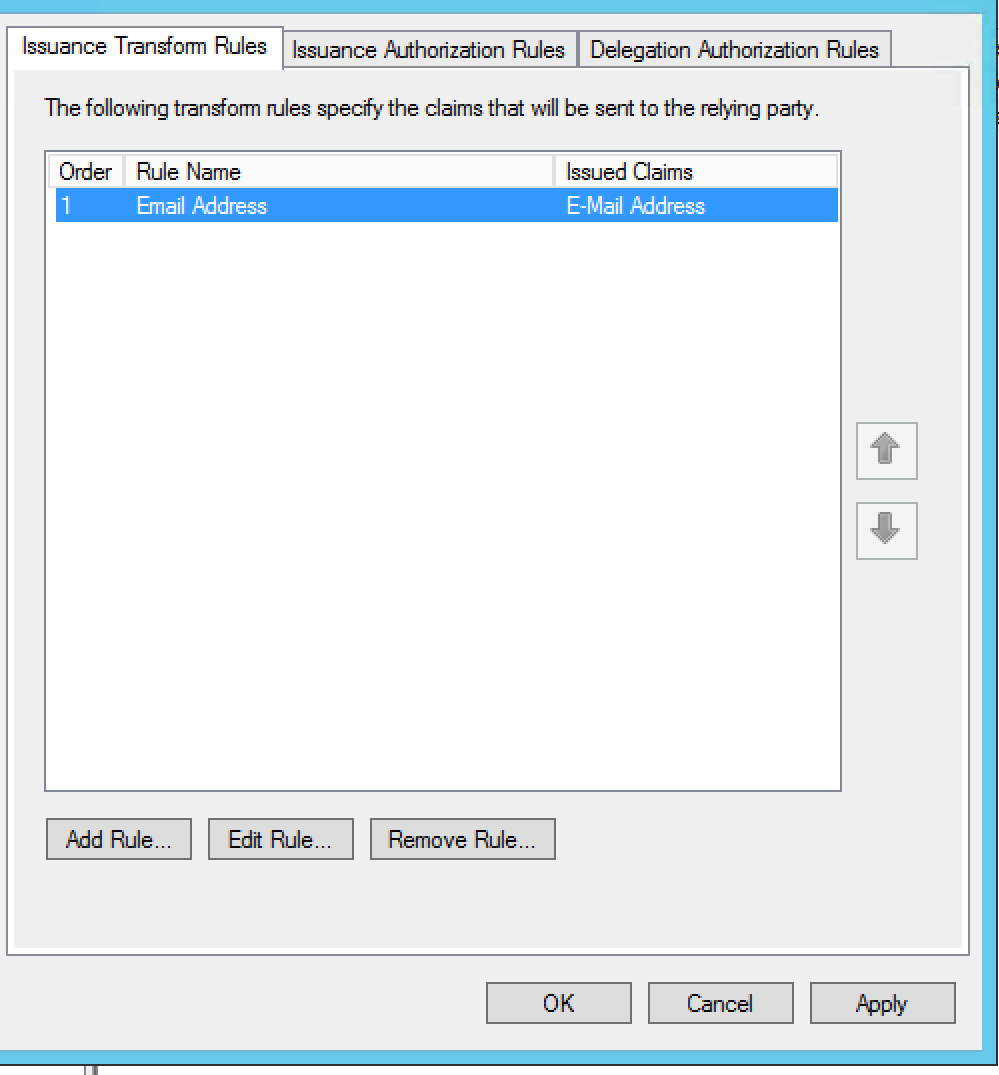

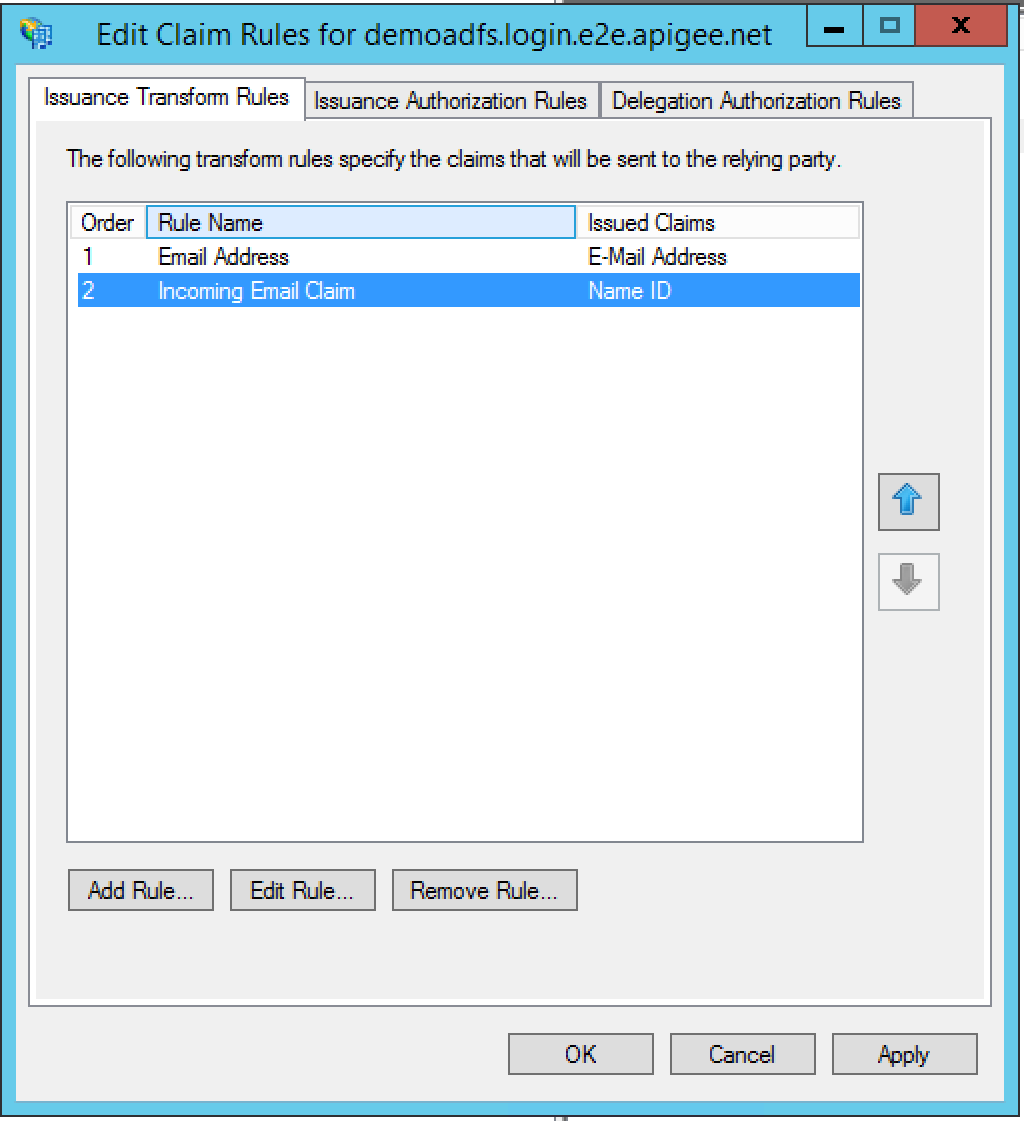

- Fai clic su Fine. Viene visualizzata la finestra di dialogo Modifica regole attestazione:

- Fai clic su Aggiungi regola per aggiungere una seconda rivendicazione che trasforma quella in entrata.

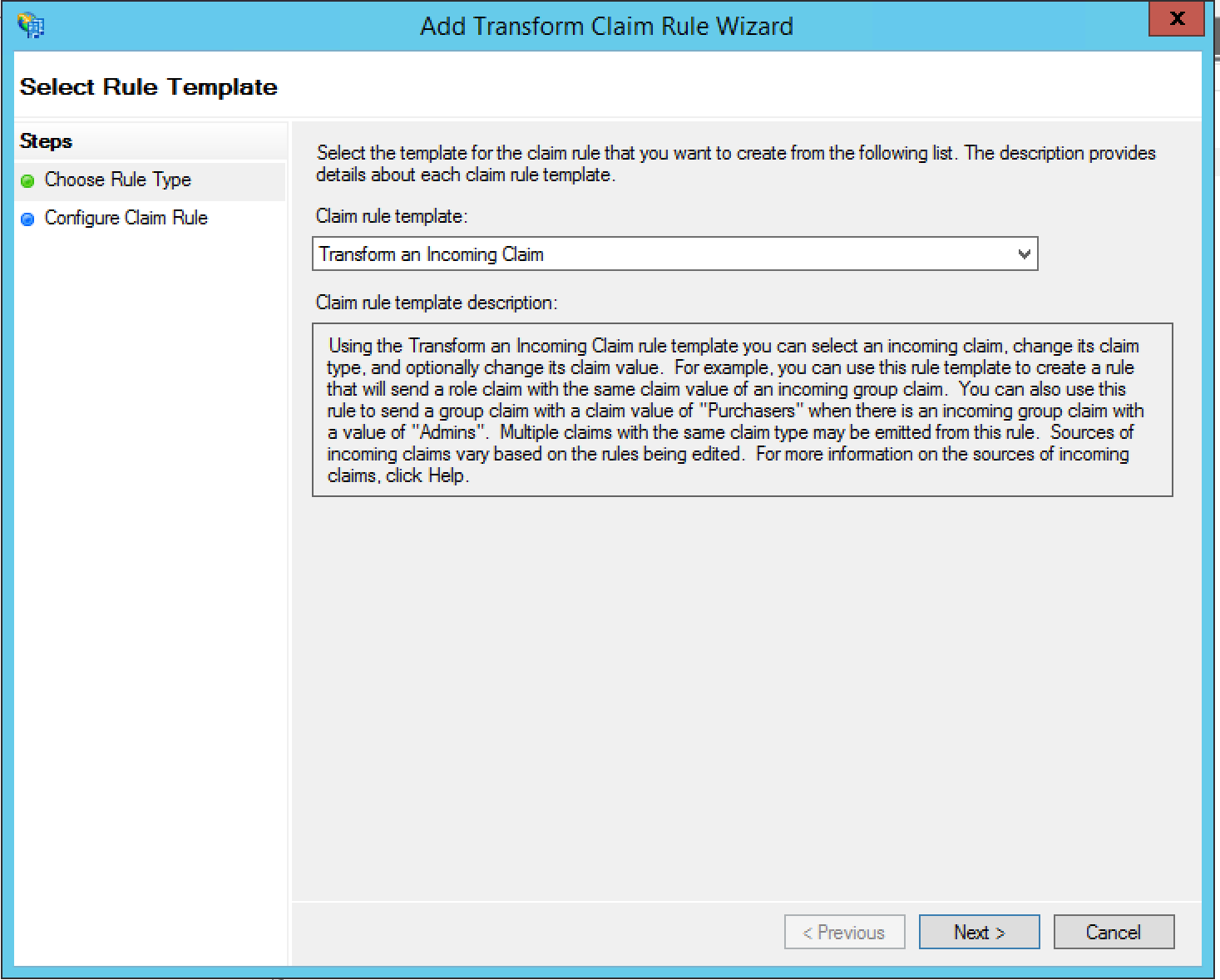

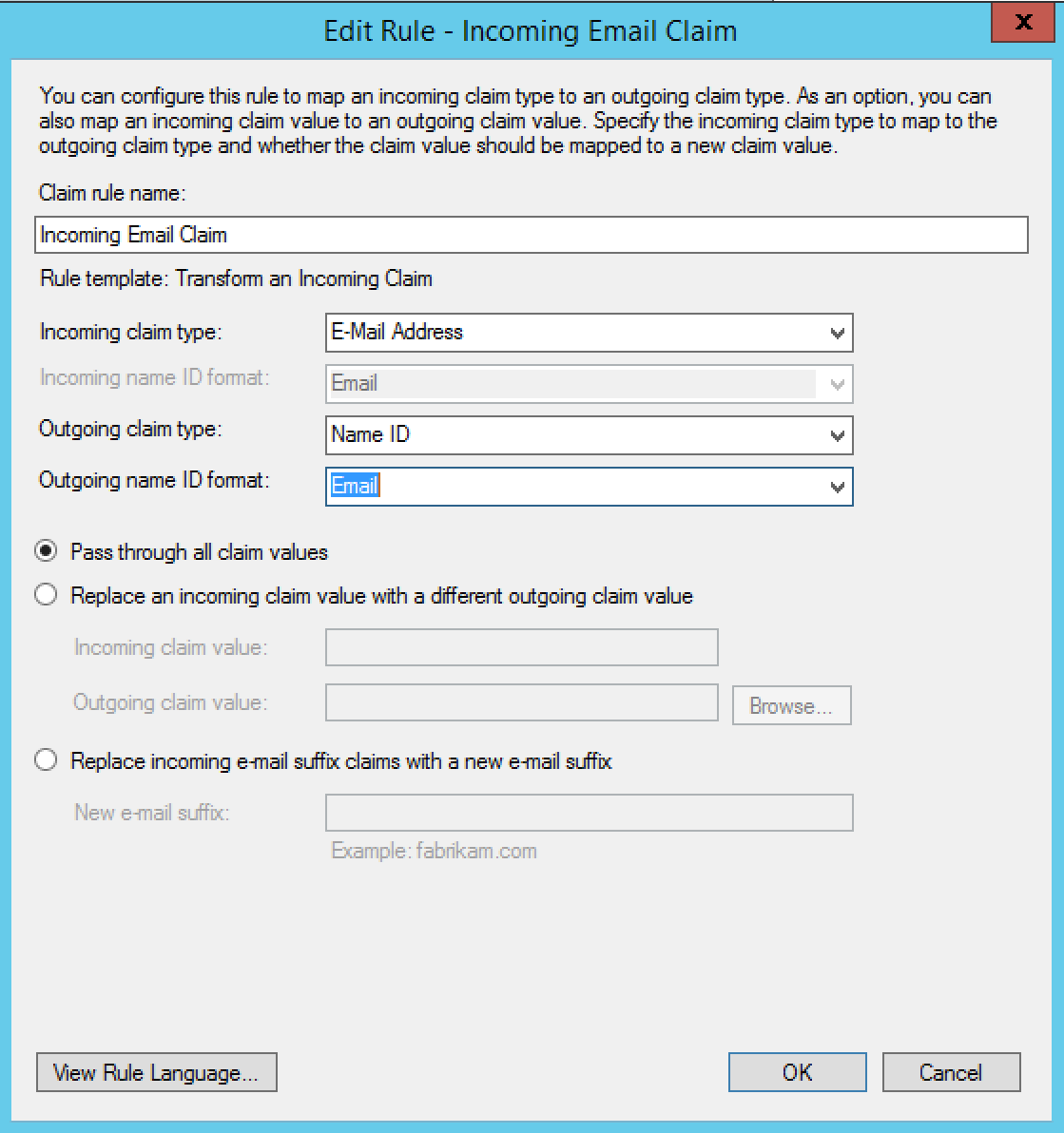

- Seleziona Trasforma una rivendicazione in arrivo come Modello di regola per le rivendicazioni e fai clic su Avanti:

- Specifica le seguenti informazioni:

- Nome regola di rivendicazione = Attestazione email in arrivo

- Incoming Claim Type (Tipo di rivendicazione in arrivo) = E-Mail Address (Indirizzo email)

- Tipo di attestazione in uscita = ID nome

- Formato ID nome in uscita = Email

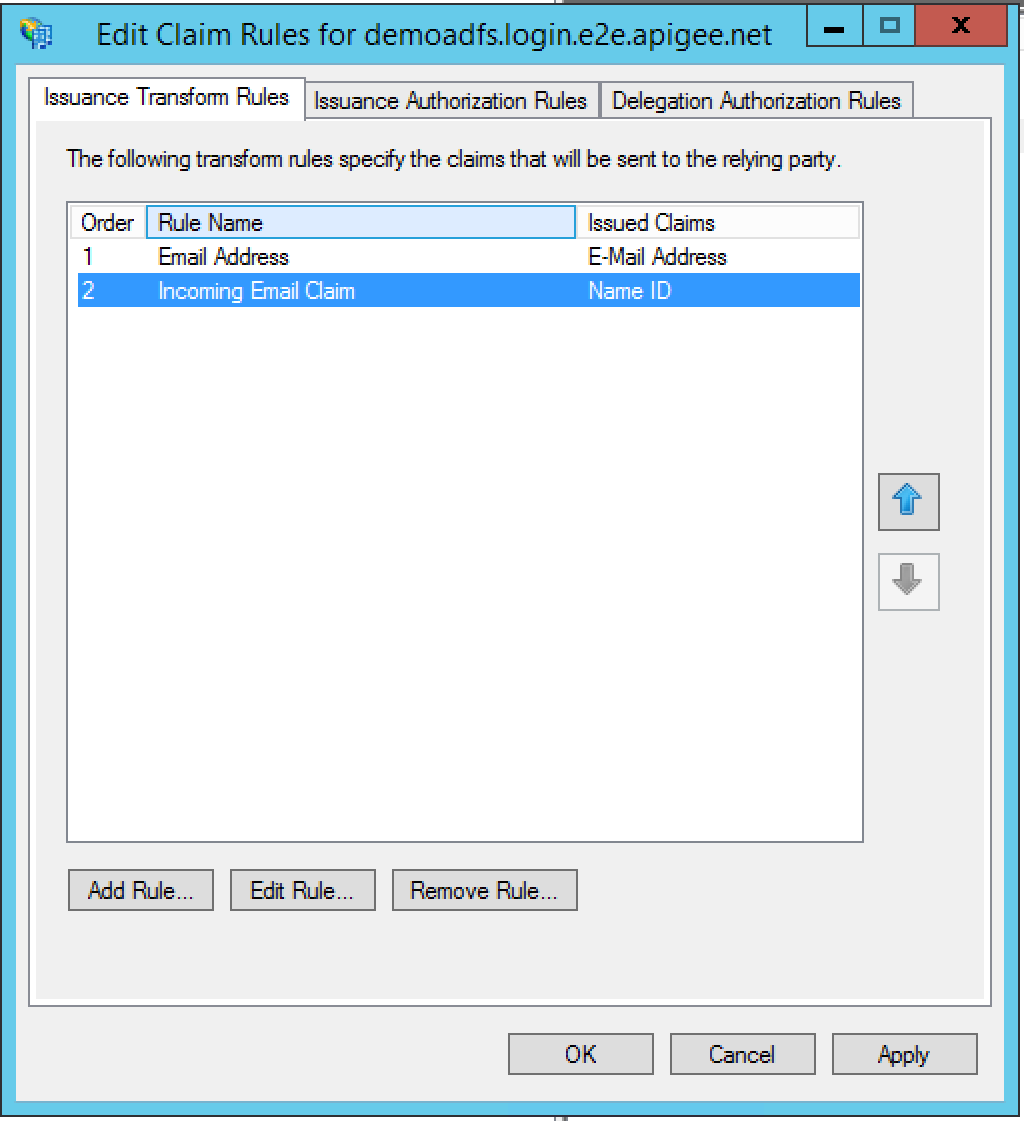

- Fai clic su OK. Nella finestra di dialogo Modifica regole

di rivendicazione dovresti vedere due regole di rivendicazione:

- Fai clic su OK. La nuova attendibilità della terza parte viene visualizzata nell'albero di navigazione a sinistra.

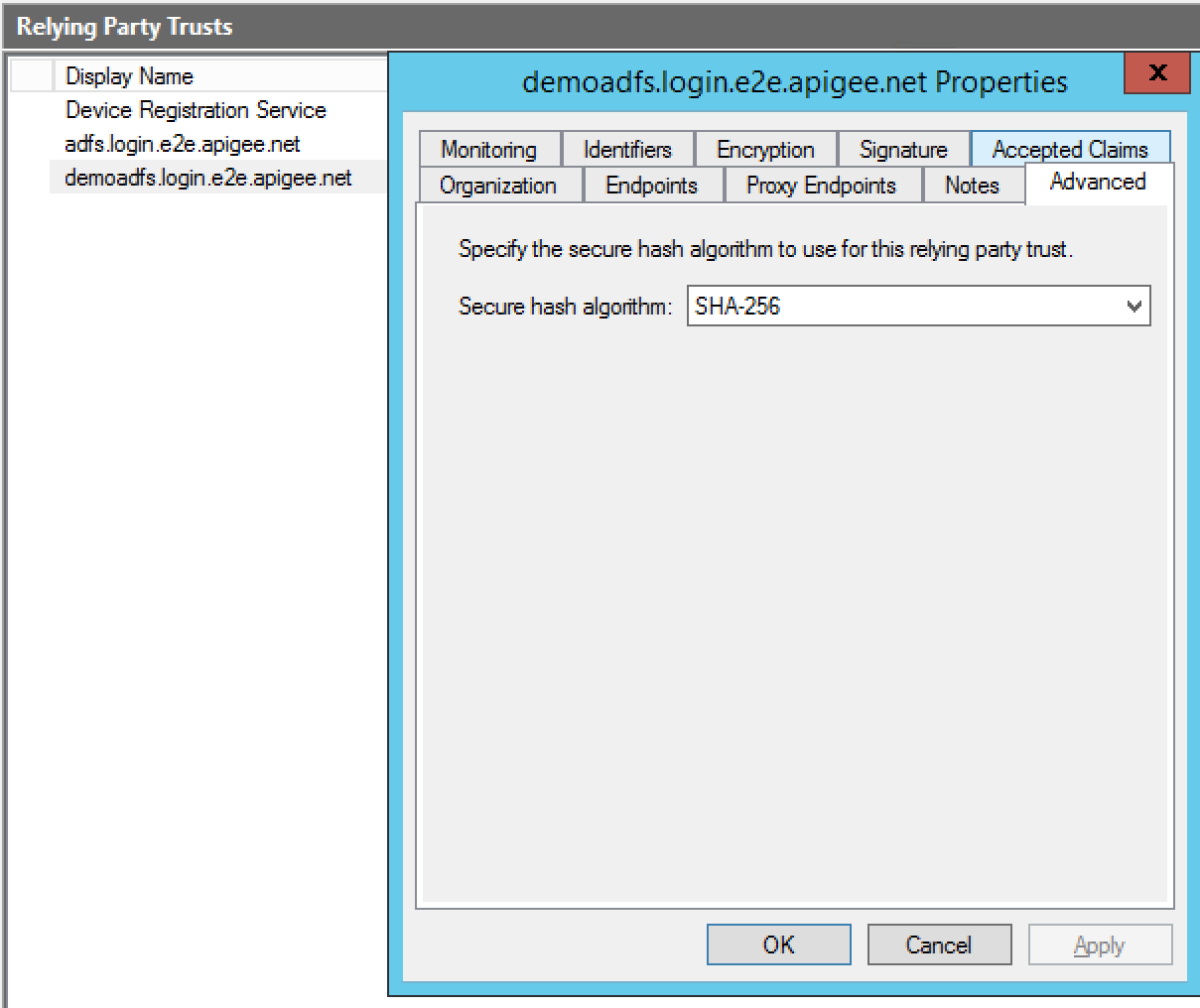

- Fai clic con il tasto destro del mouse sull'attendibilità della terza parte e seleziona Proprietà.

- Vai alla scheda Avanzate. Imposta Algoritmo di hash sicuro su SHA-256 e poi fai clic su Applica.

Hai completato la configurazione.