Stai visualizzando la documentazione di Apigee Edge.

Vai alla sezione

Documentazione di Apigee X. Informazioni

Questa sezione descrive come abilitare SAML per Apigee Edge in modo che l'autenticazione per i membri delle tue organizzazioni possa essere delegata al tuo servizio di identità. Per una panoramica di SAML e della gestione delle zone di identità in Edge, vedi Panoramica di SAML.

Video:guarda un breve video per scoprire come accedere alle API Apigee Edge prima e dopo aver abilitato il Single Sign-On (SSO) tramite SAML.

Informazioni sul ruolo zoneadmin

Devi essere un zoneadmin per gestire le zone di identità in Edge. Il ruolo zoneadmin fornisce procedure CRUD complete solo per la gestione delle zone di identità.

Per ricevere il ruolo zoneadmin al tuo account Apigee Edge, contatta l'assistenza Apigee Edge.

Prima di iniziare

Prima di iniziare, richiedi le seguenti informazioni dal tuo provider di identità SAML di terze parti:

- Certificato per la verifica della firma (formato PEM o PKCSS). Se necessario, converti un certificato x509 in formato PEM

Informazioni di configurazione (definite nella tabella seguente)

Configurazione Descrizione URL di accesso URL a cui gli utenti vengono reindirizzati per accedere al provider di identità SAML. URL di uscita URL a cui gli utenti vengono reindirizzati per uscire dal provider di identità SAML. ID entità IdP URL univoco per questo provider di identità. Ad esempio: https://idp.example.com/saml

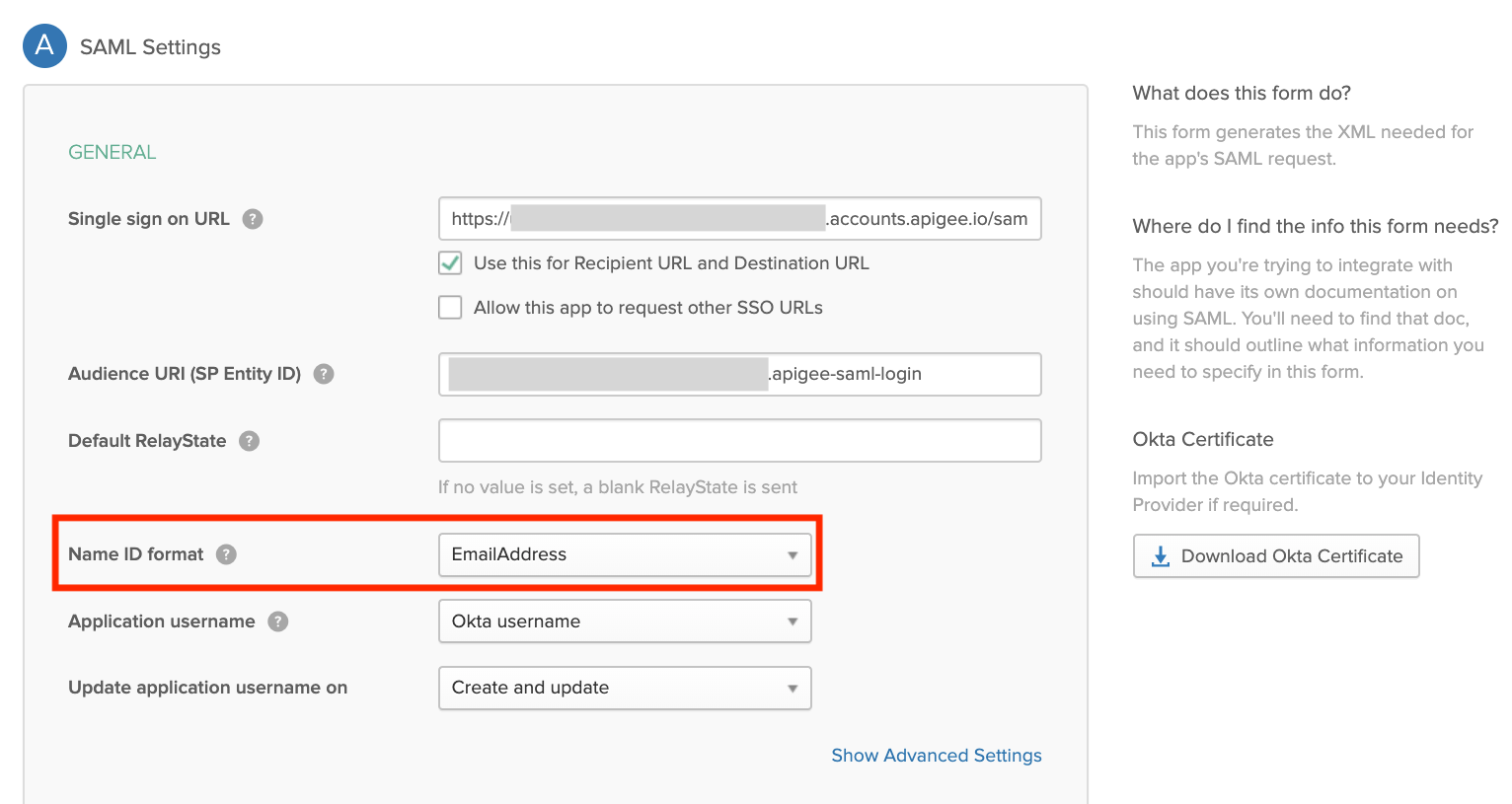

Inoltre, configura il provider di identità SAML di terze parti con le seguenti impostazioni:

- Assicurati che l'attributo

NameIDsia mappato all'indirizzo email dell'utente. L'indirizzo email dell'utente funge da identificatore univoco dell'account sviluppatore Edge. Di seguito è riportato un esempio in cui viene utilizzato Okta, in cui il campo Formato ID nome definisce l'attributoNameID.

- (Facoltativo) Imposta la durata della sessione autenticata su 15 giorni in modo che corrisponda alla durata della sessione autenticata della UI Edge.

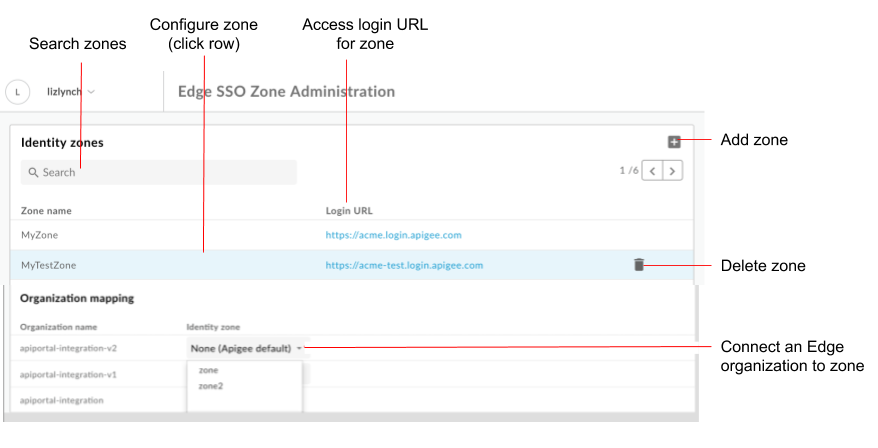

Esplora la pagina Amministrazione della zona SSO perimetrale

Gestisci le zone di identità per Edge utilizzando la pagina Amministrazione zona SSO Edge. La pagina Amministrazione della zona SSO perimetrale esiste all'esterno della tua organizzazione e ti permette di assegnare più organizzazioni alla stessa zona di identità.

Per accedere alla pagina Amministrazione zona SSO perimetrale:

- Accedi all'indirizzo https://apigee.com/edge utilizzando un account utente Apigee Edge con privilegi di zonaadmin.

- Seleziona Amministratore > SSO nella barra di navigazione a sinistra.

Viene visualizzata la pagina Amministrazione zona SSO perimetrale (all'esterno della tua organizzazione).

Come evidenziato in figura, la pagina Amministrazione zona SSO Edge consente di:

- Visualizza tutte le zone di identità

- Visualizza l'URL di accesso per ciascuna zona

- Aggiungere ed eliminare una zona di identità

- Configura il provider di identità SAML

- Connettere un'organizzazione Edge a una zona di identità

- Elimina una zona di identità del portale

Aggiungi una zona di identità

Per aggiungere una zona di identità:

- Accedi alla pagina Amministrazione della zona SSO perimetrale.

- Nella sezione Zone identità, fai clic su +.

Inserisci un nome e una descrizione per la zona di identità.

Il nome della zona deve essere univoco in tutte le organizzazioni perimetrali.Nota: Apigee si riserva il diritto di rimuovere qualsiasi nome di zona ritenuto ingiustificabile.

Inserisci una stringa da aggiungere al sottodominio, se necessario.

Ad esempio, se il nome della zona èacme, puoi definire una zona di produzione,acme-prode una zona di test,acme-test.

Per creare la zona di produzione, inserisci prod come suffisso del sottodominio. In questo caso, l'URL utilizzato per accedere alla UI di Edge sarebbe:acme-prod.apigee.com, come descritto in Accedere all'organizzazione utilizzando la zona di identità.Nota: il suffisso del sottodominio aggiunto deve essere univoco in tutte le zone.

Fai clic su OK.

Configura il provider di identità SAML

Configura il provider di identità SAML seguendo questi passaggi:

- Configura le impostazioni SAML.

- Carica un nuovo certificato.

Se necessario, converti un certificato x509 in formato PEM.

Configura le impostazioni SAML

Per configurare le impostazioni SAML:

- Accedi alla pagina Amministrazione della zona SSO perimetrale.

- Fai clic sulla riga della zona di identità per la quale vuoi configurare il provider di identità SAML.

- Nella sezione SAML Settings (Impostazioni SAML), fai clic su

.

. Fai clic su Copia accanto all'URL dei metadati del fornitore di servizi.

Configura il provider di identità SAML utilizzando le informazioni contenute nel file di metadati del fornitore di servizi (SP).

Per alcuni provider di identità SAML, ti verrà richiesto solo l'URL dei metadati. In altri casi, dovrai estrarre informazioni specifiche dal file di metadati e inserirle in un modulo.

In quest'ultimo caso, incolla l'URL in un browser per scaricare il file dei metadati SP ed estrarre le informazioni richieste. Ad esempio, l'ID entità o l'URL di accesso possono essere estratti dai seguenti elementi nel file di metadati SP:Nota: nel file dei metadati SP, l'URL di accesso è denominato URL

AssertionConsumerService(ACS).<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" ID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" entityID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login"><md:AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://diyyaumzqchrbui-a5vnmu1sp8qzekbd.portal-login.apigee.com/saml/SSO/alias/diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" index="0" isDefault="true"/>

Nota: se richiesto dal tuo provider di identità SAML, imposta la limitazione del pubblico su zoneID.apigee-saml-login, che puoi copiare dall'elemento

entityIDnel file di metadati SP (mostrato sopra).Configura le impostazioni SAML per il provider di identità SAML.

Nella sezione SAML Settings (Impostazioni SAML), modifica i seguenti valori ottenuti dal file di metadati del provider di identità SAML:

Impostazione SAML Descrizione URL di accesso URL a cui gli utenti vengono reindirizzati per accedere al provider di identità del portale SAML.

Ad esempio:https://dev-431871.oktapreview.com/app/googledev431871_devportalsaml_1/exkhgdyponHIp97po0h7/sso/samlURL di uscita URL a cui gli utenti vengono reindirizzati per uscire dal provider di identità del portale SAML.

Nota: se il provider di identità SAML non fornisce un URL di disconnessione, lascia vuoto questo campo. In questo caso, verrà impostato sullo stesso valore utilizzato per l'URL di accesso.ID entità IdP URL univoco per il provider di identità SAML.

Ad esempio:http://www.okta.com/exkhgdyponHIp97po0h7Nota: a seconda del provider di identità SAML, questo campo potrebbe avere un nome diverso, ad esempio

Entity ID,SP Entity ID,Audience URIe così via.Nota: Apigee SSO non supporta le seguenti due funzionalità:

- L'aggiornamento automatico dei certificati IdP utilizza un URL di metadati IdP e scarica periodicamente i metadati per aggiornare le modifiche sul lato del fornitore di servizi SSO di Apigee.

- Caricare un intero file XML dei metadati IDP o utilizzare un URL di metadati IDP per la configurazione automatica dell'IDP.

Fai clic su Salva.

A questo punto, carica un certificato in formato PEM o PKCSS, come descritto nella prossima sezione.

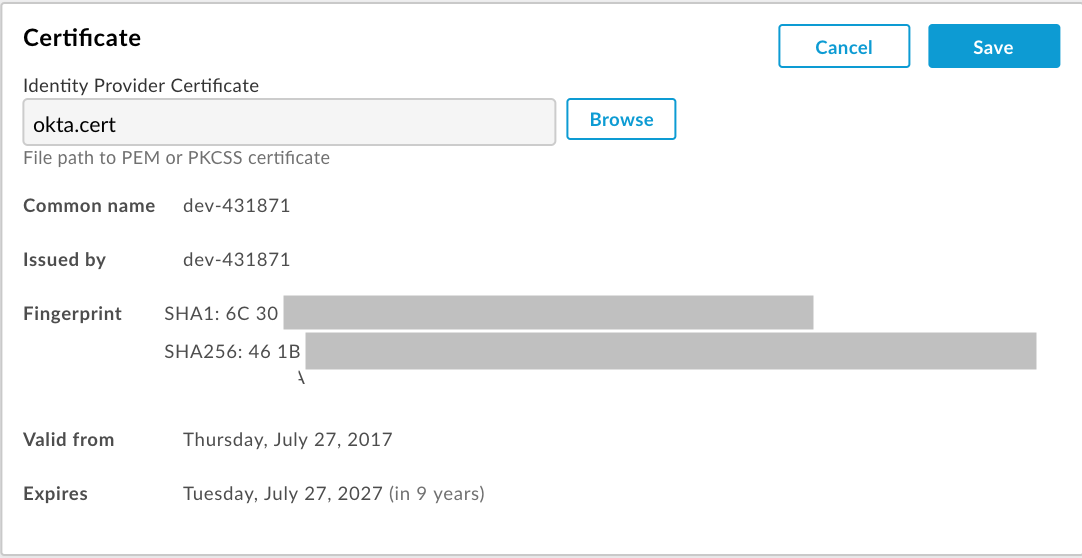

Carica un nuovo certificato

Per caricare un nuovo certificato:

Scarica il certificato per la verifica della firma dal tuo provider di identità SAML.

Nota: il certificato deve essere in formato PEM o PKCSS. Se necessario, converti un certificato x509 in formato PEM.

Accedi alla pagina Amministrazione della zona SSO perimetrale.

Fai clic sulla riga della zona di identità per la quale vuoi caricare un nuovo certificato.

Nella sezione Certificato, fai clic su

.

. Fai clic su Sfoglia e vai al certificato nella directory locale.

Fai clic su Apri per caricare il nuovo certificato.

I campi delle informazioni sul certificato vengono aggiornati per riflettere il certificato selezionato.

Verifica che il certificato sia valido e che non sia scaduto.

Fai clic su Salva.

Conversione di un certificato x509 in formato PEM

Se scarichi un certificato x509, devi convertirlo in formato PEM.

Per convertire un certificato x509 in formato PEM:

- Copia i contenuti dell'elemento

ds:X509Certificate elementdal file dei metadati del provider di identità SAML e incollalo nel tuo editor di testo preferito. - Aggiungi la seguente riga all'inizio del file:

-----BEGIN CERTIFICATE----- - Aggiungi la seguente riga in fondo al file:

-----END CERTIFICATE----- - Salva il file utilizzando un'estensione

.pem.

Di seguito è riportato un esempio dei contenuti del file PEM:

-----BEGIN CERTIFICATE-----

MIICMzCCAZygAwIBAgIJALiPnVsvq8dsMA0GCSqGSIb3DQEBBQUAMFMxCzAJBgNV

BAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNVBAcTA2ZvbzEMMAoGA1UEChMDZm9v

MQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2ZvbzAeFw0xMzAzMTkxNTQwMTlaFw0x

ODAzMTgxNTQwMTlaMFMxCzAJBgNVBAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNV

BAcTA2ZvbzEMMAoGA1UEChMDZm9vMQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2Zv

bzCBnzANBgkqhkiG9w0BAQEFAAOBjQAwgYkCgYEAzdGfxi9CNbMf1UUcvDQh7MYB

OveIHyc0E0KIbhjK5FkCBU4CiZrbfHagaW7ZEcN0tt3EvpbOMxxc/ZQU2WN/s/wP

xph0pSfsfFsTKM4RhTWD2v4fgk+xZiKd1p0+L4hTtpwnEw0uXRVd0ki6muwV5y/P

+5FHUeldq+pgTcgzuK8CAwEAAaMPMA0wCwYDVR0PBAQDAgLkMA0GCSqGSIb3DQEB

BQUAA4GBAJiDAAtY0mQQeuxWdzLRzXmjvdSuL9GoyT3BF/jSnpxz5/58dba8pWen

v3pj4P3w5DoOso0rzkZy2jEsEitlVM2mLSbQpMM+MUVQCQoiG6W9xuCFuxSrwPIS

pAqEAuV4DNoxQKKWmhVv+J0ptMWD25Pnpxeq5sXzghfJnslJlQND

-----END CERTIFICATE-----

connetti un'organizzazione Edge a una zona di identità

Per connettere un'organizzazione Edge a una zona di identità:

- Accedi alla pagina Amministrazione della zona SSO perimetrale.

- Nella sezione Mappatura organizzazione, seleziona una zona di identità dal menu a discesa Zona di identità associata all'organizzazione che vuoi assegnare a una zona.

Seleziona Nessuno (predefinito Apigee) per abilitare l'autenticazione di base per l'organizzazione. - Fai clic su Conferma per confermare la modifica.

Accedi alla tua organizzazione utilizzando la zona di identità

L'URL che utilizzi per accedere alla UI Edge è definito dal nome della tua zona di identità:

https://zonename.apigee.com

Allo stesso modo, l'URL che utilizzi per accedere alla UI di Edge Classic è il seguente:

https://zonename.enterprise.apigee.com

Ad esempio, Acme S.r.l. desidera utilizzare SAML e sceglie "acme" come nome della zona. Acme I clienti Inc. possono quindi accedere alla UI Edge con il seguente URL:

https://acme.apigee.com

La zona identifica le organizzazioni perimetrali che supportano SAML. Ad esempio, Acme S.r.l. ha tre org: OrgA, OrgB e OrgC. Acme può decidere di aggiungere tutte le organizzazioni alla zona SAML o solo di Google Cloud. Le restanti organizzazioni continuano a utilizzare i token di autenticazione di base o OAuth2 generati Credenziali di autenticazione di base.

Puoi definire più zone di identità. Tutte le zone possono quindi essere configurate per usare lo stesso o provider di identità.

Ad esempio, Acme potrebbe voler definire una zona di produzione, "acme-prod", contenente OrgAProd e OrgBProd e una zona di test "acme-test" contenente OrgATest, OrgBTest, OrgADev e OrgBDev.

Potrai quindi utilizzare i seguenti URL per accedere alle varie zone:

https://acme-prod.apigee.com https://acme-test.apigee.com

Registra utenti Edge con autenticazione SAML

Dopo aver attivato SAML per un'organizzazione, devi registrare gli utenti SAML non è già registrato presso la tua organizzazione. Per saperne di più, vedi Gestire gli utenti dell'organizzazione.

Aggiorna gli script per passare i token di accesso OAuth2

Dopo aver attivato SAML, l'autenticazione di base viene disabilitata per l'API Edge. Tutti

(script Maven, script shell, apigeetool e così via) che si basano su Edge

Le chiamate API che supportano l'autenticazione di base non funzioneranno più. Devi aggiornare le chiamate API e

script che utilizzano l'autenticazione di base per passare i token di accesso OAuth2 nell'intestazione Bearer. Consulta Utilizzare SAML con l'API Edge.

Elimina una zona di identità

Per eliminare una zona di identità:

- Accedi alla pagina Amministrazione della zona SSO perimetrale.

- Posiziona il cursore sulla riga associata alla zona di identità che vuoi eliminare per visualizzare il menu Azioni.

- Fai clic su

.

. - Fai clic su Elimina per confermare l'operazione.

Esci dalla pagina di amministrazione della zona SSO perimetrale

Poiché gestisci le zone di identità Edge al di fuori dell'organizzazione, dovrai uscire dalla pagina di amministrazione delle zone SSO Edge e poi accedere alla tua organizzazione per poter accedere ad altre funzionalità di Apigee Edge.