आपको Apigee Edge दस्तावेज़ दिख रहा है.

Apigee X के दस्तावेज़ पर जाएं. जानकारी

इस दस्तावेज़ में Edge के लिए कीस्टोर और ट्रस्टस्टोर बनाने, उनमें बदलाव करने, और उन्हें मिटाने का तरीका बताया गया है Cloud और Edge के लिए Private Cloud के 4.18.01 और इसके बाद के वर्शन के लिए उपलब्ध हैं.

Edge Cloud के कीस्टोर/ट्रस्टस्टोर और वर्चुअल होस्ट के बारे में जानकारी

Edge Cloud के लिए कीस्टोर/ट्रस्टस्टोर बनाने की प्रोसेस के लिए, आपको इन सभी शर्तों का पालन करना होगा वर्चुअल होस्ट इस्तेमाल करने से जुड़े नियम देखें. उदाहरण के लिए, क्लाउड में वर्चुअल होस्ट के साथ:

- वर्चुअल होस्ट को TLS का इस्तेमाल करना चाहिए.

- वर्चुअल होस्ट सिर्फ़ पोर्ट 443 का इस्तेमाल कर सकते हैं.

- आपको हस्ताक्षर किए गए TLS सर्टिफ़िकेट का इस्तेमाल करना होगा. Cloud में वर्चुअल होस्ट के साथ, बिना हस्ताक्षर वाले सर्टिफ़िकेट का इस्तेमाल नहीं किया जा सकता.

- TLS सर्टिफ़िकेट में दिया गया डोमेन नेम, वर्चुअल होस्ट के होस्ट के उपनाम से मेल खाना चाहिए.

ज़्यादा जानें:

- टीएलएस/एसएसएल के बारे में जानकारी

- Edge के साथ TLS का इस्तेमाल करना

- वर्चुअल होस्ट कॉन्फ़िगर करने के बारे में अक्सर पूछे जाने वाले सवाल

- वर्चुअल होस्ट के बारे में जानकारी

अपनी वेबसाइट पर कीस्टोर और ट्रस्टस्टोर लागू करना किनारे

TLS जैसे पब्लिक की इंफ़्रास्ट्रक्चर पर आधारित फ़ंक्शन को कॉन्फ़िगर करने के लिए, आपको ऐसे पासकोड और ट्रस्टस्टोर बनाने होंगे जिनमें ज़रूरी पासकोड और डिजिटल सर्टिफ़िकेट शामिल हों.

Edge में, कीस्टोर और ट्रस्टस्टोर, दोनों को कीस्टोर इकाई से दिखाया जाता है. इसमें एक या उससे ज़्यादा उपनाम होते हैं. इसका मतलब है कि लागू करने के तरीके में कोई अंतर नहीं है एक कीस्टोर और Edge पर ट्रस्टस्टोर के बीच.

कीस्टोर और ट्रस्टस्टोर के बीच का अंतर उन प्रविष्टियों के प्रकार से लिया जाता है जिन्हें वे इनमें शामिल हैं और TLS हैंडशेकिंग में इनका इस्तेमाल कैसे किया जाता है:

- कीस्टोर - कीस्टोर इकाई, जिसमें एक या एक से ज़्यादा चीज़ें शामिल होती हैं उपनाम होते हैं, जहां हर उपनाम में एक सर्टिफ़िकेट/कुंजी का जोड़ा होता है.

- truststore - एक keystore इकाई, जिसमें एक या एक से ज़्यादा उपनाम होते हैं. हर उपनाम में सिर्फ़ एक सर्टिफ़िकेट होता है.

किसी वर्चुअल होस्ट या टारगेट एंडपॉइंट के लिए TLS कॉन्फ़िगर करते समय, पासकोड के स्टोर और ट्रस्ट के स्टोर, TLS हैंडशेक प्रोसेस में अलग-अलग भूमिकाएं निभाते हैं. वर्चुअल होस्ट या टारगेट को कॉन्फ़िगर करते समय

एंडपॉइंट का इस्तेमाल करते हैं, तो <SSLInfo> में कीस्टोर और ट्रस्टस्टोर को अलग-अलग तय किया जाता है

टैग, जैसा कि वर्चुअल होस्ट के लिए नीचे दिखाया गया है:

<VirtualHost name="myTLSVHost"> <HostAliases> <HostAlias>apiTLS.myCompany.com</HostAlias> </HostAliases> <Interfaces/> <Port>9006</Port> <SSLInfo> <Enabled>true</Enabled> <ClientAuthEnabled>false</ClientAuthEnabled> <KeyStore>ref://keystoreref</KeyStore> <KeyAlias>myKeyAlias</KeyAlias> </SSLInfo> </VirtualHost>

इस उदाहरण में, आप इसके लिए वर्चुअल होस्ट की ओर से इस्तेमाल किए जाने वाले कीस्टोर और उपनाम का नाम तय करते हैं उसके TLS कीस्टोर हैं. कीस्टोर का नाम बताने के लिए, किसी पहचान फ़ाइल का इस्तेमाल किया जाता है, ताकि उसे बदला जा सके सर्टिफ़िकेट की समयसीमा खत्म होने के बाद. उपनाम में एक सर्टिफ़िकेट/कुंजी जोड़ी होती है. इसका इस्तेमाल, वर्चुअल होस्ट को ऐक्सेस करने वाले TLS क्लाइंट के लिए, वर्चुअल होस्ट की पहचान करने के लिए किया जाता है. इस उदाहरण में, ट्रस्टस्टोर की ज़रूरत नहीं है.

अगर ट्रस्टस्टोर ज़रूरी है, तो ट्रस्टस्टोर की जानकारी देने के लिए,

<TrustStore> टैग का इस्तेमाल करें. उदाहरण के लिए, दो-तरफ़ा टीएलएस कॉन्फ़िगरेशन के लिए:

<VirtualHost name="myTLSVHost"> <HostAliases> <HostAlias>apiTLS.myCompany.com</HostAlias> </HostAliases> <Interfaces/> <Port>9006</Port> <SSLInfo> <Enabled>true</Enabled> <ClientAuthEnabled>true</ClientAuthEnabled> <KeyStore>ref://keystoreref</KeyStore> <KeyAlias>myKeyAlias</KeyAlias> <TrustStore>ref://truststoreref</TrustStore> </SSLInfo> </VirtualHost>

इस उदाहरण में, <TrustStore> टैग में सिर्फ़ कीस्टोर का रेफ़रंस दिया गया है, यह काम करता है

विशिष्ट उपनाम दर्ज नहीं करें. कीस्टोर के हर उपनाम में एक सर्टिफ़िकेट या एक सर्टिफ़िकेट चेन होती है.

इसका इस्तेमाल TLS हैंड्सहैकिंग प्रोसेस के हिस्से के तौर पर किया जाता है.

सर्टिफ़िकेट के ऐसे फ़ॉर्मैट जिनका इस्तेमाल किया जा सकता है

| फ़ॉर्मैट | एपीआई और यूज़र इंटरफ़ेस (यूआई) अपलोड की सुविधा काम करती है | नॉर्थबाउंड समर्थित | पुष्टि की गई |

|---|---|---|---|

| PEM | हां | हां | हां |

| * PKCS12 | हां | हां | हां ध्यान दें: Apigee, PKCS12 को PEM में बदल देता है. |

| * DER | नहीं | नहीं | हां |

| * पीकेसीएस7 | नहीं | नहीं | नहीं |

* हमारा सुझाव है कि अगर हो सके, तो PEM का इस्तेमाल करें.

प्राइवेट क्लाउड 4.53.00 या इसके बाद के वर्शन के लिए, Edge के साथ PKCS12 कीस्टोर का इस्तेमाल करना

अगर Edge for Private Cloud 4.53.00 या इसके बाद के वर्शन का इस्तेमाल किया जा रहा है, तो Apigee में कुंजियों और उनसे जुड़े सर्टिफ़िकेट अपलोड करने के लिए, सिर्फ़ PKCS12 पासकोड स्टोर का इस्तेमाल करें. अपनी मौजूदा कुंजियों और सर्टिफ़िकेट को PKCS12/PFX फ़ॉर्मैट में बदलने के बारे में मदद पाने के लिए, सर्टिफ़िकेट को काम करने वाले फ़ॉर्मैट में बदलना देखें.

उपनाम लागू करने के बारे में जानकारी

Edge पर, कीस्टोर में एक या उससे ज़्यादा उपनाम होते हैं, जिनमें हर उपनाम में यह शामिल है:

- PEM या PKCS12/PFX फ़ाइल के तौर पर TLS सर्टिफ़िकेट - सर्टिफ़िकेट देने वाली संस्था (CA) का हस्ताक्षर वाला सर्टिफ़िकेट, सर्टिफ़िकेट की चेन वाली फ़ाइल, जिसमें आखिरी सर्टिफ़िकेट पर CA का हस्ताक्षर हो या फिर खुद का हस्ताक्षर वाला सर्टिफ़िकेट.

- PEM या PKCS12/PFX फ़ाइल के रूप में निजी कुंजी. Edge, 2048 बिट तक के मुख्य साइज़ के साथ काम करता है. लंबा पासवर्ड डालना ज़रूरी नहीं है.

Edge पर, ट्रस्टस्टोर में एक या उससे ज़्यादा उपनाम होते हैं. यहां हर उपनाम में ये चीज़ें होती हैं:

- PEM फ़ाइल के तौर पर TLS सर्टिफ़िकेट - या तो सर्टिफ़िकेट देने वाली संस्था का हस्ताक्षर किया हुआ सर्टिफ़िकेट (CA), सर्टिफ़िकेट की एक चेन, जहां आखिरी सर्टिफ़िकेट पर सीए या खुद हस्ताक्षर करता है सर्टिफ़िकेट मिला है.

Edge, यूज़र इंटरफ़ेस (यूआई) और एपीआई उपलब्ध कराता है. इनका इस्तेमाल करके, कीस्टोर बनाए जा सकते हैं, उपनाम बनाए जा सकते हैं, सर्टिफ़िकेट/कुंजी के जोड़े अपलोड किए जा सकते हैं, और सर्टिफ़िकेट अपडेट किए जा सकते हैं. ट्रस्टस्टोर बनाने के लिए इस्तेमाल किया जाने वाला यूज़र इंटरफ़ेस (यूआई) और एपीआई, वही होता है जिसका इस्तेमाल पासकोड बनाने के लिए किया जाता है. दोनों में अंतर यह है कि जब आपको ट्रस्टस्टोर बनाना है, तब दूसरे ईमेल पते बनाए जा सकते हैं जिनमें सिर्फ़ सर्टिफ़िकेट हो.

सर्टिफ़िकेट और पासकोड वाली फ़ाइलों के फ़ॉर्मैट के बारे में जानकारी

आप सर्टिफ़िकेट और कुंजियों को PEM फ़ाइलों या PKCS12/PFX फ़ाइलों के रूप में दिखा सकते हैं. पीईएम फ़ाइलें इनका पालन करती हैं

X.509 फ़ॉर्मैट में होना चाहिए. अगर आपका सर्टिफ़िकेट या निजी पासकोड किसी PEM फ़ाइल से तय नहीं किया गया है, तो उसे

openssl जैसी उपयोगिता की सेवाओं का इस्तेमाल करके, PEM फ़ाइल सबमिट करें.

हालांकि, कई .crt फ़ाइलें और .key फ़ाइलें पहले से ही PEM फ़ॉर्मैट में होती हैं. अगर ये फ़ाइलें टेक्स्ट हैं और फ़ाइलों के बीच रखा जा सकता है:

-----BEGIN CERTIFICATE----- -----END CERTIFICATE-----

या:

-----BEGIN ENCRYPTED PRIVATE KEY----- -----END ENCRYPTED PRIVATE KEY-----

इसके बाद, फ़ाइलें PEM फ़ॉर्मैट के साथ काम करती हैं. साथ ही, इन्हें PEM फ़ाइल में बदले बिना, इन्हें पासकोड या ट्रस्टस्टोर में इस्तेमाल किया जा सकता है.

सर्टिफ़िकेट चेन के बारे में जानकारी

अगर कोई सर्टिफ़िकेट किसी चेन का हिस्सा है, तो इसे अलग-अलग तरीके से मैनेज किया जा सकता है. यह इस बात पर निर्भर करता है कि सर्टिफ़िकेट कीस्टोर या ट्रस्टस्टोर में:

- कीस्टोर - अगर कोई सर्टिफ़िकेट किसी चेन का हिस्सा है, तो आपको एक ऐसी फ़ाइल बनानी होगी जिसमें सभी शामिल हों की प्रक्रिया को पूरा करते हैं. सर्टिफ़िकेट क्रम में होना चाहिए और आखिरी सर्टिफ़िकेट रूट होना चाहिए सर्टिफ़िकेट या इंटरमीडिएट सर्टिफ़िकेट, जिस पर रूट सर्टिफ़िकेट से हस्ताक्षर किया गया हो.

- ट्रस्टस्टोर - अगर कोई सर्टिफ़िकेट किसी चेन का हिस्सा है, तो आपको सभी सर्टिफ़िकेट वाली एक फ़ाइल बनानी होगी और उस फ़ाइल को किसी अन्य नाम से अपलोड करना होगा. इसके अलावा, हर सर्टिफ़िकेट के लिए अलग-अलग नाम का इस्तेमाल करके, चेन में मौजूद सभी सर्टिफ़िकेट को ट्रस्टस्टोर में अलग-अलग अपलोड किया जा सकता है. अगर आप उन्हें सिर्फ़ एक सर्टिफ़िकेट मिला है, तो सर्टिफ़िकेट क्रम में होना चाहिए और आखिरी सर्टिफ़िकेट, रूट सर्टिफ़िकेट या इंटरमीडिएट सर्टिफ़िकेट, जिस पर रूट सर्टिफ़िकेट से हस्ताक्षर किया गया हो.

- अगर आपने एक ऐसी फ़ाइल बनाई है जिसमें एक से ज़्यादा सर्टिफ़िकेट शामिल हैं, तो आपको हर सर्टिफ़िकेट के बीच एक खाली लाइन डालनी होगी.

उदाहरण के लिए, सभी सर्टिफ़िकेट को एक PEM फ़ाइल में जोड़ा जा सकता है. सर्टिफ़िकेट इस प्रोग्राम में होना चाहिए ऑर्डर और आखिरी सर्टिफ़िकेट, रूट सर्टिफ़िकेट या इंटरमीडिएट सर्टिफ़िकेट होना चाहिए प्रमाणपत्र:

-----BEGIN CERTIFICATE----- (Your Primary TLS certificate) -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- (Intermediate certificate) -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- (Root certificate or intermediate certificate signed by a root certificate) -----END CERTIFICATE-----

अगर आपके सर्टिफ़िकेट PKCS12/PFX फ़ाइलों के रूप में दिखाए जाते हैं, तो आप openssl का इस्तेमाल कर सकते हैं

कमांड की मदद से, सर्टिफ़िकेट की चेन से एक PKCS12/PFX फ़ाइल बनाई जा सकती है, जैसा कि नीचे दिखाया गया है:

openssl pkcs12 -export -out certificate.pfx -inkey privateKey.key -in certificate.crt -certfile CACert.crt

ट्रस्टस्टोर में सर्टिफ़िकेट की चेन के साथ काम करते समय, आपको हमेशा चेन में मौजूद सभी सर्टिफ़िकेट अपलोड करने की ज़रूरत नहीं होती. उदाहरण के लिए, आपने क्लाइंट सर्टिफ़िकेट, client_cert_1, और

क्लाइंट सर्टिफ़िकेट जारी करने वाले का सर्टिफ़िकेट, ca_cert.

दो-तरफ़ा TLS प्रमाणीकरण के दौरान, सर्वर की ओर से भेजता है तो क्लाइंट प्रमाणीकरण सफल होता है

client_cert_1.

इसके अलावा, आपके पास एक दूसरा सर्टिफ़िकेट client_cert_2 है, जिस पर उसी सर्टिफ़िकेट ca_cert ने हस्ताक्षर किया है. हालांकि, आपको ट्रस्टस्टोर में client_cert_2 अपलोड नहीं करना है.

'ट्रस्टस्टोर' में अब भी सिर्फ़ client_cert_1 और ca_cert मौजूद हैं.

जब सर्वर, टीएलएस हैंडशेक के हिस्से के तौर पर client_cert_2 पास करता है, तो अनुरोध पूरा हो जाता है. ऐसा इसलिए होता है, क्योंकि Edge, TLS की पुष्टि तब भी करने की अनुमति देता है, जब client_cert_2 ट्रस्टस्टोर में मौजूद न हो, लेकिन उस पर ट्रस्टस्टोर में मौजूद किसी सर्टिफ़िकेट का हस्ताक्षर किया गया हो. अगर आपने

CA सर्टिफ़िकेट ca_cert को Truststore से हटाया जाता है. इसके बाद, TLS की पुष्टि की जाती है

विफल होता है.

एफ़आईपीएस से जुड़ी बातें

अगर FIPS की सुविधा वाले ऑपरेटिंग सिस्टम पर, Edge for Private Cloud 4.53.00 या इसके बाद के वर्शन का इस्तेमाल किया जा रहा है, तो Apigee में कुंजियों और उनसे जुड़े सर्टिफ़िकेट अपलोड करने के लिए, सिर्फ़ PKCS12 पासकोड का इस्तेमाल करें.

TLS पासकोड स्टोर पेज को एक्सप्लोर करना

नीचे बताए गए तरीके से, TLS पासकोड स्टोर पेज को ऐक्सेस करें.Edge

Edge यूज़र इंटरफ़ेस (यूआई) का इस्तेमाल करके, TLS कीस्टोर पेज को ऐक्सेस करने के लिए:

- संगठन के एडमिन के तौर पर, https://apigee.com/edge पर साइन इन करें.

- अपना संगठन चुनें.

- एडमिन > एनवायरमेंट > TLS कीस्टोर.

क्लासिक Edge (निजी क्लाउड)

Edge के क्लासिक यूज़र इंटरफ़ेस (यूआई) का इस्तेमाल करके, TLS पासकोड स्टोर पेज को ऐक्सेस करने के लिए:

http://ms-ip:9000में संगठन के एडमिन के तौर पर साइन इन करें, जहां ms-ip है मैनेजमेंट सर्वर नोड का आईपी पता या डीएनएस नाम.- अपना संगठन चुनें.

- एडमिन > एनवायरमेंट कॉन्फ़िगरेशन > TLS पासकोड चुनें.

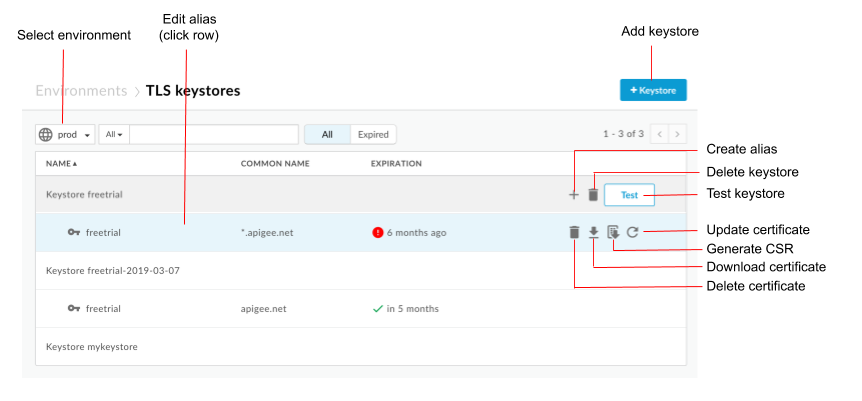

TLS कीस्टोर पेज दिखता है:

जैसा कि पिछले डायग्राम में बताया गया है, TLS कीस्टोर पेज की मदद से, ये काम किए जा सकते हैं:

- कोई एनवायरमेंट चुनना

- कीस्टोर और उपनाम बनाना

- कीस्टोर जांचें और मिटाएं

- उपनाम देखना और मिटाना

कोई उपनाम देखना

कोई उपनाम देखने के लिए:

- TLS पासकोड स्टोर पेज को ऐक्सेस करें.

- एनवायरमेंट चुनें (आम तौर पर

prodयाtest). - आपको जिस उपनाम को देखना है उससे जुड़ी लाइन पर क्लिक करें.

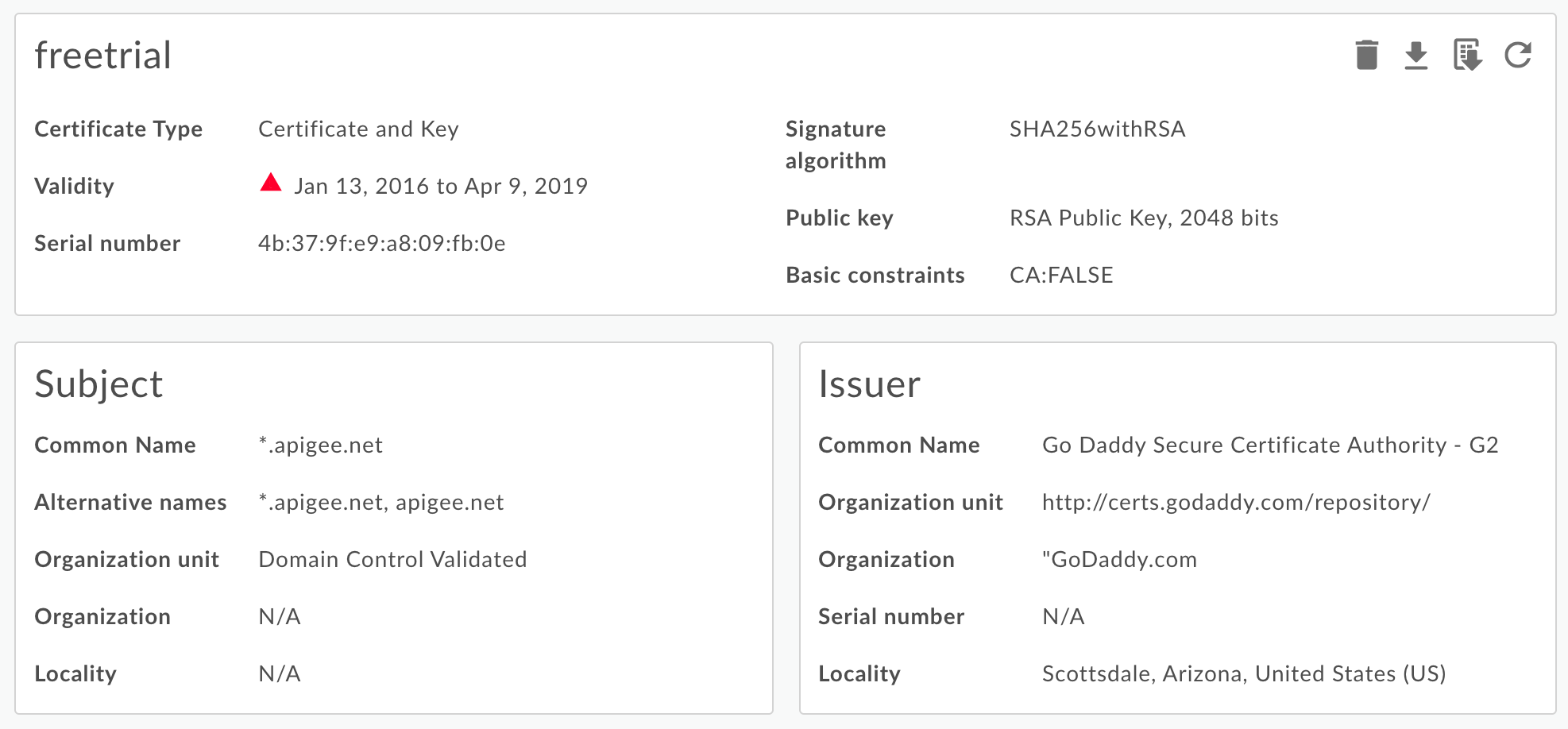

उपनाम प्रमाणपत्र और कुंजी की जानकारी दिखाई जाती है.

अभी तक किसी भी व्यक्ति ने चेक इन नहीं किया है

आपके पास उपनाम के बारे में पूरी जानकारी देखने का विकल्प होता है. इसमें, उपनाम की समयसीमा खत्म होने की तारीख भी शामिल है. - पेज पर सबसे ऊपर दिए गए बटन की मदद से सर्टिफ़िकेट मैनेज करें. इससे आपको ये काम करने में मदद मिलेगी:

- सर्टिफ़िकेट को PEM फ़ाइल के तौर पर डाउनलोड करें.

- सीएसआर जनरेट करें. अगर आपके किसी सर्टिफ़िकेट की समयसीमा खत्म हो गई है और आपको उसे रिन्यू करना है, तो प्रमाणपत्र हस्ताक्षर अनुरोध (सीएसआर). इसके बाद, नया सर्टिफ़िकेट पाने के लिए, सीएसआर को सीए को भेजा जाता है.

- सर्टिफ़िकेट अपडेट करें. चेतावनी: अगर किसी ऐसे सर्टिफ़िकेट को अपडेट किया जाता है जिसका इस्तेमाल फ़िलहाल किसी वर्चुअल होस्ट या टारगेट सर्वर/टारगेट एंडपॉइंट कर रहा है, तो आपको राउटर और मैसेज प्रोसेसर को फिर से शुरू करने के लिए, Apigee Edge की सहायता टीम से संपर्क करना होगा. सर्टिफ़िकेट को अपडेट करने का सुझाया गया तरीका यह है:

- नया पासकोड या ट्रस्टस्टोर बनाएं.

- नए कीस्टोर या ट्रस्टस्टोर में नया सर्टिफ़िकेट जोड़ें.

- वर्चुअल होस्ट या टारगेट सर्वर/टारगेट एंडपॉइंट में, रेफ़रंस को पासकोड या ट्रस्टस्टोर में अपडेट करें. ज़्यादा जानकारी के लिए, Cloud के लिए TLS सर्टिफ़िकेट अपडेट करना लेख पढ़ें.

- उपनाम मिटाएं. ध्यान दें: अगर किसी उपनाम को मिटाया जाता है और उसका इस्तेमाल, फ़िलहाल किसी वर्चुअल होस्ट या टारगेट एंडपॉइंट के लिए किया जा रहा है, तो वर्चुअल होस्ट या टारगेट एंडपॉइंट काम नहीं करेगा.

कीस्टोर/ट्रस्टस्टोर और उपनाम बनाएं

टीएलएस पासकोड या टीएलएस ट्रस्टस्टोर के तौर पर इस्तेमाल करने के लिए, कुंजी का स्टोर बनाया जा सकता है. कीस्टोर, आपके संगठन के किसी खास एनवायरमेंट के लिए होता है. उदाहरण के लिए, टेस्ट या प्रोडक्शन एनवायरमेंट. इसलिए, अगर आपको कीस्टोर को अपने प्रोडक्शन एनवायरमेंट में आपको इसे दोनों एनवायरमेंट में बनाना होगा.

किसी एनवायरमेंट में पासकोड सेव करने के लिए, आपको सिर्फ़ पासकोड का नाम बताना होगा. आपके बाद किसी एनवायरमेंट में नाम वाला कीस्टोर बनाएं. इसके बाद, उपनाम बनाने के साथ-साथ, सर्टिफ़िकेट या कुंजी का जोड़ा अपलोड किया जा सकता है (कीस्टोर) या उपनाम का सिर्फ़ सर्टिफ़िकेट (ट्रस्टस्टोर) अपलोड करें.

पासकोड बनाने के लिए:

- TLS पासकोड स्टोर पेज को ऐक्सेस करें.

- एनवायरमेंट चुनें (आम तौर पर

prodयाtest). - + पासकोड पर क्लिक करें.

- कीस्टोर का नाम डालें. नाम में सिर्फ़ अक्षर और अंक हो सकते हैं.

- कीस्टोर जोड़ें पर क्लिक करें. नया कीस्टोर, सूची में दिखेगा.

- कोई दूसरा नाम जोड़ने के लिए, इनमें से कोई एक तरीका अपनाएं. यह भी देखें

सर्टिफ़िकेट के लिए इस्तेमाल किए जा सकने वाले फ़ाइल फ़ॉर्मैट.

- सर्टिफ़िकेट से कोई दूसरा नाम बनाना (सिर्फ़ ट्रस्टस्टोर के लिए)

- JAR फ़ाइल से कोई दूसरा नाम बनाना (सिर्फ़ पासकोड)

- सर्टिफ़िकेट और पासकोड (सिर्फ़ पासकोड) से कोई उपनाम बनाएं

- PKCS12/PFX फ़ाइल (सिर्फ़ कीस्टोर) से कोई दूसरा नाम बनाना

- किसी वीडियो की मदद से खुद हस्ताक्षर किए गए सर्टिफ़िकेट से मिला उपनाम (सिर्फ़ कीस्टोर के लिए)

सर्टिफ़िकेट से उपनाम बनाना (सिर्फ़ ट्रस्टस्टोर के लिए)

किसी प्रमाणपत्र से उपनाम बनाने के लिए:

- टीएलएस कीस्टोर पेज ऐक्सेस करें.

- ऐक्शन मेन्यू दिखाने के लिए, कर्सर को कीस्टोर पर रखें और + पर क्लिक करें.

- दूसरा नाम लिखें.

- सर्टिफ़िकेट की जानकारी वाले सेक्शन में जाकर, 'टाइप' ड्रॉप-डाउन में, सिर्फ़ सर्टिफ़िकेट चुनें.

- सर्टिफ़िकेट फ़ाइल के बगल में मौजूद, फ़ाइल चुनें पर क्लिक करें. इसके बाद, वह PEM फ़ाइल जिसमें सर्टिफ़िकेट मौजूद है और खोलें पर क्लिक करें.

- डिफ़ॉल्ट रूप से, एपीआई यह जांच करता है कि सर्टिफ़िकेट की समयसीमा खत्म तो नहीं हुई है. पुष्टि करने की प्रक्रिया को छोड़ने के लिए, वैकल्पिक तौर पर समयसीमा खत्म हो चुके सर्टिफ़िकेट को अनुमति दें को चुनें.

- सर्टिफ़िकेट अपलोड करने और उपनाम बनाने के लिए, सेव करें को चुनें.

किसी JAR फ़ाइल से उपनाम बनाना (सिर्फ़ कीस्टोर)

JAR फ़ाइल से कोई उपनाम बनाने के लिए:

- TLS पासकोड स्टोर पेज को ऐक्सेस करें.

- ऐक्शन मेन्यू दिखाने के लिए, कर्सर को कीस्टोर पर ले जाएं और + पर क्लिक करें.

- उपनाम बताएं.

- सर्टिफ़िकेट की जानकारी वाले सेक्शन में जाकर, 'टाइप' ड्रॉप-डाउन में JAR फ़ाइल चुनें.

- JAR फ़ाइल के बगल में मौजूद, फ़ाइल चुनें पर क्लिक करें. इसके बाद, उस JAR फ़ाइल पर जाएं जिसमें सर्टिफ़िकेट और कुंजी मौजूद है. इसके बाद, खोलें पर क्लिक करें.

- अगर पासकोड में पासवर्ड है, तो पासवर्ड डालें. अगर पासकोड में पासवर्ड नहीं है, तो इस फ़ील्ड को खाली छोड़ दें.

- डिफ़ॉल्ट रूप से, एपीआई यह पक्का करता है कि सर्टिफ़िकेट की समयसीमा खत्म न हुई हो. वैकल्पिक रूप से चुनें पुष्टि करना स्किप करने के लिए, ऐसे सर्टिफ़िकेट को अनुमति दें जिसकी समयसीमा खत्म हो चुकी है.

- कुंजी और प्रमाणपत्र अपलोड करने और उपनाम बनाने के लिए सेव करें चुनें.

किसी प्रमाणपत्र से उपनाम बनाना और कुंजी (सिर्फ़ कीस्टोर)

किसी प्रमाणपत्र और कुंजी से उपनाम बनाने के लिए:

- टीएलएस कीस्टोर पेज ऐक्सेस करें.

- ऐक्शन मेन्यू दिखाने के लिए, कर्सर को कीस्टोर पर रखें और + पर क्लिक करें.

- उपनाम बताएं.

- सर्टिफ़िकेट की जानकारी में जाकर, 'टाइप' ड्रॉप-डाउन में सर्टिफ़िकेट और कुंजी चुनें.

- सर्टिफ़िकेट फ़ाइल के बगल में मौजूद फ़ाइल चुनें पर क्लिक करें, सर्टिफ़िकेट वाली PEM फ़ाइल पर जाएं और खोलें पर क्लिक करें.

- अगर कुंजी में पासवर्ड है, तो कुंजी पासवर्ड के बारे में बताएं. अगर कुंजी में कोई पासवर्ड डालने के लिए, इस फ़ील्ड को खाली छोड़ दें.

- Key File के बगल में मौजूद File चुनें पर क्लिक करें. इसके बाद, उस PEM फ़ाइल पर जाएं जिसमें कुंजी मौजूद है, फिर खोलें पर क्लिक करें.

- डिफ़ॉल्ट रूप से, एपीआई यह पक्का करता है कि सर्टिफ़िकेट की समयसीमा खत्म न हुई हो. पुष्टि करने की प्रक्रिया को छोड़ने के लिए, वैकल्पिक तौर पर समयसीमा खत्म हो चुके सर्टिफ़िकेट को अनुमति दें को चुनें.

- कुंजी और प्रमाणपत्र अपलोड करने और उपनाम बनाने के लिए सेव करें चुनें.

किसी PKCS12/PFX फ़ाइल (सिर्फ़ पासकोड) से कोई दूसरा नाम बनाना

प्रमाणपत्र और कुंजी वाली किसी PKCS12 फ़ाइल से उपनाम बनाने के लिए:

- TLS पासकोड स्टोर पेज को ऐक्सेस करें.

- ऐक्शन मेन्यू दिखाने के लिए, कर्सर को कीस्टोर पर ले जाएं और + पर क्लिक करें.

- उपनाम बताएं.

- सर्टिफ़िकेट की जानकारी वाले सेक्शन में, 'टाइप' ड्रॉप-डाउन में PKCS12/PFX चुनें.

- PKCS12/PFX के बगल में मौजूद फ़ाइल चुनें पर क्लिक करें. इसके बाद, पासकोड और सर्टिफ़िकेट वाली फ़ाइल पर जाएं और खोलें पर क्लिक करें.

- अगर कुंजी में पासवर्ड है, तो PKCS12/PFX फ़ाइल के लिए पासवर्ड तय करें. अगर पासवर्ड नहीं है, तो इस फ़ील्ड को खाली छोड़ दें.

- डिफ़ॉल्ट रूप से, एपीआई यह जांच करता है कि सर्टिफ़िकेट की समयसीमा खत्म तो नहीं हुई है. वैकल्पिक रूप से चुनें पुष्टि करना स्किप करने के लिए, ऐसे सर्टिफ़िकेट को अनुमति दें जिसकी समयसीमा खत्म हो चुकी है.

- फ़ाइल अपलोड करने और दूसरा नाम बनाने के लिए, सेव करें को चुनें.

किसी ईमेल पते से उपनाम बनाना खुद हस्ताक्षर किया हुआ सर्टिफ़िकेट (सिर्फ़ कीस्टोर के लिए)

अगर आपको कोई ऐसा उपनाम बनाना है जिसमें अपने हस्ताक्षर वाला सर्टिफ़िकेट इस्तेमाल किया जाए, तो आपको एक फ़ॉर्म भरना होगा. इसमें, सर्टिफ़िकेट बनाने के लिए ज़रूरी जानकारी देनी होगी. इसके बाद Edge, सर्टिफ़िकेट और निजी पासकोड का जोड़ा बनाता है और उन्हें उपनाम पर अपलोड कर देता है.

स्व-हस्ताक्षरित प्रमाणपत्र से एक उपनाम बनाने के लिए:

- TLS पासकोड स्टोर पेज को ऐक्सेस करें.

- ऐक्शन मेन्यू दिखाने के लिए, कर्सर को कीस्टोर पर ले जाएं और + पर क्लिक करें.

- उपनाम बताएं.

- सर्टिफ़िकेट की जानकारी वाले सेक्शन में, टाइप ड्रॉप-डाउन में खुद हस्ताक्षर किया गया सर्टिफ़िकेट चुनें.

- नीचे दी गई टेबल का इस्तेमाल करके, फ़ॉर्म भरें.

- सर्टिफ़िकेट और निजी पासकोड का जोड़ा बनाने और उन्हें अपलोड करने के लिए, सेव करें चुनें उपनाम.

जनरेट किए गए सर्टिफ़िकेट में, आपको ये अतिरिक्त फ़ील्ड दिखेंगे:

- जारी करने वाला

वह इकाई जिसने सर्टिफ़िकेट पर हस्ताक्षर करके उसे जारी किया. खुद हस्ताक्षर किए गए सर्टिफ़िकेट के लिए, यह वह सीएन है जिसे आपने सर्टिफ़िकेट बनाते समय बताया था. - प्लान की अवधि

सर्टिफ़िकेट मान्य रहने की अवधि दो तारीखों के तौर पर दिखती है: वह तारीख जब सर्टिफ़िकेट मान्य होगा मान्य रहने की अवधि शुरू होती है और सर्टिफ़िकेट की समयसीमा खत्म होने की तारीख होती है. दोनों को UTCTime या GeneralizedTime वैल्यू के तौर पर एन्कोड किया जा सकता है.

इस टेबल में फ़ॉर्म फ़ील्ड के बारे में बताया गया है:

| फ़ॉर्म फ़ील्ड | ब्यौरा | डिफ़ॉल्ट | ज़रूरी है |

|---|---|---|---|

| उपनाम | उपनाम. ज़्यादा से ज़्यादा 128 वर्ण इस्तेमाल किए जा सकते हैं. | लागू नहीं | हां |

| पासकोड का साइज़ | कुंजी का साइज़, बिट में. डिफ़ॉल्ट और ज़्यादा से ज़्यादा वैल्यू 2048 बिट है. | 2048 | नहीं |

| हस्ताक्षर एल्गोरिदम | निजी पासकोड जनरेट करने के लिए सिग्नेचर एल्गोरिदम. मान्य वैल्यू "SHA512withRSA" हैं, "SHA384आरएसए के साथ" और "SHA256withRSA" (डिफ़ॉल्ट). | SHA256RSA के साथ | नहीं |

| सर्टिफ़िकेट की समयसीमा (दिनों में) | सर्टिफ़िकेट की समयसीमा, दिनों में. धनात्मक गैर शून्य मान स्वीकार करता है. | 365 | नहीं |

| सामान्य नाम |

संगठन का कॉमन नेम (सीएन), सर्टिफ़िकेट से जुड़े पूरी तरह क्वालिफ़ाइड डोमेन नेम की पहचान करता है. आम तौर पर, इसे होस्ट और डोमेन नेम बनाया जाता है.

उदाहरण के लिए, api.enterprise.apigee.com, www.apigee.com वगैरह. ज़्यादा से ज़्यादा 64 वर्ण इस्तेमाल किए जा सकते हैं.

सर्टिफ़िकेट टाइप के आधार पर, सीएन एक ही डोमेन (जैसे, example.com, www.example.com) से जुड़े एक या उससे ज़्यादा होस्टनेम, वाइल्डकार्ड नेम (जैसे, *.example.com) या डोमेन की सूची हो सकती है. प्रोटोकॉल (http:// या https://), पोर्ट नंबर या रिसॉर्स पाथ शामिल न करें. यह सर्टिफ़िकेट सिर्फ़ तब मान्य होता है, जब अनुरोध का होस्टनेम इनमें से कम से कम किसी एक से मेल खाता हो सर्टिफ़िकेट के सामान्य नाम. |

लागू नहीं | हां |

| ईमेल | ईमेल पता. ज़्यादा से ज़्यादा 255 वर्ण इस्तेमाल किए जा सकते हैं. | लागू नहीं | नहीं |

| संगठन की इकाई का नाम | संगठन की टीम का नाम. इसमें 64 से ज़्यादा वर्ण नहीं हो सकते. | लागू नहीं | नहीं |

| संगठन का नाम | संगठन का नाम. इसमें 64 से ज़्यादा वर्ण नहीं हो सकते. | लागू नहीं | नहीं |

| शहर | शहर/कस्बे का नाम. ज़्यादा से ज़्यादा 128 वर्ण इस्तेमाल किए जा सकते हैं. | लागू नहीं | नहीं |

| राज्य/प्रांत | राज्य/प्रांत का नाम. ज़्यादा से ज़्यादा 128 वर्ण इस्तेमाल किए जा सकते हैं. | लागू नहीं | नहीं |

| देश | देश का दो अक्षर वाला कोड. उदाहरण के लिए, भारत के लिए IN, अमेरिका के लिए US. | लागू नहीं | नहीं |

| वैकल्पिक नाम |

वैकल्पिक होस्ट नामों की सूची. इससे सर्टिफ़िकेट के विषय के साथ, अन्य पहचानों को भी जोड़ा जा सकता है. तय किए गए विकल्पों में इंटरनेट इलेक्ट्रॉनिक मेल पता, एक डीएनएस शामिल है

नाम, एक आईपी पता, और एक यूनिफ़ॉर्म रिसॉर्स आइडेंटिफ़ायर (यूआरआई).

हर वैल्यू के लिए ज़्यादा से ज़्यादा 255 वर्ण. नामों को कॉमा लगाकर अलग किया जा सकता है या हर नाम के बाद Enter दबाया जा सकता है. |

लागू नहीं | नहीं |

पासकोड या ट्रस्टस्टोर की जांच करना

Edge के यूज़र इंटरफ़ेस (यूआई) में अपने ट्रस्टस्टोर और पासकोड स्टोर की जांच करके, यह पुष्टि की जा सकती है कि उन्हें सही तरीके से कॉन्फ़िगर किया गया है या नहीं. टेस्ट यूज़र इंटरफ़ेस (यूआई), Edge से बैकएंड सेवा के लिए किए गए टीएलएस अनुरोध की पुष्टि करता है. बैकएंड सेवा को एकतरफ़ा या दो-तरफ़ा TLS के साथ काम करने के लिए कॉन्फ़िगर किया जा सकता है.

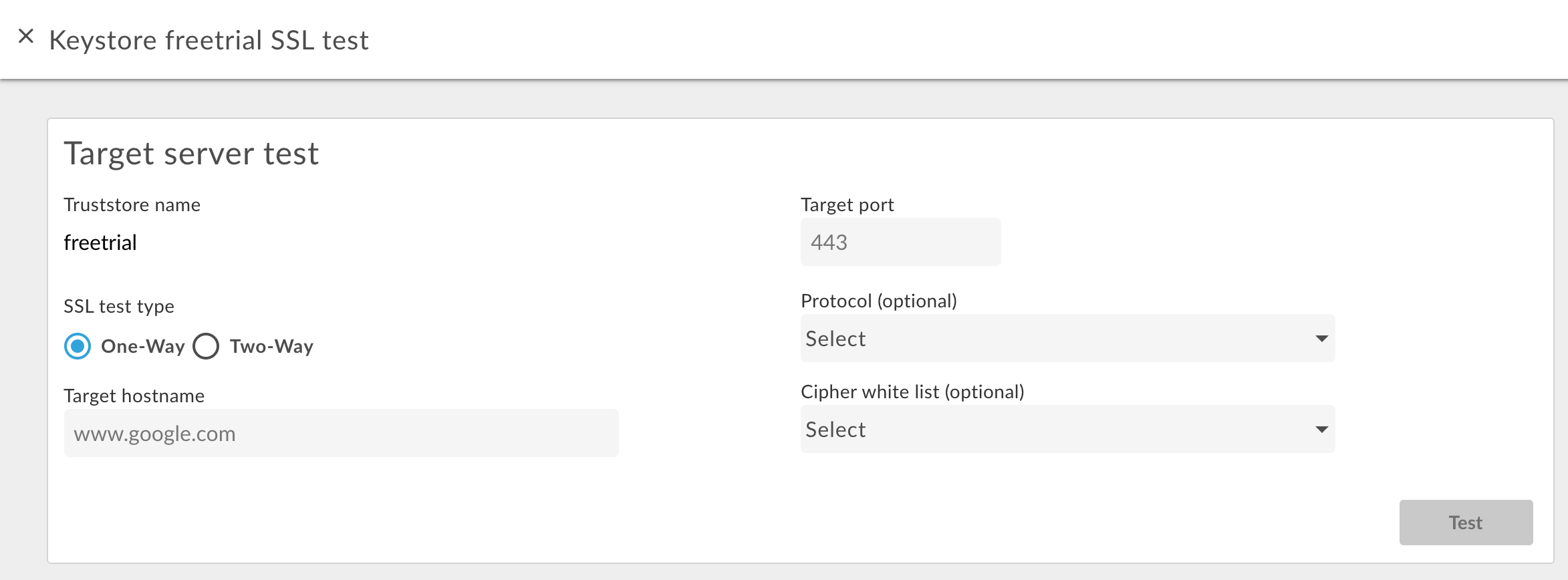

एकतरफ़ा TLS की जांच करने के लिए:

- टीएलएस कीस्टोर पेज ऐक्सेस करें.

- एनवायरमेंट चुनें (आम तौर पर

prodयाtest). - कार्रवाई मेन्यू दिखाने के लिए, कर्सर को उस TLS कीस्टोर पर रखें जिसकी जांच करनी है. इसके बाद, जांच करें पर क्लिक करें. नीचे दिया गया डायलॉग

बॉक्स में ट्रस्टस्टोर का नाम दिखेगा:

- बैकएंड सेवा का होस्टनेम डालें.

- TLS पोर्ट नंबर डालें (आम तौर पर 443).

- विकल्प के तौर पर कोई प्रोटोकॉल या साइफ़र बताएं.

- जांचें को चुनें.

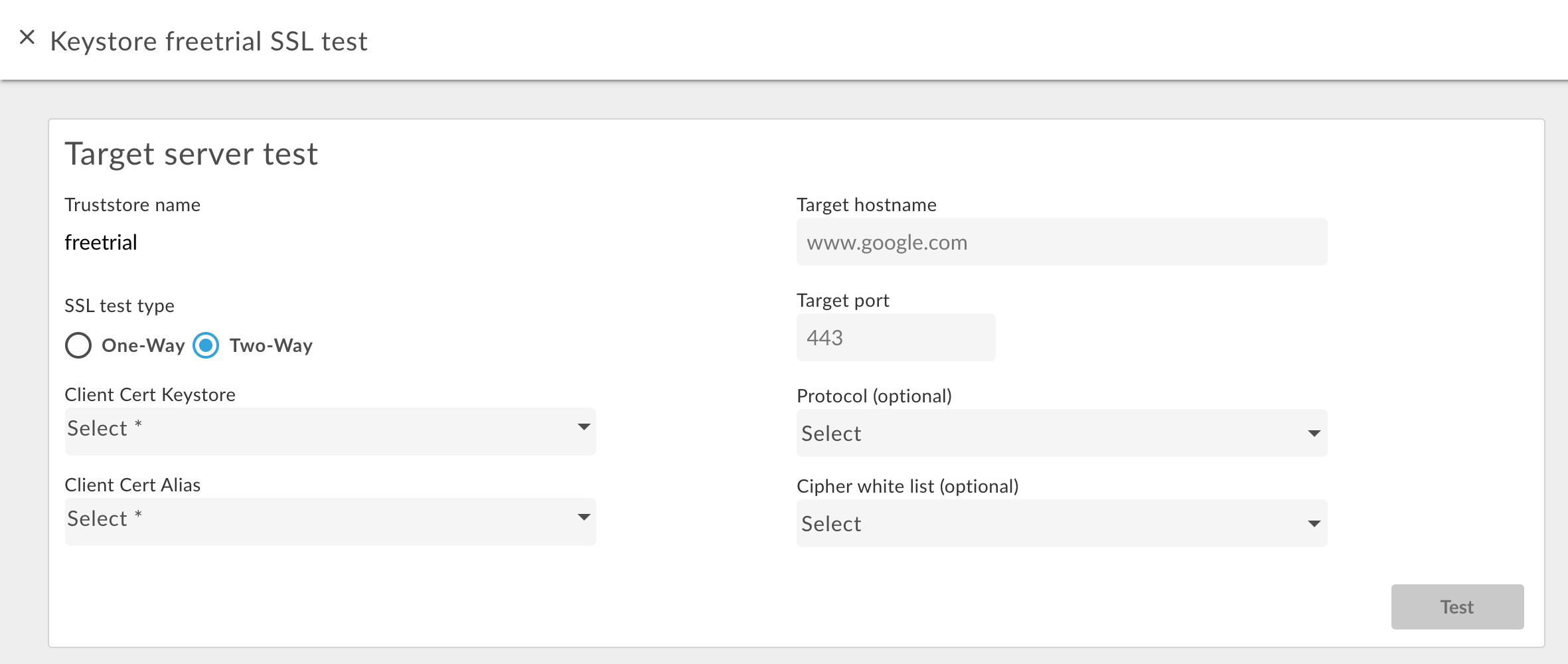

दोतरफ़ा TLS की जांच करने के लिए:

- अपनी पसंद के ट्रस्टस्टोर के लिए, जांच करें बटन चुनें.

- संवाद बॉक्स में, SSL परीक्षण प्रकार के लिए दो तरीके चुनें.

यह डायलॉग बॉक्स दिखता है:

- टू-वे TLS में इस्तेमाल किए गए कीस्टोर का नाम बताएं.

- सर्टिफ़िकेट और पासकोड वाले पासकोड स्टोर में, उपनाम का नाम डालें.

- बैकएंड सेवा का होस्टनेम डालें.

- TLS पोर्ट नंबर डालें (आम तौर पर 443).

- विकल्प के तौर पर कोई प्रोटोकॉल या साइफ़र बताएं.

- जांचें को चुनें.

दोतरफ़ा टीएलएस के लिए, ट्रस्टस्टोर में सर्टिफ़िकेट जोड़ना

इनबाउंड कनेक्शन के लिए टू-वे TLS का इस्तेमाल करने पर, Edge में एपीआई अनुरोध किया जा सकता है. ट्रस्टस्टोर में हर क्लाइंट के लिए एक सर्टिफ़िकेट या सीए चेन होती है, जिसके पास Edge को अनुरोध करने की अनुमति होती है.

ट्रस्टस्टोर को शुरू में कॉन्फ़िगर करते समय, जाने-पहचाने क्लाइंट के सभी सर्टिफ़िकेट जोड़े जा सकते हैं. हालांकि, समय के साथ, नए क्लाइंट जोड़ते समय, हो सकता है कि आप ट्रस्टस्टोर में अतिरिक्त सर्टिफ़िकेट जोड़ना चाहें.

दो-तरफ़ा TLS के लिए इस्तेमाल किए जाने वाले Truststore में नए प्रमाणपत्र जोड़ने के लिए:

- पक्का करें कि वर्चुअल होस्ट में Truststore का रेफ़रंस इस्तेमाल किया जा रहा हो.

- ऊपर बताए गए तरीके से ट्रस्टस्टोर में नया सर्टिफ़िकेट अपलोड करें किसी सर्टिफ़िकेट के लिए उपनाम बनाना (सिर्फ़ ट्रस्ट स्टोर).

Truststore के रेफ़रंस को एक ही वैल्यू पर सेट करने के लिए, इसे अपडेट करें. इस अपडेट की वजह से, Edge, ट्रस्टस्टोर और नया सर्टिफ़िकेट रीलोड करेगा.

ज़्यादा जानकारी के लिए, रेफ़रंस में बदलाव करना लेख पढ़ें.

कीस्टोर/ट्रस्टस्टोर या उपनाम मिटाना

पासकोड/ट्रस्टस्टोर या उपनाम मिटाते समय सावधानी बरतें. अगर किसी ऐसे पासकोड कोड, ट्रस्टस्टोर या किसी ऐसे उपनाम को मिटाया जाता है जिसका इस्तेमाल किसी वर्चुअल होस्ट, टारगेट एंडपॉइंट या टारगेट सर्वर के ज़रिए किया जा रहा है, तो वर्चुअल होस्ट या टारगेट एंडपॉइंट/टारगेट सर्वर के ज़रिए किए जाने वाले सभी एपीआई कॉल पूरे नहीं होंगे.

आम तौर पर, किसी कीस्टोर/ट्रस्टस्टोर या अन्य नाम मिटाने के लिए इस प्रोसेस का इस्तेमाल किया जाता है:

- ऊपर बताए गए तरीके से, नया कीस्टोर/ट्रस्टस्टोर या उपनाम बनाएं.

- इनबाउंड कनेक्शन, यानी Edge में एपीआई अनुरोध के लिए, नया कीस्टोर और 'की उपनाम' का संदर्भ देने के लिए वर्चुअल होस्ट कॉन्फ़िगरेशन.

- आउटबाउंड कनेक्शन के लिए, यानी Apigee से बैकएंड सर्वर पर:

- ऐसी किसी भी एपीआई प्रॉक्सी के लिए TargetEndpoint कॉन्फ़िगरेशन अपडेट करें, जिसमें पुराने वर्शन का रेफ़रंस दिया गया हो कीस्टोर और कुंजी अन्य नाम का इस्तेमाल करें. अगर आपका TargetEndpoint टारगेट सर्वर का रेफ़रंस देता है, नए कीस्टोर का रेफ़रंस देने के लिए, TargetServer की परिभाषा को अपडेट करें और कुंजी का दूसरा ईमेल पता.

- अगर कीस्टोर और ट्रस्टस्टोर को सीधे तौर पर TargetEndpoint से रेफ़र किया जाता है परिभाषा है, तो आपको प्रॉक्सी को फिर से डिप्लॉय करना होगा. अगर TargetEndpoint किसी TargetServer की परिभाषा और TargetServer की परिभाषा, कीस्टोर और Truststore है, तो किसी प्रॉक्सी फिर से डिप्लॉयमेंट की ज़रूरत नहीं होती.

- पुष्टि करें कि आपके एपीआई प्रॉक्सी सही तरीके से काम कर रहे हैं.

- कीस्टोर/ट्रस्टस्टोर या उपनाम मिटाएं.

कीस्टोर मिटाना

किसी पासकोड या ट्रस्टस्टोर को मिटाने के लिए, सूची में मौजूद पासकोड या ट्रस्टस्टोर पर कर्सर घुमाएं. इससे कार्रवाइयों का मेन्यू दिखेगा. इसके बाद, ![]() पर क्लिक करें. अगर किसी ऐसे पासकोड या ट्रस्टस्टोर को मिटाया जाता है जिसका इस्तेमाल वर्चुअल होस्ट या टारगेट एंडपॉइंट/टारगेट सर्वर कर रहा है, तो वर्चुअल होस्ट या टारगेट एंडपॉइंट/टारगेट सर्वर के ज़रिए किए जाने वाले सभी एपीआई कॉल काम नहीं करेंगे.

पर क्लिक करें. अगर किसी ऐसे पासकोड या ट्रस्टस्टोर को मिटाया जाता है जिसका इस्तेमाल वर्चुअल होस्ट या टारगेट एंडपॉइंट/टारगेट सर्वर कर रहा है, तो वर्चुअल होस्ट या टारगेट एंडपॉइंट/टारगेट सर्वर के ज़रिए किए जाने वाले सभी एपीआई कॉल काम नहीं करेंगे.

चेतावनी: जब तक आप अपनी नया कीस्टोर इस्तेमाल करने के लिए वर्चुअल होस्ट और टारगेट एंडपॉइंट/टारगेट सर्वर.

उपनाम मिटाना

कार्रवाइयां दिखाने के लिए, सूची में किसी उपनाम के ऊपर अपना कर्सर रखकर, उपनाम को मिटाया जा सकता है

मेन्यू में जाकर ![]() पर क्लिक करें. अगर किसी ऐसे उपनाम को मिटाया जाता है जिसका इस्तेमाल किसी वर्चुअल होस्ट या

टारगेट एंडपॉइंट/टारगेट सर्वर से किया जा रहा है, तो वर्चुअल होस्ट या टारगेट एंडपॉइंट/टारगेट

सर्वर के ज़रिए किए गए सभी एपीआई कॉल काम नहीं करेंगे.

पर क्लिक करें. अगर किसी ऐसे उपनाम को मिटाया जाता है जिसका इस्तेमाल किसी वर्चुअल होस्ट या

टारगेट एंडपॉइंट/टारगेट सर्वर से किया जा रहा है, तो वर्चुअल होस्ट या टारगेट एंडपॉइंट/टारगेट

सर्वर के ज़रिए किए गए सभी एपीआई कॉल काम नहीं करेंगे.

चेतावनी: आपको किसी भी उपनाम को तब तक नहीं मिटाना चाहिए, जब तक कि आपने अपने वर्चुअल होस्ट और टारगेट एंडपॉइंट/टारगेट सर्वर को नए पासकोड और उपनाम का इस्तेमाल करने के लिए बदल न दिया हो.