Вы просматриваете документацию Apigee Edge .

Перейдите к документации Apigee X. информация

В этом документе описывается, как создавать, изменять и удалять хранилища ключей и доверенные хранилища для Edge для облака и Edge для частного облака версий 4.18.01 и более поздних.

О хранилищах ключей/доверенных сертификатов и виртуальных хостах для Edge Cloud

Процесс создания хранилищ ключей/хранилищ доверенных сертификатов для Edge Cloud требует соблюдения всех правил использования виртуальных хостов. Например, с виртуальными хостами в облаке:

- Виртуальные хосты должны использовать TLS.

- Виртуальные хосты могут использовать только порт 443.

- Вы должны использовать подписанный сертификат TLS. Неподписанные сертификаты нельзя использовать с виртуальными хостами в облаке.

- Доменное имя, указанное в сертификате TLS, должно соответствовать псевдониму виртуального хоста.

Узнать больше:

- О TLS/SSL

- Использование TLS с Edge

- Часто задаваемые вопросы по настройке виртуальных хостов

- О виртуальных хостах

Реализация хранилищ ключей и хранилищ доверенных сертификатов в Edge

Чтобы настроить функциональные возможности, основанные на инфраструктуре открытых ключей, например TLS, необходимо создать хранилища ключей и хранилища доверенных сертификатов, содержащие необходимые ключи и цифровые сертификаты.

В Edge хранилища ключей и хранилища доверенных сертификатов представлены объектом хранилища ключей , который содержит один или несколько псевдонимов . То есть нет разницы в реализации между хранилищем ключей и хранилищем доверенных сертификатов в Edge.

Разница между хранилищами ключей и хранилищем доверенных сертификатов определяется типами содержащихся в них записей и тем, как они используются при подтверждении связи TLS:

- хранилище ключей — объект хранилища ключей , содержащий один или несколько псевдонимов , где каждый псевдоним содержит пару сертификат/ключ.

- хранилище доверенных сертификатов — объект хранилища ключей , содержащий один или несколько псевдонимов , где каждый псевдоним содержит только сертификат.

При настройке TLS для виртуального хоста или целевой конечной точки хранилища ключей и хранилища доверенных сертификатов предоставляют разные роли в процессе установления связи TLS. При настройке виртуального хоста или целевой конечной точки вы указываете хранилища ключей и доверенные хранилища отдельно в теге <SSLInfo> , как показано ниже для виртуального хоста:

<VirtualHost name="myTLSVHost"> <HostAliases> <HostAlias>apiTLS.myCompany.com</HostAlias> </HostAliases> <Interfaces/> <Port>9006</Port> <SSLInfo> <Enabled>true</Enabled> <ClientAuthEnabled>false</ClientAuthEnabled> <KeyStore>ref://keystoreref</KeyStore> <KeyAlias>myKeyAlias</KeyAlias> </SSLInfo> </VirtualHost>

В этом примере вы указываете имя хранилища ключей и псевдоним, используемый виртуальным хостом для своего хранилища ключей TLS. Вы используете ссылку для указания имени хранилища ключей, чтобы его можно было изменить позже, когда истечет срок действия сертификата. Псевдоним содержит пару сертификат/ключ, используемую для идентификации виртуального хоста для клиента TLS, обращающегося к виртуальному хосту. В этом примере хранилище доверенных сертификатов не требуется.

Если требуется хранилище доверенных сертификатов, например для конфигурации двустороннего TLS, используйте тег <TrustStore> , чтобы указать хранилище доверенных сертификатов:

<VirtualHost name="myTLSVHost"> <HostAliases> <HostAlias>apiTLS.myCompany.com</HostAlias> </HostAliases> <Interfaces/> <Port>9006</Port> <SSLInfo> <Enabled>true</Enabled> <ClientAuthEnabled>true</ClientAuthEnabled> <KeyStore>ref://keystoreref</KeyStore> <KeyAlias>myKeyAlias</KeyAlias> <TrustStore>ref://truststoreref</TrustStore> </SSLInfo> </VirtualHost>

В этом примере тег <TrustStore> ссылается только на хранилище ключей и не указывает конкретный псевдоним. Каждый псевдоним в хранилище ключей содержит сертификат или цепочку сертификатов, которые используются как часть процесса установления связи TLS.

Поддерживаемые форматы сертификатов

| Формат | Поддерживается загрузка API и пользовательского интерфейса. | Северное направление поддерживается | проверено |

|---|---|---|---|

| ПЕМ | Да | Да | Да |

| * ПККС12 | Да | Да | Да Примечание. Apigee выполняет внутреннее преобразование. PKCS12 — PEM. |

| * ДЭР | Нет | Нет | Да |

| * ПККС7 | Нет | Нет | Нет |

* Мы рекомендуем использовать PEM, если это возможно.

Использование хранилищ ключей PKCS12 с Edge для частного облака 4.53.00 или более поздней версии

Если вы используете Edge for Private Cloud 4.53.00 или новее, вам следует использовать только хранилище ключей PKCS12 для загрузки ключей и связанных сертификатов в Apigee. Для получения помощи по преобразованию существующих ключей и сертификатов в формат PKCS12/PFX см. Преобразование сертификатов в поддерживаемый формат .

О реализации псевдонима

В Edge хранилище ключей содержит один или несколько псевдонимов , где каждый псевдоним содержит:

- Сертификат TLS в виде файла PEM или PKCS12/PFX — либо сертификат, подписанный центром сертификации (ЦС), либо файл, содержащий цепочку сертификатов, где последний сертификат подписан ЦС, либо самозаверяющий сертификат.

- Закрытый ключ в виде файла PEM или PKCS12/PFX. Edge поддерживает размеры ключей до 2048 бит. Парольная фраза не является обязательной.

В Edge хранилище доверенных сертификатов содержит один или несколько псевдонимов , где каждый псевдоним содержит:

- Сертификат TLS в виде файла PEM — либо сертификат, подписанный центром сертификации (ЦС), либо цепочка сертификатов, в которой последний сертификат подписан ЦС, либо самозаверяющий сертификат.

Edge предоставляет пользовательский интерфейс и API, которые вы используете для создания хранилищ ключей, создания псевдонимов, загрузки пар сертификат/ключ и обновления сертификатов. Пользовательский интерфейс и API, которые вы используете для создания хранилища доверенных сертификатов, такие же, как и для создания хранилища ключей. Разница в том, что при создании хранилища доверенных сертификатов вы создаете псевдонимы, содержащие только сертификат.

О формате файлов сертификатов и ключей

Сертификаты и ключи можно представлять в виде файлов PEM или файлов PKCS12/PFX. Файлы PEM соответствуют формату X.509. Если ваш сертификат или закрытый ключ не определен в файле PEM, вы можете преобразовать его в файл PEM с помощью таких утилит, как openssl .

Однако многие файлы .crt и .key уже имеют формат PEM. Если эти файлы являются текстовыми файлами и заключены в:

-----BEGIN CERTIFICATE----- -----END CERTIFICATE-----

или:

-----BEGIN ENCRYPTED PRIVATE KEY----- -----END ENCRYPTED PRIVATE KEY-----

Тогда файлы будут совместимы с форматом PEM, и вы сможете использовать их в хранилище ключей или доверенном хранилище без преобразования в файл PEM.

О цепочках сертификатов

Если сертификат является частью цепочки, вы обрабатываете его по-разному в зависимости от того, используется ли сертификат в хранилище ключей или в хранилище доверенных сертификатов:

- Хранилище ключей . Если сертификат является частью цепочки, необходимо создать один файл, содержащий все сертификаты в цепочке. Сертификаты должны быть в порядке, и последний сертификат должен быть корневым сертификатом или промежуточным сертификатом, подписанным корневым сертификатом.

- Хранилище доверенных сертификатов . Если сертификат является частью цепочки, вам необходимо либо создать один файл, содержащий все сертификаты, и загрузить этот файл в псевдоним, либо загрузить все сертификаты в цепочке отдельно в хранилище доверенных сертификатов, используя разные псевдонимы для каждого сертификата. Если вы загружаете их как один сертификат, сертификаты должны быть в порядке, а последний сертификат должен быть корневым сертификатом или промежуточным сертификатом, подписанным корневым сертификатом.

- Если вы создаете один файл, содержащий несколько сертификатов, вам необходимо вставить пустую строку между каждым сертификатом.

Например, вы можете объединить все сертификаты в один PEM-файл. Сертификаты должны быть в порядке, и последний сертификат должен быть корневым сертификатом или промежуточным сертификатом, подписанным корневым сертификатом:

-----BEGIN CERTIFICATE----- (Your Primary TLS certificate) -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- (Intermediate certificate) -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- (Root certificate or intermediate certificate signed by a root certificate) -----END CERTIFICATE-----

Если ваши сертификаты представлены в виде файлов PKCS12/PFX, вы можете использовать команду openssl для создания файла PKCS12/PFX из цепочки сертификатов, как показано ниже:

openssl pkcs12 -export -out certificate.pfx -inkey privateKey.key -in certificate.crt -certfile CACert.crt

При работе с цепочками сертификатов в хранилище доверенных сертификатов не всегда требуется загружать все сертификаты в цепочке. Например, вы загружаете сертификат клиента client_cert_1 и сертификат издателя сертификата клиента ca_cert .

Во время двусторонней аутентификации TLS аутентификация клиента завершается успешно, когда сервер отправляет client_cert_1 клиенту в рамках процесса установления связи TLS.

Альтернативно, у вас есть второй сертификат client_cert_2 , подписанный тем же сертификатом ca_cert . Однако вы не загружаете client_cert_2 в хранилище доверенных сертификатов. В хранилище доверенных сертификатов по-прежнему содержатся только client_cert_1 и ca_cert .

Когда сервер передает client_cert_2 в рамках подтверждения TLS, запрос выполняется успешно. Это связано с тем, что Edge позволяет пройти проверку TLS успешно, если client_cert_2 не существует в хранилище доверенных сертификатов, но был подписан сертификатом, существующим в хранилище доверенных сертификатов. Если вы удалите сертификат CA ca_cert из хранилища доверенных сертификатов, проверка TLS завершится неудачно.

Рекомендации по FIPS

Если вы используете Edge for Private Cloud 4.53.00 или более поздней версии в операционной системе с поддержкой FIPS, вам следует использовать только хранилище ключей PKCS12 для загрузки ключей и связанных сертификатов в Apigee.

Изучите страницу «Хранилища ключей TLS»

Откройте страницу «Хранилища ключей TLS», как описано ниже.Край

Чтобы получить доступ к странице хранилищ ключей TLS с помощью пользовательского интерфейса Edge:

- Войдите на https://apigee.com/edge как администратор организации .

- Выберите свою организацию.

- Выберите «Администрирование» > «Среда» > «Хранилища ключей TLS» .

Классический Edge (частное облако)

Чтобы получить доступ к странице хранилищ ключей TLS с помощью классического пользовательского интерфейса Edge:

- Войдите на

http:// ms-ip :9000как администратор организации , где ms-ip — это IP-адрес или DNS-имя узла сервера управления. - Выберите свою организацию.

- Выберите «Администрирование» > «Конфигурация среды» > «Хранилища ключей TLS» .

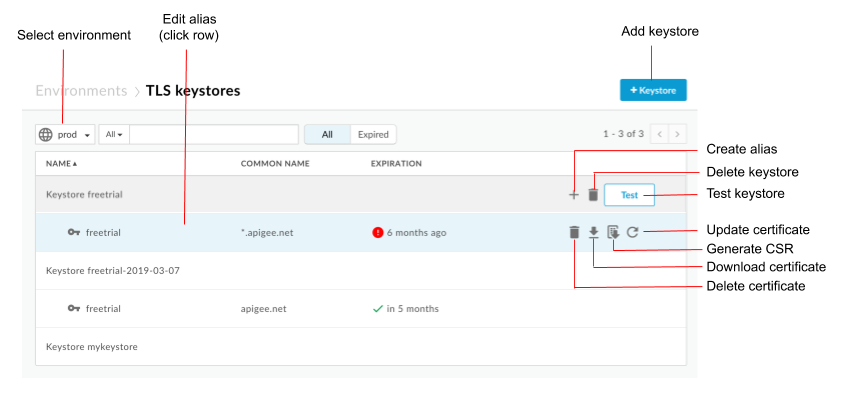

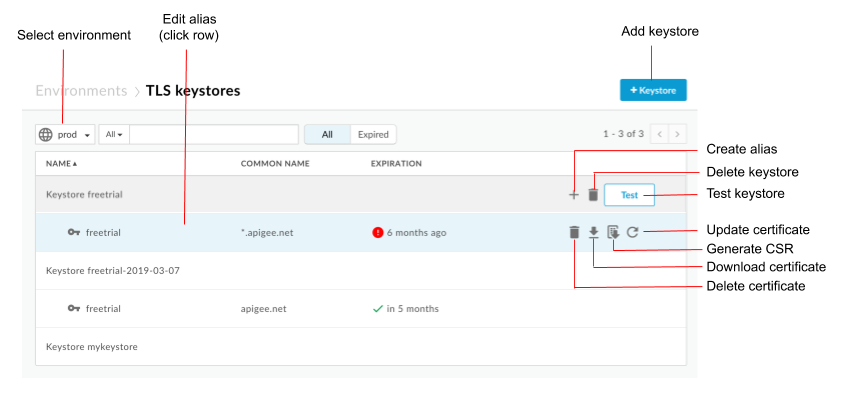

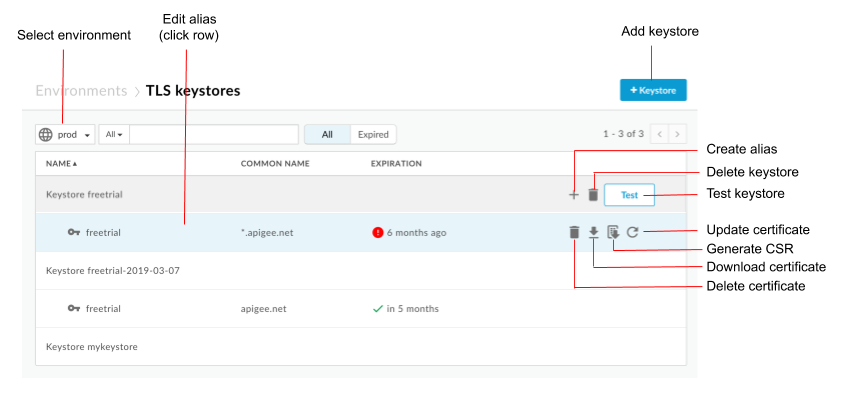

Откроется страница «Хранилища ключей TLS»:

Как показано на предыдущем рисунке, страница «Хранилища ключей TLS» позволяет:

- Выберите среду

- Создайте хранилище ключей и псевдоним

- Тестирование и удаление хранилищ ключей

- Просмотр и удаление псевдонимов

Посмотреть псевдоним

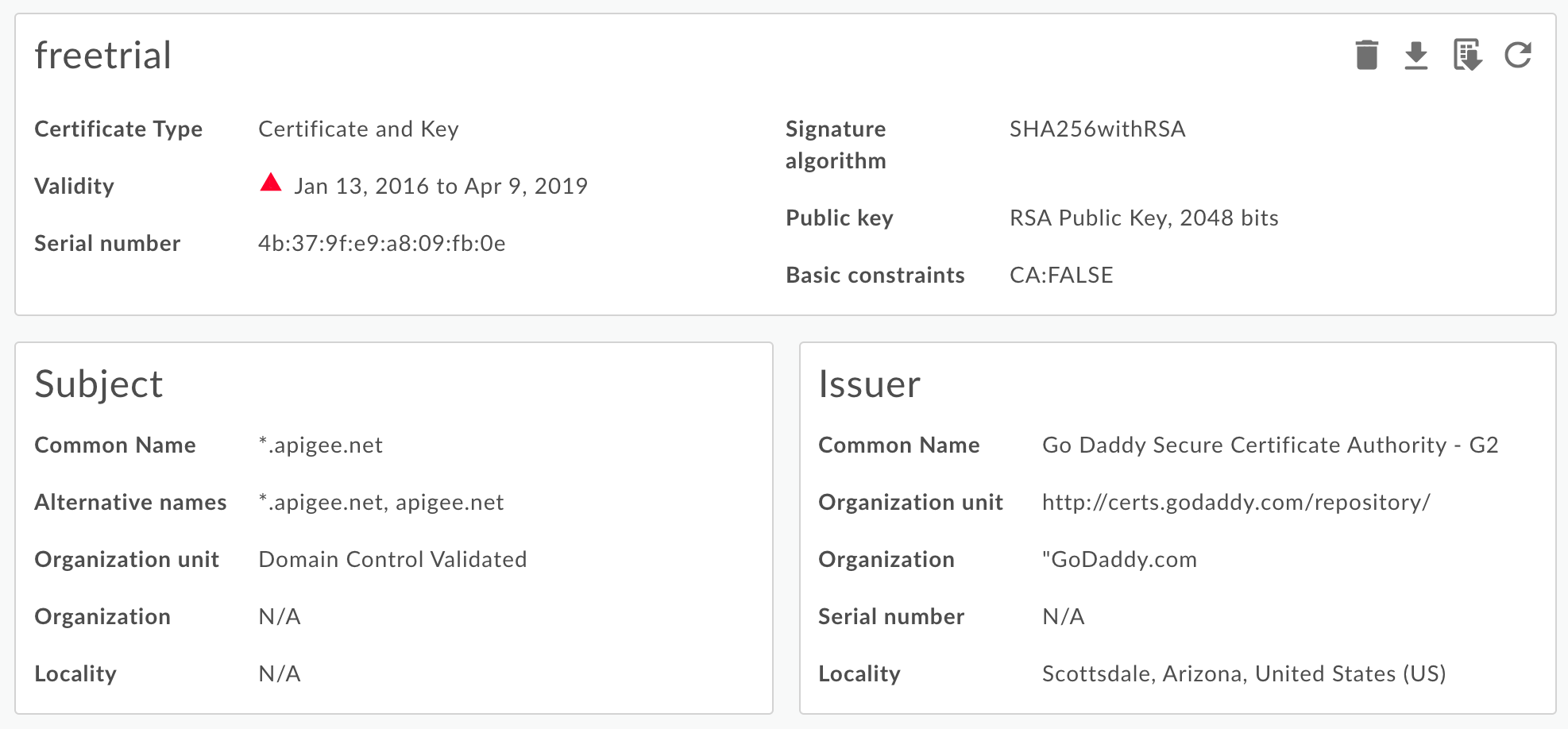

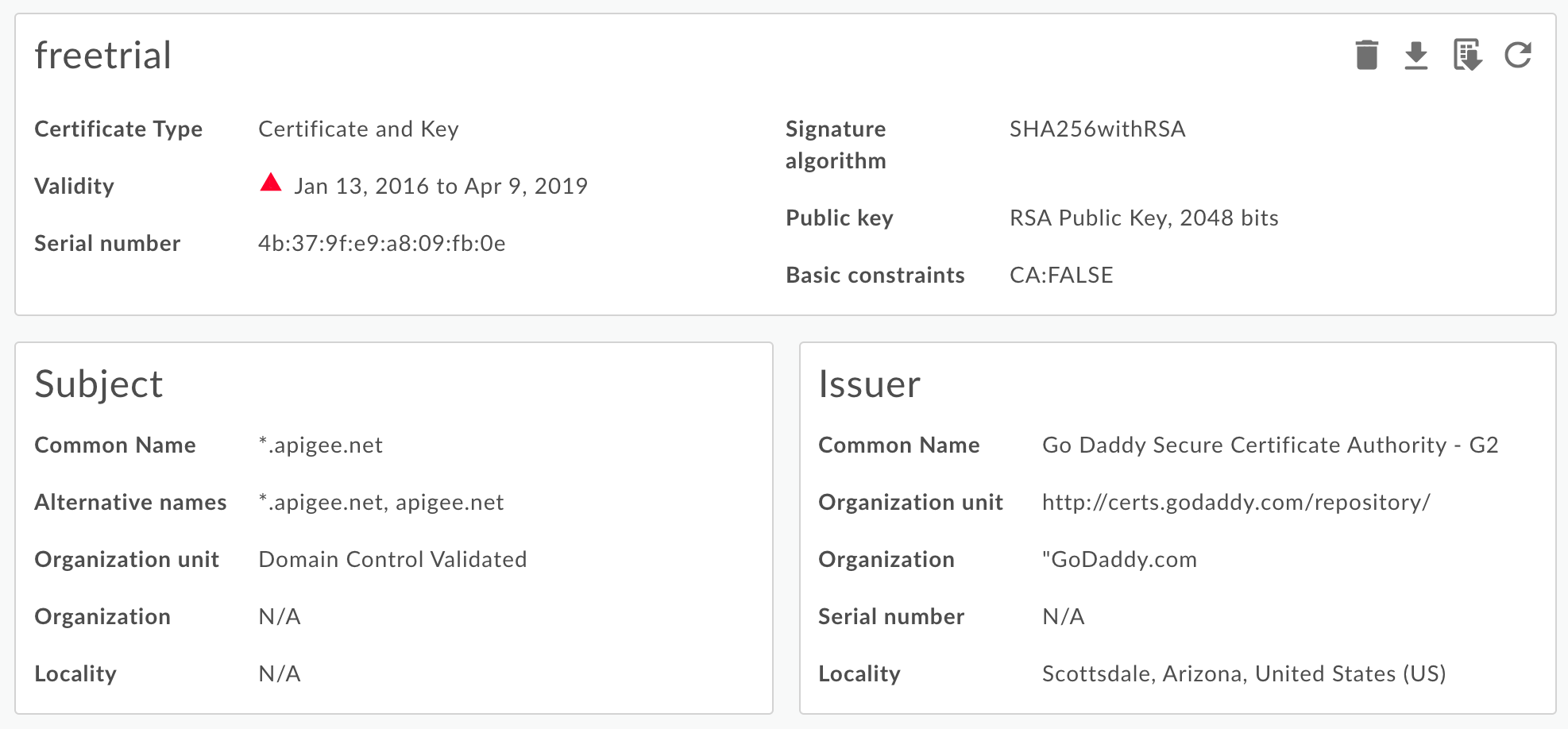

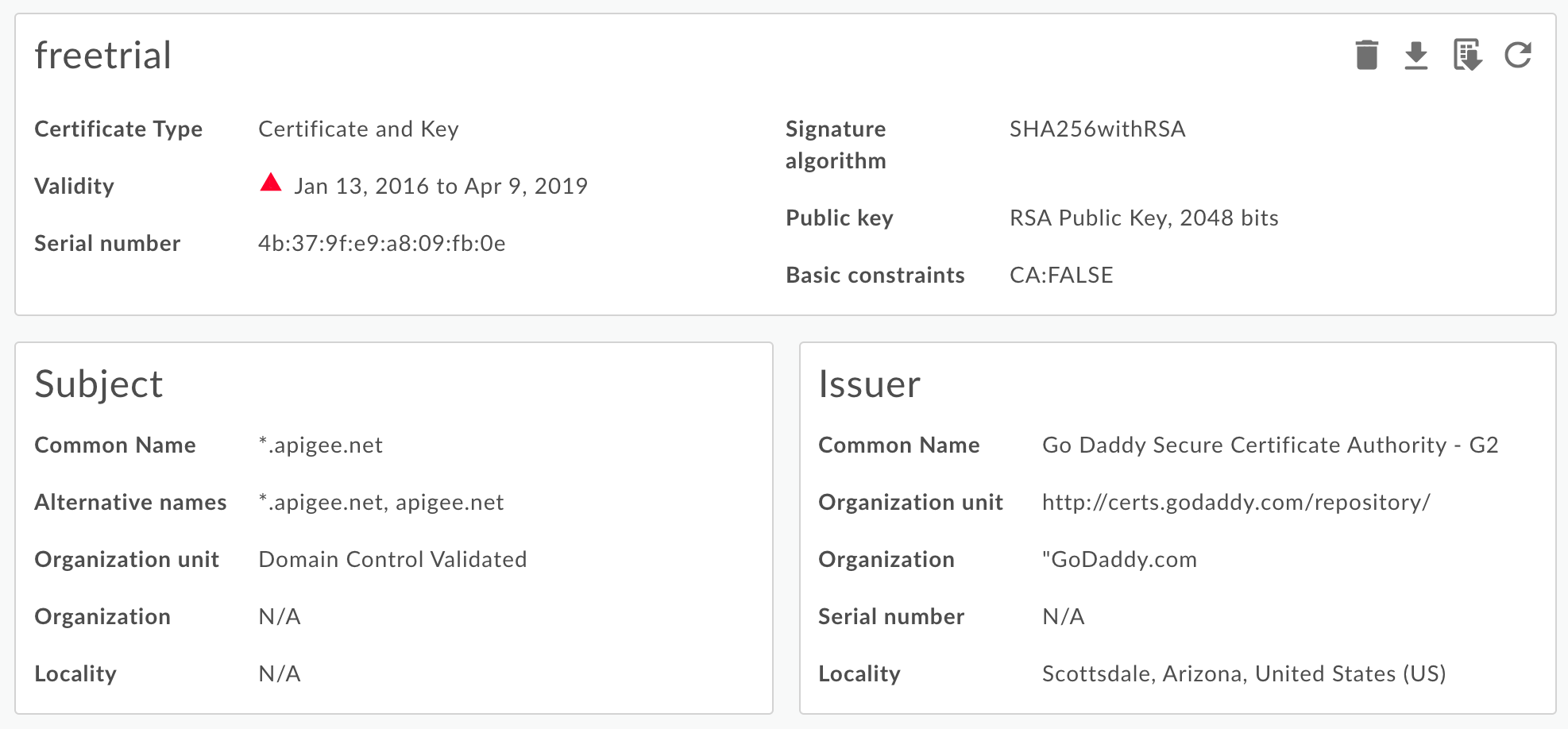

Чтобы просмотреть псевдоним:

- Откройте страницу хранилищ ключей TLS .

- Выберите среду (обычно

prodилиtest). - Щелкните строку, связанную с псевдонимом, который вы хотите просмотреть.

Отобразятся сведения о сертификате псевдонима и ключе.

Вы можете увидеть всю информацию о псевдониме, включая дату истечения срока действия. - Управляйте сертификатом с помощью кнопок вверху страницы, чтобы:

- Загрузите сертификат в виде файла PEM.

- Создайте CSR. Если у вас есть сертификат с истекшим сроком действия и вы хотите продлить его, вы можете загрузить запрос на подпись сертификата (CSR). Затем вы отправляете CSR в свой центр сертификации для получения нового сертификата.

- Обновите сертификат. Внимание ! Если вы обновляете сертификат, который в настоящее время используется виртуальным хостом или целевым сервером/целевой конечной точкой, вам необходимо обратиться в службу поддержки Apigee Edge , чтобы перезапустить маршрутизаторы и процессоры сообщений. Рекомендуемый способ обновления сертификата:

- Создайте новое хранилище ключей или хранилище доверенных сертификатов.

- Добавьте новый сертификат в новое хранилище ключей или хранилище доверенных сертификатов.

- Обновите ссылку на виртуальном хосте или целевом сервере/целевой конечной точке на хранилище ключей или хранилище доверенных сертификатов. Дополнительные сведения см. в разделе Обновление сертификата TLS для облака .

- Удалите псевдоним. Примечание . Если вы удалите псевдоним, и он в настоящее время используется виртуальным хостом или целевой конечной точкой, виртуальный хост или целевая конечная точка выйдет из строя.

Создайте хранилище ключей/доверенное хранилище и псевдоним.

Вы можете создать хранилище ключей для использования в качестве хранилища ключей TLS или хранилища доверенных сертификатов TLS. Хранилище ключей зависит от среды вашей организации, например тестовой или рабочей среды. Поэтому, если вы хотите протестировать хранилище ключей в тестовой среде перед его развертыванием в производственной среде, вам необходимо создать его в обеих средах.

Чтобы создать хранилище ключей в среде, вам нужно только указать имя хранилища ключей. После создания именованного хранилища ключей в среде вы можете создать псевдонимы и загрузить пару сертификат/ключ (хранилище ключей) или загрузить только сертификат (хранилище доверенных сертификатов) в псевдоним.

Чтобы создать хранилище ключей:

- Откройте страницу хранилищ ключей TLS .

- Выберите среду (обычно

prodилиtest). - Нажмите + Хранилище ключей .

- Укажите имя хранилища ключей. Имя может содержать только буквенно-цифровые символы.

- Нажмите «Добавить хранилище ключей» . Новое хранилище ключей появится в списке.

- Чтобы добавить псевдоним, используйте одну из следующих процедур. См. также Поддерживаемые форматы файлов сертификатов .

- Создание псевдонима из сертификата (только хранилище доверенных сертификатов)

- Создание псевдонима из файла JAR (только хранилище ключей)

- Создайте псевдоним из сертификата и ключа (только хранилище ключей)

- Создайте псевдоним из файла PKCS12/PFX (только хранилище ключей)

- Создание псевдонима из самозаверяющего сертификата (только хранилище ключей)

Создание псевдонима из сертификата (только хранилище доверенных сертификатов)

Чтобы создать псевдоним из сертификата:

- Откройте страницу хранилищ ключей TLS .

- Наведите курсор на хранилище ключей, чтобы отобразить меню действий, и нажмите + .

- Укажите псевдоним .

- В разделе «Сведения о сертификате» выберите «Только сертификат» в раскрывающемся списке «Тип».

- Нажмите «Выбрать файл» рядом с «Файл сертификата» , перейдите к файлу PEM, содержащему сертификат, и нажмите «Открыть» .

- По умолчанию API проверяет, не истек ли срок действия сертификата. При необходимости выберите «Разрешить просроченный сертификат», чтобы пропустить проверку.

- Выберите «Сохранить» , чтобы загрузить сертификат и создать псевдоним.

Создание псевдонима из файла JAR (только хранилище ключей)

Чтобы создать псевдоним из файла JAR:

- Откройте страницу хранилищ ключей TLS .

- Наведите курсор на хранилище ключей, чтобы отобразить меню действий, и нажмите + .

- Укажите псевдоним .

- В разделе «Сведения о сертификате» выберите «Файл JAR» в раскрывающемся списке «Тип».

- Нажмите «Выбрать файл» рядом с «Файл JAR» , перейдите к файлу JAR, содержащему сертификат и ключ, и нажмите «Открыть» .

- Если ключ имеет пароль, укажите Пароль . если ключ не имеет пароля, оставьте это поле пустым.

- По умолчанию API проверяет, не истек ли срок действия сертификата. При необходимости выберите «Разрешить просроченный сертификат», чтобы пропустить проверку.

- Выберите «Сохранить» , чтобы загрузить ключ и сертификат и создать псевдоним.

Создание псевдонима из сертификата и ключа (только хранилище ключей)

Чтобы создать псевдоним из сертификата и ключа:

- Откройте страницу хранилищ ключей TLS .

- Наведите курсор на хранилище ключей, чтобы отобразить меню действий, и нажмите + .

- Укажите псевдоним .

- В разделе «Сведения о сертификате» выберите «Сертификат и ключ» в раскрывающемся списке «Тип».

- Нажмите «Выбрать файл» рядом с «Файл сертификата» , перейдите к файлу PEM, содержащему сертификат, и нажмите «Открыть» .

- Если у ключа есть пароль, укажите Пароль ключа . если ключ не имеет пароля, оставьте это поле пустым.

- Нажмите «Выбрать файл» рядом с «Файл ключа» , перейдите к файлу PEM, содержащему ключ, и нажмите «Открыть» .

- По умолчанию API проверяет, не истек ли срок действия сертификата. При необходимости выберите «Разрешить просроченный сертификат», чтобы пропустить проверку.

- Выберите «Сохранить» , чтобы загрузить ключ и сертификат и создать псевдоним.

Создание псевдонима из файла PKCS12/PFX (только хранилище ключей)

Чтобы создать псевдоним из файла PKCS12, содержащего сертификат и ключ:

- Откройте страницу хранилищ ключей TLS .

- Наведите курсор на хранилище ключей, чтобы отобразить меню действий, и нажмите + .

- Укажите псевдоним .

- В разделе «Сведения о сертификате» выберите PKCS12/PFX в раскрывающемся списке «Тип».

- Нажмите «Выбрать файл» рядом с PKCS12/PFX , перейдите к файлу, содержащему ключ и сертификат, и нажмите «Открыть» .

- Если у ключа есть пароль, укажите Пароль для файла PKCS12/PFX. если ключ не имеет пароля, оставьте это поле пустым.

- По умолчанию API проверяет, не истек ли срок действия сертификата. При необходимости выберите «Разрешить просроченный сертификат», чтобы пропустить проверку.

- Выберите «Сохранить» , чтобы загрузить файл и создать псевдоним.

Создание псевдонима из самозаверяющего сертификата (только хранилище ключей)

Чтобы создать псевдоним, использующий самозаверяющий сертификат, вы заполняете форму с необходимой информацией, необходимой для создания сертификата. Затем Edge создает пару сертификата и закрытого ключа и загружает их в псевдоним.

Чтобы создать псевдоним из самозаверяющего сертификата:

- Откройте страницу хранилищ ключей TLS .

- Наведите курсор на хранилище ключей, чтобы отобразить меню действий, и нажмите + .

- Укажите псевдоним .

- В разделе «Сведения о сертификате» выберите «Самоподписанный сертификат» в раскрывающемся списке «Тип».

- Заполните форму, используя таблицу ниже.

- Выберите «Сохранить» , чтобы создать пару сертификата и закрытого ключа и загрузить их в псевдоним.

В сгенерированном сертификате вы увидите следующие дополнительные поля:

- Эмитент

Организация, подписавшая и выдавшая сертификат. Для самозаверяющего сертификата это CN, указанный вами при создании сертификата. - Срок действия

Срок действия сертификата представлен двумя датами: датой начала срока действия сертификата и датой окончания срока действия сертификата. Оба могут быть закодированы как значения UTCTime или GeneralizedTime.

В следующей таблице описаны поля формы:

| Поле формы | Описание | По умолчанию | Необходимый |

|---|---|---|---|

| Псевдоним | Имя псевдонима. Максимальная длина — 128 символов. | Н/Д | Да |

| Размер ключа | Размер ключа в битах. Значение по умолчанию и максимальное значение — 2048 бит. | 2048 | Нет |

| Алгоритм подписи | Алгоритм подписи для генерации закрытого ключа. Допустимые значения: «SHA512withRSA», «SHA384withRSA» и «SHA256withRSA» (по умолчанию). | SHA256сRSA | Нет |

| Срок действия сертификата в днях | Срок действия сертификата, дней. Принимает положительное ненулевое значение. | 365 | Нет |

| Общее имя | Общее имя (CN) организации идентифицирует полное доменное имя(я), связанное с сертификатом. Обычно он состоит из хоста и доменного имени. Например, api.enterprise.apigee.com, www.apigee.com и т. д. Максимальная длина — 64 символа. В зависимости от типа сертификата CN может представлять собой одно или несколько имен хостов, принадлежащих одному и тому же домену (например, example.com, www.example.com), имя с подстановочным знаком (например, *.example.com) или список доменов. Не указывайте протокол (http:// или https://), номер порта или путь к ресурсу. Сертификат действителен только в том случае, если имя хоста запроса соответствует хотя бы одному из общих имен сертификата. | Н/Д | Да |

| Электронная почта | Адрес электронной почты. Максимальная длина — 255 символов. | Н/Д | Нет |

| Название организационного подразделения | Название команды организации. Максимальная длина — 64 символа. | Н/Д | Нет |

| Название организации | Название организации. Максимальная длина — 64 символа. | Н/Д | Нет |

| Местность | Название города/поселка. Максимальная длина — 128 символов. | Н/Д | Нет |

| Штат/Провинция | Название штата/провинции. Максимальная длина — 128 символов. | Н/Д | Нет |

| Страна | Двухбуквенный код страны. Например, IN для Индии, US для Соединенных Штатов Америки. | Н/Д | Нет |

| Альтернативные имена | Список альтернативных имен хостов. Позволяет привязывать дополнительные удостоверения к субъекту сертификата. Определенные параметры включают адрес электронной почты Интернета, DNS-имя, IP-адрес и универсальный идентификатор ресурса (URI). Максимум 255 символов для каждого значения. Вы можете разделять имена запятой или нажимать клавишу Enter после каждого имени. | Н/Д | Нет |

Проверка хранилища ключей или хранилища доверенных сертификатов

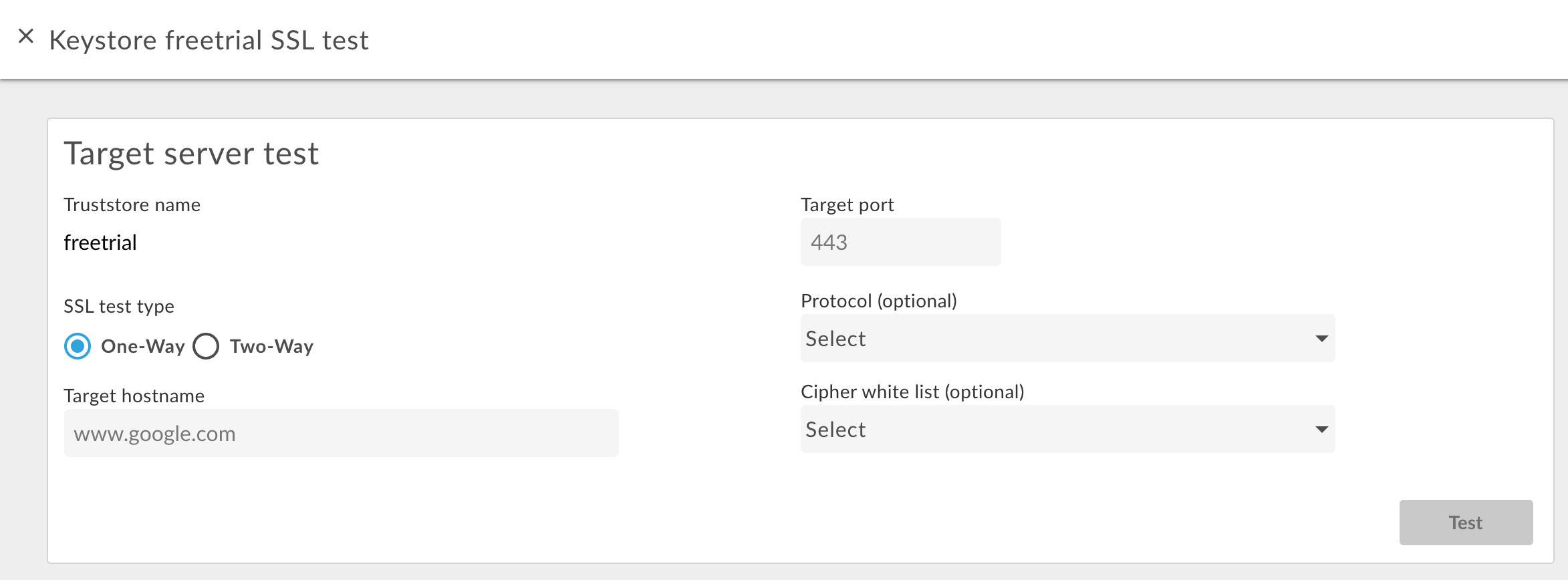

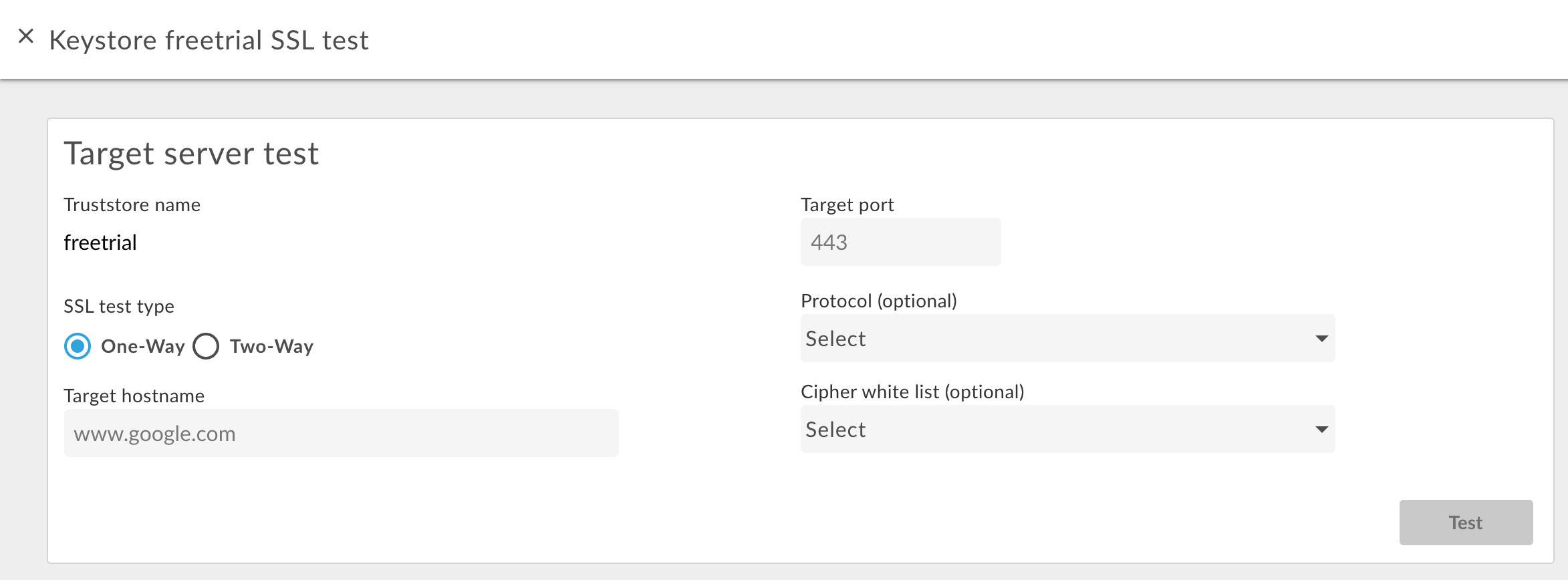

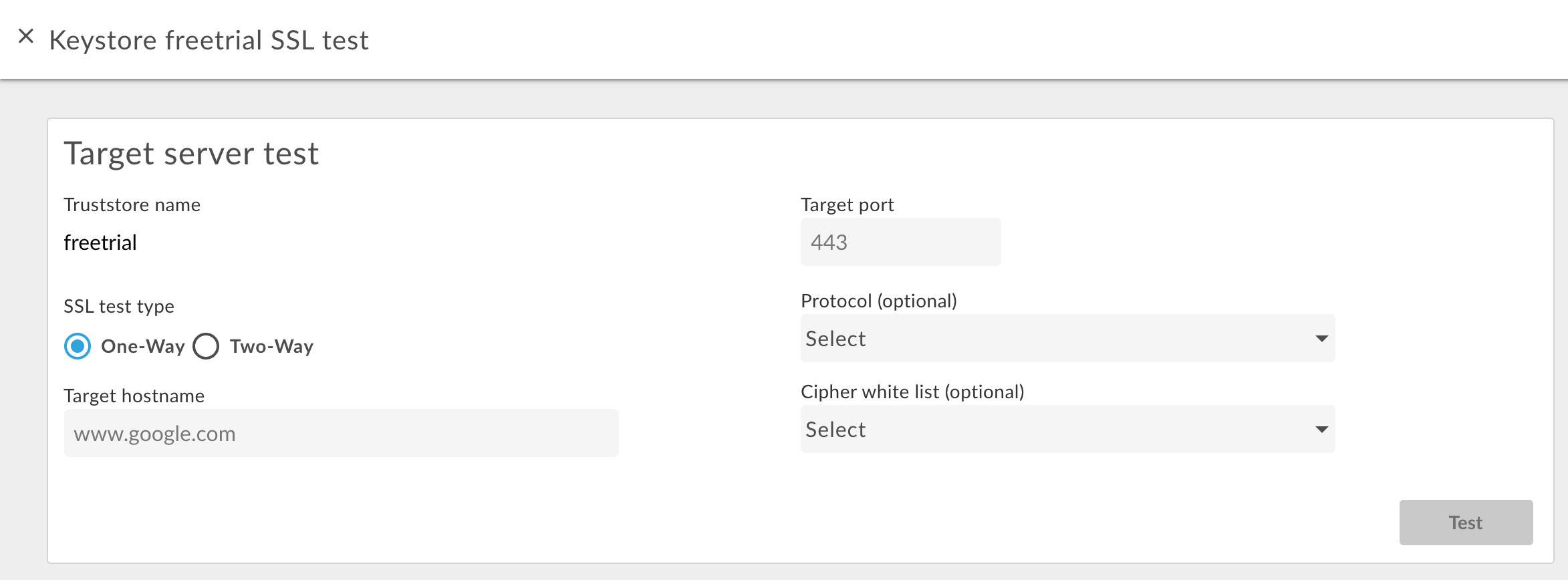

Вы можете протестировать хранилище доверенных сертификатов и хранилище ключей в пользовательском интерфейсе Edge, чтобы убедиться, что они настроены правильно. Пользовательский интерфейс тестирования проверяет запрос TLS от Edge к серверной службе. Серверную службу можно настроить для поддержки одностороннего или двустороннего TLS.

Чтобы протестировать односторонний TLS:

- Откройте страницу хранилищ ключей TLS .

- Выберите среду (обычно

prodилиtest). - Наведите курсор на хранилище ключей TLS, которое вы хотите протестировать, чтобы отобразить меню действий, и нажмите «Тест» . Появится следующее диалоговое окно с именем хранилища доверенных сертификатов:

- Введите имя хоста серверной службы.

- Введите номер порта TLS (обычно 443).

- При необходимости укажите любые протоколы или шифры.

- Выберите Тест .

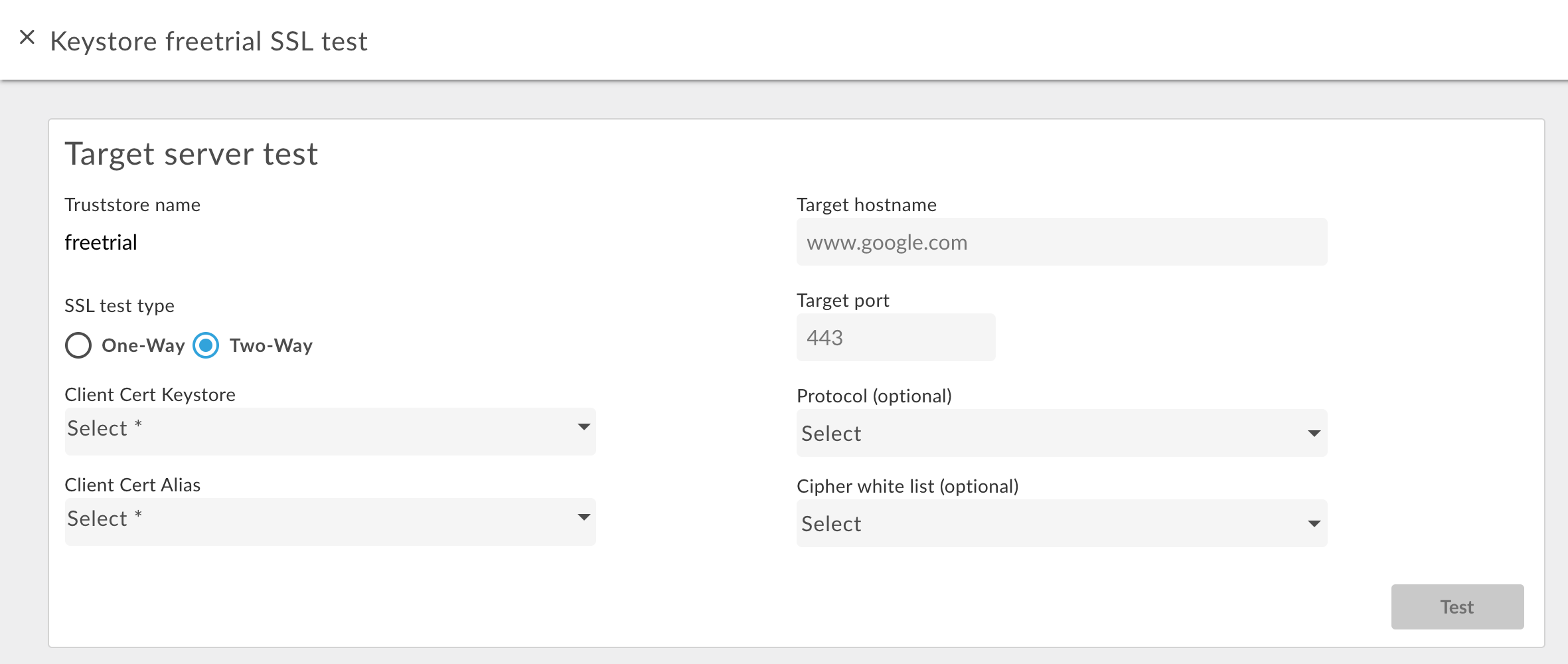

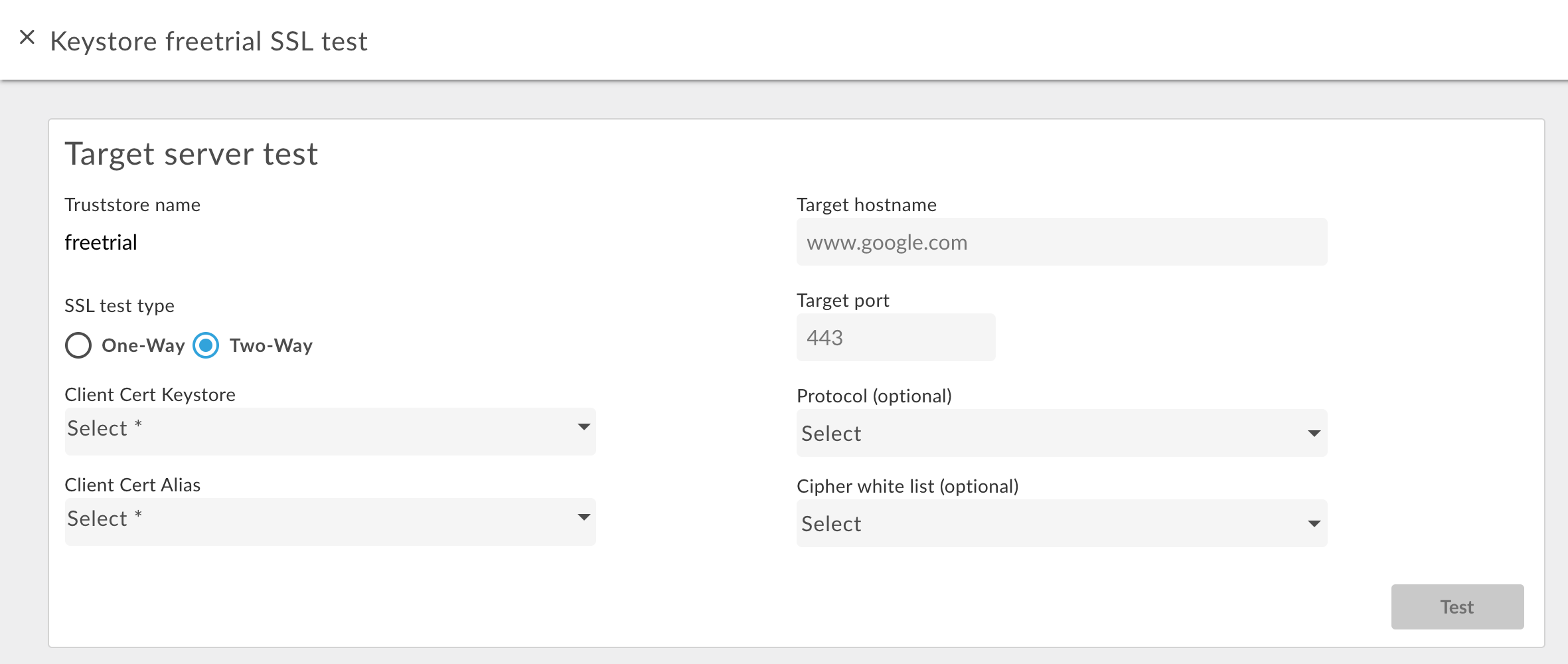

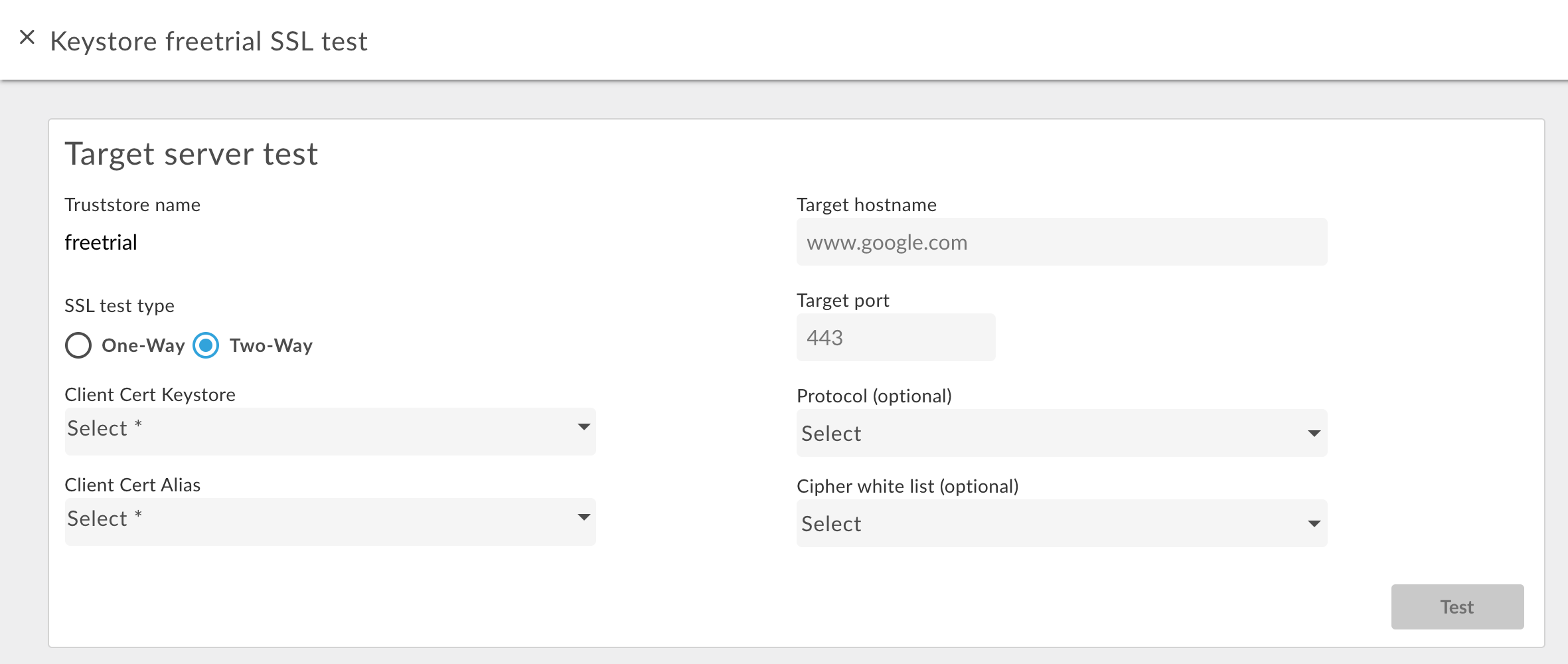

Чтобы протестировать двусторонний TLS:

- Для нужного хранилища доверенных сертификатов нажмите кнопку «Тест» .

- В диалоговом окне выберите «Двусторонний» для типа теста SSL . Появится следующее диалоговое окно:

- Укажите имя хранилища ключей, используемого в двустороннем TLS.

- Укажите псевдоним в хранилище ключей, содержащем сертификат и ключ.

- Введите имя хоста серверной службы.

- Введите номер порта TLS (обычно 443).

- При необходимости укажите любые протоколы или шифры.

- Выберите Тест .

Добавьте сертификат в хранилище доверенных сертификатов для двустороннего TLS.

При использовании двустороннего TLS для входящих соединений , то есть запроса API в Edge, хранилище доверенных сертификатов содержит цепочку сертификатов или CA для каждого клиента, которому разрешено отправлять запросы к Edge.

При первоначальной настройке хранилища доверенных сертификатов вы можете добавить все сертификаты для известных клиентов. Однако со временем вам может потребоваться добавить в хранилище доверенных сертификатов дополнительные сертификаты по мере добавления новых клиентов.

Чтобы добавить новые сертификаты в хранилище доверенных сертификатов, используемое для двустороннего TLS:

- Убедитесь, что вы используете ссылку на хранилище доверенных сертификатов на виртуальном хосте.

- Загрузите новый сертификат в хранилище доверенных сертификатов, как описано выше в разделе Создание псевдонима из сертификата (только хранилище доверенных сертификатов) .

Обновите ссылку на хранилище доверенных сертификатов, чтобы установить для нее то же значение. Это обновление заставляет Edge перезагрузить хранилище доверенных сертификатов и новый сертификат.

Дополнительную информацию см. в разделе Изменение ссылки .

Удаление хранилища ключей/доверенного хранилища или псевдонима

Вы должны соблюдать осторожность при удалении хранилища ключей/доверенного хранилища или псевдонима. Если вы удалите хранилище ключей, хранилище доверенных сертификатов или псевдоним, который используется виртуальным хостом, целевой конечной точкой или целевым сервером, все вызовы API через виртуальный хост или целевую конечную точку/целевой сервер завершатся ошибкой.

Обычно для удаления хранилища ключей/доверенного хранилища или псевдонима используется следующий процесс:

- Создайте новое хранилище ключей/доверенное хранилище или псевдоним, как описано выше.

- Для входящих подключений , то есть запроса API в Edge, обновите конфигурацию виртуального хоста, чтобы она ссылалась на новое хранилище ключей и псевдоним ключа.

- Для исходящих подключений , то есть от Apigee к внутреннему серверу:

- Обновите конфигурацию TargetEndpoint для всех прокси API, которые ссылались на старое хранилище ключей и псевдоним ключа, чтобы они ссылались на новое хранилище ключей и псевдоним ключа. Если ваша TargetEndpoint ссылается на TargetServer, обновите определение TargetServer, чтобы оно ссылалось на новое хранилище ключей и псевдоним ключа.

- Если на хранилище ключей и хранилище доверенных сертификатов имеются ссылки непосредственно из определения TargetEndpoint, необходимо повторно развернуть прокси-сервер. Если TargetEndpoint ссылается на определение TargetServer, а определение TargetServer ссылается на хранилище ключей и хранилище доверенных сертификатов, то повторное развертывание прокси-сервера не требуется.

- Убедитесь, что ваши прокси API работают правильно.

- Удалите хранилище ключей/доверенное хранилище или псевдоним.

Удаление хранилища ключей

Вы можете удалить хранилище ключей или доверенное хранилище, наведя курсор на хранилище ключей или доверенное хранилище в списке, чтобы отобразить меню действий, и щелкнув![]() . Если вы удалите хранилище ключей или хранилище доверенных сертификатов, которое используется виртуальным хостом или целевым конечным/целевым сервером, все вызовы API через виртуальный хост или целевую конечную точку/целевой сервер завершатся ошибкой.

. Если вы удалите хранилище ключей или хранилище доверенных сертификатов, которое используется виртуальным хостом или целевым конечным/целевым сервером, все вызовы API через виртуальный хост или целевую конечную точку/целевой сервер завершатся ошибкой.

Внимание ! Не следует удалять хранилище ключей до тех пор, пока вы не преобразуете свои виртуальные хосты и целевые конечные точки/целевые серверы для использования нового хранилища ключей.

Удаление псевдонима

Вы можете удалить псевдоним, наведя курсор на псевдоним в списке, чтобы отобразить меню действий, и щелкнув![]() . Если вы удалите псевдоним, который используется виртуальным хостом или целевым конечным/целевым сервером, все вызовы API через виртуальный хост или целевую конечную точку/целевой сервер завершатся ошибкой.

. Если вы удалите псевдоним, который используется виртуальным хостом или целевым конечным/целевым сервером, все вызовы API через виртуальный хост или целевую конечную точку/целевой сервер завершатся ошибкой.

Внимание ! Не следует удалять псевдоним до тех пор, пока вы не преобразуете свои виртуальные хосты и целевые конечные точки/целевые серверы для использования нового хранилища ключей и псевдонима.

, Вы просматриваете документацию Apigee Edge .

Перейдите к документации Apigee X. информация

В этом документе описывается, как создавать, изменять и удалять хранилища ключей и доверенные хранилища для Edge для облака и Edge для частного облака версий 4.18.01 и более поздних.

О хранилищах ключей/доверенных сертификатов и виртуальных хостах для Edge Cloud

Процесс создания хранилищ ключей/хранилищ доверенных сертификатов для Edge Cloud требует соблюдения всех правил использования виртуальных хостов. Например, с виртуальными хостами в облаке:

- Виртуальные хосты должны использовать TLS.

- Виртуальные хосты могут использовать только порт 443.

- Вы должны использовать подписанный сертификат TLS. Неподписанные сертификаты нельзя использовать с виртуальными хостами в облаке.

- Доменное имя, указанное в сертификате TLS, должно соответствовать псевдониму виртуального хоста.

Узнать больше:

- О TLS/SSL

- Использование TLS с Edge

- Часто задаваемые вопросы по настройке виртуальных хостов

- О виртуальных хостах

Реализация хранилищ ключей и хранилищ доверенных сертификатов в Edge

Чтобы настроить функциональные возможности, основанные на инфраструктуре открытых ключей, например TLS, необходимо создать хранилища ключей и хранилища доверенных сертификатов, содержащие необходимые ключи и цифровые сертификаты.

В Edge хранилища ключей и хранилища доверенных сертификатов представлены объектом хранилища ключей , который содержит один или несколько псевдонимов . То есть нет разницы в реализации между хранилищем ключей и хранилищем доверенных сертификатов в Edge.

Разница между хранилищами ключей и хранилищем доверенных сертификатов определяется типами содержащихся в них записей и тем, как они используются при подтверждении связи TLS:

- хранилище ключей — объект хранилища ключей , содержащий один или несколько псевдонимов , где каждый псевдоним содержит пару сертификат/ключ.

- хранилище доверенных сертификатов — объект хранилища ключей , содержащий один или несколько псевдонимов , где каждый псевдоним содержит только сертификат.

При настройке TLS для виртуального хоста или целевой конечной точки хранилища ключей и хранилища доверенных сертификатов предоставляют разные роли в процессе установления связи TLS. При настройке виртуального хоста или целевой конечной точки вы указываете хранилища ключей и доверенные хранилища отдельно в теге <SSLInfo> , как показано ниже для виртуального хоста:

<VirtualHost name="myTLSVHost"> <HostAliases> <HostAlias>apiTLS.myCompany.com</HostAlias> </HostAliases> <Interfaces/> <Port>9006</Port> <SSLInfo> <Enabled>true</Enabled> <ClientAuthEnabled>false</ClientAuthEnabled> <KeyStore>ref://keystoreref</KeyStore> <KeyAlias>myKeyAlias</KeyAlias> </SSLInfo> </VirtualHost>

В этом примере вы указываете имя хранилища ключей и псевдоним, используемый виртуальным хостом для своего хранилища ключей TLS. Вы используете ссылку для указания имени хранилища ключей, чтобы его можно было изменить позже, когда истечет срок действия сертификата. Псевдоним содержит пару сертификат/ключ, используемую для идентификации виртуального хоста для клиента TLS, обращающегося к виртуальному хосту. В этом примере хранилище доверенных сертификатов не требуется.

Если требуется хранилище доверенных сертификатов, например для конфигурации двустороннего TLS, используйте тег <TrustStore> , чтобы указать хранилище доверенных сертификатов:

<VirtualHost name="myTLSVHost"> <HostAliases> <HostAlias>apiTLS.myCompany.com</HostAlias> </HostAliases> <Interfaces/> <Port>9006</Port> <SSLInfo> <Enabled>true</Enabled> <ClientAuthEnabled>true</ClientAuthEnabled> <KeyStore>ref://keystoreref</KeyStore> <KeyAlias>myKeyAlias</KeyAlias> <TrustStore>ref://truststoreref</TrustStore> </SSLInfo> </VirtualHost>

В этом примере тег <TrustStore> ссылается только на хранилище ключей и не указывает конкретный псевдоним. Каждый псевдоним в хранилище ключей содержит сертификат или цепочку сертификатов, которые используются как часть процесса установления связи TLS.

Поддерживаемые форматы сертификатов

| Формат | Поддерживается загрузка API и пользовательского интерфейса. | Северное направление поддерживается | проверено |

|---|---|---|---|

| ПЕМ | Да | Да | Да |

| * ПККС12 | Да | Да | Да Примечание. Apigee выполняет внутреннее преобразование. PKCS12 — PEM. |

| * ДЭР | Нет | Нет | Да |

| * ПККС7 | Нет | Нет | Нет |

* Мы рекомендуем использовать PEM, если это возможно.

Использование хранилищ ключей PKCS12 с Edge для частного облака 4.53.00 или более поздней версии

Если вы используете Edge for Private Cloud 4.53.00 или новее, вам следует использовать только хранилище ключей PKCS12 для загрузки ключей и связанных сертификатов в Apigee. Дополнительную информацию о преобразовании существующих ключей и сертификатов в формат PKCS12/PFX см. в разделе Преобразование сертификатов в поддерживаемый формат .

О реализации псевдонима

В Edge хранилище ключей содержит один или несколько псевдонимов , где каждый псевдоним содержит:

- Сертификат TLS в виде файла PEM или PKCS12/PFX — либо сертификат, подписанный центром сертификации (ЦС), либо файл, содержащий цепочку сертификатов, где последний сертификат подписан ЦС, либо самозаверяющий сертификат.

- Закрытый ключ в виде файла PEM или PKCS12/PFX. Edge поддерживает размеры ключей до 2048 бит. Парольная фраза не является обязательной.

В Edge хранилище доверенных сертификатов содержит один или несколько псевдонимов , где каждый псевдоним содержит:

- Сертификат TLS в виде файла PEM — либо сертификат, подписанный центром сертификации (ЦС), либо цепочка сертификатов, в которой последний сертификат подписан ЦС, либо самозаверяющий сертификат.

Edge предоставляет пользовательский интерфейс и API, которые вы используете для создания хранилищ ключей, создания псевдонимов, загрузки пар сертификат/ключ и обновления сертификатов. Пользовательский интерфейс и API, которые вы используете для создания хранилища доверенных сертификатов, такие же, как и для создания хранилища ключей. Разница в том, что при создании хранилища доверенных сертификатов вы создаете псевдонимы, содержащие только сертификат.

О формате файлов сертификатов и ключей

Сертификаты и ключи можно представлять в виде файлов PEM или файлов PKCS12/PFX. Файлы PEM соответствуют формату X.509. Если ваш сертификат или закрытый ключ не определен в файле PEM, вы можете преобразовать его в файл PEM с помощью таких утилит, как openssl .

Однако многие файлы .crt и .key уже имеют формат PEM. Если эти файлы являются текстовыми файлами и заключены в:

-----BEGIN CERTIFICATE----- -----END CERTIFICATE-----

или:

-----BEGIN ENCRYPTED PRIVATE KEY----- -----END ENCRYPTED PRIVATE KEY-----

Тогда файлы будут совместимы с форматом PEM, и вы сможете использовать их в хранилище ключей или доверенном хранилище без преобразования в файл PEM.

О цепочках сертификатов

Если сертификат является частью цепочки, вы обрабатываете его по-разному в зависимости от того, используется ли сертификат в хранилище ключей или в хранилище доверенных сертификатов:

- Хранилище ключей . Если сертификат является частью цепочки, необходимо создать один файл, содержащий все сертификаты в цепочке. Сертификаты должны быть в порядке, и последний сертификат должен быть корневым сертификатом или промежуточным сертификатом, подписанным корневым сертификатом.

- Хранилище доверенных сертификатов . Если сертификат является частью цепочки, вам необходимо либо создать один файл, содержащий все сертификаты, и загрузить этот файл в псевдоним, либо загрузить все сертификаты в цепочке отдельно в хранилище доверенных сертификатов, используя разные псевдонимы для каждого сертификата. Если вы загружаете их как один сертификат, сертификаты должны быть в порядке, а последний сертификат должен быть корневым сертификатом или промежуточным сертификатом, подписанным корневым сертификатом.

- Если вы создаете один файл, содержащий несколько сертификатов, вам необходимо вставить пустую строку между каждым сертификатом.

Например, вы можете объединить все сертификаты в один PEM-файл. Сертификаты должны быть в порядке, и последний сертификат должен быть корневым сертификатом или промежуточным сертификатом, подписанным корневым сертификатом:

-----BEGIN CERTIFICATE----- (Your Primary TLS certificate) -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- (Intermediate certificate) -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- (Root certificate or intermediate certificate signed by a root certificate) -----END CERTIFICATE-----

Если ваши сертификаты представлены в виде файлов PKCS12/PFX, вы можете использовать команду openssl для создания файла PKCS12/PFX из цепочки сертификатов, как показано ниже:

openssl pkcs12 -export -out certificate.pfx -inkey privateKey.key -in certificate.crt -certfile CACert.crt

При работе с цепочками сертификатов в хранилище доверенных сертификатов не всегда требуется загружать все сертификаты в цепочке. Например, вы загружаете сертификат клиента client_cert_1 и сертификат издателя сертификата клиента ca_cert .

Во время двусторонней аутентификации TLS аутентификация клиента завершается успешно, когда сервер отправляет client_cert_1 клиенту в рамках процесса установления связи TLS.

Альтернативно, у вас есть второй сертификат client_cert_2 , подписанный тем же сертификатом ca_cert . Однако вы не загружаете client_cert_2 в хранилище доверенных сертификатов. В хранилище доверенных сертификатов по-прежнему содержатся только client_cert_1 и ca_cert .

Когда сервер передает client_cert_2 в рамках подтверждения TLS, запрос выполняется успешно. Это связано с тем, что Edge позволяет пройти проверку TLS успешно, если client_cert_2 не существует в хранилище доверенных сертификатов, но был подписан сертификатом, существующим в хранилище доверенных сертификатов. Если вы удалите сертификат CA ca_cert из хранилища доверенных сертификатов, проверка TLS завершится неудачно.

Рекомендации по FIPS

Если вы используете Edge for Private Cloud 4.53.00 или более поздней версии в операционной системе с поддержкой FIPS, вам следует использовать только хранилище ключей PKCS12 для загрузки ключей и связанных сертификатов в Apigee.

Изучите страницу «Хранилища ключей TLS»

Откройте страницу «Хранилища ключей TLS», как описано ниже.Край

Чтобы получить доступ к странице хранилищ ключей TLS с помощью пользовательского интерфейса Edge:

- Войдите на https://apigee.com/edge как администратор организации .

- Выберите свою организацию.

- Выберите «Администрирование» > «Среда» > «Хранилища ключей TLS» .

Классический Edge (частное облако)

Чтобы получить доступ к странице хранилищ ключей TLS с помощью классического пользовательского интерфейса Edge:

- Войдите на

http:// ms-ip :9000как администратор организации , где ms-ip — это IP-адрес или DNS-имя узла сервера управления. - Выберите свою организацию.

- Выберите «Администрирование» > «Конфигурация среды» > «Хранилища ключей TLS» .

Откроется страница «Хранилища ключей TLS»:

Как показано на предыдущем рисунке, страница «Хранилища ключей TLS» позволяет:

- Выберите среду

- Создайте хранилище ключей и псевдоним

- Тестирование и удаление хранилищ ключей

- Просмотр и удаление псевдонимов

Посмотреть псевдоним

Чтобы просмотреть псевдоним:

- Откройте страницу хранилищ ключей TLS .

- Выберите среду (обычно

prodилиtest). - Щелкните строку, связанную с псевдонимом, который вы хотите просмотреть.

Отобразятся сведения о сертификате псевдонима и ключе.

Вы можете увидеть всю информацию о псевдониме, включая дату истечения срока действия. - Управляйте сертификатом с помощью кнопок вверху страницы, чтобы:

- Загрузите сертификат в виде файла PEM.

- Создайте CSR. Если у вас есть сертификат с истекшим сроком действия и вы хотите продлить его, вы можете загрузить запрос на подпись сертификата (CSR). Затем вы отправляете CSR в свой центр сертификации для получения нового сертификата.

- Обновите сертификат. Внимание ! Если вы обновляете сертификат, который в настоящее время используется виртуальным хостом или целевым сервером/целевой конечной точкой, вам необходимо обратиться в службу поддержки Apigee Edge , чтобы перезапустить маршрутизаторы и процессоры сообщений. Рекомендуемый способ обновления сертификата:

- Создайте новое хранилище ключей или хранилище доверенных сертификатов.

- Добавьте новый сертификат в новое хранилище ключей или хранилище доверенных сертификатов.

- Обновите ссылку на виртуальном хосте или целевом сервере/целевой конечной точке на хранилище ключей или хранилище доверенных сертификатов. Дополнительные сведения см. в разделе Обновление сертификата TLS для облака .

- Удалите псевдоним. Примечание . Если вы удалите псевдоним, и он в настоящее время используется виртуальным хостом или целевой конечной точкой, виртуальный хост или целевая конечная точка выйдет из строя.

Создайте хранилище ключей/доверенное хранилище и псевдоним.

Вы можете создать хранилище ключей для использования в качестве хранилища ключей TLS или хранилища доверенных сертификатов TLS. Хранилище ключей зависит от среды вашей организации, например тестовой или рабочей среды. Поэтому, если вы хотите протестировать хранилище ключей в тестовой среде перед его развертыванием в производственной среде, вам необходимо создать его в обеих средах.

Чтобы создать хранилище ключей в среде, вам нужно только указать имя хранилища ключей. После создания именованного хранилища ключей в среде вы можете создать псевдонимы и загрузить пару сертификат/ключ (хранилище ключей) или загрузить только сертификат (хранилище доверенных сертификатов) в псевдоним.

Чтобы создать хранилище ключей:

- Откройте страницу хранилищ ключей TLS .

- Выберите среду (обычно

prodилиtest). - Нажмите + Хранилище ключей .

- Укажите имя хранилища ключей. Имя может содержать только буквенно-цифровые символы.

- Нажмите «Добавить хранилище ключей» . Новое хранилище ключей появится в списке.

- Чтобы добавить псевдоним, используйте одну из следующих процедур. См. также Поддерживаемые форматы файлов сертификатов .

- Создание псевдонима из сертификата (только хранилище доверенных сертификатов)

- Создание псевдонима из файла JAR (только хранилище ключей)

- Создайте псевдоним на основе сертификата и ключа (только хранилище ключей)

- Создайте псевдоним из файла PKCS12/PFX (только хранилище ключей)

- Создание псевдонима из самозаверяющего сертификата (только хранилище ключей)

Создание псевдонима из сертификата (только хранилище доверенных сертификатов)

Чтобы создать псевдоним из сертификата:

- Откройте страницу хранилищ ключей TLS .

- Наведите курсор на хранилище ключей, чтобы отобразить меню действий, и нажмите + .

- Укажите псевдоним .

- В разделе «Сведения о сертификате» выберите «Только сертификат» в раскрывающемся списке «Тип».

- Нажмите «Выбрать файл» рядом с «Файл сертификата» , перейдите к файлу PEM, содержащему сертификат, и нажмите «Открыть» .

- По умолчанию API проверяет, чтобы убедиться, что сертификат не истек. При желании выберите «Разрешить срок действия сертификата», чтобы пропустить проверку.

- Выберите «Сохранить» , чтобы загрузить сертификат и создать псевдоним.

Создание псевдоним из файла JAR (только для хранения ключей)

Чтобы создать псевдоним из файла JAR:

- Получите доступ к странице TLS -магазинов .

- Поместите курсор над хранилищем ключей, чтобы отобразить меню действий и нажмите + .

- Укажите имя псевдонима .

- В разделе сертификата выберите файл JAR в раскрывающемся списке типа.

- Нажмите «Выберите Файл» рядом с файлом jar , перейдите к файлу JAR, содержащий сертификат и клавишу, и нажмите «Открыть» .

- Если в ключе есть пароль, укажите пароль . Если в ключе нет пароля, оставьте это поле пустым.

- По умолчанию API проверяет, чтобы убедиться, что сертификат не истек. При желании выберите «Разрешить срок действия сертификата», чтобы пропустить проверку.

- Выберите «Сохранить» , чтобы загрузить ключ и сертификат и создать псевдоним.

Создание псевдонима из сертификата и ключа (только для магазина ключей)

Чтобы создать псевдоним из сертификата и ключа:

- Получите доступ к странице TLS -магазинов .

- Поместите курсор над хранилищем ключей, чтобы отобразить меню действий и нажмите + .

- Укажите имя псевдонима .

- В соответствии с подробностями сертификата выберите сертификат и ключ в раскрывающемся списке.

- Нажмите «Выберите Файл» рядом с файлом сертификата , перейдите к файлу PEM, содержащему сертификат, и нажмите «Открыть» .

- Если в ключе есть пароль, укажите пароль ключа . Если в ключе нет пароля, оставьте это поле пустым.

- Нажмите «Выберите Файл» рядом с файлом ключа , перейдите к файлу PEM, содержащему ключ, и нажмите «Открыть» .

- По умолчанию API проверяет, чтобы убедиться, что сертификат не истек. При желании выберите «Разрешить срок действия сертификата», чтобы пропустить проверку.

- Выберите «Сохранить» , чтобы загрузить ключ и сертификат и создать псевдоним.

Создание псевдонима из файла PKCS12/PFX (только магазин ключей)

Чтобы создать псевдоним из файла PKCS12, содержащего сертификат и ключ:

- Получите доступ к странице TLS -магазинов .

- Поместите курсор над хранилищем ключей, чтобы отобразить меню действий и нажмите + .

- Укажите имя псевдонима .

- В соответствии с подробностями сертификата выберите PKCS12/PFX в раскрывающемся списке.

- Нажмите «Выберите Файл» рядом с PKCS12/PFX , перейдите к файлу, содержащему ключ и сертификат, и нажмите «Открыть» .

- Если в ключе есть пароль, укажите пароль для файла PKCS12/PFX. Если в ключе нет пароля, оставьте это поле пустым.

- По умолчанию API проверяет, чтобы убедиться, что сертификат не истек. При желании выберите «Разрешить срок действия сертификата», чтобы пропустить проверку.

- Выберите «Сохранить» , чтобы загрузить файл и создать псевдоним.

Создание псевдоним из самоподнешенного сертификата (только магазин ключей)

Чтобы создать псевдоним, который использует саморегистрированный сертификат, вы заполняете форму необходимой информацией, необходимой для создания сертификата. Затем Edge создает сертификат и пару частных ключей и загружает их в псевдоним.

Чтобы создать псевдоним от самоподнешенного сертификата:

- Получите доступ к странице TLS -магазинов .

- Поместите курсор над хранилищем ключей, чтобы отобразить меню действий и нажмите + .

- Укажите имя псевдонима .

- В соответствии с подробностями сертификата выберите самореагированный сертификат в раскрывающемся списке типа.

- Заполните форму, используя таблицу ниже.

- Выберите «Сохранить» , чтобы создать Cert и Private Pare Pare и загрузить их в псевдоним.

В сгенерированном сертификате вы увидите следующие дополнительные поля:

- Эмитент

Организация, которая подписала и выпустила сертификат. Для самоотверженного сертификата это CN, который вы указали при создании сертификата. - Срок действия

Период достоверности сертификата, представленный в виде двух дат: дата, в которую начинается период достоверности сертификата, и дата, на которую заканчивается период достоверности сертификата. Оба могут быть закодированы как значения UTCTIME или GeneralizeTime.

В следующей таблице описывается поля формы:

| Форма Поле | Описание | По умолчанию | Необходимый |

|---|---|---|---|

| Псевдоним имя | Псевдоним имя. Максимальная длина составляет 128 символов. | Н/Д | Да |

| Размер ключа | Размер ключа, в битах. По умолчанию и максимальное значение составляет 2048 бит. | 2048 | Нет |

| Алгоритм подписи | Алгоритм подписи для генерации частного ключа. Допустимыми значениями являются «SHA512Withrsa», «SHA384WITHRSA» и «SHA256WITHRSA» (по умолчанию). | SHA256WITHRSA | Нет |

| Достоверность сертификата в дни | Продолжительность достоверности сертификата, в несколько дней. Принимает положительное не нулевое значение. | 365 | Нет |

| Общее имя | Общее имя (CN) организации идентифицирует полностью квалифицированное доменное имя (ы), связанные с сертификатом. Обычно он состоит из хоста и доменного имени. Например, api.enterprise.apigee.com, www.apigee.com и т. Д. Макс. Длина - 64 символа. В зависимости от типа сертификата CN может быть одним или несколькими именами хоста, принадлежащих к тому же домену (например, example.com, www.example.com), имя подстановочного знака (например, *.example.com) или список доменов. Не включайте какой -либо протокол (http: // или https: //), номер порта или путь ресурса. Сертификат действителен только в том случае, если имя хоста запроса соответствует как минимум одно из общих имен сертификата. | Н/Д | Да |

| Электронная почта | Адрес электронной почты. Максимальная длина составляет 255 символов. | Н/Д | Нет |

| Имя единицы орг | Организационная команда название. Максимальная длина составляет 64 символа. | Н/Д | Нет |

| Имя орг | Название организации. Максимальная длина составляет 64 символа. | Н/Д | Нет |

| Местность | Город/город. Максимальная длина составляет 128 символов. | Н/Д | Нет |

| Штат/Провинция | Государство/имена провинции. Максимальная длина составляет 128 символов. | Н/Д | Нет |

| Страна | Двух буквенного кода страны. Например, в Индии, США для Соединенных Штатов Америки. | Н/Д | Нет |

| Альтернативные имена | Список альтернативных имен хоста. Позволяет, чтобы дополнительные идентификации были связаны с предметом сертификата. Определенные параметры включают в себя адрес электронной почты в Интернете, имя DNS, IP -адрес и единый идентификатор ресурса (URI). Максимум 255 символов для каждого значения. Вы можете разделить имена с запятой или нажав клавишу Enter после каждого имени. | Н/Д | Нет |

Протестируйте магазин ключей или Truststore

Вы можете проверить свой Truststore и Key Store в интерфейсе Edge, чтобы убедиться, что они настроены правильно. Тест пользовательского интерфейса подтверждает запрос TLS от Edge до сервисной службы. Служба бэкэнд может быть настроена для поддержки TLS с односторонним или двусторонним.

Чтобы проверить односторонний TLS:

- Получите доступ к странице TLS -магазинов .

- Выберите среду (обычно

prodилиtest). - Поместите свой курсор над хранилищем ключей TLS, который вы хотите проверить, чтобы отобразить меню «Действия» и нажмите тест . Появится следующее диалоговое окно с указанием названия Truststore:

- Введите имя хоста Бэкэнд Сервис.

- Введите номер порта TLS (обычно 443).

- При желании укажите любые протоколы или шифры.

- Выберите тест .

Чтобы проверить двусторонний TLS:

- Для желаемой TrustStore выберите кнопку тестирования .

- В диалоговом окне выберите Two Way для типа теста SSL . Появится следующее диалоговое окно:

- Укажите название хранилища ключей, используемого в двустороннем TLS.

- Укажите имя псевдонима в магазине ключей, содержащем сертификат и ключ.

- Введите имя хоста Бэкэнд Сервис.

- Введите номер порта TLS (обычно 443).

- При желании укажите любые протоколы или шифры.

- Выберите тест .

Добавьте сертификат в TrustStore для двустороннего TLS

При использовании двусторонних TLS для входящих соединений , что означает запрос API в Edge, TrustStore содержит цепочку CERT или CA для каждого клиента, разрешающего делать запросы на Edge.

Когда вы изначально настроили TrustStore, вы можете добавить все сертификаты для известных клиентов. Тем не менее, со временем вы можете добавить дополнительные сертификаты в TrustStore, поскольку вы добавляете новых клиентов.

Чтобы добавить новые сертификаты в TrustStore, используемый для двусторонних TLS:

- Убедитесь, что вы используете ссылку на TrustStore в виртуальном хосте.

- Загрузите новый сертификат в TrustStore, как описано выше, при создании псевдонима из CERT (только TrustStore) .

Обновите ссылку TrustStore, чтобы установить ее на то же значение. Это обновление заставляет Edge перезагрузить TrustStore и новый сертификат.

См. Изменение ссылки для получения дополнительной информации.

Удалить хранилище ключа/TrustStore или псевдоним

Вы должны использовать осторожность при удалении хранилища ключей/TrustStore или псевдонима. Если вы удаляете хранилище ключей, TrustStore или псевдоним, который используется виртуальным хостом, целевой конечной точкой или целевым сервером, все вызовы API через виртуальный хост или целевой конечный сервер/целевой сервер будут выполнены.

Как правило, процесс, который вы используете для удаления хранилища ключей/TrustStore или псевдоним:

- Создайте новый магазин ключей/TrustStore или псевдоним, как описано выше.

- Для входящих подключений , означающих запрос API в Edge, обновите конфигурацию виртуального хоста, чтобы ссылаться на новый алиас ключей и псевдоним ключей.

- Для исходящих соединений , значение от Apigee до сервера бэкэнд:

- Обновите конфигурацию TargetEndPoint для любых прокси API, которые ссылались на старый магазин ключей и псевдоним ключей, чтобы ссылаться на новый алиас ключей и псевдоним ключей. Если ваша TargetEndPoint ссылается на целевой сервер, обновите определение TargetServer, чтобы ссылаться на новый алиас ключей и псевдоним ключей.

- Если хранилище ключей и TrustStore ссылаются непосредственно из определения TargetendPoint, то вы должны передать прокси. Если TargetendPoint ссылается на определение целевого показателя, а определение TargetServer ссылается на магазин ключей и TrustStore, то не требуется перераспределение прокси -сервера.

- Убедитесь, что ваши прокси API функционируют правильно.

- Удалить хранилище ключа/TrustStore или псевдоним.

Удалить хранилище ключей

Вы можете удалить хранилище ключей или Truststore, расположив курсор над хранилищем ключей или доверием в списке, чтобы отобразить меню Actions и нажав![]() . Если вы удаляете хранилище ключа или TrustStore, который используется виртуальным хостом или целевым конечным сервером/целевым сервером, все вызовы API через виртуальный хост или целевой конечный сервер/целевой сервер не удастся.

. Если вы удаляете хранилище ключа или TrustStore, который используется виртуальным хостом или целевым конечным сервером/целевым сервером, все вызовы API через виртуальный хост или целевой конечный сервер/целевой сервер не удастся.

Осторожно : вы не должны удалять хранилище ключей, пока не преобразуете свои виртуальные хосты и целевые конечные точки/целевые серверы для использования нового хранилища ключей.

Удалить псевдоним

Вы можете удалить псевдоним BBY, позиционируя ваш курсор над псевдонимом в списке, чтобы отобразить меню Actions и нажать![]() . Если вы удаляете псевдоним, который используется виртуальным хостом или целевым конечным сервером/целевым сервером, все вызовы API через виртуальный хост или целевой конечный сервер/целевой сервер не будут выполнены.

. Если вы удаляете псевдоним, который используется виртуальным хостом или целевым конечным сервером/целевым сервером, все вызовы API через виртуальный хост или целевой конечный сервер/целевой сервер не будут выполнены.

Внимание : вы не должны удалять псевдоним, пока не преобразуете свои виртуальные хосты и целевые конечные точки/целевые серверы для использования нового хранилища ключей и псевдонима.

, Вы просматриваете документацию Apigee Edge .

Перейдите к документации Apigee X. информация

В этом документе описывается, как создавать, модифицировать и удалять магазины ключей и трастовых магазинов для Edge для облака и для Edge для версий частного облака 4.18.01 и позже.

О ключевых магазинах/трастовых магазинах и виртуальных хостах для Edge Cloud

Процесс создания магазинов ключа/трастовых магазинов для Edge Cloud требует, чтобы вы следовали всем правилам использования виртуальных хостов. Например, с виртуальными хостами в облаке:

- Виртуальные хосты должны использовать TLS.

- Виртуальные хосты могут использовать только порт 443.

- Вы должны использовать подписанный сертификат TLS. Незаправленные СЕРТ не разрешены для использования с виртуальными хостами в облаке.

- Доменное имя, указанное CERT TLS, должно соответствовать псевдонимам хоста виртуального хоста.

Узнать больше:

- О TLS/SSL

- Использование TLS с краем

- Настройка часто задаваемых вопросов виртуальных хостов

- О виртуальных хостах

Внедрение ключевых магазинов и трастовых магазинов в Edge

Для настройки функциональности, которая опирается на инфраструктуру открытого ключа, такую как TLS, вам необходимо создавать магазины ключей и трастовых магазинов, которые содержат необходимые ключи и цифровые сертификаты.

На краю, KeyStores и Truststores представлены объектом -хранилищем ключей , которая содержат один или несколько псевдонимов . То есть нет никакой разницы в реализации между хранилищем ключей и Truststore на грани.

Разница между клавишами и TrustStore получена от видов записей, которые они содержат, и как они используются в рукопожатии TLS:

- Ключевой Store - объект хранилища ключей , который содержит один или несколько псевдонимов , где каждый псевдоним содержит пару Cert/Key.

- TrustStore - сущность магазина ключей , которая содержит один или несколько псевдонимов , где каждый псевдоним содержит только сертификат.

При настройке TLS для виртуального хоста или целевой конечной точки, KeyStores и Trust -Stores обеспечивают различные роли в процессе ручной работы TLS. При настройке виртуального хоста или целевой конечной точки вы указываете магазины клавиш и трастовые магазины отдельно в теге <SSLInfo> , как показано ниже для виртуального хоста:

<VirtualHost name="myTLSVHost"> <HostAliases> <HostAlias>apiTLS.myCompany.com</HostAlias> </HostAliases> <Interfaces/> <Port>9006</Port> <SSLInfo> <Enabled>true</Enabled> <ClientAuthEnabled>false</ClientAuthEnabled> <KeyStore>ref://keystoreref</KeyStore> <KeyAlias>myKeyAlias</KeyAlias> </SSLInfo> </VirtualHost>

В этом примере вы указываете название хранилища ключей и псевдоним, используемого виртуальным хостом для его хранилища TLS. Вы используете ссылку , чтобы указать имя хранилища ключей, чтобы вы могли изменить его позже, когда сертификат истекает. Псевдоним содержит пару CERT/KEY, используемая для идентификации виртуального хоста для клиента TLS, получающего доступ к виртуальному хосту. В этом примере не требуется Truststore.

Если требуется Truststore, например, для двухсторонней конфигурации TLS, используйте тег <TrustStore> , чтобы указать TrustStore:

<VirtualHost name="myTLSVHost"> <HostAliases> <HostAlias>apiTLS.myCompany.com</HostAlias> </HostAliases> <Interfaces/> <Port>9006</Port> <SSLInfo> <Enabled>true</Enabled> <ClientAuthEnabled>true</ClientAuthEnabled> <KeyStore>ref://keystoreref</KeyStore> <KeyAlias>myKeyAlias</KeyAlias> <TrustStore>ref://truststoreref</TrustStore> </SSLInfo> </VirtualHost>

В этом примере тег <TrustStore> ссылается только на магазин ключей, он не указывает конкретный псевдоним. Каждый псевдоним в магазине ключей содержит сертификат или цепочку сертификатов, которая используется в рамках процесса ручной работы TLS.

Поддерживаемые форматы сертификатов

| Формат | Поддерживается загрузка API и пользовательского интерфейса | На север поддерживается | проверено |

|---|---|---|---|

| ПЕМ | Да | Да | Да |

| * PKCS12 | Да | Да | Да ПРИМЕЧАНИЕ: Apigee Внутренне конвертируется PKCS12 до PEM. |

| * Дер | Нет | Нет | Да |

| * PKCS7 | Нет | Нет | Нет |

* Мы рекомендуем использовать PEM, если это возможно.

Использование клавишных магазинов PKCS12 с краем для частного облака 4.53.00 или позже

Если вы используете Edge для частного облака 4.53.00 или более поздней версии, вам следует использовать только магазин ключей PKCS12 для загрузки клавиш и соответствующих сертификатов в Apigee. Для получения помощи в преобразовании существующих ключей и сертификатов в формат PKCS12/PFX см. В преобразовании сертификатов в поддерживаемый формат .

Об реализации псевдонима

На грани, хранилище ключей содержит один или несколько псевдонимов , где содержит каждый псевдоним:

- Сертификат TLS как файл PEM или PKCS12/PFX - либо сертификат, подписанный авторитетом сертификата (CA), файл, содержащий цепочку сертификатов, где последний сертификат подписан CA, или самоподтвержденный сертификат.

- Закрытый ключ как файл PEM или PKCS12/PFX. Edge поддерживает размеры ключей до 2048 бит. Парольная фраза не является обязательной.

На грани, Truststore содержит один или несколько псевдонимов , где каждый псевдоним содержит:

- Сертификат TLS в виде файла PEM — либо сертификат, подписанный центром сертификации (ЦС), либо цепочка сертификатов, в которой последний сертификат подписан ЦС, либо самозаверяющий сертификат.

Edge предоставляет пользовательский интерфейс и API, которые вы используете для создания магазинов клавиш, создания псевдонимов, загрузки паров CERT/ключей и обновления CERT. Пользовательский интерфейс и API, которые вы используете для создания TrustStore, такие же, как вы используете для создания хранилища ключей. Разница в том, что когда вы создаете Truststore, вы создаете псевдонимы, которые содержат только сертификат.

О формате файлов сертификатов и ключей

Вы можете представлять CERT и ключи в виде файлов PEM или в качестве файлов PKCS12/PFX. Файлы PEM соответствуют формату X.509. Если ваш сертификат или закрытый ключ не определяется файлом PEM, вы можете преобразовать его в файл PEM, используя такие утилиты, как openssl .

Однако многие файлы .crt и .key уже имеют формат PEM. Если эти файлы являются текстовыми файлами и заключены в:

-----BEGIN CERTIFICATE----- -----END CERTIFICATE-----

или:

-----BEGIN ENCRYPTED PRIVATE KEY----- -----END ENCRYPTED PRIVATE KEY-----

Тогда файлы будут совместимы с форматом PEM, и вы сможете использовать их в хранилище ключей или доверенном хранилище без преобразования в файл PEM.

О цепях сертификации

Если сертификат является частью цепочки, вы обрабатываете его по -разному в зависимости от того, используется ли сертификат в магазине ключей или в Trust Store:

- Key Store - если сертификат является частью цепочки, то вы должны создать один файл, содержащий все сертификаты в цепочке. СЕРТ должны быть в порядке, а последний сертификат должен быть корневым сертификатом или промежуточным сертификатом, подписанным корневым сертификатом.

- TrustStore - Если сертификат является частью цепочки, то вы должны либо создать один файл, содержащий все сертификаты, и загрузить этот файл в псевдоним, либо загрузить все сертификаты в цепочке отдельно в TrustStore, используя другой псевдоним для каждого сертификата. Если вы загружаете их как единый сертификат, CERT должны быть в порядке, а последним сертификатом должен быть корневым сертификатом или промежуточным сертификатом, подписанным корневым сертификатом.

- Если вы создаете один файл, который содержит несколько CERT, вы должны вставить пустую линию между каждым сертификатом.

Например, вы можете объединить все CERT в один файл PEM. Сертификаты должны быть в порядке, и последний сертификат должен быть корневым сертификатом или промежуточным сертификатом, подписанным корневым сертификатом:

-----BEGIN CERTIFICATE----- (Your Primary TLS certificate) -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- (Intermediate certificate) -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- (Root certificate or intermediate certificate signed by a root certificate) -----END CERTIFICATE-----

Если ваши CERT представлены как файлы PKCS12/PFX, вы можете использовать команду openssl для создания файла PKCS12/PFX из цепи CERT, как показано ниже:

openssl pkcs12 -export -out certificate.pfx -inkey privateKey.key -in certificate.crt -certfile CACert.crt

Работая с сети CERT в TrustStore, вам не всегда нужно загружать все сертификаты в цепочке. Например, вы загружаете сертификат клиента, client_cert_1 и сертификат эмитента сертификата клиента, ca_cert .

Во время двусторонней аутентификации TLS аутентификация клиента завершается успешно, когда сервер отправляет client_cert_1 клиенту в рамках процесса установления связи TLS.

Альтернативно, у вас есть второй сертификат client_cert_2 , подписанный тем же сертификатом ca_cert . Однако вы не загружаете client_cert_2 в хранилище доверенных сертификатов. TrustStore по -прежнему содержит только client_cert_1 и ca_cert .

Когда сервер передает client_cert_2 в рамках подтверждения TLS, запрос выполняется успешно. Это связано с тем, что Edge позволяет пройти проверку TLS успешно, если client_cert_2 не существует в хранилище доверенных сертификатов, но был подписан сертификатом, существующим в хранилище доверенных сертификатов. Если вы удалите сертификат CA ca_cert из хранилища доверенных сертификатов, проверка TLS завершится неудачно.

Соображения FIPS

Если вы используете Edge для Private Cloud 4.53.00 или позже в операционной системе с поддержкой FIPS, вам следует использовать только магазин ключей PKCS12 для загрузки клавиш и соответствующих сертификатов в Apigee.

Изучите страницу TLS KeyStores

Получите доступ к странице TLS KeyStores, как описано ниже.Край

Чтобы получить доступ к странице TLS KeyStores, используя пользовательский интерфейс Edge:

- Войдите в https://apigee.com/edge в качестве администратора организации .

- Выберите свою организацию.

- Выберите Admin> Среда> TLS -магазины клавиш .

Классический край (частное облако)

Чтобы получить доступ к странице TLS KeyStores, используя пользовательский интерфейс Classic Edge:

- Войдите в

http:// ms-ip :9000как администратор организации , где ms-ip -это IP-адрес или имя DNS узла сервера управления. - Выберите свою организацию.

- Выберите Admin> Конфигурация среды> TLS -магазины клавиш .

Отображена страница TLS -магазинов клавиш:

Как отмечено на предыдущем рисунке, страница TLS KeyStores позволяет вам:

- Выберите среду

- Создайте хранилище ключей и псевдоним

- Проверьте и удаляйте магазины клавиш

- Просмотреть и удалить псевдонимы

Посмотреть псевдоним

Чтобы просмотреть псевдоним:

- Получите доступ к странице TLS -магазинов .

- Выберите среду (обычно

prodилиtest). - Нажмите на строку, связанную с псевдонимом, который вы хотите просмотреть.

Подробная информация для Alias Cert и Key отображается.

Вы можете увидеть всю информацию о псевдониме, включая дату истечения срока действия. - Управляйте сертификатом, используя кнопки в верхней части страницы:

- Загрузите сертификат как файл PEM.

- Генерировать CSR. Если у вас есть истекший сертификат и вы хотите продлить его, вы можете загрузить запрос на подпись сертификата (CSR). Затем вы отправляете CSR в свой CA, чтобы получить новый сертификат.

- Обновите сертификат. Осторожно : если вы обновляете сертификат, который в настоящее время используется виртуальным хостом или целевым сервером/целевой конечной точкой, вы должны связаться с поддержкой Apigee Edge , чтобы перезапустить маршрутизаторы и процессоры сообщений. Рекомендуемый способ обновления сертификата - это:

- Создайте новый магазин ключей или Truststore.

- Добавьте новый сертификат в новый магазин ключей или TrustStore.

- Обновите ссылку в виртуальном хосте или целевом сервере/целевой конечной точке в хранилище ключей или TrustStore. См. Обновите сертификат TLS для облака для получения дополнительной информации.

- Удалить псевдоним. Примечание . Если вы удаляете псевдоним, и в настоящее время он используется виртуальным хостом или целевой конечной точкой, то виртуальная хост или конечная точка для целевой точки не удастся.

Создайте магазин ключей/TrustStore и псевдоним

Вы можете создать магазин ключей для использования в качестве хранилища ключей TLS или TLS TrustStore. Хранилище ключей зависит от среды вашей организации, например тестовой или рабочей среды. Поэтому, если вы хотите протестировать хранилище ключей в тестовой среде перед его развертыванием в производственной среде, вам необходимо создать его в обеих средах.

Чтобы создать магазин ключей в среде, вам нужно только указать имя хранилища ключей. После создания именованного хранилища ключей в среде вы можете создать псевдонимы и загрузить пару Cert/Key (Store) или загрузить только CERT (TrustStore) в псевдоним.

Для создания хранилища ключей:

- Получите доступ к странице TLS -магазинов .

- Выберите среду (обычно

prodилиtest). - Нажмите + магазин ключей .

- Укажите имя хранилища ключа. Название может содержать только буквенно -цифровые символы.

- Нажмите «Добавить магазин ключей» . Новый магазин ключей появляется в списке.

- Используйте одну из следующих процедур, чтобы добавить псевдоним. См. Также поддерживаемые форматы файлов сертификатов .

- Создание псевдонима из сертификата (только TrustStore)

- Создание псевдоним из файла JAR (только для хранения ключей)

- Создайте псевдоним из сертификата и ключа (только для магазина ключей)

- Создайте псевдоним из файла PKCS12/PFX (только магазин ключей)

- Создание псевдоним из самоподнешенного сертификата (только магазин ключей)

Создание псевдонима из сертификата (только TrustStore)

Чтобы создать псевдоним из сертификата:

- Получите доступ к странице TLS -магазинов .

- Поместите курсор над хранилищем ключей, чтобы отобразить меню действий и нажмите + .

- Укажите имя псевдонима .

- В разделе сертификата выберите сертификат только в раскрывающемся списке типа.

- Нажмите «Выберите Файл» рядом с файлом сертификата , перейдите к файлу PEM, содержащему сертификат, и нажмите «Открыть» .

- По умолчанию API проверяет, чтобы убедиться, что сертификат не истек. При желании выберите «Разрешить срок действия сертификата», чтобы пропустить проверку.

- Выберите «Сохранить» , чтобы загрузить сертификат и создать псевдоним.

Создание псевдоним из файла JAR (только для хранения ключей)

Чтобы создать псевдоним из файла JAR:

- Получите доступ к странице TLS -магазинов .

- Поместите курсор над хранилищем ключей, чтобы отобразить меню действий и нажмите + .

- Укажите имя псевдонима .

- В разделе сертификата выберите файл JAR в раскрывающемся списке типа.

- Нажмите «Выберите Файл» рядом с файлом jar , перейдите к файлу JAR, содержащий сертификат и клавишу, и нажмите «Открыть» .

- Если в ключе есть пароль, укажите пароль . Если в ключе нет пароля, оставьте это поле пустым.

- По умолчанию API проверяет, чтобы убедиться, что сертификат не истек. При желании выберите «Разрешить срок действия сертификата», чтобы пропустить проверку.

- Выберите «Сохранить» , чтобы загрузить ключ и сертификат и создать псевдоним.

Создание псевдонима из сертификата и ключа (только для магазина ключей)

Чтобы создать псевдоним из сертификата и ключа:

- Получите доступ к странице TLS -магазинов .

- Поместите курсор над хранилищем ключей, чтобы отобразить меню действий и нажмите + .

- Укажите имя псевдонима .

- В соответствии с подробностями сертификата выберите сертификат и ключ в раскрывающемся списке.

- Нажмите «Выберите Файл» рядом с файлом сертификата , перейдите к файлу PEM, содержащему сертификат, и нажмите «Открыть» .

- Если в ключе есть пароль, укажите пароль ключа . Если в ключе нет пароля, оставьте это поле пустым.

- Нажмите «Выберите Файл» рядом с файлом ключа , перейдите к файлу PEM, содержащему ключ, и нажмите «Открыть» .

- По умолчанию API проверяет, чтобы убедиться, что сертификат не истек. При желании выберите «Разрешить срок действия сертификата», чтобы пропустить проверку.

- Выберите «Сохранить» , чтобы загрузить ключ и сертификат и создать псевдоним.

Создание псевдонима из файла PKCS12/PFX (только магазин ключей)

Чтобы создать псевдоним из файла PKCS12, содержащего сертификат и ключ:

- Получите доступ к странице TLS -магазинов .

- Поместите курсор над хранилищем ключей, чтобы отобразить меню действий и нажмите + .

- Укажите имя псевдонима .

- В соответствии с подробностями сертификата выберите PKCS12/PFX в раскрывающемся списке.

- Нажмите «Выберите Файл» рядом с PKCS12/PFX , перейдите к файлу, содержащему ключ и сертификат, и нажмите «Открыть» .

- Если в ключе есть пароль, укажите пароль для файла PKCS12/PFX. Если в ключе нет пароля, оставьте это поле пустым.

- По умолчанию API проверяет, чтобы убедиться, что сертификат не истек. При желании выберите «Разрешить срок действия сертификата», чтобы пропустить проверку.

- Выберите «Сохранить» , чтобы загрузить файл и создать псевдоним.

Создание псевдоним из самоподнешенного сертификата (только магазин ключей)

Чтобы создать псевдоним, который использует саморегистрированный сертификат, вы заполняете форму необходимой информацией, необходимой для создания сертификата. Затем Edge создает сертификат и пару частных ключей и загружает их в псевдоним.

Чтобы создать псевдоним от самоподнешенного сертификата:

- Получите доступ к странице TLS -магазинов .

- Поместите курсор над хранилищем ключей, чтобы отобразить меню действий и нажмите + .

- Укажите имя псевдонима .

- В соответствии с подробностями сертификата выберите самореагированный сертификат в раскрывающемся списке типа.

- Заполните форму, используя таблицу ниже.

- Выберите «Сохранить» , чтобы создать Cert и Private Pare Pare и загрузить их в псевдоним.

В сгенерированном сертификате вы увидите следующие дополнительные поля:

- Эмитент

Организация, которая подписала и выпустила сертификат. Для самоотверженного сертификата это CN, который вы указали при создании сертификата. - Срок действия

Период достоверности сертификата, представленный в виде двух дат: дата, в которую начинается период достоверности сертификата, и дата, на которую заканчивается период достоверности сертификата. Оба могут быть закодированы как значения UTCTIME или GeneralizeTime.

В следующей таблице описывается поля формы:

| Форма Поле | Описание | По умолчанию | Необходимый |

|---|---|---|---|

| Псевдоним имя | Псевдоним имя. Максимальная длина составляет 128 символов. | Н/Д | Да |

| Размер ключа | Размер ключа, в битах. По умолчанию и максимальное значение составляет 2048 бит. | 2048 | Нет |

| Алгоритм подписи | Алгоритм подписи для генерации частного ключа. Допустимыми значениями являются «SHA512Withrsa», «SHA384WITHRSA» и «SHA256WITHRSA» (по умолчанию). | SHA256WITHRSA | Нет |

| Достоверность сертификата в дни | Продолжительность достоверности сертификата, в несколько дней. Принимает положительное не нулевое значение. | 365 | Нет |

| Общее имя | Общее имя (CN) организации идентифицирует полностью квалифицированное доменное имя (ы), связанные с сертификатом. Обычно он состоит из хоста и доменного имени. Например, api.enterprise.apigee.com, www.apigee.com и т. Д. Макс. Длина - 64 символа. В зависимости от типа сертификата CN может быть одним или несколькими именами хоста, принадлежащих к тому же домену (например, example.com, www.example.com), имя подстановочного знака (например, *.example.com) или список доменов. Не включайте какой -либо протокол (http: // или https: //), номер порта или путь ресурса. Сертификат действителен только в том случае, если имя хоста запроса соответствует как минимум одно из общих имен сертификата. | Н/Д | Да |

| Электронная почта | Адрес электронной почты. Максимальная длина составляет 255 символов. | Н/Д | Нет |

| Имя единицы орг | Организационная команда название. Максимальная длина составляет 64 символа. | Н/Д | Нет |

| Имя орг | Название организации. Максимальная длина составляет 64 символа. | Н/Д | Нет |

| Местность | Город/город. Максимальная длина составляет 128 символов. | Н/Д | Нет |

| Штат/Провинция | Государство/имена провинции. Максимальная длина составляет 128 символов. | Н/Д | Нет |

| Страна | Двух буквенного кода страны. Например, в Индии, США для Соединенных Штатов Америки. | Н/Д | Нет |

| Альтернативные имена | Список альтернативных имен хоста. Позволяет, чтобы дополнительные идентификации были связаны с предметом сертификата. Определенные параметры включают в себя адрес электронной почты в Интернете, имя DNS, IP -адрес и единый идентификатор ресурса (URI). Максимум 255 символов для каждого значения. Вы можете разделить имена с запятой или нажав клавишу Enter после каждого имени. | Н/Д | Нет |

Протестируйте магазин ключей или Truststore

Вы можете проверить свой Truststore и Key Store в интерфейсе Edge, чтобы убедиться, что они настроены правильно. Тест пользовательского интерфейса подтверждает запрос TLS от Edge до сервисной службы. Служба бэкэнд может быть настроена для поддержки TLS с односторонним или двусторонним.

Чтобы проверить односторонний TLS:

- Получите доступ к странице TLS -магазинов .

- Выберите среду (обычно

prodилиtest). - Поместите свой курсор над хранилищем ключей TLS, который вы хотите проверить, чтобы отобразить меню «Действия» и нажмите тест . Появится следующее диалоговое окно с указанием названия Truststore:

- Введите имя хоста Бэкэнд Сервис.

- Введите номер порта TLS (обычно 443).

- При желании укажите любые протоколы или шифры.

- Выберите тест .

Чтобы проверить двусторонний TLS:

- Для желаемой TrustStore выберите кнопку тестирования .

- В диалоговом окне выберите Two Way для типа теста SSL . Появится следующее диалоговое окно:

- Укажите название хранилища ключей, используемого в двустороннем TLS.

- Укажите имя псевдонима в магазине ключей, содержащем сертификат и ключ.

- Введите имя хоста Бэкэнд Сервис.

- Введите номер порта TLS (обычно 443).

- При желании укажите любые протоколы или шифры.

- Выберите тест .

Добавьте сертификат в TrustStore для двустороннего TLS

При использовании двусторонних TLS для входящих соединений , что означает запрос API в Edge, TrustStore содержит цепочку CERT или CA для каждого клиента, разрешающего делать запросы на Edge.

Когда вы изначально настроили TrustStore, вы можете добавить все сертификаты для известных клиентов. Тем не менее, со временем вы можете добавить дополнительные сертификаты в TrustStore, поскольку вы добавляете новых клиентов.

Чтобы добавить новые сертификаты в TrustStore, используемый для двусторонних TLS:

- Убедитесь, что вы используете ссылку на TrustStore в виртуальном хосте.

- Загрузите новый сертификат в TrustStore, как описано выше, при создании псевдонима из CERT (только TrustStore) .

Обновите ссылку TrustStore, чтобы установить ее на то же значение. Это обновление заставляет Edge перезагрузить TrustStore и новый сертификат.

См. Изменение ссылки для получения дополнительной информации.

Удалить хранилище ключа/TrustStore или псевдоним