คุณกําลังดูเอกสารประกอบของ Apigee Edge

ไปที่

เอกสารประกอบเกี่ยวกับ Apigee X. ข้อมูล

เอกสารนี้อธิบายวิธีสร้าง แก้ไข และลบคีย์สโตร์และทรัสต์สโตร์สําหรับ Edge สำหรับระบบคลาวด์และ Edge สำหรับระบบคลาวด์ส่วนตัวเวอร์ชัน 4.18.01 ขึ้นไป

เกี่ยวกับคีย์สโตร์/ทรัสต์สโตร์และโฮสต์เสมือนสำหรับ Edge Cloud

กระบวนการสร้างคีย์สโตร์/ทรัสต์สโตร์สําหรับ Edge Cloud กําหนดให้คุณต้องปฏิบัติตามกฎทั้งหมดเกี่ยวกับการใช้โฮสต์เสมือน ตัวอย่างเช่น เมื่อใช้โฮสต์เสมือนในระบบคลาวด์

- โฮสต์เสมือนต้องใช้ TLS

- โฮสต์เสมือนจะใช้ได้เฉพาะพอร์ต 443 เท่านั้น

- คุณต้องใช้ใบรับรอง TLS ที่ลงชื่อ ไม่อนุญาตให้ใช้ใบรับรองที่ไม่มีการรับรองกับโฮสต์เสมือนในระบบคลาวด์

- ชื่อโดเมนที่ระบุโดยใบรับรอง TLS ต้องตรงกับอีเมลแทนของโฮสต์เสมือน

ดูข้อมูลเพิ่มเติม

- เกี่ยวกับ TLS/SSL

- การใช้ TLS กับ Edge

- คําถามที่พบบ่อยเกี่ยวกับการกําหนดค่าโฮสต์เสมือน

- เกี่ยวกับโฮสต์เสมือน

การใช้คีย์สโตร์และทรัสต์สโตร์ใน Edge

หากต้องการกำหนดค่าฟังก์ชันการทำงานที่อาศัยโครงสร้างพื้นฐานคีย์สาธารณะ เช่น TLS คุณจะต้องสร้างคีย์สโตร์และทรัสต์สโตร์ที่มีคีย์และใบรับรองดิจิทัลที่จำเป็น

ใน Edge ทั้งคีย์สโตร์และทรัสต์สโตร์จะแสดงโดยเอนทิตีคีย์สโตร์ที่มีอีเมลแทนอย่างน้อย 1 รายการ กล่าวคือ ไม่มีความแตกต่างในการติดตั้งใช้งาน ระหว่างคีย์สโตร์และ Truststore บน Edge

ความแตกต่างระหว่างคีย์สโตร์กับทรัสต์สโตร์มาจากประเภทของรายการที่มีและวิธีใช้ในการจับมือ TLS

- keystore - เอนทิตี keystore ที่มีอย่างน้อย 1 รายการ aliases โดยที่ชื่อแทนแต่ละรายการจะมีคู่คีย์/ใบรับรอง

- Truststore - เอนทิตี keystore ที่มีอย่างน้อย 1 รายการ aliases โดยที่ชื่อแทนแต่ละชื่อจะมีใบรับรองเท่านั้น

เมื่อกำหนดค่า TLS สำหรับโฮสต์เสมือนหรือปลายทางเป้าหมาย คีย์สโตร์และ Truststore จะให้

บทบาทต่างๆ ในกระบวนการแฮนด์เชค TLS เมื่อกำหนดค่าโฮสต์เสมือนหรือปลายทางเป้าหมาย คุณต้องระบุคีย์สโตร์และทรัสต์สโตร์แยกกันในแท็ก <SSLInfo> ดังที่แสดงด้านล่างสำหรับโฮสต์เสมือน

<VirtualHost name="myTLSVHost"> <HostAliases> <HostAlias>apiTLS.myCompany.com</HostAlias> </HostAliases> <Interfaces/> <Port>9006</Port> <SSLInfo> <Enabled>true</Enabled> <ClientAuthEnabled>false</ClientAuthEnabled> <KeyStore>ref://keystoreref</KeyStore> <KeyAlias>myKeyAlias</KeyAlias> </SSLInfo> </VirtualHost>

ในตัวอย่างนี้ คุณจะระบุชื่อของคีย์สโตร์และอีเมลแทนที่ใช้โดยโฮสต์เสมือนสำหรับคีย์สโตร์ TLS คุณใช้การอ้างอิงเพื่อระบุชื่อคีย์สโตร์เพื่อให้คุณเปลี่ยนชื่อได้ ในภายหลังเมื่อใบรับรองหมดอายุ ชื่อแทนมีคู่คีย์/ใบรับรองที่ใช้ระบุโฮสต์เสมือน ไปยังไคลเอ็นต์ TLS ที่เข้าถึงโฮสต์เสมือน ในตัวอย่างนี้ไม่มี Truststore ต้องระบุ

หากจำเป็นต้องใช้ Truststore เช่น สำหรับการกำหนดค่า TLS แบบ 2 ทาง ให้ใช้พารามิเตอร์

แท็ก <TrustStore> เพื่อระบุ Truststore

<VirtualHost name="myTLSVHost"> <HostAliases> <HostAlias>apiTLS.myCompany.com</HostAlias> </HostAliases> <Interfaces/> <Port>9006</Port> <SSLInfo> <Enabled>true</Enabled> <ClientAuthEnabled>true</ClientAuthEnabled> <KeyStore>ref://keystoreref</KeyStore> <KeyAlias>myKeyAlias</KeyAlias> <TrustStore>ref://truststoreref</TrustStore> </SSLInfo> </VirtualHost>

ในตัวอย่างนี้ แท็ก <TrustStore> จะอ้างอิงถึงคีย์สโตร์เท่านั้น ไม่ได้ระบุอีเมลแทนที่ที่เจาะจง ชื่อแทนแต่ละรายการในคีย์สโตร์จะมีใบรับรองหรือชุดใบรับรองที่

ใช้เป็นส่วนหนึ่งของกระบวนการแฮนด์เชค TLS

รูปแบบใบรับรองที่รองรับ

| รูปแบบ | รองรับการอัปโหลด API และ UI | รองรับการส่งข้อมูลไปทางเหนือ | ตรวจสอบแล้ว |

|---|---|---|---|

| PEM | ใช่ | ได้ | ใช่ |

| * PKCS12 | ใช่ | ใช่ | ใช่ หมายเหตุ: Apigee จะแปลง PKCS12 เป็น PEM ภายใน |

| * DER | ไม่ใช่ | ไม่ได้ | ใช่ |

| * PKCS7 | ไม่ใช่ | ไม่ได้ | ไม่ใช่ |

* เราขอแนะนำให้ใช้ PEM หากเป็นไปได้

การใช้คีย์สโตร์ PKCS12 กับ Edge สำหรับ Private Cloud 4.53.00 ขึ้นไป

หากใช้ Edge สำหรับ Private Cloud 4.53.00 ขึ้นไป คุณควรใช้เฉพาะคีย์สโตร์ PKCS12 เพื่ออัปโหลดคีย์และใบรับรองที่เกี่ยวข้องไปยัง Apigee หากต้องการความช่วยเหลือเกี่ยวกับการแปลงคีย์และใบรับรองที่มีอยู่เป็นรูปแบบ PKCS12/PFX โปรดดูการแปลงใบรับรองเป็นรูปแบบที่รองรับ

เกี่ยวกับการใช้อีเมลแทน

ใน Edge คีย์สโตร์จะมีอีเมลแทนอย่างน้อย 1 รายการ โดยอีเมลแทนแต่ละรายการจะมีข้อมูลต่อไปนี้

- ใบรับรอง TLS เป็นไฟล์ PEM หรือ PKCS12/PFX - ใบรับรองที่ลงนามโดยใบรับรองอย่างใดอย่างหนึ่ง Authority (CA) คือไฟล์ที่มีชุดใบรับรองที่มีการลงนามใบรับรองฉบับสุดท้าย โดย CA หรือใบรับรองที่ลงนามด้วยตนเอง

- คีย์ส่วนตัวเป็นไฟล์ PEM หรือ PKCS12/PFX Edge รองรับขนาดคีย์สูงสุด 2048 บิต ต คุณจะใช้รหัสผ่านหรือไม่ก็ได้

ใน Edge truststore จะมีอีเมลแทนอย่างน้อย 1 รายการ โดยอีเมลแทนแต่ละรายการจะมีข้อมูลต่อไปนี้

- ใบรับรอง TLS เป็นไฟล์ PEM ซึ่งอาจเป็นใบรับรองที่ลงนามโดยผู้ออกใบรับรอง (CA) เชนใบรับรองที่ใบรับรองสุดท้ายลงนามโดย CA หรือใบรับรองที่ลงนามด้วยตนเอง

Edge มี UI และ API ที่คุณใช้สร้างคีย์สโตร์ สร้างอีเมลแทน อัปโหลดคู่ใบรับรอง/คีย์ และอัปเดตใบรับรอง UI และ API ที่คุณใช้สร้าง Truststore เหมือนกันกับคุณ ใช้เพื่อสร้างคีย์สโตร์ ความแตกต่างคือเมื่อคุณสร้างที่เก็บข้อมูลเชื่อถือ คุณกำลังสร้างอีเมลแทนที่มีเฉพาะใบรับรอง

เกี่ยวกับรูปแบบของใบรับรองและคีย์ ไฟล์

คุณสามารถแสดงใบรับรองและคีย์เป็นไฟล์ PEM หรือไฟล์ PKCS12/PFX ไฟล์ PEM ต้องเป็นไปตาม

รูปแบบ X.509 หากไฟล์ PEM ไม่ได้กำหนดใบรับรองหรือคีย์ส่วนตัว คุณสามารถแปลงเป็นไฟล์ PEM ได้โดยใช้ยูทิลิตี เช่น openssl

อย่างไรก็ตาม ไฟล์ .crt และไฟล์ .key จำนวนมากอยู่ในรูปแบบ PEM อยู่แล้ว หากไฟล์เหล่านี้เป็นข้อความ และอยู่ภายใน:

-----BEGIN CERTIFICATE----- -----END CERTIFICATE-----

หรือ

-----BEGIN ENCRYPTED PRIVATE KEY----- -----END ENCRYPTED PRIVATE KEY-----

จากนั้นไฟล์จะเข้ากันได้กับรูปแบบ PEM โดยคุณสามารถใช้ไฟล์ดังกล่าวในคีย์สโตร์หรือ Truststore โดยไม่แปลงเป็นไฟล์ PEM

เกี่ยวกับเชนใบรับรอง

หากใบรับรองเป็นส่วนหนึ่งของเชน คุณจะต้องจัดการใบรับรองนั้นแตกต่างกันไปตามที่ใช้ใบรับรองในคีย์สโตร์หรือในคลังความน่าเชื่อถือ

- คีย์สโตร์ - หากใบรับรองเป็นส่วนหนึ่งของเชน คุณจะต้องสร้างไฟล์เดียวที่มีใบรับรองทั้งหมดในเชน ใบรับรองต้องเรียงตามลำดับ และใบรับรองสุดท้ายต้องเป็นใบรับรองรูทหรือใบรับรองกลางที่ลงนามโดยใบรับรองรูท

- Truststore - หากใบรับรองเป็นส่วนหนึ่งของเชน คุณต้องสร้างไฟล์เดียว ที่มีใบรับรองทั้งหมดและอัปโหลดไฟล์นั้นไปยังชื่อแทน หรืออัปโหลดใบรับรองทั้งหมดในเชน แยกต่างหากไปยัง Truststore โดยใช้ชื่อแทนที่แตกต่างกันสำหรับใบรับรองแต่ละรายการ หากคุณอัปโหลดวิดีโอเหล่านั้นเป็น ใบรับรองเดียว ใบรับรองนั้นจะต้องเรียงตามลำดับ และใบรับรองสุดท้ายต้องเป็นใบรับรองหลักหรือ ใบรับรองกลางที่ลงชื่อโดยใบรับรองรูท

- หากสร้างไฟล์เดียวที่มีใบรับรองหลายรายการ คุณต้องแทรกบรรทัดว่าง ระหว่างใบรับรองแต่ละรายการ

เช่น คุณรวมใบรับรองทั้งหมดไว้ในไฟล์ PEM ไฟล์เดียวได้ ใบรับรองต้องเรียงตามลําดับ และใบรับรองสุดท้ายต้องเป็นใบรับรองรูทหรือใบรับรองกลางที่ลงนามโดยใบรับรองรูท

-----BEGIN CERTIFICATE----- (Your Primary TLS certificate) -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- (Intermediate certificate) -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- (Root certificate or intermediate certificate signed by a root certificate) -----END CERTIFICATE-----

หากใบรับรองแสดงเป็นไฟล์ PKCS12/PFX คุณสามารถใช้คำสั่ง openssl

เพื่อสร้างไฟล์ PKCS12/PFX จากเชนใบรับรอง ดังที่แสดงด้านล่าง

openssl pkcs12 -export -out certificate.pfx -inkey privateKey.key -in certificate.crt -certfile CACert.crt

เมื่อทำงานกับเชนใบรับรองในคลังใบรับรอง คุณไม่จำเป็นต้องอัปโหลดใบรับรองทั้งหมดในเชนเสมอไป ตัวอย่างเช่น คุณอัปโหลดใบรับรองไคลเอ็นต์ client_cert_1 และ

ใบรับรองของผู้ออกใบรับรองไคลเอ็นต์ ca_cert

ในระหว่างการตรวจสอบสิทธิ์ TLS แบบ 2 ทาง การตรวจสอบสิทธิ์ไคลเอ็นต์จะสำเร็จเมื่อเซิร์ฟเวอร์ส่ง client_cert_1 ไปยังไคลเอ็นต์ในกระบวนการแฮนด์เชค TLS

หรือคุณมีใบรับรองฉบับที่ 2 ซึ่งก็คือ client_cert_2 ซึ่งลงชื่อโดยใช้ใบรับรองเดียวกันนั้น

ca_cert แต่คุณไม่ได้อัปโหลด client_cert_2 ไปยังที่เก็บข้อมูลที่เชื่อถือ

Truststore ยังคงมีเพียง client_cert_1 และ ca_cert เท่านั้น

เมื่อเซิร์ฟเวอร์ผ่าน client_cert_2 ซึ่งเป็นส่วนหนึ่งของการแฮนด์เชค TLS คำขอ

ประสบความสำเร็จ เนื่องจาก Edge อนุญาตให้การยืนยัน TLS ดำเนินการสำเร็จเมื่อ client_cert_2

ไม่มีอยู่ใน Truststore แต่ลงนามโดยใบรับรองที่มีอยู่ใน Truststore หากคุณนำใบรับรอง CA ca_cert ออกจากที่เก็บข้อมูลที่เชื่อถือ การยืนยัน TLS จะดำเนินการไม่สำเร็จ

ข้อควรพิจารณาเกี่ยวกับ FIPS

หากใช้ Edge for Private Cloud 4.53.00 ขึ้นไปในระบบปฏิบัติการที่เปิดใช้ FIPS คุณควรใช้เฉพาะคีย์สโตร์ PKCS12 เพื่ออัปโหลดคีย์และใบรับรองที่เกี่ยวข้องไปยัง Apigee

สำรวจหน้าคีย์สโตร์ TLS

เข้าถึงหน้าคีย์สโตร์ TLS ตามที่อธิบายไว้ด้านล่างEdge

วิธีเข้าถึงหน้าคีย์สโตร์ TLS โดยใช้ Edge UI

- ลงชื่อเข้าใช้ https://apigee.com/edge ในฐานะผู้ดูแลระบบองค์กร

- เลือกองค์กรของคุณ

- เลือกผู้ดูแลระบบ > สภาพแวดล้อม > กระเป๋าสตางค์คีย์ TLS

Edge แบบคลาสสิก (ระบบคลาวด์ส่วนตัว)

วิธีเข้าถึงหน้าคีย์สโตร์ TLS โดยใช้ UI ขอบคลาสสิก

- ลงชื่อเข้าใช้

http://ms-ip:9000ในฐานะผู้ดูแลระบบขององค์กร โดยที่ ms-ip คือ ที่อยู่ IP หรือชื่อ DNS ของโหนดเซิร์ฟเวอร์การจัดการ - เลือกองค์กร

- เลือกผู้ดูแลระบบ > การกำหนดค่าสภาพแวดล้อม > TLS Keystore

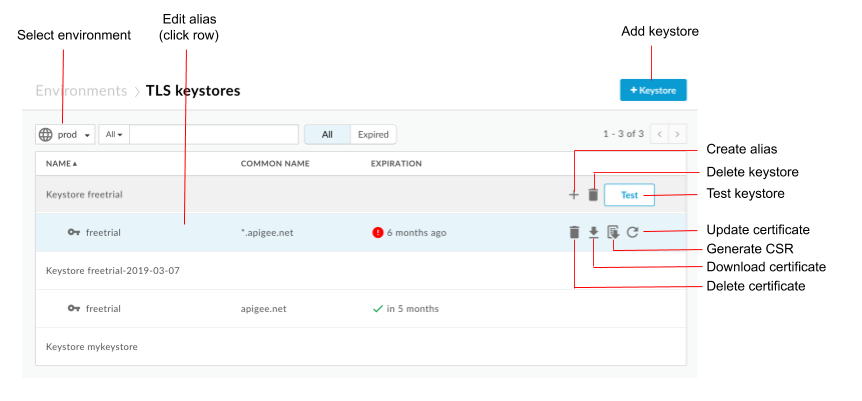

หน้าคีย์สโตร์ TLS จะปรากฏขึ้น:

ดังที่ไฮไลต์ไว้ในรูปภาพก่อนหน้า หน้าคีย์สโตร์ TLS ช่วยให้คุณทำสิ่งต่อไปนี้ได้

- เลือกสภาพแวดล้อม

- สร้างคีย์สโตร์และอีเมลแทน

- ทดสอบและลบคีย์สโตร์

- ดูและลบอีเมลแทน

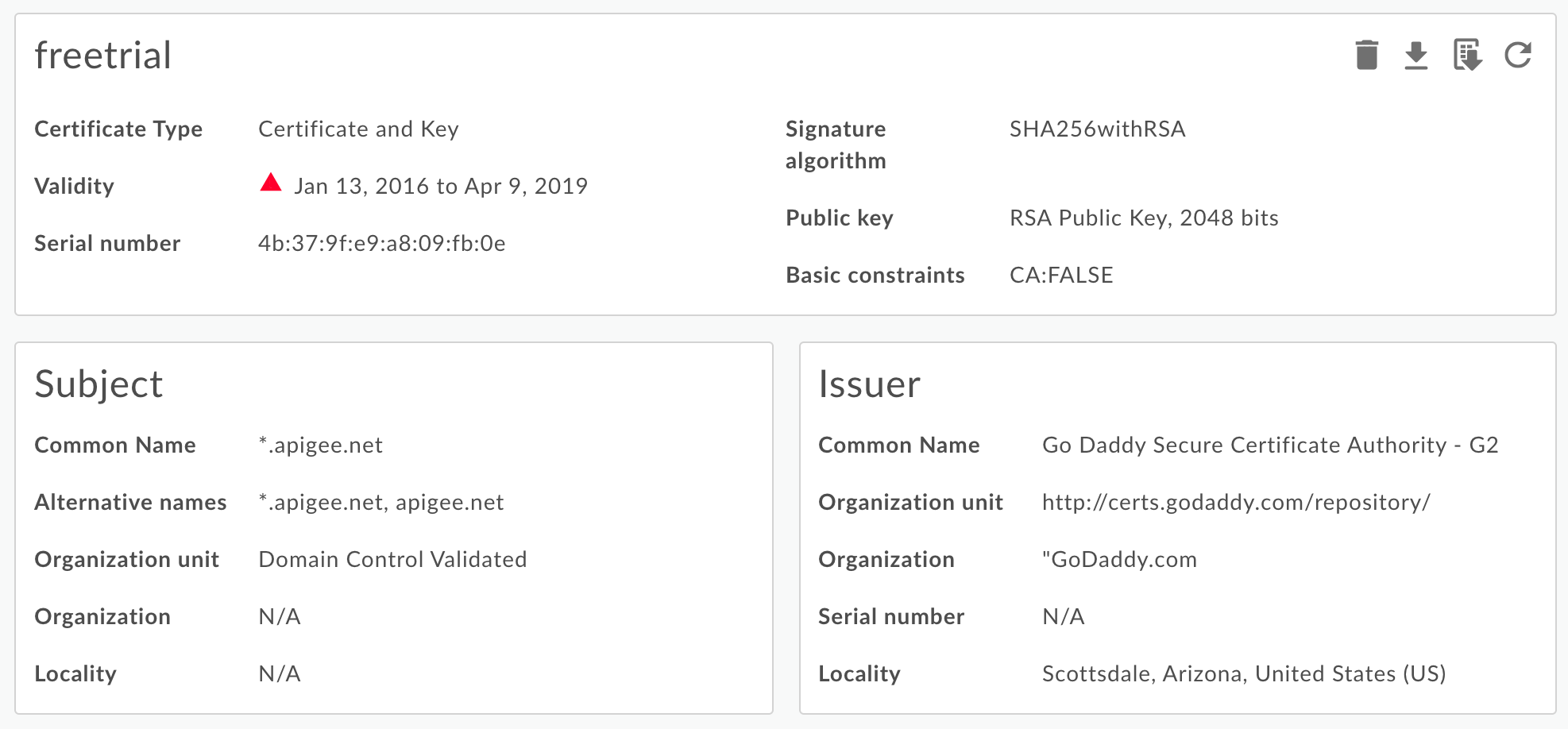

ดูชื่อแทน

หากต้องการดูอีเมลแทน ให้ทำดังนี้

- เข้าถึงหน้าคีย์สโตร์ TLS

- เลือกสภาพแวดล้อม (ปกติจะเป็น

prodหรือtest) - คลิกแถวที่เชื่อมโยงกับชื่อแทนที่ต้องการดู

รายละเอียดของใบรับรองและคีย์แทนตัวจะปรากฏขึ้น

คุณสามารถดูข้อมูลทั้งหมดเกี่ยวกับชื่อแทน รวมถึงวันที่หมดอายุด้วย - จัดการใบรับรองโดยใช้ปุ่มที่ด้านบนของหน้าเพื่อดำเนินการต่อไปนี้

- ดาวน์โหลดใบรับรองเป็นไฟล์ PEM

- สร้าง CSR หากมีใบรับรองที่หมดอายุแล้วและต้องการต่ออายุ คุณสามารถดาวน์โหลด คำขอลงชื่อในใบรับรอง (CSR) จากนั้นส่ง CSR ไปยัง CA เพื่อขอใบรับรองใหม่

- อัปเดตใบรับรอง ข้อควรระวัง: หากคุณอัปเดตใบรับรองที่โฮสต์เสมือนหรือเซิร์ฟเวอร์เป้าหมาย/ปลายทางเป้าหมายใช้อยู่ คุณต้องติดต่อทีมสนับสนุนของ Apigee Edge เพื่อรีสตาร์ทเราเตอร์และโปรแกรมประมวลผลข้อความ วิธีที่เราแนะนำในการอัปเดตใบรับรองมีดังนี้

- สร้างคีย์สโตร์หรือ Truststore ใหม่

- เพิ่มใบรับรองใหม่ในคีย์สโตร์หรือ Truststore ใหม่

- อัปเดตการอ้างอิงในโฮสต์เสมือน หรือ เซิร์ฟเวอร์เป้าหมาย/ปลายทางเป้าหมายไปยัง Keystore หรือ Truststore ดูข้อมูลเพิ่มเติมได้ที่ อัปเดตใบรับรอง TLS สำหรับ Cloud

- ลบอีเมลแทน หมายเหตุ: ถ้าคุณลบชื่อแทน ใช้โดยโฮสต์เสมือนหรือปลายทางเป้าหมายอยู่ในขณะนี้ จากนั้นโฮสต์เสมือนหรือ ปลายทางจะล้มเหลว

สร้างคีย์สโตร์/Truststore และชื่อแทน

คุณสามารถสร้างคีย์สโตร์เพื่อใช้เป็นคีย์สโตร์ TLS หรือคีย์สโตร์ความน่าเชื่อถือ TLS คีย์สโตร์มีไว้สำหรับสภาพแวดล้อมหนึ่งๆ ในองค์กร เช่น สภาพแวดล้อมทดสอบหรือสภาพแวดล้อมเวอร์ชันที่ใช้งานจริง ดังนั้น หากต้องการทดสอบคีย์สโตร์ในสภาพแวดล้อมการทดสอบก่อนนำไปใช้งานในสภาพแวดล้อมที่ใช้งานจริง คุณต้องสร้างคีย์สโตร์ในทั้ง 2 สภาพแวดล้อม

หากต้องการสร้างคีย์สโตร์ในสภาพแวดล้อม คุณเพียงระบุชื่อคีย์สโตร์เท่านั้น หลังจากสร้างคีย์สโตร์ที่ชื่อในสภาพแวดล้อมแล้ว คุณสามารถสร้างอีเมลแทนและอัปโหลดคู่ใบรับรอง/คีย์ (คีย์สโตร์) หรืออัปโหลดใบรับรองเท่านั้น (คีย์สโตร์ที่เชื่อถือ) ไปยังอีเมลแทนได้

วิธีสร้างคีย์สโตร์

- เข้าถึงหน้าคีย์สโตร์ TLS

- เลือกสภาพแวดล้อม (ปกติจะเป็น

prodหรือtest) - คลิก + คีย์สโตร์

- ระบุชื่อคีย์สโตร์ ชื่อต้องประกอบด้วยอักขระที่เป็นตัวอักษรและตัวเลขคละกันเท่านั้น

- คลิกเพิ่มคีย์สโตร์ คีย์สโตร์ใหม่จะปรากฏในรายการ

- ใช้ขั้นตอนใดขั้นตอนหนึ่งต่อไปนี้เพื่อเพิ่มอีเมลแทน โปรดดูรูปแบบไฟล์ใบรับรองที่รองรับด้วย

การสร้างอีเมลแทนจากใบรับรอง (เฉพาะที่เก็บข้อมูลเชื่อถือ)

วิธีสร้างอีเมลแทนจากใบรับรอง

- เข้าถึงหน้าคีย์สโตร์ TLS

- วางเคอร์เซอร์เหนือคีย์สโตร์เพื่อแสดงเมนูการทำงาน แล้วคลิก +

- ระบุชื่ออีเมลแทน

- ภายใต้รายละเอียดใบรับรอง ให้เลือกเฉพาะใบรับรองเท่านั้นในรายการแบบเลื่อนลงประเภท

- คลิกเลือกไฟล์ข้างไฟล์ใบรับรอง แล้วไปที่ ไฟล์ PEM ที่มีใบรับรอง แล้วคลิกเปิด

- โดยค่าเริ่มต้น API จะตรวจสอบว่าใบรับรองยังไม่หมดอายุ เลือก (ไม่บังคับ) อนุญาตให้ใบรับรองที่หมดอายุข้ามการตรวจสอบ

- เลือกบันทึกเพื่ออัปโหลดใบรับรองและสร้างชื่อแทน

การสร้างชื่อแทนจากไฟล์ JAR (คีย์สโตร์เท่านั้น)

วิธีสร้างอีเมลแทนจากไฟล์ JAR

- เข้าถึงหน้าคีย์สโตร์ TLS

- วางเคอร์เซอร์เหนือคีย์สโตร์เพื่อแสดงเมนูการดำเนินการ แล้วคลิก +

- ระบุชื่ออีเมลแทน

- ภายใต้รายละเอียดใบรับรอง ให้เลือกไฟล์ JAR ในรายการแบบเลื่อนลงประเภท

- คลิกเลือกไฟล์ข้างไฟล์ JAR ไปที่ไฟล์ JAR ที่มีใบรับรองและคีย์ แล้วคลิกเปิด

- หากคีย์มีรหัสผ่าน ให้ระบุรหัสผ่าน หากคีย์ไม่มี รหัสผ่าน เว้นช่องนี้ว่างไว้

- โดยค่าเริ่มต้น API จะตรวจสอบว่าใบรับรองยังไม่หมดอายุ เลือกอนุญาตใบรับรองที่หมดอายุเพื่อข้ามการตรวจสอบ (ไม่บังคับ)

- เลือกบันทึกเพื่ออัปโหลดคีย์และใบรับรอง แล้วสร้างชื่อแทน

การสร้างชื่อแทนจากใบรับรองและ คีย์ (คีย์สโตร์เท่านั้น)

หากต้องการสร้างชื่อแทนจากใบรับรองและคีย์ ให้ทำดังนี้

- เข้าถึงหน้าคีย์สโตร์ TLS

- วางเคอร์เซอร์เหนือคีย์สโตร์เพื่อแสดงเมนูการทำงาน แล้วคลิก +

- ระบุชื่ออีเมลแทน

- ภายใต้รายละเอียดใบรับรอง ให้เลือกใบรับรองและคีย์ในรายการแบบเลื่อนลงประเภท

- คลิกเลือกไฟล์ข้างไฟล์ใบรับรอง ไปที่ไฟล์ PEM ที่มีใบรับรอง แล้วคลิกเปิด

- หากคีย์มีรหัสผ่าน ให้ระบุรหัสผ่านคีย์ หากคีย์ไม่มีรหัสผ่าน ให้ปล่อยช่องนี้ว่างไว้

- คลิกเลือกไฟล์ข้างไฟล์คีย์ ไปที่ไฟล์ PEM ที่มีคีย์ แล้วคลิกเปิด

- โดยค่าเริ่มต้น API จะตรวจสอบว่าใบรับรองยังไม่หมดอายุ เลือก (ไม่บังคับ) อนุญาตให้ใบรับรองที่หมดอายุข้ามการตรวจสอบ

- เลือกบันทึกเพื่ออัปโหลดคีย์และใบรับรอง แล้วสร้างชื่อแทน

การสร้างชื่อแทนจากไฟล์ PKCS12/PFX (คีย์สโตร์เท่านั้น)

วิธีสร้างชื่อแทนจากไฟล์ PKCS12 ที่มีใบรับรองและคีย์มีดังนี้

- เข้าถึงหน้าคีย์สโตร์ TLS

- วางเคอร์เซอร์เหนือคีย์สโตร์เพื่อแสดงเมนูการทำงาน แล้วคลิก +

- ระบุชื่อแทน

- ในส่วน "รายละเอียดใบรับรอง" ให้เลือก PKCS12/PFX ในเมนูแบบเลื่อนลง "ประเภท"

- คลิกเลือกไฟล์ถัดจาก PKCS12/PFX แล้วไปที่ ที่มีคีย์และใบรับรอง แล้วคลิกเปิด

- หากคีย์มีรหัสผ่าน ให้ระบุรหัสผ่านสำหรับไฟล์ PKCS12/PFX หากคีย์ไม่มีรหัสผ่าน ให้ปล่อยช่องนี้ว่างไว้

- โดยค่าเริ่มต้น API จะตรวจสอบว่าใบรับรองยังไม่หมดอายุ เลือกอนุญาตใบรับรองที่หมดอายุเพื่อข้ามการตรวจสอบ (ไม่บังคับ)

- เลือกบันทึกเพื่ออัปโหลดไฟล์และสร้างอีเมลแทน

การสร้างชื่อแทนจากใบรับรองที่ลงนามด้วยตนเอง (คีย์สโตร์เท่านั้น)

หากต้องการสร้างชื่อแทนที่ใช้ใบรับรองที่ลงนามด้วยตนเอง คุณจะต้องกรอกแบบฟอร์มพร้อม ข้อมูลที่จำเป็นต่อการสร้างใบรับรอง จากนั้น Edge จะสร้างใบรับรองและคู่คีย์ส่วนตัว แล้วอัปโหลดไปยังอีเมลแทน

หากต้องการสร้างชื่อแทนจากใบรับรองที่ลงชื่อด้วยตนเอง ให้ทำดังนี้

- เข้าถึงหน้าคีย์สโตร์ TLS

- วางเคอร์เซอร์เหนือคีย์สโตร์เพื่อแสดงเมนูการดำเนินการ แล้วคลิก +

- ระบุชื่ออีเมลแทน

- ในส่วนรายละเอียดใบรับรอง ให้เลือกใบรับรองที่ลงนามด้วยตนเองในเมนูแบบเลื่อนลง "ประเภท"

- กรอกแบบฟอร์มโดยใช้ตารางด้านล่าง

- เลือกบันทึกเพื่อสร้างคู่ใบรับรองและคีย์ส่วนตัว และอัปโหลดไปยังอีเมลแทน

ในใบรับรองที่สร้างขึ้น คุณจะเห็นฟิลด์เพิ่มเติมต่อไปนี้

- ผู้ออกใบรับรอง

นิติบุคคลที่ลงนามและออกใบรับรอง สำหรับใบรับรองที่ลงชื่อด้วยตนเอง นี่คือ CN ที่คุณระบุเมื่อสร้างใบรับรอง - ระยะเวลาที่ใช้งานได้

ระยะเวลาที่ใช้งานใบรับรองได้แสดงเป็น 2 วันที่ ได้แก่ วันที่เริ่มต้นและวันที่สิ้นสุดระยะเวลาที่ใช้งานใบรับรองได้ ทั้ง 2 รูปแบบสามารถเข้ารหัสเป็นค่า UTCTime หรือ GeneralizedTime ได้

ตารางต่อไปนี้จะอธิบายช่องข้อมูลในแบบฟอร์ม

| ฟิลด์ในแบบฟอร์ม | คำอธิบาย | ค่าเริ่มต้น | ต้องระบุ |

|---|---|---|---|

| ชื่อแทน | ชื่อแทน ความยาวสูงสุด 128 อักขระ | ไม่มี | ใช่ |

| ขนาดคีย์ | ขนาดของคีย์เป็นบิต ค่าเริ่มต้นและค่าสูงสุดคือ 2048 บิต | 2048 | ไม่ใช่ |

| อัลกอริทึมลายเซ็น | อัลกอริทึมลายเซ็นเพื่อสร้างคีย์ส่วนตัว ค่าที่ถูกต้องคือ "SHA512withRSA", "SHA384withRSA" และ "SHA256withRSA" (ค่าเริ่มต้น) | SHA256withRSA | ไม่ใช่ |

| ระยะเวลาที่ใช้งานใบรับรองได้เป็นวัน | ระยะเวลาที่ใช้งานใบรับรองได้เป็นจำนวนวัน ยอมรับค่าบวกที่ไม่เท่ากับ 0 | 365 | ไม่ใช่ |

| ชื่อสามัญ |

ชื่อทั่วไป (CN) ขององค์กรจะระบุชื่อโดเมนที่สมบูรณ์ในตัวเองซึ่งเชื่อมโยงกับใบรับรอง โดยทั่วไปจะประกอบด้วยโฮสต์และชื่อโดเมน

เช่น api.enterprise.apigee.com, www.apigee.com เป็นต้น ความยาวสูงสุดคือ 64 อักขระ

CN อาจเป็นชื่อโฮสต์อย่างน้อย 1 ชื่อที่เป็นของโดเมนเดียวกัน (เช่น example.com, www.example.com) ชื่อไวลด์การ์ด (เช่น *.example.com) หรือรายการโดเมน ทั้งนี้ขึ้นอยู่กับประเภทใบรับรอง อย่าใส่โปรโตคอล (http:// หรือ https://) หมายเลขพอร์ต หรือเส้นทางทรัพยากร ใบรับรองจะใช้งานได้ก็ต่อเมื่อชื่อโฮสต์ของคำขอตรงกับชื่อจริงของใบรับรองอย่างน้อย 1 รายการ |

ไม่มี | ใช่ |

| อีเมล | อีเมล ความยาวสูงสุด 255 อักขระ | ไม่มี | ไม่ใช่ |

| ชื่อหน่วยขององค์กร | ชื่อทีมขององค์กร ความยาวสูงสุด 64 อักขระ | ไม่มี | ไม่ใช่ |

| ชื่อองค์กร | ชื่อองค์กร ความยาวสูงสุด 64 อักขระ | ไม่มี | ไม่ใช่ |

| ย่าน | ชื่อเมือง ความยาวสูงสุด 128 อักขระ | ไม่มี | ไม่ใช่ |

| รัฐ/จังหวัด | ชื่อรัฐ/จังหวัด ความยาวสูงสุด 128 อักขระ | ไม่มี | ไม่ใช่ |

| ประเทศ | รหัสประเทศแบบ 2 ตัวอักษร เช่น IN สำหรับอินเดีย US สำหรับสหรัฐอเมริกา | ไม่มี | ไม่ใช่ |

| ชื่อสำรอง |

รายการชื่อโฮสต์สำรอง อนุญาตให้เชื่อมโยงข้อมูลประจำตัวเพิ่มเติมกับรายการที่ตรวจสอบสิทธิ์ของใบรับรอง ตัวเลือกที่กําหนดไว้ ได้แก่ อีเมลอินเทอร์เน็ต ชื่อ DNS ที่อยู่ IP และตัวระบุแหล่งข้อมูลแบบรวม (URI)

แต่ละค่ามีอักขระได้สูงสุด 255 ตัว คุณสามารถแยกชื่อด้วยเครื่องหมายคอมมาหรือกด แป้น Enter หลังชื่อแต่ละชื่อ |

ไม่มี | ไม่ใช่ |

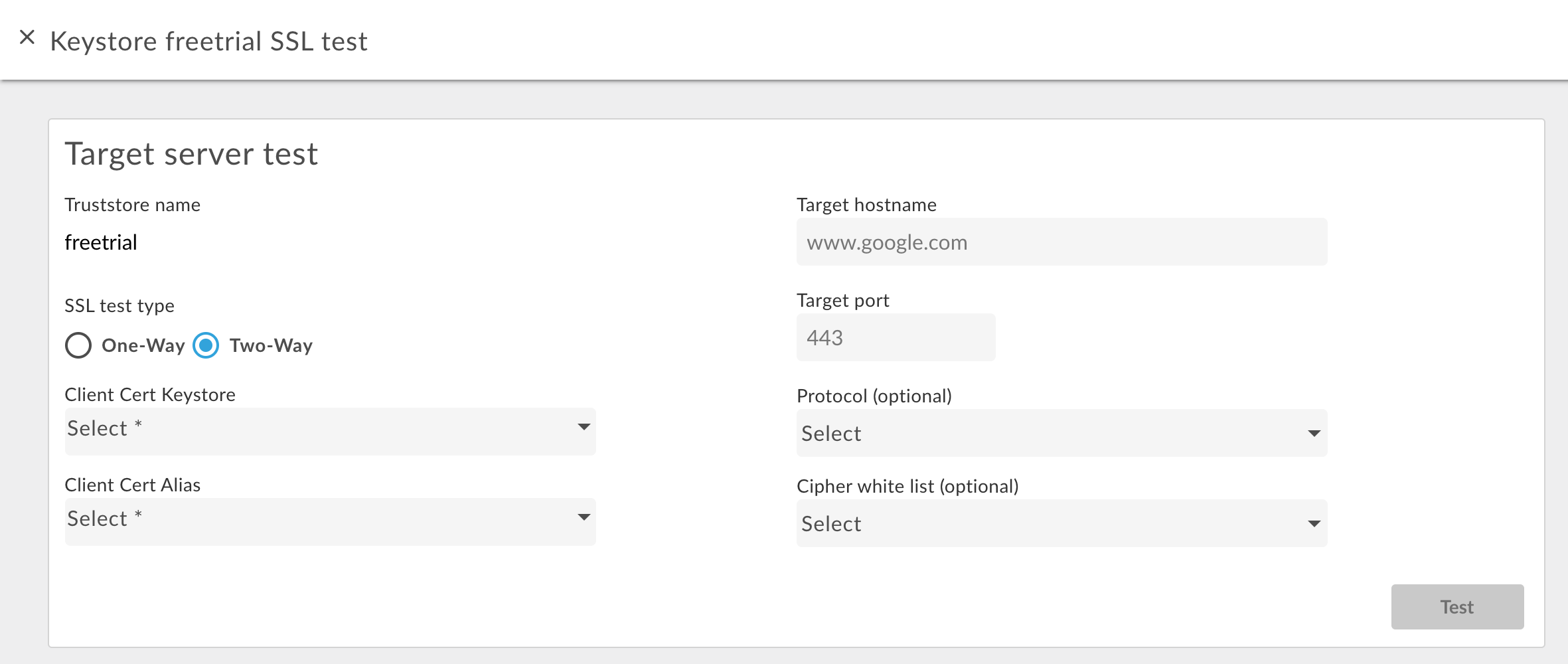

ทดสอบคีย์สโตร์หรือ Truststore

คุณทดสอบ Truststore และคีย์สโตร์ใน Edge UI ได้ เพื่อยืนยันว่ามีการกำหนดค่า อย่างเหมาะสม UI การทดสอบจะตรวจสอบคําขอ TLS จาก Edge ไปยังบริการแบ็กเอนด์ บริการแบ็กเอนด์สามารถกําหนดค่าให้รองรับ TLS แบบ 1 ทิศทางหรือ 2 ทิศทาง

วิธีทดสอบ TLS แบบทางเดียว

- เข้าถึงหน้าคีย์สโตร์ TLS

- เลือกสภาพแวดล้อม (โดยทั่วไปคือ

prodหรือtest) - วางเคอร์เซอร์เหนือคีย์สโตร์ TLS ที่ต้องการทดสอบเพื่อแสดงเมนูการทำงาน แล้วคลิกทดสอบ กล่องโต้ตอบต่อไปนี้จะปรากฏขึ้นพร้อมแสดงชื่อของคลังความน่าเชื่อถือ

- ป้อนชื่อโฮสต์ของบริการแบ็กเอนด์

- ป้อนหมายเลขพอร์ต TLS (ปกติจะเป็น 443)

- (ไม่บังคับ) ระบุโปรโตคอลหรือการเข้ารหัส

- เลือกทดสอบ

วิธีทดสอบ TLS แบบ 2 ทาง

- สำหรับ Truststore ที่ต้องการ ให้เลือกปุ่มทดสอบ

- ในกล่องโต้ตอบ ให้เลือกแบบ 2 ทางสำหรับประเภทการทดสอบ SSL

กล่องโต้ตอบต่อไปนี้จะปรากฏขึ้น

- ระบุชื่อของคีย์สโตร์ที่ใช้ใน TLS แบบ 2 ทาง

- ระบุชื่อแทนในคีย์สโตร์ที่มีใบรับรองและคีย์

- ป้อนชื่อโฮสต์ของบริการแบ็กเอนด์

- ป้อนหมายเลขพอร์ต TLS (ปกติจะเป็น 443)

- (ไม่บังคับ) ระบุโปรโตคอลหรือการเข้ารหัส

- เลือกทดสอบ

เพิ่มใบรับรองลงใน TrustStore สำหรับ TLS แบบ 2 ทาง

เมื่อใช้ TLS แบบ 2 ทางสำหรับการเชื่อมต่อขาเข้า ซึ่งหมายถึงคำขอ API ไปยัง Edge Truststore มีใบรับรองหรือเชน CA สําหรับไคลเอ็นต์แต่ละรายที่อนุญาตให้ส่งคําขอไปยัง Edge

เมื่อคุณกําหนดค่า Truststore เป็นครั้งแรก คุณสามารถเพิ่มใบรับรองทั้งหมดสําหรับไคลเอ็นต์ที่รู้จัก อย่างไรก็ตามเมื่อเวลาผ่านไป คุณอาจต้องเพิ่มใบรับรองลงในที่เก็บข้อมูลน่าเชื่อถือเมื่อเพิ่มไคลเอ็นต์ใหม่

วิธีเพิ่มใบรับรองใหม่ไปยัง Truststore ที่ใช้สำหรับ TLS แบบ 2 ทาง

- ตรวจสอบว่าคุณใช้การอ้างอิงถึงที่เก็บข้อมูลที่เชื่อถือในโฮสต์เสมือน

- อัปโหลดใบรับรองใหม่ไปยังที่เก็บข้อมูลที่เชื่อถือตามที่อธิบายไว้ข้างต้นในการสร้างอีเมลแทนจากใบรับรอง (ที่เก็บข้อมูลที่เชื่อถือเท่านั้น)

อัปเดตการอ้างอิง Truststore ให้ตั้งเป็นค่าเดียวกัน การอัปเดตนี้ทำให้ Edge โหลด Truststore และใบรับรองใหม่ซ้ำ

ดูการแก้ไขข้อมูลอ้างอิงสำหรับข้อมูลเพิ่มเติม

ลบคีย์สโตร์/คลังความน่าเชื่อถือหรืออีเมลแทน

โปรดใช้ความระมัดระวังเมื่อลบคีย์สโตร์/ทรัสต์สโตร์หรืออีเมลแทน หากคุณลบคีย์สโตร์ ทรัสต์สโตร์ หรืออีเมลแทนที่โฮสต์เสมือน ปลายทาง หรือเซิร์ฟเวอร์เป้าหมายใช้อยู่ การเรียก API ทั้งหมดผ่านโฮสต์เสมือนหรือปลายทาง/เซิร์ฟเวอร์เป้าหมายจะดำเนินการไม่สำเร็จ

โดยทั่วไปกระบวนการที่คุณใช้เพื่อลบคีย์สโตร์/ทรัสต์สโตร์หรือชื่อแทนมีดังนี้

- สร้างคีย์สโตร์/Truststore หรือชื่อแทนใหม่ตามที่อธิบายไว้ข้างต้น

- สําหรับการเชื่อมต่อขาเข้า ซึ่งหมายถึงคําขอ API ไปยัง Edge ให้อัปเดตการกําหนดค่าโฮสต์เสมือนเพื่ออ้างอิงคีย์สโตร์และอีเมลแทนคีย์ใหม่

- สำหรับการเชื่อมต่อขาออก ซึ่งหมายถึงจาก Apigee ไปยังเซิร์ฟเวอร์แบ็กเอนด์

- อัปเดตการกําหนดค่า TargetEndpoint สําหรับพร็อกซี API ที่อ้างอิงถึงคีย์สโตร์และอีเมลแทนคีย์เดิมเพื่ออ้างอิงคีย์สโตร์และอีเมลแทนคีย์ใหม่ หาก TargetEndpoint อ้างอิง TargetServer อัปเดตคำจำกัดความของ TargetServer เพื่ออ้างอิงคีย์สโตร์ใหม่ และชื่อแทนคีย์

- หากมีการอ้างอิงคีย์สโตร์และ Truststore โดยตรงจาก TargetEndpoint คุณต้องทำให้พร็อกซีใช้งานได้อีกครั้ง หาก TargetEndpoint อ้างอิง คำจำกัดความของ TargetServer และคำจำกัดความของ TargetServer จะอ้างอิงคีย์สโตร์และ Truststore แล้วไม่จำเป็นต้องมีการทำให้พร็อกซีใช้งานได้ใหม่

- ยืนยันว่าพร็อกซี API ทำงานได้อย่างถูกต้อง

- ลบคีย์สโตร์/ทรัสต์สโตร์หรือชื่อแทน

ลบคีย์สโตร์

คุณลบคีย์สโตร์หรือทรัสต์สโตร์ได้โดยวางเคอร์เซอร์เหนือคีย์สโตร์หรือทรัสต์สโตร์ในรายการเพื่อแสดงเมนูการดำเนินการ แล้วคลิก ![]() หากคุณลบคีย์สโตร์หรือ Truststore ที่กำลังถูก

ใช้โดยโฮสต์เสมือนหรือเซิร์ฟเวอร์ปลายทาง/เป้าหมายเป้าหมาย การเรียก API ทั้งหมดผ่านโฮสต์เสมือน

หรือปลายทาง/เซิร์ฟเวอร์เป้าหมายจะล้มเหลว

หากคุณลบคีย์สโตร์หรือ Truststore ที่กำลังถูก

ใช้โดยโฮสต์เสมือนหรือเซิร์ฟเวอร์ปลายทาง/เป้าหมายเป้าหมาย การเรียก API ทั้งหมดผ่านโฮสต์เสมือน

หรือปลายทาง/เซิร์ฟเวอร์เป้าหมายจะล้มเหลว

ข้อควรระวัง: คุณไม่ควรลบคีย์สโตร์จนกว่าคุณจะแปลงคีย์สโตร์ โฮสต์เสมือนและปลายทางเป้าหมาย/เซิร์ฟเวอร์เป้าหมายเพื่อใช้คีย์สโตร์ใหม่

ลบชื่อแทน

คุณลบชื่อแทนได้โดยวางเคอร์เซอร์เหนือชื่อแทนในรายการเพื่อแสดงเมนูการดำเนินการ แล้วคลิก ![]() ถ้าคุณลบชื่อแทนที่มีการใช้โดยโฮสต์เสมือน หรือ

อุปกรณ์ปลายทาง/เซิร์ฟเวอร์เป้าหมายเป้าหมาย การเรียก API ทั้งหมดผ่านโฮสต์เสมือนหรือปลายทาง/เป้าหมายเป้าหมาย

เซิร์ฟเวอร์จะล้มเหลว

ถ้าคุณลบชื่อแทนที่มีการใช้โดยโฮสต์เสมือน หรือ

อุปกรณ์ปลายทาง/เซิร์ฟเวอร์เป้าหมายเป้าหมาย การเรียก API ทั้งหมดผ่านโฮสต์เสมือนหรือปลายทาง/เป้าหมายเป้าหมาย

เซิร์ฟเวอร์จะล้มเหลว

ข้อควรระวัง: คุณไม่ควรลบชื่อแทนจนกว่าจะแปลงชื่อแทนเป็น โฮสต์และปลายทางเป้าหมาย/เซิร์ฟเวอร์เป้าหมายเพื่อใช้คีย์สโตร์และชื่อแทนใหม่