Anda sedang melihat dokumentasi Apigee Edge.

Buka

Dokumentasi Apigee X. info

Bagian ini menjelaskan cara mengaktifkan SAML untuk Apigee Edge sehingga autentikasi bagi anggota organisasi Anda dapat didelegasikan ke layanan identitas Anda sendiri. Untuk mengetahui ringkasan tentang pengelolaan zona identitas dan SAML di Edge, lihat Ringkasan SAML.

Video: Tonton video singkat untuk mempelajari cara mengakses API Apigee Edge sebelum dan sesudah mengaktifkan single sign-on (SSO) menggunakan SAML.

Tentang peran admin zona

Anda harus menjadi zoneadmin untuk mengelola zona identitas di Edge. Peran zoneadmin menyediakan prosedur CRUD lengkap untuk mengelola zona identitas saja.

Agar peran zoneadmin ditetapkan ke akun Apigee Edge Anda, hubungi Dukungan Apigee Edge.

Sebelum memulai

Sebelum memulai, dapatkan informasi berikut dari penyedia identitas SAML pihak ketiga:

- Sertifikat untuk verifikasi tanda tangan (format PEM atau PKCSS). Jika perlu, konversikan sertifikat x509 ke format PEM

Informasi konfigurasi (ditentukan dalam tabel berikut)

Konfigurasi Deskripsi URL login URL tempat pengguna dialihkan untuk login ke penyedia identitas SAML. URL Keluar URL tempat pengguna dialihkan untuk logout dari penyedia identitas SAML. ID entitas IDP URL unik untuk penyedia identitas ini. Contoh: https://idp.example.com/saml

Selain itu, konfigurasikan penyedia identitas SAML pihak ketiga dengan setelan berikut:

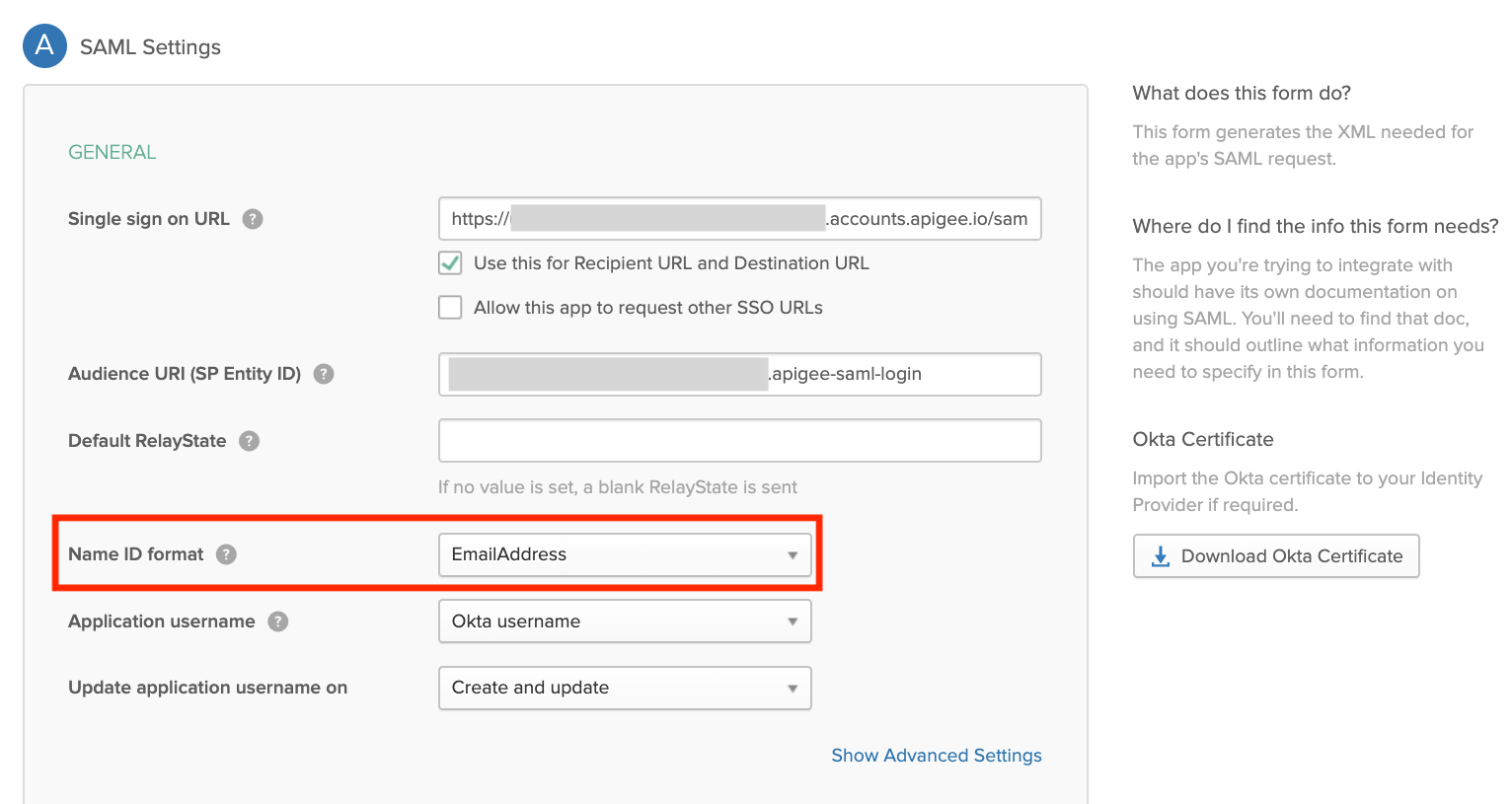

- Pastikan atribut

NameIDdipetakan ke alamat email pengguna. Alamat email pengguna berfungsi sebagai pengenal unik akun developer Edge. Berikut ini contoh penggunaan Okta, dengan kolom format ID Nama menentukan atributNameID.

- (Opsional) Tetapkan durasi sesi terautentikasi ke 15 hari agar sesuai dengan durasi durasi sesi terautentikasi UI Edge.

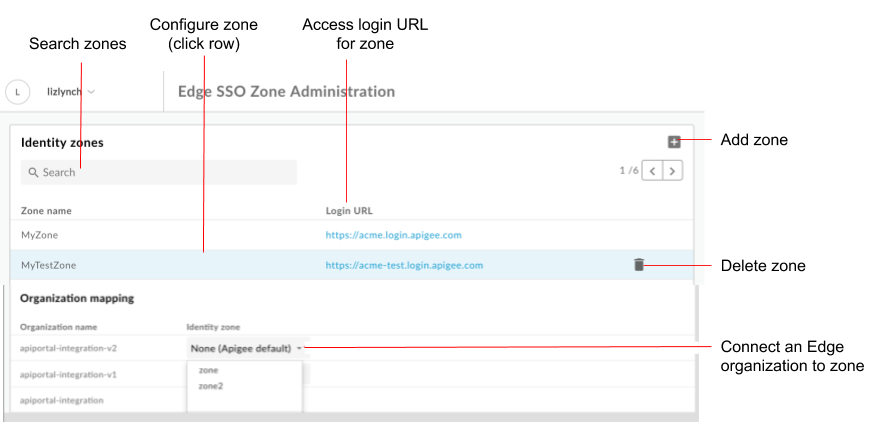

Menjelajahi halaman Administrasi Zona SSO Edge

Kelola zona identitas untuk Edge menggunakan halaman Administrasi Zona SSO Edge. Halaman Administrasi Zona SSO Edge ada di luar organisasi Anda yang memungkinkan Anda menetapkan beberapa organisasi ke zona identitas yang sama.

Untuk mengakses halaman Administrasi Zona SSO Edge:

- Login ke https://apigee.com/edge menggunakan akun pengguna Apigee Edge dengan hak istimewa zoneadmin.

- Pilih Admin > SSO di menu navigasi sebelah kiri.

Halaman Administrasi Zona SSO Edge akan ditampilkan (di luar organisasi Anda).

Seperti yang disorot dalam gambar, halaman Administrasi Zona SSO Edge memungkinkan Anda untuk:

- Lihat semua zona identitas

- Lihat URL login untuk setiap zona

- Menambahkan dan menghapus zona identitas

- Mengonfigurasi penyedia identitas SAML

- Menghubungkan organisasi Edge ke zona identitas

- Menghapus zona identitas portal

Menambahkan zona identitas

Untuk menambahkan zona identitas:

- Akses halaman Edge SSO Zone Administration.

- Di bagian Zona identitas, klik +.

Masukkan nama dan deskripsi untuk zona identitas.

Nama zona harus unik di semua organisasi Edge.Catatan: Apigee berhak menghapus nama zona apa pun yang dianggap tidak dapat dibenarkan.

Masukkan string yang akan ditambahkan ke subdomain, jika diperlukan.

Misalnya, jikaacmeadalah nama zona, Anda mungkin ingin menentukan zona produksi,acme-prod, dan zona pengujian,acme-test.

Untuk membuat zona produksi, masukkan prod sebagai akhiran subdomain. Dalam hal ini, URL yang digunakan untuk mengakses UI Edge adalah:acme-prod.apigee.com, seperti yang dijelaskan dalam Mengakses organisasi Anda menggunakan zona identitas.Catatan: Akhiran subdomain yang ditambahkan harus unik di semua zona Anda.

Klik Oke.

Mengonfigurasi penyedia identitas SAML

Konfigurasi penyedia identitas SAML dengan melakukan langkah-langkah berikut:

- Konfigurasi setelan SAML.

- Upload sertifikat baru.

Jika perlu, konversikan sertifikat x509 ke format PEM.

Mengonfigurasi setelan SAML

Untuk mengonfigurasi setelan SAML:

- Akses halaman Edge SSO Zone Administration.

- Klik baris zona identitas yang ingin dikonfigurasi penyedia identitas SAML.

- Di bagian SAML Settings, klik

.

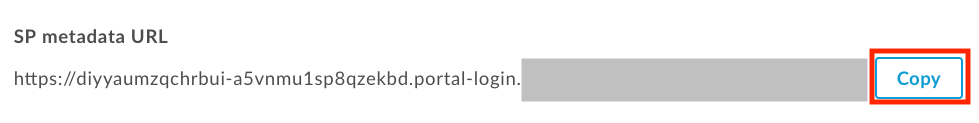

. Klik Salin di samping URL metadata SP.

Konfigurasi penyedia identitas SAML menggunakan informasi di file metadata penyedia layanan (SP).

Untuk beberapa penyedia identitas SAML, Anda hanya akan diminta untuk memasukkan URL metadata. Untuk kasus lainnya, Anda harus mengekstrak informasi spesifik dari file metadata dan memasukkannya ke dalam formulir.

Pada kasus yang kedua, tempel URL ke browser untuk mendownload file metadata SP dan mengekstrak informasi yang diperlukan. Misalnya, ID entitas atau URL login dapat diekstrak dari elemen berikut dalam file metadata SP:Catatan: Di file metadata SP, URL login disebut sebagai URL

AssertionConsumerService(ACS).<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" ID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" entityID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login"><md:AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://diyyaumzqchrbui-a5vnmu1sp8qzekbd.portal-login.apigee.com/saml/SSO/alias/diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" index="0" isDefault="true"/>

Catatan: Jika diperlukan oleh penyedia identitas SAML Anda, tetapkan pembatasan audiens ke zoneID.apigee- SAML-login, yang dapat Anda salin dari elemen

entityIDdalam file metadata SP (ditampilkan di atas).Konfigurasikan setelan SAML untuk penyedia identitas SAML.

Di bagian SAML Settings, edit nilai berikut yang diperoleh dari file metadata penyedia identitas SAML:

Setelan SAML Deskripsi URL login URL tempat pengguna dialihkan untuk login ke penyedia identitas portal SAML.

Misalnya:https://dev-431871.oktapreview.com/app/googledev431871_devportalsaml_1/exkhgdyponHIp97po0h7/sso/samlURL Keluar URL tempat pengguna dialihkan untuk logout dari penyedia identitas portal SAML.

Catatan: Jika penyedia identitas SAML Anda tidak memberikan URL logout, kosongkan kolom ini. Dalam hal ini, parameter tersebut akan ditetapkan ke nilai yang sama dengan yang digunakan untuk URL login.ID entitas IDP URL unik untuk penyedia identitas SAML.

Misalnya:http://www.okta.com/exkhgdyponHIp97po0h7Catatan: Bergantung pada penyedia identitas SAML, kolom ini dapat diberi nama yang berbeda, seperti

Entity ID,SP Entity ID,Audience URI, dan sebagainya.Catatan: SSO Apigee tidak mendukung 2 fitur berikut:

- Pembaruan sertifikat IDP otomatis dengan menggunakan URL metadata IDP dan mendownload metadata secara berkala untuk memperbarui perubahan di sisi Penyedia Layanan SSO Apigee.

- Mengupload seluruh file xml Metadata IDP atau menggunakan URL Metadata IDP untuk konfigurasi IDP otomatis.

Klik Simpan.

Selanjutnya, upload sertifikat dalam format PEM atau PKCSS, seperti yang dijelaskan di bagian berikutnya.

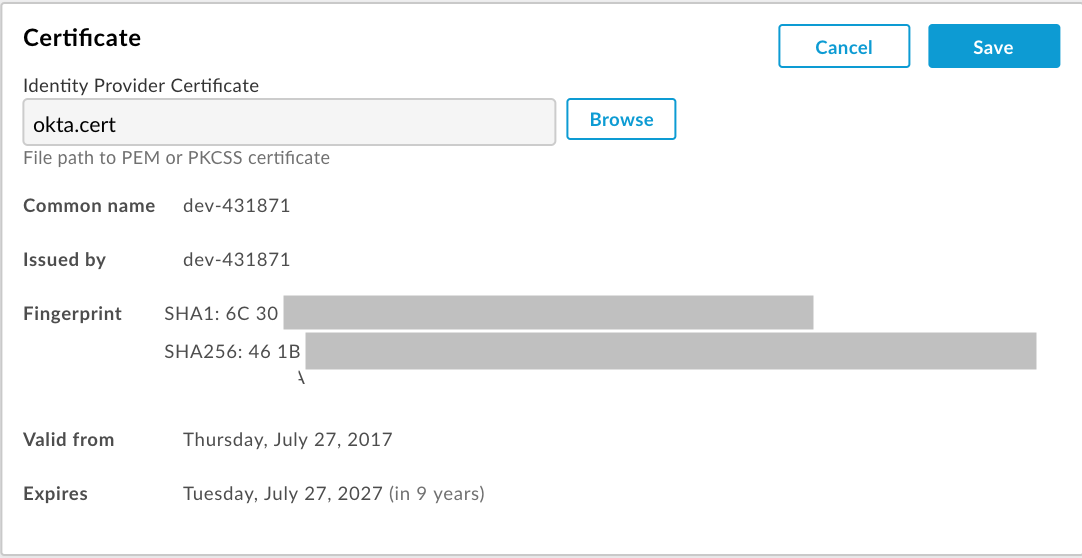

Upload sertifikat baru

Untuk mengupload sertifikat baru:

Download sertifikat untuk verifikasi tanda tangan dari penyedia identitas SAML Anda.

Catatan: Sertifikat harus dalam format PEM atau PKCSS. Jika perlu, konversikan sertifikat x509 ke format PEM.

Klik baris zona identitas tempat Anda ingin mengupload sertifikat baru.

Di bagian Certificate, klik

.

. Klik Cari dan buka sertifikat di direktori lokal Anda.

Klik Buka untuk mengupload sertifikat baru.

Kolom Informasi sertifikat diperbarui untuk mencerminkan sertifikat yang dipilih.

Pastikan bahwa sertifikat valid dan masa berlakunya belum habis.

Klik Simpan.

Mengonversi sertifikat x509 ke format PEM

Jika mendownload sertifikat x509, Anda harus mengonversinya ke format PEM.

Untuk mengonversi sertifikat x509 ke format PEM:

- Salin konten

ds:X509Certificate elementdari file metadata penyedia identitas SAML dan tempel ke editor teks favorit Anda. - Tambahkan baris berikut di bagian atas file:

-----BEGIN CERTIFICATE----- - Tambahkan baris berikut di bagian bawah file:

-----END CERTIFICATE----- - Simpan file menggunakan ekstensi

.pem.

Berikut adalah contoh konten file PEM:

-----BEGIN CERTIFICATE-----

MIICMzCCAZygAwIBAgIJALiPnVsvq8dsMA0GCSqGSIb3DQEBBQUAMFMxCzAJBgNV

BAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNVBAcTA2ZvbzEMMAoGA1UEChMDZm9v

MQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2ZvbzAeFw0xMzAzMTkxNTQwMTlaFw0x

ODAzMTgxNTQwMTlaMFMxCzAJBgNVBAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNV

BAcTA2ZvbzEMMAoGA1UEChMDZm9vMQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2Zv

bzCBnzANBgkqhkiG9w0BAQEFAAOBjQAwgYkCgYEAzdGfxi9CNbMf1UUcvDQh7MYB

OveIHyc0E0KIbhjK5FkCBU4CiZrbfHagaW7ZEcN0tt3EvpbOMxxc/ZQU2WN/s/wP

xph0pSfsfFsTKM4RhTWD2v4fgk+xZiKd1p0+L4hTtpwnEw0uXRVd0ki6muwV5y/P

+5FHUeldq+pgTcgzuK8CAwEAAaMPMA0wCwYDVR0PBAQDAgLkMA0GCSqGSIb3DQEB

BQUAA4GBAJiDAAtY0mQQeuxWdzLRzXmjvdSuL9GoyT3BF/jSnpxz5/58dba8pWen

v3pj4P3w5DoOso0rzkZy2jEsEitlVM2mLSbQpMM+MUVQCQoiG6W9xuCFuxSrwPIS

pAqEAuV4DNoxQKKWmhVv+J0ptMWD25Pnpxeq5sXzghfJnslJlQND

-----END CERTIFICATE-----

Menghubungkan organisasi Edge ke zona identitas

Untuk menghubungkan organisasi Edge ke zona identitas:

- Akses halaman Edge SSO Zone Administration.

- Di bagian Pemetaan organisasi, pilih zona identitas di menu drop-down Zona identitas yang terkait dengan organisasi yang ingin Anda tetapkan ke zona.

Pilih Tidak ada (Apigee default) untuk mengaktifkan autentikasi dasar untuk organisasi. - Klik Konfirmasi untuk mengonfirmasi perubahan.

Akses organisasi Anda menggunakan zona identitas

URL yang Anda gunakan untuk mengakses UI Edge ditentukan oleh nama zona identitas Anda:

https://zonename.apigee.com

Demikian pula, URL yang Anda gunakan untuk mengakses UI Edge Klasik adalah sebagai berikut:

https://zonename.enterprise.apigee.com

Misalnya, Acme Inc. ingin menggunakan SAML dan memilih "acme" sebagai nama zonanya. Acme Inc. kemudian mengakses UI Edge dengan URL berikut:

https://acme.apigee.com

Zona mengidentifikasi organisasi Edge yang mendukung SAML. Misalnya, Acme Inc. memiliki tiga org: OrgA, OrgB, dan OrgC. Acme dapat memutuskan untuk menambahkan semua organisasi ke zona SAML, atau hanya {i>subset<i}. Organisasi yang tersisa akan terus menggunakan Auth Dasar atau token OAuth2 yang dibuat dari Kredensial Auth Dasar.

Anda dapat menentukan beberapa zona identitas. Semua zona kemudian bisa dikonfigurasi untuk menggunakan operator penyedia identitas.

Contohnya, Acme mungkin ingin menentukan zona produksi, "acme-prod", yang berisi OrgAProd dan OrgBProd, dan zona pengujian, "acme-test", yang berisi OrgATest, OrgBTest, OrgADev, dan OrgBDev.

Kemudian, gunakan URL berikut untuk mengakses zona yang berbeda:

https://acme-prod.apigee.com https://acme-test.apigee.com

Mendaftarkan pengguna Edge dengan autentikasi SAML

Setelah mengaktifkan SAML untuk organisasi, Anda harus mendaftarkan pengguna SAML yang belum terdaftar di organisasi Anda. Untuk informasi selengkapnya, lihat Mengelola pengguna organisasi.

Memperbarui skrip untuk meneruskan token akses OAuth2

Setelah Anda mengaktifkan SAML, Basic Auth akan dinonaktifkan untuk Edge API. Semua

skrip (skrip Maven, skrip shell, apigeetool, dan sebagainya) yang mengandalkan Edge

Panggilan API yang mendukung Basic Auth tidak akan berfungsi lagi. Anda harus memperbarui panggilan API dan

yang menggunakan Auth Dasar untuk meneruskan token akses OAuth2 di header Bearer. Lihat Menggunakan SAML dengan Edge API.

Menghapus zona identitas

Untuk menghapus zona identitas:

- Akses halaman Edge SSO Zone Administration.

- Posisikan kursor di atas baris yang terkait dengan zona identitas yang ingin Anda hapus untuk menampilkan menu tindakan.

- Klik

.

. - Klik Delete untuk mengonfirmasi operasi penghapusan.

Logout dari halaman Administrasi Zona SSO Edge

Karena mengelola zona identitas Edge di luar organisasi, Anda harus logout dari halaman Administrasi Zona SSO Edge, lalu login ke organisasi agar dapat mengakses fitur Apigee Edge lainnya.