Anda sedang melihat dokumentasi Apigee Edge.

Buka

Dokumentasi Apigee X. info

SAML memungkinkan administrator tertentu mengontrol cara semua anggota organisasi melakukan autentikasi saat menggunakan Apigee Edge dengan mendelegasikan ke server single sign-on (SSO). Dengan menggunakan SAML bersama Edge, Anda dapat mendukung SSO untuk UI dan API Edge selain layanan lain yang Anda sediakan dan yang juga mendukung SAML.

Untuk mengaktifkan SSO menggunakan SAML untuk portal terintegrasi, lihat Mengonfigurasi penyedia identitas SAML.

Memahami pengelolaan zona identitas di Edge

Zona identitas adalah realm autentikasi yang menentukan penyedia identitas yang digunakan untuk autentikasi dan konfigurasi khusus dari pengalaman pendaftaran dan {i>login <i}pengguna. Hanya jika pengguna melakukan autentikasi dengan penyedia identitas, mereka dapat mengakses entitas yang dicakup ke zona identitas.

Apigee Edge mendukung jenis autentikasi yang dijelaskan dalam tabel berikut.

| Jenis autentikasi | Deskripsi |

| Default | Buat akun Apigee Edge dan login ke UI Edge menggunakan nama pengguna dan sandi. Dengan menggunakan Edge API, Anda menggunakan kredensial yang sama dengan autentikasi dasar HTTP untuk memberikan otorisasi panggilan. |

| SAML | Security Assertion Markup Language (SAML) adalah protokol standar untuk lingkungan single sign-on (SSO). Autentikasi SSO menggunakan SAML memungkinkan Anda login ke Apigee Edge menggunakan kredensial yang ada, tanpa harus membuat akun baru. |

Untuk mendukung autentikasi SAML, Anda harus membuat zona identitas baru dan mengonfigurasi penyedia identitas SAML, seperti yang dijelaskan di Mengaktifkan SAML.

Keuntungan autentikasi SAML

Autentikasi SAML menawarkan beberapa keuntungan. Dengan menggunakan SAML, Anda dapat:

- Mengambil kontrol penuh atas pengelolaan pengguna: Hubungkan server SAML perusahaan Anda ke Edge. Kapan pengguna keluar dari organisasi dan dicabut aksesnya secara terpusat, akses ke Edge secara otomatis ditolak.

- Mengontrol cara pengguna melakukan autentikasi untuk mengakses Edge: Pilih berbagai jenis autentikasi untuk organisasi Edge Anda.

- Kontrol kebijakan autentikasi: Penyedia SAML Anda mungkin mendukung kebijakan autentikasi yang lebih sesuai dengan standar perusahaan Anda.

- Pantau login, logout, upaya login yang gagal, dan aktivitas berisiko tinggi di deployment Edge Anda.

Pertimbangan

Sebelum memutuskan untuk menggunakan SAML, Anda harus mempertimbangkan persyaratan berikut:

- Pengguna yang sudah ada: Anda harus menambahkan semua pengguna organisasi yang ada ke SAML penyedia identitas.

- Portal: Jika Anda menggunakan portal developer berbasis Drupal, portal tersebut menggunakan OAuth untuk mengakses Edge dan mungkin perlu dikonfigurasi ulang sebelum Anda dapat menggunakannya.

- Autentikasi Dasar akan dinonaktifkan: Anda harus mengganti Autentikasi Dasar dengan OAuth untuk semua skrip.

- OAuth dan SAML harus tetap terpisah: Jika menggunakan OAuth 2.0 dan SAML, Anda harus menggunakan sesi terminal terpisah untuk alur OAuth 2.0 dan alur SAML.

Cara kerja SAML dengan Edge

Spesifikasi SAML menentukan tiga entitas:

- Akun utama (pengguna UI Edge)

- Penyedia layanan (SSO Edge)

- Penyedia identitas (menampilkan pernyataan SAML)

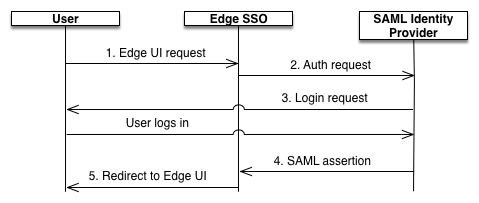

Saat SAML diaktifkan, akun utama (pengguna UI Edge) meminta akses ke penyedia layanan (SSO Edge). SSO Edge (dalam perannya sebagai penyedia layanan SAML) kemudian meminta dan mendapatkan pernyataan identitas dari penyedia identitas SAML dan menggunakan pernyataan tersebut untuk membuat token OAuth 2.0 yang diperlukan untuk mengakses UI Edge. Kemudian, pengguna akan dialihkan ke UI Edge.

Proses ini ditampilkan di bawah:

Dalam diagram ini:

- Pengguna mencoba mengakses UI Edge dengan membuat permintaan ke domain login untuk Edge

SSO, yang mencakup nama zona. Misalnya,

https://zonename.login.apigee.com - Permintaan yang tidak diautentikasi ke

https://zonename.login.apigee.comakan dialihkan ke penyedia identitas SAML pelanggan. Misalnya,https://idp.example.com. - Jika pelanggan tidak login ke penyedia identitas, pelanggan akan diminta untuk login.

- Pengguna diautentikasi oleh penyedia identitas SAML. Penyedia identitas SAML membuat dan menampilkan pernyataan SAML 2.0 ke SSO Edge.

- SSO Edge memvalidasi pernyataan, mengekstrak identitas pengguna dari pernyataan, menghasilkan

token autentikasi OAuth 2.0 untuk UI Edge, dan mengalihkan pengguna ke UI Edge utama

di:

https://zonename.apigee.com/platform/orgName

Dengan orgName sebagai nama organisasi Edge.

Lihat juga Mengakses Edge API dengan SAML.