Estás viendo la documentación de Apigee Edge.

Ve a la

Documentación de Apigee X. información

En esta sección, se describe cómo habilitar SAML para Apigee Edge de modo que la autenticación de los miembros de sus organizaciones se pueda delegar a su propio servicio de identidad. Para obtener una descripción general de SAML y la administración de zonas de identidad en Edge, consulta Descripción general de SAML.

Video: Mira un video breve para aprender a acceder a las APIs de Apigee Edge antes y después de habilitar el inicio de sesión único (SSO) con SAML.

Acerca del rol de zoneadmin

Debes ser zoneadmin para administrar zonas de identidad en Edge. El rol de zoneadmin proporciona procedimientos CRUD completos para administrar solo zonas de identidad.

Para asignar el rol de administrador de zona a tu cuenta de Apigee Edge, comunícate con el equipo de asistencia de Apigee Edge.

Antes de comenzar

Antes de comenzar, obtén la siguiente información de tu proveedor de identidad SAML externo:

- Certificado para la verificación de firmas (formato PEM o PKCSS). Si es necesario, convierte un certificado x509 a formato PEM.

Información de configuración (definida en la siguiente tabla)

Configuración Descripción URL de acceso La URL a la que se redirecciona a los usuarios para que accedan al proveedor de identidad de SAML. URL de cierre de sesión La URL a la que se redirecciona a los usuarios para que salgan de la cuenta del proveedor de identidad de SAML. ID de entidad del IDP Es la URL única de este proveedor de identidad. Por ejemplo: https://idp.example.com/saml

Además, configura tu proveedor de identidad SAML de terceros con los siguientes parámetros:

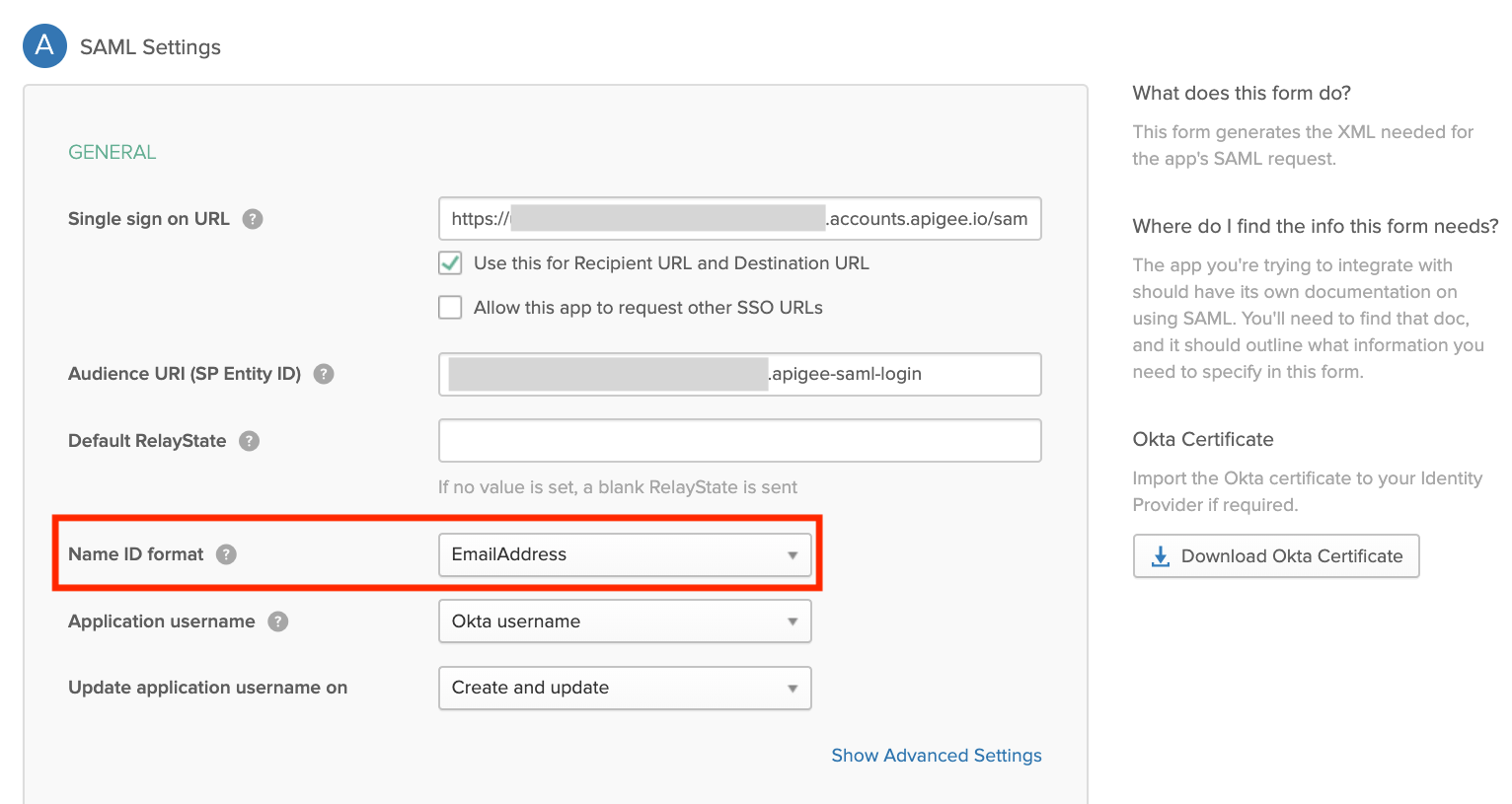

- Asegúrate de que el atributo

NameIDesté asignado a la dirección de correo electrónico del usuario. La dirección de correo electrónico del usuario funciona como el identificador único de la cuenta de desarrollador de Edge. A continuación, se muestra un ejemplo con Okta, en el que el campo Name ID format define el atributoNameID.

- (Opcional) Configura la duración de la sesión autenticada en 15 días para que coincida con la duración de la sesión autenticada de la IU de Edge.

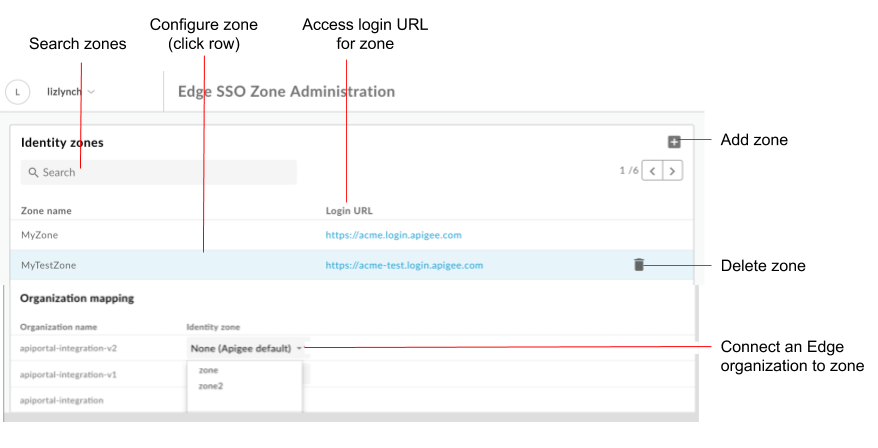

Explora la página Administración de la zona de SSO de Edge

Administra las zonas de identidad de Edge con la página Administración de zonas de SSO de Edge. La página Administración de la zona de SSO perimetral existe fuera de tu organización, lo que te permite asignar varias organizaciones a la misma zona de identidad.

Para acceder a la página Administración de la zona de SSO de Edge, sigue estos pasos:

- Accede a https://apigee.com/edge con una cuenta de usuario de Apigee Edge con privilegios de Zoneadmin.

- Selecciona Administrador > SSO en la barra de navegación de la izquierda.

Se mostrará la página Administración de la zona de SSO de Edge (fuera de tu organización).

Como se destaca en la figura, la página Administración de la zona de SSO de Edge te permite hacer lo siguiente:

- Ver todas las zonas de identidad

- Ver la URL de acceso para cada zona

- Agrega y borra una zona de identidad.

- Configura el proveedor de identidad de SAML

- Conecta una organización de Edge a una zona de identidad

- Borra una zona de identidad del portal

Agrega una zona de identidad

Para agregar una zona de identidad, haz lo siguiente:

- Accede a la página Administración de la zona de SSO de Edge.

- En la sección Zonas de identidad, haz clic en +.

Ingresa un nombre y una descripción para la zona de identidad.

El nombre de la zona debe ser único en todas las organizaciones de Edge.Nota: Apigee se reserva el derecho de quitar cualquier nombre de zona que se considere injustificado.

Ingresa una cadena para adjuntar al subdominio, si es necesario.

Por ejemplo, si el nombre de la zona esacme, puedes definir una zona de producción,acme-prod, y una zona de prueba,acme-test.

Para crear la zona de producción, ingresa prod como sufijo del subdominio. En este caso, la URL que se usa para acceder a la IU de Edge seríaacme-prod.apigee.com, como se describe en Accede a tu organización con la zona de identidad.Nota: El sufijo del subdominio agregado debe ser único en todas tus zonas.

Haz clic en Aceptar.

Configura el proveedor de identidad de SAML

Para configurar el proveedor de identidad de SAML, sigue estos pasos:

- Establece la configuración de SAML.

- Sube un certificado nuevo.

Si es necesario, convierte un certificado x509 a formato PEM.

Establece la configuración del SAML

Para definir la configuración de SAML, haz lo siguiente:

- Accede a la página Administración de la zona de SSO de Edge.

- Haz clic en la fila de la zona de identidad para la que quieres configurar el proveedor de identidad de SAML.

- En la sección Configuración de SAML, haz clic en

.

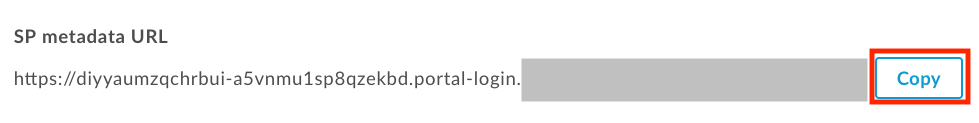

. Haz clic en Copiar junto a la URL de metadatos de SP.

Configura tu proveedor de identidad SAML mediante la información en el archivo de metadatos del proveedor de servicios (SP).

En el caso de algunos proveedores de identidad SAML, solo se te solicitará la URL de metadatos. Para otros, deberás extraer información específica del archivo de metadatos y, luego, ingresarla en un formulario.

En el último caso, pega la URL en un navegador para descargar el archivo de metadatos SP y extraer la información requerida. Por ejemplo, el ID de entidad o la URL de acceso puede extraer los siguientes elementos en el archivo de metadatos SP:Nota: En el archivo de metadatos de SP, la URL de acceso se conoce como URL

AssertionConsumerService(ACS).<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" ID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" entityID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login"><md:AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://diyyaumzqchrbui-a5vnmu1sp8qzekbd.portal-login.apigee.com/saml/SSO/alias/diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" index="0" isDefault="true"/>

Nota: Si tu proveedor de identidad de SAML lo requiere, configura la restricción de público como zoneID.apigee-saml-login, que puedes copiar del elemento

entityIDen el archivo de metadatos del SP (que se muestra arriba).Establece la configuración de SAML para el Proveedor de identidad SAML.

En la sección Configuración de SAML, edita los siguientes valores obtenidos de tu archivo de metadatos del proveedor de identidad SAML:

Configuración de SAML Descripción URL de acceso URL a la que se redirecciona a los usuarios para que accedan al proveedor de identidad del portal de SAML.

Por ejemplo:https://dev-431871.oktapreview.com/app/googledev431871_devportalsaml_1/exkhgdyponHIp97po0h7/sso/samlURL de cierre de sesión URL a la que se redirecciona a los usuarios para que salgan de la cuenta del proveedor de identidad del portal de SAML.

Nota: Si tu proveedor de identidad de SAML no proporciona una URL de salida, deja este campo en blanco. En este caso, se establecerá en el mismo valor que se usó para la URL de acceso.ID de entidad del IDP URL única para el proveedor de identidad de SAML.

Por ejemplo:http://www.okta.com/exkhgdyponHIp97po0h7Nota: Según el proveedor de identidad de SAML, este campo puede tener un nombre diferente, por ejemplo,

Entity ID,SP Entity ID,Audience URI, etcétera.Nota: El SSO de Apigee no es compatible con las siguientes 2 funciones:

- Actualización automática del certificado de IdP mediante una URL de metadatos del IdP y descarga periódica para actualizar los cambios del proveedor de servicios de SSO de Apigee.

- Subir un archivo en formato XML de metadatos del IdP completo o usar una URL de metadatos del IdP para configurarlo automáticamente

Haz clic en Guardar.

A continuación, sube un certificado en formato PEM o PKCSS, como se describe en la siguiente sección.

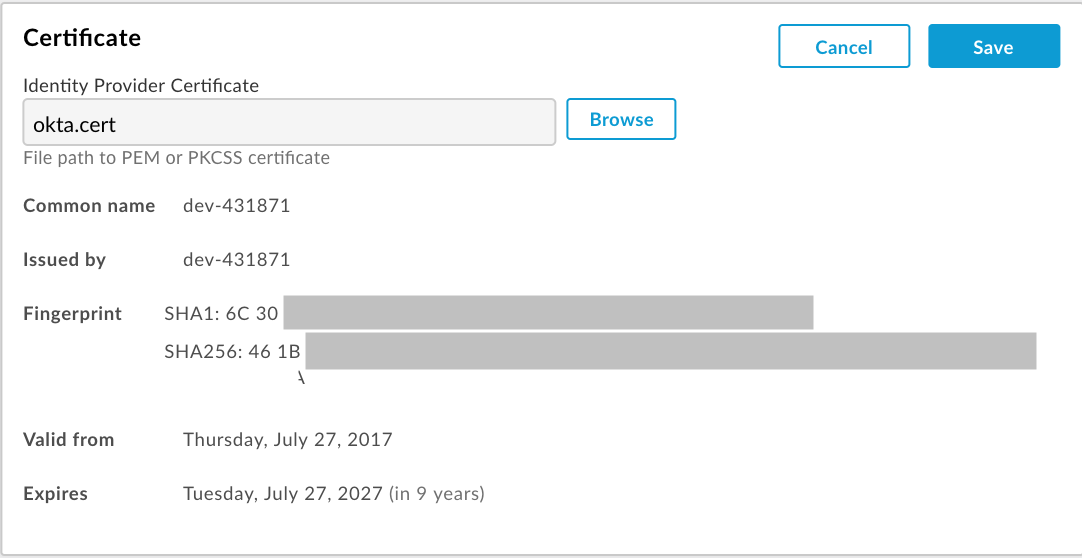

Subir un nuevo certificado

Para subir un certificado nuevo, sigue estos pasos:

Descarga el certificado para la verificación de firma de tu proveedor de identidad de SAML.

Nota: El certificado debe estar en formato PEM o PKCSS. Si es necesario, convierte un certificado x509 al formato PEM.

Accede a la página Administración de la zona de SSO de Edge.

Haz clic en la fila de la zona de identidad para la que deseas subir un certificado nuevo.

En la sección Certificado, haz clic en

.

. Haz clic en Explorar y navega al certificado en tu directorio local.

Haz clic en Abrir para subir el certificado nuevo.

Los campos de información del certificado se actualizan para reflejar el certificado seleccionado.

Verifica que el certificado sea válido y no haya vencido.

Haz clic en Guardar.

Convierte un certificado x509 a formato PEM

Si descargas un certificado x509, debes convertirlo al formato PEM.

Para convertir un certificado x509 al formato PEM, haz lo siguiente:

- Copia el contenido de

ds:X509Certificate elementdel archivo de metadatos del proveedor de identidad de SAML y pégalo en el editor de texto que prefieras. - Agrega la línea siguiente en la parte superior del archivo:

-----BEGIN CERTIFICATE----- - Agrega la siguiente línea en la parte inferior del archivo:

-----END CERTIFICATE----- - Guarda el archivo con una extensión

.pem.

A continuación, se proporciona un ejemplo del contenido del archivo PEM:

-----BEGIN CERTIFICATE-----

MIICMzCCAZygAwIBAgIJALiPnVsvq8dsMA0GCSqGSIb3DQEBBQUAMFMxCzAJBgNV

BAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNVBAcTA2ZvbzEMMAoGA1UEChMDZm9v

MQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2ZvbzAeFw0xMzAzMTkxNTQwMTlaFw0x

ODAzMTgxNTQwMTlaMFMxCzAJBgNVBAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNV

BAcTA2ZvbzEMMAoGA1UEChMDZm9vMQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2Zv

bzCBnzANBgkqhkiG9w0BAQEFAAOBjQAwgYkCgYEAzdGfxi9CNbMf1UUcvDQh7MYB

OveIHyc0E0KIbhjK5FkCBU4CiZrbfHagaW7ZEcN0tt3EvpbOMxxc/ZQU2WN/s/wP

xph0pSfsfFsTKM4RhTWD2v4fgk+xZiKd1p0+L4hTtpwnEw0uXRVd0ki6muwV5y/P

+5FHUeldq+pgTcgzuK8CAwEAAaMPMA0wCwYDVR0PBAQDAgLkMA0GCSqGSIb3DQEB

BQUAA4GBAJiDAAtY0mQQeuxWdzLRzXmjvdSuL9GoyT3BF/jSnpxz5/58dba8pWen

v3pj4P3w5DoOso0rzkZy2jEsEitlVM2mLSbQpMM+MUVQCQoiG6W9xuCFuxSrwPIS

pAqEAuV4DNoxQKKWmhVv+J0ptMWD25Pnpxeq5sXzghfJnslJlQND

-----END CERTIFICATE-----

Conecta una organización de Edge a una zona de identidad

Para conectar una organización de Edge a una zona de identidad, haz lo siguiente:

- Accede a la página Administración de la zona de SSO de Edge.

- En la sección Asignación de la organización, selecciona una zona de identidad en el menú desplegable Zona de identidad asociada a la organización que deseas asignar a una zona.

Selecciona Ninguna (configuración predeterminada de Apigee) para habilitar la autenticación básica para la organización. - Haz clic en Confirmar para confirmar el cambio.

Accede a tu organización con la zona de identidad

La URL que usas para acceder a la IU de Edge se define por el nombre de tu zona de identidad:

https://zonename.apigee.com

De manera similar, la URL que usas para acceder a la IU clásica de Edge es la siguiente:

https://zonename.enterprise.apigee.com

Por ejemplo, Acme Inc. quiere utilizar SAML y elige "acme". como el nombre de su zona. Acme Luego, los clientes de Inc. acceden a la IU de Edge con la siguiente URL:

https://acme.apigee.com

La zona identifica las organizaciones de Edge que admiten SAML. Por ejemplo, Acme Inc. tiene tres OrgA, OrgB y OrgC. Acme puede decidir agregar todas las organizaciones a la zona SAML o solo una subconjunto. Las organizaciones restantes continúan usando tokens OAuth2 o de autenticación básica generados a partir de Credenciales básicas de autenticación.

Puedes definir varias zonas de identidad. Luego, todas las zonas se pueden configurar para usar la misma de identidad de Google.

Por ejemplo, Acme podría querer definir una zona de producción, “acme-prod”, que contenga OrgAProd y OrgBProd y la zona de prueba "acme-test", que contiene OrgATest, OrgBTest, OrgADev y OrgBDev.

Luego, usa las siguientes URLs para acceder a las diferentes zonas:

https://acme-prod.apigee.com https://acme-test.apigee.com

Registra usuarios de Edge con autenticación de SAML

Después de habilitar SAML para una organización, debes registrar a los usuarios de SAML que aún no está registrada en tu organización. Para obtener más información, consulta Administra los usuarios de una organización.

Actualiza las secuencias de comandos para pasar tokens de acceso de OAuth2

Después de habilitar SAML, se inhabilita la autenticación básica para la API de Edge. Todo

secuencias de comandos (secuencias de comandos de Maven, de shell, apigeetool, etc.) que se basan en Edge

Ya no funcionarán las llamadas a la API compatibles con la autenticación básica. Debes actualizar las llamadas a la API y

que usan la autenticación básica para pasar tokens de acceso de OAuth2 en el encabezado del portador. Consulta Usa SAML con la API de Edge.

Borra una zona de identidad

Para borrar una zona de identidad, haz lo siguiente:

- Accede a la página Administración de la zona de SSO de Edge.

- Coloca el cursor sobre la fila asociada a la zona de identidad que deseas borrar para mostrar el menú de acciones.

- Haz clic en

.

. - Haz clic en Borrar para confirmar esta operación.

Sal de la página Administración de la zona de SSO de Edge

Debido a que administras zonas de identidad de Edge fuera de tu organización, deberás salir de la página de administración de zonas de SSO de Edge y, luego, acceder a tu organización para poder acceder a otras funciones de Apigee Edge.