Sie sehen die Dokumentation zu Apigee Edge.

Sehen Sie sich die Apigee X-Dokumentation an. info

Mit SAML können bestimmte Administratoren steuern, wie sich alle Mitglieder der Organisation bei der Verwendung von Apigee Edge authentifizieren, indem sie die Authentifizierung an einen SSO-Server (Single Sign-On) delegieren. Wenn Sie SAML mit Edge verwenden, können Sie die Einmalanmeldung (SSO) unterstützen. für die Edge-Benutzeroberfläche und -API zusätzlich zu allen anderen Diensten, die Sie bereitstellen und die auch SAML aus.

Informationen zum Aktivieren der Einmalanmeldung mit SAML für integrierte Portale finden Sie unter SAML-Identitätsanbieter konfigurieren.

Verwaltung von Identitätszonen in Edge

Eine Identitätszone ist ein Authentifizierungsbereich, in dem die für die Authentifizierung verwendeten Identitätsanbieter definiert werden und eine benutzerdefinierte Konfiguration der Nutzerregistrierung und -anmeldung. Nur wenn Nutzer sich beim Identitätsanbieter authentifizieren, können sie auf die Entitäten zugreifen, die der Identitätszone zugeordnet sind.

Apigee Edge unterstützt die in der folgenden Tabelle beschriebenen Authentifizierungstypen.

| Authentifizierungstyp | Beschreibung |

| Standard | Erstellen Sie ein Apigee Edge-Konto und melden Sie sich mit einem Nutzernamen und Passwort in der Edge-Benutzeroberfläche an. Mit der Edge-API verwenden Sie dieselben Anmeldedaten mit der HTTP-Basisauthentifizierung, um Aufrufe zu autorisieren. |

| SAML | Security Assertion Markup Language (SAML) ist ein Standardprotokoll für Umgebungen mit Einmalanmeldung (SSO). Die SSO-Authentifizierung mit SAML ermöglicht es Ihnen, sich mit Ihren vorhandenen Anmeldedaten in Apigee Edge anzumelden, ohne neue Konten erstellen zu müssen. |

Um die SAML-Authentifizierung zu unterstützen, erstellen Sie eine neue Identitätszone und konfigurieren einen SAML-Identitätsanbieter. wie unter SAML aktivieren beschrieben.

Vorteile der SAML-Authentifizierung

Die SAML-Authentifizierung bietet mehrere Vorteile. Mit SAML können Sie Folgendes tun:

- Vollständige Kontrolle über die Nutzerverwaltung: Verbinden Sie den SAML-Server Ihres Unternehmens mit Edge. Wenn Nutzer Ihre Organisation verlassen und zentral aufgehoben wird, wird ihnen automatisch der Zugriff auf Edge verweigert.

- Steuerung der Authentifizierung von Nutzern, um auf Edge zuzugreifen: Wählen Sie verschiedene Authentifizierungstypen für Ihre Edge-Organisationen aus.

- Festlegung der Authentifizierungsrichtlinien: Ihr SAML-Anbieter unterstützt möglicherweise Authentifizierungsrichtlinien, die den Unternehmensstandards entsprechen.

- Überwachung von Anmeldungen, Abmeldungen, fehlgeschlagenen Anmeldeversuchen und Aktivitäten mit hohem Risiko für Ihr Edge-Deployment.

Hinweise

Bevor Sie sich für SAML entscheiden, sollten Sie die folgenden Anforderungen berücksichtigen:

- Bestehende Nutzer: Sie müssen dem SAML-Identitätsanbieter alle vorhandenen Nutzer der Organisation hinzufügen.

- Portal: Wenn Sie ein Drupal-basiertes Entwicklerportal verwenden, nutzt das Portal OAuth für den Zugriff auf Edge. Es muss möglicherweise neu konfiguriert werden, bevor Sie es verwenden können.

- Basic Auth wird deaktiviert:Sie müssen Basic Auth für alle für Ihre Skripts.

- OAuth und SAML müssen getrennt verwendet werden: Wenn Sie sowohl OAuth 2.0 als auch SAML verwenden, müssen Sie separate Terminalsitzungen für den OAuth 2.0- und den SAML-Ablauf verwenden.

So funktioniert SAML mit Edge

In der SAML-Spezifikation werden drei Entitäten definiert:

- Hauptkonto (Edge-UI-Nutzer)

- Dienstanbieter (Edge-SSO)

- Identitätsanbieter (gibt SAML-Assertion zurück)

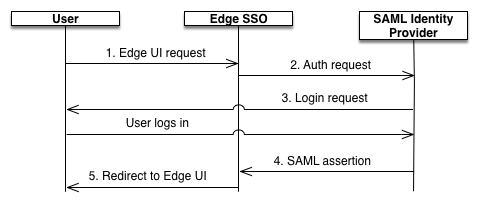

Wenn SAML aktiviert ist, fordert das Hauptkonto (ein Edge-UI-Nutzer) Zugriff beim Dienstanbieter an (Edge-SSO) Edge SSO (in seiner Rolle als SAML-Dienstanbieter) fordert dann eine Identitätsbestätigung vom SAML-Identitätsanbieter an und holt diese ab, um das für den Zugriff auf die Edge-Benutzeroberfläche erforderliche OAuth 2.0-Token zu erstellen. Der Nutzer wird dann zur Edge-Benutzeroberfläche weitergeleitet.

Dieser Vorgang wird im Folgenden dargestellt:

In diesem Diagramm:

- Der Nutzer versucht, auf die Edge-Benutzeroberfläche zuzugreifen, indem er eine Anfrage an die Anmeldedomain für das Edge-SSO sendet, die den Zonennamen enthält. Beispiel:

https://zonename.login.apigee.com - Nicht authentifizierte Anfragen an

https://zonename.login.apigee.comwerden an den SAML-Identitätsanbieter des Kunden weitergeleitet. Beispiel:https://idp.example.com. - Wenn der Kunde nicht beim Identitätsanbieter angemeldet ist, wird er aufgefordert, .

- Der Nutzer wird vom SAML-Identitätsanbieter authentifiziert. Der SAML-Identitätsanbieter generiert eine SAML 2.0-Bestätigung und gibt sie an das Edge-SSO zurück.

- Edge SSO validiert die Assertion, extrahiert die Nutzeridentität aus der Assertion, generiert das OAuth 2.0-Authentifizierungstoken für die Edge-Benutzeroberfläche und leitet den Nutzer zur Hauptseite der Edge-Benutzeroberfläche weiter:

https://zonename.apigee.com/platform/orgName

Dabei ist orgName der Name einer Edge-Organisation.

Weitere Informationen finden Sie unter Mit SAML auf die Edge API zugreifen.