Esta é a documentação do Apigee Edge.

Acesse a

documentação da

Apigee X. info

O SAML permite que administradores específicos controlem como todos os membros da organização se autenticam ao usar o Apigee Edge, delegando a um servidor de logon único (SSO). Ao usar o SAML com o Edge, você oferece suporte ao SSO para a interface e a API do Edge, além de todos os outros serviços que você fornece e que também SAML.

Para ativar o SSO usando SAML para portais integrados, consulte Configurar o provedor de identidade SAML.

Entender o gerenciamento de zonas de identidade no Edge

Uma zona de identidade é um domínio de autenticação que define os provedores de identidade usados para autenticação. e a configuração personalizada da experiência de registro e login do usuário. Somente quando os usuários se autenticarem no provedor de identidade, eles poderão acessar as entidades com escopo para a zona de identidade.

O Apigee Edge é compatível com os tipos de autenticação descritos na tabela a seguir.

| Tipo de autenticação | Descrição |

| Padrão | Crie uma conta do Apigee Edge e faça login na interface do Edge usando um nome de usuário e uma senha. Com a API Edge, você usa essas mesmas credenciais com a autenticação HTTP básica para autorizar chamadas. |

| SAML | A Linguagem de marcação para autorização de segurança (SAML) é um protocolo padrão para ambientes de SSO. Com a autenticação via SSO usando o SAML, você pode fazer login no Apigee Edge usando suas credenciais atuais, sem precisar criar novas contas. |

Para oferecer suporte à autenticação SAML, crie uma zona de identidade e configure um provedor de identidade SAML. conforme descrito em Ativar SAML.

Vantagens da autenticação SAML

A autenticação SAML oferece várias vantagens. Ao usar a SAML, você pode:

- Assuma o controle total do gerenciamento de usuários:conecte o servidor SAML da sua empresa ao Edge. Quando os usuários saem da organização e são desprovisionados de maneira centralizada, o acesso deles ao Edge é automaticamente negado.

- Controlar como os usuários se autenticam para acessar o Edge: selecione tipos diferentes de autenticação para as organizações do Edge.

- Controlar as políticas de autenticação: seu provedor SAML pode permitir políticas de autenticação que estejam mais alinhadas aos padrões da sua empresa.

- Monitorar logins, logouts, tentativas de login malsucedidas e atividades de alto risco na implantação do Edge.

Considerações

Antes de decidir usar o SAML, considere os seguintes requisitos:

- Usuários existentes:você precisa adicionar todos os usuários da organização ao SAML. provedor de identidade externo.

- Portal: se você estiver usando um portal do desenvolvedor baseado em Drupal, ele usa o OAuth para acessar o Edge e talvez precise ser reconfigurado antes de ser usado.

- A autenticação básica será desativada: será necessário substituir a autenticação básica pelo OAuth em todos os seus scripts.

- OAuth e SAML precisam ficar separados:se você usa o OAuth 2.0 e o SAML, precisam usar sessões de terminal separadas para o fluxo do OAuth 2.0 e do SAML.

Como o SAML funciona com o Edge

A especificação SAML define três entidades:

- Principal (usuário da interface do usuário do Edge)

- Provedor de serviços (SSO do Edge)

- Provedor de identidade (retorna a declaração SAML)

Quando a SAML está ativada, o principal (um usuário da IU do Edge) solicita acesso ao provedor de serviços (SSO do Edge). O Edge SSO (na função de provedor de serviços SAML) solicita e recebe um declaração de identidade do provedor de identidade SAML e usa essa declaração para criar a autenticação do OAuth 2.0 necessário para acessar a interface do Edge. O usuário é redirecionado para a interface do Edge.

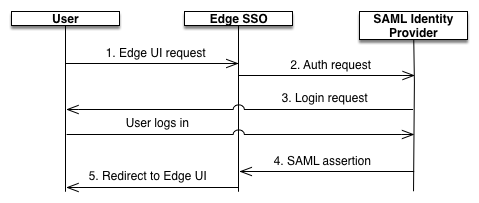

Esse processo é mostrado abaixo:

Neste diagrama:

- O usuário tenta acessar a interface do Edge fazendo uma solicitação para o domínio de login do SSO

do Edge, que inclui o nome da zona. Por exemplo,

https://zonename.login.apigee.com - As solicitações não autenticadas para

https://zonename.login.apigee.comsão redirecionadas para o provedor de identidade SAML do cliente. Por exemplo,https://idp.example.com. - Se o cliente não estiver conectado ao provedor de identidade, ele vai receber uma solicitação para fazer isso.

- O usuário é autenticado pelo provedor de identidade SAML. O provedor de identidade SAML gera e retorna uma declaração SAML 2.0 para o SSO do Edge.

- O SSO do Edge valida a declaração, extrai a identidade do usuário dela, gera

o token de autenticação do OAuth 2.0 para a interface do Edge e redireciona o usuário para a página principal da interface

em:

https://zonename.apigee.com/platform/orgName

Em que orgName é o nome de uma organização do Edge.

Consulte também Acessar a API Edge com SAML.