Apigee Edge 문서입니다.

Apigee X 문서로 이동 정보

Apigee Edge에는 TLS로 보호할 수 있는 여러 진입점이 있습니다. 또한 개발자 서비스 포털과 같은 Edge 부가기능에는 TLS를 사용하도록 구성할 수 있는 진입점이 있습니다.

Edge TLS 구성 절차는 Edge를 배포한 방법(Apigee Edge Cloud 또는 Private Cloud용 Apigee Edge)에 따라 다릅니다.

클라우드 기반 배포

Edge의 클라우드 기반 배포에서는 API 프록시 및 대상 엔드포인트에 대한 TLS 액세스만 구성하면 됩니다.

개발자 서비스 포털의 Cloud 버전의 경우 Pantheon 호스팅 서버에서 TLS를 구성합니다.

자세한 내용은 클라우드 기반 Edge 설치에서 TLS 사용을 참고하세요.

프라이빗 클라우드 배포

개발자 서비스 포털의 프라이빗 클라우드용 Apigee Edge 설치의 경우 TLS 구성에 대한 모든 책임은 개발자에게 있습니다. 즉, TLS 인증서와 비공개 키를 가져와야 할 뿐만 아니라 TLS를 사용하도록 Edge를 구성해야 합니다.

자세한 내용은 프라이빗 클라우드 설치에서 TLS 사용을 참고하세요.

지원되는 TLS 버전

지원되는 TLS 버전은 Cloud의 Edge를 사용 중이신지 또는 Private Cloud용 Edge를 사용 중이신지에 따라 다릅니다.

- Edge in the Cloud: TLS 버전 1.2만 지원합니다. Cloud의 TLS 버전 1.0 및 1.1 지원이 지원 중단되었습니다. 자세한 내용은 TLS 1.0 및 1.1 지원 중단을 참고하세요.

- Private Cloud용 Edge: TLS 버전 1.0, 1.1, 1.2를 지원합니다.

Edge에서 TLS를 사용하는 위치

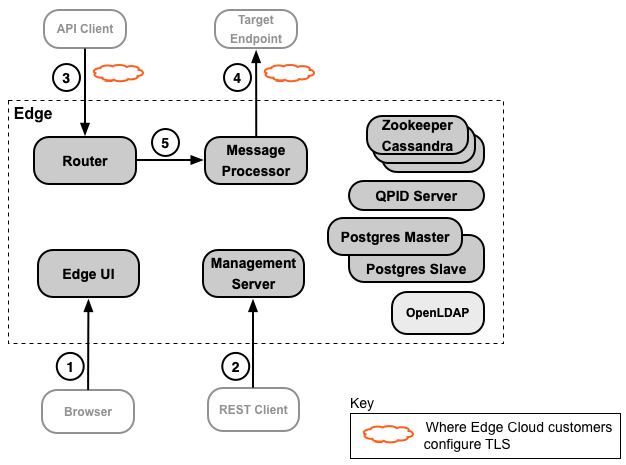

다음 이미지는 Edge 설치에서 TLS를 구성할 수 있는 위치를 보여줍니다.

Private Cloud용 Apigee Edge 고객은 일반적으로 모든 연결을 TLS를 사용하도록 구성합니다. 하지만 Cloud 고객의 경우 Apigee에서 대부분의 TLS 구성을 대신 처리하므로 그림에 표시된 연결 3 및 4에 대해서만 TLS를 구성하면 됩니다.

다음 표에서는 이러한 TLS 연결을 설명합니다.

|

소스 |

대상 |

설명 |

|

|---|---|---|---|

|

1 |

API 개발자 |

Edge 관리 UI |

Edge 관리 UI는 API 개발자가 API 프록시 및 API 제품을 만들고, 구성하고, 관리하는 데 필요한 대부분의 작업을 실행하는 데 사용하는 브라우저 기반 도구입니다. |

|

2 |

API 개발자 |

Edge Management API |

모든 Edge 서비스는 REST 기반 API인 Edge 관리 API를 통해 구성할 수 있습니다. 즉, 이러한 API를 사용하여 API 프록시 및 API 제품을 만들고 구성 및 관리하고, 앱 및 앱 개발자를 만들고 관리하고, 기타 여러 유형의 작업을 실행할 수 있습니다. |

|

3 |

API 클라이언트 (앱) |

API |

앱은 Edge 라우터의 가상 호스트를 통해 API 프록시에 요청하여 API에 액세스합니다. |

|

4 |

Edge |

대상 엔드포인트 |

API 프록시는 Edge에서 공개적으로 사용 가능한 엔드포인트를 백엔드 서비스의 엔드포인트로 정의되는 대상 엔드포인트에 매핑하는 역할을 합니다. Edge 메시지 프로세서는 API 프록시 요청에 대한 응답으로 백엔드 서비스에 액세스합니다. |

|

5 |

라우터 |

메시지 프로세서 |

라우터는 모든 Edge 수신 API 트래픽을 처리하고, 요청을 처리하는 API 프록시를 결정하고, 사용 가능한 메시지 프로세서 간에 요청의 균형을 맞추고, 요청을 전달합니다. |

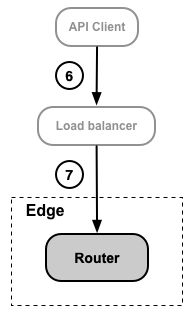

클라우드 기반 버전의 Edge는 일반적으로 API 클라이언트의 모든 요청이 라우터에서 처리되도록 구성됩니다. 프라이빗 클라우드 고객은 라우터 앞에 부하 분산기를 사용하여 요청을 처리할 수 있습니다. 다음 이미지는 API 클라이언트가 라우터에 직접 액세스하는 대신 부하 분산기를 통해 Edge에 액세스하는 시나리오를 보여줍니다.

프라이빗 클라우드 설치에서 부하 분산기의 존재 여부는 Edge의 네트워크 구성에 따라 다릅니다.

부하 분산기를 사용할 때는 다음 표에 설명된 대로 API 클라이언트와 부하 분산기 간에, 필요한 경우 부하 분산기와 라우터 간에 TLS를 구성할 수 있습니다.

|

소스 |

대상 |

설명 |

|

|---|---|---|---|

|

6 |

API 클라이언트 (앱) |

부하 분산기 |

앱은 부하 분산기를 통해 API 프록시에 요청하여 API에 액세스합니다. 부하 분산기가 요청을 에지 라우터로 전달합니다. 부하 분산기의 진입점에서 TLS를 구성할 수 있습니다. TLS를 구성하는 방법은 부하 분산기에 따라 다릅니다. |

|

7 |

부하 분산기 |

라우터 |

구성에 따라 부하 분산기에서 라우터에 대한 TLS 액세스를 구성할 수 있습니다. 이 경우 부하 분산기가 없는 것처럼 TLS를 구성합니다. 또는 부하 분산기와 라우터가 동일한 보안 도메인에 있는 경우 TLS 구성이 필요하지 않을 수 있습니다. 하지만 이는 네트워크 구성에 따라 다릅니다. |

개발자 서비스 포털에서 TLS를 사용하는 경우

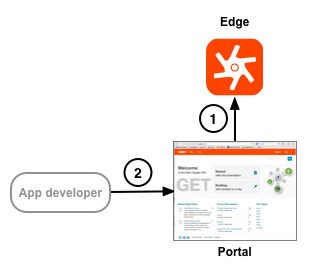

다음 이미지는 포털에서 TLS를 사용하는 두 가지 위치를 보여줍니다.

프라이빗 클라우드용 Apigee Edge 및 Edge Cloud 고객은 두 연결 모두에서 TLS를 구성합니다. 다음 표에서는 이러한 연결을 자세히 설명합니다.

|

소스 |

대상 |

설명 |

|

|---|---|---|---|

|

1 |

포털 |

Edge Management API |

포털은 독립형 시스템으로 작동하지 않습니다. 대신 포털에서 사용하는 대부분의 정보는 실제로 Edge에 저장되며, Edge는 Cloud 또는 프라이빗 클라우드용 Edge에 배포될 수 있습니다. 이 시나리오에서 포털은 Edge 관리 API에 요청을 보내 TLS 클라이언트 역할을 합니다. TLS 서버로서 TLS를 구성하는 것은 Edge에 달려 있습니다. |

|

2 |

앱 개발자 |

포털 |

개발자는 포털에 로그인하여 앱을 등록하고 API 키를 받습니다. 이 연결을 사용하려면 개발자가 로그인 사용자 인증 정보를 전달하고 포털에서 앱 키를 전송해야 하므로 TLS를 사용하도록 구성해야 합니다. |

포털의 Cloud 기반 버전 및 Private Cloud용 Apigee Edge 버전에 TLS를 구성하는 방법에 관한 자세한 내용은 포털에서 TLS 사용을 참고하세요.