Apigee एसएसओ (SSO) को इंस्टॉल और कॉन्फ़िगर करें में ऐसा करने का तरीका बताया गया है ताकि पोर्ट 9099 पर एचटीटीपी इस्तेमाल करने के लिए, Apigee एसएसओ (SSO) मॉड्यूल को इंस्टॉल और कॉन्फ़िगर किया जा सके. एज कॉन्फ़िगरेशन फ़ाइल में निम्न प्रॉपर्टी का उपयोग करें:

SSO_TOMCAT_PROFILE=DEFAULT

इसके अलावा, SSO_TOMCAT_PROFILE को इनमें से किसी एक पर सेट किया जा सकता है

एचटीटीपीएस का ऐक्सेस चालू करने के लिए, यहां बताई गई वैल्यू:

- SSL_PROXY: यह Apigee एसएसओ मॉड्यूल,

apigee-ssoको कॉन्फ़िगर करता है, यह प्रॉक्सी मोड में काम करता है. इसका मतलब है कि आपनेapigee-ssoसे पहले लोड बैलेंसर इंस्टॉल किया है और लोड बैलेंसर पर TLS को खत्म कर दिया गया हो. इसके बाद, वह पोर्ट चुनें जिसमें लोड बैलेंसर से मिले अनुरोधों के लिएapigee-sso. - SSL_TERMINATION: किसी साइट पर,

apigee-ssoके लिए TLS का ऐक्सेस चालू किया गया आपका पसंदीदा पोर्ट आपको इस मोड के लिए ऐसा कीस्टोर तय करना होगा जिसमें सर्टिफ़िकेट हो CA ने हस्ताक्षर किए हों. खुद हस्ताक्षर किए हुए सर्टिफ़िकेट का इस्तेमाल नहीं किया जा सकता.

इंस्टॉल और कॉन्फ़िगर करते समय, एचटीटीपीएस को चालू किया जा सकता है

apigee-sso या बाद में इस सुविधा को चालू किया जा सकता है.

किसी भी मोड का इस्तेमाल करके apigee-sso को एचटीटीपीएस का ऐक्सेस देने से एचटीटीपी बंद हो जाता है

ऐक्सेस दें. इसका मतलब है कि एचटीटीपी और एचटीटीपीएस, दोनों का इस्तेमाल करके apigee-sso को ऐक्सेस नहीं किया जा सकता

एक साथ.

SSL_PROXY मोड चालू करें

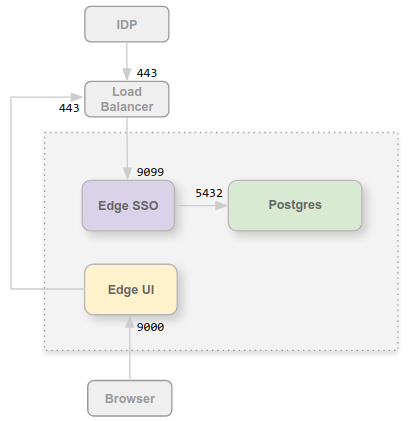

SSL_PROXY मोड में, आपका सिस्टम

Apigee एसएसओ (SSO) मॉड्यूल के सामने लोड बैलेंसर का इस्तेमाल किया जाता है और लोड बैलेंसर पर, TLS को खत्म किया जाता है. तय सीमा में

नीचे दिए गए डायग्राम में, लोड बैलेंसर पोर्ट 443 पर TLS को खत्म कर देता है. इसके बाद, यह अनुरोध

पोर्ट 9099 पर Apigee एसएसओ मॉड्यूल:

इस कॉन्फ़िगरेशन में, लोड बैलेंसर और Apigee एसएसओ मॉड्यूल के कनेक्शन पर भरोसा किया जाता है, इसलिए, उस कनेक्शन के लिए TLS का इस्तेमाल करने की कोई ज़रूरत नहीं है. हालांकि, बाहरी इकाइयां, जैसे कि आईडीपी, अब इसे पोर्ट 443 पर Apigee एसएसओ मॉड्यूल को ऐक्सेस करना होगा, न कि 9099 के असुरक्षित पोर्ट पर.

SSL_PROXY मोड में Apigee एसएसओ मॉड्यूल को कॉन्फ़िगर करने की वजह यह है कि Apigee एसएसओ

मॉड्यूल, पुष्टि करने के लिए आईडीपी (IdP) के साथ बाहरी तौर पर इस्तेमाल किए जाने वाले रीडायरेक्ट यूआरएल अपने-आप जनरेट करता है

प्रोसेस. इसलिए, इन रीडायरेक्ट यूआरएल के लोड होने पर बाहरी पोर्ट नंबर होना ज़रूरी है

इस उदाहरण में बैलेंसर, 443 है और Apigee एसएसओ मॉड्यूल, 9099 पर इंटरनल पोर्ट नहीं है.

SSL_PROXY मोड के लिए, Apigee एसएसओ मॉड्यूल को कॉन्फ़िगर करने का तरीका:

- अपनी कॉन्फ़िगरेशन फ़ाइल में ये सेटिंग जोड़ें:

# Enable SSL_PROXY mode. SSO_TOMCAT_PROFILE=SSL_PROXY # Specify the apigee-sso port, typically between 1025 and 65535. # Typically ports 1024 and below require root access by apigee-sso. # The default is 9099. SSO_TOMCAT_PORT=9099 # Specify the port number on the load balancer for terminating TLS. # This port number is necessary for apigee-sso to auto-generate redirect URLs. SSO_TOMCAT_PROXY_PORT=443 SSO_PUBLIC_URL_PORT=443 # Set public access scheme of apigee-sso to https. SSO_PUBLIC_URL_SCHEME=https

- Apigee एसएसओ मॉड्यूल को कॉन्फ़िगर करें:

/opt/apigee/apigee-service/bin/apigee-service apigee-sso setup -f configFile

- अपने आईडीपी कॉन्फ़िगरेशन को अपडेट करें, ताकि लोड के पोर्ट 443 पर अब एचटीटीपीएस का अनुरोध किया जा सके Apigee एसएसओ (SSO) को ऐक्सेस करने के लिए बैलेंसर. ज़्यादा जानकारी के लिए, इनमें से कोई एक विकल्प देखें:

- कॉन्फ़िगरेशन फ़ाइल में ये प्रॉपर्टी सेट करके, एचटीटीपीएस के लिए Edge के यूज़र इंटरफ़ेस (यूआई) कॉन्फ़िगरेशन को अपडेट करें:

SSO_PUBLIC_URL_PORT=443 SSO_PUBLIC_URL_SCHEME=https

इसके बाद, Edge यूज़र इंटरफ़ेस (यूआई) अपडेट करें:

/opt/apigee/apigee-service/bin/apigee-service edge-management-ui configure-sso -f configFile

क्लासिक यूज़र इंटरफ़ेस (यूआई) के लिए,

edge-uiकॉम्पोनेंट का इस्तेमाल करें. - अगर आपने Apigee Developer Services का पोर्टल (या पोर्टल) इंस्टॉल किया है, तो उसे अपडेट करें, ताकि Apigee एसएसओ को ऐक्सेस करने के लिए, एचटीटीपीएस का इस्तेमाल किया जा सके. इसके लिए ज़्यादा जानकारी के लिए, देखें बाहरी आईडीपी (IdP) का इस्तेमाल करने के लिए पोर्टल को कॉन्फ़िगर करना

इसके लिए, Edge यूज़र इंटरफ़ेस (यूआई) पर बाहरी आईडीपी (IdP) को चालू करना लेख पढ़ें ज़्यादा जानकारी देखें.

SSL_TERMINATION मोड सक्षम करें

SSL_TERMINATION मोड के लिए, आपको ये काम करने होंगे:

- TLS सर्टिफ़िकेट और कुंजी जनरेट करें और उन्हें कीस्टोर फ़ाइल में सेव करें. किसी यूआरएल की मदद से, खुद हस्ताक्षर किया हुआ सर्टिफ़िकेट. आपको किसी सीए से सर्टिफ़िकेट जनरेट करना होगा.

apigee-sso.के लिए कॉन्फ़िगरेशन सेटिंग अपडेट करें

अपने सर्टिफ़िकेट और कुंजी से कीस्टोर फ़ाइल बनाने के लिए:

- JKS फ़ाइल के लिए डायरेक्ट्री बनाएं:

sudo mkdir -p /opt/apigee/customer/application/apigee-sso/tomcat-ssl/

- नई डायरेक्ट्री में बदलें:

cd /opt/apigee/customer/application/apigee-sso/tomcat-ssl/

- सर्टिफ़िकेट और कुंजी वाली एक JKS फ़ाइल बनाएं. इस मोड के लिए आपको कीस्टोर तय करना होगा जिसमें सीए का हस्ताक्षर किया हुआ सर्टिफ़िकेट हो. आप खुद हस्ताक्षर किए गए प्रमाणपत्र का इस्तेमाल नहीं कर सकते. उदाहरण के लिए एक JKS फ़ाइल बनाकर, एज ऑन परिसर.

- "apigee" के मालिकाना हक वाली JKS फ़ाइल बनाएं उपयोगकर्ता:

sudo chown -R apigee:apigee /opt/apigee/customer/application/apigee-sso/tomcat-ssl

Apigee एसएसओ (SSO) मॉड्यूल को कॉन्फ़िगर करने के लिए:

- अपनी कॉन्फ़िगरेशन फ़ाइल में ये सेटिंग जोड़ें:

# Enable SSL_TERMINATION mode. SSO_TOMCAT_PROFILE=SSL_TERMINATION # Specify the path to the keystore file. SSO_TOMCAT_KEYSTORE_FILEPATH=/opt/apigee/customer/application/apigee-sso/tomcat-ssl/keystore.jks SSO_TOMCAT_KEYSTORE_ALIAS=sso # The password specified when you created the keystore. SSO_TOMCAT_KEYSTORE_PASSWORD=keystorePassword # Specify the HTTPS port number between 1025 and 65535. # Typically ports 1024 and below require root access by apigee-sso. # The default is 9099. SSO_TOMCAT_PORT=9443 SSO_PUBLIC_URL_PORT=9443 # Set public access scheme of apigee-sso to https. SSO_PUBLIC_URL_SCHEME=https

- Apigee एसएसओ मॉड्यूल को कॉन्फ़िगर करें:

/opt/apigee/apigee-service/bin/apigee-service apigee-sso setup -f configFile

- अपने आईडीपी कॉन्फ़िगरेशन को अपडेट करें, ताकि लोड के पोर्ट 9443 पर अब एचटीटीपीएस का अनुरोध किया जा सके

Apigee एसएसओ (SSO) को ऐक्सेस करने के लिए बैलेंसर. पक्का करें कि कोई दूसरी सेवा इस पोर्ट का इस्तेमाल न कर रही हो.

ज़्यादा जानकारी के लिए, यहां देखें:

- नीचे दी गई प्रॉपर्टी सेट करके, एचटीटीपीएस के लिए Edge के यूज़र इंटरफ़ेस (यूआई) कॉन्फ़िगरेशन को अपडेट करें:

SSO_PUBLIC_URL_PORT=9443 SSO_PUBLIC_URL_SCHEME=https

- अगर आपने डेवलपर सेवाएं पोर्टल को इंस्टॉल किया है, तो एचटीटीपीएस का इस्तेमाल करने के लिए इसे अपडेट करें Apigee एसएसओ (SSO) को ऐक्सेस करें. ज़्यादा जानकारी के लिए, यह देखें बाहरी आईडीपी (IdP) का इस्तेमाल करने के लिए पोर्टल को कॉन्फ़िगर करें.

SSL_TERMINATION मोड का उपयोग करते समयSSO_TOMCAT_PROXY_PORT सेट करें

आपके पास Apigee एसएसओ मॉड्यूल के सामने लोड बैलेंसर हो सकता है, जो लोड होने पर TLS को खत्म करता है

बैलेंसर, लेकिन लोड बैलेंसर और Apigee एसएसओ के बीच TLS की सुविधा भी चालू करता है. ऊपर दी गई इमेज में

SSL_PROXY मोड के लिए, इसका मतलब है कि लोड बैलेंसर से Apigee एसएसओ (SSO) कनेक्शन में कनेक्शन इस्तेमाल होता है

TLS.

इस स्थिति में, Apigee एसएसओ पर TLS को कॉन्फ़िगर करें, जैसा कि आपने ऊपर

SSL_TERMINATION मोड. हालांकि, अगर

TLS के लिए, Apigee एसएसओ (SSO) की मदद से बैलेंसर किसी अलग TLS पोर्ट नंबर का इस्तेमाल करता है. इसलिए, आपको यह भी बताना होगा

कॉन्फ़िगरेशन फ़ाइल में SSO_TOMCAT_PROXY_PORT प्रॉपर्टी है. उदाहरण के लिए:

- लोड बैलेंसर, पोर्ट 443 पर TLS को खत्म कर देता है

- Apigee एसएसओ (SSO) ने पोर्ट 9443 पर TLS को बंद कर दिया है

कॉन्फ़िगरेशन फ़ाइल में, यह सेटिंग ज़रूर शामिल करें:

# Specify the port number on the load balancer for terminating TLS. # This port number is necessary for apigee-sso to generate redirect URLs. SSO_TOMCAT_PROXY_PORT=443 SSO_PUBLIC_URL_PORT=443

पोर्ट 443 पर एचटीटीपीएस अनुरोध करने के लिए, आईडीपी और एज यूज़र इंटरफ़ेस (यूआई) को कॉन्फ़िगर करें.