Specyfikacja SAML definiuje 3 encje:

- Podmiot zabezpieczeń (użytkownik interfejsu Edge)

- Dostawca usług (logowanie jednokrotne w Apigee)

- Dostawca tożsamości (zwraca potwierdzenie SAML)

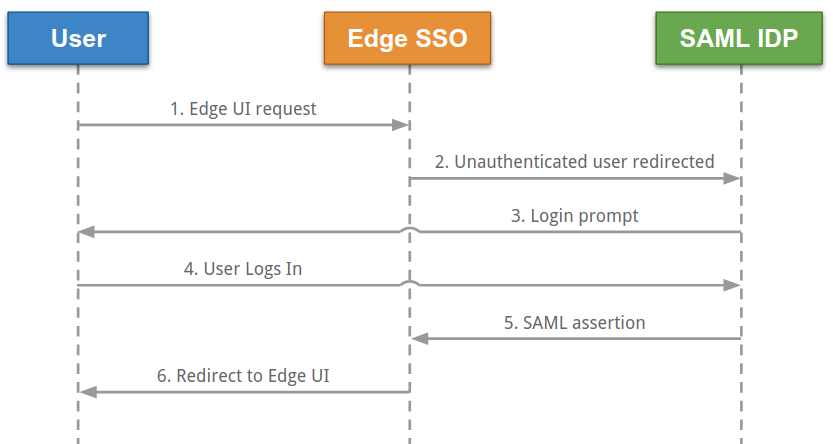

Gdy SAML jest włączony, podmiot zabezpieczeń (użytkownik interfejsu Edge) prosi o dostęp do dostawcy usług (Logowanie jednokrotne Apigee). Apigee SSO (w roli dostawcy usługi SAML) żąda i pobiera potwierdzania tożsamości od IDP SAML i przy użyciu tego potwierdzenia do utworzenia tokena OAuth2 wymagane, aby uzyskać dostęp do interfejsu Edge. Następnie użytkownik zostaje przekierowany do interfejsu Edge.

Proces ten wygląda tak:

Na tym diagramie:

- Użytkownik próbuje uzyskać dostęp do interfejsu Edge, wysyłając żądanie na adres URL logowania na urządzeniu Edge

Interfejs. Na przykład:

https://edge_ui_IP_DNS:9000 - Nieuwierzytelnione żądania są przekierowywane do dostawcy tożsamości SAML. Przykład: „https://idp.customer.com”.

- Jeśli użytkownik nie jest zalogowany u dostawcy tożsamości, zostanie poproszony o zalogowanie się cal

- Użytkownik się loguje.

- Użytkownik jest uwierzytelniany przez dostawcę tożsamości SAML, który generuje potwierdzenie SAML 2.0 i zwraca do logowania jednokrotnego w Apigee.

- Apigee SSO weryfikuje potwierdzenie, wyodrębnia tożsamość użytkownika z asercji, generuje

token uwierzytelniania OAuth 2 dla interfejsu Edge i przekierowuje użytkownika do głównego interfejsu Edge.

stronę pod adresem:

https://edge_ui_IP_DNS:9000/platform/orgName

Gdzie orgName to nazwa organizacji Edge.

Edge obsługuje wielu dostawców tożsamości, w tym Okta i usługi federacyjne Microsoft Active Directory (ADFS). Informacje o konfigurowaniu ADFS do użycia z Edge znajdziesz w sekcji Konfigurowanie systemu ADFS Edge jako strona uzależniona w dostawcy tożsamości ADFS. Informacje na temat Okta znajdziesz w następnej sekcji.

Aby można było skonfigurować dostawcę tożsamości SAML, Edge wymaga podania adresu e-mail w celu identyfikacji użytkownika. Dlatego dostawca tożsamości musi w ramach potwierdzenia tożsamości zwrócić adres e-mail.

Dodatkowo możesz potrzebować niektórych lub wszystkich z tych elementów:

| Ustawienie | Opis |

|---|---|

| Adres URL metadanych |

Dostawca tożsamości SAML może wymagać adresu URL metadanych logowania jednokrotnego w Apigee. Adres URL metadanych znajduje się w pliku formularz: protocol://apigee_sso_IP_DNS:port/saml/metadata Na przykład: http://apigee_sso_IP_or_DNS:9099/saml/metadata |

| Assertion Consumer Service URL (Adres URL usługi konsumenta potwierdzenia), |

Może być używany jako adres URL przekierowania z powrotem do Edge po wpisaniu przez użytkownika swojego dostawcy tożsamości dane logowania w formacie: protocol://apigee_sso_IP_DNS:port/saml/SSO/alias/apigee-saml-login-opdk Na przykład: http://apigee_sso_IP_or_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk |

|

URL wylogowania pojedynczej osoby |

Możesz skonfigurować logowanie jednokrotne Apigee do obsługi pojedynczego wylogowania. Zobacz Konfigurowanie logowania jednokrotnego w interfejsie Edge aby dowiedzieć się więcej. Adres URL pojedynczego wylogowania Apigee SSO ma postać: protocol://apigee_SSO_IP_DNS:port/saml/SingleLogout/alias/apigee-saml-login-opdk Na przykład: http://1.2.3.4:9099/saml/SingleLogout/alias/apigee-saml-login-opdk |

|

Identyfikator jednostki dostawcy usług (lub identyfikator URI odbiorców) |

W przypadku Apigee SSO: apigee-saml-login-opdk |

Konfigurowanie Okta

Aby skonfigurować Okta:

- Zaloguj się w Okta.

- Wybierz Applications (Aplikacje) i wybierz aplikację SAML.

- Wybierz kartę Assignments (Projekty), aby dodać użytkowników do aplikacji. Ten użytkownik będzie mieć możliwość logowania się w interfejsie Edge i wykonywania wywołań interfejsu Edge API. Najpierw musisz jednak dodać każdy użytkownika do organizacji Edge i określ rolę użytkownika. Więcej informacji znajdziesz w artykule Rejestrowanie nowych użytkowników Edge.

- Wybierz kartę Logowanie, aby uzyskać adres URL metadanych dostawcy tożsamości. Sklep bo jest on potrzebny do skonfigurowania Edge.

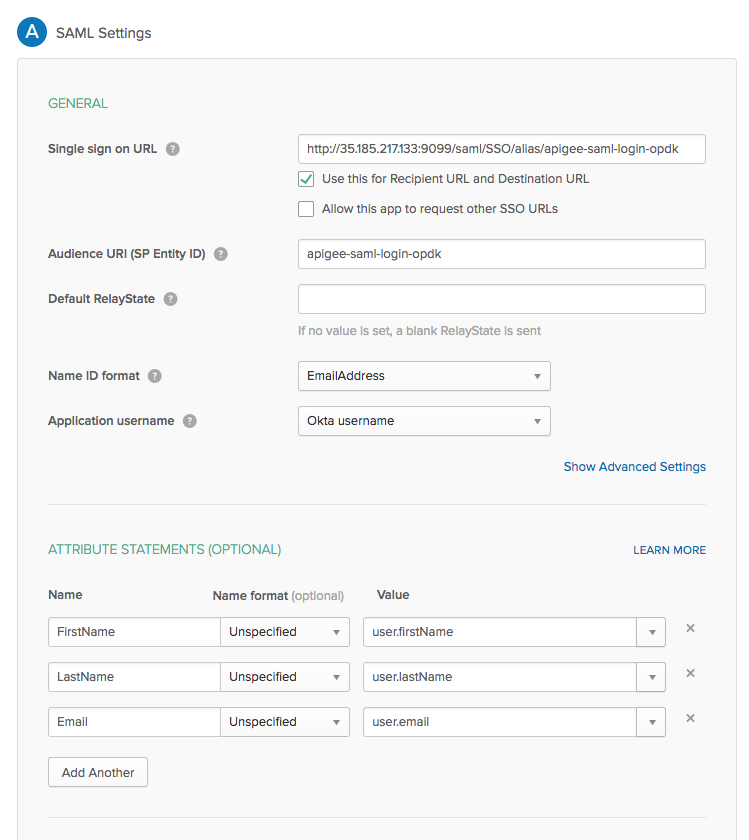

- Wybierz kartę General (Ogólne), aby skonfigurować aplikację Okta, jak pokazano na ekranie

tabeli poniżej:

Ustawienie Opis URL logowania jednokrotnego Określa adres URL przekierowania z powrotem do Edge, który jest używany po wpisaniu przez użytkownika okna Okta. dane logowania. Adres URL ma następujący format: http://apigee_sso_IP_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk

Jeśli planujesz włączyć TLS w domenie

apigee-sso:https://apigee_sso_IP_DNS:9099/saml/SSO/alias/apigee-saml-login-opdk

Gdzie apigee_sso_IP_DNS jest adresem IP lub nazwą DNS domeny węzeł hostujący

apigee-sso.Pamiętaj, że w tym adresie URL jest rozróżniana wielkość liter, a SSO należy pisać wielkimi literami.

Jeśli system równoważenia obciążenia znajduje się przed adresem

apigee-sso,podaj adres IP adres lub nazwa DNS domenyapigee-sso, do której odwołuje się funkcja systemu równoważenia obciążenia.Użyj tego atrybutu w przypadku adresu URL odbiorcy i docelowego adresu URL Ustaw to pole wyboru. Identyfikator URI odbiorców (identyfikator jednostki dostawcy usług) Ustawiono: apigee-saml-login-opdkDefault RelayState Możesz zostawić to pole puste. Format identyfikatora nazwy Podaj EmailAddress.Nazwa użytkownika aplikacji Podaj Okta username.Wyrażenia atrybutów (opcjonalnie) Określ FirstName,LastNameiEmail, jak widać na ilustracji poniżej.

Po zakończeniu powinno wyświetlić się okno dialogowe Ustawienia SAML, które powinno wyglądać jak poniżej: