Giao diện người dùng Edge và API quản lý Edge hoạt động bằng cách gửi yêu cầu tới Máy chủ quản lý Edge, trong đó Máy chủ quản lý hỗ trợ các loại xác thực sau:

- Xác thực cơ bản: Đăng nhập vào giao diện người dùng Edge hoặc gửi yêu cầu đến trình quản lý Edge API bằng cách truyền tên người dùng và mật khẩu của bạn.

- OAuth2: Trao đổi thông tin xác thực cơ bản của Edge để có quyền truy cập OAuth2 mã thông báo và mã làm mới. Thực hiện lệnh gọi đến API quản lý Edge bằng cách truyền quyền truy cập OAuth2 mã thông báo trong tiêu đề Bearer của lệnh gọi API.

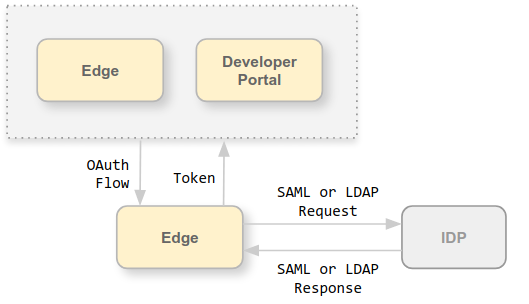

Edge hỗ trợ sử dụng các Nhà cung cấp danh tính (IDP) bên ngoài sau đây để xác thực:

- Ngôn ngữ đánh dấu xác nhận bảo mật (SAML) 2.0: Tạo quyền truy cập OAuth từ nội dung xác nhận SAML do nhà cung cấp danh tính SAML trả về.

- Giao thức truy cập thư mục (LDAP): Sử dụng tìm kiếm và liên kết của LDAP hoặc phương thức xác thực liên kết đơn giản để tạo mã truy cập OAuth.

Cả IDP SAML và Giao thức truy cập thư mục hạng nhẹ (LDAP) đều hỗ trợ môi trường đăng nhập một lần (SSO). Bằng cách sử dụng nhà cung cấp danh tính (IDP) bên ngoài với Edge, bạn có thể hỗ trợ SSO cho API và giao diện người dùng Edge ngoài mọi dịch vụ khác mà bạn cung cấp đồng thời hỗ trợ IDP bên ngoài của bạn.

Hướng dẫn trong phần này để bật dịch vụ hỗ trợ IDP bên ngoài khác với Xác thực bên ngoài trong các cách sau:

- Mục này bổ sung khả năng hỗ trợ SSO

- Phần này dành cho người dùng giao diện người dùng Edge (không phải giao diện người dùng Cổ điển)

- Phần này chỉ được hỗ trợ vào phiên bản 4.19.06 trở lên

Giới thiệu về dịch vụ SSO của Apigee

Để hỗ trợ SAML hoặc Giao thức truy cập thư mục hạng nhẹ (LDAP) trên Edge, bạn cần cài đặt apigee-sso, mô-đun SSO của Apigee.

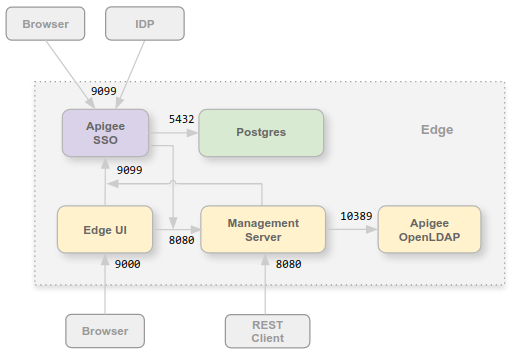

Hình ảnh sau đây cho thấy tính năng SSO của Apigee trong một Edge để cài đặt trên Đám mây riêng tư:

Bạn có thể cài đặt mô-đun SSO của Apigee trên cùng một nút với giao diện người dùng và Máy chủ quản lý của Edge, hoặc trên nút riêng. Đảm bảo rằng dịch vụ SSO của Apigee có quyền truy cập vào Máy chủ quản lý qua cổng 8080.

Cổng 9099 phải mở trên nút SSO của Apigee để hỗ trợ truy cập vào Apigee SSO từ trình duyệt, từ SAML IDP hoặc SAML bên ngoài cũng như từ Giao diện người dùng Edge và Máy chủ quản lý. Trong quá trình định cấu hình SSO của Apigee, bạn có thể chỉ định rằng kết nối bên ngoài sử dụng HTTP hoặc HTTPS đã mã hoá giao thức.

Dịch vụ SSO của Apigee sử dụng cơ sở dữ liệu Postgres có thể truy cập trên cổng 5432 trên nút Postgres. Thông thường, bạn có thể sử dụng cùng một máy chủ Postgres mà bạn đã cài đặt với Edge, dù là một Postgres độc lập hoặc hai máy chủ Postgres được định cấu hình ở chế độ chính/chế độ chờ. Nếu tải trên Postgres máy chủ cao, nên bạn cũng có thể chọn tạo một nút Postgres riêng chỉ dành cho SSO của Apigee.

Thêm tính năng hỗ trợ OAuth2 vào Edge dành cho Đám mây riêng tư

Như đã đề cập ở trên, việc triển khai SAML Edge dựa trên mã truy cập OAuth2.Do đó, Chúng tôi đã thêm tính năng hỗ trợ OAuth2 vào Edge dành cho Đám mây riêng tư. Để biết thêm thông tin, hãy xem Giới thiệu về OAuth 2.0.

Giới thiệu về SAML

Quy trình xác thực SAML có một số lợi ích. Khi sử dụng SAML, bạn có thể:

- Có toàn quyền kiểm soát hoạt động quản lý người dùng. Khi người dùng rời khỏi tổ chức của bạn và bị huỷ cấp phép tập trung, thì họ sẽ tự động bị từ chối quyền truy cập vào Edge.

- Kiểm soát cách người dùng xác thực để truy cập vào Edge. Bạn có thể chọn phương thức xác thực khác cho các loại tổ chức Edge khác nhau.

- Kiểm soát các chính sách xác thực. Nhà cung cấp dịch vụ SAML có thể hỗ trợ các chính sách xác thực phù hợp hơn với các tiêu chuẩn doanh nghiệp của bạn.

- Bạn có thể giám sát hoạt động đăng nhập, đăng xuất, các lần đăng nhập không thành công và các hoạt động có rủi ro cao trên việc triển khai Edge.

Khi bật SAML, quyền truy cập vào Edge UI và API quản lý Edge sẽ dùng mã truy cập OAuth2. Những mã thông báo này do mô-đun SSO của Apigee tạo ra. Mô-đun này chấp nhận các câu nhận định SAML do IDP (nhà cung cấp danh tính) của bạn.

Sau khi được tạo dựa trên thông tin xác nhận SAML, mã thông báo OAuth sẽ có hiệu lực trong 30 phút và sau khi được làm mới mã thông báo sẽ có hiệu lực trong 24 giờ. Môi trường phát triển của bạn có thể hỗ trợ tính năng tự động hoá cho các phiên bản các nhiệm vụ phát triển, chẳng hạn như tự động hoá thử nghiệm hoặc Tích hợp liên tục/Triển khai liên tục (CI/CD), yêu cầu mã thông báo có thời hạn dài hơn. Xem Sử dụng SAML với tác vụ tự động để biết thông tin về tạo mã thông báo đặc biệt cho các nhiệm vụ tự động.

Giới thiệu về LDAP

Giao thức truy cập thư mục nhẹ (LDAP) là một ứng dụng mở, theo tiêu chuẩn ngành giao thức để truy cập và duy trì các dịch vụ thông tin thư mục được phân phối. Danh bạ các dịch vụ có thể cung cấp bất kỳ tập hợp hồ sơ có tổ chức nào, thường có cấu trúc phân cấp, chẳng hạn như danh bạ email công ty.

Phương thức xác thực LDAP trong dịch vụ SSO của Apigee sử dụng mô-đun LDAP của Spring Security. Do đó, các phương thức xác thực và lựa chọn cấu hình để hỗ trợ giao thức truy cập thư mục hạng nhẹ (LDAP) của dịch vụ SSO của Apigee sẽ được cung cấp trực tiếp tương quan với những mã tìm thấy trong LDAP bảo mật Spring.

Giao thức truy cập thư mục hạng nhẹ (LDAP) cùng với Edge dành cho Đám mây riêng tư hỗ trợ các phương thức xác thực sau đây đối với Máy chủ tương thích với LDAP:

- Tìm kiếm và liên kết (liên kết gián tiếp)

- Liên kết đơn giản (liên kết trực tiếp)

Dịch vụ SSO của Apigee cố gắng truy xuất địa chỉ email của người dùng và cập nhật bản ghi người dùng nội bộ với tài khoản đó để có một địa chỉ email hiện tại trong hồ sơ vì Edge sử dụng email này để uỷ quyền .

URL API và giao diện người dùng Edge

URL mà bạn dùng để truy cập vào Edge UI và Edge Management API sẽ giống như URL bạn đã dùng trước đây bạn đã bật SAML hoặc LDAP. Đối với giao diện người dùng Edge:

http://edge_UI_IP_DNS:9000 https://edge_UI_IP_DNS:9000

Trong đó edge_UI_IP_DNS là địa chỉ IP hoặc tên DNS của máy lưu trữ Giao diện người dùng Edge. Trong quá trình định cấu hình giao diện người dùng Edge, bạn có thể chỉ định việc sử dụng kết nối HTTP hoặc giao thức HTTPS đã mã hoá.

Đối với API Quản lý Edge:

http://ms_IP_DNS:8080/v1 https://ms_IP_DNS:8080/v1

Trong đó ms_IP_DNS là địa chỉ IP hoặc tên DNS của Quản lý Máy chủ. Trong quá trình định cấu hình API, bạn có thể chỉ định rằng kết nối sử dụng HTTP hoặc giao thức HTTPS đã mã hoá.

Định cấu hình TLS đối với dịch vụ SSO của Apigee

Theo mặc định, kết nối với dịch vụ SSO của Apigee sẽ sử dụng HTTP qua cổng 9099 trên máy chủ lưu trữ nút

apigee-sso, mô-đun SSO của Apigee. Được tích hợp vào apigee-sso là một Tomcat

thực thể xử lý các yêu cầu HTTP và HTTPS.

Dịch vụ SSO và Tomcat của Apigee hỗ trợ 3 chế độ kết nối:

- MẶC ĐỊNH: Cấu hình mặc định hỗ trợ các yêu cầu HTTP trên cổng 9099.

- SSL_TERMINATION: Bật quyền truy cập TLS vào dịch vụ SSO của Apigee trên cổng lựa chọn. Bạn phải chỉ định một khoá TLS và chứng chỉ cho chế độ này.

- SSL_PROXY: Thiết lập dịch vụ SSO của Apigee ở chế độ proxy, tức là bạn đã cài đặt

trình cân bằng tải trước

apigee-ssovà TLS kết thúc trên tải trình cân bằng. Bạn có thể chỉ định cổng được sử dụng trênapigee-ssocho các yêu cầu từ tải trình cân bằng.

Bật tính năng hỗ trợ nhà cung cấp danh tính (IDP) bên ngoài cho cổng thông tin

Sau khi bật dịch vụ hỗ trợ IDP bên ngoài cho Edge, bạn có thể bật dịch vụ này cho cổng Dịch vụ dành cho nhà phát triển Apigee (hoặc đơn giản là cổng). Cổng này hỗ trợ phương thức xác thực SAML và Giao thức truy cập thư mục hạng nhẹ (LDAP) khi gửi yêu cầu tới Edge. Lưu ý rằng khác với xác thực SAML và Giao thức truy cập thư mục hạng nhẹ (LDAP) để nhà phát triển đăng nhập vào cổng. Bạn định cấu hình bên ngoài Xác thực IDP cho hoạt động đăng nhập của nhà phát triển một cách riêng biệt. Xem Hãy định cấu hình cổng thông tin để sử dụng IDP để tìm hiểu thêm.

Trong quá trình thiết lập cổng thông tin, bạn phải chỉ định URL của dịch vụ SSO của Apigee mô-đun mà bạn đã cài đặt với Edge: