أنت تطّلع على مستندات Apigee Edge.

انتقل إلى

مستندات Apigee X. معلومات

يشرح هذا المستند كيفية إنشاء ملفات تخزين المفاتيح والمستودعات الموثوق بها وتعديلها وحذفها في Edge. للسحابة الإلكترونية وEdge للإصدارات 4.18.01 والإصدارات الأحدث من Private Cloud.

لمحة عن ملفات تخزين المفاتيح/المستودعات الموثوق بها والمضيفات الافتراضية لخدمة Edge Cloud

تتطلّب عملية إنشاء ملفّات تخزين المفاتيح/ملفّات تخزين الثقة في Edge Cloud اتّباع جميع القواعد المتعلّقة باستخدام المضيفين الظاهريين. على سبيل المثال، مع المضيفين الظاهريين في السحابة الإلكترونية:

- على المضيفات الافتراضية استخدام بروتوكول أمان طبقة النقل (TLS).

- يمكن للمضيفين الظاهرين استخدام المنفذ 443 فقط.

- يجب استخدام شهادة بروتوكول أمان طبقة النقل (TLS) مُوقَّعة. لا يُسمح باستخدام الشهادات غير الموقَّعة مع المضيفين الظاهريين في السحابة الإلكترونية.

- يجب أن يتطابق اسم النطاق المحدّد من خلال شهادة بروتوكول أمان طبقة النقل (TLS) مع اسم المضيف المستعار للمضيف الظاهري.

مزيد من المعلومات:

- لمحة عن بروتوكول TLS/SSL

- استخدام بروتوكول أمان طبقة النقل (TLS) مع Edge

- الأسئلة الشائعة حول ضبط المضيفين الظاهريين

- لمحة عن الأجهزة المضيفة الافتراضية

تنفيذ ملفّات تخزين المفاتيح وملفّات تخزين الثقة في Chrome

لإعداد الوظائف التي تعتمد على البنية الأساسية للمفتاح العام، مثل بروتوكول أمان طبقة النقل (TLS)، عليك إجراء ما يلي: إنشاء ملفات تخزين مفاتيح ومستودعات ائتمانية تشتمل على المفاتيح والشهادات الرقمية اللازمة.

في Edge، يتم تمثيل كل من ملفات تخزين المفاتيح والمستودعات الموثوقة بواسطة كيان ملف تخزين المفاتيح. تحتوي على اسم مستعار واحد أو أكثر. أي أنّه ما مِن فارق في التنفيذ. بين ملف تخزين مفاتيح ومخزن موثوق به على Edge.

يرجع الفرق بين ملفّات تخزين المفاتيح وملفّات تخزين الثقة إلى أنواع الإدخالات التي تحتوي عليها وطريقة استخدامها في عملية مصافحة بروتوكول أمان طبقة النقل (TLS):

- ملف تخزين المفاتيح - كيان في ملف تخزين المفاتيح يحتوي على واحد أو أكثر ALIAS، حيث يحتوي كل اسم مستعار على زوج شهادة/مفتاح.

- Truststore - كيان في مفتاح تخزين المفاتيح يحتوي على عنصر واحد أو أكثر ALIAS، حيث يحتوي كل اسم مستعار على شهادة فقط.

عند ضبط بروتوكول أمان طبقة النقل (TLS) لخادم افتراضي أو نقطة نهاية مستهدَفة، توفّر ملفّات تخزين المفاتيح وملفّات تخزين الثقة

أدوارًا مختلفة في عملية مصافحة TLS. عند إعداد مضيف أو هدف افتراضي

نقطة نهاية، يمكنك تحديد ملفات تخزين المفاتيح ومستودعات الثقة بشكل منفصل في <SSLInfo>

كما هو موضح أدناه للمضيف الظاهري:

<VirtualHost name="myTLSVHost"> <HostAliases> <HostAlias>apiTLS.myCompany.com</HostAlias> </HostAliases> <Interfaces/> <Port>9006</Port> <SSLInfo> <Enabled>true</Enabled> <ClientAuthEnabled>false</ClientAuthEnabled> <KeyStore>ref://keystoreref</KeyStore> <KeyAlias>myKeyAlias</KeyAlias> </SSLInfo> </VirtualHost>

في هذا المثال، يمكنك تحديد اسم ملف تخزين المفاتيح والاسم المستعار الذي يستخدمه المضيف الظاهري ملف تخزين مفاتيح بروتوكول أمان طبقة النقل (TLS) الخاص به. يمكنك استخدام مرجع لتحديد اسم ملف تخزين المفاتيح كي تتمكّن من تغييره. لاحقًا عند انتهاء صلاحية الشهادة. يحتوي الاسم المستعار على شهادة/زوج مفتاح يُستخدم لتحديد المضيف الظاهري إلى عميل بروتوكول أمان طبقة النقل (TLS) الذي يدخل إلى المضيف الظاهري. في هذا المثال، لا يوجد مخزن شهادات الجذر الموثوق به مطلوبة.

إذا كان ملف تخزين الثقة مطلوبًا، على سبيل المثال لإعداد بروتوكول أمان طبقة النقل (TLS) ثنائي الاتجاه، استخدِم العلامة

<TrustStore> لتحديد ملف تخزين الثقة:

<VirtualHost name="myTLSVHost"> <HostAliases> <HostAlias>apiTLS.myCompany.com</HostAlias> </HostAliases> <Interfaces/> <Port>9006</Port> <SSLInfo> <Enabled>true</Enabled> <ClientAuthEnabled>true</ClientAuthEnabled> <KeyStore>ref://keystoreref</KeyStore> <KeyAlias>myKeyAlias</KeyAlias> <TrustStore>ref://truststoreref</TrustStore> </SSLInfo> </VirtualHost>

في هذا المثال، تشير علامة <TrustStore> إلى متجر مفاتيح فقط، ولا تحديد بديلاً معيّنًا. يحتوي كل عنوان بديل في ملف تخزين المفاتيح على شهادة أو سلسلة شهادات

يتم استخدامها كجزء من عملية مصافحة بروتوكول أمان طبقة النقل (TLS).

تنسيقات الشهادات المتوافقة

| التنسيق | إتاحة تحميل البيانات من خلال واجهة برمجة التطبيقات وواجهة المستخدم | مدعوم في اتجاه الشمال | تمّ التحقق من الملف |

|---|---|---|---|

| PEM | نعم | نعم | نعم |

| * PKCS12 | نعم | نعم | نعم ملاحظة: تحوّل Apigee داخليًا PKCS12 إلى PEM. |

| * DER | لا | لا | نعم |

| * PKCS7 | لا | لا | لا |

* ننصحك باستخدام PEM إن أمكن.

استخدام ملفّات تخزين مفاتيح التشفير PKCS12 مع Edge for Private Cloud 4.53.00 أو الإصدارات الأحدث

إذا كنت تستخدم Edge for Private Cloud 4.53.00 أو إصدارًا أحدث، عليك استخدام ملف تخزين مفاتيح PKCS12 فقط لتحميل المفاتيح والشهادات ذات الصلة إلى Apigee. للحصول على مساعدة في تحويل المفاتيح والشهادات الحالية إلى تنسيق PKCS12/PFX، يمكنك الاطّلاع على مقالة تحويل الشهادات إلى تنسيق متوافق.

نبذة عن تنفيذ اسم مستعار

في Edge، يحتوي متجر مفاتيح على أسماء بديلة واحدة أو أكثر، حيث يحتوي كل اسم بديل على ما يلي:

- شهادة بروتوكول أمان طبقة النقل (TLS) بتنسيق PEM أو ملف PKCS12/PFX: إما شهادة موقَّعة من هيئة إصدار الشهادات (CA) أو ملف يحتوي على سلسلة من الشهادات تم توقيع الشهادة الأخيرة فيها من قِبل هيئة إصدار الشهادات أو شهادة موقَّعة ذاتيًا

- المفتاح الخاص كملف PEM أو PKCS12/PFX يتيح Edge أحجام مفاتيح تصل إلى 2048 بت. إنّ عبارة المرور اختيارية.

في Edge، يحتوي ملف تخزين الثقة على أسماء بديلة واحدة أو أكثر، حيث يحتوي كل اسم بديل على:

- شهادة بروتوكول أمان طبقة النقل (TLS) كملف PEM - إما شهادة موقعة بواسطة مرجع تصديق (CA)، أو سلسلة من الشهادات التي يتم فيها توقيع الشهادة الأخيرة من قبل مرجع تصديق (CA) أو شهادة موقعة ذاتيًا شهادة.

توفّر شبكة Edge واجهة مستخدم وواجهة برمجة تطبيقات تستخدمها لإنشاء ملفات تخزين مفاتيح وإنشاء أسماء مستعارة وتحميل شهادة أو مفتاح. الأزواج وتحديث الشهادات. إنّ واجهة المستخدم وواجهة برمجة التطبيقات اللتين تستخدمهما لإنشاء متجر موثوق به هي نفسها استخدامها لإنشاء ملف تخزين مفاتيح. ويتمثل الفرق بينهما في أنه عند إنشاء Truststore، يمكنك إنشاء أسماء مستعارة التي تحتوي على شهادة فقط.

لمحة عن تنسيق الشهادة والمفتاح الملفات

يمكنك تمثيل الشهادات والمفاتيح كملفات PEM أو كملفات PKCS12/PFX. تتوافق ملفات PEM مع

بتنسيق X.509. إذا لم يتم تحديد الشهادة أو المفتاح الخاص من خلال ملف PEM، يمكنك تحويله إلى

ملف PEM باستخدام أدوات مساعدة مثل openssl.

ومع ذلك، هناك العديد من ملفات .crt وملفات .key بتنسيق PEM من قبل. إذا كانت هذه الملفات نصية ويتم تضمينها في:

-----BEGIN CERTIFICATE----- -----END CERTIFICATE-----

أو:

-----BEGIN ENCRYPTED PRIVATE KEY----- -----END ENCRYPTED PRIVATE KEY-----

بعد ذلك، تكون الملفات متوافقة مع تنسيق PEM ويمكنك استخدامها في ملف تخزين مفاتيح أو Truststore بدون تحويلها إلى ملف PEM.

لمحة عن سلاسل الشهادات

إذا كانت الشهادة جزءًا من سلسلة، يتم التعامل معها بشكل مختلف استنادًا إلى ما إذا كانت الشهادة مستخدَمة في ملف تخزين مفاتيح أو في ملف تخزين ثقة:

- ملف تخزين المفاتيح: إذا كانت الشهادة جزءًا من سلسلة، عليك إنشاء ملف واحد يحتوي على جميع الشهادات في السلسلة. يجب أن تكون الشهادات مرتبة ويجب أن تكون الشهادة الأخيرة شهادة جذر أو شهادة وسيطة موقَّعة من شهادة جذر.

- Truststore: إذا كانت الشهادة جزءًا من سلسلة، عليك إنشاء ملف واحد. التي تحتوي على جميع الشهادات وتحميل هذا الملف إلى اسم مستعار، أو تحميل جميع الشهادات في السلسلة بشكل منفصل إلى Truststore باستخدام اسم مستعار مختلف لكل شهادة. في حال تحميلها كشهادة واحدة، يجب ترتيب الشهادات ويجب أن تكون الشهادة الأخيرة شهادة جذر أو شهادة متوسطة موقَّعة بشهادة جذر.

- إذا أنشأت ملفًا واحدًا يحتوي على عدة شهادات، عليك إدراج سطر فارغ بين كل شهادة.

على سبيل المثال، يمكنك دمج جميع الشهادات في ملف PEM واحد. يجب أن تكون الشهادات مرتبة، ويجب أن تكون الشهادة الأخيرة شهادة جذر أو شهادة وسيطة موقَّعة من شهادة جذر:

-----BEGIN CERTIFICATE----- (Your Primary TLS certificate) -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- (Intermediate certificate) -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- (Root certificate or intermediate certificate signed by a root certificate) -----END CERTIFICATE-----

إذا تم تمثيل شهاداتك كملفات PKCS12/PFX، يمكنك استخدام openssl

لإنشاء ملف PKCS12/PFX من سلسلة الشهادات، كما هو موضح أدناه:

openssl pkcs12 -export -out certificate.pfx -inkey privateKey.key -in certificate.crt -certfile CACert.crt

عند العمل مع سلاسل الشهادات في مخبأ الثقة، ليس عليك دائمًا تحميل كل الشهادات

في السلسلة. على سبيل المثال، يمكنك تحميل شهادة العميل client_cert_1 و

شهادة مُصدِر شهادة العميل ca_cert.

أثناء مصادقة TLS الثنائية، تنجح مصادقة العميل عندما يُرسِل الخادم

client_cert_1 إلى العميل كجزء من عملية مصافحة TLS.

بدلاً من ذلك، لديك شهادة ثانية، client_cert_2، موقَّعة بالشهادة نفسها،

ca_cert. ومع ذلك، لا تحمِّل client_cert_2 إلى ملف تخزين الثقة.

لا تزال Truststore يحتوي على client_cert_1 وca_cert فقط.

عندما يُرسِل الخادم client_cert_2 كجزء من عملية تأكيد الاتصال من خلال بروتوكول أمان طبقة النقل، يتم إكمال الطلب

. ويعود السبب في ذلك إلى أنّ Edge يسمح بنجاح عملية التحقّق من بروتوكول أمان طبقة النقل (TLS) عندما لا تكون client_cert_2

متوفّرة في ملف تخزين الموثوق بهم ولكن تم توقيعها من خلال شهادة متوفّرة في ملف تخزين الموثوق بهم. في حال حذف

إزالة شهادة CA، ca_cert، من Truststore، ثم التحقق من بروتوكول أمان طبقة النقل (TLS)

فشل.

اعتبارات FIPS

إذا كنت تستخدم Edge for Private Cloud 4.53.00 أو إصدارًا أحدث على نظام تشغيل متوافق مع معيار FIPS، يجب استخدام متجر مفاتيح PKCS12 فقط لتحميل المفاتيح والشهادات ذات الصلة إلى Apigee.

الاطّلاع على صفحة ملفات تخزين مفاتيح بروتوكول أمان طبقة النقل (TLS)

ادخل إلى صفحة ملفات تخزين مفاتيح بروتوكول أمان طبقة النقل (TLS) كما هو موضَّح أدناه.Edge

للوصول إلى صفحة ملفات تخزين مفاتيح بروتوكول أمان طبقة النقل (TLS) باستخدام واجهة مستخدم Edge:

- سجِّل الدخول إلى https://apigee.com/edge بصفتك مشرف مؤسسة.

- اختَر مؤسستك.

- اختَر المشرف >. البيئة > ملفات تخزين مفاتيح بروتوكول أمان طبقة النقل (TLS)

Classic Edge (سحابة خاصة)

للوصول إلى صفحة "ملفات تخزين مفاتيح طبقة النقل الآمنة" باستخدام واجهة مستخدم Edge الكلاسيكية:

- يُرجى تسجيل الدخول إلى

http://ms-ip:9000بصفتك مشرف مؤسسة، حيث يكون ms-ip هو عنوان IP أو اسم نظام أسماء النطاقات لعقدة خادم الإدارة. - اختَر مؤسستك.

- اختَر المشرف >. تهيئة البيئة > ملفات تخزين مفاتيح بروتوكول أمان طبقة النقل (TLS)

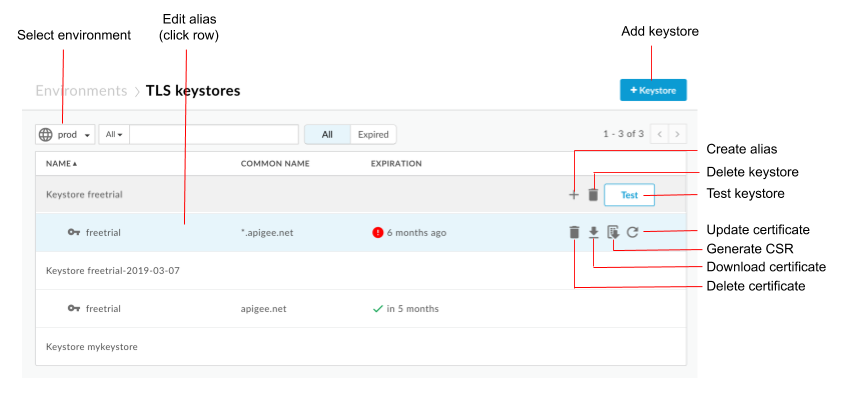

يتم عرض صفحة "ملفات تخزين مفاتيح طبقة النقل الآمنة":

كما هو موضح في الشكل السابق، تتيح لك صفحة تخزين مفاتيح بروتوكول أمان طبقة النقل إمكانية إجراء ما يلي:

- اختيار بيئة

- إنشاء ملف تخزين مفاتيح واسم مستعار

- اختبار وحذف ملفات تخزين المفاتيح

- عرض وحذف الأسماء البديلة

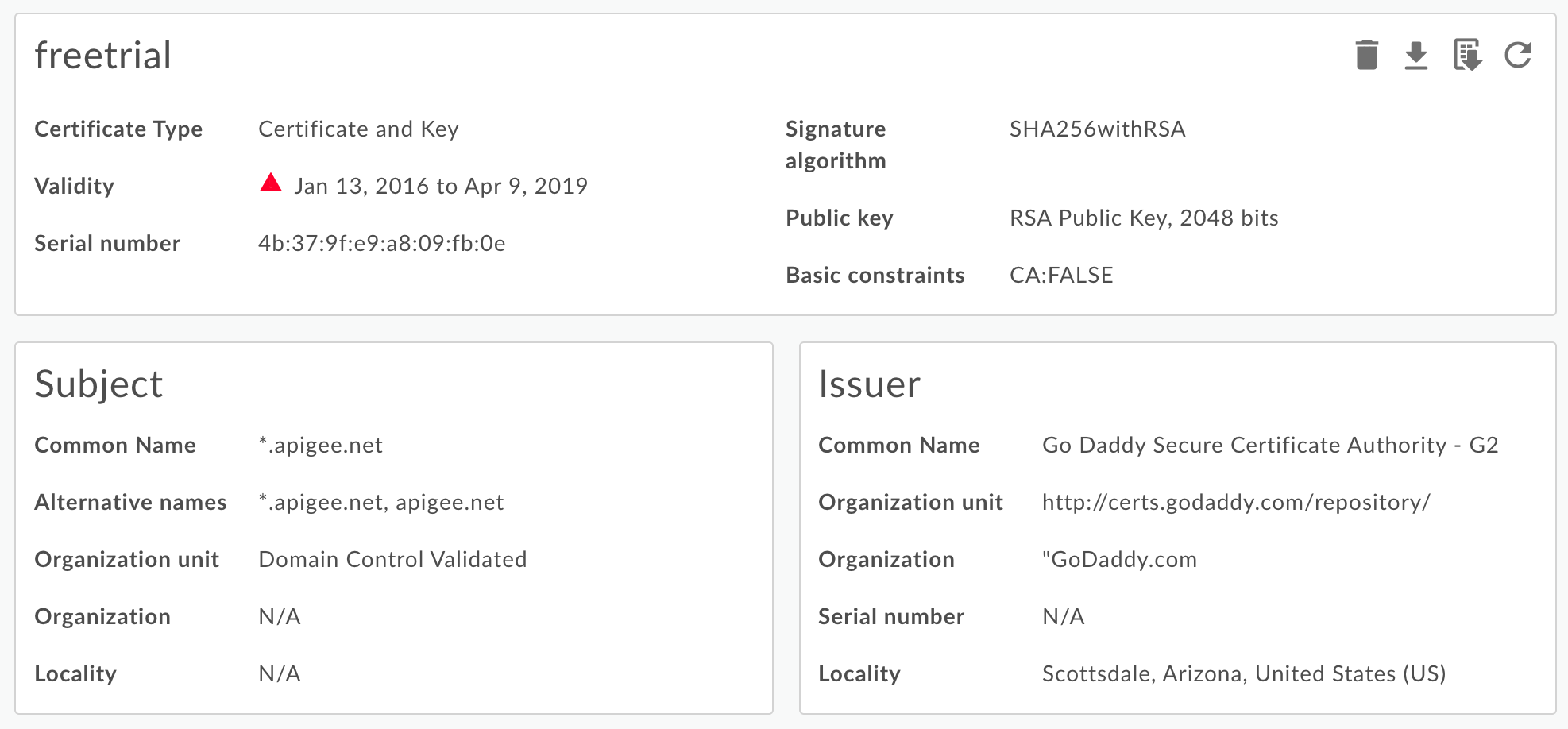

عرض اسم مستعار

لعرض عنوان بديل للبريد الإلكتروني:

- انتقِل إلى صفحة ملفات تخزين مفاتيح بروتوكول أمان طبقة النقل (TLS).

- اختَر البيئة (عادةً

prodأوtest). - انقر على الصف المرتبط بالاسم المستعار الذي تريد عرضه.

يتم عرض تفاصيل شهادة ومفتاح الاسم المستعار.

يمكنك الاطّلاع على كل المعلومات عن الاسم المعرِّف، بما في ذلك تاريخ انتهاء الصلاحية. - يمكنك إدارة الشهادة باستخدام الأزرار في أعلى الصفحة لإجراء ما يلي:

- نزِّل الشهادة كملف PEM.

- أنشئ طلب توقيع شهادة (CSR). إذا كانت لديك شهادة منتهية الصلاحية وتريد تجديدها، يمكنك تنزيل طلب توقيع الشهادة (CSR). بعد ذلك، تُرسِل طلب الحصول على شهادة إلى هيئة إصدار الشهادات للحصول على شهادة جديدة.

- تعديل شهادة تحذير: في حال تعديل شهادة

يتم استخدامها حاليًا من قِبل مضيف افتراضي أو خادم مستهدَف/نقطة نهاية مستهدَفة، عليك

التواصل مع فريق دعم Apigee Edge لإعادة تشغيل أجهزة التوجيه ومعالجات الرسائل. الطريقة المقترَحة لتعديل

الشهادة هي:

- أنشئ ملف تخزين مفاتيح أو ملف تخزين ثقة جديدَين.

- أضِف الشهادة الجديدة إلى ملف تخزين المفاتيح الجديد أو ملف تخزين الثقة الجديد.

- تعديل المرجع في المضيف الافتراضي أو الخادم المستهدف/نقطة النهاية المستهدفة ملف تخزين المفاتيح أو ملف تخزين الثقة. عرض عليك تعديل شهادة بروتوكول أمان طبقة النقل (TLS) للسحابة الإلكترونية لمزيد من المعلومات.

- احذف الاسم المعرِّف. ملاحظة: إذا حذفت عنوانًا بديلاً وكان يتم استخدامه حاليًا من قِبل مضيف افتراضي أو نقطة نهاية مستهدَفة، سيتعطّل المضيف الافتراضي أو نقطة النهاية المستهدَفة.

إنشاء ملف تخزين مفاتيح أو تخزين موثوق به واسم مستعار

يمكنك إنشاء ملف تخزين مفاتيح لاستخدامه كمخزن مفاتيح بروتوكول أمان طبقة النقل (TLS) أو كمخزن ثقة لبروتوكول أمان طبقة النقل (TLS). ملف تخزين مفاتيح تكون خاصة ببيئة في مؤسستك، مثل بيئة الاختبار أو الإنتاج. لذلك، إذا أردت اختبار ملف تخزين المفاتيح في بيئة اختبار قبل نشره في بيئة الإنتاج، عليك إنشاؤه في كلتا البيئتَين.

لإنشاء ملف تخزين مفاتيح في بيئة، ما عليك سوى تحديد اسم ملف تخزين المفاتيح. بعد إنشاء ملف تخزين مفاتيح مُعنوَن في بيئة، يمكنك بعد ذلك إنشاء أسماء بديلة وتحميل زوج شهادة/مفتاح (ملف تخزين مفاتيح) أو تحميل شهادة فقط (ملف تخزين ثقة) إلى الاسم البديل.

لإنشاء ملف تخزين مفاتيح:

- الدخول إلى صفحة "ملفات تخزين مفاتيح TLS"

- اختَر البيئة (عادةً

prodأوtest). - انقر على + ملف تخزين مفاتيح.

- حدِّد اسم ملف تخزين المفاتيح. لا يمكن أن يتضمّن الاسم سوى أحرف أبجدية رقمية.

- انقر على إضافة حِزمة مفاتيح. سيظهر ملف تخزين المفاتيح الجديد في القائمة.

- استخدِم إحدى الطريقتَين التاليتَين لإضافة اسم مستعار. يمكن أيضًا مراجعة

تنسيقات ملفات الشهادات المتوافقة

- إنشاء اسم مستعار من شهادة (المتجر الموثوق به فقط)

- إنشاء عنوان بديل من ملف JAR (ملف تخزين المفاتيح فقط)

- إنشاء عنوان بديل للبريد الإلكتروني من شهادة ومفتاح (ملف تخزين المفاتيح فقط)

- إنشاء عنوان بريد إلكتروني بديل من ملف PKCS12/PFX (ملف تخزين المفاتيح فقط)

- إن إنشاء عنوان بديل من شهادة موقَّعة ذاتيًا (ملف تخزين المفاتيح فقط)

إنشاء اسم مستعار من شهادة (Truststore) فقط)

لإنشاء اسم مستعار من شهادة:

- انتقِل إلى صفحة ملفات تخزين مفاتيح بروتوكول أمان طبقة النقل (TLS).

- ضَع مؤشر الماوس فوق ملف تخزين المفاتيح لعرض قائمة الإجراءات وانقر على +.

- حدِّد اسم العنوان البديل.

- ضمن تفاصيل الشهادة، اختَر الشهادة فقط في القائمة المنسدلة "النوع".

- انقر على اختيار ملف بجانب ملف الشهادة، ثم انتقِل إلى PEM الذي يحتوي على الشهادة، وانقر على Open (فتح).

- تتحقّق واجهة برمجة التطبيقات تلقائيًا من عدم انتهاء صلاحية الشهادة. يمكنك اختياريًا تحديد السماح بشهادة منتهي الصلاحية لتخطّي عملية التحقّق.

- اختَر حفظ لتحميل الشهادة وإنشاء العنوان البديل للبريد الإلكتروني.

إنشاء عنوان بديل من ملف JAR (ملف تخزين المفاتيح فقط)

لإنشاء اسم مستعار من ملف JAR:

- انتقِل إلى صفحة ملفات تخزين مفاتيح بروتوكول أمان طبقة النقل (TLS).

- ضع مؤشر الماوس فوق ملف تخزين المفاتيح لعرض قائمة الإجراءات وانقر على +.

- حدِّد الاسم المستعار.

- ضمن تفاصيل الشهادة، اختَر ملف JAR في القائمة المنسدلة "النوع".

- انقر على اختيار ملف بجانب ملف JAR، وانتقِل إلى ملف JAR الذي يحتوي على الشهادة والمفتاح، ثم انقر على فتح.

- إذا كان المفتاح يحتوي على كلمة مرور، حدِّد كلمة المرور. إذا لم يكن المفتاح كلمة المرور، اترك هذا الحقل فارغًا.

- تتحقّق واجهة برمجة التطبيقات تلقائيًا من عدم انتهاء صلاحية الشهادة. يمكنك تحديد السماح بالشهادة المنتهية الصلاحية لتخطّي عملية التحقّق

- اختَر حفظ لتحميل المفتاح والشهادة وإنشاء العنوان البديل للبريد الإلكتروني.

يمكن أن يؤدي إنشاء اسم مستعار من شهادة مفتاح (ملف تخزين المفاتيح فقط)

لإنشاء اسم مستعار من شهادة ومفتاح:

- انتقِل إلى صفحة ملفات تخزين مفاتيح بروتوكول أمان طبقة النقل (TLS).

- ضع مؤشر الماوس فوق ملف تخزين المفاتيح لعرض قائمة الإجراءات وانقر على +.

- حدِّد اسم العنوان البديل.

- ضمن "تفاصيل الشهادة"، اختَر الشهادة والمفتاح في القائمة المنسدلة "النوع".

- انقر على اختيار ملف بجانب ملف الشهادة، وانتقِل إلى ملف PEM الذي يحتوي على الشهادة، ثم انقر على فتح.

- إذا كان المفتاح يتضمّن كلمة مرور، حدِّد كلمة مرور المفتاح. إذا لم يكن المفتاح يتضمّن كلمة مرور، اترك هذا الحقل فارغًا.

- انقر على اختيار ملف بجانب ملف المفتاح، وانتقِل إلى ملف PEM الذي يحتوي على المفتاح، ثم انقر على فتح.

- تتحقّق واجهة برمجة التطبيقات تلقائيًا من عدم انتهاء صلاحية الشهادة. يمكنك اختياريًا تحديد السماح بشهادة منتهي الصلاحية لتخطّي عملية التحقّق.

- انقر على حفظ لتحميل المفتاح والشهادة وإنشاء الاسم المعرِّف.

إنشاء اسم مستعار من ملف PKCS12/PFX (ملف تخزين المفاتيح فقط)

لإنشاء اسم مستعار من ملف PKCS12 يحتوي على الشهادة والمفتاح:

- انتقِل إلى صفحة ملفات تخزين مفاتيح بروتوكول أمان طبقة النقل (TLS).

- ضع مؤشر الماوس فوق ملف تخزين المفاتيح لعرض قائمة الإجراءات وانقر على +.

- حدِّد الاسم المستعار.

- ضمن "تفاصيل الشهادة"، اختَر PKCS12/PFX في القائمة المنسدلة "النوع".

- انقر على اختيار ملف بجانب PKCS12/PFX، وانتقِل إلىملف الذي يحتوي على المفتاح والشهادة، ثم انقر على فتح.

- إذا كان المفتاح يتضمّن كلمة مرور، حدِّد كلمة المرور لملف PKCS12/PFX. إذا كان المفتاح لا يحتوي على كلمة مرور، اترك هذا الحقل فارغًا.

- تتحقّق واجهة برمجة التطبيقات تلقائيًا من عدم انتهاء صلاحية الشهادة. يمكنك اختياريًا تحديد السماح بشهادة منتهي الصلاحية لتخطّي عملية التحقّق.

- انقر على حفظ لتحميل الملف وإنشاء الاسم المعرِّف.

إنشاء عنوان بديل من شهادة موقعة ذاتيًا (ملف تخزين المفاتيح فقط)

لإنشاء اسم مستعار يستخدم شهادة موقعة ذاتيًا، يمكنك ملء نموذج بالمعلومات المعلومات المطلوبة لإنشاء الشهادة. ينشئ Edge بعد ذلك الشهادة وزوجًا من المفاتيح الخاصة وقم بتحميلها إلى الاسم المستعار.

لإنشاء عنوان بديل من شهادة موقَّعة ذاتيًا:

- انتقِل إلى صفحة ملفات تخزين مفاتيح بروتوكول أمان طبقة النقل (TLS).

- ضَع مؤشر الماوس فوق ملف تخزين المفاتيح لعرض قائمة الإجراءات وانقر على +.

- حدِّد الاسم المستعار.

- ضمن تفاصيل الشهادة، اختَر شهادة موقَّعة ذاتيًا في القائمة المنسدلة "النوع".

- املأ النموذج باستخدام الجدول أدناه.

- انقر على حفظ لإنشاء شهادة التشفير وزوج المفتاح الخاص وتحميلهما إلى الاسم المعرِّف.

في الشهادة التي تم إنشاؤها، ستظهر لك الحقول الإضافية التالية:

- جهة الإصدار

الكيان الذي وقّع الشهادة وأصدرها. بالنسبة للشهادة الموقعة ذاتيًا، فهذا هو CN التي حددتها عند إنشاء الشهادة. - الصلاحية

فترة صلاحية الشهادة معروضة كتاريخَين: تاريخ بدء فترة صلاحية الشهادة وتاريخ انتهاء فترة صلاحيتها. يمكن أن يكون كلاهما التي تم ترميزها كقيم UTCTime أو GeneralizedTime.

يوضّح الجدول التالي حقول النموذج:

| حقل النموذج | الوصف | تلقائي | مطلوب |

|---|---|---|---|

| الاسم المستعار | الاسم المستعار. الحد الأقصى للطول هو 128 حرفًا. | لا ينطبق | نعم |

| حجم المفتاح | حجم المفتاح، بوحدات البت القيمة التلقائية والحد الأقصى هي 2048 بت. | 2048 | لا |

| خوارزمية التوقيع | خوارزمية التوقيع لإنشاء المفتاح الخاص في ما يلي القيم الصالحة: "SHA512withRSA"، و"SHA384withRSA" و"SHA256withRSA" (القيمة التلقائية). | خوارزمية SHA256 withRSA | لا |

| صلاحية الشهادة بالأيام | مدة صلاحية الشهادة بالأيام. يتم قبول القيمة الموجبة غير الصفرية. | 365 | لا |

| الاسم الشائع |

يحدد الاسم الشائع (CN) للمؤسسة أسماء النطاقات المؤهلة بالكامل

المرتبطة بالشهادة. عادةً ما يتكون من مضيف واسم نطاق.

على سبيل المثال، api.enterprise.apigee.com، www.apigee.com، وما إلى ذلك. الحد الأقصى للطول هو 64 حرفًا.

وبناءً على نوع الشهادة، يمكن أن يكون CN واحدًا أو أكثر من أسماء المضيفين الذين ينتمون إلى النطاق نفسه (مثل example.com، www.example.com) أو اسم حرف بدل (مثل *.example.com) أو قائمة بالنطاقات يجب عدم تضمين أي بروتوكول (http:// أو https://) أو رقم منفذ أو مسار مورد. لا تكون الشهادة صالحة إلا إذا كان اسم المضيف للطلب يتطابق مع اسم شائع واحد على الأقل من أسماء الشهادة الشائعة. |

لا ينطبق | نعم |

| البريد الإلكتروني | عنوان البريد الإلكتروني الحد الأقصى للطول هو 255 حرفًا. | لا ينطبق | لا |

| اسم الوحدة التنظيمية | اسم فريق المؤسسة. الحد الأقصى للطول هو 64 حرفًا. | لا ينطبق | لا |

| اسم المؤسسة | اسم المؤسسة. الحد الأقصى للطول هو 64 حرفًا. | لا ينطبق | لا |

| منطقة محلية | اسم المدينة/البلدة الحد الأقصى للطول هو 128 حرفًا. | لا ينطبق | لا |

| الولاية/المقاطعة | اسم الولاية/المقاطعة الحد الأقصى للطول هو 128 حرفًا. | لا ينطبق | لا |

| البلد | رمز البلد من حرفَين. على سبيل المثال، IN للهند وUS للولايات المتحدة الأمريكية. | لا ينطبق | لا |

| الأسماء البديلة |

قائمة بأسماء المضيفين البديلة يسمح بربط هويات إضافية بموضوع

الشهادة. تشمل الخيارات المحدّدة عنوان البريد الإلكتروني على الإنترنت، واسم نظام أسماء النطاقات، وعنوان IP، ومعرّف الموارد المنتظم (URI).

255 حرفًا بحد أقصى لكل قيمة يمكنك فصل الأسماء بفواصل أو بالضغط على مفتاح Enter بعد كل اسم. |

لا ينطبق | لا |

اختبار ملف تخزين مفاتيح أو ملف تخزين ثقة

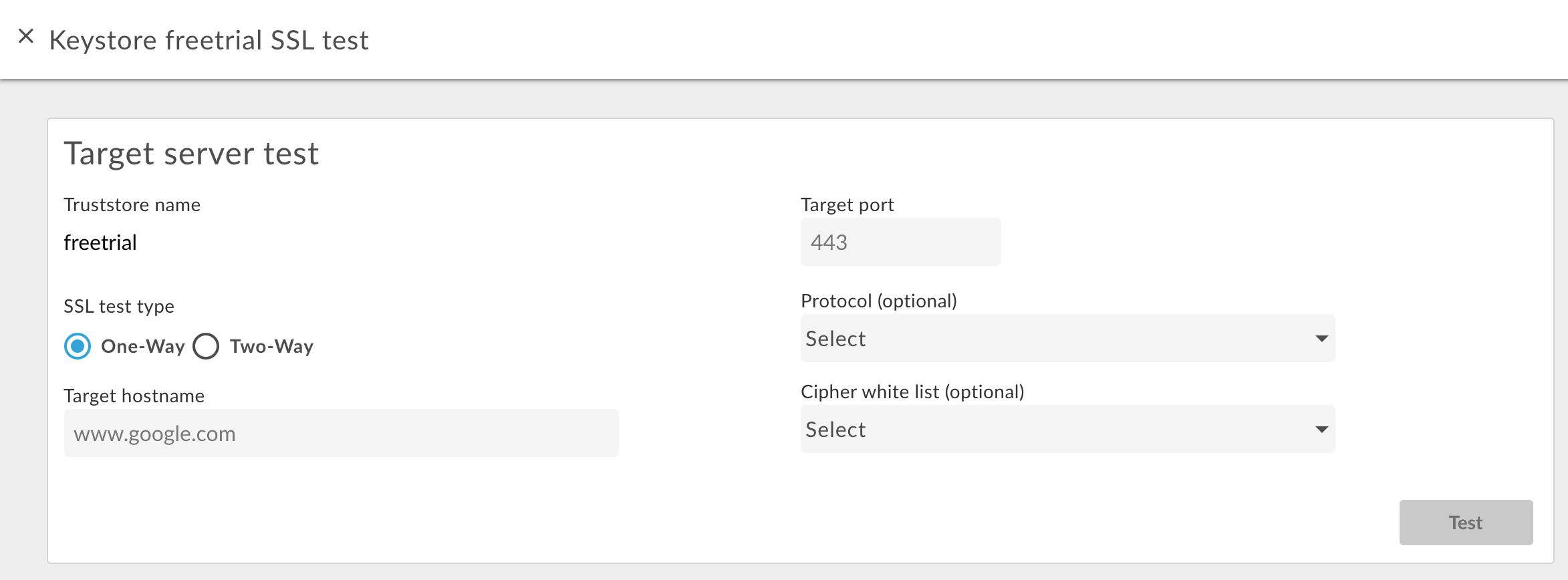

يمكنك اختبار ملف تخزين الثقة وملف تخزين المفاتيح في واجهة مستخدم Edge للتأكّد من أنّه تم ضبطهما. بشكل صحيح. يتحقّق واجهة المستخدم الاختبارية من طلب بروتوكول أمان طبقة النقل (TLS) من Edge إلى خدمة خلفية. يمكن ضبط خدمة الخلفية لتتوافق مع بروتوكول أمان طبقة النقل (TLS) أحادي الاتجاه أو ثنائي الاتجاه.

لاختبار بروتوكول أمان طبقة النقل (TLS) أحادي الاتجاه:

- انتقِل إلى صفحة ملفات تخزين مفاتيح بروتوكول أمان طبقة النقل (TLS).

- اختَر "البيئة" (عادةً

prodأوtest). - ضع مؤشر الماوس فوق ملف تخزين مفاتيح بروتوكول أمان طبقة النقل (TLS) الذي تريد اختباره لعرض قائمة الإجراءات، ثم انقر على اختبار. مربع الحوار التالي

يظهر فيه اسم المخزن الموثوق:

- أدخِل اسم مضيف خدمة الخلفية.

- أدخِل رقم منفذ بروتوكول أمان طبقة النقل (TLS) (عادةً 443).

- يمكنك اختياريًا تحديد أي بروتوكولات أو رموز تشفير.

- انقر على اختبار.

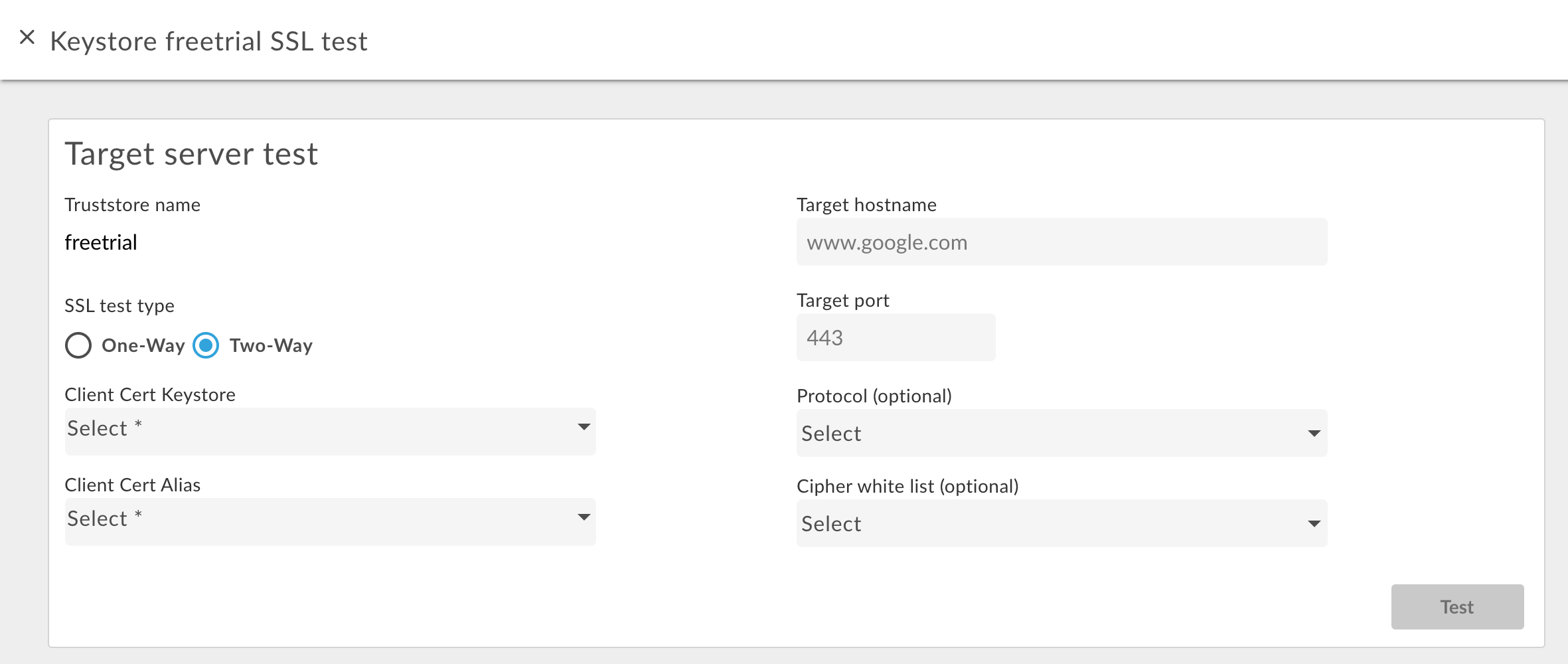

لاختبار بروتوكول أمان طبقة النقل (TLS) الثنائي الاتجاه:

- انقر على الزر اختبار لملف تخزين الثقة المطلوب.

- في مربّع الحوار، اختَر اتجاهان لـ نوع اختبار طبقة المقابس الآمنة.

سيظهر مربّع الحوار التالي:

- حدِّد اسم ملف تخزين المفاتيح المُستخدَم في بروتوكول أمان طبقة النقل (TLS) الثنائي الاتجاه.

- حدِّد الاسم البديل في مخزن المفاتيح الذي يحتوي على الشهادة والمفتاح.

- أدخِل اسم مضيف خدمة الخلفية.

- أدخِل رقم منفذ بروتوكول أمان طبقة النقل (TLS) (عادةً 443).

- يمكنك اختياريًا تحديد أي بروتوكولات أو رموز تشفير.

- اختَر اختبار.

إضافة شهادة إلى مستودع ثقة لاستخدام بروتوكول أمان طبقة النقل (TLS) ثنائي الاتجاه

عند استخدام بروتوكول أمان طبقة النقل (TLS) ثنائي الاتجاه للاتصالات الواردة، أي طلب واجهة برمجة تطبيقات إلى Edge، يحتوي مخبّر الثقة على شهادة أو سلسلة هيئة إصدار الشهادات لكل عميل مسموح له بتقديم طلبات إلى Edge.

عند ضبط المخزن الموثوق في البداية، يمكنك إضافة جميع الشهادات للبرامج المعروفة. ومع ذلك، قد تحتاج بمرور الوقت إلى إضافة شهادات أخرى إلى المخزن الموثوق عند إضافة عملاء جدد.

لإضافة شهادات جديدة إلى مستودع ثقة يُستخدَم لبروتوكول أمان طبقة النقل (TLS) ثنائي الاتجاه:

- تأكَّد من استخدام مرجع إلى ملف تخزين الثقة في المضيف الافتراضي.

- حمِّل شهادة جديدة إلى ملف تخزين الثقة كما هو موضّح أعلاه في إنشاء عنوان بديل من شهادة (ملف تخزين الثقة فقط).

عدِّل مرجع ملف تخزين الثقة لضبطه على القيمة نفسها. يؤدي هذا التحديث إلى إعادة تحميل Edge للمكتبة الموثوق بها والشهادة الجديدة.

اطّلِع على تعديل مرجع لمعرفة المزيد.

حذف ملف تخزين مفاتيح أو ملف تخزين موثوق به أو اسم مستعار

يجب توخي الحذر عند حذف ملف تخزين مفاتيح أو موثوق به أو اسم مستعار. في حال حذف ملفات تخزين مفاتيح أو ملفات تخزين ثقة أو عناوين بديلة يستخدمها مضيف افتراضي أو نقطة نهاية مستهدفة أو خادم مستهدف، ستتعذّر جميع طلبات البيانات من واجهة برمجة التطبيقات من خلال المضيف الافتراضي أو نقطة النهاية المستهدفة/الخادم المستهدف.

عادةً ما تكون العملية التي تستخدمها لحذف ملف تخزين مفاتيح/موثوق به أو اسم مستعار:

- أنشِئ ملف تخزين مفاتيح أو ملفًا موثوقًا به أو اسمًا مستعارًا جديدًا كما هو موضّح أعلاه.

- بالنسبة إلى الاتصالات الواردة، أي طلب بيانات من واجهة برمجة التطبيقات في Edge، يجب تحديث تهيئة المضيف الافتراضي للإشارة إلى ملف تخزين المفاتيح الجديد والاسم المستعار للمفتاح.

- بالنسبة إلى الاتصالات الصادرة، يعني ذلك من Apigee إلى خادم خلفية:

- عدِّل إعدادات TargetEndpoint لأي خوادم وكيلة لواجهة برمجة التطبيقات تشير إلى الخادم القديم ملف تخزين المفاتيح والاسم المستعار للمفتاح للإشارة إلى ملف تخزين المفاتيح والاسم المستعار للمفتاح الجديد. إذا كانت قيمة TargetEndpoint تشير إلى TargetServer، يُرجى تحديث تعريف TargetServer للإشارة إلى ملف تخزين المفاتيح الجديد والاسم المستعار للمفتاح.

- في حال تمت الإشارة إلى ملف تخزين المفاتيح والمخزن الموثوق به مباشرةً من عنصر النهاية المستهدَف ثم يجب عليك إعادة نشر الخادم الوكيل. إذا كانت TargetEndpoint تشير إلى المستهدف في الخادم، ويشير تعريف TargetServer إلى ملف تخزين المفاتيح Truststore، إذًا لا حاجة إلى إعادة نشر الخادم الوكيل.

- تأكَّد من أنّ الخوادم الوكيلة لواجهة برمجة التطبيقات تعمل بشكل صحيح.

- احذف ملف تخزين المفاتيح أو ملف تخزين الثقة أو الاسم المعرِّف.

حذف ملف تخزين مفاتيح

يمكنك حذف ملف تخزين مفاتيح أو ملف تخزين ثقة من خلال وضع المؤشر فوق ملف تخزين المفاتيح أو ملف تخزين الثقة في القائمة لعرض قائمة

الإجراءات والنقر على ![]() . في حال حذف ملف تخزين مفاتيح أو ملف تخزين موثوق به حاليًا

يستخدمها مضيف افتراضي أو نقطة نهاية مستهدفة/خادم مستهدف، وجميع طلبات البيانات من واجهة برمجة التطبيقات من خلال المضيف الظاهري

أو نقطة النهاية المستهدفة/الخادم الهدف.

. في حال حذف ملف تخزين مفاتيح أو ملف تخزين موثوق به حاليًا

يستخدمها مضيف افتراضي أو نقطة نهاية مستهدفة/خادم مستهدف، وجميع طلبات البيانات من واجهة برمجة التطبيقات من خلال المضيف الظاهري

أو نقطة النهاية المستهدفة/الخادم الهدف.

تحذير: يجب عدم حذف مخبأ مفاتيح إلى أن تحوّل المضيفين الظاهريين ونقاط النهاية المستهدَفة/الخوادم المستهدَفة لاستخدام مخبأ مفاتيح جديد.

حذف اسم بديل

يمكنك حذف عنوان بريد إلكتروني بديل عن طريق وضع المؤشر فوق العنوان البديل في القائمة لعرض قائمة

الإجراءات والنقر على ![]() . في حال حذف اسم مستعار يستخدمه مضيف ظاهري أو

نقطة النهاية المستهدفة أو الخادم المستهدف، وجميع طلبات البيانات من واجهة برمجة التطبيقات من خلال المضيف الظاهري أو نقطة النهاية المستهدفة أو الهدف

سيفشل الخادم.

. في حال حذف اسم مستعار يستخدمه مضيف ظاهري أو

نقطة النهاية المستهدفة أو الخادم المستهدف، وجميع طلبات البيانات من واجهة برمجة التطبيقات من خلال المضيف الظاهري أو نقطة النهاية المستهدفة أو الهدف

سيفشل الخادم.

تحذير: يجب عدم حذف اسم مستعار إلى أن تحوّل المضيفين الظاهريين ونقاط النهاية المستهدَفة/الخوادم المستهدَفة لاستخدام ملفات تخزين مفاتيح وأسماء مستعارة جديدة.