Bạn đang xem tài liệu về Apigee Edge.

Chuyển đến

Tài liệu về Apigee X. thông tin

Phần này mô tả cách bật SAML cho Apigee Edge để có thể uỷ quyền xác thực cho các thành viên trong(các) tổ chức của bạn cho dịch vụ nhận dạng của riêng bạn. Để biết thông tin tổng quan về SAML và quản lý vùng danh tính trong Edge, hãy xem phần Tổng quan về SAML.

Video: Xem video ngắn để tìm hiểu cách truy cập vào API Apigee Edge trước và sau khi bật tính năng đăng nhập một lần (SSO) bằng SAML.

Giới thiệu về vai trò quản trị viên vùng

Bạn phải là quản trị viên vùng thì mới có thể quản lý vùng nhận dạng trong Edge. Vai trò quản trị viên vùng sẽ cung cấp đầy đủ các quy trình CRUD để chỉ quản lý vùng nhận dạng.

Để được chỉ định vai trò quản trị viên vùng cho tài khoản Apigee Edge của bạn, hãy liên hệ với Nhóm hỗ trợ Apigee Edge.

Trước khi bắt đầu

Trước khi bắt đầu, hãy lấy những thông tin sau từ nhà cung cấp danh tính SAML bên thứ ba của bạn:

- Chứng chỉ để xác minh chữ ký (định dạng PEM hoặc PKCSS). Nếu cần, hãy chuyển đổi chứng chỉ x509 sang định dạng PEM

Thông tin cấu hình (được xác định trong bảng sau)

Cấu hình Mô tả URL đăng nhập URL mà người dùng được chuyển hướng để đăng nhập vào nhà cung cấp danh tính SAML. URL đăng xuất URL mà người dùng được chuyển hướng đến để đăng xuất khỏi nhà cung cấp danh tính SAML. Mã nhận dạng thực thể IDP URL duy nhất cho nhà cung cấp danh tính này. Ví dụ: https://idp.example.com/saml

Ngoài ra, hãy định cấu hình nhà cung cấp danh tính SAML của bên thứ ba bằng các chế độ cài đặt sau:

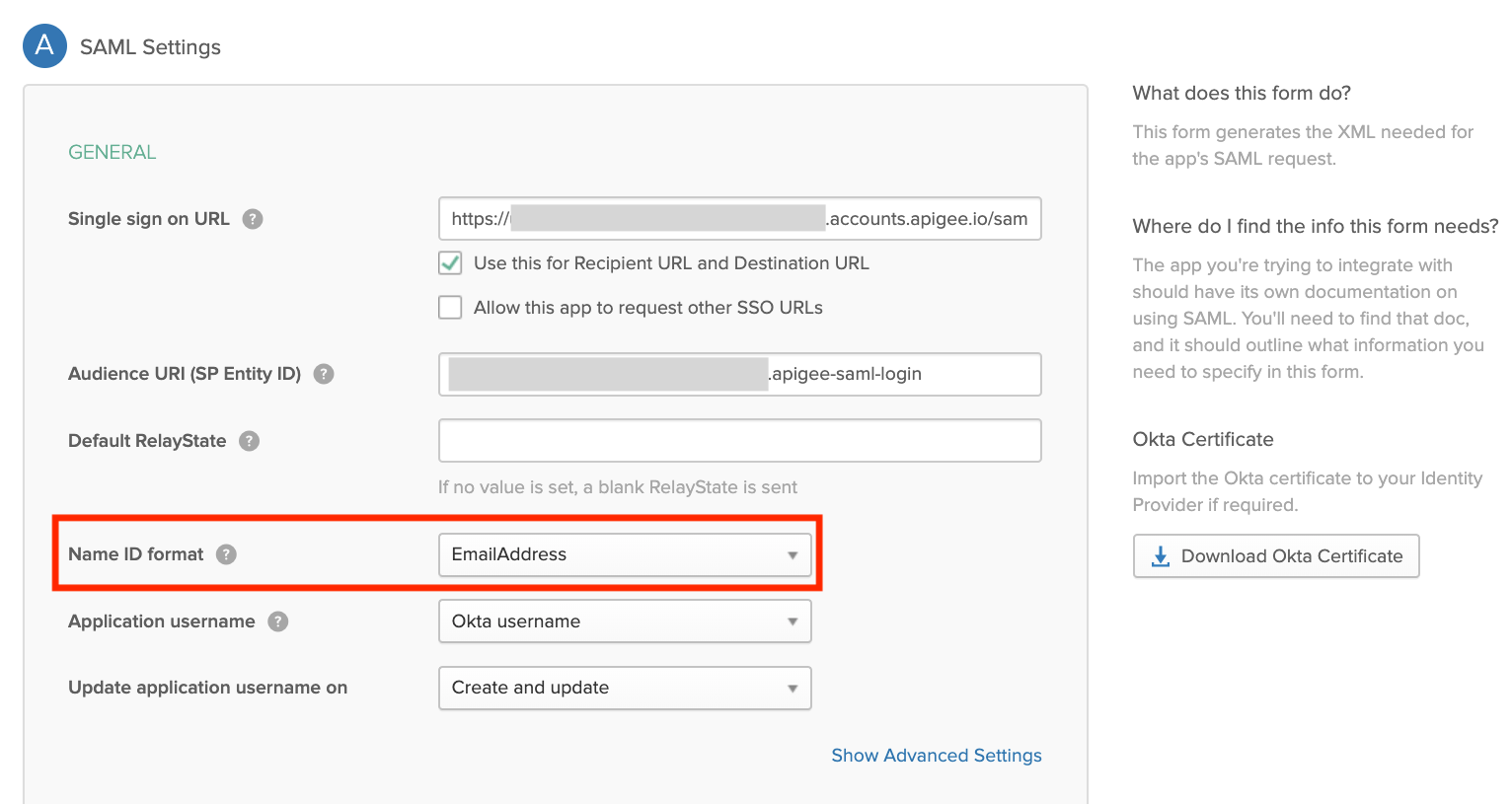

- Đảm bảo rằng thuộc tính

NameIDđược liên kết với địa chỉ email của người dùng. Địa chỉ email của người dùng đóng vai trò là giá trị nhận dạng riêng biệt của tài khoản nhà phát triển Edge. Sau đây là ví dụ về cách sử dụng Okta, trong đó trường Định dạng mã tên xác định thuộc tínhNameID.

- (Không bắt buộc) Đặt thời lượng phiên đã xác thực thành 15 ngày để phù hợp với thời lượng phiên được xác thực trên giao diện người dùng Edge.

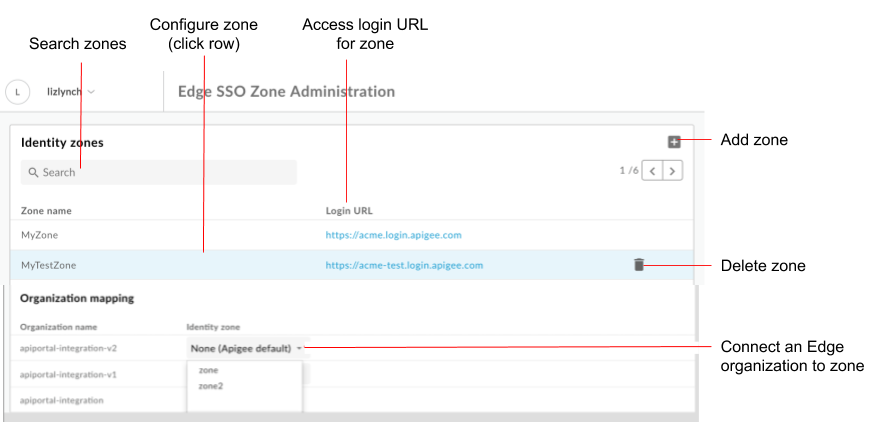

Khám phá trang Quản trị vùng SSO của Edge

Quản lý vùng nhận dạng cho Edge bằng trang Quản trị vùng SSO của Edge. Trang Quản trị vùng SSO của Edge tồn tại bên ngoài tổ chức của bạn, cho phép bạn chỉ định nhiều tổ chức vào cùng một vùng nhận dạng.

Cách truy cập vào trang Quản trị vùng SSO của Edge:

- Đăng nhập vào https://apigee.com/edge bằng tài khoản người dùng Apigee Edge có đặc quyền củazoneadmin.

- Chọn Quản trị > SSO trong thanh điều hướng bên trái.

Trang Quản trị vùng SSO của Edge sẽ xuất hiện (bên ngoài tổ chức của bạn).

Như được đánh dấu trong hình, trang Quản trị vùng SSO của Edge cho phép bạn:

- Xem tất cả vùng nhận dạng

- Xem URL đăng nhập cho từng vùng

- Thêm và xoá vùng nhận dạng

- Định cấu hình nhà cung cấp danh tính SAML

- Kết nối một tổ chức Edge với một vùng nhận dạng

- Xoá vùng nhận dạng cổng thông tin

Thêm vùng danh tính

Cách thêm vùng nhận dạng:

- Truy cập vào trang Quản trị vùng SSO của Edge.

- Trong phần Khu vực nhận dạng, hãy nhấp vào dấu +.

Nhập tên và nội dung mô tả cho vùng nhận dạng.

Tên vùng phải là duy nhất trên tất cả các tổ chức Edge.Lưu ý: Apigee giữ quyền xoá bất kỳ tên vùng nào bị coi là không hợp lý.

Nhập một chuỗi để thêm vào miền con, nếu cần.

Ví dụ: nếuacmelà tên khu vực, bạn nên xác định một khu vực sản xuất,acme-prodvà một khu vực thử nghiệm,acme-test.

Để tạo khu vực sản xuất, hãy nhập prod làm hậu tố của miền con. Trong trường hợp này, URL dùng để truy cập vào giao diện người dùng Edge sẽ là:acme-prod.apigee.com, như mô tả trong bài viết Truy cập vào tổ chức của bạn bằng vùng nhận dạng.Lưu ý: Hậu tố miền con được thêm vào phải là duy nhất trên tất cả các vùng của bạn.

Nhấp vào OK.

Định cấu hình nhà cung cấp danh tính SAML

Định cấu hình nhà cung cấp danh tính SAML bằng cách thực hiện các bước sau:

- Định cấu hình chế độ cài đặt SAML.

- Tải chứng chỉ mới lên.

Nếu cần, hãy chuyển đổi chứng chỉ x509 sang định dạng PEM.

Định cấu hình chế độ cài đặt SAML

Cách định cấu hình chế độ cài đặt SAML:

- Truy cập vào trang Quản trị vùng SSO của Edge.

- Nhấp vào hàng của vùng danh tính mà bạn muốn định cấu hình nhà cung cấp danh tính SAML.

- Trong phần Cài đặt SAML, hãy nhấp vào

.

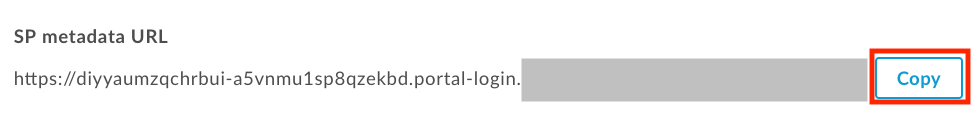

. Nhấp vào Sao chép bên cạnh URL siêu dữ liệu SP.

Định cấu hình nhà cung cấp danh tính SAML bằng cách sử dụng thông tin trong tệp siêu dữ liệu của nhà cung cấp dịch vụ (SP).

Đối với một số nhà cung cấp danh tính SAML, bạn sẽ chỉ được nhắc cung cấp URL của siêu dữ liệu. Đối với những trường hợp khác, bạn cần trích xuất thông tin cụ thể từ tệp siêu dữ liệu rồi nhập thông tin đó vào biểu mẫu.

Trong trường hợp sau, hãy dán URL vào một trình duyệt để tải tệp siêu dữ liệu SP xuống và trích xuất thông tin cần thiết. Ví dụ: bạn có thể trích xuất mã nhận dạng thực thể hoặc URL đăng nhập từ những phần tử sau trong tệp siêu dữ liệu SP:Lưu ý: Trong tệp siêu dữ liệu SP, URL đăng nhập được gọi là URL

AssertionConsumerService(ACS).<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" ID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" entityID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login"><md:AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://diyyaumzqchrbui-a5vnmu1sp8qzekbd.portal-login.apigee.com/saml/SSO/alias/diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" index="0" isDefault="true"/>

Lưu ý: Nếu nhà cung cấp danh tính SAML yêu cầu, hãy đặt giới hạn về đối tượng thành zoneID.apigee-saml-login. Bạn có thể sao chép giới hạn này từ phần tử

entityIDtrong tệp siêu dữ liệu SP (trình bày ở trên).Định cấu hình cài đặt SAML cho nhà cung cấp danh tính SAML.

Trong phần Cài đặt SAML, hãy chỉnh sửa các giá trị sau nhận được từ tệp siêu dữ liệu của nhà cung cấp danh tính SAML:

Chế độ cài đặt SAML Mô tả URL đăng nhập URL mà người dùng được chuyển hướng để đăng nhập vào nhà cung cấp danh tính của cổng SAML.

Ví dụ:https://dev-431871.oktapreview.com/app/googledev431871_devportalsaml_1/exkhgdyponHIp97po0h7/sso/samlURL đăng xuất URL mà người dùng được chuyển hướng đến để đăng xuất khỏi nhà cung cấp danh tính cổng SAML.

Lưu ý: Nếu nhà cung cấp danh tính SAML không cung cấp URL đăng xuất, hãy để trống trường này. Trong trường hợp này, thuộc tính này sẽ được đặt thành chính giá trị dùng cho URL đăng nhập.Mã nhận dạng thực thể IDP URL duy nhất cho nhà cung cấp danh tính SAML.

Ví dụ:http://www.okta.com/exkhgdyponHIp97po0h7Lưu ý: Tuỳ thuộc vào nhà cung cấp danh tính SAML, trường này có thể được đặt tên theo cách khác, chẳng hạn như

Entity ID,SP Entity ID,Audience URI, v.v.Lưu ý: Dịch vụ SSO của Apigee không hỗ trợ 2 tính năng sau đây:

- Làm mới chứng chỉ IDP tự động bằng cách sử dụng URL siêu dữ liệu của IDP và định kỳ tải siêu dữ liệu xuống để cập nhật các thay đổi ở phía Nhà cung cấp dịch vụ SSO của Apigee.

- Tải toàn bộ tệp xml của siêu dữ liệu IDP lên hoặc sử dụng URL siêu dữ liệu IDP để định cấu hình IDP tự động.

Nhấp vào Lưu.

Tiếp theo, tải chứng chỉ lên ở định dạng PEM hoặc PKCSS như mô tả trong phần tiếp theo.

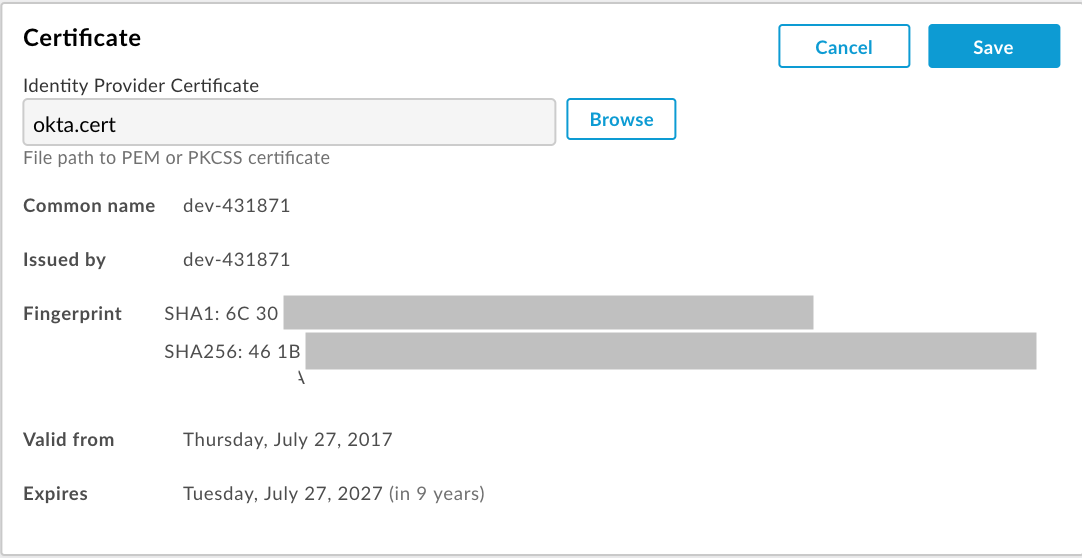

Tải chứng chỉ mới lên

Cách tải chứng chỉ mới lên:

Tải chứng chỉ xuống để xác minh chữ ký từ nhà cung cấp danh tính SAML.

Lưu ý: Chứng chỉ phải ở định dạng PEM hoặc PKCSS. Nếu cần, hãy chuyển đổi chứng chỉ x509 sang định dạng PEM.

Nhấp vào hàng của vùng danh tính mà bạn muốn tải chứng chỉ mới lên.

Trong mục Certificate (Chứng chỉ), hãy nhấp vào

.

. Nhấp vào Duyệt qua và chuyển đến chứng chỉ trong thư mục trên máy của bạn.

Nhấp vào Mở để tải chứng chỉ mới lên.

Trường thông tin chứng chỉ được cập nhật để phản ánh chứng chỉ đã chọn.

Xác minh rằng chứng chỉ là hợp lệ và chưa hết hạn.

Nhấp vào Lưu.

Chuyển đổi chứng chỉ x509 sang định dạng PEM

Nếu tải chứng chỉ x509 xuống, bạn cần chuyển đổi chứng chỉ đó sang định dạng PEM.

Cách chuyển đổi chứng chỉ x509 sang định dạng PEM:

- Sao chép nội dung của

ds:X509Certificate elementtừ tệp siêu dữ liệu của nhà cung cấp danh tính SAML rồi dán vào trình chỉnh sửa văn bản bạn yêu thích. - Thêm dòng sau vào đầu tệp:

-----BEGIN CERTIFICATE----- - Thêm dòng sau vào cuối tệp:

-----END CERTIFICATE----- - Lưu tệp bằng đuôi

.pem.

Sau đây là một ví dụ về nội dung tệp PEM:

-----BEGIN CERTIFICATE-----

MIICMzCCAZygAwIBAgIJALiPnVsvq8dsMA0GCSqGSIb3DQEBBQUAMFMxCzAJBgNV

BAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNVBAcTA2ZvbzEMMAoGA1UEChMDZm9v

MQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2ZvbzAeFw0xMzAzMTkxNTQwMTlaFw0x

ODAzMTgxNTQwMTlaMFMxCzAJBgNVBAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNV

BAcTA2ZvbzEMMAoGA1UEChMDZm9vMQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2Zv

bzCBnzANBgkqhkiG9w0BAQEFAAOBjQAwgYkCgYEAzdGfxi9CNbMf1UUcvDQh7MYB

OveIHyc0E0KIbhjK5FkCBU4CiZrbfHagaW7ZEcN0tt3EvpbOMxxc/ZQU2WN/s/wP

xph0pSfsfFsTKM4RhTWD2v4fgk+xZiKd1p0+L4hTtpwnEw0uXRVd0ki6muwV5y/P

+5FHUeldq+pgTcgzuK8CAwEAAaMPMA0wCwYDVR0PBAQDAgLkMA0GCSqGSIb3DQEB

BQUAA4GBAJiDAAtY0mQQeuxWdzLRzXmjvdSuL9GoyT3BF/jSnpxz5/58dba8pWen

v3pj4P3w5DoOso0rzkZy2jEsEitlVM2mLSbQpMM+MUVQCQoiG6W9xuCFuxSrwPIS

pAqEAuV4DNoxQKKWmhVv+J0ptMWD25Pnpxeq5sXzghfJnslJlQND

-----END CERTIFICATE-----

Kết nối một tổ chức Edge với một vùng nhận dạng

Cách kết nối một tổ chức Edge với một vùng nhận dạng:

- Truy cập vào trang Quản trị vùng SSO của Edge.

- Trong mục Liên kết tổ chức, hãy chọn một vùng danh tính trong trình đơn thả xuống Vùng nhận dạng liên kết với tổ chức mà bạn muốn chỉ định cho một vùng.

Chọn Không (mặc định Apigee) để bật phương thức xác thực cơ bản cho tổ chức. - Nhấp vào Xác nhận để xác nhận thay đổi.

Truy cập vào tổ chức của bạn bằng vùng nhận dạng

URL mà bạn dùng để truy cập vào giao diện người dùng Edge được xác định theo tên vùng nhận dạng của bạn:

https://zonename.apigee.com

Tương tự, URL mà bạn dùng để truy cập vào giao diện người dùng Classic Edge như sau:

https://zonename.enterprise.apigee.com

Ví dụ: Acme Inc. muốn sử dụng SAML và chọn "acme" làm tên vùng. Acme Sau đó, khách hàng của Inc. truy cập vào Giao diện người dùng Edge bằng URL sau:

https://acme.apigee.com

Khu vực này xác định các tổ chức Edge có hỗ trợ SAML. Ví dụ: Acme Inc. có 3 orgs: OrgA, OrgB và OrgC. Acme có thể quyết định thêm tất cả tổ chức vào vùng SAML hoặc chỉ một tập hợp con. Các tổ chức còn lại tiếp tục sử dụng mã thông báo Xác thực cơ bản hoặc OAuth2 được tạo từ Thông tin xác thực cơ bản.

Bạn có thể xác định nhiều vùng nhận dạng. Sau đó, bạn có thể định cấu hình tất cả các vùng để sử dụng cùng một nhà cung cấp danh tính của bạn.

Ví dụ: Acme có thể muốn xác định một khu vực sản xuất, "acme-prod", chứa OrgA Play và OrgBas và một vùng kiểm thử "acme-test", chứa OrgATest, OrgBTest, OrgADev và OrgBDev.

Sau đó, bạn có thể dùng những URL sau để truy cập vào các vùng khác nhau:

https://acme-prod.apigee.com https://acme-test.apigee.com

Đăng ký người dùng Edge bằng phương thức xác thực SAML

Sau khi bật SAML cho một tổ chức, bạn cần đăng ký những người dùng SAML chưa được đăng ký với tổ chức của bạn. Để biết thêm thông tin, hãy xem bài viết Quản lý người dùng trong tổ chức.

Cập nhật tập lệnh để chuyển mã truy cập OAuth2

Sau khi bạn bật SAML, tính năng Xác thực cơ bản sẽ bị tắt đối với API Edge. Tất cả

các tập lệnh (tập lệnh Maven, tập lệnh shell, apigeetool, v.v.) dựa vào Edge

Các lệnh gọi API hỗ trợ tính năng Xác thực cơ bản sẽ không hoạt động nữa. Bạn phải cập nhật các lệnh gọi API và

các tập lệnh sử dụng Xác thực cơ bản để chuyển mã truy cập OAuth2 trong tiêu đề Bearer. Hãy xem phần Sử dụng SAML với API Edge.

Xoá vùng danh tính

Cách xoá vùng nhận dạng:

- Truy cập vào trang Quản trị vùng SSO của Edge.

- Đặt con trỏ lên hàng được liên kết với vùng nhận dạng bạn muốn xoá để hiển thị trình đơn thao tác.

- Nhấp vào

.

. - Nhấp vào Xoá để xác nhận thao tác xoá.

Đăng xuất khỏi trang Quản trị vùng SSO của Edge

Vì quản lý vùng nhận dạng Edge bên ngoài tổ chức của bạn, nên bạn sẽ cần phải đăng xuất khỏi trang Quản trị vùng SSO của Edge, sau đó đăng nhập vào tổ chức để có thể sử dụng các tính năng khác của Apigee Edge.