Esta é a documentação do Apigee Edge.

Acesse

Documentação da Apigee X. informações

Nesta seção, descrevemos como ativar o SAML para o Apigee Edge para que a autenticação dos membros das suas organizações possa ser delegada ao seu próprio serviço de identidade. Para ter uma visão geral do SAML e do gerenciamento de zona de identidade no Edge, consulte Visão geral do SAML.

Vídeo:assista a um breve vídeo para saber como acessar as APIs Apigee Edge antes e depois de ativar o Logon único (SSO) usando SAML.

Sobre o papel zoneadmin

Você precisa ser um zoneadmin para gerenciar as zonas de identidade no Edge. O papel zoneadmin fornece procedimentos completos de CRUD apenas para gerenciar zonas de identidade.

Para receber o papel de zoneadmin atribuído à sua conta do Apigee Edge, entre em contato com o suporte do Apigee Edge.

Antes de começar

Antes de começar, consiga as seguintes informações do seu provedor de identidade SAML de terceiros:

- Certificado para verificação de assinaturas (formato PEM ou PKCSS). Se necessário, converta um certificado x509 para o formato PEM

Informações de configuração (definidas na tabela a seguir)

Configuração Descrição URL de login URL para onde os usuários são redirecionados para fazer login no provedor de identidade SAML. URL de êxito de logout URL para onde os usuários são redirecionados para sair do provedor de identidade SAML. ID da entidade do IdP URL exclusivo deste provedor de identidade. Por exemplo: https://idp.example.com/saml

Além disso, configure seu provedor de identidade SAML de terceiros com as seguintes configurações:

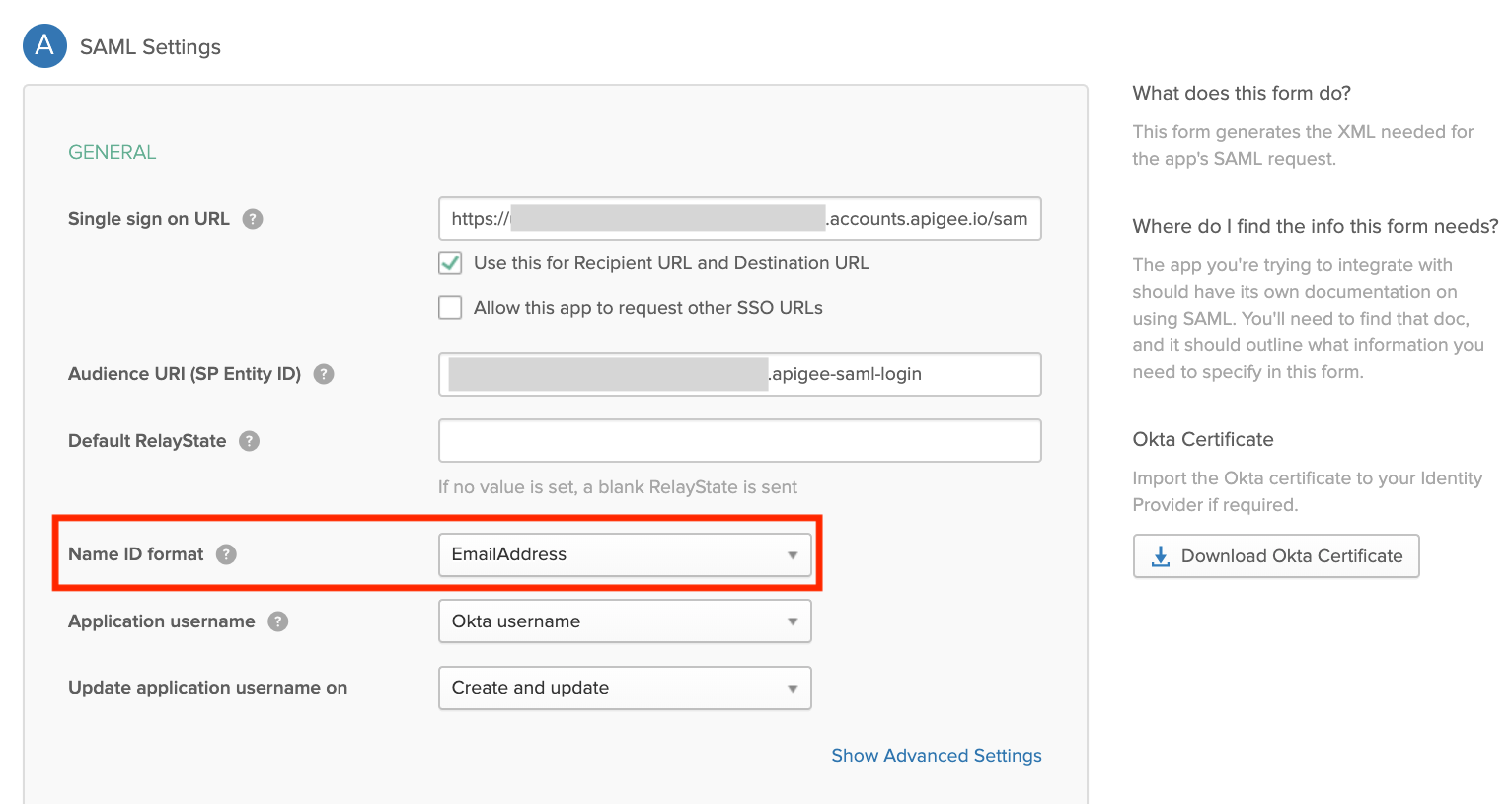

- Verifique se o atributo

NameIDestá mapeado para o endereço de e-mail do usuário. O endereço de e-mail do usuário serve como o identificador exclusivo da conta de desenvolvedor do Edge. Veja a seguir um exemplo usando o Okta, em que o campo Formato do ID de nome define o atributoNameID.

- (Opcional) Defina a duração da sessão autenticada como 15 dias para corresponder à duração da sessão autenticada na interface do Edge.

Acesse a página "Administração da zona de SSO do Edge"

Gerencie as zonas de identidade do Edge usando a página de administração da zona de SSO de borda. A página de administração da zona de SSO de borda existe fora da sua organização, o que permite atribuir várias organizações à mesma zona de identidade.

Para acessar a página de administração da zona de SSO de borda:

- Faça login em https://apigee.com/edge usando uma conta de usuário do Apigee Edge com privilégioszoneadmin.

- Selecione Administrador > SSO na barra de navegação à esquerda.

A página "Administração da zona de SSO de borda" é exibida (fora da sua organização).

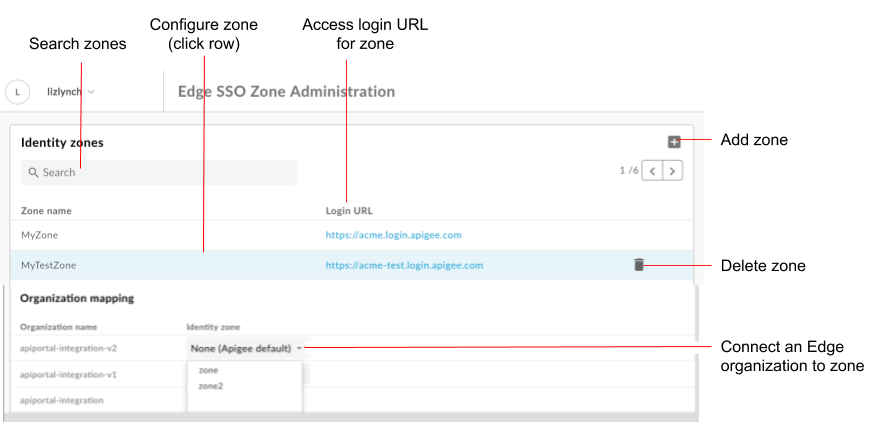

Como destacado na figura, a página Administração da zona de SSO do Edge permite:

- Exibir todas as zonas de identidade

- Ver o URL de login de cada zona

- Adicionar e excluir uma zona de identidade

- Configurar o provedor de identidade SAML

- Conectar uma organização de Edge a uma zona de identidade

- Excluir uma zona de identidade do portal

Adicionar uma zona de identidade

Para adicionar uma zona de identidade:

- Acesse a página Administração da zona de SSO de borda (em inglês).

- Na seção "Zonas de identidade", clique em +.

Digite um nome e uma descrição para a zona de identidade.

O nome da zona precisa ser exclusivo em todas as organizações de borda.Observação: a Apigee se reserva o direito de remover qualquer nome de zona que seja considerado injustificável.

Insira uma string para anexar ao subdomínio, se necessário.

Por exemplo, seacmefor o nome da zona, defina uma zona de produção,acme-prode uma zona de teste,acme-test.

Para criar a zona de produção, digite prod como o sufixo do subdomínio. Nesse caso, o URL usado para acessar a IU de borda seria:acme-prod.apigee.com, conforme descrito em Acessar sua organização usando a zona de identidade.Observação: o sufixo de subdomínio anexado precisa ser exclusivo em todas as zonas.

Clique em OK.

Configurar o provedor de identidade SAML

Configure o provedor de identidade SAML seguindo estas etapas:

- Defina as configurações de SAML.

- Faça upload de um novo certificado.

Se necessário, converta um certificado x509 para o formato PEM.

Configurar as definições de SAML

Para definir as configurações de SAML:

- Acesse a página Administração da zona de SSO de borda (em inglês).

- Clique na linha da zona de identidade em que você quer configurar o provedor de identidade SAML.

- Na seção Configurações de SAML, clique em

.

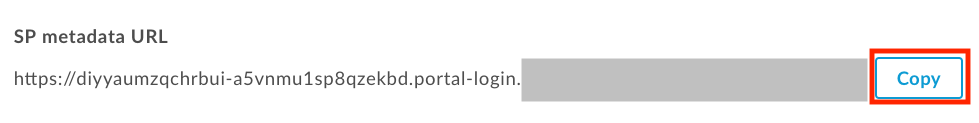

. Clique em Copiar ao lado do URL de metadados do provedor de serviços.

Configure seu provedor de identidade SAML usando as informações no arquivo de metadados do provedor de serviços (SP).

Para alguns provedores de identidade SAML, será solicitado apenas o URL de metadados. Para outros, será necessário extrair informações específicas do arquivo de metadados e inseri-las em um formulário.

No último caso, cole o URL em um navegador para fazer o download do arquivo de metadados SP e extrair as informações necessárias. Por exemplo, o ID da entidade ou o URL de login pode ser extraído dos seguintes elementos no arquivo de metadados do SP:Observação: no arquivo de metadados do SP, o URL de login é chamado de URL do

AssertionConsumerService(ACS).<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" ID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" entityID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login"><md:AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://diyyaumzqchrbui-a5vnmu1sp8qzekbd.portal-login.apigee.com/saml/SSO/alias/diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" index="0" isDefault="true"/>

Observação: se exigido pelo provedor de identidade SAML, defina a restrição de público como zoneID.apigee-saml-login, que você pode copiar do elemento

entityIDno arquivo de metadados do SP (mostrado acima).Defina as configurações SAML do provedor de identidade SAML.

Na seção Configurações de SAML, edite os seguintes valores recebidos do arquivo de metadados do seu provedor de identidade SAML:

Configuração de SAML Descrição URL de login URL para onde os usuários são redirecionados para fazer login no provedor de identidade do portal SAML.

Por exemplo:https://dev-431871.oktapreview.com/app/googledev431871_devportalsaml_1/exkhgdyponHIp97po0h7/sso/samlURL de êxito de logout URL para onde os usuários são redirecionados para sair do provedor de identidade do portal SAML.

Observação: se o provedor de identidade SAML não fornecer um URL de logout, deixe esse campo em branco. Nesse caso, ele será definido com o mesmo valor usado para o URL de login.ID da entidade do IdP URL exclusivo do provedor de identidade SAML.

Por exemplo:http://www.okta.com/exkhgdyponHIp97po0h7Observação:dependendo do provedor de identidade SAML, esse campo pode ser nomeado de forma diferente, como

Entity ID,SP Entity ID,Audience URIetc.Observação: o SSO da Apigee não é compatível com os dois recursos a seguir:

- Atualização automática do certificado do IdP usando um URL de metadados do IdP e fazendo o download dos metadados periodicamente para atualizar as alterações no provedor de serviços de SSO da Apigee.

- Fazer upload de um arquivo XML inteiro de metadados do IdP ou usar um URL de metadados do IdP para configurar o IdP automaticamente.

Clique em Salvar.

Em seguida, faça o upload de um certificado no formato PEM ou PKCSS, conforme descrito na próxima seção.

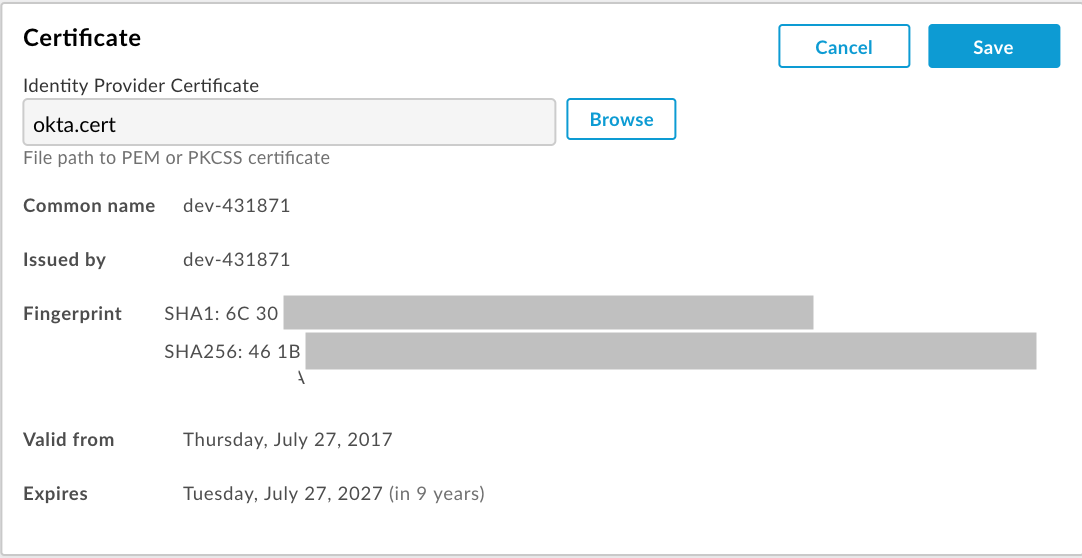

Enviar um novo certificado

Para fazer upload de um novo certificado:

Baixe o certificado para verificação de assinatura do seu provedor de identidade SAML.

Observação: o certificado precisa estar no formato PEM ou PKCSS. Se necessário, converta um certificado x509 para o formato PEM.

Acesse a página Administração da zona de SSO de borda (em inglês).

Clique na linha da zona de identidade para qual você quer fazer upload de um novo certificado.

Na seção Certificado, clique em

.

. Clique em Procurar e navegue até o certificado no diretório local.

Clique em Abrir para fazer o upload do novo certificado.

Os campos de informações do certificado são atualizados para refletir o certificado selecionado.

Verifique se o certificado é válido e não expirou.

Clique em Salvar.

Converter um certificado x509 para o formato PEM

Se você fizer o download de um certificado x509, será necessário convertê-lo em formato PEM.

Para converter um certificado x509 para o formato PEM:

- Copie o conteúdo de

ds:X509Certificate elementdo arquivo de metadados do provedor de identidade SAML e cole-o no seu editor de texto favorito. - Adicione a seguinte linha na parte superior do arquivo:

-----BEGIN CERTIFICATE----- - Adicione a seguinte linha na parte inferior do arquivo:

-----END CERTIFICATE----- - Salve o arquivo usando uma extensão

.pem.

Veja a seguir um exemplo de conteúdo do arquivo PEM:

-----BEGIN CERTIFICATE-----

MIICMzCCAZygAwIBAgIJALiPnVsvq8dsMA0GCSqGSIb3DQEBBQUAMFMxCzAJBgNV

BAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNVBAcTA2ZvbzEMMAoGA1UEChMDZm9v

MQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2ZvbzAeFw0xMzAzMTkxNTQwMTlaFw0x

ODAzMTgxNTQwMTlaMFMxCzAJBgNVBAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNV

BAcTA2ZvbzEMMAoGA1UEChMDZm9vMQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2Zv

bzCBnzANBgkqhkiG9w0BAQEFAAOBjQAwgYkCgYEAzdGfxi9CNbMf1UUcvDQh7MYB

OveIHyc0E0KIbhjK5FkCBU4CiZrbfHagaW7ZEcN0tt3EvpbOMxxc/ZQU2WN/s/wP

xph0pSfsfFsTKM4RhTWD2v4fgk+xZiKd1p0+L4hTtpwnEw0uXRVd0ki6muwV5y/P

+5FHUeldq+pgTcgzuK8CAwEAAaMPMA0wCwYDVR0PBAQDAgLkMA0GCSqGSIb3DQEB

BQUAA4GBAJiDAAtY0mQQeuxWdzLRzXmjvdSuL9GoyT3BF/jSnpxz5/58dba8pWen

v3pj4P3w5DoOso0rzkZy2jEsEitlVM2mLSbQpMM+MUVQCQoiG6W9xuCFuxSrwPIS

pAqEAuV4DNoxQKKWmhVv+J0ptMWD25Pnpxeq5sXzghfJnslJlQND

-----END CERTIFICATE-----

Conectar uma organização de Edge a uma zona de identidade

Para conectar uma organização de Edge a uma zona de identidade:

- Acesse a página Administração da zona de SSO de borda (em inglês).

- Na seção Mapeamento da organização, selecione uma zona de identidade no menu suspenso Zona de identidade associada à organização que você quer atribuir a uma zona.

Selecione Nenhum (padrão da Apigee) para ativar a autenticação básica da organização. - Clique em Confirmar para confirmar a alteração.

Acessar a organização usando a zona de identidade

O URL usado para acessar a IU de borda é definido pelo nome da sua zona de identidade:

https://zonename.apigee.com

Da mesma forma, o URL usado para acessar a interface clássica do Edge é o seguinte:

https://zonename.enterprise.apigee.com

Por exemplo, a Acme Inc. deseja usar SAML e escolhe "acme" como o nome da zona. Acme Os clientes Inc. acessam a interface do Edge com o seguinte URL:

https://acme.apigee.com

A zona identifica as organizações de borda compatíveis com SAML. Por exemplo, a Acme Inc. tem três organizações: OrgA, OrgB e OrgC. A Acme pode adicionar todas as organizações à zona SAML ou apenas subconjunto de recursos. As demais organizações continuam usando a autenticação básica ou os tokens OAuth2 gerados pela Credenciais básicas de autenticação.

Você pode definir várias zonas de identidade. Todas as zonas podem ser configuradas para usar a mesma provedor de identidade externo.

Por exemplo, a Acme pode definir uma zona de produção, "acme-prod", contendo OrgAProd e OrgBProd e uma zona de teste, "acme-test", contendo OrgATest, OrgBTest, OrgADev e OrgBDev.

Use os seguintes URLs para acessar as diferentes zonas:

https://acme-prod.apigee.com https://acme-test.apigee.com

Registrar usuários do Edge com autenticação SAML

Depois de ativar o SAML para uma organização, você precisa registrar os usuários do SAML que ainda não tenha registrado em sua organização. Saiba mais em Gerenciar usuários da organização.

Atualizar scripts para transmitir tokens de acesso OAuth2

Depois de ativar o SAML, a autenticação básica será desativada para a API Edge. Todos

scripts (do Maven, de shell, apigeetool e assim por diante) que dependem do Edge;

As chamadas de API com suporte à autenticação básica não vão mais funcionar. Você precisa atualizar as chamadas de API e

scripts que usam a autenticação básica para transmitir tokens de acesso OAuth2 no cabeçalho do portador. Consulte Como usar SAML com a API Edge.

Excluir uma zona de identidade

Para excluir uma zona de identidade:

- Acesse a página Administração da zona de SSO de borda (em inglês).

- Posicione o cursor sobre a linha associada à zona de identidade que você quer excluir para exibir o menu de ações.

- Clique em

.

. - Clique em Excluir para confirmar a operação de exclusão.

Sair da página de administração da zona de SSO de borda

Como você gerencia zonas de identidade de borda fora da sua organização, será necessário sair da página "Administração da zona de SSO do Edge" e fazer login na organização para acessar outros recursos do Apigee Edge.