Apigee Edge का दस्तावेज़ देखा जा रहा है.

Apigee X के दस्तावेज़ पर जाएं. जानकारी

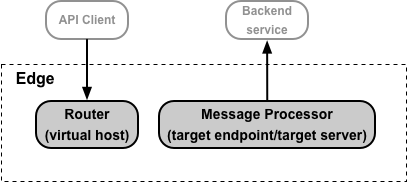

इस दस्तावेज़ में, Edge पर TLS को दो फ़ंक्शन के लिए कॉन्फ़िगर करने का तरीका बताया गया है:

- एपीआई क्लाइंट के ज़रिए, आपके एपीआई प्रॉक्सी का ऐक्सेस. TLS को कॉन्फ़िगर करने के लिए, Edge राउटर पर वर्चुअल होस्ट का इस्तेमाल करें.

- Edge की मदद से, बैकएंड सेवाओं को ऐक्सेस करना. TLS को कॉन्फ़िगर करने के लिए, Edge Message Processor पर टारगेट एंडपॉइंट और टारगेट सर्वर का इस्तेमाल करें.

ऐक्सेस के ये दोनों टाइप यहां दिखाए गए हैं:

वर्चुअल होस्ट या टारगेट एंडपॉइंट/टारगेट सर्वर में, TLS के विकल्प सेट करने के बारे में जानकारी

वर्चुअल होस्ट को एक्सएमएल ऑब्जेक्ट के तौर पर दिखाया जा सकता है. इसके लिए, इस फ़ॉर्मैट का इस्तेमाल करें:

<VirtualHost name="secure">

...

<SSLInfo>

<Enabled>true</Enabled>

<ClientAuthEnabled>true</ClientAuthEnabled>

<KeyStore>ref://myKeystoreRef</KeyStore>

<KeyAlias>myKeyAlias</KeyAlias>

<TrustStore>ref://myTruststoreRef</TrustStore>

<IgnoreValidationErrors>false</IgnoreValidationErrors>

</SSLInfo>

</VirtualHost><SSLInfo> टैग से, वर्चुअल होस्ट के उस हिस्से की जानकारी मिलती है जिसमें TLS को कॉन्फ़िगर करने के लिए बदलाव किया जाता है. टारगेट एंडपॉइंट या टारगेट सर्वर को कॉन्फ़िगर करने के लिए, एक ही <SSLInfo> टैग का इस्तेमाल किया जाता है.

नीचे दी गई टेबल में, <SSLInfo> टैग के इस्तेमाल किए जाने वाले TLS कॉन्फ़िगरेशन एलिमेंट के बारे में बताया गया है:

| एलिमेंट | जानकारी |

|---|---|

| <Enabled> |

Edge और एपीआई क्लाइंट या Edge और टारगेट बैकएंड के बीच, एकतरफ़ा TLS चालू करता है. वर्चुअल होस्ट के लिए, आपको एक कीस्टोर तय करना होगा, जिसमें सर्टिफ़िकेट और निजी कुंजी हो. |

| <ClientAuthEnabled> |

Edge और एपीआई क्लाइंट या Edge और टारगेट बैकएंड के बीच, दोतरफ़ा TLS चालू करता है. आम तौर पर, दोतरफ़ा TLS चालू करने के लिए, आपको Edge पर ट्रस्टस्टोर सेट अप करना होगा. |

| <KeyStore> | कीस्टोर. |

| <KeyAlias> | कीस्टोर में सर्टिफ़िकेट और निजी पासकोड अपलोड करते समय दिया गया उपनाम. |

| <TrustStore> | ट्रस्टस्टोर. |

| <IgnoreValidationErrors> | अगर यह सही है, तो Edge, TLS सर्टिफ़िकेट की गड़बड़ियों को अनदेखा कर देता है. टारगेट सर्वर और टारगेट एंडपॉइंट के लिए, TLS को कॉन्फ़िगर करते समय मान्य है. साथ ही, यह दो-तरफ़ा TLS का इस्तेमाल करने वाले वर्चुअल होस्ट को कॉन्फ़िगर करते समय भी मान्य है. डिफ़ॉल्ट वैल्यू गलत है. टारगेट एंडपॉइंट/टारगेट सर्वर के साथ इस्तेमाल करने पर, अगर बैकएंड सिस्टम एसएनआई का इस्तेमाल करता है और ऐसा सर्टिफ़िकेट दिखाता है जिसका विषय का खास नाम (डीएन) होस्टनेम से मेल नहीं खाता, तो गड़बड़ी को अनदेखा करने का कोई तरीका नहीं है और कनेक्शन पूरा नहीं होता. |

| <CommonName> | अगर यह वैल्यू दी गई है, तो यह टारगेट सर्टिफ़िकेट के सामान्य नाम की पुष्टि करने के लिए इस्तेमाल की जाती है. यह वैल्यू सिर्फ़ TargetEndpoint और TargetServer कॉन्फ़िगरेशन के लिए मान्य है. यह VirtualHost कॉन्फ़िगरेशन के लिए मान्य नहीं है. डिफ़ॉल्ट रूप से, बताई गई वैल्यू का मिलान टारगेट सर्टिफ़िकेट के सामान्य नाम से पूरी तरह किया जाता है.

उदाहरण के लिए, <CommonName> की वैल्यू के तौर पर इसके अलावा, Apigee उदाहरण के लिए, अगर <CommonName> एलिमेंट को इस तरह सेट किया गया है, तो टारगेट सर्टिफ़िकेट में <CommonName wildcardMatch="true">*.myhost.com</CommonName> |

<KeyStore> और <TrustStore> एलिमेंट को सेट करने के बारे में जानकारी

ऊपर दिए गए वर्चुअल होस्ट के उदाहरण में, पासकोड और ट्रस्टस्टोर के लिए, रेफ़रंस का इस्तेमाल करके इन फ़ॉर्म में जानकारी दी गई है:

<KeyStore>ref://myKeystoreRef</KeyStore> <TrustStore>ref://myTruststoreRef</TrustStore>

Apigee का सुझाव है कि आप हमेशा पासकोड और ट्रस्टस्टोर के रेफ़रंस का इस्तेमाल करें. रेफ़रंस एक ऐसा वैरिएबल होता है जिसमें सीधे तौर पर पासकोड का नाम बताने के बजाय, पासकोड या ट्रस्टस्टोर का नाम होता है. इस उदाहरण में:

myKeystoreRefएक रेफ़रंस है, जिसमें पासकोड सेव करने की जगह का नाम होता है. इस उदाहरण में, पासकोड की जगह myKeystore है.myTruststoreRefएक रेफ़रंस है, जिसमें ट्रस्टस्टोर का नाम होता है. इस उदाहरण में, ट्रस्टस्टोर का नाम myTruststore है.

सर्टिफ़िकेट की समयसीमा खत्म होने पर, आपको वर्चुअल होस्ट या टारगेट एंडपॉइंट/टारगेट सर्वर को अपडेट करना होगा, ताकि उसमें नया सर्टिफ़िकेट शामिल करने वाला पासकोड या ट्रस्टस्टोर बताया जा सके. रेफ़रंस का फ़ायदा यह है कि वर्चुअल होस्ट या टारगेट एंडपॉइंट/टारगेट सर्वर में बदलाव किए बिना, पासकोड या ट्रस्टस्टोर को बदलने के लिए, रेफ़रंस की वैल्यू में बदलाव किया जा सकता है:

- Cloud के ग्राहकों के लिए: रेफ़रंस की वैल्यू बदलने के लिए, आपको Apigee Edge की सहायता टीम से संपर्क करने की ज़रूरत नहीं है.

- निजी क्लाउड के ग्राहकों के लिए: रेफ़रंस की वैल्यू बदलने के लिए, आपको एज कॉम्पोनेंट को रीस्टार्ट करने की ज़रूरत नहीं होती. जैसे, राउटर और मैसेज प्रोसेसर.

इसके अलावा, पासकोड और ट्रस्टकोड का नाम सीधे तौर पर भी दिया जा सकता है:

<KeyStore>myKeystore</KeyStore> <TrustStore>myTruststore</TrustStore>

अगर सीधे तौर पर पासकोड या ट्रस्टस्टोर का नाम दिया जाता है, तो Cloud के ग्राहकों को Apigee Edge की सहायता टीम से संपर्क करना होगा. साथ ही, Private Cloud के ग्राहकों को सर्टिफ़िकेट अपडेट करने के लिए, कुछ Edge कॉम्पोनेंट को रीस्टार्ट करना होगा.

तीसरा विकल्प, सिर्फ़ टारगेट एंडपॉइंट/टारगेट सर्वर के लिए, फ़्लो वैरिएबल का इस्तेमाल करना है:

<KeyStore>{ssl.keystore}</KeyStore>

<TrustStore>{ssl.truststore}</TrustStore> फ़्लो वैरिएबल, टारगेट एंडपॉइंट/टारगेट सर्वर के लिए काम करते हैं. साथ ही, आपको रेफ़रंस की तरह पासकोड या ट्रस्टस्टोर को अपडेट करने की सुविधा देते हैं. हालांकि, ये वर्चुअल होस्ट के साथ काम नहीं करते. साथ ही, हर अनुरोध पर आपको पासकोड, उपनाम, और ट्रस्टस्टोर की जानकारी देनी होगी.

पासकोड और ट्रस्टस्टोर के रेफ़रंस इस्तेमाल करने पर पाबंदियां

पैसे चुकाकर Cloud का इस्तेमाल करने वाले ग्राहकों और टीएलएस कॉन्फ़िगर करने वाले सभी Private Cloud के ग्राहकों को, कीस्टोर और ट्रस्टस्टोर के रेफ़रंस का इस्तेमाल करते समय, यहां दी गई पाबंदी का ध्यान रखना होगा:

- Apigee राउटर पर टीएलएस को बंद करने पर ही, वर्चुअल होस्ट में पासकी और ट्रस्टस्टोर के रेफ़रंस का इस्तेमाल किया जा सकता है.

- अगर आपके पास Apigee राउटर के सामने लोड बैलेंसर है और आपने लोड बैलेंसर पर टीएलएस को बंद कर दिया है, तो वर्चुअल होस्ट में पासकोड और ट्रस्टस्टोर के रेफ़रंस का इस्तेमाल नहीं किया जा सकता.

अगर आपका मौजूदा वर्चुअल होस्ट, लिटरल कीस्टोर या ट्रस्टस्टोर के नाम का इस्तेमाल करता है

हो सकता है कि Edge पर मौजूद वर्चुअल होस्ट, पासकोड और ट्रस्टस्टोर के रेफ़रंस का इस्तेमाल करने के लिए कॉन्फ़िगर न किए गए हों. इस मामले में, रेफ़रंस का इस्तेमाल करने के लिए वर्चुअल होस्ट को अपडेट किया जा सकता है.

क्लाउड के लिए Edge

वर्चुअल होस्ट को बदलकर, पासकोड के रेफ़रंस का इस्तेमाल करने के लिए, आपको Apigee Edge की सहायता टीम से संपर्क करना होगा.

प्राइवेट क्लाउड के लिए Edge

वर्चुअल होस्ट को रेफ़रंस का इस्तेमाल करने के लिए बदलने के लिए:

- रेफ़रंस का इस्तेमाल करने के लिए, वर्चुअल होस्ट को अपडेट करें.

- राऊटर को रीस्टार्ट करें.

Apigee के मुफ़्त में आज़माने की सुविधा वाले सर्टिफ़िकेट और पासकोड का इस्तेमाल करने के बारे में जानकारी

अगर आपके पास Edge for Cloud का पैसे चुकाकर लिया गया खाता है और आपके पास अब तक TLS सर्टिफ़िकेट और पासकोड नहीं है, तो आपके पास ऐसा वर्चुअल होस्ट बनाने का विकल्प है जो Apigee के मुफ़्त में आज़माए जा सकने वाले वर्शन के सर्टिफ़िकेट और पासकोड का इस्तेमाल करता है. इसका मतलब है कि पहले कोई पासकोड सेव किए बिना भी वर्चुअल होस्ट बनाया जा सकता है.

Apigee के मुफ़्त ट्रायल सर्टिफ़िकेट और पासकोड का इस्तेमाल करके वर्चुअल होस्ट तय करने वाला एक्सएमएल ऑब्जेक्ट, <KeyStore> और <KeyAlias> एलिमेंट को हटा देता है. साथ ही, उन्हें <UseBuiltInFreeTrialCert> एलिमेंट से बदल देता है, जैसा कि यहां दिखाया गया है:

<VirtualHost name="myTLSVHost">

<HostAliases>

<HostAlias>myapi.apigee.net</HostAlias>

</HostAliases>

<Port>443</Port>

<SSLInfo>

<Enabled>true</Enabled>

<ClientAuthEnabled>false</ClientAuthEnabled>

</SSLInfo>

<UseBuiltInFreeTrialCert>true</UseBuiltInFreeTrialCert>

</VirtualHost>अगर दोतरफ़ा TLS का इस्तेमाल किया जा रहा है, तो आपको अब भी <ClientAuthEnabled> एलिमेंट को true पर सेट करना होगा. साथ ही, <TrustStore> एलिमेंट के साथ रेफ़रंस का इस्तेमाल करके, ट्रस्टस्टोर की जानकारी देनी होगी.

ज़्यादा जानकारी के लिए, Cloud के लिए वर्चुअल होस्ट कॉन्फ़िगर करना देखें.

TLS को कॉन्फ़िगर करने के बारे में जानकारी

टीएलएस कॉन्फ़िगरेशन करने का तरीका, इन दो मुख्य बातों पर निर्भर करता है:

- क्या आप Edge Cloud या Private Cloud के ग्राहक हैं?

- आपके पास, एक्सपायर हो चुके या जल्द ही एक्सपायर होने वाले सर्टिफ़िकेट को अपडेट करने का क्या तरीका है?

क्लाउड और निजी क्लाउड कॉन्फ़िगरेशन के विकल्प

नीचे दी गई टेबल में, Cloud और निजी Cloud के ग्राहकों के लिए, कॉन्फ़िगरेशन के अलग-अलग विकल्प दिखाए गए हैं:

| निजी क्लाउड | क्लाउड | |

|---|---|---|

| वर्चुअल होस्ट | पूरा कंट्रोल | सिर्फ़ पैसे चुकाकर बनाए गए खातों के लिए पूरा कंट्रोल |

| टारगेट एंडपॉइंट/टारगेट सर्वर | पूरा कंट्रोल | पूरा कंट्रोल |

प्राइवेट क्लाउड के ग्राहकों के पास, वर्चुअल होस्ट और टारगेट एंडपॉइंट/टारगेट सर्वर, दोनों के कॉन्फ़िगरेशन पर पूरा कंट्रोल होता है. इस कंट्रोल में, वर्चुअल होस्ट बनाने और मिटाने के साथ-साथ, वर्चुअल होस्ट पर सभी प्रॉपर्टी सेट करने की सुविधा भी शामिल है.

Cloud के सभी ग्राहकों के पास, टारगेट एंडपॉइंट/टारगेट सर्वर के कॉन्फ़िगरेशन पर पूरा कंट्रोल होता है. इनमें, पैसे चुकाकर इस्तेमाल करने वाले ग्राहक और जांच के लिए इस्तेमाल करने वाले ग्राहक, दोनों शामिल हैं. इसके अलावा, पैसे चुकाकर Cloud का इस्तेमाल करने वाले ग्राहकों के पास, वर्चुअल होस्ट और TLS प्रॉपर्टी का पूरा कंट्रोल होता है.

समयसीमा खत्म हो चुके सर्टिफ़िकेट मैनेज करना

अगर किसी TLS सर्टिफ़िकेट की समयसीमा खत्म हो जाती है या आपके सिस्टम कॉन्फ़िगरेशन में ऐसा बदलाव होता है कि सर्टिफ़िकेट अब मान्य नहीं रह जाता है, तो आपको सर्टिफ़िकेट अपडेट करना होगा. किसी वर्चुअल होस्ट या टारगेट एंडपॉइंट/टारगेट सर्वर के लिए TLS कॉन्फ़िगर करते समय, आपको यह तय करना चाहिए कि किसी भी कॉन्फ़िगरेशन को लागू करने से पहले, अपडेट को कैसे लागू किया जाएगा.

सर्टिफ़िकेट की समयसीमा खत्म होने पर

Edge पर, सर्टिफ़िकेट इनमें से किसी एक जगह पर सेव किए जाते हैं:

- कीस्टोर - इसमें TLS सर्टिफ़िकेट और निजी कुंजी होती है. इसका इस्तेमाल, TLS हैंडशेक के दौरान इकाई की पहचान करने के लिए किया जाता है.

- Truststore - इसमें टीएलएस क्लाइंट पर भरोसेमंद सर्टिफ़िकेट होते हैं. इनका इस्तेमाल, क्लाइंट को दिखाए गए टीएलएस सर्वर के सर्टिफ़िकेट की पुष्टि करने के लिए किया जाता है. आम तौर पर, ये सर्टिफ़िकेट खुद हस्ताक्षर किए गए सर्टिफ़िकेट होते हैं. इसके अलावा, भरोसेमंद सीए (सर्टिफ़िकेट देने वाली संस्था) के हस्ताक्षर वाले सर्टिफ़िकेट या दोतरफ़ा टीएलएस के हिस्से के तौर पर इस्तेमाल किए जाने वाले सर्टिफ़िकेट भी हो सकते हैं.

जब किसी कीस्टोर में मौजूद सर्टिफ़िकेट की समयसीमा खत्म हो जाती है और उस कीस्टोर का रेफ़रंस इस्तेमाल किया जा रहा है, तो कीस्टोर में नया सर्टिफ़िकेट अपलोड नहीं किया जा सकता. इसके बजाय, ये काम किए जा सकते हैं:

- नया पासकोड बनाएं.

- नए सर्टिफ़िकेट को नए कीस्टोर में अपलोड करें. इसके लिए, पुराने कीस्टोर में इस्तेमाल किए गए उपनाम का इस्तेमाल करें.

- नए पासकोड का इस्तेमाल करने के लिए, अपने वर्चुअल होस्ट या टारगेट सर्वर/टारगेट एंडपॉइंट में रेफ़रंस अपडेट करें.

अगर ट्रस्टस्टोर में मौजूद किसी सर्टिफ़िकेट की समयसीमा खत्म हो जाती है और ट्रस्टस्टोर के रेफ़रंस का इस्तेमाल किया जा रहा है, तो:

- नया ट्रस्टस्टोर बनाएं.

- नए ट्रस्टस्टोर में नया सर्टिफ़िकेट अपलोड करें. ट्रस्टस्टोर के लिए, किसी दूसरे नाम का इस्तेमाल करना ज़रूरी नहीं है. ध्यान दें: अगर कोई सर्टिफ़िकेट किसी चेन का हिस्सा है, तो आपको सभी सर्टिफ़िकेट वाली एक फ़ाइल बनानी होगी और उस फ़ाइल को किसी एक उपनाम पर अपलोड करना होगा. इसके अलावा, हर सर्टिफ़िकेट के लिए अलग उपनाम का इस्तेमाल करके, चेन में मौजूद सभी सर्टिफ़िकेट को ट्रस्टस्टोर में अलग-अलग अपलोड किया जा सकता है.

- नए ट्रस्टस्टोर का इस्तेमाल करने के लिए, अपने वर्चुअल होस्ट या टारगेट सर्वर/टारगेट एंडपॉइंट में रेफ़रंस अपडेट करें.

समयसीमा खत्म हो चुके सर्टिफ़िकेट को अपडेट करने के तरीकों की खास जानकारी

वर्चुअल होस्ट या टारगेट एंडपॉइंट/टारगेट सर्वर में, पासकोड और ट्रस्टस्टोर का नाम बताने के लिए इस्तेमाल किए गए तरीके से यह तय होता है कि सर्टिफ़िकेट को कैसे अपडेट किया जाए. आप इसका उपयोग कर सकते हैं:

- रेफ़रंस

- डायरेक्ट नाम

- फ़्लो वैरिएबल

इनमें से हर तरीके का असर, अपडेट की प्रोसेस पर अलग-अलग होता है. इसकी जानकारी नीचे दी गई टेबल में दी गई है. जैसा कि आप देख सकते हैं, रेफ़रंस से Cloud और निजी क्लाउड, दोनों के ग्राहकों को ज़्यादा सुविधाएं मिलती हैं:

| कॉन्फ़िगरेशन टाइप | सर्टिफ़िकेट को अपडेट/बदलने का तरीका | निजी क्लाउड | क्लाउड |

|---|---|---|---|

| रेफ़रंस (सुझाया गया) |

कीस्टोर के लिए, नया नाम और पुराने नाम के एक जैसे उपनाम वाला नया कीस्टोर बनाएं.

ट्रस्टस्टोर के लिए, नए नाम वाला ट्रस्टस्टोर बनाएं. |

पासकोड या ट्रस्टस्टोर का रेफ़रंस अपडेट करें.

राऊटर या मैसेज प्रोसेसर को रीस्टार्ट करने की ज़रूरत नहीं है. |

पासकोड या ट्रस्टस्टोर का रेफ़रंस अपडेट करें.

Apigee की सहायता टीम से संपर्क करने की ज़रूरत नहीं है. |

| फ़्लो वैरिएबल (सिर्फ़ टारगेट एंडपॉइंट के लिए) |

कीस्टोर के लिए, नए नाम के साथ नया कीस्टोर बनाएं. साथ ही, उसी नाम या नए नाम के साथ एक दूसरा नाम भी बनाएं.

ट्रस्टस्टोर के लिए, नए नाम वाला ट्रस्टस्टोर बनाएं. |

हर अनुरोध पर, अपडेट किए गए फ़्लो वैरिएबल को नए पासकोड, उपनाम या ट्रस्टस्टोर के नाम के साथ पास करें.

राऊटर या मैसेज प्रोसेसर को रीस्टार्ट करने की ज़रूरत नहीं है. |

हर अनुरोध पर, अपडेट किए गए फ़्लो वैरिएबल को नए पासकोड, उपनाम या ट्रस्टस्टोर के नाम के साथ पास करें.

Apigee की सहायता टीम से संपर्क करने की ज़रूरत नहीं है. |

| सीधा | नया पासकोड, उपनाम, और ट्रस्टस्टोर बनाएं. |

वर्चुअल होस्ट को अपडेट करें और राऊटर को रीस्टार्ट करें.

अगर ट्रस्टस्टोर का इस्तेमाल टारगेट एंडपॉइंट/टारगेट सर्वर करता है, तो प्रॉक्सी को फिर से डिप्लॉय करें. |

वर्चुअल होस्ट के लिए, राउटर को फिर से चालू करने के लिए, Apigee Edge की सहायता टीम से संपर्क करें.

अगर ट्रस्टस्टोर का इस्तेमाल टारगेट एंडपॉइंट/टारगेट सर्वर करता है, तो प्रॉक्सी को फिर से डिप्लॉय करें. |

| सीधा | पासकोड या ट्रस्टस्टोर को मिटाएं और उसे उसी नाम से फिर से बनाएं. |

वर्चुअल होस्ट को अपडेट करने की ज़रूरत नहीं है. साथ ही, राऊटर को रीस्टार्ट करने की ज़रूरत भी नहीं है. हालांकि, जब तक नया पासकोड और उपनाम सेट नहीं किया जाता, तब तक एपीआई अनुरोध काम नहीं करते.

अगर Edge और बैकएंड सेवा के बीच, दोतरफ़ा टीएलएस के लिए पासकोड का इस्तेमाल किया जाता है, तो मैसेज प्रोसेसर को फिर से शुरू करें. |

वर्चुअल होस्ट को अपडेट करने की ज़रूरत नहीं है. हालांकि, जब तक नया पासकोड और डुप्लीकेट नाम सेट नहीं किया जाता, तब तक एपीआई अनुरोध पूरा नहीं होता.

अगर Edge और बैकएंड सेवा के बीच, दो-तरफ़ा टीएलएस के लिए पासकोड का इस्तेमाल किया जाता है, तो मैसेज प्रोसेसर को फिर से शुरू करने के लिए, Apigee Edge की सहायता टीम से संपर्क करें. |

| सीधा | सिर्फ़ ट्रस्टस्टोर के लिए, ट्रस्टस्टोर में नया सर्टिफ़िकेट अपलोड करें. |

अगर ट्रस्टस्टोर का इस्तेमाल किसी वर्चुअल होस्ट ने किया है, तो राउटर रीस्टार्ट करें.

अगर ट्रस्टस्टोर का इस्तेमाल किसी टारगेट एंडपॉइंट/टारगेट सर्वर से किया जाता है, तो मैसेज प्रोसेसर को फिर से शुरू करें. |

वर्चुअल होस्ट के लिए, एज राउटर को फिर से शुरू करने के लिए, Apigee Edge की सहायता टीम से संपर्क करें.

अगर ट्रस्टस्टोर का इस्तेमाल टारगेट एंडपॉइंट/टारगेट सर्वर करता है, तो मैसेज प्रोसेसर को फिर से शुरू करने के लिए, Apigee Edge की सहायता टीम से संपर्क करें. |