Anda sedang melihat dokumentasi Apigee Edge.

Buka dokumentasi

Apigee X. info

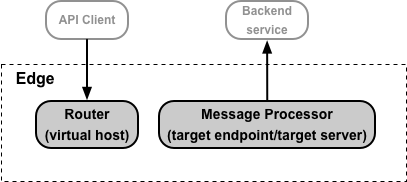

Dokumen ini berisi ringkasan tentang cara mengonfigurasi TLS di Edge untuk dua area fungsional:

- Akses ke proxy API Anda oleh klien API. Gunakan virtual host di Edge Router untuk mengonfigurasi TLS.

- Akses ke layanan backend Anda oleh Edge. Gunakan endpoint target dan server target di Edge Message Processor untuk mengonfigurasi TLS.

Kedua jenis akses ini ditampilkan di bawah:

Tentang menetapkan opsi TLS di host virtual atau endpoint target/server target

Host virtual dapat diwakili oleh objek XML, dalam bentuk:

<VirtualHost name="secure">

...

<SSLInfo>

<Enabled>true</Enabled>

<ClientAuthEnabled>true</ClientAuthEnabled>

<KeyStore>ref://myKeystoreRef</KeyStore>

<KeyAlias>myKeyAlias</KeyAlias>

<TrustStore>ref://myTruststoreRef</TrustStore>

<IgnoreValidationErrors>false</IgnoreValidationErrors>

</SSLInfo>

</VirtualHost>Area host virtual yang Anda ubah untuk mengonfigurasi TLS ditentukan oleh tag <SSLInfo>. Anda menggunakan tag <SSLInfo> yang sama untuk mengonfigurasi endpoint target atau server target.

Tabel berikut menjelaskan elemen konfigurasi TLS yang digunakan oleh tag <SSLInfo>:

| Elemen | Deskripsi |

|---|---|

| <Enabled> |

Mengaktifkan TLS satu arah antara Edge dan klien API, atau antara Edge dan backend target. Untuk host virtual, Anda harus menentukan keystore yang berisi sertifikat dan kunci pribadi. |

| <ClientAuthEnabled> |

Mengaktifkan TLS dua arah antara Edge dan klien API, atau antara Edge dan backend target. Untuk mengaktifkan TLS dua arah, Anda biasanya harus menyiapkan truststore di Edge. |

| <KeyStore> | Keystore. |

| <KeyAlias> | Alias yang ditentukan saat Anda mengupload sertifikat dan kunci pribadi ke keystore. |

| <TrustStore> | Truststore. |

| <IgnoreValidationErrors> | Jika benar, Edge akan mengabaikan error sertifikat TLS. Valid saat mengonfigurasi TLS untuk server target dan endpoint target, serta saat mengonfigurasi host virtual yang menggunakan TLS 2 arah. Nilai defaultnya adalah false. Jika digunakan dengan endpoint target/server target, jika sistem backend menggunakan SNI dan menampilkan sertifikat dengan Distinguished Name (DN) subjek yang tidak cocok dengan nama host, tidak ada cara untuk mengabaikan error dan koneksi akan gagal. |

| <CommonName> | Jika ditentukan, nilai yang digunakan untuk memvalidasi nama umum sertifikat target. Nilai ini hanya valid untuk konfigurasi TargetEndpoint dan TargetServer. Ini tidak berlaku untuk konfigurasi VirtualHost. Secara default, nilai yang ditentukan dicocokkan persis dengan nama umum sertifikat target.

Misalnya, menggunakan Secara opsional, Apigee dapat melakukan pencocokan dengan karakter pengganti menggunakan atribut Misalnya, nama umum yang ditentukan sebagai <CommonName wildcardMatch="true">*.myhost.com</CommonName> |

Tentang menetapkan elemen <KeyStore> dan <TrustStore>

Pada contoh host virtual di atas, keystore dan truststore ditentukan menggunakan referensi, dalam bentuk:

<KeyStore>ref://myKeystoreRef</KeyStore> <TrustStore>ref://myTruststoreRef</TrustStore>

Apigee sangat merekomendasikan agar Anda selalu menggunakan referensi ke keystore dan truststore. Referensi adalah variabel yang berisi nama keystore atau truststore, bukan menentukan nama keystore secara langsung. Dalam contoh ini:

myKeystoreRefadalah referensi yang berisi nama keystore. Dalam contoh ini, nama keystore adalah myKeystore.myTruststoreRefadalah referensi yang berisi nama truststore. Dalam contoh ini, nama truststore adalah myTruststore.

Saat masa berlaku sertifikat berakhir, Anda harus memperbarui host virtual atau endpoint target/server target untuk menentukan keystore atau truststore yang berisi sertifikat baru. Keuntungan referensi adalah Anda dapat mengubah nilai referensi untuk mengubah keystore atau truststore tanpa harus mengubah host virtual atau endpoint target/server target itu sendiri:

- Untuk pelanggan Cloud: Anda tidak perlu menghubungi Dukungan Apigee Edge untuk mengubah nilai referensi.

- Untuk pelanggan Private Cloud: Mengubah nilai referensi tidak mengharuskan Anda memulai ulang komponen Edge, seperti Router dan Message Processor.

Atau, Anda dapat menentukan nama keystore dan nama truststore secara langsung:

<KeyStore>myKeystore</KeyStore> <TrustStore>myTruststore</TrustStore>

Jika Anda menentukan nama keystore atau truststore secara langsung, pelanggan Cloud harus menghubungi Dukungan Apigee Edge dan pelanggan Cloud Pribadi harus memulai ulang komponen Edge tertentu untuk mengupdate sertifikat.

Opsi ketiga, hanya untuk endpoint target/server target, adalah menggunakan variabel alur:

<KeyStore>{ssl.keystore}</KeyStore>

<TrustStore>{ssl.truststore}</TrustStore> Variabel alur berfungsi untuk endpoint target/server target dan memungkinkan Anda mengupdate keystore atau truststore seperti referensi. Namun, keduanya tidak berfungsi dengan host virtual, dan mengharuskan Anda meneruskan informasi tentang keystore, alias, dan truststore pada setiap permintaan.

Pembatasan dalam menggunakan referensi ke keystore dan truststore

Pelanggan Cloud Berbayar dan semua pelanggan Cloud Pribadi yang mengonfigurasi TLS harus mempertimbangkan batasan berikut saat menggunakan referensi ke keystore dan truststore:

- Anda hanya dapat menggunakan referensi keystore dan truststore di host virtual jika Anda menghentikan TLS di Router Apigee.

- Jika Anda memiliki load balancer di depan Router Apigee, dan Anda menghentikan TLS di load balancer, Anda tidak dapat menggunakan referensi keystore dan truststore di host virtual.

Jika host virtual yang ada menggunakan nama keystore atau truststore literal

Host virtual yang ada di Edge mungkin tidak dikonfigurasi untuk menggunakan referensi untuk keystore dan truststore. Dalam hal ini, Anda dapat memperbarui host virtual untuk menggunakan referensi.

Edge untuk Cloud

Untuk mengubah host virtual agar menggunakan referensi ke keystore, Anda harus menghubungi Dukungan Apigee Edge.

Edge untuk Private Cloud

Untuk mengonversi host virtual agar menggunakan referensi:

- Perbarui host virtual untuk menggunakan referensi.

- Mulai ulang Router.

Tentang penggunaan kunci dan sertifikat uji coba gratis Apigee

Jika memiliki akun Edge for Cloud berbayar dan belum memiliki kunci dan sertifikat TLS, Anda dapat membuat host virtual yang menggunakan kunci dan sertifikat uji coba gratis Apigee. Artinya, Anda dapat membuat host virtual tanpa membuat keystore terlebih dahulu.

Objek XML yang menentukan host virtual menggunakan kunci dan sertifikat uji coba gratis Apigee akan menghapus elemen <KeyStore> dan <KeyAlias>, dan menggantinya dengan elemen <UseBuiltInFreeTrialCert>, seperti yang ditunjukkan di bawah ini:

<VirtualHost name="myTLSVHost">

<HostAliases>

<HostAlias>myapi.apigee.net</HostAlias>

</HostAliases>

<Port>443</Port>

<SSLInfo>

<Enabled>true</Enabled>

<ClientAuthEnabled>false</ClientAuthEnabled>

</SSLInfo>

<UseBuiltInFreeTrialCert>true</UseBuiltInFreeTrialCert>

</VirtualHost>Jika melakukan TLS dua arah, Anda tetap harus menetapkan elemen <ClientAuthEnabled> ke

true, dan menentukan truststore menggunakan referensi dengan elemen <TrustStore>.

Lihat Mengonfigurasi host virtual untuk Cloud untuk mengetahui informasi selengkapnya.

Tentang cara mengonfigurasi TLS

Ada dua faktor utama yang menentukan cara Anda melakukan konfigurasi TLS:

- Apakah Anda pelanggan Edge Cloud atau Private Cloud?

- Bagaimana Anda akan memperbarui sertifikat yang sudah habis masa berlakunya atau akan habis masa berlakunya?

Opsi konfigurasi Cloud dan Private Cloud

Tabel berikut menunjukkan berbagai opsi konfigurasi untuk pelanggan Cloud dan Cloud Pribadi:

| Private Cloud | Cloud | |

|---|---|---|

| Host virtual | Kontrol yang menyeluruh | Kontrol lengkap hanya untuk akun berbayar |

| Endpoint target/server target | Kontrol yang menyeluruh | Kontrol yang menyeluruh |

Pelanggan Cloud Pribadi memiliki kontrol penuh atas konfigurasi host virtual dan endpoint target/server target. Kontrol tersebut mencakup kemampuan untuk membuat dan menghapus host virtual, serta menetapkan semua properti di host virtual.

Semua pelanggan Cloud, baik berbayar maupun evaluasi, memiliki kontrol penuh atas konfigurasi endpoint target/server target. Selain itu, pelanggan Cloud berbayar memiliki kontrol penuh atas host virtual, termasuk properti TLS.

Menangani sertifikat yang sudah tidak berlaku

Jika masa berlaku sertifikat TLS berakhir, atau jika konfigurasi sistem Anda berubah sehingga sertifikat tidak lagi valid, Anda harus memperbarui sertifikat. Saat mengonfigurasi TLS untuk host virtual atau endpoint target/server target, Anda harus memutuskan cara melakukan update tersebut sebelum melakukan konfigurasi apa pun.

Saat masa berlaku sertifikat berakhir

Di Edge, Anda menyimpan sertifikat di salah satu dari dua tempat:

- Keystore - Berisi sertifikat TLS dan kunci pribadi yang digunakan untuk mengidentifikasi entity selama TLS handshake.

- Truststore - Berisi sertifikat tepercaya di klien TLS yang digunakan untuk memvalidasi sertifikat server TLS yang ditampilkan kepada klien. Sertifikat ini biasanya merupakan sertifikat yang ditandatangani sendiri, sertifikat yang ditandatangani oleh CA tepercaya, atau sertifikat yang digunakan sebagai bagian dari TLS dua arah.

Jika masa berlaku sertifikat di keystore berakhir, dan Anda menggunakan referensi ke keystore, Anda tidak dapat mengupload sertifikat baru ke keystore. Sebagai gantinya, Anda:

- Buat keystore baru.

- Upload sertifikat baru ke keystore baru menggunakan nama alias yang sama seperti di keystore lama.

- Perbarui referensi di host virtual atau server target/endpoint target untuk menggunakan keystore baru.

Saat masa berlaku sertifikat di truststore berakhir, dan Anda menggunakan referensi ke truststore, Anda:

- Buat truststore baru.

- Upload sertifikat baru ke truststore baru. Nama alias tidak penting untuk truststore. Catatan: Jika sertifikat adalah bagian dari rantai, Anda harus membuat satu file yang berisi semua sertifikat dan mengupload file tersebut ke satu alias, atau mengupload semua sertifikat dalam rantai secara terpisah ke truststore menggunakan alias yang berbeda untuk setiap sertifikat.

- Perbarui referensi di host virtual atau server target/endpoint target untuk menggunakan truststore baru.

Ringkasan metode memperbarui sertifikat yang masa berlakunya telah berakhir

Metode yang Anda gunakan untuk menentukan nama keystore dan truststore di host virtual atau endpoint target/server target menentukan cara Anda melakukan update sertifikat. Anda dapat menggunakan:

- Referensi

- Nama langsung

- Variabel alur

Setiap metode ini memiliki konsekuensi yang berbeda pada proses update, seperti yang dijelaskan dalam tabel berikut. Seperti yang dapat Anda lihat, referensi memberikan fleksibilitas terbesar bagi pelanggan Cloud dan Private Cloud:

| Jenis konfigurasi | Cara memperbarui/mengganti sertifikat | Private Cloud | Cloud |

|---|---|---|---|

| Referensi (Direkomendasikan) |

Untuk keystore, buat keystore baru dengan nama baru dan alias dengan

nama yang sama seperti alias lama.

Untuk truststore, buat truststore dengan nama baru. |

Perbarui referensi ke keystore atau truststore.

Router atau Message Processor tidak perlu dimulai ulang. |

Perbarui referensi ke keystore atau truststore.

Tidak perlu menghubungi Dukungan Apigee. |

| Variabel alur (khusus endpoint target) |

Untuk keystore, buat keystore baru dengan nama baru dan alias dengan

nama yang sama atau dengan nama baru.

Untuk truststore, buat truststore dengan nama baru. |

Teruskan variabel alur yang diperbarui pada setiap permintaan dengan nama keystore, alias, atau truststore baru.

Router atau Message Processor tidak perlu dimulai ulang. |

Teruskan variabel alur yang diperbarui pada setiap permintaan dengan nama keystore, alias, atau truststore baru.

Tidak perlu menghubungi Dukungan Apigee. |

| Langsung | Buat keystore, alias, truststore baru. |

Perbarui host virtual dan mulai ulang Router.

Jika truststore digunakan oleh endpoint target/server target, deploy ulang proxy. |

Untuk host virtual, hubungi Dukungan Apigee Edge untuk memulai ulang Router.

Jika truststore digunakan oleh endpoint target/server target, deploy ulang proxy. |

| Langsung | Hapus keystore atau truststore dan buat ulang dengan nama yang sama. |

Tidak diperlukan update host virtual, tidak perlu memulai ulang Router. Namun, permintaan API akan gagal

hingga keystore dan alias baru ditetapkan.

Jika keystore digunakan untuk TLS dua arah antara Edge dan layanan backend, mulai ulang Message Processor. |

Tidak diperlukan update host virtual. Namun, permintaan API akan gagal hingga keystore dan

alias baru ditetapkan.

Jika keystore digunakan untuk TLS dua arah antara Edge dan layanan backend, hubungi Dukungan Apigee Edge untuk memulai ulang Message Processor. |

| Langsung | Khusus untuk truststore, upload sertifikat baru ke truststore. |

Jika truststore digunakan oleh host virtual, mulai ulang Router.

Jika truststore digunakan oleh endpoint target/server target, mulai ulang Message Processor. |

Untuk host virtual, hubungi Dukungan Apigee Edge untuk memulai ulang Edge Router.

Jika truststore digunakan oleh endpoint target/server target, hubungi Dukungan Apigee Edge untuk memulai ulang Message Processor. |