আপনি Apigee Edge ডকুমেন্টেশন দেখছেন।

Apigee X ডকুমেন্টেশনে যান । তথ্য

SAML নির্দিষ্ট প্রশাসকদের একটি একক সাইন-অন (SSO) সার্ভারে অর্পণ করে Apigee Edge ব্যবহার করার সময় সমস্ত সংস্থার সদস্যরা কীভাবে প্রমাণীকরণ করে তা নিয়ন্ত্রণ করতে দেয়৷ এজ-এর সাথে SAML ব্যবহার করে, আপনি এজ UI এবং API-এর জন্য SSO-কে সমর্থন করতে পারেন আপনার প্রদান করা অন্য যেকোন পরিষেবার পাশাপাশি যেগুলি SAML সমর্থন করে।

সমন্বিত পোর্টালগুলির জন্য SAML ব্যবহার করে SSO সক্ষম করতে, SAML পরিচয় প্রদানকারী কনফিগার করুন দেখুন।

এজে আইডেন্টিটি জোন ম্যানেজমেন্ট বুঝুন

একটি পরিচয় অঞ্চল হল একটি প্রমাণীকরণ ক্ষেত্র যা ব্যবহারকারীর নিবন্ধন এবং সাইন-ইন অভিজ্ঞতার প্রমাণীকরণ এবং কাস্টম কনফিগারেশনের জন্য ব্যবহৃত পরিচয় প্রদানকারীকে সংজ্ঞায়িত করে। শুধুমাত্র যখন ব্যবহারকারীরা পরিচয় প্রদানকারীর সাথে প্রমাণীকরণ করে তখনই তারা সেই সত্তাগুলিকে অ্যাক্সেস করতে পারে যেগুলি পরিচয় অঞ্চলে স্কোপ করা হয়েছে৷

Apigee Edge নিম্নলিখিত সারণীতে বর্ণিত প্রমাণীকরণ প্রকারগুলিকে সমর্থন করে।

| প্রমাণীকরণ প্রকার | বর্ণনা |

| ডিফল্ট | একটি Apigee এজ অ্যাকাউন্ট তৈরি করুন এবং একটি ব্যবহারকারীর নাম এবং পাসওয়ার্ড ব্যবহার করে এজ UI এ সাইন ইন করুন৷ এজ এপিআই ব্যবহার করে, আপনি কল অনুমোদন করতে HTTP মৌলিক প্রমাণীকরণের সাথে একই শংসাপত্র ব্যবহার করেন। |

| SAML | সিকিউরিটি অ্যাসারশন মার্কআপ ল্যাঙ্গুয়েজ (SAML) হল একক সাইন-অন (SSO) পরিবেশের জন্য একটি আদর্শ প্রোটোকল। SAML ব্যবহার করে SSO প্রমাণীকরণ আপনাকে নতুন অ্যাকাউন্ট তৈরি না করেই আপনার বিদ্যমান শংসাপত্রগুলি ব্যবহার করে Apigee Edge-এ সাইন ইন করতে সক্ষম করে। |

SAML প্রমাণীকরণ সমর্থন করতে, আপনি একটি নতুন পরিচয় অঞ্চল তৈরি করুন এবং একটি SAML পরিচয় প্রদানকারী কনফিগার করুন, যেমন SAML সক্ষম করুন -এ বর্ণিত হয়েছে৷

SAML প্রমাণীকরণের সুবিধা

SAML প্রমাণীকরণ বিভিন্ন সুবিধা প্রদান করে। SAML ব্যবহার করে আপনি করতে পারেন:

- ব্যবহারকারী ব্যবস্থাপনার সম্পূর্ণ নিয়ন্ত্রণ নিন: আপনার কোম্পানির SAML সার্ভারকে এজ-এর সাথে সংযুক্ত করুন। যখন ব্যবহারকারীরা আপনার প্রতিষ্ঠান ছেড়ে চলে যান এবং কেন্দ্রীয়ভাবে তাদের প্রভিশন থেকে বঞ্চিত করা হয়, তখন তারা স্বয়ংক্রিয়ভাবে এজ-এ অ্যাক্সেস থেকে বঞ্চিত হয়।

- ব্যবহারকারীরা কীভাবে এজ অ্যাক্সেস করতে প্রমাণীকরণ করে তা নিয়ন্ত্রণ করুন: আপনার এজ প্রতিষ্ঠানের জন্য বিভিন্ন প্রমাণীকরণের ধরন নির্বাচন করুন।

- প্রমাণীকরণ নীতিগুলি নিয়ন্ত্রণ করুন: আপনার SAML প্রদানকারী প্রমাণীকরণ নীতিগুলিকে সমর্থন করতে পারে যা আপনার এন্টারপ্রাইজের মানগুলির সাথে সঙ্গতিপূর্ণ৷

- আপনার এজ ডিপ্লয়মেন্টে লগইন, লগআউট, ব্যর্থ লগইন প্রচেষ্টা এবং উচ্চ ঝুঁকিপূর্ণ কার্যকলাপগুলি নিরীক্ষণ করুন।

বিবেচনা

আপনি SAML ব্যবহার করার সিদ্ধান্ত নেওয়ার আগে, আপনাকে নিম্নলিখিত প্রয়োজনীয়তাগুলি বিবেচনা করা উচিত:

- বিদ্যমান ব্যবহারকারী: আপনাকে অবশ্যই SAML পরিচয় প্রদানকারীতে সমস্ত বিদ্যমান সংস্থার ব্যবহারকারীদের যোগ করতে হবে।

- পোর্টাল: আপনি যদি একটি ড্রুপাল-ভিত্তিক বিকাশকারী পোর্টাল ব্যবহার করেন, তাহলে পোর্টালটি এজ অ্যাক্সেস করতে OAuth ব্যবহার করে এবং আপনি এটি ব্যবহার করার আগে পুনরায় কনফিগার করার প্রয়োজন হতে পারে।

- মৌলিক প্রমাণীকরণ নিষ্ক্রিয় করা হবে: আপনার সমস্ত স্ক্রিপ্টের জন্য আপনাকে OAuth দিয়ে মৌলিক প্রমাণ প্রতিস্থাপন করতে হবে।

- OAuth এবং SAML অবশ্যই আলাদা রাখতে হবে: আপনি যদি OAuth 2.0 এবং SAML উভয়ই ব্যবহার করেন, তাহলে আপনাকে অবশ্যই আপনার OAuth 2.0 ফ্লো এবং SAML প্রবাহের জন্য আলাদা টার্মিনাল সেশন ব্যবহার করতে হবে।

কিভাবে SAML এজ এর সাথে কাজ করে

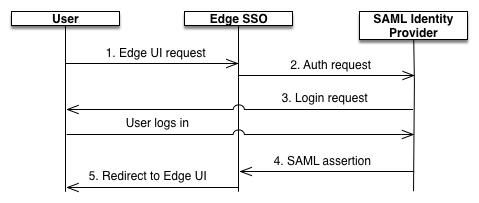

SAML স্পেসিফিকেশন তিনটি সত্তাকে সংজ্ঞায়িত করে:

- প্রধান (এজ UI ব্যবহারকারী)

- পরিষেবা প্রদানকারী (এজ এসএসও)

- পরিচয় প্রদানকারী (SAML দাবি ফেরত দেয়)

যখন SAML সক্রিয় থাকে, তখন প্রধান (একজন এজ UI ব্যবহারকারী) পরিষেবা প্রদানকারীর (এজ এসএসও) অ্যাক্সেসের অনুরোধ করেন। এজ এসএসও (একটি SAML পরিষেবা প্রদানকারী হিসাবে এর ভূমিকায়) তারপরে SAML পরিচয় প্রদানকারীর কাছ থেকে একটি পরিচয় দাবির অনুরোধ করে এবং প্রাপ্ত করে এবং এজ UI অ্যাক্সেস করার জন্য প্রয়োজনীয় OAuth 2.0 টোকেন তৈরি করতে সেই দাবিটি ব্যবহার করে। ব্যবহারকারীকে তারপর এজ UI এ পুনঃনির্দেশিত করা হয়।

এই প্রক্রিয়াটি নীচে দেখানো হয়েছে:

এই চিত্রে:

- ব্যবহারকারী এজ এসএসও-এর লগইন ডোমেনে অনুরোধ করে এজ UI অ্যাক্সেস করার চেষ্টা করে, যার মধ্যে জোনের নাম রয়েছে। উদাহরণস্বরূপ,

https:// zonename .login.apigee.com -

https:// zonename .login.apigee.comএ অপ্রমাণিত অনুরোধগুলি গ্রাহকের SAML পরিচয় প্রদানকারীর কাছে পুনঃনির্দেশিত হয়৷ উদাহরণস্বরূপ,https://idp.example.com। - যদি গ্রাহক পরিচয় প্রদানকারীতে লগ ইন না করে থাকেন, তাহলে গ্রাহককে লগ ইন করতে বলা হয়।

- ব্যবহারকারীকে SAML পরিচয় প্রদানকারী দ্বারা প্রমাণীকরণ করা হয়। SAML পরিচয় প্রদানকারী এজ SSO-তে একটি SAML 2.0 দাবী তৈরি করে এবং ফেরত দেয়।

- এজ এসএসও দাবীটিকে যাচাই করে, দাবী থেকে ব্যবহারকারীর পরিচয় বের করে, এজ UI-এর জন্য OAuth 2.0 প্রমাণীকরণ টোকেন তৈরি করে এবং ব্যবহারকারীকে মূল এজ UI পৃষ্ঠাতে পুনঃনির্দেশ করে:

https://zonename.apigee.com/platform/orgName

যেখানে orgName একটি এজ প্রতিষ্ঠানের নাম।

এছাড়াও SAML এর সাথে এজ এপিআই অ্যাক্সেস করুন দেখুন।

শুরু করুন!

দেখুন কিভাবে SAML সক্রিয় করতে হয় , আপনি Apigee Edge ডকুমেন্টেশন দেখছেন।

Apigee X ডকুমেন্টেশনে যান । তথ্য

SAML নির্দিষ্ট প্রশাসকদের একটি একক সাইন-অন (SSO) সার্ভারে অর্পণ করে Apigee Edge ব্যবহার করার সময় সমস্ত সংস্থার সদস্যরা কীভাবে প্রমাণীকরণ করে তা নিয়ন্ত্রণ করতে দেয়৷ এজ-এর সাথে SAML ব্যবহার করে, আপনি এজ UI এবং API-এর জন্য SSO-কে সমর্থন করতে পারেন আপনার প্রদান করা অন্য যেকোন পরিষেবার পাশাপাশি যেগুলি SAML সমর্থন করে।

সমন্বিত পোর্টালগুলির জন্য SAML ব্যবহার করে SSO সক্ষম করতে, SAML পরিচয় প্রদানকারী কনফিগার করুন দেখুন।

এজে আইডেন্টিটি জোন ম্যানেজমেন্ট বুঝুন

একটি পরিচয় অঞ্চল হল একটি প্রমাণীকরণ ক্ষেত্র যা ব্যবহারকারীর নিবন্ধন এবং সাইন-ইন অভিজ্ঞতার প্রমাণীকরণ এবং কাস্টম কনফিগারেশনের জন্য ব্যবহৃত পরিচয় প্রদানকারীকে সংজ্ঞায়িত করে। শুধুমাত্র যখন ব্যবহারকারীরা পরিচয় প্রদানকারীর সাথে প্রমাণীকরণ করে তখনই তারা সেই সত্তাগুলিকে অ্যাক্সেস করতে পারে যেগুলি পরিচয় অঞ্চলে স্কোপ করা হয়েছে৷

Apigee Edge নিম্নলিখিত সারণীতে বর্ণিত প্রমাণীকরণ প্রকারগুলিকে সমর্থন করে।

| প্রমাণীকরণ প্রকার | বর্ণনা |

| ডিফল্ট | একটি Apigee এজ অ্যাকাউন্ট তৈরি করুন এবং একটি ব্যবহারকারীর নাম এবং পাসওয়ার্ড ব্যবহার করে এজ UI এ সাইন ইন করুন৷ এজ এপিআই ব্যবহার করে, আপনি কল অনুমোদন করতে HTTP মৌলিক প্রমাণীকরণের সাথে একই শংসাপত্র ব্যবহার করেন। |

| SAML | সিকিউরিটি অ্যাসারশন মার্কআপ ল্যাঙ্গুয়েজ (SAML) হল একক সাইন-অন (SSO) পরিবেশের জন্য একটি আদর্শ প্রোটোকল। SAML ব্যবহার করে SSO প্রমাণীকরণ আপনাকে নতুন অ্যাকাউন্ট তৈরি না করেই আপনার বিদ্যমান শংসাপত্রগুলি ব্যবহার করে Apigee Edge-এ সাইন ইন করতে সক্ষম করে। |

SAML প্রমাণীকরণ সমর্থন করতে, আপনি একটি নতুন পরিচয় অঞ্চল তৈরি করুন এবং একটি SAML পরিচয় প্রদানকারী কনফিগার করুন, যেমন SAML সক্ষম করুন -এ বর্ণিত হয়েছে৷

SAML প্রমাণীকরণের সুবিধা

SAML প্রমাণীকরণ বিভিন্ন সুবিধা প্রদান করে। SAML ব্যবহার করে আপনি করতে পারেন:

- ব্যবহারকারী ব্যবস্থাপনার সম্পূর্ণ নিয়ন্ত্রণ নিন: আপনার কোম্পানির SAML সার্ভারকে এজ-এর সাথে সংযুক্ত করুন। যখন ব্যবহারকারীরা আপনার প্রতিষ্ঠান ছেড়ে চলে যান এবং কেন্দ্রীয়ভাবে তাদের প্রভিশন থেকে বঞ্চিত করা হয়, তখন তারা স্বয়ংক্রিয়ভাবে এজ-এ অ্যাক্সেস থেকে বঞ্চিত হয়।

- ব্যবহারকারীরা কীভাবে এজ অ্যাক্সেস করতে প্রমাণীকরণ করে তা নিয়ন্ত্রণ করুন: আপনার এজ প্রতিষ্ঠানের জন্য বিভিন্ন প্রমাণীকরণের ধরন নির্বাচন করুন।

- প্রমাণীকরণ নীতিগুলি নিয়ন্ত্রণ করুন: আপনার SAML প্রদানকারী প্রমাণীকরণ নীতিগুলিকে সমর্থন করতে পারে যা আপনার এন্টারপ্রাইজের মানগুলির সাথে সঙ্গতিপূর্ণ৷

- আপনার এজ ডিপ্লয়মেন্টে লগইন, লগআউট, ব্যর্থ লগইন প্রচেষ্টা এবং উচ্চ ঝুঁকিপূর্ণ কার্যকলাপগুলি নিরীক্ষণ করুন।

বিবেচনা

আপনি SAML ব্যবহার করার সিদ্ধান্ত নেওয়ার আগে, আপনাকে নিম্নলিখিত প্রয়োজনীয়তাগুলি বিবেচনা করা উচিত:

- বিদ্যমান ব্যবহারকারী: আপনাকে অবশ্যই SAML পরিচয় প্রদানকারীতে সমস্ত বিদ্যমান সংস্থার ব্যবহারকারীদের যোগ করতে হবে।

- পোর্টাল: আপনি যদি একটি ড্রুপাল-ভিত্তিক বিকাশকারী পোর্টাল ব্যবহার করেন, তাহলে পোর্টালটি এজ অ্যাক্সেস করতে OAuth ব্যবহার করে এবং আপনি এটি ব্যবহার করার আগে পুনরায় কনফিগার করার প্রয়োজন হতে পারে।

- মৌলিক প্রমাণীকরণ নিষ্ক্রিয় করা হবে: আপনার সমস্ত স্ক্রিপ্টের জন্য আপনাকে OAuth দিয়ে মৌলিক প্রমাণ প্রতিস্থাপন করতে হবে।

- OAuth এবং SAML অবশ্যই আলাদা রাখতে হবে: আপনি যদি OAuth 2.0 এবং SAML উভয়ই ব্যবহার করেন, তাহলে আপনাকে অবশ্যই আপনার OAuth 2.0 ফ্লো এবং SAML প্রবাহের জন্য আলাদা টার্মিনাল সেশন ব্যবহার করতে হবে।

কিভাবে SAML এজ এর সাথে কাজ করে

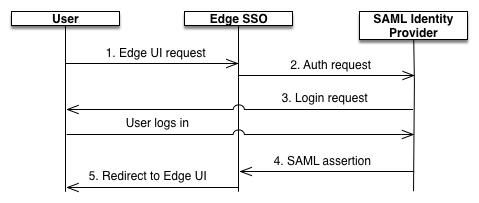

SAML স্পেসিফিকেশন তিনটি সত্তাকে সংজ্ঞায়িত করে:

- প্রধান (এজ UI ব্যবহারকারী)

- পরিষেবা প্রদানকারী (এজ এসএসও)

- পরিচয় প্রদানকারী (SAML দাবি ফেরত দেয়)

যখন SAML সক্রিয় থাকে, তখন প্রধান (একজন এজ UI ব্যবহারকারী) পরিষেবা প্রদানকারীর (এজ এসএসও) অ্যাক্সেসের অনুরোধ করেন। এজ এসএসও (একটি SAML পরিষেবা প্রদানকারী হিসাবে এর ভূমিকায়) তারপরে SAML পরিচয় প্রদানকারীর কাছ থেকে একটি পরিচয় দাবির অনুরোধ করে এবং প্রাপ্ত করে এবং এজ UI অ্যাক্সেস করার জন্য প্রয়োজনীয় OAuth 2.0 টোকেন তৈরি করতে সেই দাবিটি ব্যবহার করে। ব্যবহারকারীকে তারপর এজ UI এ পুনঃনির্দেশিত করা হয়।

এই প্রক্রিয়াটি নীচে দেখানো হয়েছে:

এই চিত্রে:

- ব্যবহারকারী এজ এসএসও-এর লগইন ডোমেনে অনুরোধ করে এজ UI অ্যাক্সেস করার চেষ্টা করে, যার মধ্যে জোনের নাম রয়েছে। উদাহরণস্বরূপ,

https:// zonename .login.apigee.com -

https:// zonename .login.apigee.comএ অপ্রমাণিত অনুরোধগুলি গ্রাহকের SAML পরিচয় প্রদানকারীর কাছে পুনঃনির্দেশিত হয়৷ উদাহরণস্বরূপ,https://idp.example.com। - যদি গ্রাহক পরিচয় প্রদানকারীতে লগ ইন না করে থাকেন, তাহলে গ্রাহককে লগ ইন করতে বলা হয়।

- ব্যবহারকারীকে SAML পরিচয় প্রদানকারী দ্বারা প্রমাণীকরণ করা হয়। SAML পরিচয় প্রদানকারী এজ SSO-তে একটি SAML 2.0 দাবী তৈরি করে এবং ফেরত দেয়।

- এজ এসএসও দাবীটিকে যাচাই করে, দাবী থেকে ব্যবহারকারীর পরিচয় বের করে, এজ UI-এর জন্য OAuth 2.0 প্রমাণীকরণ টোকেন তৈরি করে এবং ব্যবহারকারীকে মূল এজ UI পৃষ্ঠাতে পুনঃনির্দেশ করে:

https://zonename.apigee.com/platform/orgName

যেখানে orgName একটি এজ প্রতিষ্ঠানের নাম।

এছাড়াও SAML এর সাথে এজ এপিআই অ্যাক্সেস করুন দেখুন।