আপনি Apigee Edge ডকুমেন্টেশন দেখছেন।

Apigee X ডকুমেন্টেশনে যান । তথ্য

সমন্বিত পোর্টালগুলির জন্য, আপনি নিম্নলিখিত সারণীতে সংজ্ঞায়িত প্রমাণীকরণ প্রকারগুলিকে সমর্থন করার জন্য পরিচয় প্রদানকারীকে সংজ্ঞায়িত করতে পারেন।

| প্রমাণীকরণ প্রকার | বর্ণনা |

|---|---|

| অন্তর্নির্মিত | প্রমাণীকরণের জন্য ব্যবহারকারীদের তাদের শংসাপত্র (ব্যবহারকারীর নাম এবং পাসওয়ার্ড) সমন্বিত পোর্টালে পাস করতে হবে। আপনি যখন একটি নতুন পোর্টাল তৈরি করেন, অন্তর্নির্মিত পরিচয় প্রদানকারী কনফিগার করা হয় এবং সক্রিয় করা হয়। ব্যবহারকারীর দৃষ্টিকোণ থেকে সাইন-ইন অভিজ্ঞতা বুঝতে, ব্যবহারকারীর শংসাপত্র (বিল্ট-ইন প্রদানকারী) ব্যবহার করে পোর্টালে সাইন ইন করুন দেখুন। |

| SAML (বিটা) | সিকিউরিটি অ্যাসারশন মার্কআপ ল্যাঙ্গুয়েজ (SAML) হল একক সাইন-অন (SSO) পরিবেশের জন্য একটি আদর্শ প্রোটোকল। SAML ব্যবহার করে SSO প্রমাণীকরণ ব্যবহারকারীদের নতুন অ্যাকাউন্ট তৈরি না করেই আপনার Apigee Edge ইন্টিগ্রেটেড পোর্টালগুলিতে লগ ইন করতে সক্ষম করে। ব্যবহারকারীরা তাদের কেন্দ্রীয়ভাবে পরিচালিত অ্যাকাউন্টের শংসাপত্র ব্যবহার করে লগ ইন করে। ব্যবহারকারীর দৃষ্টিকোণ থেকে সাইন ইন অভিজ্ঞতা বুঝতে, SAML ব্যবহার করে পোর্টালে সাইন ইন করুন দেখুন। |

সমন্বিত পোর্টালগুলির জন্য SAML প্রমাণীকরণের সুবিধা

একটি সমন্বিত পোর্টালের জন্য একটি পরিচয় প্রদানকারী হিসাবে SAML কনফিগার করা নিম্নলিখিত সুবিধাগুলি অফার করে:

- আপনার বিকাশকারী প্রোগ্রাম একবার সেট আপ করুন এবং একাধিক সমন্বিত পোর্টাল জুড়ে এটি পুনরায় ব্যবহার করুন। আপনার সমন্বিত পোর্টাল তৈরি করার সময় আপনার বিকাশকারী প্রোগ্রাম চয়ন করুন। প্রয়োজনীয়তা বিকাশের সাথে সাথে বিকাশকারী প্রোগ্রামটি সহজেই আপডেট বা পরিবর্তন করুন।

- ব্যবহারকারী ব্যবস্থাপনার সম্পূর্ণ নিয়ন্ত্রণ নিন

ইন্টিগ্রেটেড পোর্টালে আপনার কোম্পানির SAML সার্ভারকে সংযুক্ত করুন। যখন ব্যবহারকারীরা আপনার প্রতিষ্ঠান ছেড়ে চলে যান এবং কেন্দ্রীয়ভাবে প্রবিধান থেকে বঞ্চিত হয়, তখন তারা আর সমন্বিত পোর্টাল ব্যবহার করার জন্য আপনার SSO পরিষেবার সাথে প্রমাণীকরণ করতে পারবে না।

বিল্ট-ইন পরিচয় প্রদানকারী কনফিগার করুন

বিল্ট-ইন পরিচয় প্রদানকারী কনফিগার করুন, যা নিম্নলিখিত বিভাগে বর্ণিত হয়েছে।

বিল্ট-ইন আইডেন্টিটি প্রোভাইডার পৃষ্ঠা অ্যাক্সেস করুন

বিল্ট-ইন পরিচয় প্রদানকারী অ্যাক্সেস করতে:

- পোর্টালের তালিকা প্রদর্শন করতে পাশের নেভিগেশন বারে প্রকাশ > পোর্টাল নির্বাচন করুন।

- পোর্টালের সারিটিতে ক্লিক করুন যার জন্য আপনি দলগুলি দেখতে চান৷

- পোর্টাল ল্যান্ডিং পৃষ্ঠায় অ্যাকাউন্টে ক্লিক করুন। বিকল্পভাবে, আপনি উপরের নেভিগেশন বারে পোর্টাল ড্রপ-ডাউনে অ্যাকাউন্ট নির্বাচন করতে পারেন।

- প্রমাণীকরণ ট্যাবে ক্লিক করুন।

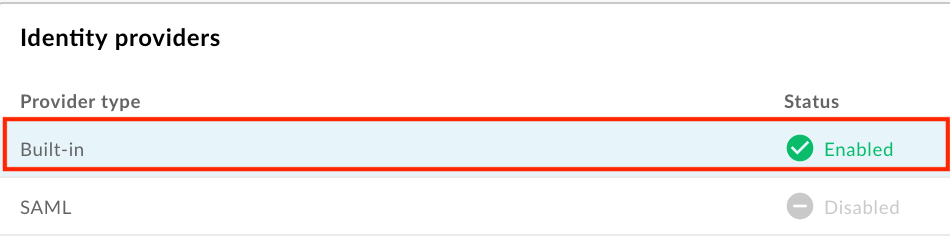

- আইডেন্টিটি প্রোভাইডার বিভাগে, বিল্ট-ইন প্রোভাইডার টাইপ ক্লিক করুন।

- বিল্ট-ইন পরিচয় প্রদানকারী কনফিগার করুন, যা নিম্নলিখিত বিভাগে বর্ণিত হয়েছে:

বিল্ট-ইন পরিচয় প্রদানকারী সক্ষম করুন

বিল্ট-ইন পরিচয় প্রদানকারী সক্ষম করতে:

- বিল্ট-ইন আইডেন্টিটি প্রোভাইডার পৃষ্ঠা অ্যাক্সেস করুন ।

- ক্লিক করুন

প্রদানকারী কনফিগারেশন বিভাগে।

প্রদানকারী কনফিগারেশন বিভাগে। পরিচয় প্রদানকারী সক্ষম করতে সক্ষম চেকবক্স নির্বাচন করুন৷

অন্তর্নির্মিত পরিচয় প্রদানকারীকে অক্ষম করতে, চেকবক্সটি অনির্বাচন করুন৷

Save এ ক্লিক করুন।

ইমেল ঠিকানা বা ডোমেন দ্বারা পোর্টাল নিবন্ধন সীমাবদ্ধ

আপনার পোর্টালে অ্যাকাউন্ট তৈরি করতে পারে এমন পৃথক ইমেল ঠিকানাগুলি ( developer@some-company.com ) বা ইমেল ডোমেনগুলি ( some-company.com , লিডিং @ ছাড়া) সনাক্ত করে পোর্টাল নিবন্ধন সীমাবদ্ধ করুন৷

সমস্ত নেস্টেড সাবডোমেন মেলানোর জন্য, *. একটি ডোমেন বা সাবডোমেনে ওয়াইল্ডকার্ড স্ট্রিং। উদাহরণস্বরূপ, *.example.com test@example.com , test@dev.example.com , ইত্যাদির সাথে মিলবে৷

যদি ফাঁকা রাখা হয়, পোর্টালে নিবন্ধন করার জন্য যেকোনো ইমেল ঠিকানা ব্যবহার করা যেতে পারে।

ইমেল ঠিকানা বা ডোমেন দ্বারা পোর্টাল নিবন্ধন সীমাবদ্ধ করতে:

- বিল্ট-ইন আইডেন্টিটি প্রোভাইডার পৃষ্ঠা অ্যাক্সেস করুন ।

- ক্লিক করুন

প্রদানকারী কনফিগারেশন বিভাগে।

প্রদানকারী কনফিগারেশন বিভাগে। - অ্যাকাউন্টের সীমাবদ্ধতা বিভাগে, একটি ইমেল ঠিকানা বা ইমেল ডোমেন লিখুন যা আপনি নিবন্ধন করার অনুমতি দিতে চান এবং পাঠ্য বাক্সে পোর্টালে সাইন ইন করুন এবং + ক্লিক করুন।

- প্রয়োজন অনুযায়ী অতিরিক্ত এন্ট্রি যোগ করুন।

- একটি এন্ট্রি মুছে ফেলতে, এন্ট্রির সংলগ্ন x এ ক্লিক করুন।

- Save এ ক্লিক করুন।

ইমেল বিজ্ঞপ্তি কনফিগার করুন

অন্তর্নির্মিত প্রদানকারীর জন্য, আপনি নিম্নলিখিত ইমেল বিজ্ঞপ্তিগুলি সক্ষম এবং কনফিগার করতে পারেন:

| ইমেল বিজ্ঞপ্তি | প্রাপক | ট্রিগার | বর্ণনা |

|---|---|---|---|

| অ্যাকাউন্ট বিজ্ঞপ্তি | API প্রদানকারী | পোর্টাল ব্যবহারকারী একটি নতুন অ্যাকাউন্ট তৈরি করে | আপনি যদি আপনার পোর্টালটিকে ব্যবহারকারীর অ্যাকাউন্টের ম্যানুয়াল অ্যাক্টিভেশনের প্রয়োজনে কনফিগার করে থাকেন , তাহলে পোর্টাল ব্যবহারকারী সাইন ইন করার আগে আপনাকে ম্যানুয়ালি ব্যবহারকারী অ্যাকাউন্ট সক্রিয় করতে হবে। |

| অ্যাকাউন্ট যাচাই করুন | পোর্টাল ব্যবহারকারী | পোর্টাল ব্যবহারকারী একটি নতুন অ্যাকাউন্ট তৈরি করে | অ্যাকাউন্ট তৈরি যাচাই করার জন্য একটি নিরাপদ লিঙ্ক প্রদান করে। লিঙ্কটির মেয়াদ 10 মিনিটের মধ্যে শেষ হয়ে যাবে। |

ইমেল বিজ্ঞপ্তি কনফিগার করার সময়:

- টেক্সট ফরম্যাট করতে HTML ট্যাগ ব্যবহার করুন। ফরম্যাটিং প্রত্যাশিতভাবে প্রদর্শিত হবে তা যাচাই করার জন্য একটি পরীক্ষামূলক ইমেল পাঠাতে ভুলবেন না।

আপনি নিম্নলিখিত এক বা একাধিক ভেরিয়েবল সন্নিবেশ করতে পারেন যা ইমেল বিজ্ঞপ্তি পাঠানো হলে প্রতিস্থাপিত হবে।

পরিবর্তনশীল বর্ণনা {{firstName}}প্রথম নাম {{lastName}}পদবি {{email}}ইমেইল ঠিকানা {{siteurl}}লাইভ পোর্টাল লিঙ্ক {{verifylink}}অ্যাকাউন্ট যাচাইকরণের জন্য ব্যবহৃত লিঙ্ক

ইমেল বিজ্ঞপ্তি কনফিগার করতে:

- বিল্ট-ইন আইডেন্টিটি প্রোভাইডার পৃষ্ঠা অ্যাক্সেস করুন ।

পাঠানো ইমেল বিজ্ঞপ্তি কনফিগার করতে:

- নতুন ডেভেলপার অ্যাকাউন্ট অ্যাক্টিভেশনের জন্য API প্রদানকারী, ক্লিক করুন

অ্যাকাউন্ট বিজ্ঞপ্তি বিভাগে।

অ্যাকাউন্ট বিজ্ঞপ্তি বিভাগে। - পোর্টাল ব্যবহারকারীরা তাদের পরিচয় যাচাই করতে ক্লিক করুন

অ্যাকাউন্ট যাচাই বিভাগে।

অ্যাকাউন্ট যাচাই বিভাগে।

- নতুন ডেভেলপার অ্যাকাউন্ট অ্যাক্টিভেশনের জন্য API প্রদানকারী, ক্লিক করুন

বিষয় এবং বডি ক্ষেত্র সম্পাদনা করুন।

আপনার ইমেল ঠিকানায় একটি পরীক্ষা ইমেল পাঠাতে পরীক্ষা ইমেল পাঠান ক্লিক করুন.

Save এ ক্লিক করুন।

SAML পরিচয় প্রদানকারী কনফিগার করুন (বিটা)

নিম্নলিখিত বিভাগে বর্ণিত SAML পরিচয় প্রদানকারী কনফিগার করুন।

SAML আইডেন্টিটি প্রোভাইডার পৃষ্ঠা অ্যাক্সেস করুন

SAML পরিচয় প্রদানকারী অ্যাক্সেস করতে:

- পোর্টালের তালিকা প্রদর্শন করতে পাশের নেভিগেশন বারে প্রকাশ > পোর্টাল নির্বাচন করুন।

- পোর্টালের সারিটিতে ক্লিক করুন যার জন্য আপনি দলগুলি দেখতে চান৷

- পোর্টাল ল্যান্ডিং পৃষ্ঠায় অ্যাকাউন্টে ক্লিক করুন। বিকল্পভাবে, আপনি উপরের নেভিগেশন বারে পোর্টাল ড্রপ-ডাউনে অ্যাকাউন্ট নির্বাচন করতে পারেন।

- প্রমাণীকরণ ট্যাবে ক্লিক করুন।

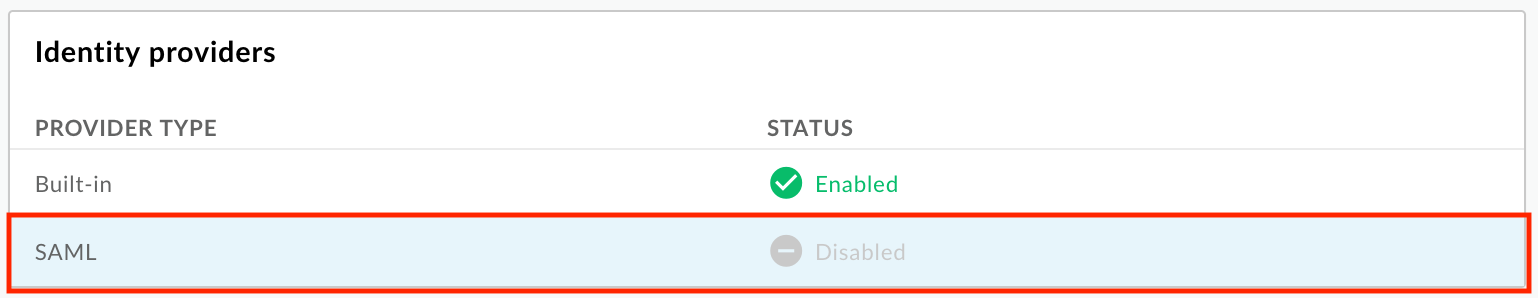

- পরিচয় প্রদানকারী বিভাগে, SAML প্রদানকারীর প্রকারে ক্লিক করুন।

নিম্নলিখিত বিভাগে বর্ণিত SAML পরিচয় প্রদানকারী কনফিগার করুন:

SAML পরিচয় প্রদানকারী সক্ষম করুন৷

SAML পরিচয় প্রদানকারীকে সক্ষম করতে:

- SAML আইডেন্টিটি প্রোভাইডার পৃষ্ঠা অ্যাক্সেস করুন ।

- ক্লিক করুন

প্রদানকারী কনফিগারেশন বিভাগে।

প্রদানকারী কনফিগারেশন বিভাগে। পরিচয় প্রদানকারী সক্ষম করতে সক্ষম চেকবক্স নির্বাচন করুন৷

SAML পরিচয় প্রদানকারীকে অক্ষম করতে, চেকবক্সটি অনির্বাচন করুন৷

Save এ ক্লিক করুন।

আপনি যদি একটি কাস্টম ডোমেন কনফিগার করে থাকেন, তাহলে SAML পরিচয় প্রদানকারীর সাথে একটি কাস্টম ডোমেন ব্যবহার করুন দেখুন।

SAML সেটিংস কনফিগার করুন

SAML সেটিংস কনফিগার করতে:

- SAML আইডেন্টিটি প্রোভাইডার পৃষ্ঠা অ্যাক্সেস করুন ।

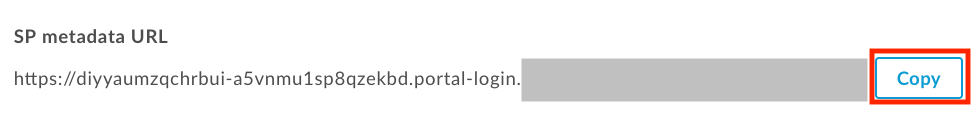

- SAML সেটিংস বিভাগে, ক্লিক করুন

.

. SP মেটাডেটা URL- এর সংলগ্ন অনুলিপি ক্লিক করুন।

পরিষেবা প্রদানকারী (SP) মেটাডেটা ফাইলের তথ্য ব্যবহার করে আপনার SAML পরিচয় প্রদানকারী কনফিগার করুন।

কিছু SAML পরিচয় প্রদানকারীর জন্য, আপনাকে শুধুমাত্র মেটাডেটা URL-এর জন্য অনুরোধ করা হবে। অন্যদের জন্য, আপনাকে মেটাডেটা ফাইল থেকে নির্দিষ্ট তথ্য বের করতে হবে এবং একটি ফর্মে প্রবেশ করতে হবে।

পরবর্তী ক্ষেত্রে, SP মেটাডেটা ফাইল ডাউনলোড করতে এবং প্রয়োজনীয় তথ্য বের করতে ব্রাউজারে URL পেস্ট করুন। উদাহরণস্বরূপ, সত্তা আইডি বা সাইন-ইন URL SP মেটাডেটা ফাইলের নিম্নলিখিত উপাদানগুলি থেকে বের করা যেতে পারে:-

<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" ID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" entityID=" diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login "> -

<md:AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location=" https://diyyaumzqchrbui-a5vnmu1sp8qzekbd.portal-login.apigee.com/saml/SSO/alias/diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login " index="0" isDefault="true"/>

-

পরিচয় প্রদানকারীর জন্য SAML সেটিংস কনফিগার করুন।

SAML সেটিংস বিভাগে, আপনার SAML পরিচয় প্রদানকারী মেটাডেটা ফাইল থেকে প্রাপ্ত নিম্নলিখিত মানগুলি সম্পাদনা করুন:

SAML সেটিং বর্ণনা সাইন ইন URL ইউআরএল যেখানে ব্যবহারকারীদের SAML পরিচয় প্রদানকারীতে সাইন-ইন করতে রিডাইরেক্ট করা হয়।

যেমন:https://dev-431871.oktapreview.com/app/googledev431871_devportalsaml_1/exkhgdyponHIp97po0h7/sso/samlসাইন-আউট URL ইউআরএল যেখানে ব্যবহারকারীদের SAML পরিচয় প্রদানকারী থেকে সাইন-আউট করতে রিডাইরেক্ট করা হয়। এই ক্ষেত্রটি ফাঁকা রাখুন যদি:

- আপনার SAML পরিচয় প্রদানকারী একটি সাইন-আউট URL প্রদান করে না

- আপনি চান না যে ব্যবহারকারীরা সমন্বিত পোর্টাল থেকে সাইন আউট করলে আপনার SAML পরিচয় প্রদানকারী থেকে সাইন আউট হোক

- আপনি একটি কাস্টম ডোমেন সক্ষম করতে চান ( পরিচিত সমস্যাটি পড়ুন)

IDP সত্তা আইডি SAML পরিচয় প্রদানকারীর জন্য অনন্য আইডি।

যেমন:http://www.okta.com/exkhgdyponHIp97po0h7Save এ ক্লিক করুন।

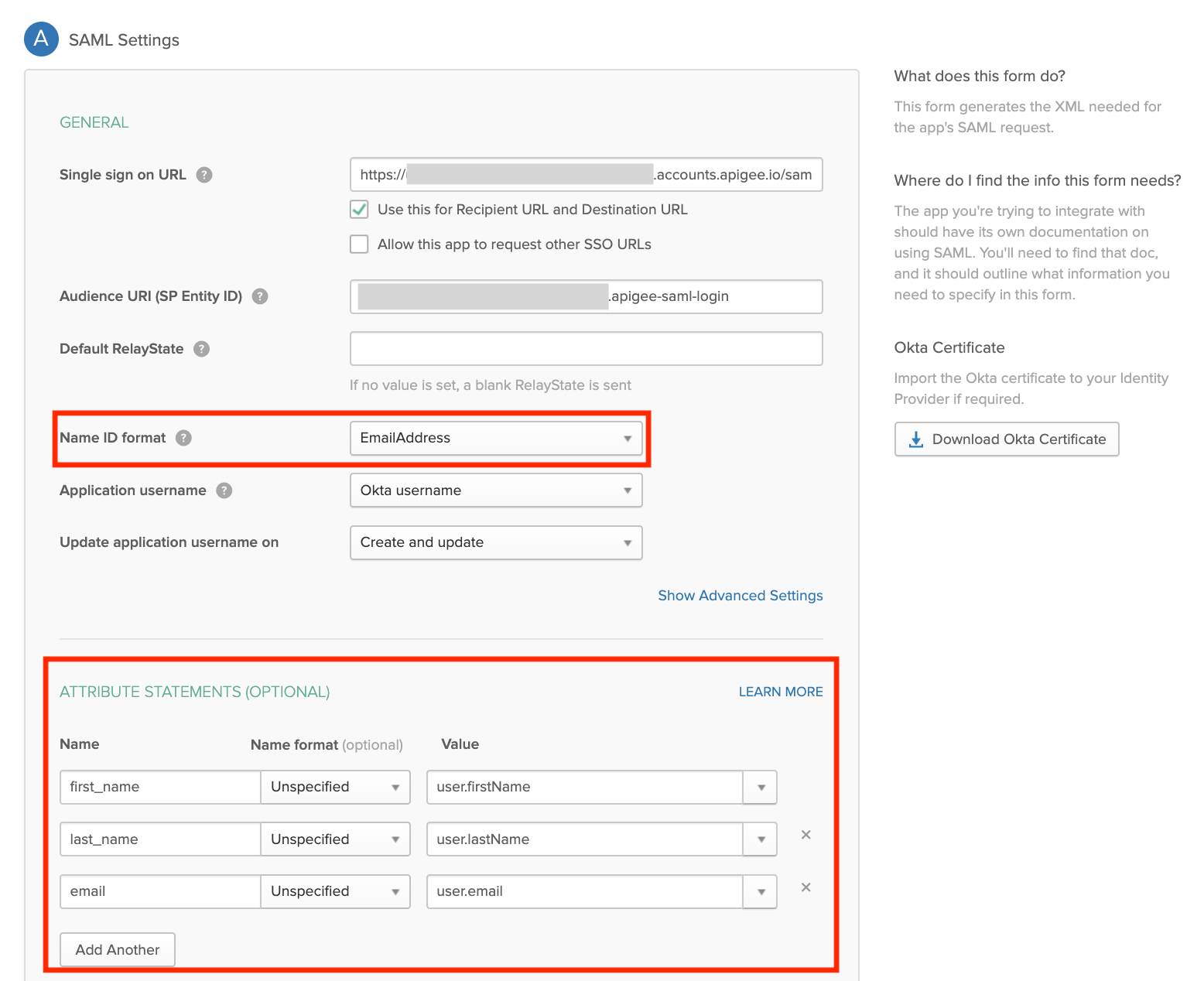

SAML পরিচয় প্রদানকারীর জন্য কাস্টম ব্যবহারকারীর বৈশিষ্ট্যগুলি কনফিগার করুন৷

SAML পরিচয় প্রদানকারী এবং পোর্টাল ডেভেলপার অ্যাকাউন্টগুলির মধ্যে সঠিক ম্যাপিং নিশ্চিত করতে, এটি সুপারিশ করা হয় যে আপনি আপনার SAML পরিচয় প্রদানকারীর জন্য নিম্নলিখিত টেবিলে সংজ্ঞায়িত কাস্টম ব্যবহারকারী বৈশিষ্ট্যগুলি তৈরি এবং কনফিগার করুন৷ আপনার SAML পরিচয় প্রদানকারী (উদাহরণস্বরূপ, Okta) দ্বারা সংজ্ঞায়িত সংশ্লিষ্ট ব্যবহারকারীর বৈশিষ্ট্যে প্রতিটি কাস্টম বৈশিষ্ট্যের মান সেট করুন।

| কাস্টম বৈশিষ্ট্য | উদাহরণ (Okta) |

|---|---|

first_name | user.firstName |

last_name | user.lastName |

email | user.email |

নিম্নলিখিতটি দেখায় কিভাবে কাস্টম ব্যবহারকারীর বৈশিষ্ট্য এবং NameID বৈশিষ্ট্যগুলিকে আপনার তৃতীয় পক্ষের SAML পরিচয় প্রদানকারী হিসাবে Okta ব্যবহার করে কনফিগার করতে হয়৷

SAML পরিচয় প্রদানকারীর সাথে একটি কাস্টম ডোমেন ব্যবহার করুন৷

আপনি SAML পরিচয় প্রদানকারী কনফিগার এবং সক্ষম করার পরে, আপনি একটি কাস্টম ডোমেন কনফিগার করতে পারেন (যেমন, developers.example.com ), আপনার ডোমেন কাস্টমাইজ করুন এ বর্ণিত।

কাস্টম ডোমেন এবং SAML পরিচয় প্রদানকারীর মধ্যে কনফিগারেশন সেটিংস সিঙ্কে রাখা গুরুত্বপূর্ণ৷ যদি কনফিগারেশন সেটিংস সিঙ্কের বাইরে চলে যায়, তাহলে অনুমোদনের সময় আপনি সমস্যার সম্মুখীন হতে পারেন। উদাহরণস্বরূপ, SAML পরিচয় প্রদানকারীকে পাঠানো অনুমোদনের অনুরোধে একটি AssertionConsumerServiceURL থাকতে পারে যা কাস্টম ডোমেন ব্যবহার করে সংজ্ঞায়িত করা হয়নি।

কাস্টম ডোমেন এবং SAML পরিচয় প্রদানকারীর মধ্যে কনফিগারেশন সেটিংস সিঙ্ক রাখতে:

আপনি SAML পরিচয় প্রদানকারীকে সক্ষম এবং কনফিগার করার পরে যদি আপনি কাস্টম ডোমেন কনফিগার বা আপডেট করেন, কাস্টম ডোমেন কনফিগারেশন সংরক্ষণ করুন এবং এটি সক্ষম করা হয়েছে তা নিশ্চিত করুন৷ ক্যাশে অকার্যকর হওয়ার জন্য প্রায় 30 মিনিট অপেক্ষা করুন, তারপরে SAML সেটিংস কনফিগারে বর্ণিত পরিষেবা প্রদানকারী (SP) মেটাডেটা ফাইলে আপডেট করা তথ্য ব্যবহার করে আপনার SAML পরিচয় প্রদানকারীকে পুনরায় কনফিগার করুন। আপনার SP মেটাডেটাতে আপনার কাস্টম ডোমেন দেখতে হবে।

আপনি যদি SAML পরিচয় প্রদানকারীকে কনফিগার এবং সক্ষম করার আগে একটি কাস্টম ডোমেন কনফিগার করেন, তাহলে SAML পরিচয় প্রদানকারী সঠিকভাবে কনফিগার করা হয়েছে তা নিশ্চিত করতে আপনাকে কাস্টম ডোমেন (নীচে বর্ণিত) পুনরায় সেট করতে হবে।

আপনি যদি SAML পরিচয় প্রদানকারীকে পুনরায় সেট (অক্ষম এবং পুনরায় সক্ষম) করতে চান, যেমনটি SAML পরিচয় প্রদানকারী সক্ষম করুন- এ বর্ণিত আছে, আপনাকে অবশ্যই কাস্টম ডোমেন (নীচে বর্ণিত) পুনরায় সেট করতে হবে।

কাস্টম ডোমেন রিসেট করুন

কাস্টম ডোমেন রিসেট (অক্ষম এবং সক্ষম) করতে:

- বাম নেভিগেশনে প্রকাশ > পোর্টাল নির্বাচন করুন এবং আপনার পোর্টাল নির্বাচন করুন।

- উপরের নেভিগেশন বারে বা ল্যান্ডিং পৃষ্ঠায় ড্রপ-ডাউন মেনুতে সেটিংস নির্বাচন করুন।

- ডোমেন ট্যাবে ক্লিক করুন।

- কাস্টম ডোমেন নিষ্ক্রিয় করতে নিষ্ক্রিয় ক্লিক করুন.

- কাস্টম ডোমেন পুনরায় সক্রিয় করতে সক্ষম ক্লিক করুন.

আরও তথ্যের জন্য, আপনার ডোমেন কাস্টমাইজ করুন দেখুন।

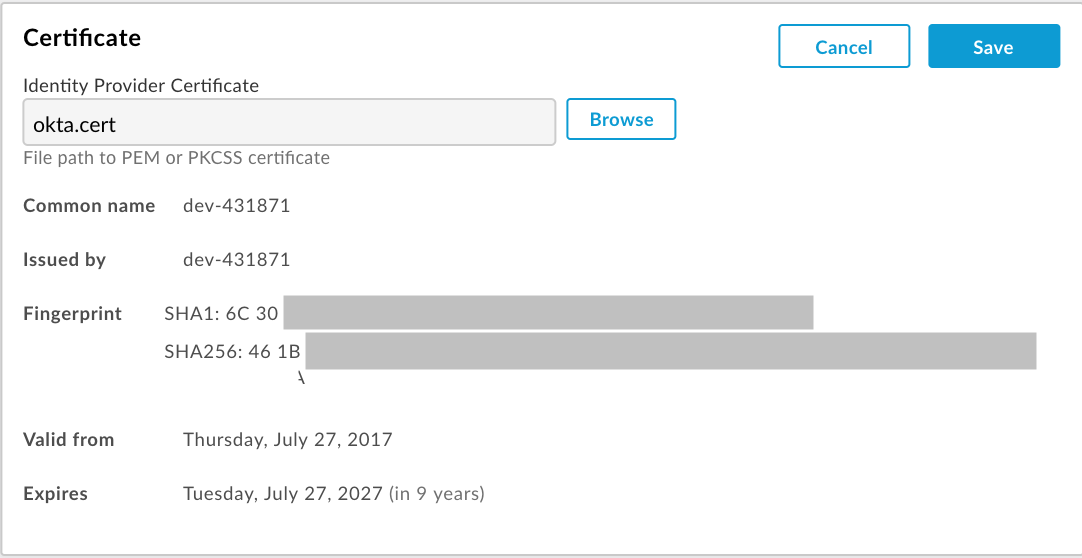

একটি নতুন শংসাপত্র আপলোড করুন

একটি নতুন শংসাপত্র আপলোড করতে:

আপনার SAML পরিচয় প্রদানকারী থেকে শংসাপত্রটি ডাউনলোড করুন।

পরিচয় জোনের সারিটিতে ক্লিক করুন যার জন্য আপনি একটি নতুন শংসাপত্র আপলোড করতে চান৷

সার্টিফিকেট বিভাগে, ক্লিক করুন

.

.ব্রাউজ ক্লিক করুন এবং আপনার স্থানীয় ডিরেক্টরির শংসাপত্রে নেভিগেট করুন।

নতুন শংসাপত্র আপলোড করতে খুলুন ক্লিক করুন.

শংসাপত্র তথ্য ক্ষেত্র নির্বাচিত শংসাপত্র প্রতিফলিত করার জন্য আপডেট করা হয়.

শংসাপত্রটি বৈধ এবং মেয়াদ শেষ হয়নি তা যাচাই করুন।

Save এ ক্লিক করুন।

একটি x509 শংসাপত্রকে PEM ফর্ম্যাটে রূপান্তর করুন

আপনি যদি একটি x509 শংসাপত্র ডাউনলোড করেন তবে আপনাকে এটিকে PEM ফর্ম্যাটে রূপান্তর করতে হবে।

একটি x509 শংসাপত্রকে PEM ফর্ম্যাটে রূপান্তর করতে:

- SAML পরিচয় প্রদানকারী মেটাডেটা ফাইল থেকে

ds:X509Certificate elementবিষয়বস্তু অনুলিপি করুন এবং আপনার প্রিয় পাঠ্য সম্পাদকে পেস্ট করুন। - ফাইলের শীর্ষে নিম্নলিখিত লাইন যোগ করুন:

-----BEGIN CERTIFICATE----- - ফাইলের নীচে নিম্নলিখিত লাইন যোগ করুন:

-----END CERTIFICATE----- - একটি

.pemএক্সটেনশন ব্যবহার করে ফাইলটি সংরক্ষণ করুন।

নিম্নলিখিত PEM ফাইল বিষয়বস্তুর একটি উদাহরণ প্রদান করে:

-----BEGIN CERTIFICATE-----

MIICMzCCAZygAwIBAgIJALiPnVsvq8dsMA0GCSqGSIb3DQEBBQUAMFMxCzAJBgNV

BAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNVBAcTA2ZvbzEMMAoGA1UEChMDZm9v

MQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2ZvbzAeFw0xMzAzMTkxNTQwMTlaFw0x

ODAzMTgxNTQwMTlaMFMxCzAJBgNVBAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNV

BAcTA2ZvbzEMMAoGA1UEChMDZm9vMQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2Zv

bzCBnzANBgkqhkiG9w0BAQEFAAOBjQAwgYkCgYEAzdGfxi9CNbMf1UUcvDQh7MYB

OveIHyc0E0KIbhjK5FkCBU4CiZrbfHagaW7ZEcN0tt3EvpbOMxxc/ZQU2WN/s/wP

xph0pSfsfFsTKM4RhTWD2v4fgk+xZiKd1p0+L4hTtpwnEw0uXRVd0ki6muwV5y/P

+5FHUeldq+pgTcgzuK8CAwEAAaMPMA0wCwYDVR0PBAQDAgLkMA0GCSqGSIb3DQEB

BQUAA4GBAJiDAAtY0mQQeuxWdzLRzXmjvdSuL9GoyT3BF/jSnpxz5/58dba8pWen

v3pj4P3w5DoOso0rzkZy2jEsEitlVM2mLSbQpMM+MUVQCQoiG6W9xuCFuxSrwPIS

pAqEAuV4DNoxQKKWmhVv+J0ptMWD25Pnpxeq5sXzghfJnslJlQND

-----END CERTIFICATE-----