คุณกำลังดูเอกสารประกอบ Apigee Edge

ไปที่เอกสารประกอบของ Apigee X info

SAML ช่วยให้ผู้ดูแลระบบบางรายควบคุมวิธีที่สมาชิกทุกคนในองค์กรตรวจสอบสิทธิ์เมื่อใช้ Apigee Edge ได้โดยมอบสิทธิ์ให้เซิร์ฟเวอร์การลงชื่อเพียงครั้งเดียว (SSO) การใช้ SAML กับ Edge จะช่วยให้คุณรองรับ SSO สำหรับ UI และ API ของ Edge ได้ นอกเหนือจากบริการอื่นๆ ที่คุณมีให้และรองรับ SAML ด้วย

หากต้องการเปิดใช้ SSO โดยใช้ SAML สําหรับพอร์ทัลที่ผสานรวม โปรดดูกําหนดค่าผู้ให้บริการข้อมูลประจําตัว SAML

ทำความเข้าใจการจัดการโซนข้อมูลประจำตัวใน Edge

โซนข้อมูลประจำตัวคือรีแอมการตรวจสอบสิทธิ์ที่กำหนดผู้ให้บริการข้อมูลประจำตัวที่ใช้สำหรับการตรวจสอบสิทธิ์ รวมถึงการกำหนดค่าที่กำหนดเองของประสบการณ์การลงทะเบียนและการลงชื่อเข้าใช้ของผู้ใช้ เมื่อผู้ใช้ตรวจสอบสิทธิ์กับผู้ให้บริการข้อมูลประจำตัวเท่านั้นที่จะเข้าถึงเอนทิตีที่มีขอบเขตอยู่ในโซนข้อมูลประจำตัวได้

Apigee Edge รองรับประเภทการตรวจสอบสิทธิ์ที่อธิบายไว้ในตารางต่อไปนี้

| ประเภทการตรวจสอบสิทธิ์ | คำอธิบาย |

| ค่าเริ่มต้น | สร้างบัญชี Apigee Edge และลงชื่อเข้าใช้ UI ของ Edge โดยใช้ชื่อผู้ใช้และรหัสผ่าน เมื่อใช้ Edge API คุณจะใช้ข้อมูลเข้าสู่ระบบเดียวกันกับการตรวจสอบสิทธิ์พื้นฐานของ HTTP เพื่อให้สิทธิ์การเรียก |

| SAML | ภาษามาร์กอัปการยืนยันความปลอดภัย (SAML) เป็นโปรโตคอลมาตรฐานสำหรับสภาพแวดล้อมการลงชื่อเพียงครั้งเดียว (SSO) การตรวจสอบสิทธิ์ SSO โดยใช้ SAML ช่วยให้คุณลงชื่อเข้าใช้ Apigee Edge โดยใช้ข้อมูลเข้าสู่ระบบที่มีอยู่โดยไม่ต้องสร้างบัญชีใหม่ |

หากต้องการรองรับการตรวจสอบสิทธิ์ SAML คุณต้องสร้างโซนข้อมูลประจำตัวใหม่และกำหนดค่าผู้ให้บริการข้อมูลประจำตัว SAML ตามที่อธิบายไว้ในส่วนเปิดใช้ SAML

ข้อดีของการตรวจสอบสิทธิ์ SAML

การตรวจสอบสิทธิ์ SAML มีข้อดีหลายประการ เมื่อใช้ SAML คุณจะทำสิ่งต่อไปนี้ได้

- ควบคุมการจัดการผู้ใช้อย่างเต็มรูปแบบ: เชื่อมต่อเซิร์ฟเวอร์ SAML ของบริษัทกับ Edge เมื่อผู้ใช้ออกจากองค์กรและมีการยกเลิกการจัดสรรจากส่วนกลาง ผู้ใช้เหล่านั้นจะถูกปฏิเสธไม่ให้เข้าถึง Edge โดยอัตโนมัติ

- ควบคุมวิธีตรวจสอบสิทธิ์ของผู้ใช้เพื่อเข้าถึง Edge: เลือกประเภทการตรวจสอบสิทธิ์อื่นสำหรับองค์กร Edge

- ควบคุมนโยบายการตรวจสอบสิทธิ์: ผู้ให้บริการ SAML อาจรองรับนโยบายการตรวจสอบสิทธิ์ที่สอดคล้องกับมาตรฐานขององค์กรมากกว่า

- ตรวจสอบการเข้าสู่ระบบ การออกจากระบบ การพยายามเข้าสู่ระบบที่ไม่สำเร็จ และกิจกรรมที่มีความเสี่ยงสูงในการทำให้ Edge ใช้งานได้

ข้อควรพิจารณา

ก่อนที่จะตัดสินใจใช้ SAML คุณควรคำนึงถึงข้อกำหนดต่อไปนี้

- ผู้ใช้เดิม: คุณต้องเพิ่มผู้ใช้ทั้งหมดในองค์กรที่มีอยู่ไปยังผู้ให้บริการข้อมูลประจำตัว SAML

- พอร์ทัล: หากคุณใช้พอร์ทัลสำหรับนักพัฒนาซอฟต์แวร์ที่ใช้ Drupal พอร์ทัลจะใช้ OAuth เพื่อเข้าถึง Edge และอาจต้องกำหนดค่าใหม่ก่อนจึงจะใช้งานได้

- ระบบจะปิดใช้การตรวจสอบสิทธิ์พื้นฐาน: คุณจะต้องแทนที่การตรวจสอบสิทธิ์พื้นฐานด้วย OAuth สําหรับสคริปต์ทั้งหมด

- ต้องเก็บ OAuth และ SAML แยกกัน: ถ้าคุณใช้ทั้ง OAuth 2.0 และ SAML ต้องใช้เซสชันเทอร์มินัลแยกกันสำหรับขั้นตอน OAuth 2.0 และขั้นตอน SAML

วิธีที่ SAML ทำงานกับ Edge

ข้อกำหนด SAML กำหนดเอนทิตี 3 รายการ ได้แก่

- ผู้ใช้หลัก (ผู้ใช้ UI ของ Edge)

- ผู้ให้บริการ (Edge SSO)

- ผู้ให้บริการข้อมูลประจำตัว (แสดงการยืนยันสิทธิ์ SAML)

เมื่อเปิดใช้ SAML ผู้ใช้หลัก (ผู้ใช้ UI ของ Edge) จะขอสิทธิ์เข้าถึงผู้ให้บริการ (SSO ของ Edge) จากนั้น SSO ของ Edge (ในบทบาทของผู้ให้บริการ SAML) จะขอและรับการยืนยันตัวตนจากผู้ให้บริการข้อมูลประจำตัว SAML และใช้การยืนยันดังกล่าวเพื่อสร้างโทเค็น OAuth 2.0 ที่จําเป็นสําหรับการเข้าถึง UI ของ Edge จากนั้นระบบจะเปลี่ยนเส้นทางผู้ใช้ไปยัง Edge UI

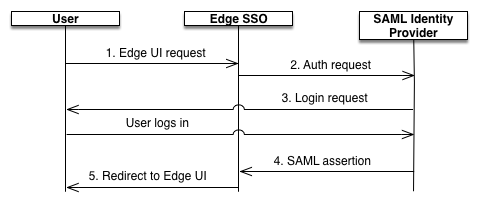

กระบวนการนี้จะแสดงที่ด้านล่าง

ในแผนภาพนี้

- ผู้ใช้พยายามเข้าถึง UI ของ Edge โดยส่งคำขอไปยังโดเมนการเข้าสู่ระบบสำหรับ SSO ของ Edge ซึ่งรวมถึงชื่อโซน ตัวอย่างเช่น

https://zonename.login.apigee.com - คำขอไปยัง

https://zonename.login.apigee.comที่ไม่ได้ตรวจสอบสิทธิ์ ระบบจะเปลี่ยนเส้นทางไปยังผู้ให้บริการข้อมูลประจำตัว SAML ของลูกค้า ตัวอย่างเช่นhttps://idp.example.com - หากลูกค้าไม่ได้เข้าสู่ระบบผู้ให้บริการข้อมูลประจำตัว ระบบจะแจ้งให้เข้าสู่ระบบ

- ผู้ใช้ผ่านการตรวจสอบสิทธิ์โดยผู้ให้บริการข้อมูลประจำตัว SAML ผู้ให้บริการข้อมูลประจำตัว SAML จะสร้างและส่งการยืนยัน SAML 2.0 ไปยัง SSO ของ Edge

- SSO ของ Edge จะตรวจสอบการยืนยัน ดึงข้อมูลประจำตัวของผู้ใช้จากการยืนยัน สร้างโทเค็นการตรวจสอบสิทธิ์ OAuth 2.0 สำหรับ UI ของ Edge และเปลี่ยนเส้นทางผู้ใช้ไปยังหน้า UI หลักของ Edge ที่

https://zonename.apigee.com/platform/orgName

โดยที่ orgName คือชื่อขององค์กร Edge

โปรดดูเพิ่มเติมที่เข้าถึง Edge API ด้วย SAML