คุณกำลังดูเอกสารประกอบ Apigee Edge

ไปที่

เอกสารประกอบเกี่ยวกับ Apigee X. ข้อมูล

หัวข้อนี้จะอธิบายวิธีเปิดใช้ SAML สำหรับ Apigee Edge เพื่อมอบสิทธิ์การตรวจสอบสิทธิ์สำหรับสมาชิกขององค์กรให้กับบริการระบุตัวตนของคุณเองได้ โปรดดูภาพรวมของ SAML และการจัดการโซนข้อมูลประจำตัวใน Edge ที่หัวข้อภาพรวมของ SAML

วิดีโอ: ดูวิดีโอสั้นๆ เพื่อดูวิธีเข้าถึง Apigee Edge API ก่อนและหลังการเปิดใช้การลงชื่อเพียงครั้งเดียว (SSO) โดยใช้ SAML

เกี่ยวกับบทบาทผู้ดูแลระบบโซน

คุณต้องเป็น zoneadmin จึงจะจัดการโซนข้อมูลประจำตัวใน Edge ได้ บทบาทผู้ดูแลระบบโซนมีกระบวนการ CRUD แบบสมบูรณ์สำหรับการจัดการโซนข้อมูลประจำตัวเท่านั้น

หากต้องการมอบหมายบทบาทผู้ดูแลระบบโซนให้กับบัญชี Apigee Edge ของคุณ โปรดติดต่อทีมสนับสนุนของ Apigee Edge

ก่อนเริ่มต้น

ก่อนเริ่มต้น ให้ขอรับข้อมูลต่อไปนี้จากผู้ให้บริการข้อมูลประจำตัว SAML บุคคลที่สาม

- ใบรับรองสำหรับการยืนยันลายเซ็น (รูปแบบ PEM หรือ PKCSS) หากจำเป็น ให้แปลงใบรับรอง x509 เป็นรูปแบบ PEM

ข้อมูลการกำหนดค่า (มีคำจำกัดความในตารางต่อไปนี้)

การกำหนดค่า คำอธิบาย URL สำหรับลงชื่อเข้าใช้ URL ที่ระบบจะเปลี่ยนเส้นทางผู้ใช้ไปลงชื่อเข้าใช้ในระบบผู้ให้บริการข้อมูลประจำตัว SAML URL สำหรับออกจากระบบ URL ที่ระบบจะเปลี่ยนเส้นทางให้ผู้ใช้ไปออกจากระบบของผู้ให้บริการข้อมูลประจำตัว SAML รหัสเอนทิตีของ IDP URL ที่ไม่ซ้ำกันสำหรับผู้ให้บริการข้อมูลประจำตัวรายนี้ เช่น https://idp.example.com/saml

นอกจากนี้ ให้กำหนดค่าผู้ให้บริการข้อมูลประจำตัว SAML บุคคลที่สามด้วยการตั้งค่าต่อไปนี้

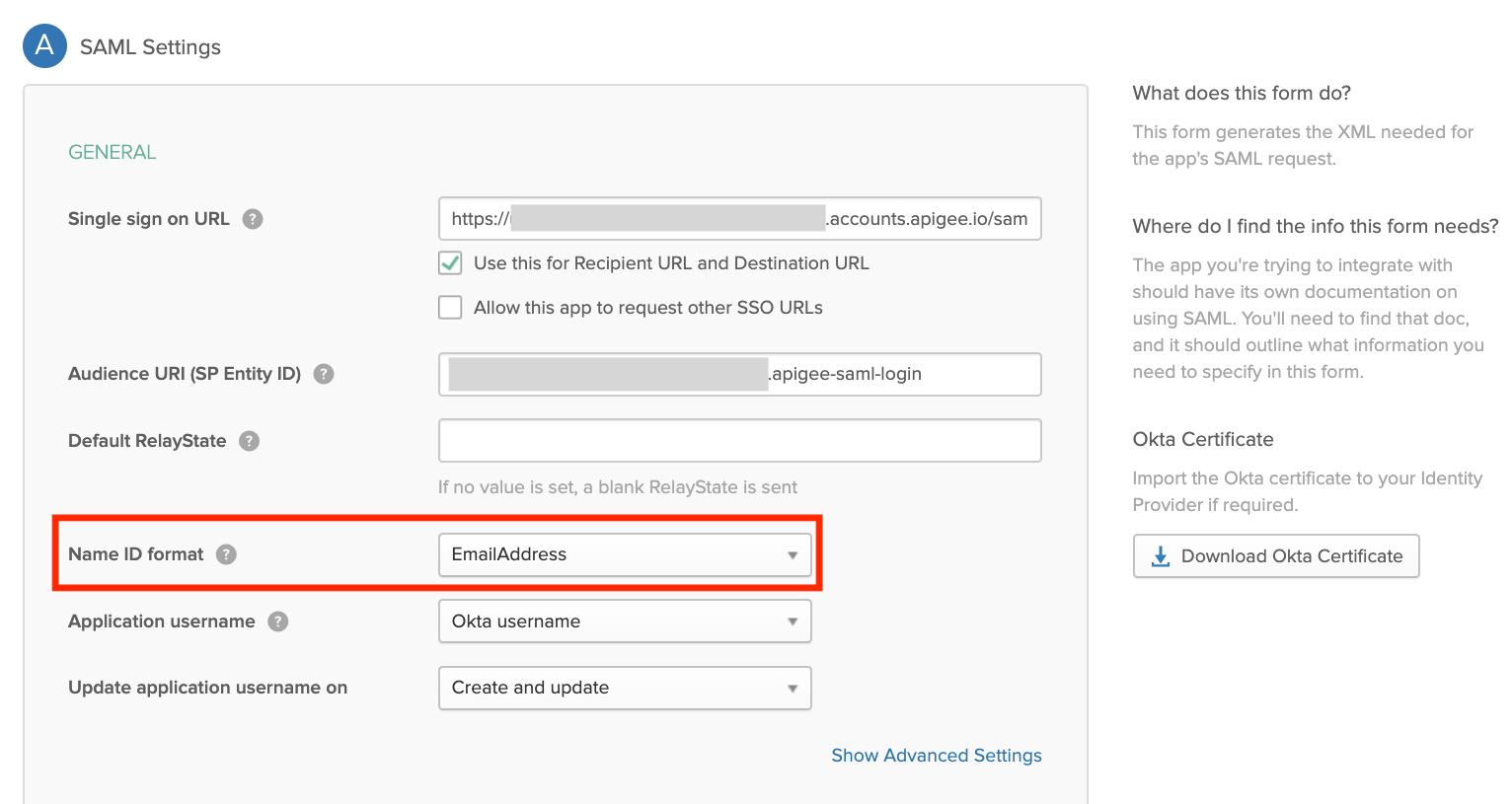

- ตรวจสอบว่าแอตทริบิวต์

NameIDแมปกับอีเมลของผู้ใช้แล้ว อีเมลของผู้ใช้จะเป็นตัวระบุที่ไม่ซ้ำของบัญชีนักพัฒนาแอป Edge ตัวอย่างต่อไปนี้แสดงตัวอย่างการใช้ Okta ซึ่งช่องรูปแบบรหัสชื่อกำหนดแอตทริบิวต์NameID

- (ไม่บังคับ) ตั้งค่าระยะเวลาเซสชันที่ตรวจสอบสิทธิ์แล้วเป็น 15 วันเพื่อให้ตรงกับระยะเวลาเซสชันที่ตรวจสอบสิทธิ์แล้วของ Edge UI

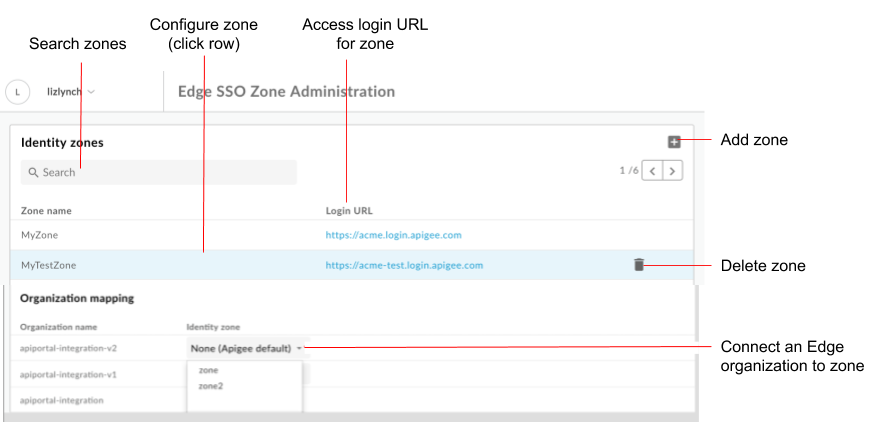

สำรวจหน้าการดูแลระบบ Edge SSO Zone

จัดการโซนข้อมูลประจำตัวสำหรับ Edge โดยใช้หน้า Edge SSO Zone Administration หน้าการดูแลระบบ Edge SSO Zone จะอยู่นอกองค์กรของคุณ ซึ่งจะช่วยให้คุณมอบหมายหลายองค์กรไปยังโซนข้อมูลประจำตัวเดียวกันได้

วิธีเข้าถึงหน้าการดูแลระบบ Edge SSO Zone

- ลงชื่อเข้าใช้ https://apigee.com/edge โดยใช้บัญชีผู้ใช้ Apigee Edge ที่มีสิทธิ์ของzoneadmin

- เลือกผู้ดูแลระบบ > SSO ในแถบนำทางด้านซ้าย

หน้า Edge SSO Zone Administration (ภายนอกองค์กร) จะปรากฏขึ้น (ภายนอกองค์กร)

ตามที่ไฮไลต์ในภาพ หน้าการดูแลระบบโซน Edge SSO ช่วยให้คุณสามารถทำสิ่งต่อไปนี้

- ดูโซนข้อมูลประจำตัวทั้งหมด

- ดู URL การเข้าสู่ระบบสำหรับแต่ละโซน

- เพิ่มและลบโซนข้อมูลประจำตัว

- กำหนดค่าผู้ให้บริการข้อมูลประจำตัว SAML

- เชื่อมต่อองค์กร Edge กับโซนข้อมูลประจำตัว

- ลบโซนข้อมูลประจำตัวพอร์ทัล

เพิ่มโซนข้อมูลประจำตัว

วิธีเพิ่มโซนข้อมูลประจำตัว

- เข้าถึงหน้าการดูแลระบบ Edge SSO Zone

- ในส่วนโซนข้อมูลประจำตัว ให้คลิก +

ป้อนชื่อและคำอธิบายสำหรับโซนข้อมูลประจำตัว

ชื่อโซนต้องไม่ซ้ำกันในองค์กร Edge ทั้งหมดหมายเหตุ: Apigee ขอสงวนสิทธิ์ในการนำชื่อโซนที่ถือว่าไม่เหมาะสมออก

ป้อนสตริงต่อท้ายโดเมนย่อย หากจำเป็น

ตัวอย่างเช่น หากacmeคือชื่อโซน คุณอาจต้องการกำหนดโซนที่ใช้งานจริง,acme-prodและโซนทดสอบacme-test

ในการสร้างโซนที่ใช้งานจริง ให้ป้อน prod เป็นคำต่อท้ายโดเมนย่อย ในกรณีนี้ URL ที่ใช้เข้าถึง Edge UI จะเป็นacme-prod.apigee.comตามที่อธิบายไว้ในหัวข้อเข้าถึงองค์กรโดยใช้โซนการระบุตัวตนหมายเหตุ: ส่วนต่อท้ายของโดเมนย่อยที่ต่อท้ายต้องไม่ซ้ำกันในทุกโซน

คลิกตกลง

กำหนดค่าผู้ให้บริการข้อมูลประจำตัว SAML

กำหนดค่าผู้ให้บริการข้อมูลประจำตัว SAML โดยทำตามขั้นตอนต่อไปนี้

กำหนดการตั้งค่า SAML

วิธีกำหนดการตั้งค่า SAML

- เข้าถึงหน้าการดูแลระบบ Edge SSO Zone

- คลิกแถวของโซนข้อมูลประจำตัวที่คุณต้องการกำหนดค่าผู้ให้บริการข้อมูลประจำตัว SAML

- คลิก

ในส่วน SAML Settings

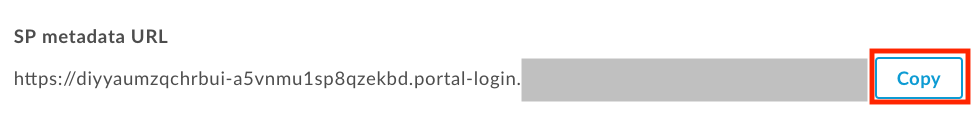

ในส่วน SAML Settings คลิกคัดลอกข้าง URL ข้อมูลเมตา SP

กำหนดค่าผู้ให้บริการข้อมูลประจำตัว SAML โดยใช้ข้อมูลในไฟล์ข้อมูลเมตาของผู้ให้บริการ (SP)

สำหรับผู้ให้บริการข้อมูลประจำตัว SAML บางราย คุณจะได้รับการแจ้งเตือนสำหรับ URL ของข้อมูลเมตาเท่านั้น แต่สำหรับแพลตฟอร์มอื่นๆ คุณจะต้องดึงข้อมูลที่เจาะจงจากไฟล์ข้อมูลเมตาแล้วป้อนลงในแบบฟอร์ม

ในกรณีหลัง ให้วาง URL ลงในเบราว์เซอร์เพื่อดาวน์โหลดไฟล์ข้อมูลเมตา SP แล้วดึงข้อมูลที่จำเป็น ตัวอย่างเช่น รหัสเอนทิตีหรือ URL การลงชื่อเข้าใช้จะดึงจากองค์ประกอบต่อไปนี้ในไฟล์ข้อมูลเมตา SP ได้หมายเหตุ: ในไฟล์ข้อมูลเมตา SP จะเรียก URL สำหรับการลงชื่อเข้าใช้ว่า URL ของ

AssertionConsumerService(ACS)<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" ID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" entityID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login"><md:AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://diyyaumzqchrbui-a5vnmu1sp8qzekbd.portal-login.apigee.com/saml/SSO/alias/diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" index="0" isDefault="true"/>

หมายเหตุ: หากผู้ให้บริการข้อมูลประจำตัว SAML กำหนดไว้ ให้ตั้งค่าการจำกัดกลุ่มเป้าหมายเป็น zoneID.apigee-saml-login ซึ่งคุณสามารถคัดลอกจากองค์ประกอบ

entityIDในไฟล์ข้อมูลเมตา SP (แสดงด้านบน) ได้กำหนดการตั้งค่า SAML สำหรับผู้ให้บริการข้อมูลประจำตัว SAML

ในส่วนการตั้งค่า SAML ให้แก้ไขค่าที่ได้รับจากไฟล์ข้อมูลเมตาผู้ให้บริการข้อมูลประจำตัว SAML ดังต่อไปนี้

การตั้งค่า SAML คำอธิบาย URL สำหรับลงชื่อเข้าใช้ URL ที่ระบบจะเปลี่ยนเส้นทางให้ผู้ใช้ลงชื่อเข้าใช้ไปยังผู้ให้บริการข้อมูลประจำตัวพอร์ทัล SAML

ตัวอย่างเช่นhttps://dev-431871.oktapreview.com/app/googledev431871_devportalsaml_1/exkhgdyponHIp97po0h7/sso/samlURL สำหรับออกจากระบบ URL ที่ระบบจะเปลี่ยนเส้นทางให้ผู้ใช้ไปออกจากระบบของผู้ให้บริการข้อมูลประจำตัวพอร์ทัล SAML

หมายเหตุ: หากผู้ให้บริการข้อมูลประจำตัว SAML ไม่ได้ระบุ URL สำหรับออกจากระบบ ให้ปล่อยช่องนี้ว่างไว้ ในกรณีนี้ ระบบจะตั้งเป็นค่าเดียวกับที่ใช้สำหรับ URL การลงชื่อเข้าใช้รหัสเอนทิตีของ IDP URL ที่ไม่ซ้ำกันสำหรับผู้ให้บริการข้อมูลประจำตัว SAML

ตัวอย่างเช่นhttp://www.okta.com/exkhgdyponHIp97po0h7หมายเหตุ: ช่องนี้อาจมีชื่อที่ต่างออกไป เช่น

Entity ID,SP Entity ID,Audience URIเป็นต้น ขึ้นอยู่กับผู้ให้บริการข้อมูลประจำตัว SAMLหมายเหตุ: SSO ของ Apigee ไม่รองรับ 2 ฟีเจอร์ต่อไปนี้

- รีเฟรชใบรับรอง IDP อัตโนมัติโดยใช้ URL ข้อมูลเมตาของ IDP และดาวน์โหลดข้อมูลเมตาเป็นระยะๆ เพื่ออัปเดตการเปลี่ยนแปลงในฝั่งผู้ให้บริการ SSO ของ Apigee

- อัปโหลดไฟล์ XML ข้อมูลเมตา IDP ทั้งไฟล์ หรือใช้ URL ข้อมูลเมตา IDP สำหรับการกำหนดค่า IDP อัตโนมัติ

คลิกบันทึก

จากนั้น อัปโหลดใบรับรองในรูปแบบ PEM หรือ PKCSS ตามที่อธิบายไว้ในส่วนถัดไป

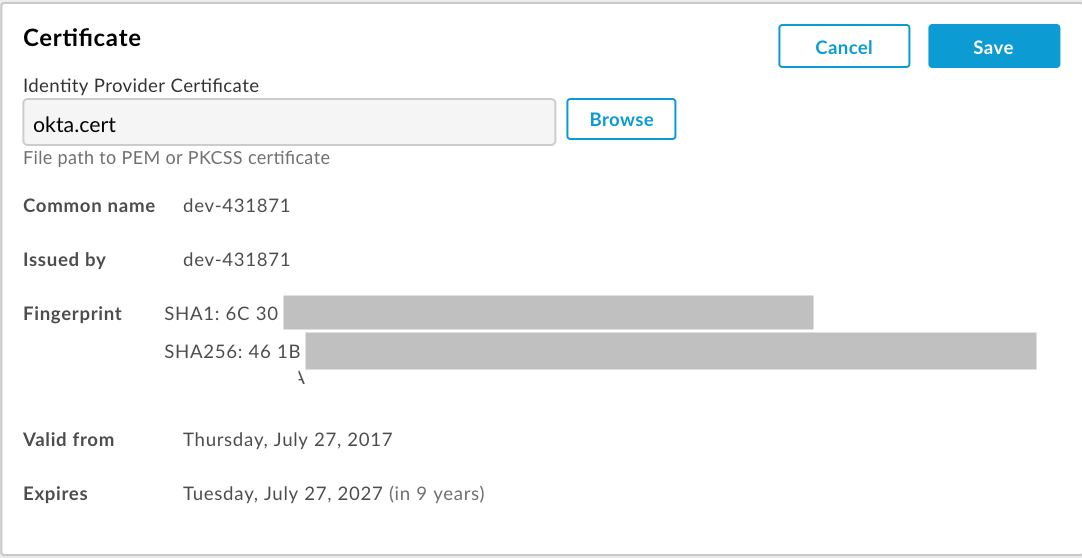

อัปโหลดใบรับรองใหม่

หากต้องการอัปโหลดใบรับรองใหม่ ให้ทำดังนี้

ดาวน์โหลดใบรับรองเพื่อยืนยันลายเซ็นจากผู้ให้บริการข้อมูลประจำตัว SAML

หมายเหตุ: ใบรับรองต้องอยู่ในรูปแบบ PEM หรือ PKCSS หากจำเป็น ให้แปลงใบรับรอง x509 เป็นรูปแบบ PEM

คลิกแถวของโซนข้อมูลประจำตัวที่คุณต้องการอัปโหลดใบรับรองใหม่

คลิก

ในส่วนใบรับรอง

ในส่วนใบรับรอง คลิก Browse และไปยังใบรับรองในไดเรกทอรีในเครื่องของคุณ

คลิกเปิดเพื่ออัปโหลดใบรับรองใหม่

ระบบจะอัปเดตช่องข้อมูลใบรับรองเพื่อแสดงใบรับรองที่เลือก

ตรวจสอบว่าใบรับรองถูกต้องและยังไม่หมดอายุ

คลิกบันทึก

แปลงใบรับรอง x509 เป็นรูปแบบ PEM

หากดาวน์โหลดใบรับรอง x509 คุณจะต้องแปลงเป็นรูปแบบ PEM

วิธีแปลงใบรับรอง x509 เป็นรูปแบบ PEM

- คัดลอกเนื้อหาของ

ds:X509Certificate elementจากไฟล์ข้อมูลเมตาผู้ให้บริการข้อมูลประจำตัว SAML แล้ววางในเครื่องมือแก้ไขข้อความที่ต้องการ - เพิ่มบรรทัดต่อไปนี้ที่ด้านบนของไฟล์:

วันที่-----BEGIN CERTIFICATE----- - เพิ่มบรรทัดต่อไปนี้ที่ด้านล่างของไฟล์

วันที่-----END CERTIFICATE----- - บันทึกไฟล์โดยใช้นามสกุล

.pem

ตัวอย่างเนื้อหาไฟล์ PEM มีดังนี้

-----BEGIN CERTIFICATE-----

MIICMzCCAZygAwIBAgIJALiPnVsvq8dsMA0GCSqGSIb3DQEBBQUAMFMxCzAJBgNV

BAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNVBAcTA2ZvbzEMMAoGA1UEChMDZm9v

MQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2ZvbzAeFw0xMzAzMTkxNTQwMTlaFw0x

ODAzMTgxNTQwMTlaMFMxCzAJBgNVBAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNV

BAcTA2ZvbzEMMAoGA1UEChMDZm9vMQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2Zv

bzCBnzANBgkqhkiG9w0BAQEFAAOBjQAwgYkCgYEAzdGfxi9CNbMf1UUcvDQh7MYB

OveIHyc0E0KIbhjK5FkCBU4CiZrbfHagaW7ZEcN0tt3EvpbOMxxc/ZQU2WN/s/wP

xph0pSfsfFsTKM4RhTWD2v4fgk+xZiKd1p0+L4hTtpwnEw0uXRVd0ki6muwV5y/P

+5FHUeldq+pgTcgzuK8CAwEAAaMPMA0wCwYDVR0PBAQDAgLkMA0GCSqGSIb3DQEB

BQUAA4GBAJiDAAtY0mQQeuxWdzLRzXmjvdSuL9GoyT3BF/jSnpxz5/58dba8pWen

v3pj4P3w5DoOso0rzkZy2jEsEitlVM2mLSbQpMM+MUVQCQoiG6W9xuCFuxSrwPIS

pAqEAuV4DNoxQKKWmhVv+J0ptMWD25Pnpxeq5sXzghfJnslJlQND

-----END CERTIFICATE-----

เชื่อมต่อองค์กร Edge กับโซนข้อมูลประจำตัว

วิธีเชื่อมต่อองค์กร Edge กับโซนข้อมูลประจำตัว

- เข้าถึงหน้าการดูแลระบบ Edge SSO Zone

- ในส่วนการจับคู่องค์กร ให้เลือกโซนข้อมูลประจำตัวในเมนูแบบเลื่อนลงโซนข้อมูลประจำตัวที่เชื่อมโยงกับองค์กรที่คุณต้องการกำหนดให้กับโซน

เลือกไม่มี (ค่าเริ่มต้นของ Apigee) เพื่อเปิดใช้การตรวจสอบสิทธิ์พื้นฐานสำหรับองค์กร - คลิกยืนยันเพื่อยืนยันการเปลี่ยนแปลง

เข้าถึงองค์กรโดยใช้โซนข้อมูลประจำตัว

URL ที่คุณใช้เข้าถึง Edge UI จะกำหนดโดยใช้ชื่อโซนข้อมูลประจำตัวของคุณ ดังนี้

https://zonename.apigee.com

ในทำนองเดียวกัน URL ที่คุณใช้เข้าถึง UI ของ Edge แบบคลาสสิกมีดังนี้

https://zonename.enterprise.apigee.com

ตัวอย่างเช่น Acme Inc. ต้องการใช้ SAML และเลือก "acme" เป็นชื่อโซน Acme จากนั้นลูกค้า Inc. จะเข้าถึง Edge UI ด้วย URL ต่อไปนี้

https://acme.apigee.com

โซนจะระบุองค์กร Edge ที่รองรับ SAML ตัวอย่างเช่น Acme Inc. มี องค์กร: OrgA, OrgB และ OrgC Acme สามารถเลือกได้ว่าจะเพิ่มองค์กรทั้งหมดลงในโซน SAML หรือเพิ่มเฉพาะ บางส่วน องค์กรที่เหลือยังคงใช้โทเค็นการตรวจสอบสิทธิ์พื้นฐานหรือโทเค็น OAuth2 ที่สร้างจาก ข้อมูลเข้าสู่ระบบการตรวจสอบสิทธิ์พื้นฐาน

คุณกำหนดโซนข้อมูลประจำตัวได้หลายโซน จากนั้นคุณสามารถกำหนดค่าโซนทั้งหมดให้ใช้ ผู้ให้บริการข้อมูลประจำตัว

ตัวอย่างเช่น Acme อาจต้องการกำหนดโซนที่ใช้งานจริง "acme-prod" โดยมี OrgAProd และ OrgBProd และโซนทดสอบ "acme-test" ที่มี OrgATest, OrgBTest, OrgADev และ OrgBDev

จากนั้นคุณใช้ URL ต่อไปนี้เพื่อเข้าถึงโซนต่างๆ

https://acme-prod.apigee.com https://acme-test.apigee.com

ลงทะเบียนผู้ใช้ Edge ด้วยการตรวจสอบสิทธิ์ SAML

หลังจากเปิดใช้ SAML สำหรับองค์กรแล้ว คุณจะต้องลงทะเบียนผู้ใช้ SAML ที่ ยังไม่ได้ลงทะเบียนกับองค์กรของคุณ โปรดดูข้อมูลเพิ่มเติมที่หัวข้อจัดการผู้ใช้ขององค์กร

อัปเดตสคริปต์เพื่อส่งโทเค็นเพื่อการเข้าถึง OAuth2

หลังจากเปิดใช้ SAML ระบบจะปิดใช้การตรวจสอบสิทธิ์พื้นฐานสำหรับ Edge API ทั้งหมด

(สคริปต์ Maven, สคริปต์ Shell, apigeetool และอื่นๆ) ที่ใช้ Edge

การเรียก API ที่รองรับการตรวจสอบสิทธิ์พื้นฐานจะใช้งานไม่ได้อีกต่อไป คุณต้องอัปเดตการเรียก API และ

สคริปต์ที่ใช้การตรวจสอบสิทธิ์พื้นฐานเพื่อส่งโทเค็นเพื่อการเข้าถึง OAuth2 ในส่วนหัวของผู้ถือ โปรดดูการใช้ SAML กับ Edge API

ลบโซนข้อมูลประจำตัว

วิธีลบโซนข้อมูลประจำตัว

- เข้าถึงหน้าการดูแลระบบ Edge SSO Zone

- วางเคอร์เซอร์เหนือแถวที่เชื่อมโยงกับโซนข้อมูลประจำตัวที่ต้องการลบเพื่อแสดงเมนูการทำงาน

- คลิก

- คลิกลบเพื่อยืนยันการดำเนินการลบ

ออกจากระบบหน้า Edge SSO Zone Administration

เนื่องจากคุณจัดการโซนข้อมูลระบุตัวตน Edge ภายนอกองค์กร คุณจะต้องออกจากระบบหน้าการดูแลระบบ Edge SSO Zone แล้วลงชื่อเข้าใช้องค์กรเพื่อเข้าถึงฟีเจอร์อื่นๆ ของ Apigee Edge