تعمل بوابة Apigee Developer Services (أو البوابة) كعميل لـ Apigee Edge. وهذا يعني أن البوابة لا والعمل كنظام مستقل. بدلاً من ذلك، يتم فعليًا نقل الكثير من المعلومات التي تستخدمها البوابة المخزنة على Edge. عند الضرورة، تقدم البوابة طلبًا لاسترداد المعلومات من Edge أو لإرسال المعلومات إلى Edge.

ترتبط البوابة دائمًا بمؤسسة Edge واحدة. عند تهيئة يمكنك تحديد بيانات اعتماد المصادقة الأساسية (اسم المستخدم وكلمة المرور) في المؤسسة التي تستخدمها البوابة للتواصل مع Edge.

إذا اخترت تفعيل IDP خارجي، مثل مصادقة SAML أو LDAP for Edge، يمكنك بعد ذلك ضبط البوابة لاستخدام تلك المصادقة عند تقديم الطلبات إلى Edge. ضبط البوابة لاستخدام موفِّر هوية (idP) خارجي تنشئ تلقائيًا حسابًا جديدًا لمستخدم الجهاز في مؤسسة Edge الذي تعتمده البوابة الشركة لتقديم طلبات إلى Edge. لمزيد من المعلومات حول مستخدمي الأجهزة، يمكنك مراجعة برمجة المهام لموفِّري الهوية الخارجيين (idP)

يتطلب دعم موفِّر الهوية (idP) الخارجي للبوابة أن تكون قد ثبَّتّ وتضبط وحدة الدخول المُوحَّد (SSO) في Apigee على عقدة خادم إدارة Edge. العملية العامة لتمكين واجهة برمجة تطبيقات خارجية موفِّر الهوية (idP) للمدخل هو على النحو التالي:

- ثبِّت وحدة الدخول المُوحَّد (SSO) في Apigee، كما هو موضَّح في. ثبِّت الدخول المُوحَّد (SSO) في Apigee واضبطه.

- ثبّت البوابة وتأكد من أن عملية التثبيت تعمل بشكل صحيح. عرض ثبِّت البوابة.

- اضبط SAML أو LDAP على البوابة، كما هو موضَّح في هذا القسم.

- (اختياري) إيقاف المصادقة الأساسية على Edge، كما هو موضح في إيقاف المصادقة الأساسية على Edge

إنشاء مستخدم جهاز للبوابة

عند تفعيل موفِّر هوية (idP) خارجي، يدعم Edge إنشاء رمز OAuth2 المميز بشكل تلقائي من خلال استخدام مستخدمي الأجهزة. يمكن لمستخدم الجهاز الحصول على رموز OAuth2 المميزة بدون الحاجة إلى تحديد رمز المرور. هذا يعني أنه يمكنك أتمتة عملية الحصول على OAuth2 وتحديثه بشكل تلقائي الرموز المميزة.

تؤدي عملية ضبط موفِّر الهوية (idP) للبوابة إلى إنشاء مستخدم جهاز تلقائيًا في المؤسسة المرتبطة بالبوابة. تستخدم البوابة بعد ذلك حساب مستخدم الجهاز هذا للاتصال بـ Edge. لمزيد من المعلومات حول مستخدمي الأجهزة، يمكنك الاطّلاع على القسم التشغيل التلقائي. المهام لموفِّري الهوية الخارجيين (idP)

لمحة عن المصادقة لمطوّر برامج البوابة حسابات

عند ضبط البوابة لاستخدام موفِّر هوية (idP) خارجي، يمكنك تفعيل البوابة لاستخدام أي من SAML أو LDAP للمصادقة مع Edge كي تتمكّن البوابة من تقديم طلبات إلى Edge. ومع ذلك، تتيح البوابة أيضًا نوعًا للمستخدم يُطلق عليه اسم المطوّرين.

يشكل مطوّرو البرامج منتدى المستخدمين الذين ينشئون التطبيقات باستخدام واجهات برمجة التطبيقات. مطوّرو التطبيقات استخدم البوابة للتعرّف على واجهات برمجة التطبيقات، ولتسجيل التطبيقات التي تستخدم واجهات برمجة التطبيقات، والتفاعل مع منتدى المطورين، وعرض معلومات إحصائية حول استخدام تطبيقاتهم على لوحة المعلومات.

عندما يسجِّل مطوِّر برامج الدخول إلى البوابة، تكون البوابة هي المسؤولة عن ومصادقة المطوّر وفرض الأذونات المستندة إلى الدور. ستستمر البوابة المصادقة الأساسية مع المطورين حتى بعد تفعيل مصادقة موفِّر الهوية (idP) بين وEdge. لمزيد من المعلومات، اطلع على تواصل بين البوابة وEdge.

ومن الممكن أيضًا ضبط البوابة لاستخدام SAML أو LDAP لمصادقة المطوّرين. بالنسبة مثال على تفعيل SAML باستخدام وحدات Drupal التابعة لجهات خارجية، راجِع دمج الدخول المُوحَّد (SSO) عبر SAML مع بوابة المطوِّر

ملف إعداد موفِّر الهوية (idP) للبوابة

لضبط موفِّر هوية (idP) خارجي للبوابة، يجب إنشاء ملف إعداد يُحدِّد إعدادات البوابة.

يوضّح المثال التالي ملف إعداد بوابة مع دعم موفِّر الهوية (idP):

# IP address of Edge Management Server and the node on which the Apigee SSO module is installed. IP1=22.222.22.222 # URL of Edge management API. MGMT_URL=http://$IP1:8080/v1 # Organization associated with the portal. EDGE_ORG=myorg # Information about the Apigee SSO module (apigee-sso). # Externally accessible IP or DNS of apigee-sso. SSO_PUBLIC_URL_HOSTNAME=$IP1 SSO_PUBLIC_URL_PORT=9099 # Default is http. Set to https if you enabled TLS on apigee-sso. SSO_PUBLIC_URL_SCHEME=http # SSO admin credentials as set when you installed apigee-sso. SSO_ADMIN_NAME=ssoadmin SSO_ADMIN_SECRET=Secret123 # Enables or disables external IDP support. # Default is "n", which disables external IDP support. # Change it to "y" to enable external IDs support. DEVPORTAL_SSO_ENABLED=y # The name of the OAuth2 client used to connect to apigee-sso. # The default client name is portalcli. PORTALCLI_SSO_CLIENT_NAME=portalcli # OAuth client password using uppercase, lowercase, number, and special characters. PORTALCLI_SSO_CLIENT_SECRET=Abcdefg@1 # Email address and user info for the machine user created in the Edge org specified # above by EDGE_ORG. # This account is used by the portal to make requests to Edge. # Add this email as an org admin before configuring the portal to use an external IDP. DEVPORTAL_ADMIN_EMAIL=DevPortal_SAML@google.com DEVPORTAL_ADMIN_FIRSTNAME=DevPortal DEVPORTAL_ADMIN_LASTNAME=SAMLAdmin DEVPORTAL_ADMIN_PWD=Abcdefg@1 # If set, the existing portal OAuth client is deleted and a new one is created. # The default value is "n". # Set to "y" when you configure the external IDP and change the value of # any of the PORTALCLI_* properties. PORTALCLI_SSO_CLIENT_OVERWRITE=y

لتفعيل دعم موفِّر الهوية (idP) الخارجي على البوابة:

- في واجهة مستخدم Edge، أضِف حساب مستخدم الجهاز الذي حدّده

DEVPORTAL_ADMIN_EMAILإلى مؤسسة مرتبطة بالبوابة بصفتك مشرف مؤسسة. - نفِّذ الأمر التالي لإعداد موفِّر الهوية الخارجي على البوابة:

/opt/apigee/apigee-service/bin/apigee-service apigee-drupal-devportal configure-sso -f configFile

حيث configFile هو ملف الإعداد الموضح أعلاه.

- سجِّل الدخول إلى البوابة كمشرف للبوابة.

- في قائمة Drupal الرئيسية، اختَر Configuration > بوابة مطوّري البرامج البوابة

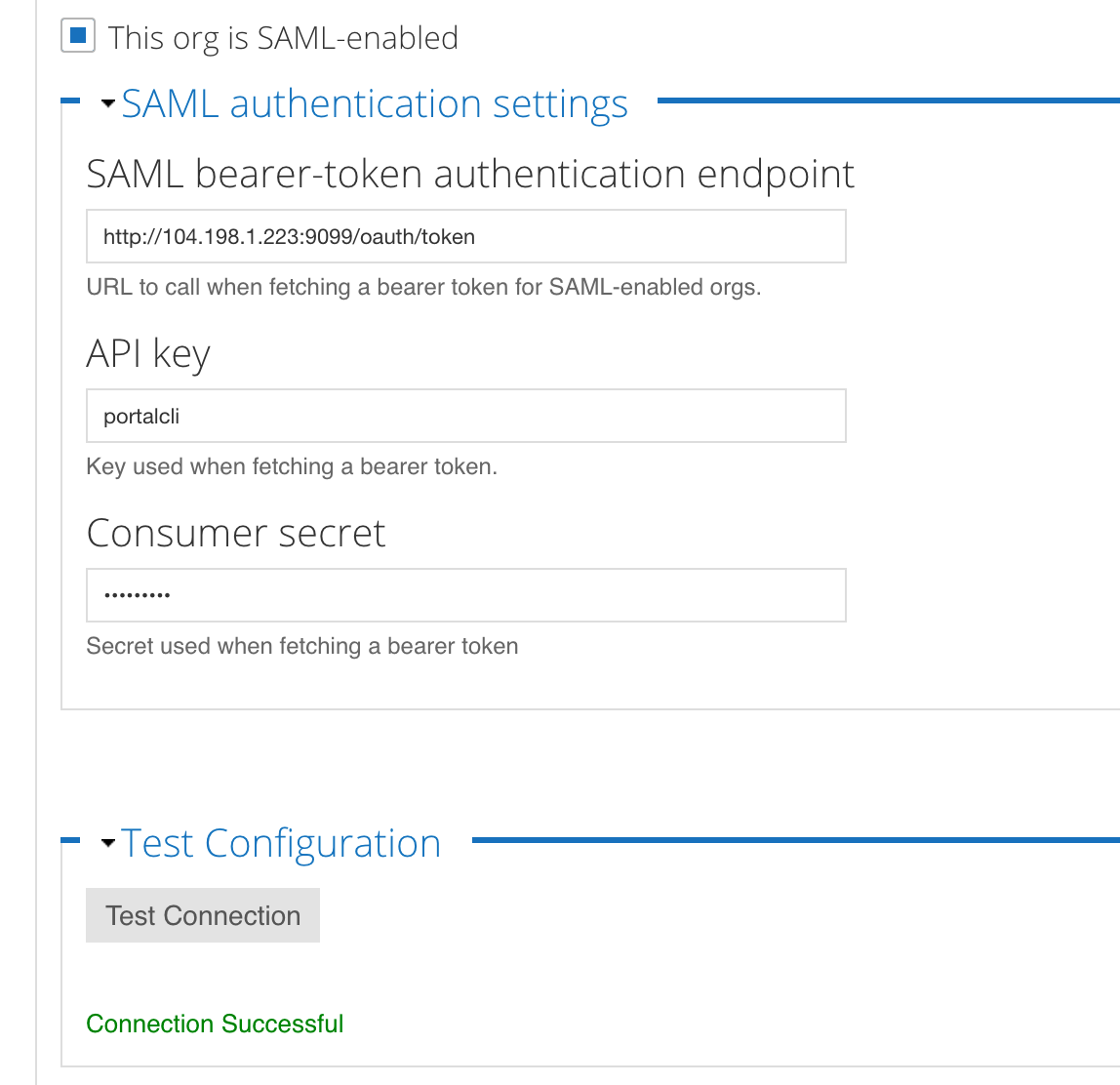

ستظهر شاشة الضبط، بما في ذلك إعدادات موفِّر الهوية (idP) الخارجية:

يُرجى ملاحظة ما يلي:

- تم وضع علامة في المربع بجانب هذه المؤسسة تم تفعيل SAML فيها

- ملء نقطة النهاية لوحدة الدخول المُوحَّد (SSO) في Apigee

- حقلا مفتاح واجهة برمجة التطبيقات وسر العميل ملء عميل Oauth للمدخل

- تظهر رسالة تم الاتصال بنجاح ضمن العمود اختبار زر "اتصال".

- انقر على زر اختبار الاتصال لإعادة اختبار الاتصال من في أي وقت.

لتغيير هذه القيم لاحقًا، عدِّل ملف الإعداد ونفِّذ هذا الإجراء. مرة أخرى.

إيقاف موفِّر هوية (idP) خارجي على البوابة

إذا اخترت إيقاف موفِّر الهوية الخارجي لإجراء الاتصالات بين البوابة وEdge، لن يعود بإمكان البوابة إرسال طلبات إلى Edge. يمكن للمطوّرين تسجيل الدخول إلى المستخدم، لكنه لن يتمكن من عرض المنتج أو إنشاء التطبيقات.

لإيقاف مصادقة موفِّر الهوية الخارجي على البوابة:

- افتح ملف الإعداد الذي استخدمته سابقًا لتفعيل موفِّر الهوية (idP) الخارجي.

- اضبط قيمة السمة

DEVPORTAL_SSO_ENABLEDعلىn، باعتبارها يوضح المثال التالي:DEVPORTAL_SSO_ENABLED=n

- اضبط البوابة عن طريق تنفيذ الأمر التالي:

/opt/apigee/apigee-service/bin/apigee-service apigee-drupal-devportal configure-sso -f configFile