Portal usług Apigee dla programistów (lub po prostu portal) jest klientem Apigee Edge. Oznacza to, że nie będzie można jako samodzielny system. Zamiast tego znaczna część informacji wykorzystywanych przez portal zapisane w Edge. W razie potrzeby portal wysyła żądanie pobrania informacji z Edge lub aby wysłać informacje do Edge.

Portal jest zawsze powiązany z jedną organizacją Edge. Po skonfigurowaniu parametru możesz podać podstawowe dane uwierzytelniające (nazwę użytkownika i hasło) to konto w organizacji, za pomocą której portal komunikuje się z Edge.

Jeśli zdecydujesz się włączyć zewnętrznego IDP, taki jak SAML lub LDAP do uwierzytelniania Edge, możesz skonfigurować portal do używania to uwierzytelnianie przy wysyłaniu żądań do Edge. Konfigurowanie portalu do korzystania z zewnętrznego dostawcy tożsamości automatycznie tworzy w organizacji Edge nowe konto użytkownika komputera, które następnie używa do wysyłania żądań do Edge. Więcej informacji o użytkownikach komputerów znajdziesz w artykule Automatyzacja zadań dla zewnętrznych dostawców tożsamości

Obsługa zewnętrznego dostawcy tożsamości w portalu wymaga zainstalowania i skonfigurowania Moduł Apigee SSO w węźle serwera zarządzania brzegiem. Ogólny proces włączania zewnętrznego Dostawca tożsamości portalu wygląda tak:

- Zainstaluj moduł logowania jednokrotnego Apigee zgodnie z opisem w sekcji Zainstaluj i skonfiguruj logowanie jednokrotne Apigee.

- Zainstaluj portal i sprawdź, czy instalacja działa poprawnie. Zobacz Zainstaluj portal.

- Skonfiguruj SAML lub LDAP w portalu w sposób opisany w tej sekcji.

- (Opcjonalnie) Wyłącz uwierzytelnianie podstawowe w Edge zgodnie z opisem w sekcji Wyłącz uwierzytelnianie podstawowe na brzegu sieci.

Utwórz użytkownika komputera dla portalu

Gdy zewnętrzny dostawca tożsamości jest włączony, Edge obsługuje automatyczne generowanie tokenów OAuth2 za pomocą użytkowników maszyn. Użytkownik komputera może uzyskiwać tokeny OAuth2 bez konieczności określania hasło. Oznacza to, że można całkowicie zautomatyzować proces uzyskiwania i odświeżania protokołu OAuth2 tokeny.

Proces konfiguracji dostawcy tożsamości portalu automatycznie tworzy użytkownika maszyny w organizacji powiązanej z portalem. Portal używa konta użytkownika tego komputera do Połącz się z Edge. Więcej informacji o użytkownikach maszyn znajdziesz w artykule Automatyzacja dla zewnętrznych dostawców tożsamości.

Informacje o uwierzytelnianiu programisty portalu konta

Gdy skonfigurujesz portal do korzystania z zewnętrznego dostawcy tożsamości, włączysz w portalu korzystanie z SAML lub LDAP do uwierzytelnienia z Edge, aby portal mógł wysyłać żądania do Edge. Portal obsługuje jednak również typ użytkowników o nazwie programiści.

Programiści tworzą społeczność użytkowników, którzy tworzą aplikacje przy użyciu Twoich interfejsów API. Deweloperzy aplikacji w portalu do poznawania interfejsów API, rejestrowania aplikacji korzystających z tych interfejsów oraz interakcji społeczności programistów, oraz przeglądać dane statystyczne dotyczące użytkowania aplikacji na panelu.

Gdy deweloper loguje się w portalu, to ten portal odpowiada za uwierzytelnianie dewelopera i egzekwowanie uprawnień opartych na rolach. Portal będzie kontynuować używaj uwierzytelniania podstawowego nawet po włączeniu uwierzytelniania dostawcy tożsamości między portalu i Edge. Więcej informacji znajdziesz w artykule Komunikacja między portalem a Edge.

Można też skonfigurować portal tak, aby używał SAML lub LDAP do uwierzytelniania programistów. Dla: przykład włączania SAML przy użyciu modułów Drupal innych firm znajdziesz w artykule Integracja logowania jednokrotnego przez SAML w portalu dla programistów

Plik konfiguracji dostawcy tożsamości dla portalu

Aby skonfigurować zewnętrzny dostawca tożsamości dla portalu, musisz utworzyć plik konfiguracji definiujący ustawienia portalu.

Ten przykład przedstawia plik konfiguracji portalu z obsługą dostawcy tożsamości:

# IP address of Edge Management Server and the node on which the Apigee SSO module is installed. IP1=22.222.22.222 # URL of Edge management API. MGMT_URL=http://$IP1:8080/v1 # Organization associated with the portal. EDGE_ORG=myorg # Information about the Apigee SSO module (apigee-sso). # Externally accessible IP or DNS of apigee-sso. SSO_PUBLIC_URL_HOSTNAME=$IP1 SSO_PUBLIC_URL_PORT=9099 # Default is http. Set to https if you enabled TLS on apigee-sso. SSO_PUBLIC_URL_SCHEME=http # SSO admin credentials as set when you installed apigee-sso. SSO_ADMIN_NAME=ssoadmin SSO_ADMIN_SECRET=Secret123 # Enables or disables external IDP support. # Default is "n", which disables external IDP support. # Change it to "y" to enable external IDs support. DEVPORTAL_SSO_ENABLED=y # The name of the OAuth2 client used to connect to apigee-sso. # The default client name is portalcli. PORTALCLI_SSO_CLIENT_NAME=portalcli # OAuth client password using uppercase, lowercase, number, and special characters. PORTALCLI_SSO_CLIENT_SECRET=Abcdefg@1 # Email address and user info for the machine user created in the Edge org specified # above by EDGE_ORG. # This account is used by the portal to make requests to Edge. # Add this email as an org admin before configuring the portal to use an external IDP. DEVPORTAL_ADMIN_EMAIL=DevPortal_SAML@google.com DEVPORTAL_ADMIN_FIRSTNAME=DevPortal DEVPORTAL_ADMIN_LASTNAME=SAMLAdmin DEVPORTAL_ADMIN_PWD=Abcdefg@1 # If set, the existing portal OAuth client is deleted and a new one is created. # The default value is "n". # Set to "y" when you configure the external IDP and change the value of # any of the PORTALCLI_* properties. PORTALCLI_SSO_CLIENT_OVERWRITE=y

Aby włączyć w portalu obsługę zewnętrznego dostawcy tożsamości:

- W interfejsie Edge dodaj użytkownika komputera wskazanego przez

DEVPORTAL_ADMIN_EMAILdo organizacji powiązanej z portalem jako administrator organizacji. - Wykonaj to polecenie, aby skonfigurować zewnętrznego dostawcę tożsamości w portalu:

/opt/apigee/apigee-service/bin/apigee-service apigee-drupal-devportal configure-sso -f configFile

Gdzie configFile to plik konfiguracji opisany powyżej.

- Zaloguj się w portalu jako administrator.

- W głównym menu Drupal wybierz Configuration (Konfiguracja) > Portal dla programistów Portal

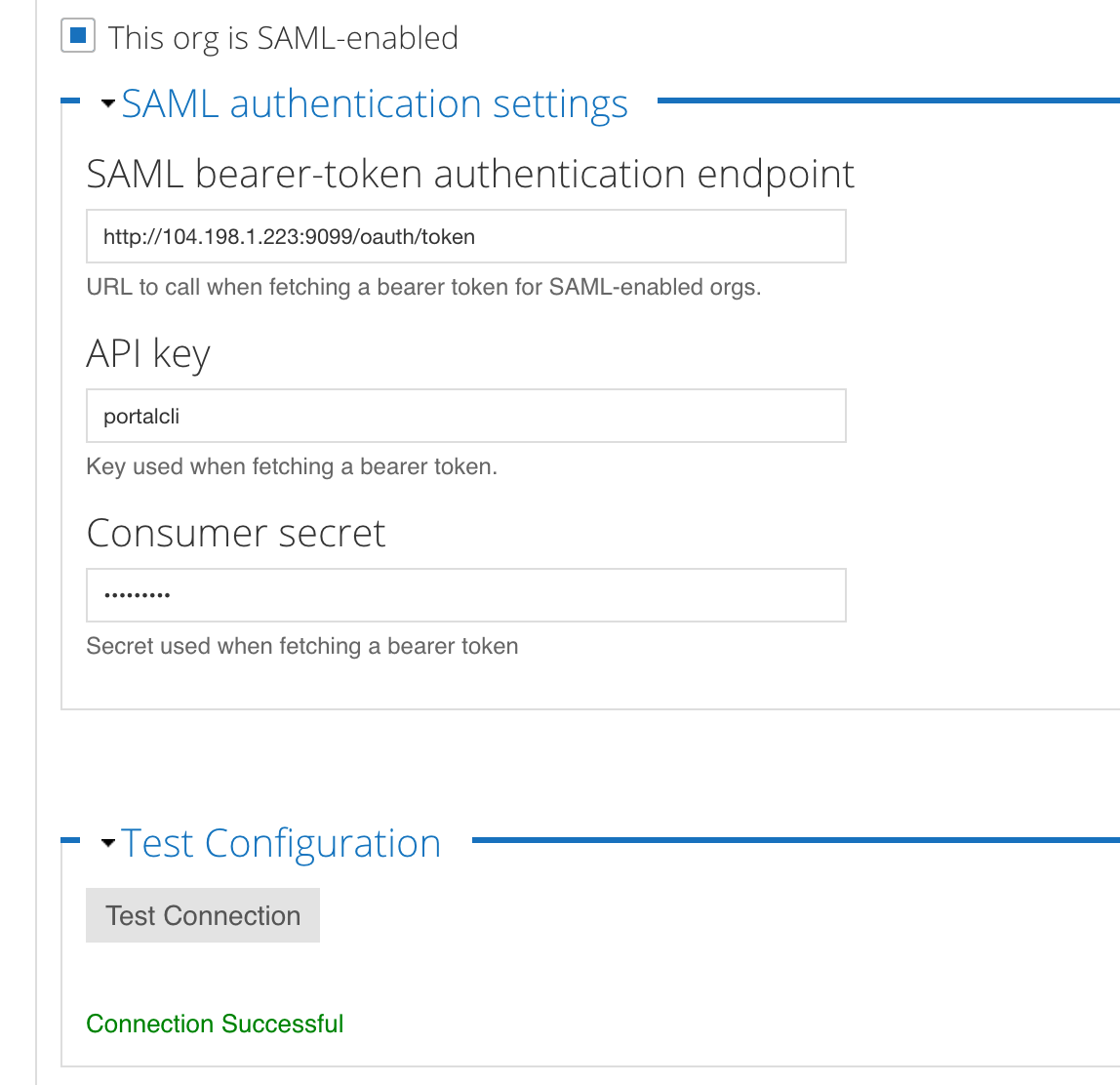

pojawi się ekran konfiguracji z zewnętrznymi ustawieniami dostawcy tożsamości:

Pamiętaj:

- pole Ta organizacja obsługuje SAML.

- Punkt końcowy modułu Apigee SSO jest wypełniony

- Pola Klucz interfejsu API i Tajny klucz klienta do funkcji wypełniono klienta OAuth na portalu

- W sekcji Testowe Przycisk połączenia.

- Kliknij przycisk Test Connection (Testuj połączenie), aby ponownie przetestować połączenie w dowolnym momencie.

Aby później zmienić te wartości, zaktualizuj plik konfiguracji i wykonaj tę procedurę ponownie.

Wyłączanie zewnętrznego dostawcy tożsamości w portalu

Jeśli wyłączysz zewnętrznego dostawcę tożsamości na potrzeby komunikacji między portalem a Edge, portal nie będzie już mógł wysyłać żądań do Edge. Programiści mogą logować się na stronie ale nie będą mogli wyświetlać usług ani tworzyć aplikacji.

Aby wyłączyć uwierzytelnianie zewnętrznego dostawcy tożsamości w portalu:

- Otwórz plik konfiguracji, który był wcześniej używany do włączenia zewnętrznego dostawcy tożsamości.

- Ustaw wartość właściwości

DEVPORTAL_SSO_ENABLEDnan, jako następujący przykład:DEVPORTAL_SSO_ENABLED=n

- Skonfiguruj portal, wykonując to polecenie:

/opt/apigee/apigee-service/bin/apigee-service apigee-drupal-devportal configure-sso -f configFile