Edge UI و Edge management API با ارسال درخواست به سرور Edge Management عمل میکنند، جایی که سرور مدیریت از انواع احراز هویت زیر پشتیبانی میکند:

- احراز هویت اولیه: وارد رابط کاربری Edge شوید یا با ارسال نام کاربری و رمز عبور خود، به API مدیریت Edge درخواست دهید.

- OAuth2: اعتبارنامه Edge Basic Auth خود را با یک نشانه دسترسی OAuth2 مبادله کنید و توکن Refresh کنید. با ارسال نشانه دسترسی OAuth2 در هدر حامل یک تماس API، با Edge management API تماس بگیرید.

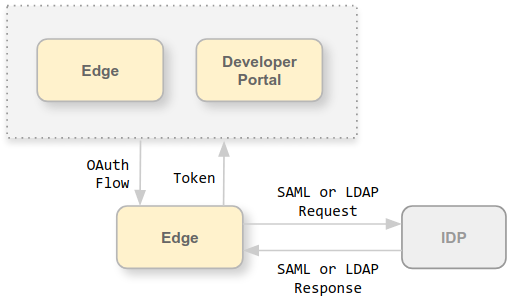

Edge با استفاده از Identify Provider های خارجی (IDPs) زیر برای احراز هویت پشتیبانی می کند:

- Security Assertion Markup Language (SAML) 2.0: دسترسی OAuth را از اظهارات SAML که توسط ارائه دهنده هویت SAML برگردانده شده است، ایجاد کنید.

- پروتکل دسترسی به دایرکتوری سبک (LDAP): از جستجوی LDAP و روشهای احراز هویت پیوند یا اتصال ساده برای تولید نشانههای دسترسی OAuth استفاده کنید.

هر دو IDP SAML و LDAP از یک محیط ورود واحد (SSO) پشتیبانی می کنند. با استفاده از یک IDP خارجی با Edge، میتوانید از SSO برای Edge UI و API علاوه بر هر سرویس دیگری که ارائه میدهید و همچنین از IDP خارجی شما پشتیبانی میکند، پشتیبانی کنید.

دستورالعملهای موجود در این بخش برای فعال کردن پشتیبانی IDP خارجی به روشهای زیر با احراز هویت خارجی متفاوت است:

- این بخش پشتیبانی SSO را اضافه می کند

- این بخش برای کاربران Edge UI (نه کلاسیک UI) است.

- این بخش فقط در تاریخ 4.19.06 و بعد از آن پشتیبانی می شود

درباره Apigee SSO

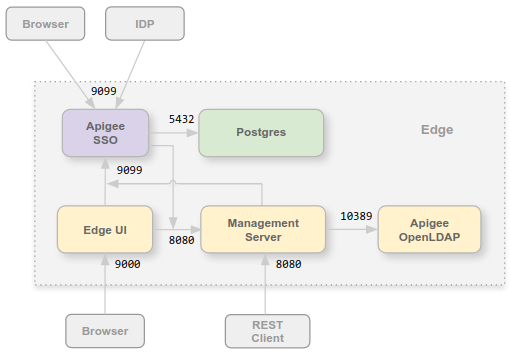

برای پشتیبانی از SAML یا LDAP در Edge، apigee-sso ، ماژول Apigee SSO را نصب میکنید. تصویر زیر Apigee SSO را در نصب Edge برای Private Cloud نشان می دهد:

میتوانید ماژول Apigee SSO را روی همان گرهای که رابط کاربری Edge و سرور مدیریتی دارد یا روی گره خودش نصب کنید. اطمینان حاصل کنید که Apigee SSO به سرور مدیریت از طریق پورت 8080 دسترسی دارد.

پورت 9099 باید در گره Apigee SSO باز باشد تا از دسترسی به Apigee SSO از مرورگر، از SAML یا LDAP IDP خارجی و از مدیریت سرور و رابط کاربری Edge پشتیبانی کند. به عنوان بخشی از پیکربندی Apigee SSO، می توانید تعیین کنید که اتصال خارجی از HTTP یا پروتکل HTTPS رمزگذاری شده استفاده کند.

Apigee SSO از پایگاه داده Postgres قابل دسترسی در پورت 5432 در گره Postgres استفاده می کند. معمولاً میتوانید از همان سرور Postgres که با Edge نصب کردهاید، استفاده کنید، یا از یک سرور Postgres مستقل یا دو سرور Postgres که در حالت اصلی/استاندبای پیکربندی شدهاند. اگر بار روی سرور Postgres شما زیاد است، میتوانید یک گره Postgres جداگانه فقط برای Apigee SSO ایجاد کنید.

پشتیبانی برای OAuth2 به Edge برای Private Cloud اضافه شده است

همانطور که در بالا ذکر شد، پیادهسازی Edge SAML به توکنهای دسترسی OAuth2 متکی است. بنابراین، پشتیبانی OAuth2 به Edge برای Private Cloud اضافه شده است. برای اطلاعات بیشتر، به مقدمه OAuth 2.0 مراجعه کنید.

درباره SAML

احراز هویت SAML چندین مزیت را ارائه می دهد. با استفاده از SAML می توانید:

- کنترل کامل مدیریت کاربر را در دست بگیرید. هنگامی که کاربران سازمان شما را ترک میکنند و بهطور مرکزی از دسترس خارج میشوند، بهطور خودکار از دسترسی به Edge محروم میشوند.

- نحوه احراز هویت کاربران برای دسترسی به Edge را کنترل کنید. شما می توانید انواع مختلف احراز هویت را برای سازمان های مختلف Edge انتخاب کنید.

- سیاست های احراز هویت را کنترل کنید. ارائهدهنده SAML شما ممکن است از خطمشیهای احراز هویتی پشتیبانی کند که با استانداردهای سازمانی شما مطابقت دارند.

- میتوانید ورود، خروج از سیستم، تلاشهای ناموفق برای ورود به سیستم و فعالیتهای پرخطر در استقرار Edge خود را نظارت کنید.

با فعال بودن SAML، دسترسی به رابط کاربری Edge و API مدیریت Edge از نشانههای دسترسی OAuth2 استفاده میکند. این توکن ها توسط ماژول Apigee SSO تولید می شوند که اظهارات SAML بازگردانده شده توسط IDP شما را می پذیرد.

هنگامی که از یک ادعای SAML تولید شد، نشانه OAuth به مدت 30 دقیقه و رمز تجدید به مدت 24 ساعت معتبر است. محیط توسعه شما ممکن است از اتوماسیون برای کارهای توسعه رایج پشتیبانی کند، مانند اتوماسیون تست یا یکپارچه سازی مداوم/ استقرار مستمر (CI/CD)، که به نشانه هایی با مدت زمان طولانی تری نیاز دارند. برای اطلاعات در مورد ایجاد نشانه های ویژه برای کارهای خودکار ، استفاده از SAML با وظایف خودکار را ببینید.

درباره LDAP

پروتکل دسترسی دایرکتوری سبک وزن (LDAP) یک پروتکل کاربردی استاندارد صنعتی باز برای دسترسی و نگهداری از خدمات اطلاعات دایرکتوری توزیع شده است. خدمات دایرکتوری ممکن است هر مجموعه سازمان یافته ای از رکوردها، اغلب با ساختار سلسله مراتبی، مانند دایرکتوری ایمیل شرکتی را ارائه دهند.

احراز هویت LDAP در Apigee SSO از ماژول Spring Security LDAP استفاده می کند. در نتیجه، روشهای احراز هویت و گزینههای پیکربندی برای پشتیبانی LDAP Apigee SSO مستقیماً با روشهای موجود در Spring Security LDAP مرتبط هستند.

LDAP با Edge برای Private Cloud از روشهای احراز هویت زیر در برابر سرور سازگار با LDAP پشتیبانی میکند:

- جستجو و اتصال (پیوند غیر مستقیم)

- صحافی ساده (صحافی مستقیم)

Apigee SSO سعی میکند آدرس ایمیل کاربر را بازیابی کند و رکورد کاربر داخلی خود را با آن بهروزرسانی کند تا یک آدرس ایمیل فعلی در پرونده وجود داشته باشد زیرا Edge از این ایمیل برای اهداف مجوز استفاده میکند.

Edge UI و URL های API

نشانی اینترنتی که برای دسترسی به رابط کاربری Edge و API مدیریت Edge استفاده میکنید همان است که قبل از فعال کردن SAML یا LDAP استفاده میشد. برای رابط کاربری Edge:

http://edge_UI_IP_DNS:9000 https://edge_UI_IP_DNS:9000

جایی که edge_UI_IP_DNS آدرس IP یا نام DNS دستگاه میزبان رابط کاربری Edge است. به عنوان بخشی از پیکربندی رابط کاربری Edge، می توانید تعیین کنید که اتصال از HTTP یا پروتکل HTTPS رمزگذاری شده استفاده کند.

برای API مدیریت Edge:

http://ms_IP_DNS:8080/v1 https://ms_IP_DNS:8080/v1

جایی که ms_IP_DNS آدرس IP یا نام DNS سرور مدیریت است. به عنوان بخشی از پیکربندی API، می توانید تعیین کنید که اتصال از HTTP یا پروتکل HTTPS رمزگذاری شده استفاده کند.

پیکربندی TLS در Apigee SSO

به طور پیش فرض، اتصال به Apigee SSO از HTTP روی پورت 9099 در گره میزبان apigee-sso ، ماژول Apigee SSO استفاده می کند. ساخته شده در apigee-sso یک نمونه Tomcat است که درخواست های HTTP و HTTPS را مدیریت می کند.

Apigee SSO و Tomcat از سه حالت اتصال پشتیبانی می کنند:

- DEFAULT: پیکربندی پیش فرض از درخواست های HTTP در پورت 9099 پشتیبانی می کند.

- SSL_TERMINATION: دسترسی TLS به Apigee SSO را در پورت انتخابی شما فعال کرد. برای این حالت باید یک کلید و گواهی TLS مشخص کنید.

- SSL_PROXY: Apigee SSO را در حالت پروکسی پیکربندی میکند، به این معنی که یک load balancer را در جلوی

apigee-ssoنصب کردهاید و TLS را روی load balancer خاتمه دادهاید. میتوانید پورت مورد استفاده درapigee-ssoبرای درخواستهای load balancer مشخص کنید.

پشتیبانی IDP خارجی را برای پورتال فعال کنید

پس از فعال کردن پشتیبانی IDP خارجی برای Edge، می توانید به صورت اختیاری آن را برای پورتال خدمات توسعه دهنده Apigee (یا به سادگی، پورتال ) فعال کنید. این پورتال از احراز هویت SAML و LDAP هنگام درخواست به Edge پشتیبانی می کند. توجه داشته باشید که این با احراز هویت SAML و LDAP برای ورود برنامهنویس به پورتال متفاوت است. شما احراز هویت خارجی IDP را برای ورود به برنامهنویس جداگانه پیکربندی میکنید. برای اطلاعات بیشتر به پیکربندی پورتال برای استفاده از IDP ها مراجعه کنید.

به عنوان بخشی از پیکربندی پورتال، باید URL ماژول Apigee SSO را که با Edge نصب کرده اید، مشخص کنید: