このドキュメントでは、SAML 認証が有効になっている Edge 組織の ID プロバイダとして Microsoft Active Directory Federation Services(ADFS)を構成する方法について説明します。この例では、Windows 2012 R2 ADFS 3.0 バージョンを使用しています。

Edge 組織で SAML 認証を有効にする方法については、Edge で SAML 認証を有効にするをご覧ください。

証明書利用者の構成

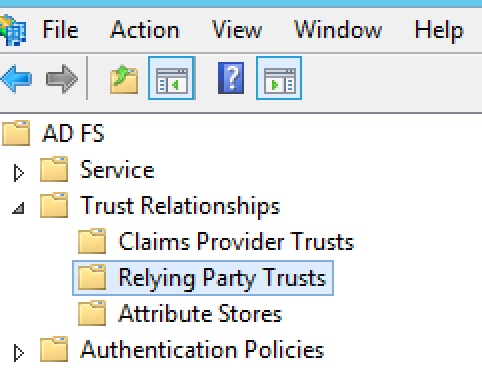

- ADFS 管理コンソールを開きます。

- ツリー構造で [信頼関係] を展開します。[証明書利用者信頼] フォルダが表示されます。

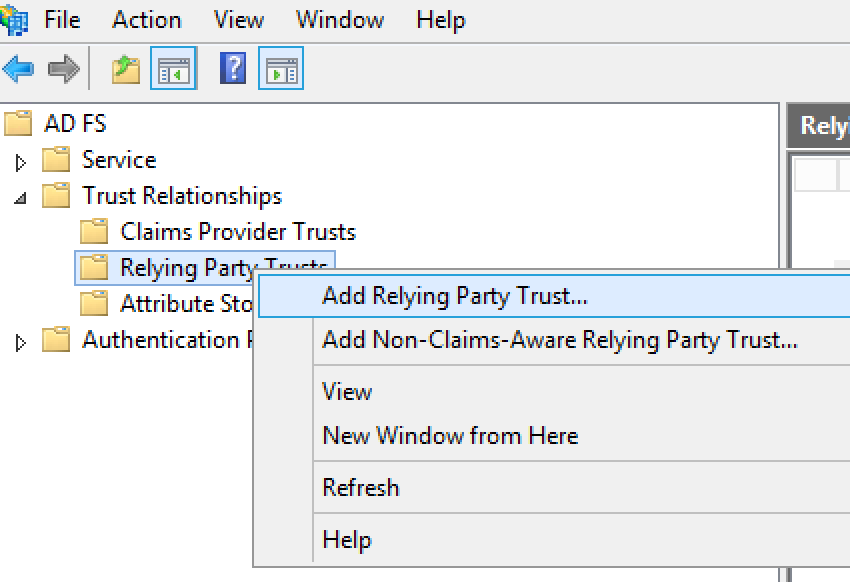

- [証明書利用者信頼] を右クリックし、[証明書利用者信頼の追加] を選択して [証明書利用者信頼の追加ウィザード] を開きます。

- ウィザードで [開始] をクリックして開始します。

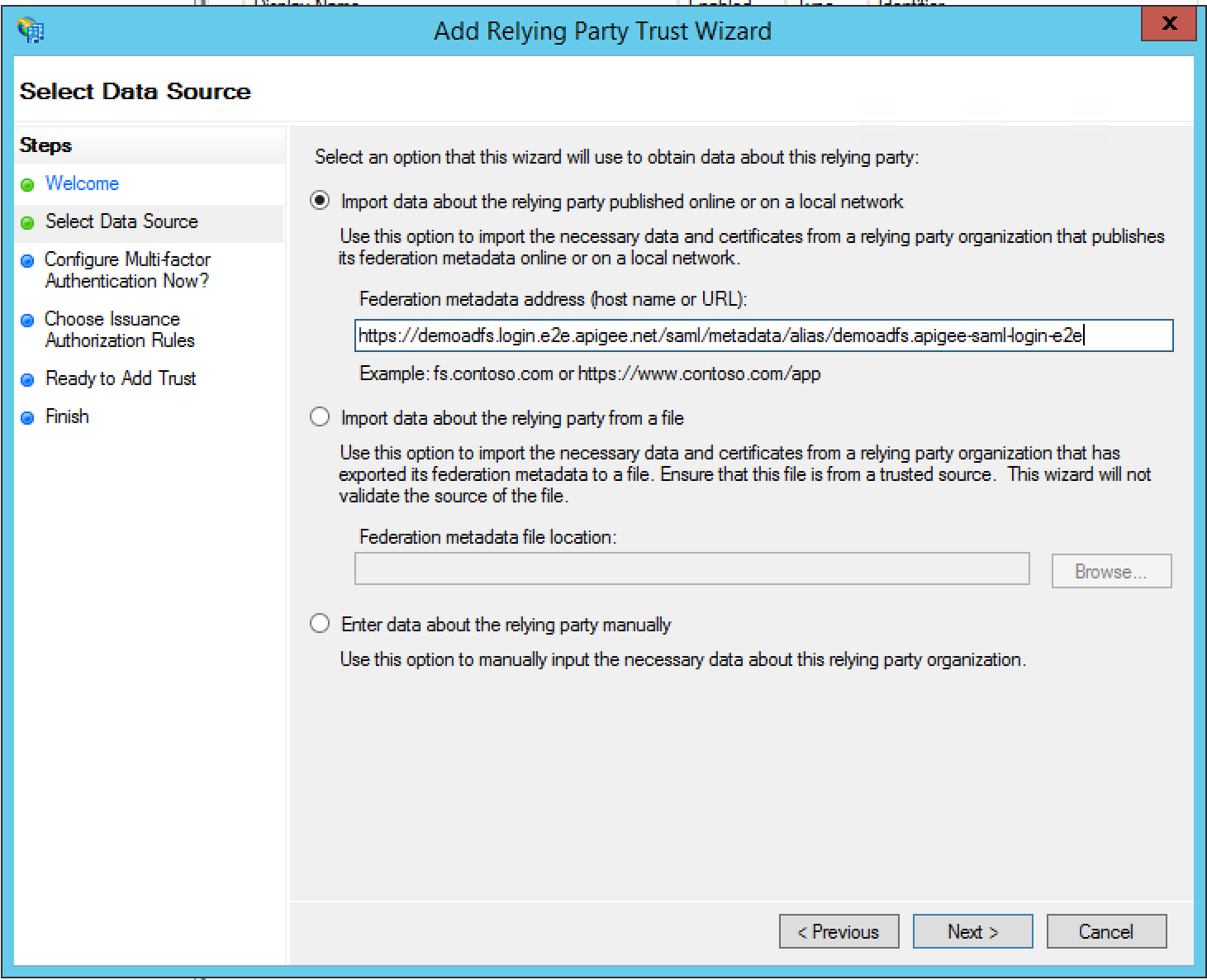

- [データ ソースの選択] ダイアログ ボックスで、[オンラインまたはローカル ネットワークで公開されている証明書利用者についてのデータをインポートする] オプションを使用して Apigee から提供されたメタデータ URL をインポートし、[次へ] をクリックします。

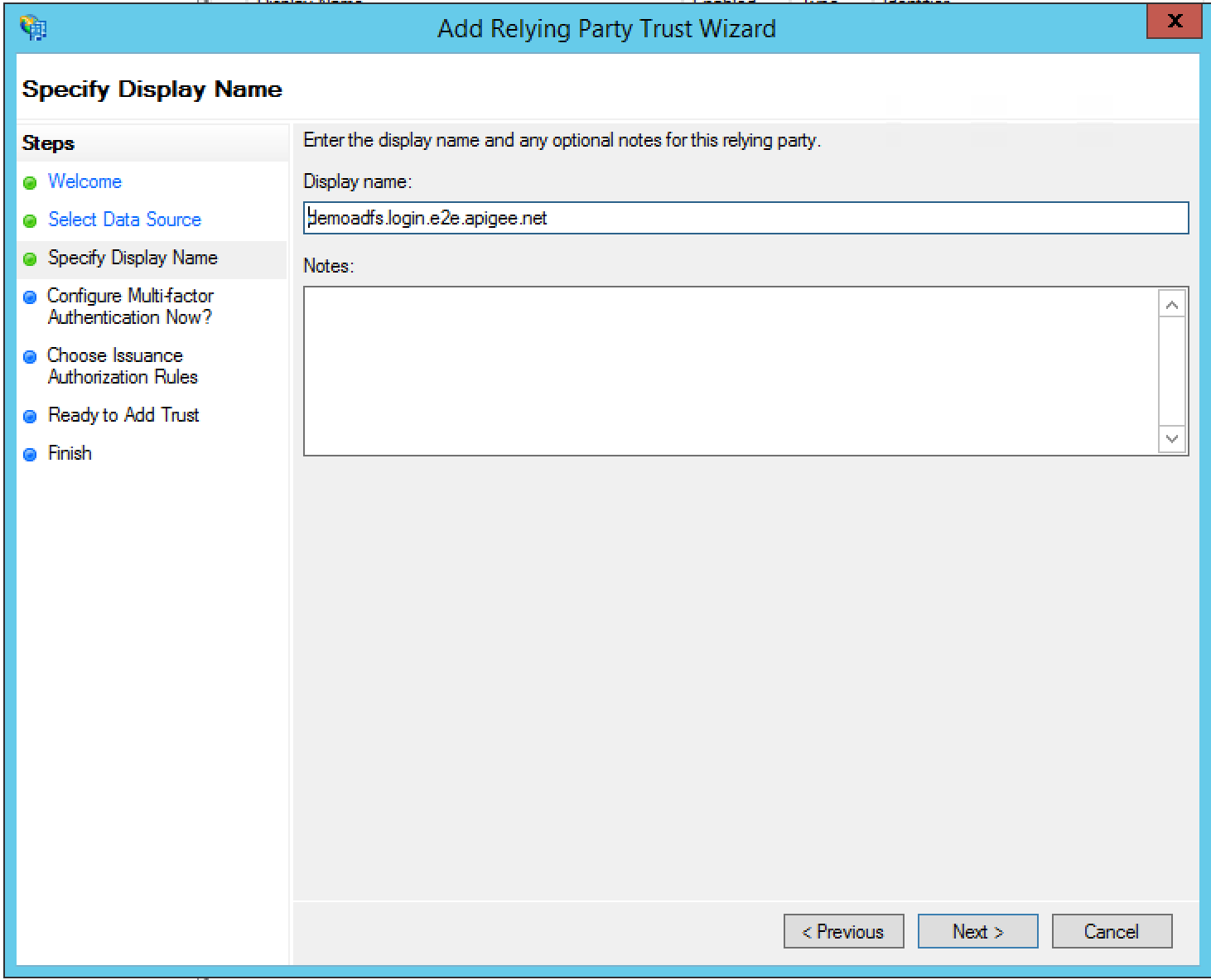

- 表示名を指定し、[次へ] をクリックします。デフォルトの表示名は「zonename.login.apigee.com」です。デフォルトの表示名をそのまま使用するか、たとえば「Apigee Edge」に変更します。

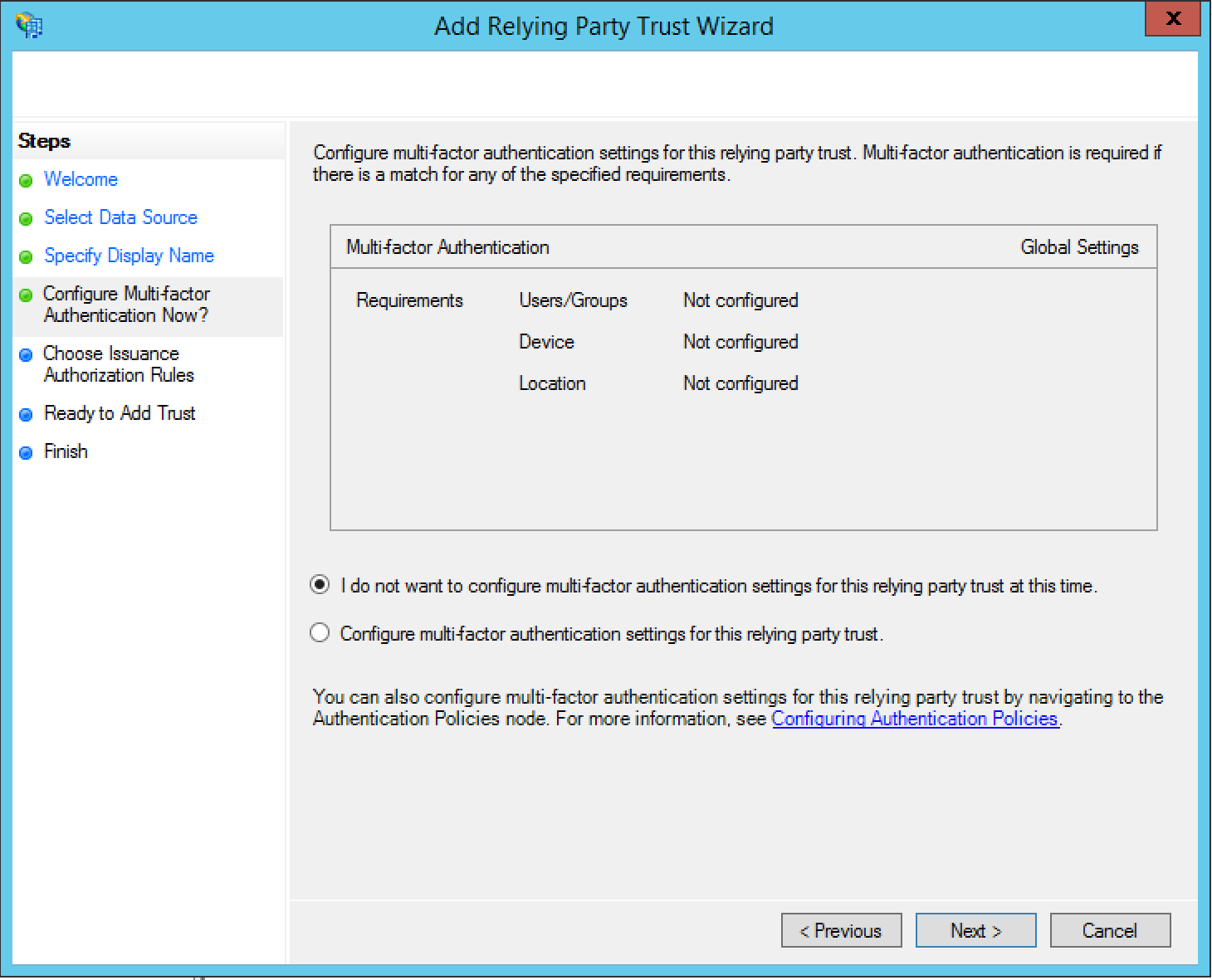

- [今すぐ多要素認証を構成しますか?] ダイアログ ボックスで、[現時点ではこの証明書利用者信頼に多要素認証を構成しない] を選択し、[次へ] を選択します。

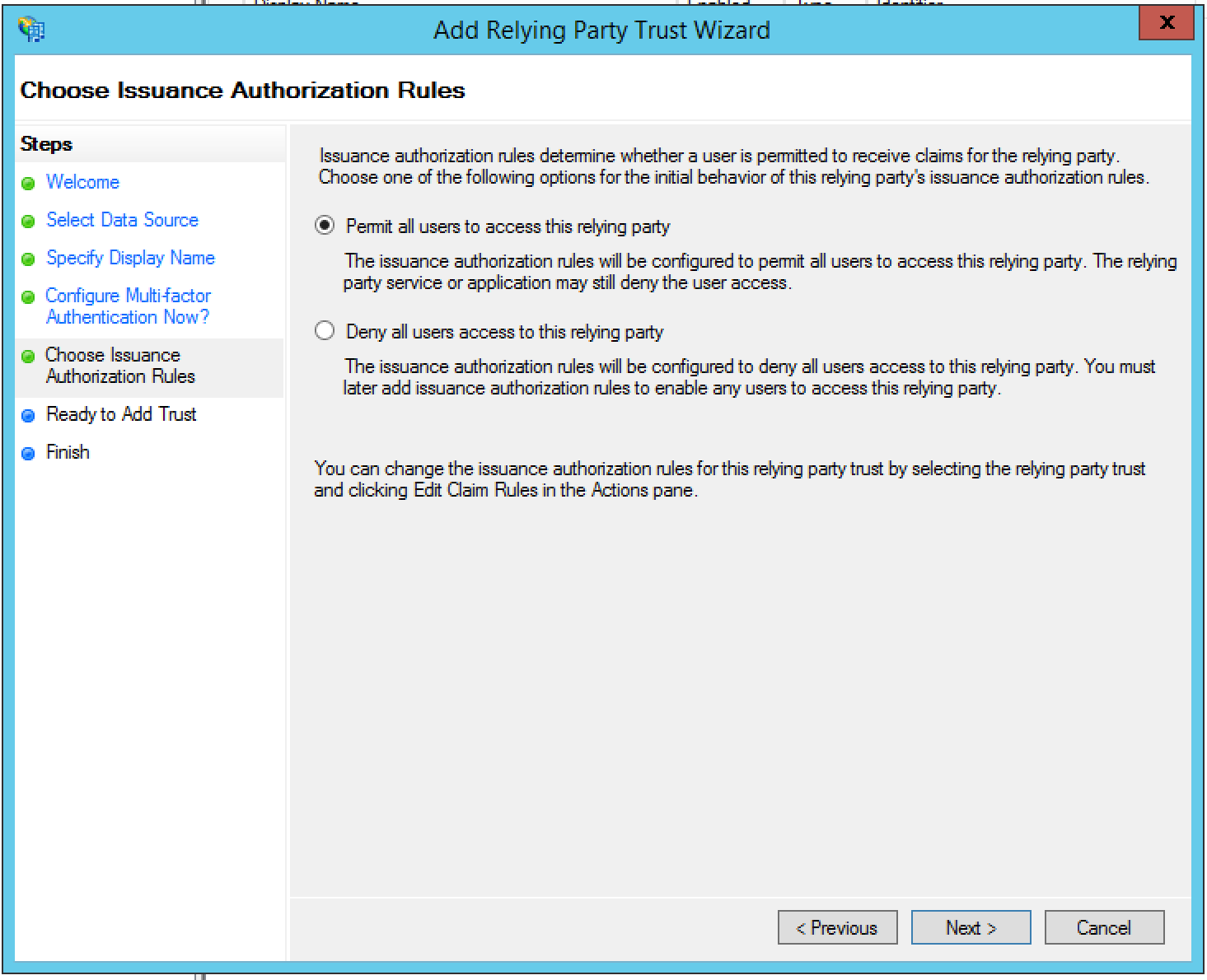

- [発行承認規則の選択] ダイアログ ボックスで、[すべてのユーザーに対してこの証明書利用者へのアクセスを許可する] を選択し、[次へ] をクリックします。

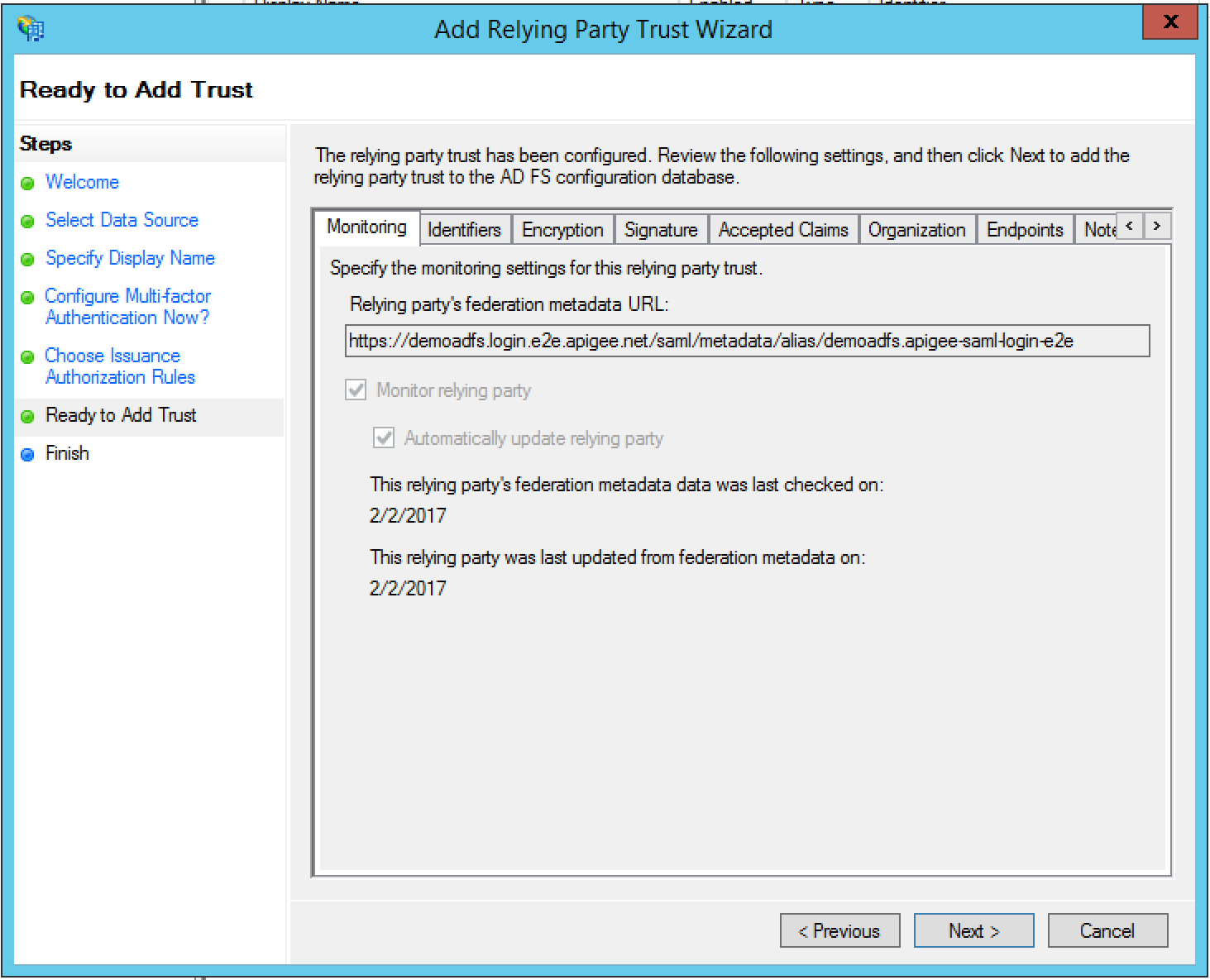

- [信頼の追加の準備完了] ダイアログ ボックスで設定を確認し、[次へ] をクリックして設定を保存します。

- [閉じる] をクリックしてウィザードを閉じます。次のセクションで説明する [要求規則の編集] ダイアログ ボックスが表示されます。

要求規則の追加

前のセクションで [証明書利用者信頼の追加ウィザード] を完了すると、[要求規則の編集] ダイアログ ボックスが自動的に開きます。表示されない場合は、左側のパネルの [要求規則の編集] をクリックします。

このセクションでは、2 つの要求規則を追加します。

- [規則の追加] をクリックします。

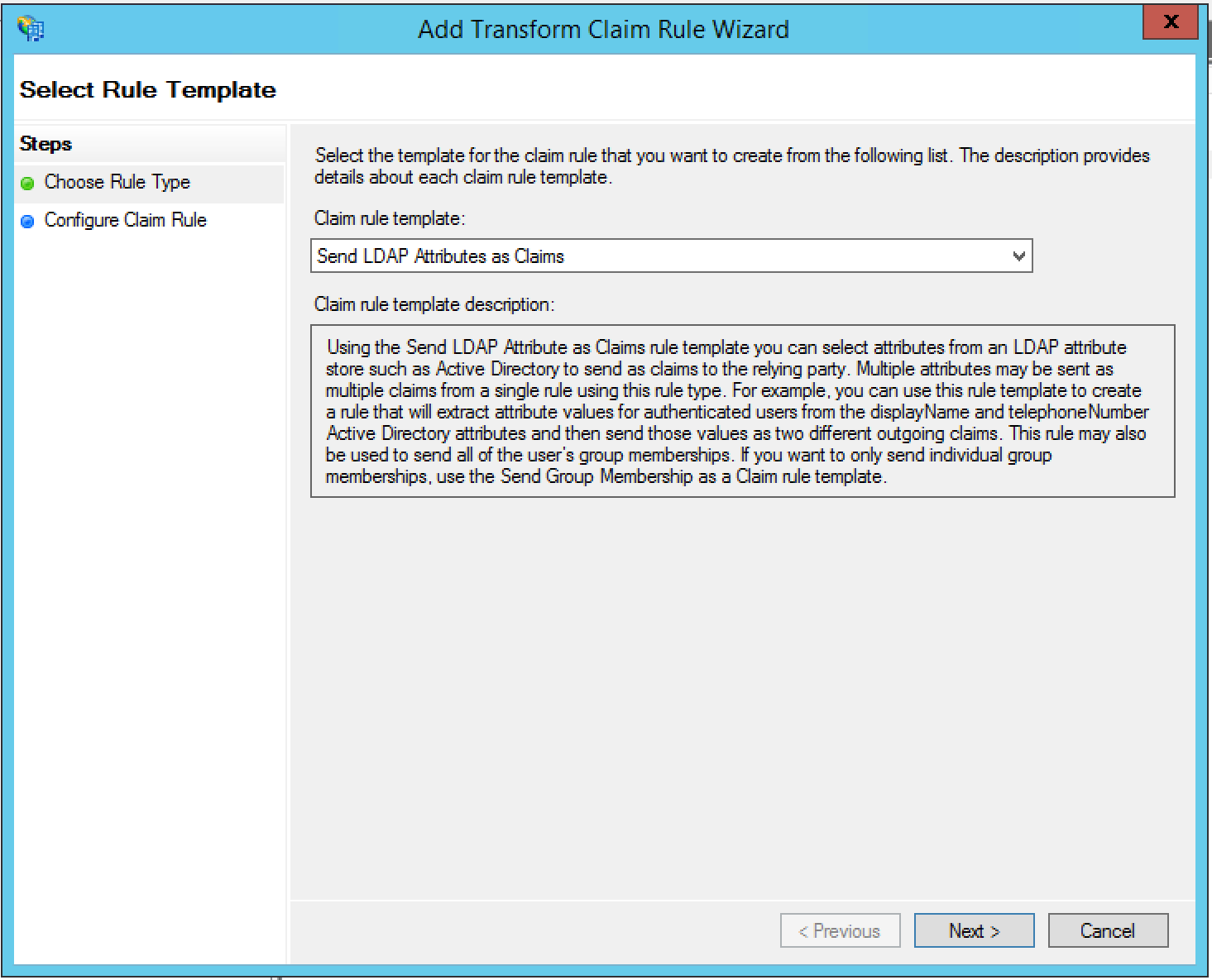

- [規則の種類の選択] で、[要求規則テンプレート] を [LDAP 属性を要求として送信] に設定し、[次へ] をクリックします。

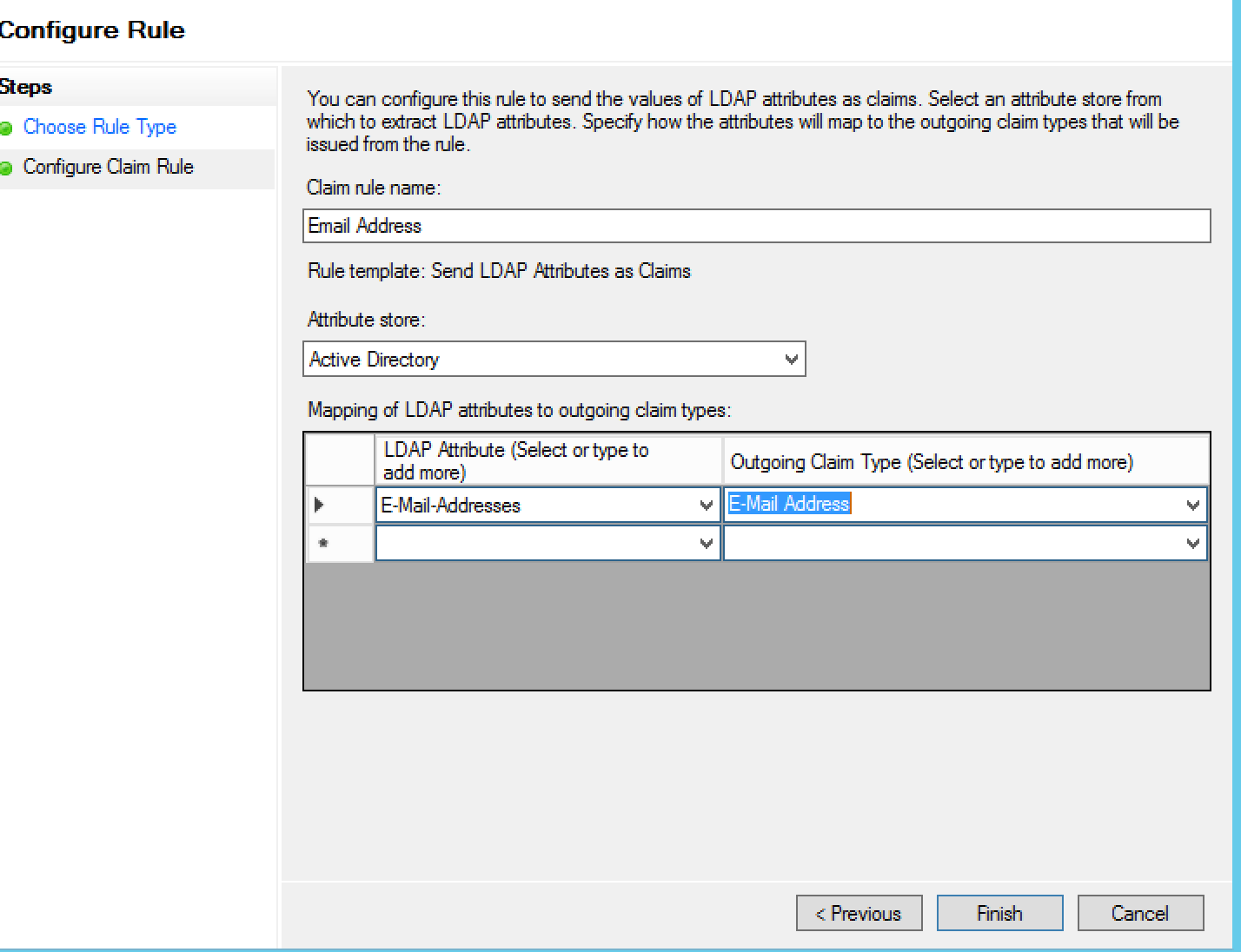

- 次の情報を指定します。

- 要求規則名 = Email Address

- 属性ストア = Active Directory

- 出力方向の要求の種類 = 電子メール アドレス

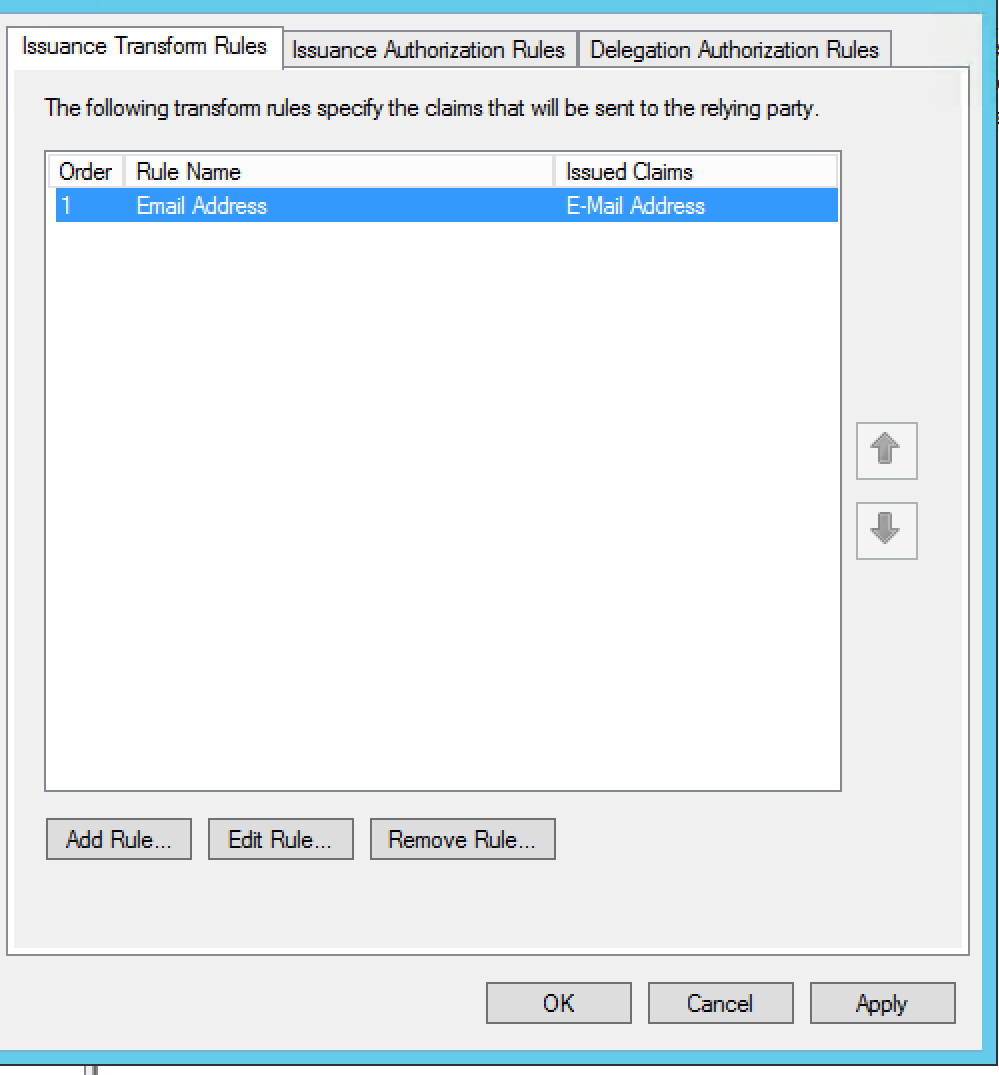

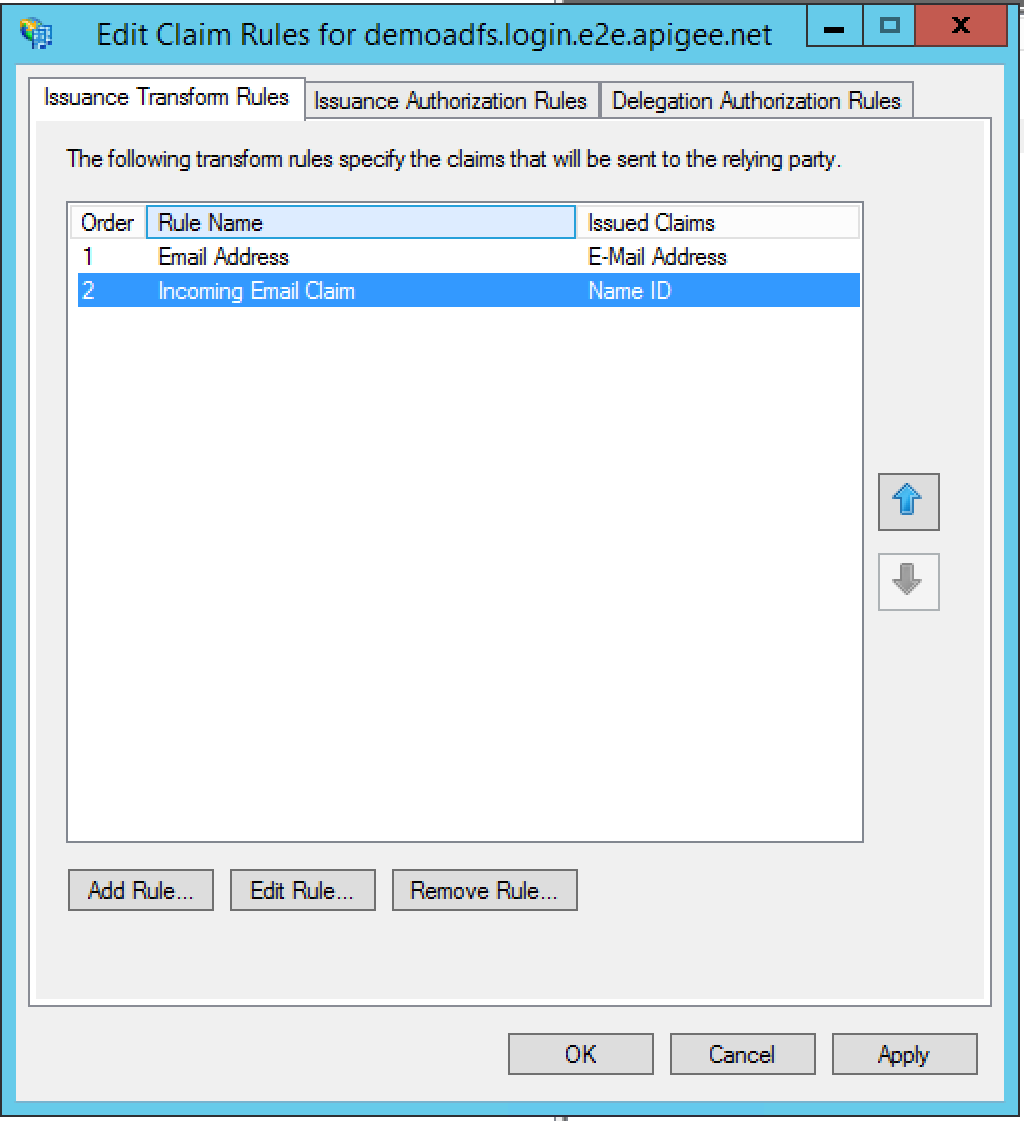

- [完了] をクリックします。[要求規則の編集] ダイアログ ボックスが表示されます。

- [規則の追加] をクリックして、入力方向の要求を変換する 2 つ目の要求を追加します。

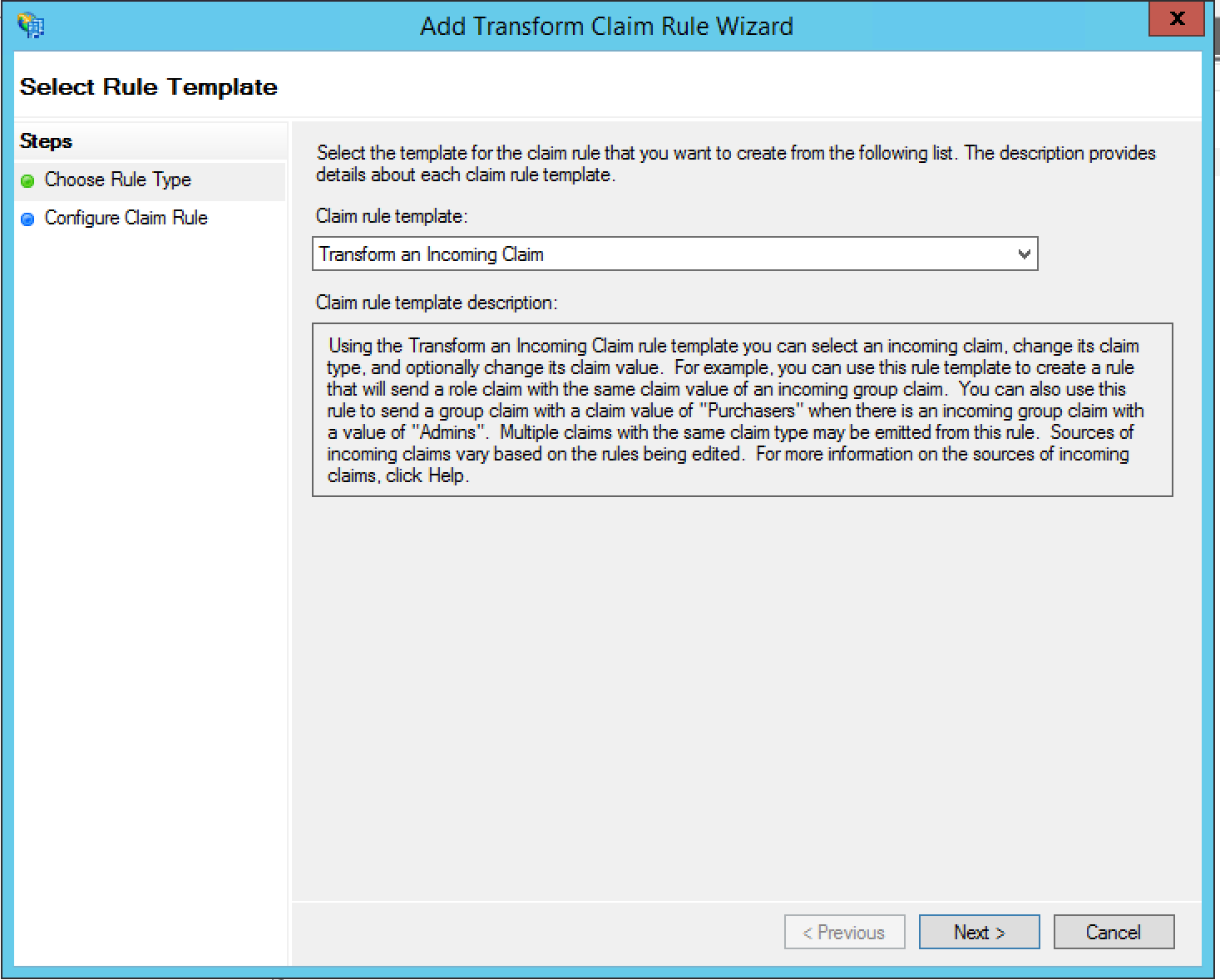

- [要求規則テンプレート] として [入力方向の要求を変換] を選択し、[次へ] をクリックします。

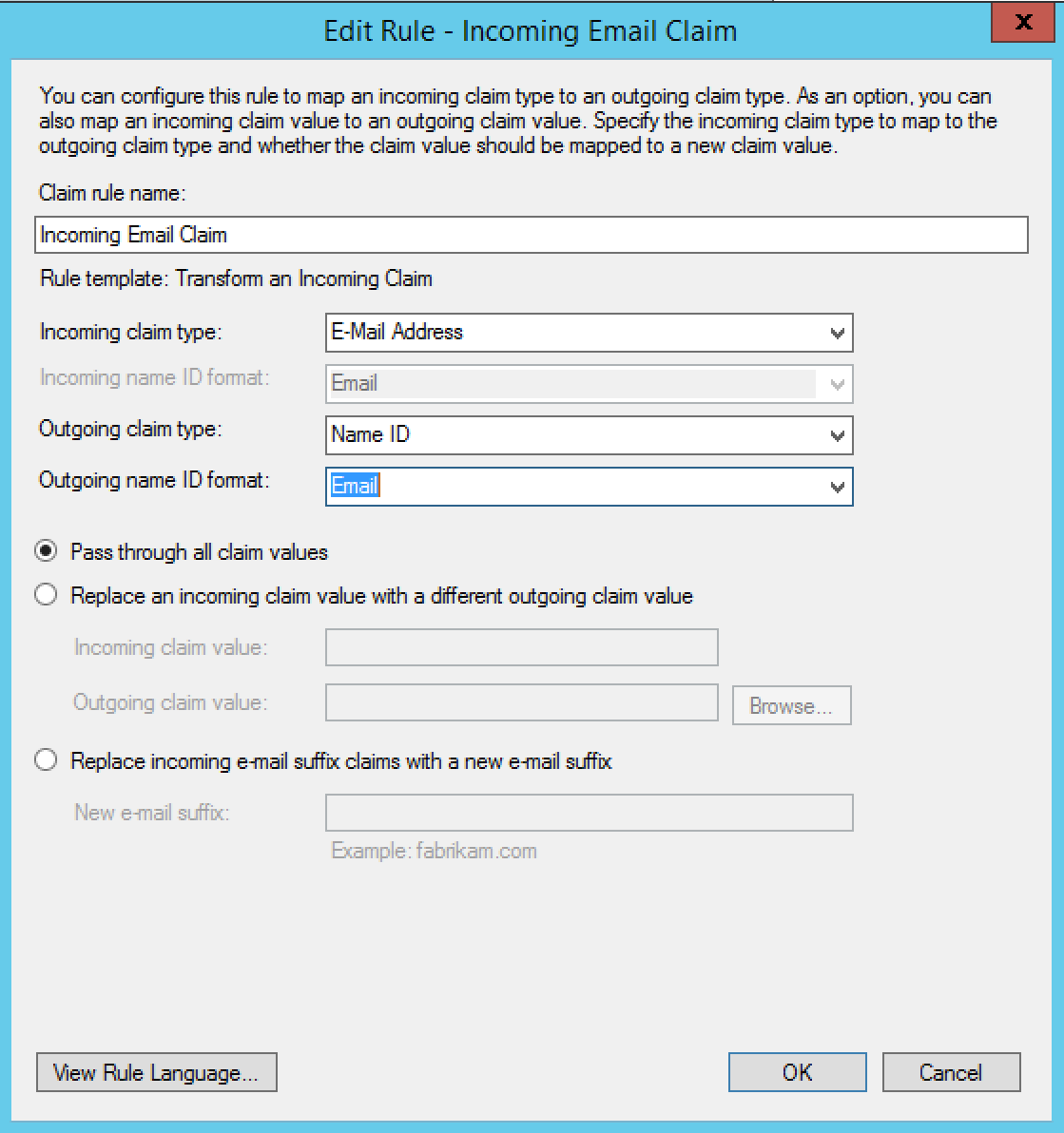

- 次の情報を指定します。

- 要求規則名 = Incoming Email Claim

- 入力方向の要求の種類 = 電子メール アドレス

- 出力方向の要求の種類 = 名前 ID

- 出力方向の名前 ID の形式 = 電子メール

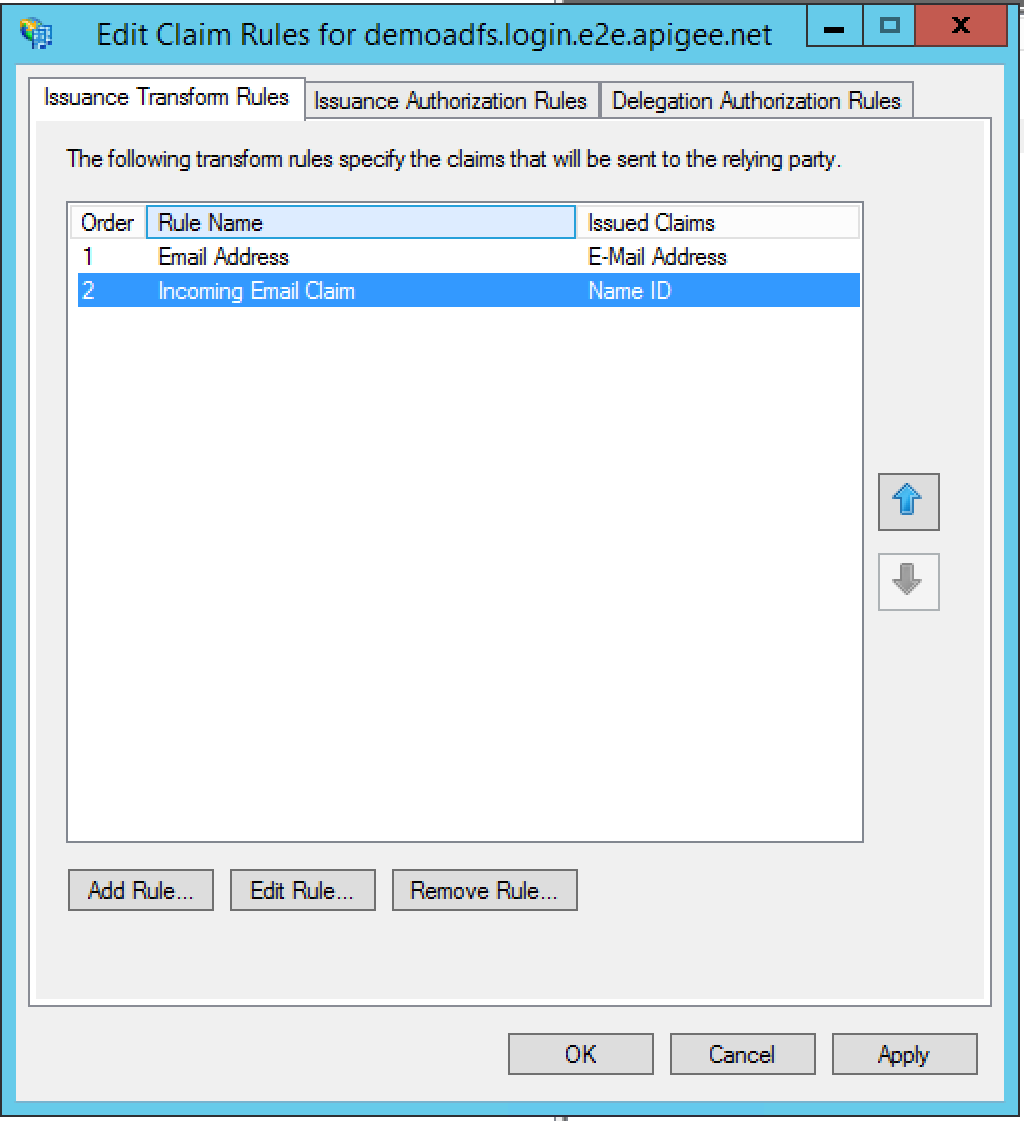

- [OK] をクリックします。[要求規則の編集] ダイアログ ボックスに 2 つの要求規則が表示されます。

- [OK] をクリックします。新しい証明書利用者信頼が左側のナビゲーション ツリーに表示されます。

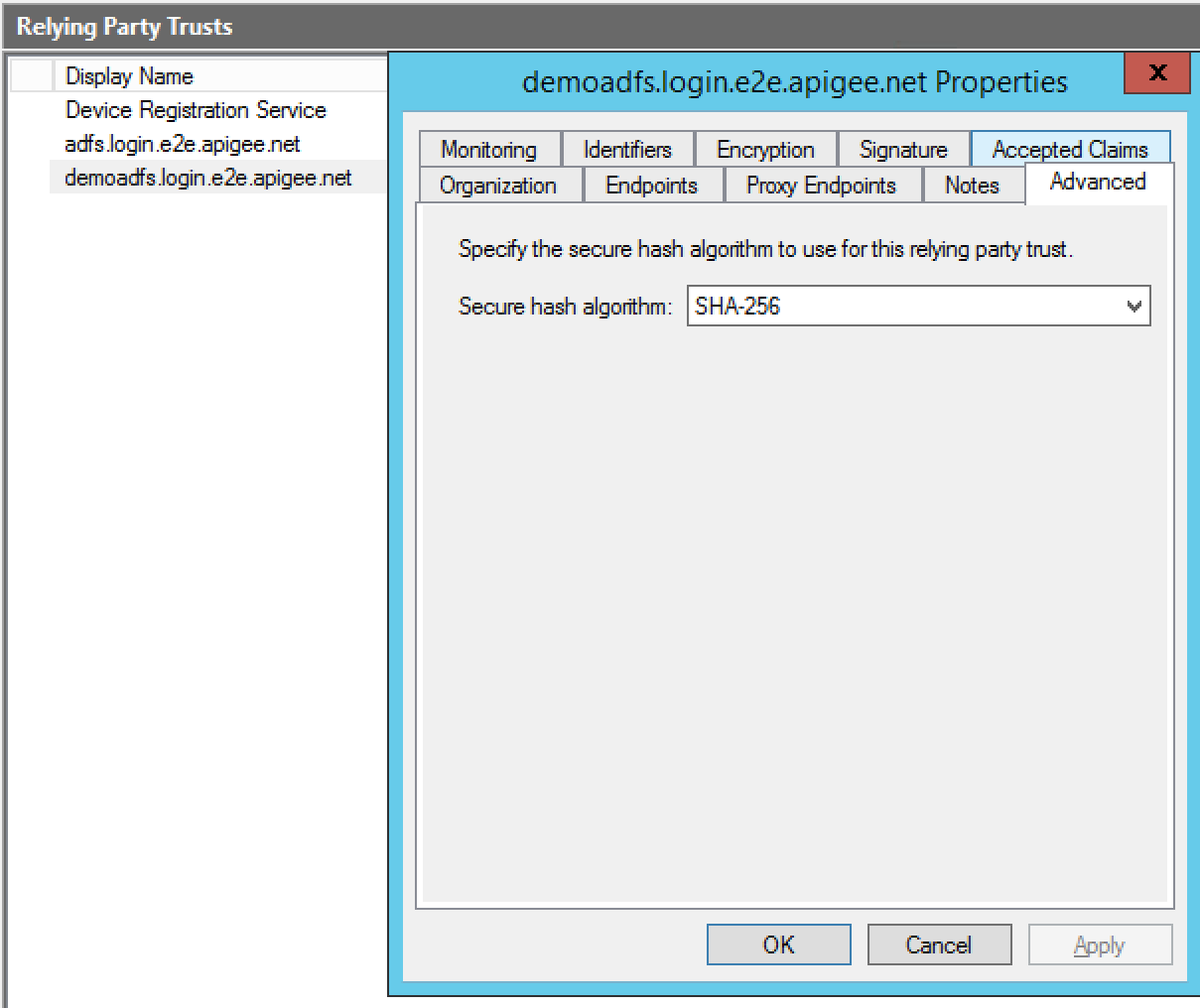

- 証明書利用者信頼を右クリックして [プロパティ] を選択します。

- [詳細設定] タブに移動します。[セキュア ハッシュ アルゴリズム] を [SHA-256] に設定し、[適用] をクリックします。

構成が完了しました。