أنت تعرض مستندات Apigee Edge.

انتقل إلى

مستندات Apigee X. معلومات

يوضِّح هذا القسم كيفية تفعيل SAML لتطبيق Apigee Edge كي يتم تفويض المصادقة لأعضاء مؤسستك إلى خدمة تحديد الهوية الخاصة بك. للحصول على نظرة عامة حول SAML وإدارة منطقة الهوية في Edge، يُرجى الاطِّلاع على نظرة عامة على SAML.

فيديو: يمكنك مشاهدة فيديو قصير للتعرّف على كيفية الوصول إلى واجهات برمجة تطبيقات Apigee Edge قبل تفعيل الدخول المُوحَّد (SSO) وبعده باستخدام SAML.

لمحة عن دور مشرف المنطقة

يجب أن تكون مشرف منطقة لإدارة مناطق الهوية في Edge. يوفر دور مسؤول المنطقة إجراءات CRUD كاملة لإدارة مناطق الهوية فقط.

لمنح دور مشرف المنطقة لحسابك في Apigee Edge، يُرجى التواصل مع فريق دعم Apigee Edge.

قبل البدء

قبل البدء، عليك الحصول على المعلومات التالية من موفِّر هوية SAML التابع لطرف ثالث:

- شهادة إثبات صحة التوقيع (بتنسيق PEM أو PKCSS) إذا لزم الأمر، تحويل شهادة x509 إلى تنسيق PEM

معلومات الإعدادات (المحدّدة في الجدول التالي)

الإعداد الوصف عنوان URL لتسجيل الدخول عنوان URL الذي تتم إعادة توجيه المستخدمين إليه لتسجيل الدخول إلى موفِّر هوية SAML. عنوان URL لتسجيل الخروج عنوان URL الذي تتم إعادة توجيه المستخدمين إليه لتسجيل الخروج من موفِّر هوية SAML. رقم تعريف كيان موفِّر الهوية (idP) عنوان URL فريد لموفِّر الهوية هذا. مثلاً: https://idp.example.com/saml

بالإضافة إلى ذلك، يمكنك ضبط موفِّر هوية SAML التابع لجهة خارجية باستخدام الإعدادات التالية:

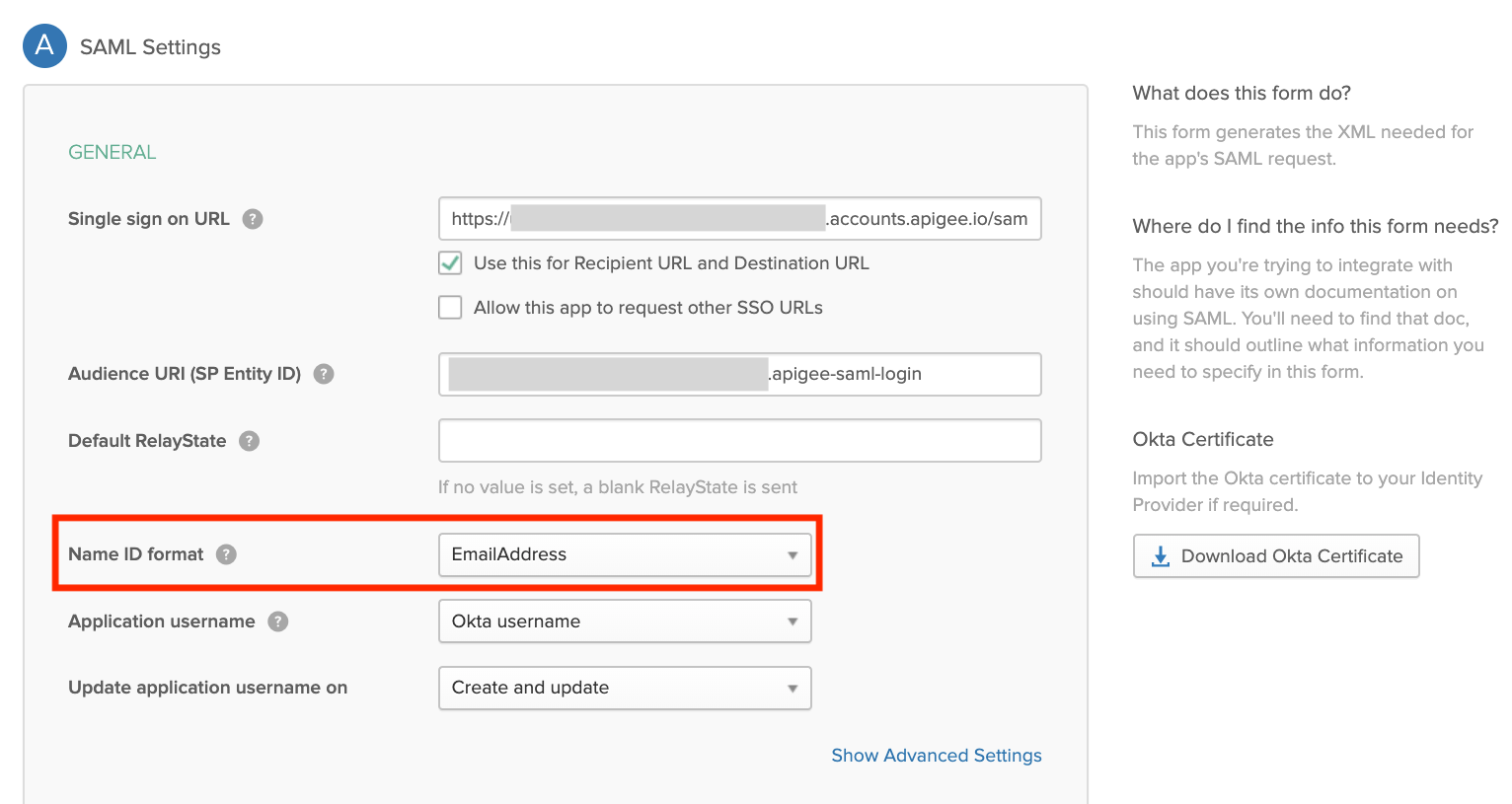

- تأكَّد من ربط السمة

NameIDبعنوان البريد الإلكتروني للمستخدم. عنوان البريد الإلكتروني للمستخدم هو المعرّف الفريد لحساب مطوّر برامج Edge. في ما يلي مثال على استخدام عبارة Okta، حيث يحدّد الحقل تنسيق رقم تعريف الاسم السمةNameID.

- (اختياري) اضبط مدة الجلسة التي تمت مصادقتها على 15 يومًا لمطابقة مدة الجلسة التي تمت مصادقتها لواجهة مستخدم Edge.

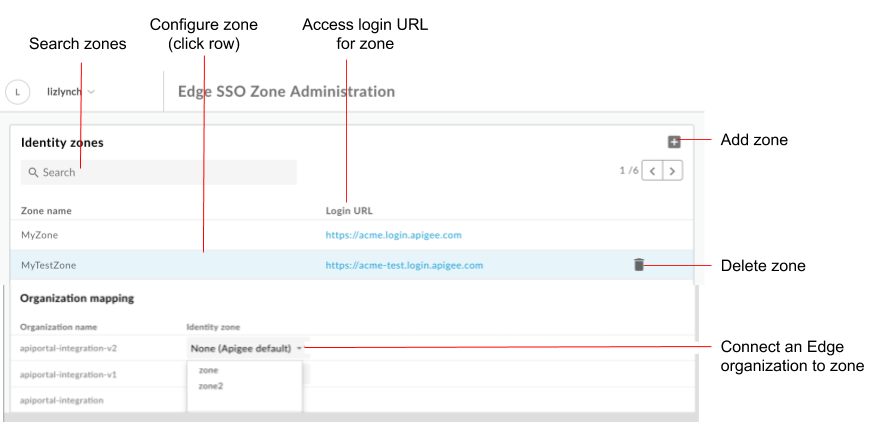

استكشاف صفحة إدارة منطقة الدخول الموحَّد (SSO) على Edge

يمكنك إدارة مناطق الهوية في Edge باستخدام صفحة إدارة منطقة الدخول الموحَّد (SSO) على Edge. توجد صفحة إدارة منطقة الدخول الموحَّد (SSO) على Edge خارج مؤسستك مما يتيح لك تعيين مؤسسات متعددة لمنطقة الهوية نفسها.

للوصول إلى صفحة إدارة منطقة الدخول الموحَّد (SSO) في Edge:

- سجِّل الدخول إلى https://apigee.com/edge باستخدام حساب مستخدم في Apigee Edge لديه امتيازات Zoneadmin.

- اختَر المشرف >. الدخول الموحّد في شريط التنقل الأيمن.

يتم عرض صفحة إدارة منطقة الدخول الموحَّد (SSO) على Edge (خارج مؤسستك).

كما هو موضح في الشكل، تتيح لك صفحة إدارة منطقة الدخول الموحَّد (SSO) في Edge ما يلي:

- عرض جميع مناطق الهوية

- عرض عنوان URL لتسجيل الدخول لكل منطقة

- إضافة وحذف منطقة تحديد هوية

- ضبط موفِّر هوية SAML

- ربط مؤسسة Edge بمنطقة هوية

- حذف منطقة هوية البوابة

إضافة منطقة تحديد هوية

لإضافة منطقة تحديد هوية:

- ادخل إلى صفحة إدارة منطقة الدخول الموحَّد (SSO) على Edge.

- في قسم "مناطق الهوية"، انقر على +.

أدخِل اسمًا ووصفًا لمنطقة الهوية.

يجب أن يكون اسم المنطقة فريدًا في جميع مؤسسات Edge.ملاحظة: تحتفظ Apigee بالحق في إزالة أي اسم منطقة يُعتبر غير مبرّر.

أدخِل سلسلة لإلحاقها بالنطاق الفرعي، إذا لزم الأمر.

على سبيل المثال، إذا كانacmeهو اسم المنطقة، يمكنك تحديد منطقة الإنتاج،acme-prodومنطقة اختبار،acme-test.

لإنشاء منطقة الإنتاج، أدخِل prod كلاحقة النطاق الفرعي. في هذه الحالة، سيكون عنوان URL المستخدَم للوصول إلى واجهة مستخدم Edge هو:acme-prod.apigee.com، كما هو موضّح في الوصول إلى مؤسستك باستخدام منطقة الهوية.ملاحظة: يجب أن تكون لاحقة النطاق الفرعي الملحقة فريدة في جميع المناطق.

انقر على موافق.

ضبط موفِّر هوية SAML

اضبط موفّر هوية SAML عن طريق تنفيذ الخطوات التالية:

- ضبط إعدادات SAML

- تحميل شهادة جديدة

إذا لزم الأمر، يمكنك تحويل شهادة x509 إلى تنسيق PEM.

ضبط إعدادات SAML

لضبط إعدادات SAML:

- ادخل إلى صفحة إدارة منطقة الدخول الموحَّد (SSO) على Edge.

- انقر على صف منطقة الهوية التي تريد إعداد موفِّر هوية SAML له.

- في قسم إعدادات SAML، انقر على

.

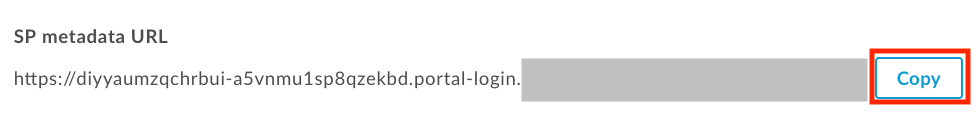

. انقر على نسخ بجانب عنوان URL للبيانات الوصفية لمقدِّم الخدمة.

اضبط موفِّر هوية SAML باستخدام المعلومات الواردة في ملف البيانات الوصفية لمقدِّم الخدمة (SP).

بالنسبة إلى بعض موفِّري هوية SAML، سيُطلب منك إدخال عنوان URL للبيانات الوصفية فقط. أما بالنسبة إلى التطبيقات الأخرى، فيجب استخراج معلومات محدّدة من ملف البيانات الوصفية وإدخالها في نموذج.

وفي الحالة الثانية، يجب لصق عنوان URL في متصفّح لتنزيل ملف البيانات الوصفية لمقدِّم الخدمة واستخراج المعلومات المطلوبة. على سبيل المثال، يمكن استخراج رقم تعريف الكيان أو عنوان URL لصفحة تسجيل الدخول من العناصر التالية في ملف البيانات الوصفية لمقدِّم الخدمة:ملاحظة: في ملف البيانات الوصفية لمقدِّم الخدمة، يُشار إلى عنوان URL لتسجيل الدخول باسم

AssertionConsumerService(ACS).<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" ID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" entityID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login"><md:AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://diyyaumzqchrbui-a5vnmu1sp8qzekbd.portal-login.apigee.com/saml/SSO/alias/diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" index="0" isDefault="true"/>

ملاحظة: إذا كان ذلك مطلوبًا من خلال موفِّر هوية SAML، اضبط تقييد الجمهور على zoneID.apigee-SAML-login، والذي يمكنك نسخه من العنصر

entityIDفي ملف البيانات الوصفية لمقدِّم الخدمة (الموضَّح أعلاه).ضبط إعدادات SAML لموفِّر هوية SAML

في قسم إعدادات SAML، عدِّل القيم التالية التي تم الحصول عليها من ملف البيانات الوصفية لموفِّر هوية SAML:

إعداد SAML الوصف عنوان URL لتسجيل الدخول عنوان URL الذي تتم إعادة توجيه المستخدمين إليه لتسجيل الدخول إلى موفِّر هوية بوابة SAML.

على سبيل المثال:https://dev-431871.oktapreview.com/app/googledev431871_devportalsaml_1/exkhgdyponHIp97po0h7/sso/samlعنوان URL لتسجيل الخروج عنوان URL الذي تتم إعادة توجيه المستخدمين إليه لتسجيل الخروج من موفِّر هوية مدخل SAML.

ملاحظة: في حال لم يقدّم موفِّر هوية SAML عنوان URL لتسجيل الخروج، اترك هذا الحقل فارغًا. في هذه الحالة، سيتم ضبطه على القيمة نفسها المستخدمة في عنوان URL لتسجيل الدخول.رقم تعريف كيان موفِّر الهوية (idP) عنوان URL فريد لموفِّر هوية SAML.

على سبيل المثال:http://www.okta.com/exkhgdyponHIp97po0h7ملاحظة: وفقًا لموفِّر هوية SAML، قد تتم تسمية هذا الحقل بشكلٍ مختلف، مثل

Entity IDوSP Entity IDوAudience URIوما إلى ذلك.ملاحظة: لا يوفّر الدخول المُوحَّد (SSO) في Apigee الميزتين التاليتين:

- تتم إعادة تحميل شهادة موفِّر الهوية (idP) تلقائيًا باستخدام عنوان URL للبيانات الوصفية لموفِّر الهوية وتنزيل البيانات الوصفية بشكل دوري لتعديل التغييرات من جانب مقدِّم خدمة الدخول المُوحَّد (SSO) في Apigee.

- تحميل ملف XML كامل للبيانات الوصفية لموفِّر الهوية أو استخدام عنوان URL للبيانات الوصفية لموفِّر الهوية لضبط إعدادات موفِّر الهوية (idP) تلقائيًا.

انقر على حفظ.

بعد ذلك، يمكنك تحميل شهادة بتنسيق PEM أو PKCSS، كما هو موضّح في القسم التالي.

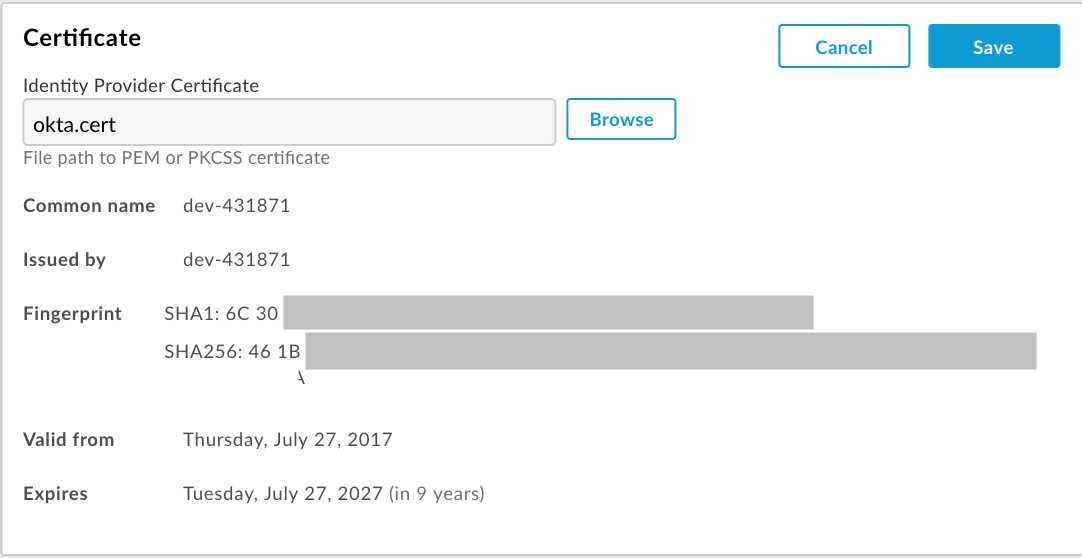

تحميل شهادة جديدة

لتحميل شهادة جديدة:

نزِّل الشهادة للتحقّق من التوقيع من موفِّر هوية SAML.

ملاحظة: يجب أن تكون الشهادة بتنسيق PEM أو PKCSS. إذا لزم الأمر، حوِّل شهادة x509 إلى تنسيق PEM.

انقر على صف منطقة الهوية التي تريد تحميل شهادة جديدة لها.

في قسم الشهادة، انقر على

.

. انقر على تصفّح وانتقِل إلى الشهادة في الدليل المحلي.

انقر على فتح لتحميل الشهادة الجديدة.

يتم تعديل حقول معلومات الشهادة لتعكس الشهادة المحدّدة.

تأكَّد من أنّ الشهادة صالحة ولم تنتهِ صلاحيتها.

انقر على حفظ.

تحويل شهادة x509 إلى تنسيق PEM

في حال تنزيل شهادة x509، يجب تحويلها إلى تنسيق PEM.

لتحويل شهادة x509 إلى تنسيق PEM:

- انسخ محتوى

ds:X509Certificate elementمن ملف البيانات الوصفية لموفِّر هوية SAML والصقه في محرِّر النصوص المفضَّل لديك. - أضِف السطر التالي في أعلى الملف:

-----BEGIN CERTIFICATE----- - أضِف السطر التالي في أسفل الملف:

-----END CERTIFICATE----- - احفظ الملف بامتداد

.pem.

في ما يلي مثال على محتوى ملف PEM:

-----BEGIN CERTIFICATE-----

MIICMzCCAZygAwIBAgIJALiPnVsvq8dsMA0GCSqGSIb3DQEBBQUAMFMxCzAJBgNV

BAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNVBAcTA2ZvbzEMMAoGA1UEChMDZm9v

MQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2ZvbzAeFw0xMzAzMTkxNTQwMTlaFw0x

ODAzMTgxNTQwMTlaMFMxCzAJBgNVBAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNV

BAcTA2ZvbzEMMAoGA1UEChMDZm9vMQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2Zv

bzCBnzANBgkqhkiG9w0BAQEFAAOBjQAwgYkCgYEAzdGfxi9CNbMf1UUcvDQh7MYB

OveIHyc0E0KIbhjK5FkCBU4CiZrbfHagaW7ZEcN0tt3EvpbOMxxc/ZQU2WN/s/wP

xph0pSfsfFsTKM4RhTWD2v4fgk+xZiKd1p0+L4hTtpwnEw0uXRVd0ki6muwV5y/P

+5FHUeldq+pgTcgzuK8CAwEAAaMPMA0wCwYDVR0PBAQDAgLkMA0GCSqGSIb3DQEB

BQUAA4GBAJiDAAtY0mQQeuxWdzLRzXmjvdSuL9GoyT3BF/jSnpxz5/58dba8pWen

v3pj4P3w5DoOso0rzkZy2jEsEitlVM2mLSbQpMM+MUVQCQoiG6W9xuCFuxSrwPIS

pAqEAuV4DNoxQKKWmhVv+J0ptMWD25Pnpxeq5sXzghfJnslJlQND

-----END CERTIFICATE-----

ربط مؤسسة Edge بمنطقة هوية

لربط مؤسسة Edge بمنطقة هوية:

- ادخل إلى صفحة إدارة منطقة الدخول الموحَّد (SSO) على Edge.

- في قسم ربط المؤسسة، اختَر منطقة هوية في القائمة المنسدلة منطقة الهوية المرتبطة بالمؤسسة التي تريد تحديدها لمنطقة معيّنة.

اختَر بدون (Apigee default) لتفعيل المصادقة الأساسية للمؤسسة. - انقر على تأكيد لتأكيد التغيير.

الوصول إلى مؤسستك باستخدام منطقة الهوية

يتم تحديد عنوان URL الذي تستخدمه للوصول إلى واجهة مستخدم Edge من خلال اسم منطقة الهوية:

https://zonename.apigee.com

وبالمثل، يكون عنوان URL الذي تستخدمه للوصول إلى واجهة مستخدم Classic Edge كما يلي:

https://zonename.enterprise.apigee.com

على سبيل المثال، تريد Acme Inc. استخدام SAML واختيار "acme" كاسم المنطقة. Acme ثم يصل عملاء Inc. إلى واجهة مستخدم Edge باستخدام عنوان URL التالي:

https://acme.apigee.com

تحدِّد المنطقة مؤسسات Edge التي تتوافق مع SAML. على سبيل المثال، تمتلك Acme Inc. ثلاثة المؤسسات: OrgA وOrgB وOrgC ويمكن أن تقرر شركة Acme إضافة جميع المؤسسات إلى منطقة SAML، أو مجموعة فرعية. تستمر المؤسسات المتبقية في استخدام رموز OAuth الأساسية أو رموز OAuth2 المميزة التي تم إنشاؤها من بيانات اعتماد المصادقة الأساسية.

يمكنك تحديد مناطق هوية متعددة. ويمكن بعد ذلك ضبط جميع المناطق لاستخدام الإعدادات نفسها موفر الهوية.

على سبيل المثال، قد ترغب شركة Acme في تحديد منطقة إنتاج، "acme-prod"، تحتوي على OrgAProd OrgBProd ومنطقة اختبار "acme-test" تحتوي على OrgATest وOrgBTest وOrgADev وOrgBDev

يمكنك بعد ذلك استخدام عناوين URL التالية للدخول إلى المناطق المختلفة:

https://acme-prod.apigee.com https://acme-test.apigee.com

تسجيل مستخدمي Edge باستخدام مصادقة SAML

بعد تفعيل SAML لمؤسسة، عليك تسجيل مستخدمي SAML الذين غير مسجَّل من قبل في مؤسستك. لمزيد من المعلومات، يُرجى الاطّلاع على إدارة مستخدمي المؤسسة.

تعديل النصوص البرمجية لتمرير رموز الدخول عبر OAuth2

بعد تفعيل SAML، يتم إيقاف المصادقة الأساسية لواجهة برمجة تطبيقات Edge. الكل

النصوص البرمجية (نصوص Maven والنصوص البرمجية والنصوص البرمجية apigeetool وما إلى ذلك) التي تعتمد على Edge

لن تعمل طلبات البيانات من واجهة برمجة التطبيقات التي تتيح استخدام المصادقة الأساسية. يجب تحديث طلبات البيانات من واجهة برمجة التطبيقات

النصوص البرمجية التي تستخدم المصادقة الأساسية لتمرير رموز الدخول عبر OAuth2 في رأس الحامل. راجِع استخدام SAML مع Edge API.

حذف منطقة تحديد هوية

لحذف منطقة تحديد هوية:

- ادخل إلى صفحة إدارة منطقة الدخول الموحَّد (SSO) على Edge.

- ضَع مؤشر الماوس فوق الصف المرتبط بمنطقة الهوية التي تريد حذفها لعرض قائمة الإجراءات.

- انقر على

.

. - انقر على حذف لتأكيد عملية الحذف.

تسجيل الخروج من صفحة إدارة منطقة الدخول الموحَّد (SSO) في Edge

نظرًا لأنك تدير مناطق هوية Edge خارج مؤسستك، ستحتاج إلى تسجيل الخروج من صفحة إدارة منطقة الدخول الموحَّد (SSO) في Edge، ثم تسجيل الدخول إلى مؤسستك للتمكّن من الوصول إلى الميزات الأخرى في Apigee Edge.