أنت تطّلع على مستندات Apigee Edge.

انتقِل إلى

مستندات Apigee X. info

يتيح SAML لمشرفين محددين التحكم في كيفية مصادقة جميع أعضاء المؤسسة عند استخدام Apigee Edge من خلال التفويض إلى خادم تسجيل دخول موحّد (SSO). من خلال استخدام SAML مع Edge، يمكنك إتاحة الدخول المُوحَّد (SSO) لواجهة المستخدم وواجهة برمجة التطبيقات Edge بالإضافة إلى أي خدمات أخرى تقدمها وتدعم أيضًا SAML.

لتفعيل الدخول المُوحَّد (SSO) باستخدام SAML للمداخل المدمَجة، يُرجى الاطِّلاع على ضبط موفِّر هوية SAML.

فهم إدارة منطقة الهوية في Edge

منطقة الهوية هي نطاق مصادقة يُحدِّد موفِّري الهوية المستخدَمين للمصادقة. والتكوين المخصص لتجربة تسجيل المستخدم وتسجيل الدخول. لا يمكن للمستخدمين الوصول إلى الكيانات التي تقع ضمن نطاق منطقة الهوية إلا بعد مصادقة المستخدمين مع موفِّر الهوية.

تتوافق Apigee Edge مع أنواع المصادقة الموضحة في الجدول التالي.

| نوع المصادقة | الوصف |

| تلقائي | أنشئ حسابًا على Apigee Edge وسجِّل الدخول إلى واجهة مستخدم Edge باستخدام اسم مستخدم وكلمة مرور. باستخدام Edge API، يمكنك استخدام بيانات الاعتماد نفسها مع مصادقة HTTP الأساسية لمنح الإذن بالمكالمات. |

| SAML | لغة ترميز تأكيد الأمان (SAML) هي بروتوكول عادي لإعدادات الدخول المُوحَّد (SSO). تتيح لك مصادقة الدخول المُوحَّد (SSO) باستخدام SAML تسجيل الدخول إلى Apigee Edge باستخدام بيانات الاعتماد الحالية، بدون الحاجة إلى إنشاء حسابات جديدة. |

لتفعيل مصادقة SAML، عليك إنشاء منطقة هوية جديدة وضبط موفِّر هوية SAML، كما هو موضّح في مقالة تفعيل SAML.

مزايا مصادقة SAML

توفّر مصادقة SAML العديد من المزايا. باستخدام SAML، يمكنك إجراء ما يلي:

- التحكُّم بشكل كامل في إدارة المستخدمين: يمكنك ربط خادم SAML لشركتك بـ Edge. عندما يغادر المستخدمون مؤسستك ويتم إيقاف إمكانية وصولهم إلى الخدمة بشكل مركزي، يتم تلقائيًا رفض وصولهم إلى Edge.

- التحكّم في طريقة مصادقة المستخدمين للوصول إلى Edge: اختَر أنواع مصادقة مختلفة لمؤسساتك على Edge.

- التحكم في سياسات المصادقة: قد يتيح موفِّر SAML الذي تتعامل معه سياسات المصادقة الأكثر توافقًا مع معايير مؤسستك

- مراقبة عمليات تسجيل الدخول، وعمليات تسجيل الخروج، ومحاولات تسجيل الدخول غير الناجحة، والأنشطة العالية الخطورة على نشر شبكة Edge.

الاعتبارات

قبل أن تقرّر استخدام SAML، يجب مراعاة المتطلبات التالية:

- المستخدمون الحاليون: يجب إضافة جميع مستخدمي المؤسسة الحاليين إلى موفِّر الهوية عبر ملف تعريف بيانات العميل (SAML).

- البوابة: إذا كنت تستخدم بوابة مطوّرين مستندة إلى Drupal، تستخدم البوابة بروتوكول OAuth للوصول إلى Edge وقد تحتاج إلى إعادة ضبطها قبل أن تتمكّن من استخدامها.

- سيتم إيقاف المصادقة الأساسية: عليك استبدال المصادقة الأساسية بـ OAuth في كل النصوص البرمجية.

- يجب الفصل بين OAuth وSAML: في حال استخدام كلٍ من OAuth 2.0 وSAML، يجب استخدام جلسات طرفية منفصلة لمسار OAuth 2.0 ومسار SAML.

آلية عمل SAML مع Edge

تحدّد مواصفات SAML ثلاثة كيانات:

- الصفحة الرئيسية (مستخدم واجهة مستخدم Edge)

- مقدِّم الخدمة (EdgeSSO)

- موفِّر الهوية (يعرض تأكيد SAML)

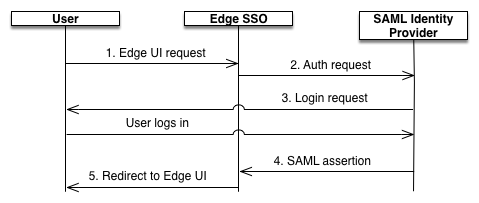

عند تفعيل بروتوكول SAML، يطلب المستخدم الرئيسي (مستخدم واجهة مستخدم Edge) الوصول إلى مقدّم الخدمة (خدمة الدخول المُوحَّد في Edge). ثم يطلب الدخول المُوحَّد (SSO) من Edge (في دوره كمقدِّم خدمة SAML) ويحصل تأكيد الهوية من موفّر هوية SAML ويستخدم هذا التأكيد لإنشاء OAuth 2.0 الرمز المميز المطلوب للوصول إلى واجهة مستخدم Edge. بعد ذلك، تتم إعادة توجيه المستخدم إلى واجهة مستخدم Edge.

في ما يلي هذه العملية:

في هذا الرسم البياني:

- يحاول المستخدم الوصول إلى واجهة مستخدم Edge من خلال تقديم طلب إلى نطاق تسجيل الدخول لميزة تسجيل الدخول المُوحَّد (SSO) في Edge

، والذي يتضمّن اسم المنطقة. على سبيل المثال،

https://zonename.login.apigee.com - الطلبات التي لم تتم مصادقتها إلى

https://zonename.login.apigee.comتتم إعادة توجيهها إلى موفِّر هوية SAML للعميل. على سبيل المثال:https://idp.example.com - سيُطلب منه تسجيل الدخول إذا لم يسجّل العميل الدخول إلى موفِّر الهوية. بوصة

- يُصادق موفِّر الهوية عبر SAML على المستخدم. موفِّر هوية SAML إنشاء تأكيد SAML 2.0 وإعادته إلى الدخول الموحّد (SSO) على Edge.

- يتحقّق الدخول المُوحَّد (SSO) من خلال Edge من صحة التأكيد ويستخرج هوية المستخدم من التأكيد وينشئ

رمز مصادقة OAuth 2.0 المميز لواجهة مستخدم Edge، ويعيد توجيه المستخدم إلى واجهة مستخدم Edge الرئيسية

في:

https://zonename.apigee.com/platform/orgName

حيث يكون orgName هو اسم مؤسسة Edge.

راجِع أيضًا الوصول إلى واجهة برمجة التطبيقات Edge باستخدام SAML.