<ph type="x-smartling-placeholder"></ph>

Vous consultez la documentation Apigee Edge.

Accédez à la page

Documentation sur Apigee X. En savoir plus

Cette section explique comment activer le protocole SAML pour Apigee Edge afin que l'authentification des membres de votre ou de vos organisations puisse être déléguée à votre propre service d'identité. Pour obtenir une présentation de SAML et de la gestion des zones d'identité dans Edge, consultez Présentation du protocole SAML.

Vidéo:regardez une courte vidéo pour découvrir comment accéder aux API Apigee Edge avant et après l'activation de l'authentification unique (SSO) à l'aide du protocole SAML.

À propos du rôle d'administrateur de zone

Vous devez être un administrateur de zone pour gérer les zones d'identité dans Edge. Le rôle d'administrateur de zone fournit des procédures CRUD complètes pour gérer uniquement les zones d'identité.

Pour que le rôle d'administrateur de zone soit attribué à votre compte Apigee Edge, contactez l'assistance Apigee Edge.

Avant de commencer

Avant de commencer, demandez les informations suivantes à votre fournisseur d'identité SAML tiers:

- Certificat pour la vérification de la signature (format PEM ou PKCSS). Si nécessaire, convertissez un certificat x509 au format PEM.

Informations de configuration (définies dans le tableau suivant)

Configuration Description URL de connexion URL vers laquelle les utilisateurs sont redirigés pour se connecter au fournisseur d'identité SAML. URL de redirection après déconnexion URL vers laquelle les utilisateurs sont redirigés pour se déconnecter du fournisseur d'identité SAML. ID d'entité du fournisseur d'identité URL unique pour ce fournisseur d'identité. Par exemple : https://idp.example.com/saml

De plus, configurez votre fournisseur d'identité SAML tiers avec les paramètres suivants:

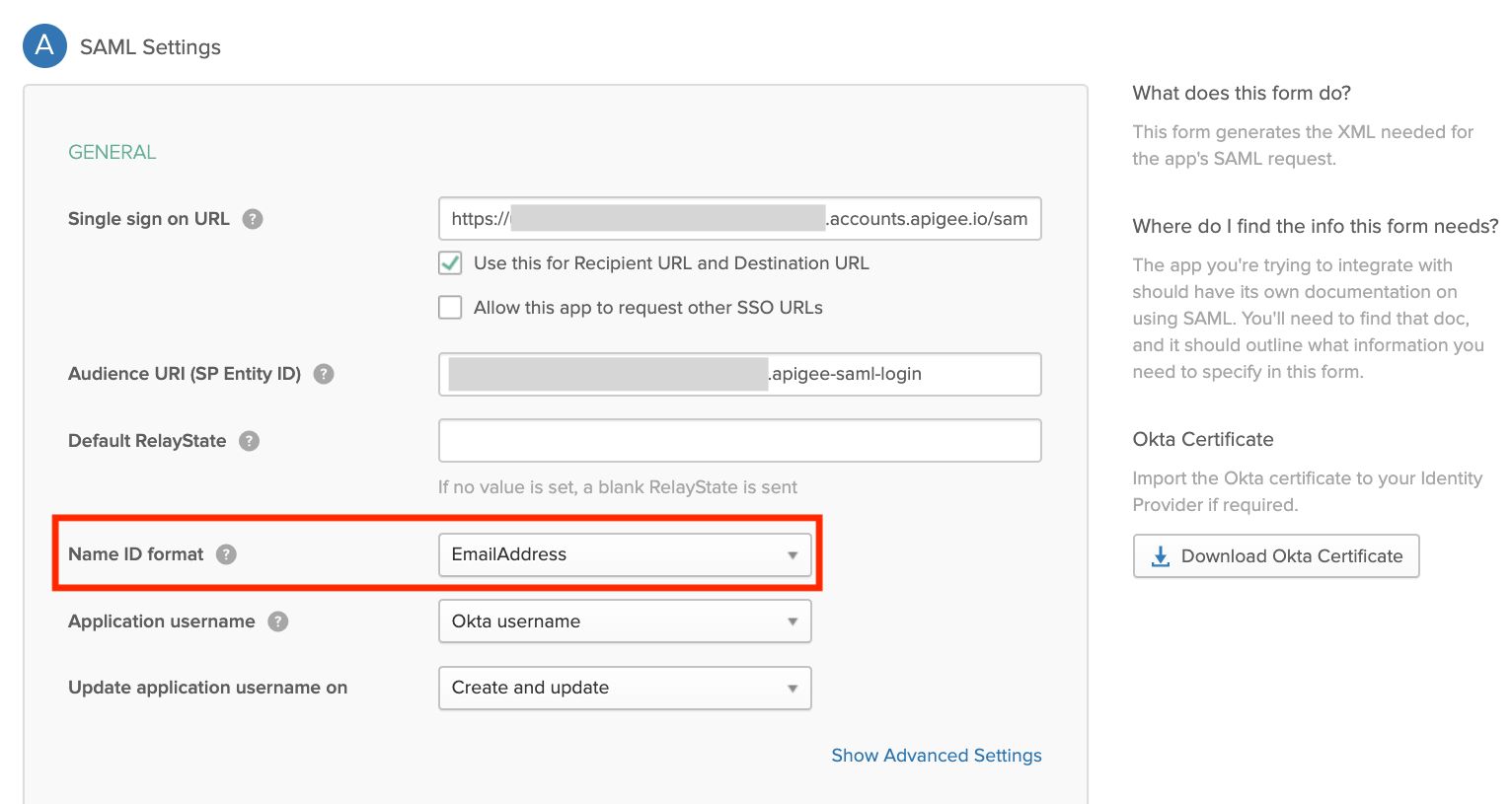

- Assurez-vous que l'attribut

NameIDest mappé sur l'adresse e-mail de l'utilisateur. L'adresse e-mail de l'utilisateur sert d'identifiant unique du compte de développeur Edge. Voici un exemple utilisant Okta, où le champ Format de l'ID du nom définit l'attributNameID.

- (Facultatif) Définissez la durée de la session authentifiée sur 15 jours pour correspondre à la durée de la session authentifiée de l'interface utilisateur Edge.

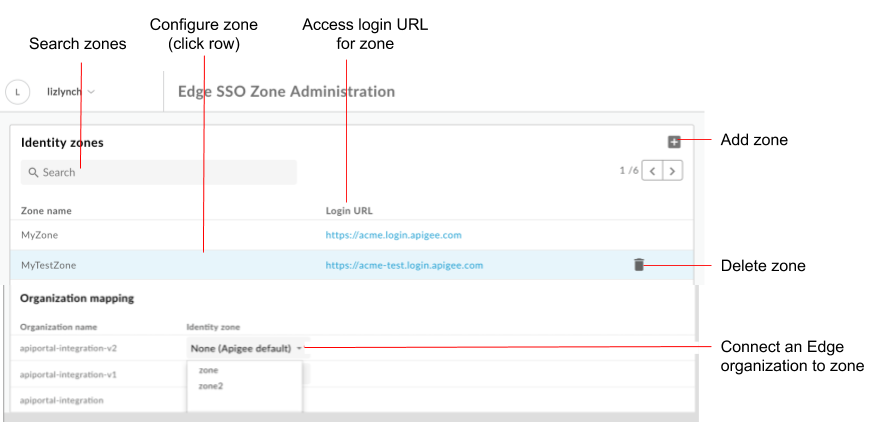

Explorer la page d'administration de la zone Edge SSO

Gérez les zones d'identité pour Edge à l'aide de la page Edge SSO Zone Administration. La page d'administration de la zone Edge SSO existe en dehors de votre organisation, ce qui vous permet d'attribuer plusieurs organisations à la même zone d'identité.

Pour accéder à la page d'administration de la zone SSO Edge:

- Connectez-vous à https://apigee.com/edge à l'aide d'un compte d'utilisateur Apigee Edge avec les droits d'administrateur de zone.

- Sélectionnez Admin > SSO dans la barre de navigation de gauche.

La page Edge SSO Zone Administration (Administration de la zone Edge SSO) s'affiche (en dehors de votre organisation).

Comme le montre la figure, la page Edge SSO Zone Administration vous permet de:

- Afficher toutes les zones d'identité

- Afficher l'URL de connexion pour chaque zone

- Ajouter et supprimer une zone d'identité

- Configurer le fournisseur d'identité SAML

- Connecter une organisation Edge à une zone d'identité

- Supprimer une zone d'identité de portail

Ajouter une zone d'identité

Pour ajouter une zone d'identité:

- Accédez à la page d'administration de la zone Edge SSO.

- Dans la section "Zones d'identité", cliquez sur +.

Saisissez un nom et une description pour la zone d'identité.

Le nom de zone doit être unique dans toutes les organisations Edge.Remarque: Apigee se réserve le droit de supprimer tout nom de zone jugé injustifiable.

Si nécessaire, saisissez une chaîne à ajouter au sous-domaine.

Par exemple, siacmeest le nom de la zone, vous pouvez définir une zone de productionacme-prodet une zone de testacme-test.

Pour créer la zone de production, saisissez prod comme suffixe de sous-domaine. Dans ce cas, l'URL utilisée pour accéder à l'interface utilisateur Edge estacme-prod.apigee.com, comme décrit dans la section Accéder à votre organisation à l'aide de la zone d'identité.Remarque: Le suffixe de sous-domaine ajouté doit être unique dans toutes vos zones.

Cliquez sur OK.

Configurer le fournisseur d'identité SAML

Configurez le fournisseur d'identité SAML en procédant comme suit:

- Configurez les paramètres SAML.

- Importez un nouveau certificat.

Si nécessaire, convertissez un certificat x509 au format PEM.

Configurer les paramètres SAML

Pour configurer les paramètres SAML, procédez comme suit :

- Accédez à la page d'administration de la zone Edge SSO.

- Cliquez sur la ligne de la zone d'identité pour laquelle vous souhaitez configurer le fournisseur d'identité SAML.

- Dans la section Paramètres SAML, cliquez sur

.

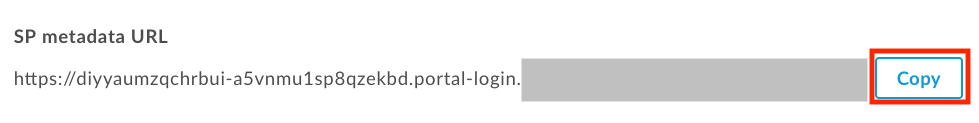

. Cliquez sur Copy (Copier) à côté de l'URL des métadonnées SP.

Configurez votre fournisseur d'identité SAML à l'aide des informations contenues dans le fichier de métadonnées du fournisseur de services (SP).

Pour certains fournisseurs d'identité SAML, vous ne serez invité qu'à indiquer l'URL des métadonnées. Pour les autres, vous devez extraire des informations spécifiques du fichier de métadonnées et les saisir dans un formulaire.

Dans ce dernier cas, collez l'URL dans un navigateur pour télécharger le fichier de métadonnées SP et extraire les informations requises. Par exemple, l'ID d'entité ou l'URL de connexion peuvent être extraits des éléments suivants du fichier de métadonnées SP :Remarque : Dans le fichier de métadonnées du fournisseur de services, l'URL de connexion est appelée URL

AssertionConsumerService(ACS).<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" ID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" entityID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login"><md:AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://diyyaumzqchrbui-a5vnmu1sp8qzekbd.portal-login.apigee.com/saml/SSO/alias/diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" index="0" isDefault="true"/>

Remarque: Si votre fournisseur d'identité SAML l'exige, définissez la restriction d'audience sur zoneID.apigee-saml-login, que vous pouvez copier à partir de l'élément

entityIDdu fichier de métadonnées du SP (comme indiqué ci-dessus).Configurez les paramètres SAML pour le fournisseur d'identité SAML.

Dans la section Paramètres SAML, modifiez les valeurs suivantes obtenues à partir du fichier de métadonnées de votre fournisseur d'identité SAML :

Paramètre SAML Description URL de connexion URL vers laquelle les utilisateurs sont redirigés pour se connecter au fournisseur d'identité du portail SAML.

Exemple:https://dev-431871.oktapreview.com/app/googledev431871_devportalsaml_1/exkhgdyponHIp97po0h7/sso/samlURL de redirection après déconnexion URL vers laquelle les utilisateurs sont redirigés pour se déconnecter du fournisseur d'identité du portail SAML.

Remarque: Si votre fournisseur d'identité SAML ne fournit pas d'URL de déconnexion, laissez ce champ vide. Dans ce cas, elle sera définie sur la même valeur que celle utilisée pour l'URL de connexion.ID d'entité du fournisseur d'identité URL unique pour le fournisseur d'identité SAML.

Par exemple:http://www.okta.com/exkhgdyponHIp97po0h7Remarque:Selon le fournisseur d'identité SAML, ce champ peut être nommé différemment, par exemple

Entity ID,SP Entity ID,Audience URI, etc.Remarque: L'authentification unique Apigee n'est pas compatible avec les deux fonctionnalités suivantes:

- Actualisation automatique du certificat IdP à l'aide d'une URL de métadonnées IdP et en téléchargeant les métadonnées régulièrement pour mettre à jour les modifications côté fournisseur de services SSO Apigee.

- Importation d'un fichier XML de métadonnées IdP dans son intégralité ou utilisation d'une URL de métadonnées IdP pour la configuration automatique du fournisseur d'identité

Cliquez sur Enregistrer.

Ensuite, importez un certificat au format PEM ou PKCSS, comme décrit dans la section suivante.

Importer un nouveau certificat

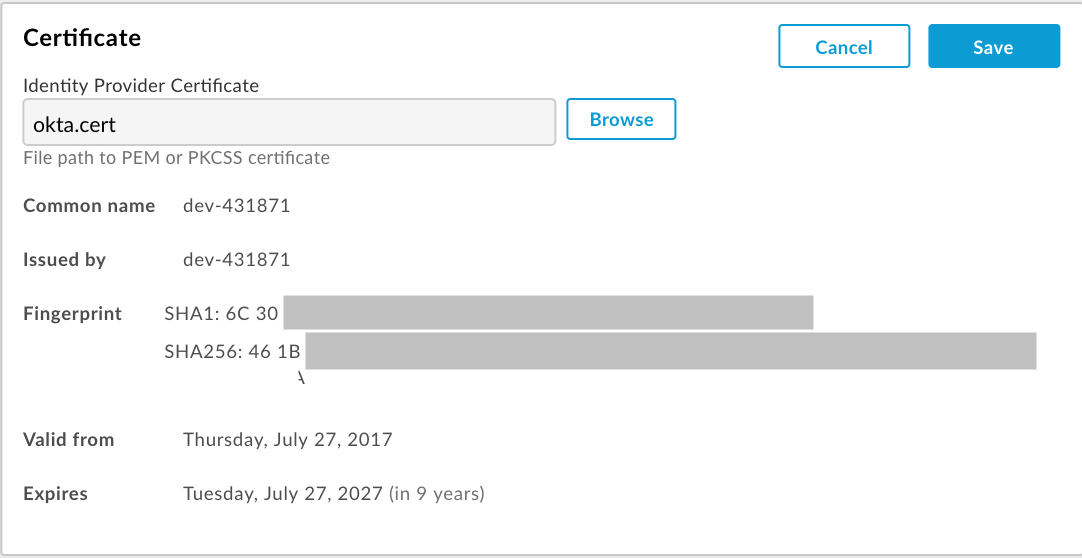

Pour importer un nouveau certificat :

Téléchargez le certificat de validation de la signature auprès de votre fournisseur d'identité SAML.

Remarque: Le certificat doit être au format PEM ou PKCSS. Si nécessaire, convertissez un certificat x509 au format PEM.

Cliquez sur la ligne de la zone d'identité pour laquelle vous souhaitez importer un nouveau certificat.

Dans la section Certificate (Certificat), cliquez sur

.

. Cliquez sur Browse (Parcourir), puis accédez au certificat dans votre répertoire local.

Cliquez sur Ouvrir pour importer le nouveau certificat.

Les champs d'informations sur le certificat sont mis à jour pour refléter le certificat sélectionné.

Vérifiez que le certificat est valide et qu'il n'a pas expiré.

Cliquez sur Enregistrer.

Convertir un certificat x509 au format PEM

Si vous téléchargez un certificat x509, vous devez le convertir au format PEM.

Pour convertir un certificat x509 au format PEM, procédez comme suit :

- Copiez le contenu du fichier

ds:X509Certificate elementà partir du fichier de métadonnées du fournisseur d'identité SAML et collez-le dans l'éditeur de texte de votre choix. - Ajoutez la ligne suivante à la fin du fichier :

-----BEGIN CERTIFICATE----- - Ajoutez la ligne suivante à la fin du fichier :

-----END CERTIFICATE----- - Enregistrez le fichier avec une extension

.pem.

Vous trouverez ci-dessous un exemple de contenu de fichier PEM :

-----BEGIN CERTIFICATE-----

MIICMzCCAZygAwIBAgIJALiPnVsvq8dsMA0GCSqGSIb3DQEBBQUAMFMxCzAJBgNV

BAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNVBAcTA2ZvbzEMMAoGA1UEChMDZm9v

MQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2ZvbzAeFw0xMzAzMTkxNTQwMTlaFw0x

ODAzMTgxNTQwMTlaMFMxCzAJBgNVBAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNV

BAcTA2ZvbzEMMAoGA1UEChMDZm9vMQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2Zv

bzCBnzANBgkqhkiG9w0BAQEFAAOBjQAwgYkCgYEAzdGfxi9CNbMf1UUcvDQh7MYB

OveIHyc0E0KIbhjK5FkCBU4CiZrbfHagaW7ZEcN0tt3EvpbOMxxc/ZQU2WN/s/wP

xph0pSfsfFsTKM4RhTWD2v4fgk+xZiKd1p0+L4hTtpwnEw0uXRVd0ki6muwV5y/P

+5FHUeldq+pgTcgzuK8CAwEAAaMPMA0wCwYDVR0PBAQDAgLkMA0GCSqGSIb3DQEB

BQUAA4GBAJiDAAtY0mQQeuxWdzLRzXmjvdSuL9GoyT3BF/jSnpxz5/58dba8pWen

v3pj4P3w5DoOso0rzkZy2jEsEitlVM2mLSbQpMM+MUVQCQoiG6W9xuCFuxSrwPIS

pAqEAuV4DNoxQKKWmhVv+J0ptMWD25Pnpxeq5sXzghfJnslJlQND

-----END CERTIFICATE-----

Connecter une organisation Edge à une zone d'identité

Pour connecter une organisation Edge à une zone d'identité:

- Accédez à la page d'administration de la zone Edge SSO.

- Dans la section Mappage de l'organisation, sélectionnez une zone d'identité dans le menu déroulant Zone d'identité associé à l'organisation que vous souhaitez attribuer à une zone.

Sélectionnez Aucun (Apigee par défaut) pour activer l'authentification de base pour l'organisation. - Cliquez sur Confirmer pour confirmer la modification.

Accéder à votre organisation à l'aide de la zone d'identité

L'URL que vous utilisez pour accéder à l'interface utilisateur Edge est définie par le nom de votre zone d'identité:

https://zonename.apigee.com

De même, l'URL que vous utilisez pour accéder à l'interface utilisateur Classic Edge est la suivante:

https://zonename.enterprise.apigee.com

Par exemple, Acme Inc. souhaite utiliser le protocole SAML et choisit "acme" comme nom de zone. Acme Les clients Inc. accèdent ensuite à l'interface utilisateur Edge à l'aide de l'URL suivante:

https://acme.apigee.com

La zone identifie les organisations Edge qui prennent en charge SAML. Par exemple, Acme Inc. possède trois org: OrgA, OrgB et OrgC. Acme peut décider d'ajouter toutes les organisations à la zone SAML, ou seulement une sous-ensemble. Les organisations restantes continuent à utiliser l'authentification de base ou les jetons OAuth2 générés à partir de Identifiants d'authentification de base

Vous pouvez définir plusieurs zones d'identité. Toutes les zones peuvent alors être configurées pour utiliser le même d'un fournisseur d'identité.

Par exemple, Acme peut définir une zone de production, "acme-prod", contenant "OrgAProd" et OrgBProd et une zone de test, "acme-test", contenant OrgATest, OrgBTest, OrgADev et OrgBDev.

Vous utiliserez ensuite les URL suivantes pour accéder aux différentes zones:

https://acme-prod.apigee.com https://acme-test.apigee.com

Enregistrer les utilisateurs Edge avec l'authentification SAML

Après avoir activé SAML pour une organisation, vous devez enregistrer les utilisateurs SAML qui ne sont pas encore enregistrés auprès de votre organisation. Pour en savoir plus, consultez Gérer les utilisateurs de l'organisation.

Mettre à jour les scripts pour transmettre les jetons d'accès OAuth2

Une fois SAML activé, l'authentification de base est désactivée pour l'API Edge. Tout

scripts (scripts Maven, scripts shell, apigeetool, etc.) qui reposent sur Edge

Les appels d'API compatibles avec l'authentification de base ne fonctionneront plus. Vous devez mettre à jour les appels d'API

qui utilisent l'authentification de base pour transmettre les jetons d'accès OAuth2 dans l'en-tête du support. Voir Utilisation de SAML avec l'API Edge.

Supprimer une zone d'identité

Pour supprimer une zone d'identité:

- Accédez à la page d'administration de la zone Edge SSO.

- Placez votre curseur sur la ligne associée à la zone d'identité que vous souhaitez supprimer pour afficher le menu d'actions.

- Cliquez sur

.

. - Cliquez sur Supprimer pour confirmer la suppression.

Déconnectez-vous de la page d'administration de la zone SSO Edge

Étant donné que vous gérez des zones d'identité Edge en dehors de votre organisation, vous devez vous déconnecter de la page d'administration des zones SSO Edge, puis vous connecter à votre organisation pour pouvoir accéder aux autres fonctionnalités d'Apigee Edge.