Vous consultez la documentation d'Apigee Edge.

Accédez à la documentation sur Apigee X. info

SAML permet à des administrateurs spécifiques de contrôler la façon dont tous les membres de l'organisation s'authentifient lors de l'utilisation d'Apigee Edge en déléguant l'accès à un serveur d'authentification unique (SSO). En utilisant SAML avec Edge, vous pouvez activer l'authentification unique pour l'UI et l'API Edge, ainsi que pour tous les autres services que vous fournissez et qui sont également compatibles avec SAML.

Pour activer l'authentification unique à l'aide de SAML pour les portails intégrés, consultez Configurer le fournisseur d'identité SAML.

Comprendre la gestion des zones d'identité dans Edge

Une zone d'identité est un domaine d'authentification qui définit les fournisseurs d'identité utilisés pour l'authentification et la configuration personnalisée de l'expérience d'inscription et de connexion des utilisateurs. Ce n'est que lorsque les utilisateurs s'authentifient auprès du fournisseur d'identité qu'ils peuvent accéder aux entités limitées à la zone d'identité.

Apigee Edge est compatible avec les types d'authentification décrits dans le tableau suivant.

| Type d'authentification | Description |

| Par défaut | Créez un compte Apigee Edge et connectez-vous à l'interface utilisateur Edge à l'aide d'un nom d'utilisateur et d'un mot de passe. À l'aide de l'API Edge, vous utilisez ces mêmes informations d'identification avec l'authentification de base HTTP pour autoriser les appels. |

| SAML | Le protocole SAML (Security Assertion Markup Language) est un protocole standard pour les environnements d'authentification unique (SSO). L'authentification SSO via SAML vous permet de vous connecter à Apigee Edge à l'aide de vos informations d'identification existantes, sans avoir à créer de nouveaux comptes. |

Pour prendre en charge l'authentification SAML, vous devez créer une zone d'identité et configurer un fournisseur d'identité SAML, comme décrit dans la section Activer SAML.

Avantages de l'authentification SAML

L'authentification SAML offre plusieurs avantages. Avec SAML, vous pouvez effectuer les opérations suivantes :

- Prenez le contrôle total de la gestion des utilisateurs:connectez le serveur SAML de votre entreprise à Edge. Lorsque des utilisateurs quittent votre organisation et qu'ils sont déprovisionnés de manière centralisée, ils se voient automatiquement refuser l'accès à Edge.

- Contrôlez la manière dont les utilisateurs s'authentifient pour accéder à Edge: sélectionnez différents types d'authentification pour vos organisations Edge.

- Contrôler les règles d'authentification : votre fournisseur SAML peut accepter des règles d'authentification plus conformes aux normes de votre entreprise.

- Surveiller les connexions et les déconnexions, les tentatives de connexion infructueuses et les activités à haut risque sur votre déploiement Edge.

Remarques

Avant de décider d'utiliser SAML, vous devez prendre en compte les exigences suivantes :

- Utilisateurs existants : vous devez ajouter tous les utilisateurs existants de l'organisation au fournisseur d'identité SAML.

- Portail : si vous utilisez un portail des développeurs basé sur Drupal, il utilise OAuth pour accéder à Edge et peut nécessiter d'être reconfiguré avant de pouvoir l'utiliser.

- L'authentification de base sera désactivée : vous devrez remplacer l'authentification de base par OAuth pour tous vos scripts.

- OAuth et SAML doivent être séparés : si vous utilisez à la fois OAuth 2.0 et SAML, vous devez utiliser des sessions de terminal distinctes pour votre flux OAuth 2.0 et votre flux SAML.

Fonctionnement de SAML avec Edge

La spécification SAML définit trois entités :

- Compte principal (utilisateur de l'interface utilisateur Edge)

- Fournisseur de services (Edge SSO)

- Fournisseur d'identité (renvoie une assertion SAML)

Lorsque SAML est activé, le compte principal (un utilisateur de l'UI Edge) demande l'accès au fournisseur de services (authentification unique Edge). Le SSO Edge (dans son rôle de fournisseur de services SAML) demande et obtient une assertion d'identité auprès du fournisseur d'identité SAML, puis utilise cette assertion pour créer le jeton OAuth 2.0 requis pour accéder à l'UI Edge. L'utilisateur est ensuite redirigé vers l'interface utilisateur Edge.

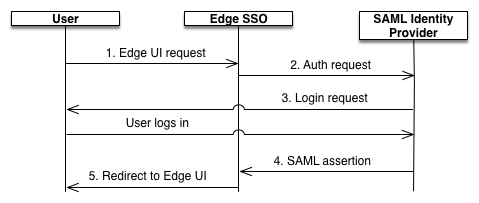

Ce processus est illustré ci-dessous :

Dans ce diagramme :

- L'utilisateur tente d'accéder à l'interface utilisateur Edge en envoyant une demande au domaine de connexion pour Edge

Le SSO, qui inclut le nom de la zone. Exemple :

https://zonename.login.apigee.com - Requêtes non authentifiées envoyées à

https://zonename.login.apigee.comsont redirigés vers le fournisseur d'identité SAML du client. Exemple :https://idp.example.com. - Si le client n'est pas connecté au fournisseur d'identité, il est invité à se connecter po.

- L'utilisateur est authentifié par le fournisseur d'identité SAML. Fournisseur d'identité SAML génère et renvoie une assertion SAML 2.0 à l'authentification unique Edge.

- L'authentification unique Edge valide l'assertion, extrait l'identité de l'utilisateur de l'assertion, génère le jeton d'authentification OAuth 2.0 pour l'UI Edge et redirige l'utilisateur vers la page principale de l'UI Edge à l'adresse :

https://zonename.apigee.com/platform/orgName

Où orgName est le nom d'une organisation Edge.

Voir également Accéder à l'API Edge avec SAML.