Вы просматриваете документацию Apigee Edge .

Перейдите к документации Apigee X. информация

В этом разделе описывается, как включить SAML для Apigee Edge, чтобы аутентификацию членов вашей организации можно было делегировать вашей собственной службе идентификации. Обзор управления SAML и зоной идентификации в Edge см. в разделе Обзор SAML .

Видео: посмотрите короткое видео, чтобы узнать, как получить доступ к API Apigee Edge до и после включения единого входа (SSO) с использованием SAML.

О роли зонального администратора

Вы должны быть администратором зоны , чтобы управлять зонами идентификации в Edge. Роль Zoneadmin предоставляет полные процедуры CRUD только для управления зонами идентификации.

Чтобы назначить роль администратора зоны вашей учетной записи Apigee Edge, обратитесь в службу поддержки Apigee Edge .

Прежде чем начать

Прежде чем начать, получите следующую информацию от стороннего поставщика удостоверений SAML :

- Сертификат для проверки подписи (формат PEM или PKCSS). При необходимости конвертируйте сертификат x509 в формат PEM.

Информация о конфигурации (определена в следующей таблице)

Конфигурация Описание URL-адрес для входа URL-адрес, на который пользователи перенаправляются для входа в систему поставщика удостоверений SAML. URL-адрес выхода URL-адрес, на который пользователи перенаправляются для выхода из поставщика удостоверений SAML. Идентификатор объекта МВУ Уникальный URL-адрес этого поставщика удостоверений. Например: https://idp.example.com/saml

Кроме того, настройте стороннего поставщика удостоверений SAML со следующими настройками:

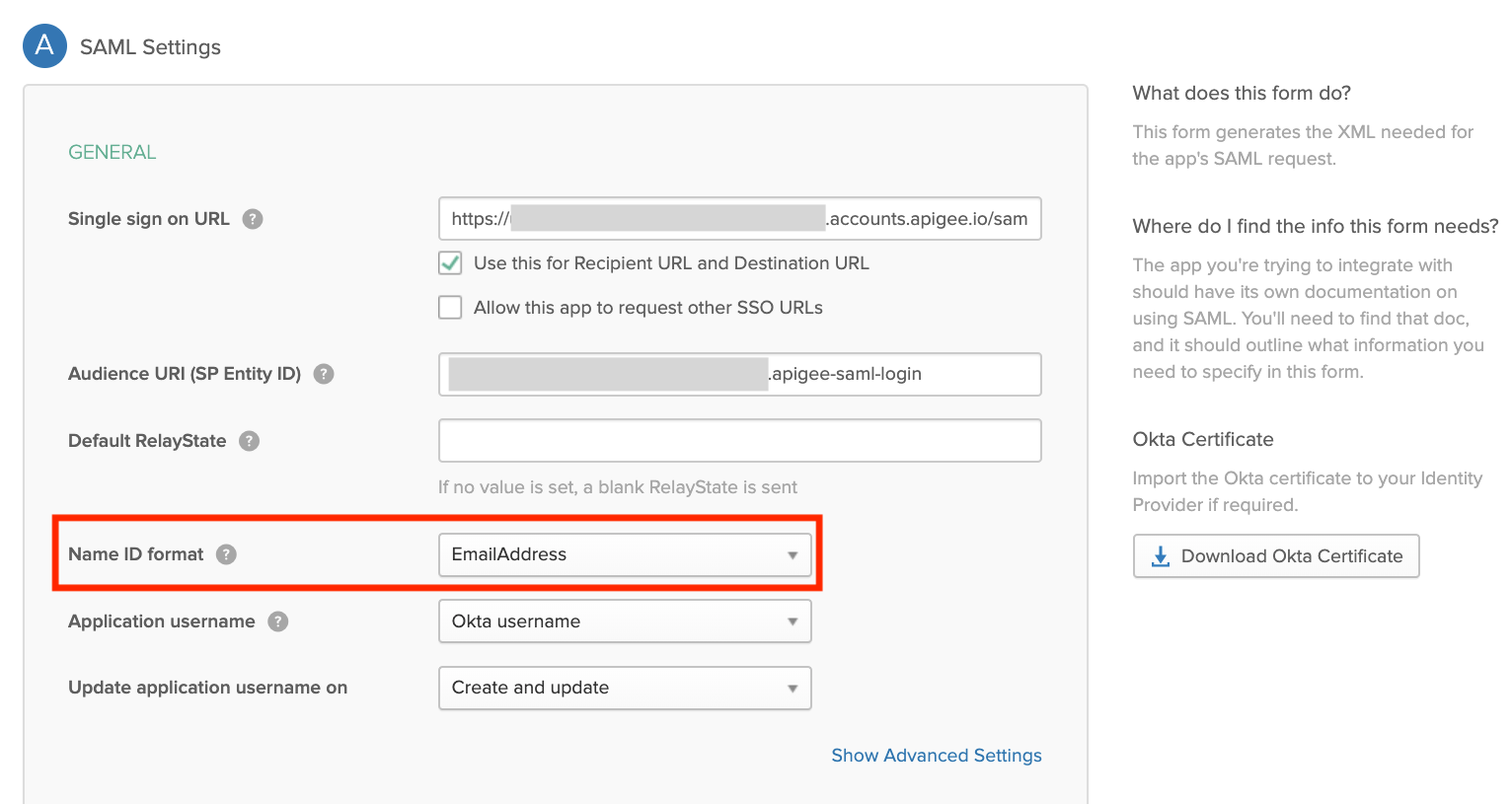

- Убедитесь, что атрибут

NameIDсопоставлен с адресом электронной почты пользователя. Адрес электронной почты пользователя служит уникальным идентификатором учетной записи разработчика Edge. Ниже показан пример использования Okta, где поле формата Name ID определяет атрибутNameID.

- (Необязательно) Установите продолжительность сеанса с аутентификацией на 15 дней, чтобы она соответствовала продолжительности сеанса с аутентификацией пользовательского интерфейса Edge.

Изучите страницу администрирования зоны Edge SSO

Управляйте зонами идентификации для Edge с помощью страницы администрирования зоны единого входа Edge. Страница администрирования зоны Edge SSO существует за пределами вашей организации , что позволяет вам назначить несколько организаций одной и той же зоне идентификации.

Чтобы получить доступ к странице администрирования зоны Edge SSO:

- Войдите на https://apigee.com/edge , используя учетную запись пользователя Apigee Edge с правами администратора зоны .

- Выберите «Администратор» > «Единый вход» на левой панели навигации.

Откроется страница администрирования зоны Edge SSO (за пределами вашей организации).

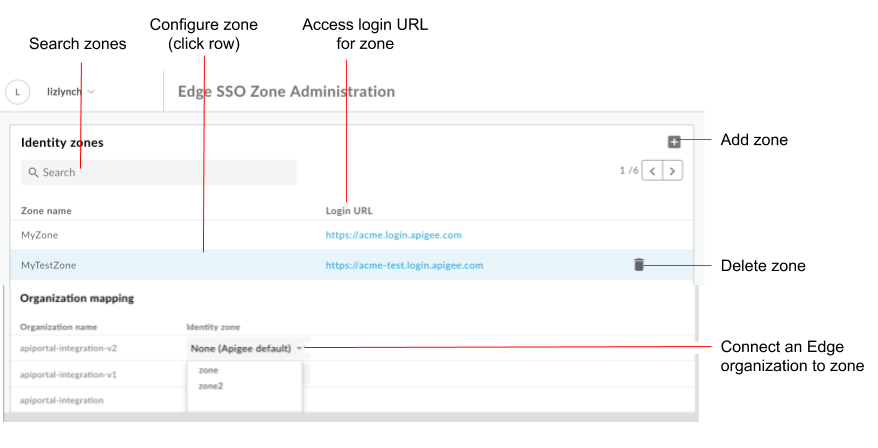

Как показано на рисунке, страница администрирования зоны Edge SSO позволяет вам:

- Посмотреть все зоны идентификации

- Просмотр URL-адреса входа для каждой зоны

- Добавить и удалить зону идентификации

- Настройка поставщика удостоверений SAML

- Подключите пограничную организацию к зоне идентификации

- Удаление зоны идентификации портала

Добавить зону идентификации

Чтобы добавить зону идентификации:

- Откройте страницу администрирования зоны Edge SSO .

- В разделе Зоны идентификации нажмите + .

Введите имя и описание зоны идентификации.

Имя зоны должно быть уникальным во всех пограничных организациях.Примечание . Apigee оставляет за собой право удалить любое название зоны, которое будет сочтено необоснованным.

При необходимости введите строку, которую нужно добавить к субдомену.

Например, если имя зоны —acme, вы можете определить производственную зонуacme-prodи тестовую зонуacme-test.

Чтобы создать производственную зону, введите prod в качестве суффикса поддомена. В этом случае URL-адрес, используемый для доступа к пользовательскому интерфейсу Edge, будет иметь вид:acme-prod.apigee.com, как описано в разделе Доступ к вашей организации с помощью зоны идентификации .Примечание . Добавленный суффикс субдомена должен быть уникальным во всех ваших зонах.

Нажмите ОК .

Настройка поставщика удостоверений SAML

Настройте поставщика удостоверений SAML, выполнив следующие шаги:

- Настройте параметры SAML .

- Загрузите новый сертификат .

При необходимости конвертируйте сертификат x509 в формат PEM .

Настройка параметров SAML

Чтобы настроить параметры SAML:

- Откройте страницу администрирования зоны Edge SSO .

- Щелкните строку зоны идентификации, для которой вы хотите настроить поставщика удостоверений SAML.

- В разделе «Настройки SAML» нажмите

.

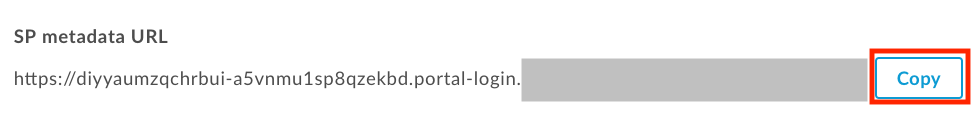

. Нажмите «Копировать» рядом с URL-адресом метаданных SP .

Настройте поставщика удостоверений SAML, используя информацию в файле метаданных поставщика услуг (SP).

Для некоторых поставщиков удостоверений SAML вам будет предложено ввести только URL-адрес метаданных. В других случаях вам потребуется извлечь конкретную информацию из файла метаданных и ввести ее в форму.

В последнем случае вставьте URL-адрес в браузер, чтобы загрузить файл метаданных SP и извлечь необходимую информацию. Например, идентификатор объекта или URL-адрес для входа можно извлечь из следующих элементов файла метаданных SP:Примечание . В файле метаданных SP URL-адрес для входа называется URL-адресом

AssertionConsumerService(ACS).-

<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" ID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" entityID=" diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login "> -

<md:AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location=" https://diyyaumzqchrbui-a5vnmu1sp8qzekbd.portal-login.apigee.com/saml/SSO/alias/diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login " index="0" isDefault="true"/>

Примечание . Если этого требует ваш поставщик удостоверений SAML, установите ограничение аудитории на zoneID .apigee-saml-login, которое вы можете скопировать из

entityIDв файле метаданных SP (показано выше).-

Настройте параметры SAML для поставщика удостоверений SAML .

В разделе «Настройки SAML» отредактируйте следующие значения , полученные из файла метаданных вашего поставщика удостоверений SAML :

Настройка SAML Описание URL-адрес для входа URL-адрес, на который пользователи перенаправляются для входа в поставщика удостоверений портала SAML.

Например:https://dev-431871.oktapreview.com/app/googledev431871_devportalsaml_1/exkhgdyponHIp97po0h7/sso/saml.URL-адрес выхода URL-адрес, на который пользователи перенаправляются для выхода из поставщика удостоверений портала SAML.

Примечание . Если ваш поставщик удостоверений SAML не предоставляет URL-адрес выхода, оставьте это поле пустым. В этом случае ему будет присвоено то же значение, которое используется для URL-адреса входа.Идентификатор объекта МВУ Уникальный URL-адрес поставщика удостоверений SAML.

Например:http://www.okta.com/exkhgdyponHIp97po0h7Примечание. В зависимости от поставщика удостоверений SAML это поле может называться по-разному, например

Entity ID,SP Entity ID,Audience URIи т. д.Примечание . Apigee SSO не поддерживает следующие две функции:

- Автоматическое обновление сертификата IDP с использованием URL-адреса метаданных IDP и периодической загрузки метаданных для обновления изменений на стороне поставщика услуг единого входа Apigee.

- Загрузка всего XML-файла метаданных IDP или использование URL-адреса метаданных IDP для автоматической настройки IDP.

Нажмите Сохранить .

Затем загрузите сертификат в формате PEM или PKCSS, как описано в следующем разделе.

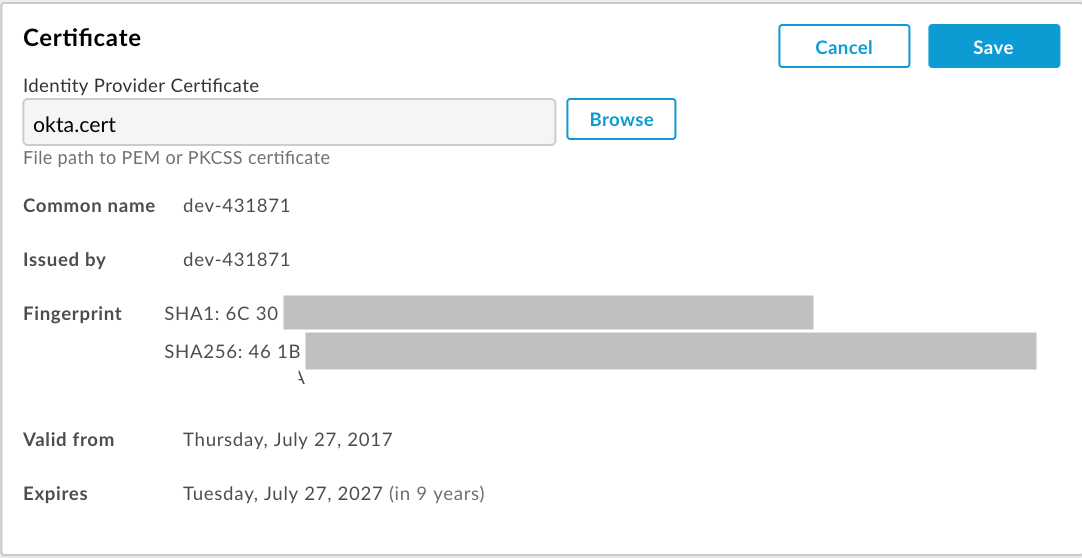

Загрузите новый сертификат

Чтобы загрузить новый сертификат:

Загрузите сертификат для проверки подписи у своего поставщика удостоверений SAML.

Примечание . Сертификат должен быть в формате PEM или PKCSS. При необходимости конвертируйте сертификат x509 в формат PEM .

Щелкните строку зоны идентификации, для которой вы хотите загрузить новый сертификат.

В разделе Сертификат нажмите кнопку

.

.Нажмите «Обзор» и перейдите к сертификату в локальном каталоге.

Нажмите «Открыть» , чтобы загрузить новый сертификат.

Поля с информацией о сертификате обновляются, отражая выбранный сертификат.

Убедитесь, что сертификат действителен и срок его действия не истек.

Нажмите Сохранить .

Преобразование сертификата x509 в формат PEM

Если вы загружаете сертификат x509, вам необходимо преобразовать его в формат PEM.

Чтобы преобразовать сертификат x509 в формат PEM:

- Скопируйте содержимое

ds:X509Certificate elementиз файла метаданных поставщика удостоверений SAML и вставьте его в свой любимый текстовый редактор. - Добавьте следующую строку в начало файла:

-----BEGIN CERTIFICATE----- - Добавьте следующую строку внизу файла:

-----END CERTIFICATE----- - Сохраните файл, используя расширение

.pem.

Ниже приведен пример содержимого файла PEM:

-----BEGIN CERTIFICATE-----

MIICMzCCAZygAwIBAgIJALiPnVsvq8dsMA0GCSqGSIb3DQEBBQUAMFMxCzAJBgNV

BAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNVBAcTA2ZvbzEMMAoGA1UEChMDZm9v

MQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2ZvbzAeFw0xMzAzMTkxNTQwMTlaFw0x

ODAzMTgxNTQwMTlaMFMxCzAJBgNVBAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNV

BAcTA2ZvbzEMMAoGA1UEChMDZm9vMQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2Zv

bzCBnzANBgkqhkiG9w0BAQEFAAOBjQAwgYkCgYEAzdGfxi9CNbMf1UUcvDQh7MYB

OveIHyc0E0KIbhjK5FkCBU4CiZrbfHagaW7ZEcN0tt3EvpbOMxxc/ZQU2WN/s/wP

xph0pSfsfFsTKM4RhTWD2v4fgk+xZiKd1p0+L4hTtpwnEw0uXRVd0ki6muwV5y/P

+5FHUeldq+pgTcgzuK8CAwEAAaMPMA0wCwYDVR0PBAQDAgLkMA0GCSqGSIb3DQEB

BQUAA4GBAJiDAAtY0mQQeuxWdzLRzXmjvdSuL9GoyT3BF/jSnpxz5/58dba8pWen

v3pj4P3w5DoOso0rzkZy2jEsEitlVM2mLSbQpMM+MUVQCQoiG6W9xuCFuxSrwPIS

pAqEAuV4DNoxQKKWmhVv+J0ptMWD25Pnpxeq5sXzghfJnslJlQND

-----END CERTIFICATE-----

Подключите пограничную организацию к зоне идентификации

Чтобы подключить пограничную организацию к зоне идентификации:

- Откройте страницу администрирования зоны Edge SSO .

- В разделе «Сопоставление организации» выберите зону идентификации в раскрывающемся меню Зона идентификации , связанную с организацией, которую вы хотите назначить зоне.

Выберите «Нет» (Apigee по умолчанию), чтобы включить базовую аутентификацию для организации. - Нажмите «Подтвердить» , чтобы подтвердить изменение.

Доступ к вашей организации с помощью зоны идентификации

URL-адрес, который вы используете для доступа к пользовательскому интерфейсу Edge, определяется именем вашей зоны идентификации:

https://zonename.apigee.com

Аналогично, URL-адрес, который вы используете для доступа к классическому пользовательскому интерфейсу Edge, выглядит следующим образом:

https://zonename.enterprise.apigee.com

Например, компания Acme Inc. хочет использовать SAML и выбирает «acme» в качестве имени зоны. Клиенты Acme Inc. затем получают доступ к пользовательскому интерфейсу Edge по следующему URL-адресу:

https://acme.apigee.com

Зона идентифицирует пограничные организации, поддерживающие SAML. Например, у Acme Inc. есть три организации: OrgA, OrgB и OrgC. Acme может принять решение о добавлении в зону SAML всех организаций или только их части. Остальные организации продолжают использовать токены Basic Auth или OAuth2, созданные на основе учетных данных Basic Auth.

Вы можете определить несколько зон идентификации. Затем все зоны можно настроить на использование одного и того же поставщика удостоверений.

Например, Acme может захотеть определить производственную зону «acme-prod», содержащую OrgAProd и OrgBProd, и тестовую зону «acme-test», содержащую OrgATest, OrgBTest, OrgADev и OrgBDev.

Затем вы используете следующие URL-адреса для доступа к различным зонам:

https://acme-prod.apigee.com https://acme-test.apigee.com

Регистрация пользователей Edge с аутентификацией SAML

После включения SAML для организации вам необходимо зарегистрировать пользователей SAML, которые еще не зарегистрированы в вашей организации. Дополнительные сведения см. в разделе Управление пользователями организации .

Обновите скрипты для передачи токенов доступа OAuth2.

После включения SAML базовая аутентификация отключается для Edge API. Все сценарии (скрипты Maven, сценарии оболочки, apigeetool и т. д.), использующие вызовы Edge API, поддерживающие базовую аутентификацию, больше не будут работать. Необходимо обновить вызовы API и сценарии, использующие базовую аутентификацию для передачи токенов доступа OAuth2 в заголовке носителя. См. Использование SAML с Edge API .

Удаление зоны идентификации

Чтобы удалить зону идентификации:

- Откройте страницу администрирования зоны Edge SSO .

- Наведите курсор на строку, связанную с зоной идентификации, которую вы хотите удалить, чтобы отобразить меню действий.

- Нажмите

.

. - Нажмите «Удалить» , чтобы подтвердить операцию удаления.

Выйдите со страницы администрирования зоны Edge SSO.

Поскольку вы управляете зонами идентификации Edge за пределами своей организации, вам потребуется выйти из страницы администрирования зоны единого входа Edge, а затем войти в свою организацию, чтобы получить доступ к другим функциям Apigee Edge.