Вы просматриваете документацию Apigee Edge .

Перейдите к документации Apigee X. информация

SAML позволяет конкретным администраторам контролировать способ аутентификации всех членов организации при использовании Apigee Edge, делегируя полномочия серверу единого входа (SSO). Используя SAML с Edge, вы можете поддерживать единый вход для пользовательского интерфейса и API Edge в дополнение к любым другим службам, которые вы предоставляете и которые также поддерживают SAML.

Чтобы включить единый вход с использованием SAML для интегрированных порталов, см. раздел Настройка поставщика удостоверений SAML .

Понимание управления зоной идентификации в Edge

Зона идентификации — это область аутентификации, которая определяет поставщиков удостоверений, используемых для аутентификации и пользовательской конфигурации регистрации пользователей и входа в систему. Только когда пользователи проходят проверку подлинности у поставщика удостоверений, они могут получить доступ к объектам, попадающим в зону удостоверений.

Apigee Edge поддерживает типы аутентификации, описанные в следующей таблице.

| Тип аутентификации | Описание |

| По умолчанию | Создайте учетную запись Apigee Edge и войдите в пользовательский интерфейс Edge, используя имя пользователя и пароль. Используя Edge API, вы используете те же учетные данные с базовой аутентификацией HTTP для авторизации вызовов. |

| SAML | Язык разметки утверждений безопасности (SAML) — это стандартный протокол для сред единого входа (SSO). Аутентификация SSO с использованием SAML позволяет вам входить в Apigee Edge, используя существующие учетные данные, без необходимости создавать новые учетные записи. |

Для поддержки аутентификации SAML вы создаете новую зону идентификации и настраиваете поставщика удостоверений SAML, как описано в разделе Включение SAML .

Преимущества аутентификации SAML

Аутентификация SAML предлагает несколько преимуществ. Используя SAML, вы можете:

- Получите полный контроль над управлением пользователями: подключите SAML-сервер вашей компании к Edge. Когда пользователи покидают вашу организацию и централизованно деинициализируются, им автоматически отказывается в доступе к Edge.

- Контролируйте, как пользователи проходят аутентификацию для доступа к Edge: выберите различные типы аутентификации для ваших организаций Edge.

- Управляйте политиками аутентификации. Ваш поставщик SAML может поддерживать политики аутентификации, которые больше соответствуют стандартам вашего предприятия.

- Отслеживайте входы в систему, выходы из системы, неудачные попытки входа и действия с высоким риском в вашем Edge-развертывании.

Соображения

Прежде чем вы решите использовать SAML, вам следует учитывать следующие требования:

- Существующие пользователи: необходимо добавить всех существующих пользователей организации к поставщику удостоверений SAML.

- Портал. Если вы используете портал разработчика на базе Drupal, портал использует OAuth для доступа к Edge, и, возможно, его потребуется перенастроить, прежде чем вы сможете его использовать.

- Базовая аутентификация будет отключена: вам нужно будет заменить базовую аутентификацию на OAuth для всех ваших скриптов.

- OAuth и SAML должны храниться отдельно. Если вы используете и OAuth 2.0, и SAML, вам необходимо использовать отдельные сеансы терминала для потока OAuth 2.0 и потока SAML.

Как SAML работает с Edge

Спецификация SAML определяет три объекта:

- Руководитель (пользователь Edge UI)

- Поставщик услуг (Edge SSO)

- Поставщик удостоверений (возвращает утверждение SAML)

Когда SAML включен, субъект (пользователь Edge UI) запрашивает доступ к поставщику услуг (Edge SSO). Edge SSO (в роли поставщика услуг SAML) затем запрашивает и получает подтверждение идентификации от поставщика удостоверений SAML и использует это утверждение для создания токена OAuth 2.0, необходимого для доступа к пользовательскому интерфейсу Edge. Затем пользователь перенаправляется в пользовательский интерфейс Edge.

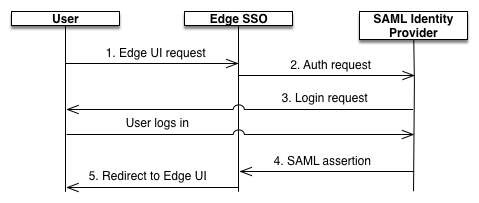

Этот процесс показан ниже:

На этой диаграмме:

- Пользователь пытается получить доступ к пользовательскому интерфейсу Edge, отправляя запрос к домену входа в систему Edge SSO, который включает имя зоны. Например,

https:// zonename .login.apigee.com - Неаутентифицированные запросы к

https:// zonename .login.apigee.comперенаправляются поставщику удостоверений SAML клиента. Например,https://idp.example.com. - Если клиент не вошел в систему поставщика удостоверений, ему будет предложено войти в систему.

- Пользователь аутентифицируется поставщиком удостоверений SAML. Поставщик удостоверений SAML генерирует и возвращает утверждение SAML 2.0 в Edge SSO.

- Edge SSO проверяет утверждение, извлекает из него удостоверение пользователя, генерирует токен аутентификации OAuth 2.0 для пользовательского интерфейса Edge и перенаправляет пользователя на главную страницу пользовательского интерфейса Edge по адресу:

https://zonename.apigee.com/platform/orgName

Где orgName — это имя организации Edge.

См. также раздел Доступ к Edge API с помощью SAML .

Начинайте!

Узнайте, как включить SAML , Вы просматриваете документацию Apigee Edge .

Перейдите к документации Apigee X. информация

SAML позволяет конкретным администраторам контролировать способ аутентификации всех членов организации при использовании Apigee Edge, делегируя полномочия серверу единого входа (SSO). Используя SAML с Edge, вы можете поддерживать единый вход для пользовательского интерфейса и API Edge в дополнение к любым другим службам, которые вы предоставляете и которые также поддерживают SAML.

Чтобы включить единый вход с использованием SAML для интегрированных порталов, см. раздел Настройка поставщика удостоверений SAML .

Понимание управления зоной идентификации в Edge

Зона идентификации — это область аутентификации, которая определяет поставщиков удостоверений, используемых для аутентификации и пользовательской конфигурации регистрации пользователей и входа в систему. Только когда пользователи проходят проверку подлинности у поставщика удостоверений, они могут получить доступ к объектам, попадающим в зону удостоверений.

Apigee Edge поддерживает типы аутентификации, описанные в следующей таблице.

| Тип аутентификации | Описание |

| По умолчанию | Создайте учетную запись Apigee Edge и войдите в пользовательский интерфейс Edge, используя имя пользователя и пароль. Используя Edge API, вы используете те же учетные данные с базовой аутентификацией HTTP для авторизации вызовов. |

| SAML | Язык разметки утверждений безопасности (SAML) — это стандартный протокол для сред единого входа (SSO). Аутентификация SSO с использованием SAML позволяет вам входить в Apigee Edge, используя существующие учетные данные, без необходимости создавать новые учетные записи. |

Для поддержки аутентификации SAML вы создаете новую зону идентификации и настраиваете поставщика удостоверений SAML, как описано в разделе Включение SAML .

Преимущества аутентификации SAML

Аутентификация SAML предлагает несколько преимуществ. Используя SAML, вы можете:

- Получите полный контроль над управлением пользователями: подключите SAML-сервер вашей компании к Edge. Когда пользователи покидают вашу организацию и централизованно деинициализируются, им автоматически отказывается в доступе к Edge.

- Контролируйте, как пользователи проходят аутентификацию для доступа к Edge: выберите различные типы аутентификации для ваших организаций Edge.

- Управляйте политиками аутентификации. Ваш поставщик SAML может поддерживать политики аутентификации, которые больше соответствуют стандартам вашего предприятия.

- Отслеживайте входы в систему, выходы из системы, неудачные попытки входа и действия с высоким риском в вашем Edge-развертывании.

Соображения

Прежде чем вы решите использовать SAML, вам следует учитывать следующие требования:

- Существующие пользователи: необходимо добавить всех существующих пользователей организации к поставщику удостоверений SAML.

- Портал. Если вы используете портал разработчика на базе Drupal, портал использует OAuth для доступа к Edge, и, возможно, его потребуется перенастроить, прежде чем вы сможете его использовать.

- Базовая аутентификация будет отключена: вам нужно будет заменить базовую аутентификацию на OAuth для всех ваших скриптов.

- OAuth и SAML должны храниться отдельно. Если вы используете и OAuth 2.0, и SAML, вам необходимо использовать отдельные сеансы терминала для потока OAuth 2.0 и потока SAML.

Как SAML работает с Edge

Спецификация SAML определяет три объекта:

- Руководитель (пользователь Edge UI)

- Поставщик услуг (Edge SSO)

- Поставщик удостоверений (возвращает утверждение SAML)

Когда SAML включен, субъект (пользователь Edge UI) запрашивает доступ к поставщику услуг (Edge SSO). Edge SSO (в роли поставщика услуг SAML) затем запрашивает и получает подтверждение идентификации от поставщика удостоверений SAML и использует это утверждение для создания токена OAuth 2.0, необходимого для доступа к пользовательскому интерфейсу Edge. Затем пользователь перенаправляется в пользовательский интерфейс Edge.

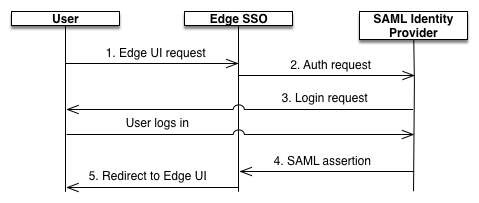

Этот процесс показан ниже:

На этой диаграмме:

- Пользователь пытается получить доступ к пользовательскому интерфейсу Edge, отправляя запрос к домену входа в систему Edge SSO, который включает имя зоны. Например,

https:// zonename .login.apigee.com - Неаутентифицированные запросы к

https:// zonename .login.apigee.comперенаправляются поставщику удостоверений SAML клиента. Например,https://idp.example.com. - Если клиент не вошел в систему поставщика удостоверений, ему будет предложено войти в систему.

- Пользователь аутентифицируется поставщиком удостоверений SAML. Поставщик удостоверений SAML создает и возвращает утверждение SAML 2.0 в Edge SSO.

- Edge SSO проверяет утверждение, извлекает из него удостоверение пользователя, генерирует токен аутентификации OAuth 2.0 для пользовательского интерфейса Edge и перенаправляет пользователя на главную страницу пользовательского интерфейса Edge по адресу:

https://zonename.apigee.com/platform/orgName

Где orgName — это имя организации Edge.

См. также раздел Доступ к Edge API с помощью SAML .