Вы просматриваете документацию Apigee Edge .

Перейдите к документации Apigee X. информация

Для интегрированных порталов вы можете определить поставщиков удостоверений для поддержки типов аутентификации, определенных в следующей таблице.

| Тип аутентификации | Описание |

|---|---|

| Встроенный | Требует от пользователей передать свои учетные данные (имя пользователя и пароль) на интегрированный портал для аутентификации. Когда вы создаете новый портал, встроенный поставщик удостоверений настраивается и включается. Чтобы понять процесс входа в систему с точки зрения пользователя, см. раздел Вход на портал с использованием учетных данных пользователя (встроенный поставщик) . |

| SAML (бета) | Язык разметки утверждений безопасности (SAML) — это стандартный протокол для среды единого входа (SSO). Аутентификация SSO с использованием SAML позволяет пользователям входить на интегрированные порталы Apigee Edge без необходимости создавать новые учетные записи. Пользователи входят в систему, используя учетные данные своей централизованно управляемой учетной записи. Чтобы понять процесс входа в систему с точки зрения пользователя, см. раздел Вход на портал с помощью SAML . |

Преимущества аутентификации SAML для интегрированных порталов

Настройка SAML в качестве поставщика удостоверений для интегрированного портала дает следующие преимущества:

- Настройте свою программу разработчика один раз и повторно используйте ее на нескольких интегрированных порталах. Выберите программу разработчика при создании интегрированного портала. Легко обновляйте или изменяйте программу разработчика по мере развития требований.

- Возьмите полный контроль над управлением пользователями

Подключите SAML-сервер вашей компании к интегрированному порталу. Когда пользователи покинут вашу организацию и будут централизованно деинициализированы, они больше не смогут проходить аутентификацию с помощью вашей службы единого входа для использования интегрированного портала.

Настройка встроенного поставщика удостоверений

Настройте встроенного поставщика удостоверений, как описано в следующих разделах.

Доступ к странице встроенного поставщика удостоверений

Чтобы получить доступ к встроенному поставщику удостоверений:

- Выберите «Опубликовать» > «Порталы» на боковой панели навигации, чтобы отобразить список порталов.

- Щелкните строку портала, для которого вы хотите просмотреть команды.

- Нажмите «Учетные записи» на целевой странице портала. Альтернативно вы можете выбрать «Учетные записи» в раскрывающемся списке портала на верхней панели навигации.

- Откройте вкладку «Аутентификация» .

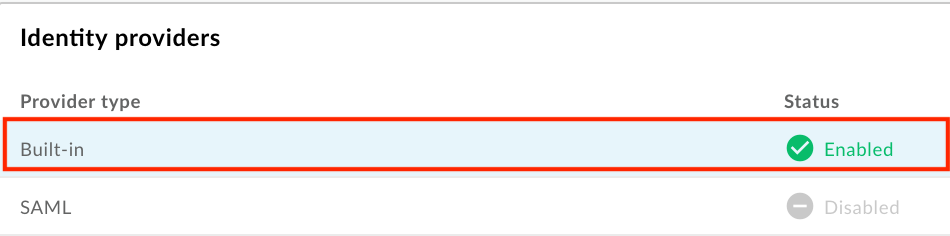

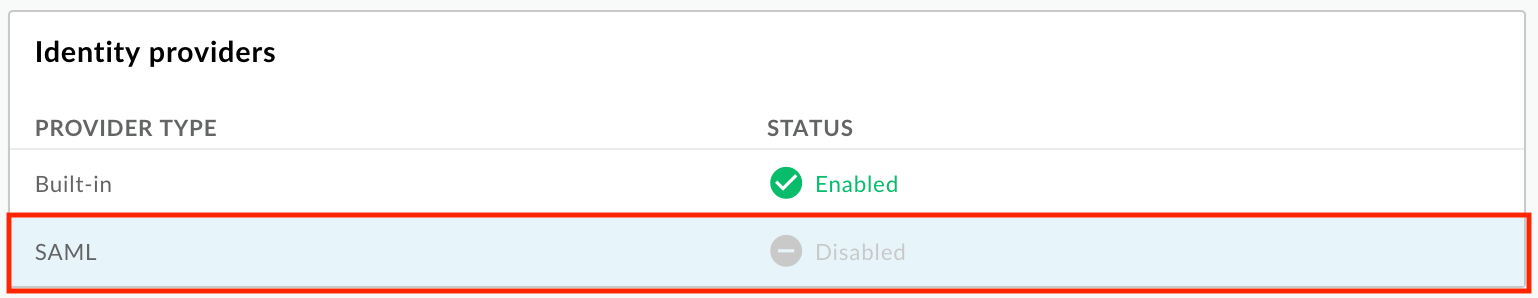

- В разделе Поставщики удостоверений выберите Тип встроенного поставщика.

- Настройте встроенного поставщика удостоверений, как описано в следующих разделах:

Включить встроенный поставщик удостоверений

Чтобы включить встроенный поставщик удостоверений:

- Откройте страницу встроенного поставщика удостоверений .

- Нажмите

в разделе «Конфигурация поставщика» .

в разделе «Конфигурация поставщика» . Установите флажок Включено , чтобы включить поставщика удостоверений.

Чтобы отключить встроенный поставщик удостоверений, снимите флажок.

Нажмите Сохранить .

Ограничить регистрацию на портале по адресу электронной почты или домену

Ограничьте регистрацию на портале, указав отдельные адреса электронной почты ( developer@some-company.com ) или домены электронной почты ( some-company.com , без начального @ ), которые могут создавать учетные записи на вашем портале.

Чтобы сопоставить все вложенные поддомены, добавьте *. Строка подстановочного знака для домена или субдомена. Например, *.example.com будет соответствовать test@example.com , test@dev.example.com и т. д.

Если оставить пустым, для регистрации на портале можно использовать любой адрес электронной почты.

Чтобы ограничить регистрацию на портале по адресу электронной почты или домену:

- Откройте страницу встроенного поставщика удостоверений .

- Нажмите

в разделе «Конфигурация поставщика» .

в разделе «Конфигурация поставщика» . - В разделе «Ограничения учетной записи» введите адрес электронной почты или домен электронной почты, которому вы хотите разрешить регистрацию, и войдите на портал в текстовое поле, а затем нажмите + .

- При необходимости добавьте дополнительные записи.

- Чтобы удалить запись, щелкните x рядом с ней.

- Нажмите Сохранить .

Настройка уведомлений по электронной почте

Для встроенного провайдера вы можете включить и настроить следующие уведомления по электронной почте:

| Уведомление по электронной почте | Получатель | Курок | Описание |

|---|---|---|---|

| Уведомление об аккаунте | Поставщик API | Пользователь портала создает новую учетную запись | Если вы настроили свой портал на требование ручной активации учетных записей пользователей , вам необходимо вручную активировать учетную запись пользователя, прежде чем пользователь портала сможет войти в систему. |

| Проверка аккаунта | Пользователь портала | Пользователь портала создает новую учетную запись | Предоставляет безопасную ссылку для проверки создания учетной записи. Срок действия ссылки истекает через 10 минут. |

При настройке уведомлений по электронной почте:

- Используйте HTML-теги для форматирования текста. Обязательно отправьте тестовое электронное письмо, чтобы убедиться, что форматирование отображается правильно.

Вы можете вставить одну или несколько следующих переменных, которые будут заменены при отправке уведомления по электронной почте.

Переменная Описание {{firstName}}Имя {{lastName}}Фамилия {{email}}Адрес электронной почты {{siteurl}}Ссылка на живой портал {{verifylink}}Ссылка, используемая для проверки аккаунта

Чтобы настроить уведомления по электронной почте:

- Откройте страницу встроенного поставщика удостоверений .

Чтобы настроить уведомления по электронной почте, отправляемые на:

- Поставщики API для активации новой учетной записи разработчика, нажмите

в разделе «Уведомление об учетной записи» .

в разделе «Уведомление об учетной записи» . - Пользователи портала, чтобы подтвердить свою личность, нажмите

в разделе «Подтверждение учетной записи» .

в разделе «Подтверждение учетной записи» .

- Поставщики API для активации новой учетной записи разработчика, нажмите

Отредактируйте поля «Тема» и «Тело» .

Нажмите «Отправить тестовое письмо» , чтобы отправить тестовое письмо на свой адрес электронной почты.

Нажмите Сохранить .

Настройка поставщика удостоверений SAML (бета-версия)

Настройте поставщика удостоверений SAML, как описано в следующих разделах.

Откройте страницу поставщика удостоверений SAML.

Чтобы получить доступ к поставщику удостоверений SAML:

- Выберите «Опубликовать» > «Порталы» на боковой панели навигации, чтобы отобразить список порталов.

- Щелкните строку портала, для которого вы хотите просмотреть команды.

- Нажмите «Учетные записи» на целевой странице портала. Альтернативно вы можете выбрать «Учетные записи» в раскрывающемся списке портала на верхней панели навигации.

- Откройте вкладку «Аутентификация» .

- В разделе Поставщики удостоверений выберите тип поставщика SAML .

Настройте поставщика удостоверений SAML, как описано в следующих разделах:

Включить поставщика удостоверений SAML

Чтобы включить поставщика удостоверений SAML:

- Откройте страницу поставщика удостоверений SAML .

- Нажмите

в разделе «Конфигурация поставщика» .

в разделе «Конфигурация поставщика» . Установите флажок Включено , чтобы включить поставщика удостоверений.

Чтобы отключить поставщика удостоверений SAML, снимите флажок.

Нажмите Сохранить .

Если вы настроили личный домен, см. раздел Использование личного домена с поставщиком удостоверений SAML .

Настройка параметров SAML

Чтобы настроить параметры SAML:

- Откройте страницу поставщика удостоверений SAML .

- В разделе «Настройки SAML» нажмите

.

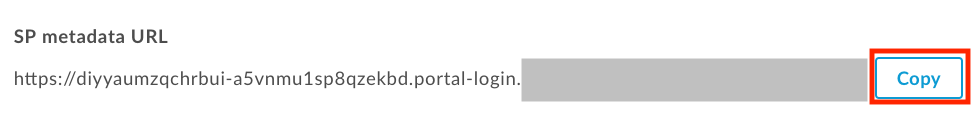

. Нажмите «Копировать» рядом с URL-адресом метаданных SP .

Настройте поставщика удостоверений SAML, используя информацию в файле метаданных поставщика услуг (SP).

Для некоторых поставщиков удостоверений SAML вам будет предложено ввести только URL-адрес метаданных. В других случаях вам потребуется извлечь конкретную информацию из файла метаданных и ввести ее в форму.

В последнем случае вставьте URL-адрес в браузер, чтобы загрузить файл метаданных SP и извлечь необходимую информацию. Например, идентификатор объекта или URL-адрес для входа можно извлечь из следующих элементов файла метаданных SP:-

<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" ID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" entityID=" diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login "> -

<md:AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location=" https://diyyaumzqchrbui-a5vnmu1sp8qzekbd.portal-login.apigee.com/saml/SSO/alias/diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login " index="0" isDefault="true"/>

-

Настройте параметры SAML для поставщика удостоверений .

В разделе «Настройки SAML» отредактируйте следующие значения , полученные из файла метаданных вашего поставщика удостоверений SAML :

Настройка SAML Описание URL-адрес для входа URL-адрес, на который пользователи перенаправляются для входа в систему поставщика удостоверений SAML.

Например:https://dev-431871.oktapreview.com/app/googledev431871_devportalsaml_1/exkhgdyponHIp97po0h7/sso/saml.URL-адрес выхода URL-адрес, на который пользователи перенаправляются для выхода из поставщика удостоверений SAML. Оставьте это поле пустым , если:

- Ваш поставщик удостоверений SAML не предоставляет URL-адрес выхода.

- Вы не хотите, чтобы пользователи выходили из вашего поставщика удостоверений SAML при выходе из интегрированного портала.

- Вы хотите включить личный домен (см. известную проблему ).

Идентификатор объекта МВУ Уникальный идентификатор поставщика удостоверений SAML.

Например:http://www.okta.com/exkhgdyponHIp97po0h7Нажмите Сохранить .

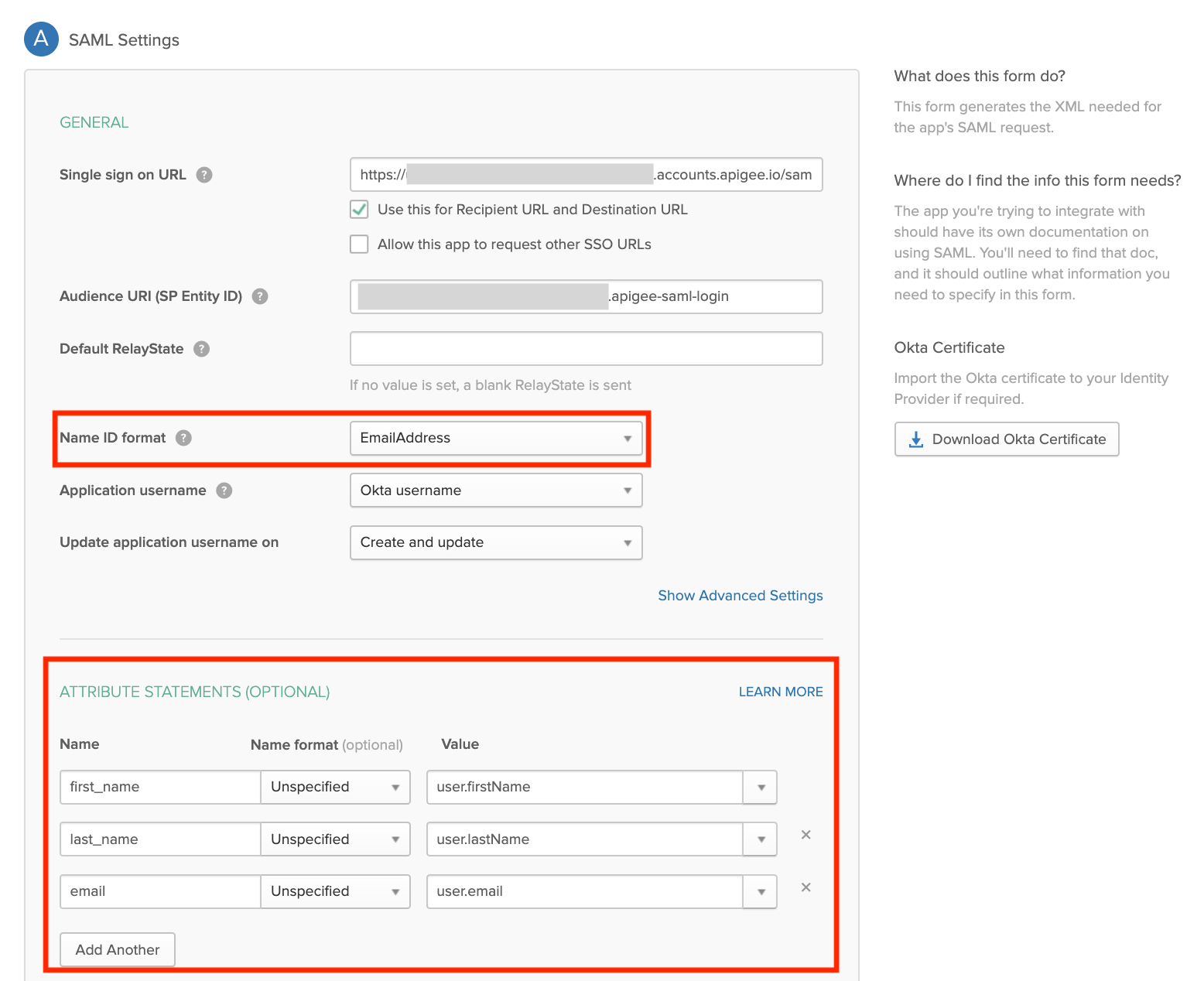

Настройка пользовательских атрибутов для поставщика удостоверений SAML

Чтобы обеспечить правильное сопоставление между поставщиком удостоверений SAML и учетными записями разработчиков портала , рекомендуется создать и настроить настраиваемые атрибуты пользователя, определенные в следующей таблице для вашего поставщика удостоверений SAML. Установите значение каждого настраиваемого атрибута для соответствующего пользовательского атрибута, определенного вашим поставщиком удостоверений SAML (например, Okta).

| Пользовательский атрибут | Пример (Окта) |

|---|---|

first_name | user.firstName |

last_name | user.lastName |

email | user.email |

Ниже показано, как настроить пользовательские атрибуты пользователя и атрибут NameID , используя Okta в качестве стороннего поставщика удостоверений SAML.

Используйте личный домен с поставщиком удостоверений SAML.

После настройки и включения поставщика удостоверений SAML вы можете настроить собственный домен (например, developers.example.com ), как описано в разделе Настройка вашего домена .

Важно синхронизировать параметры конфигурации между личным доменом и поставщиком удостоверений SAML. Если параметры конфигурации не синхронизируются, могут возникнуть проблемы при авторизации. Например, запрос авторизации, отправленный поставщику удостоверений SAML, может иметь AssertionConsumerServiceURL , который не определен с использованием личного домена.

Чтобы синхронизировать параметры конфигурации между личным доменом и поставщиком удостоверений SAML:

Если вы настраиваете или обновляете личный домен после включения и настройки поставщика удостоверений SAML, сохраните конфигурацию личного домена и убедитесь, что он включен. Подождите примерно 30 минут, пока кэш станет недействительным, а затем повторно настройте поставщика удостоверений SAML, используя обновленную информацию в файле метаданных поставщика услуг (SP), как описано в разделе Настройка параметров SAML . Вы должны увидеть свой личный домен в метаданных SP.

Если вы настраиваете личный домен до настройки и включения поставщика удостоверений SAML, вам необходимо сбросить личный домен (описано ниже), чтобы убедиться, что поставщик удостоверений SAML настроен правильно.

Если вам необходимо сбросить (отключить и повторно включить) поставщика удостоверений SAML, как описано в разделе «Включение поставщика удостоверений SAML» , необходимо также выполнить сброс личного домена (описано ниже).

Сброс личного домена

Чтобы сбросить (отключить и включить) личный домен:

- Выберите «Опубликовать» > «Порталы» на левой панели навигации и выберите свой портал.

- Выберите «Настройки» в раскрывающемся меню на верхней панели навигации или на целевой странице.

- Откройте вкладку Домены .

- Нажмите «Отключить» , чтобы отключить личный домен.

- Нажмите «Включить» , чтобы повторно включить личный домен.

Дополнительную информацию см. в разделе Настройка вашего домена .

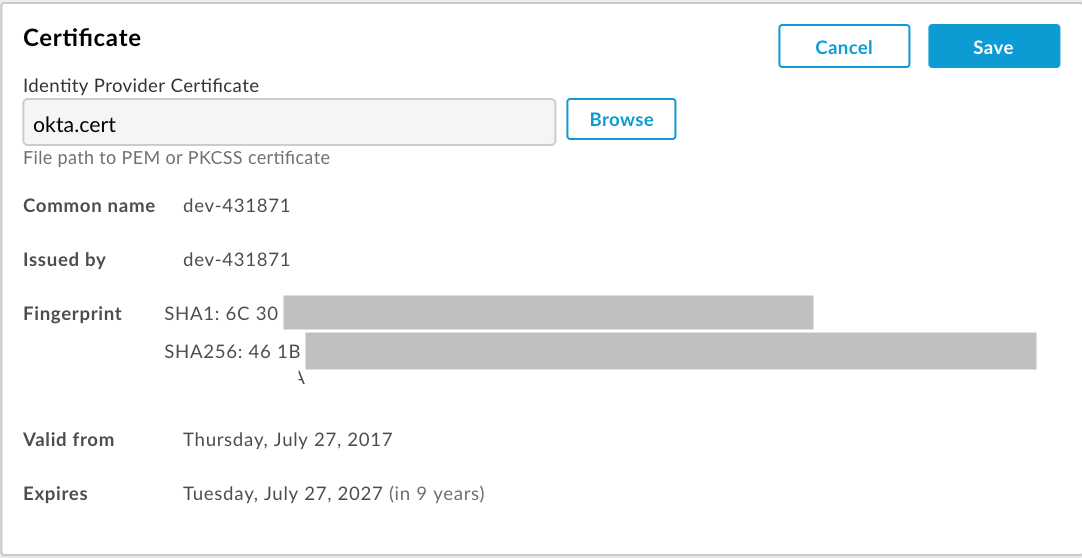

Загрузите новый сертификат

Чтобы загрузить новый сертификат:

Загрузите сертификат у своего поставщика удостоверений SAML.

Щелкните строку зоны идентификации, для которой вы хотите загрузить новый сертификат.

В разделе Сертификат нажмите кнопку

.

.Нажмите «Обзор» и перейдите к сертификату в локальном каталоге.

Нажмите «Открыть» , чтобы загрузить новый сертификат.

Поля с информацией о сертификате обновляются, отражая выбранный сертификат.

Убедитесь, что сертификат действителен и срок его действия не истек.

Нажмите Сохранить .

Преобразование сертификата x509 в формат PEM

Если вы загружаете сертификат x509, вам необходимо преобразовать его в формат PEM.

Чтобы преобразовать сертификат x509 в формат PEM:

- Скопируйте содержимое

ds:X509Certificate elementиз файла метаданных поставщика удостоверений SAML и вставьте его в свой любимый текстовый редактор. - Добавьте следующую строку в начало файла:

-----BEGIN CERTIFICATE----- - Добавьте следующую строку внизу файла:

-----END CERTIFICATE----- - Сохраните файл, используя расширение

.pem.

Ниже приведен пример содержимого файла PEM:

-----BEGIN CERTIFICATE-----

MIICMzCCAZygAwIBAgIJALiPnVsvq8dsMA0GCSqGSIb3DQEBBQUAMFMxCzAJBgNV

BAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNVBAcTA2ZvbzEMMAoGA1UEChMDZm9v

MQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2ZvbzAeFw0xMzAzMTkxNTQwMTlaFw0x

ODAzMTgxNTQwMTlaMFMxCzAJBgNVBAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNV

BAcTA2ZvbzEMMAoGA1UEChMDZm9vMQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2Zv

bzCBnzANBgkqhkiG9w0BAQEFAAOBjQAwgYkCgYEAzdGfxi9CNbMf1UUcvDQh7MYB

OveIHyc0E0KIbhjK5FkCBU4CiZrbfHagaW7ZEcN0tt3EvpbOMxxc/ZQU2WN/s/wP

xph0pSfsfFsTKM4RhTWD2v4fgk+xZiKd1p0+L4hTtpwnEw0uXRVd0ki6muwV5y/P

+5FHUeldq+pgTcgzuK8CAwEAAaMPMA0wCwYDVR0PBAQDAgLkMA0GCSqGSIb3DQEB

BQUAA4GBAJiDAAtY0mQQeuxWdzLRzXmjvdSuL9GoyT3BF/jSnpxz5/58dba8pWen

v3pj4P3w5DoOso0rzkZy2jEsEitlVM2mLSbQpMM+MUVQCQoiG6W9xuCFuxSrwPIS

pAqEAuV4DNoxQKKWmhVv+J0ptMWD25Pnpxeq5sXzghfJnslJlQND

-----END CERTIFICATE-----