Apigee Edge 문서입니다.

Apigee X 문서로 이동 정보

SAML을 사용하면 특정 관리자가 모든 조직 구성원의 인증 방식을 제어할 수 있습니다. 단일 로그온 (SSO) 서버에 위임하여 Apigee Edge를 사용할 때. Edge에서 SAML을 사용하면 SSO를 지원할 수 있습니다. 사용자가 제공하고 지원하는 다른 서비스 외에 Edge UI 및 API SAML을 클릭합니다.

통합 포털에 SAML을 사용하여 SSO를 사용 설정하려면 SAML ID 공급업체 구성을 참고하세요.

Edge의 ID 영역 관리 이해

ID 영역은 인증 및 사용자 등록 및 로그인 환경의 맞춤 구성에 사용되는 ID 공급업체를 정의하는 인증 영역입니다. 사용자가 ID 공급업체에 인증할 때만 ID 영역으로 범위가 지정된 항목에 액세스할 수 있습니다.

Apigee Edge는 다음 표에 설명된 인증 유형을 지원합니다.

| 인증 유형 | 설명 |

| 기본값 | Apigee Edge 계정을 만들고 사용자 이름과 비밀번호를 사용하여 Edge UI에 로그인합니다. Edge API를 사용하여 동일한 사용자 인증 정보를 HTTP 기본 인증과 함께 사용하여 호출을 승인합니다. |

| SAML | 보안 보장 마크업 언어 (SAML)는 싱글 사인온 (SSO) 환경의 표준 프로토콜입니다. SAML을 사용하는 SSO 인증을 사용하면 새 계정을 만들지 않고도 기존 사용자 인증 정보로 Apigee Edge에 로그인할 수 있습니다. |

SAML 인증을 지원하려면 새 ID 영역을 만들고 SAML ID 공급업체를 구성합니다. SAML 사용 설정에 설명된 대로 선택할 수 있습니다.

SAML 인증 이점

SAML 인증은 여러 이점을 제공합니다. SAML을 사용하면 다음을 수행할 수 있습니다.

- 사용자 관리를 완벽하게 제어: 회사의 SAML 서버를 Edge에 연결합니다. 사용자가 조직을 떠나고 중앙에서 프로비저닝이 해제되면 해당 사용자의 Edge 액세스가 자동으로 거부됩니다.

- 사용자가 Edge에 액세스하기 위한 인증 방법 제어: Edge 조직에 대해 다른 인증 유형을 선택합니다.

- 인증 정책 제어: SAML 제공업체가 기업 표준에 부합하는 인증 정책을 지원할 수 있습니다.

- 로그인, 로그아웃, 실패한 로그인 시도, 고위험 활동 모니터링 확인할 수 있습니다

고려사항

SAML을 사용하기 전에 다음 요구사항을 고려해야 합니다.

- 기존 사용자: 기존의 모든 조직 사용자를 SAML에 추가해야 합니다. 사용할 수 있습니다

- 포털: Drupal 기반 개발자 포털을 사용하는 경우 포털은 OAuth를 사용하여 Edge에 액세스하며, 사용하기 전에 포털을 다시 구성해야 할 수 있습니다.

- 기본 인증이 사용 중지됨: 모든 스크립트에서 기본 인증을 OAuth로 대체해야 합니다.

- OAuth와 SAML을 별도로 유지해야 함: OAuth 2.0과 SAML을 모두 사용하는 경우 OAuth 2.0 흐름과 SAML 흐름에 별도의 터미널 세션을 사용해야 합니다.

Edge에서 SAML이 작동하는 방식

SAML 사양은 세 가지 항목을 정의합니다.

- 주 구성원 (에지 UI 사용자)

- 서비스 제공업체(Edge SSO)

- ID 공급업체(SAML 어설션 반환)

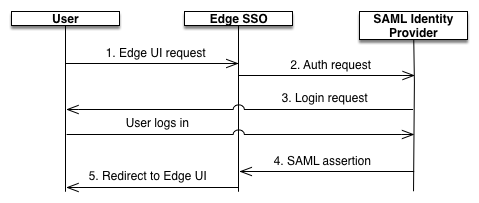

SAML이 사용 설정되면 주 구성원(Edge UI 사용자)이 서비스 제공업체(Edge SSO)에 대한 액세스를 요청합니다. 그러면 Edge SSO(SAML 서비스 제공업체 역할)에서 SAML ID 공급업체로부터 ID 어설션을 요청하여 가져오고 해당 어설션을 사용하여 Edge UI에 액세스하는 데 필요한 OAuth 2.0 토큰을 만듭니다. 그런 다음 사용자는 Edge UI로 리디렉션됩니다.

이 프로세스는 다음과 같습니다.

이 다이어그램에서,

- 사용자가 영역 이름이 포함된 Edge SSO의 로그인 도메인에 요청하여 Edge UI에 액세스하려고 시도합니다. 예:

https://zonename.login.apigee.com https://zonename.login.apigee.com에 대한 인증되지 않은 요청 고객의 SAML ID 공급업체로 리디렉션됩니다. 예를 들면https://idp.example.com입니다.- 고객이 ID 공급업체에 로그인하지 않은 경우 고객에게 기록하라는 메시지가 표시됩니다. 인치

- 사용자가 SAML ID 공급업체에 의해 인증되었습니다. SAML ID 공급업체가 SAML 2.0 어설션을 생성하고 Edge SSO에 반환합니다.

- Edge SSO는 어설션을 확인하고 어설션에서 사용자 ID를 추출한 후 Edge UI용 OAuth 2.0 인증 토큰을 생성하고 사용자를 다음 기본 Edge UI 페이지로 리디렉션합니다.

https://zonename.apigee.com/platform/orgName

여기서 orgName은 Edge 조직의 이름입니다.

SAML로 Edge API에 액세스도 참고하세요.