您正在查看 Apigee Edge 說明文件。

前往

Apigee X說明文件。 資訊

SAML 允許特定管理員控管所有機構成員的驗證方式 必須委派給單一登入 (SSO) 伺服器才能使用 Apigee Edge使用 SAML 搭配 Edge 即可支援單一登入 (SSO) 服務 除了您提供的任何其他服務,也支援 Edge UI 和 API 。

如要為整合式入口網站啟用 SAML 單一登入服務,請參閱「設定 SAML 身分識別提供者」。

瞭解 Edge 中的身分可用區管理

身分區是一種驗證領域,用於定義用於驗證的身分提供者,以及自訂使用者註冊和登入體驗的設定。只有在使用者向識別資訊提供者進行驗證時,他們才能存取限定於識別資訊區域的實體。

Apigee Edge 支援下表所述的驗證類型。

| 驗證類型 | 說明 |

| 預設 | 建立 Apigee Edge 帳戶,然後使用使用者名稱和密碼登入 Edge UI。使用 Edge API 時,您可以使用相同的憑證搭配 HTTP 基本驗證,授權呼叫。 |

| SAML | 安全性宣告標記語言 (SAML) 是單一登入 (SSO) 環境的標準通訊協定。使用 SAML 進行單一登入驗證後,您就能使用現有的憑證登入 Apigee Edge,不必建立新帳戶。 |

如要支援 SAML 驗證,請建立新的身分區域並設定 SAML 身分提供者,如「啟用 SAML」一文所述。

SAML 驗證的優點

SAML 驗證有幾項優點。使用 SAML 可以:

- 完全掌控使用者管理:將貴公司的 SAML 伺服器連線至 Edge。使用者離開貴機構並由您集中停用權限後,系統會自動拒絕他們存取 Edge。

- 控管使用者通過 Edge 的驗證方式:請為您的 Edge 機構選取不同的驗證類型。

- 控制驗證政策:SAML 供應商可能會支援與貴企業標準更為一致的驗證政策。

- 監控 Edge 部署中的登入、登出、登入失敗嘗試和高風險活動。

注意事項

決定使用 SAML 前,請考量下列規定:

- 現有使用者:您必須將所有現有的機構使用者新增至 SAML 識別資訊提供者。

- Portal:如果您使用的是基於 Drupal 的開發人員入口網站,該入口網站會使用 OAuth 存取 Edge,因此可能需要重新設定,才能使用該入口網站。

- 基本驗證功能將會停用:您必須為所有指令碼將基本驗證功能替換為 OAuth。

- OAuth 和 SAML 必須分開保留:如果您同時使用 OAuth 2.0 和 SAML, 因此,您的 OAuth 2.0 流程和 SAML 流程必須分別使用不同的終端機工作階段。

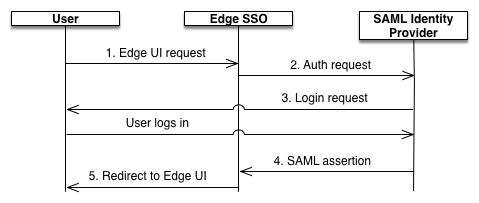

SAML 與 Edge 的運作方式

SAML 規格定義了三個實體:

- 主體 (Edge UI 使用者)

- 服務供應商 (邊緣單一登入 (SSO))

- 識別資訊提供者 (傳回 SAML 斷言)

SAML 啟用後,主體 (Edge UI 使用者) 會要求存取服務供應商 (Edge SSO)。Edge SSO (以 SAML 服務供應商的角色) 隨後會向 SAML 識別資訊提供者要求並取得識別資訊宣告,然後使用該宣告建立存取 Edge UI 所需的 OAuth 2.0 權杖。然後,系統會將使用者重新導向至 Edge UI。

這項程序如下所示:

在下圖中:

- 使用者嘗試向 Edge 的登入網域提出要求,嘗試存取 Edge UI

單一登入 (SSO),包括區域名稱。例如:

https://zonename.login.apigee.com - 向

https://zonename.login.apigee.com發出的未經驗證要求 已重新導向至客戶的 SAML 識別資訊提供者。例如:https://idp.example.com。 - 如果客戶未登入識別資訊提供者,系統會提示客戶登入 。

- 使用者已通過 SAML 識別資訊提供者驗證。SAML 身分識別資訊提供者會產生 SAML 2.0 聲明,並將其傳回至 Edge SSO。

- Edge SSO 驗證斷言、從斷言中擷取使用者身分,

Edge UI 的 OAuth 2.0 驗證權杖,並將使用者重新導向主要 UI

頁面:

https://zonename.apigee.com/platform/orgName

其中 orgName 是 Edge 機構的名稱。

另請參閱「使用 SAML 存取 Edge API」。