شما در حال مشاهده اسناد Apigee Edge هستید.

به مستندات Apigee X بروید . اطلاعات

این سند نحوه ایجاد، تغییر، و حذف کلیدها و ذخیرهسازیهای اعتماد را برای Edge برای Cloud و برای Edge برای Private Cloud نسخههای 4.18.01 و جدیدتر شرح میدهد.

درباره فروشگاههای کلید/قابل اعتماد و میزبانهای مجازی برای Edge Cloud

فرآیند ایجاد keystores/truststores برای Edge Cloud مستلزم این است که تمام قوانین استفاده از هاست های مجازی را رعایت کنید. به عنوان مثال، با میزبان های مجازی در Cloud:

- هاست های مجازی باید از TLS استفاده کنند.

- هاست های مجازی فقط می توانند از پورت 443 استفاده کنند.

- باید از یک گواهی TLS امضا شده استفاده کنید. گواهی نامه های بدون امضا برای استفاده با میزبان های مجازی در Cloud مجاز نیستند.

- نام دامنه مشخص شده توسط گواهی TLS باید با نام مستعار میزبان میزبان مجازی مطابقت داشته باشد.

بیشتر بدانید:

- درباره TLS/SSL

- استفاده از TLS با Edge

- پرسشهای متداول پیکربندی میزبانهای مجازی

- درباره هاست های مجازی

پیاده سازی keystores و truststores در Edge

برای پیکربندی عملکردی که به زیرساخت کلید عمومی متکی است، مانند TLS، باید ذخیرهسازی کلید و ذخیرهسازی اعتماد ایجاد کنید که حاوی کلیدهای لازم و گواهیهای دیجیتال باشد.

در Edge، ذخیرههای کلید و Truststores هر دو توسط یک موجودیت ذخیرهسازی کلید نشان داده میشوند که حاوی یک یا چند نام مستعار است. یعنی هیچ تفاوت پیاده سازی بین keystore و truststore در Edge وجود ندارد.

تفاوت بین keystore و truststore از انواع ورودیهایی که در آنها وجود دارد و نحوه استفاده از آنها در دست دادن TLS ناشی میشود:

- keystore - یک موجودیت ذخیره کلید که حاوی یک یا چند نام مستعار است، که در آن هر نام مستعار شامل یک جفت گواهی/کلید است.

- Truststore - یک موجودیت ذخیره کلید که حاوی یک یا چند نام مستعار است که در آن هر نام مستعار فقط حاوی یک گواهی است.

هنگام پیکربندی TLS برای یک میزبان مجازی یا نقطه پایانی هدف، ذخیرهسازی کلید و ذخیرهسازی اعتماد نقشهای متفاوتی را در فرآیند دست دادن TLS ارائه میکنند. هنگام پیکربندی یک میزبان مجازی یا نقطه پایانی هدف، ذخیرههای کلید و ذخیرههای اعتماد را به طور جداگانه در تگ <SSLInfo> مشخص میکنید، همانطور که در زیر برای یک میزبان مجازی نشان داده شده است:

<VirtualHost name="myTLSVHost"> <HostAliases> <HostAlias>apiTLS.myCompany.com</HostAlias> </HostAliases> <Interfaces/> <Port>9006</Port> <SSLInfo> <Enabled>true</Enabled> <ClientAuthEnabled>false</ClientAuthEnabled> <KeyStore>ref://keystoreref</KeyStore> <KeyAlias>myKeyAlias</KeyAlias> </SSLInfo> </VirtualHost>

در این مثال، شما نام keystore و نام مستعار استفاده شده توسط میزبان مجازی برای ذخیره کلید TLS خود را مشخص می کنید. شما از یک مرجع برای تعیین نام فروشگاه کلید استفاده می کنید تا بتوانید بعداً زمانی که گواهی منقضی شد آن را تغییر دهید. نام مستعار شامل یک جفت گواهی/کلید است که برای شناسایی میزبان مجازی به مشتری TLS که به میزبان مجازی دسترسی دارد استفاده می شود. در این مثال، نیازی به Truststore نیست.

اگر به یک Truststore نیاز است، برای مثال برای یک پیکربندی TLS دو طرفه، از تگ <TrustStore> برای مشخص کردن Truststore استفاده کنید:

<VirtualHost name="myTLSVHost"> <HostAliases> <HostAlias>apiTLS.myCompany.com</HostAlias> </HostAliases> <Interfaces/> <Port>9006</Port> <SSLInfo> <Enabled>true</Enabled> <ClientAuthEnabled>true</ClientAuthEnabled> <KeyStore>ref://keystoreref</KeyStore> <KeyAlias>myKeyAlias</KeyAlias> <TrustStore>ref://truststoreref</TrustStore> </SSLInfo> </VirtualHost>

در این مثال، تگ <TrustStore> تنها به یک فروشگاه کلید ارجاع می دهد، اما نام مستعار خاصی را مشخص نمی کند. هر نام مستعار در فروشگاه کلید حاوی یک گواهی یا یک زنجیره گواهی است که به عنوان بخشی از فرآیند دست دادن TLS استفاده می شود.

فرمت های گواهی پشتیبانی شده

| قالب | آپلود API و UI پشتیبانی می شود | به شمال پشتیبانی می شود | تایید شد |

|---|---|---|---|

| PEM | بله | بله | بله |

| * PKCS12 | بله | بله | بله توجه: Apigee به صورت داخلی تبدیل می شود PKCS12 به PEM. |

| * DER | خیر | خیر | بله |

| * PKCS7 | خیر | خیر | خیر |

* توصیه می کنیم در صورت امکان از PEM استفاده کنید.

استفاده از کلیدهای PKCS12 با Edge برای Private Cloud 4.53.00 یا جدیدتر

اگر از Edge برای Private Cloud 4.53.00 یا جدیدتر استفاده میکنید، باید فقط از فروشگاه کلید PKCS12 برای آپلود کلیدها و گواهیهای مرتبط در Apigee استفاده کنید. برای کمک به تبدیل کلیدها و گواهیهای موجود به قالب PKCS12/PFX، به تبدیل گواهیها به فرمت پشتیبانیشده مراجعه کنید.

درباره پیاده سازی نام مستعار

در Edge، یک keystore حاوی یک یا چند نام مستعار است که در آن هر نام مستعار شامل:

- گواهی TLS به عنوان یک فایل PEM یا PKCS12/PFX - یا گواهی امضا شده توسط یک مرجع گواهی (CA)، یک فایل حاوی زنجیره ای از گواهی ها که در آن آخرین گواهی توسط یک CA امضا شده است، یا یک گواهی خودامضا.

- کلید خصوصی به عنوان فایل PEM یا PKCS12/PFX. Edge از اندازه های کلید تا 2048 بیت پشتیبانی می کند. عبارت عبور اختیاری است.

در Edge، یک Truststore حاوی یک یا چند نام مستعار است که در آن هر نام مستعار حاوی یک نام است:

- گواهی TLS به عنوان یک فایل PEM - یا گواهی امضا شده توسط یک مرجع گواهی (CA)، زنجیره ای از گواهی ها که در آن آخرین گواهی توسط یک CA امضا شده است، یا یک گواهی خودامضا.

Edge یک UI و API ارائه میکند که از آنها برای ایجاد ذخیرهسازی کلید، ایجاد نام مستعار، آپلود جفتهای گواهی/کلید و بهروزرسانی گواهیها استفاده میکنید. UI و API که برای ایجاد یک Truststore استفاده می کنید، همان چیزی است که برای ایجاد یک keystore استفاده می کنید. تفاوت این است که وقتی یک Truststore ایجاد میکنید، نام مستعاری ایجاد میکنید که فقط حاوی یک گواهی است.

درباره فرمت فایل های گواهی و کلید

میتوانید گواهیها و کلیدها را بهعنوان فایلهای PEM یا فایلهای PKCS12/PFX نشان دهید. فایل های PEM با فرمت X.509 مطابقت دارند. اگر گواهی یا کلید خصوصی شما توسط یک فایل PEM تعریف نشده است، می توانید با استفاده از ابزارهایی مانند openssl آن را به یک فایل PEM تبدیل کنید.

با این حال، بسیاری از فایلهای crt. و فایلهای کلیدی از قبل در قالب PEM هستند. اگر این فایل ها فایل های متنی هستند و در موارد زیر قرار می گیرند:

-----BEGIN CERTIFICATE----- -----END CERTIFICATE-----

یا:

-----BEGIN ENCRYPTED PRIVATE KEY----- -----END ENCRYPTED PRIVATE KEY-----

سپس فایلها با فرمت PEM سازگار هستند و میتوانید بدون تبدیل آنها به فایل PEM از آنها در فروشگاه کلید یا Truststore استفاده کنید.

درباره زنجیره های گواهی

اگر گواهی بخشی از یک زنجیره باشد، بر اساس اینکه گواهی در فروشگاه کلید یا Truststore استفاده میشود، آن را به طور متفاوتی مدیریت میکنید:

- Keystore - اگر یک گواهی بخشی از یک زنجیره است، باید یک فایل منفرد حاوی تمام گواهیهای زنجیره ایجاد کنید. گواهینامه ها باید مرتب باشند و آخرین گواهی باید گواهی ریشه یا گواهی میانی باشد که توسط گواهی ریشه امضا شده باشد.

- Truststore - اگر یک گواهی بخشی از یک زنجیره است، پس باید یا یک فایل واحد حاوی تمام گواهی ها ایجاد کنید و آن فایل را در یک نام مستعار آپلود کنید، یا تمام گواهی های موجود در زنجیره را به طور جداگانه در Truststore با استفاده از نام مستعار متفاوت برای هر گواهی آپلود کنید. اگر آنها را به عنوان یک گواهی آپلود کنید، گواهینامه ها باید مرتب باشند و آخرین گواهی باید گواهی ریشه یا گواهی میانی باشد که با گواهی ریشه امضا شده باشد.

- اگر یک فایل واحد ایجاد می کنید که حاوی چندین گواهی است، باید یک خط خالی بین هر گواهی وارد کنید.

برای مثال، میتوانید تمام گواهیها را در یک فایل PEM ترکیب کنید. گواهینامه ها باید مرتب باشند و آخرین گواهی باید یک گواهی ریشه یا یک گواهی میانی باشد که توسط یک گواهی ریشه امضا شده است:

-----BEGIN CERTIFICATE----- (Your Primary TLS certificate) -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- (Intermediate certificate) -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- (Root certificate or intermediate certificate signed by a root certificate) -----END CERTIFICATE-----

اگر گواهیهای شما به صورت فایلهای PKCS12/PFX نشان داده میشوند، میتوانید از دستور openssl برای ایجاد یک فایل PKCS12/PFX از زنجیره گواهیها، مانند شکل زیر استفاده کنید:

openssl pkcs12 -export -out certificate.pfx -inkey privateKey.key -in certificate.crt -certfile CACert.crt

هنگام کار با زنجیره های گواهی در فروشگاه اعتماد، همیشه مجبور نیستید همه گواهی های موجود در زنجیره را آپلود کنید. برای مثال، شما یک گواهی مشتری، client_cert_1 ، و گواهی صادرکننده گواهی مشتری، ca_cert را آپلود می کنید.

در طول احراز هویت دو طرفه TLS، احراز هویت مشتری زمانی موفق می شود که سرور client_cert_1 به عنوان بخشی از فرآیند دست دادن TLS برای مشتری ارسال کند.

از طرف دیگر، شما یک گواهی دوم دارید، client_cert_2 ، که توسط همان گواهی امضا شده است، ca_cert . با این حال، شما client_cert_2 را در Truststore آپلود نمی کنید. Truststore هنوز فقط شامل client_cert_1 و ca_cert است.

وقتی سرور client_cert_2 به عنوان بخشی از دست دادن TLS ارسال می کند، درخواست با موفقیت انجام می شود. این به این دلیل است که Edge به تأیید TLS اجازه می دهد زمانی که client_cert_2 در Truststore وجود نداشته باشد اما توسط گواهی موجود در truststore امضا شده باشد. اگر گواهی CA، ca_cert را از فروشگاه اعتماد حذف کنید، تأیید TLS ناموفق است.

ملاحظات FIPS

اگر از Edge برای Private Cloud نسخه 4.53.00 یا جدیدتر در سیستم عامل مجهز به FIPS استفاده میکنید، باید فقط از فروشگاه کلید PKCS12 برای آپلود کلیدها و گواهیهای مرتبط در Apigee استفاده کنید.

صفحه کلیدهای TLS را کاوش کنید

همانطور که در زیر توضیح داده شده است به صفحه TLS Keystores دسترسی پیدا کنید.لبه

برای دسترسی به صفحه کلیدهای TLS با استفاده از رابط کاربری Edge:

- به عنوان مدیر سازمان وارد https://apigee.com/edge شوید.

- سازمان خود را انتخاب کنید

- Admin > Environment > Keystores TLS را انتخاب کنید.

Classic Edge (ابر خصوصی)

برای دسترسی به صفحه کلیدهای TLS با استفاده از رابط کاربری Classic Edge:

- به عنوان مدیر سازمان وارد

http:// ms-ip :9000شوید، جایی که ms-ip آدرس IP یا نام DNS گره مدیریت سرور است. - سازمان خود را انتخاب کنید

- Admin > Environment Configuration > TLS Keystores را انتخاب کنید.

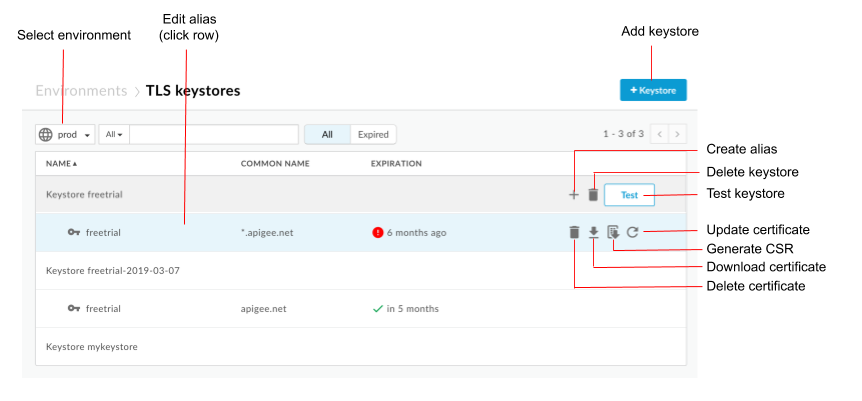

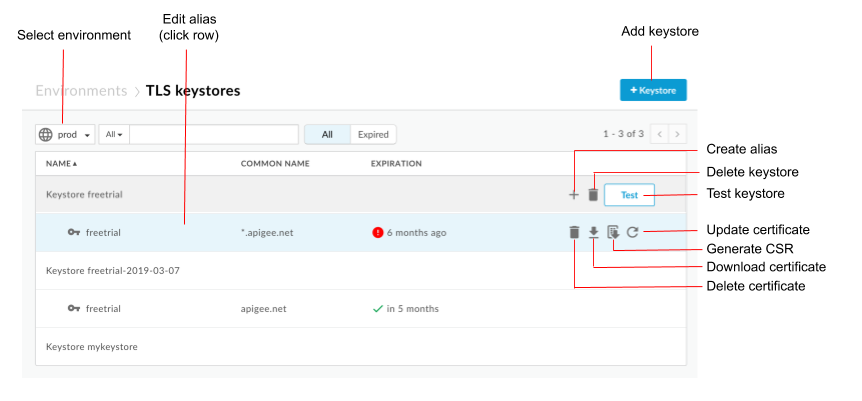

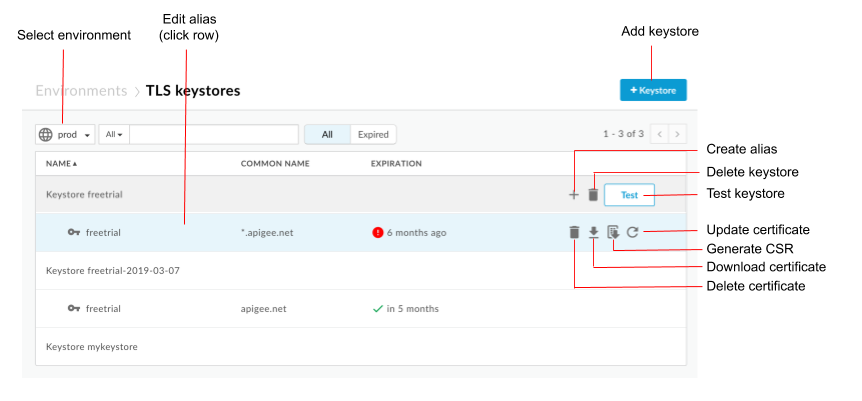

صفحه کلیدهای TLS نمایش داده می شود:

همانطور که در شکل قبلی مشخص شده است، صفحه کلیدهای TLS به شما امکان می دهد:

- یک محیط را انتخاب کنید

- یک فروشگاه کلید و نام مستعار ایجاد کنید

- کلیدهای ذخیره را تست و حذف کنید

- مشاهده و حذف نام مستعار

مشاهده نام مستعار

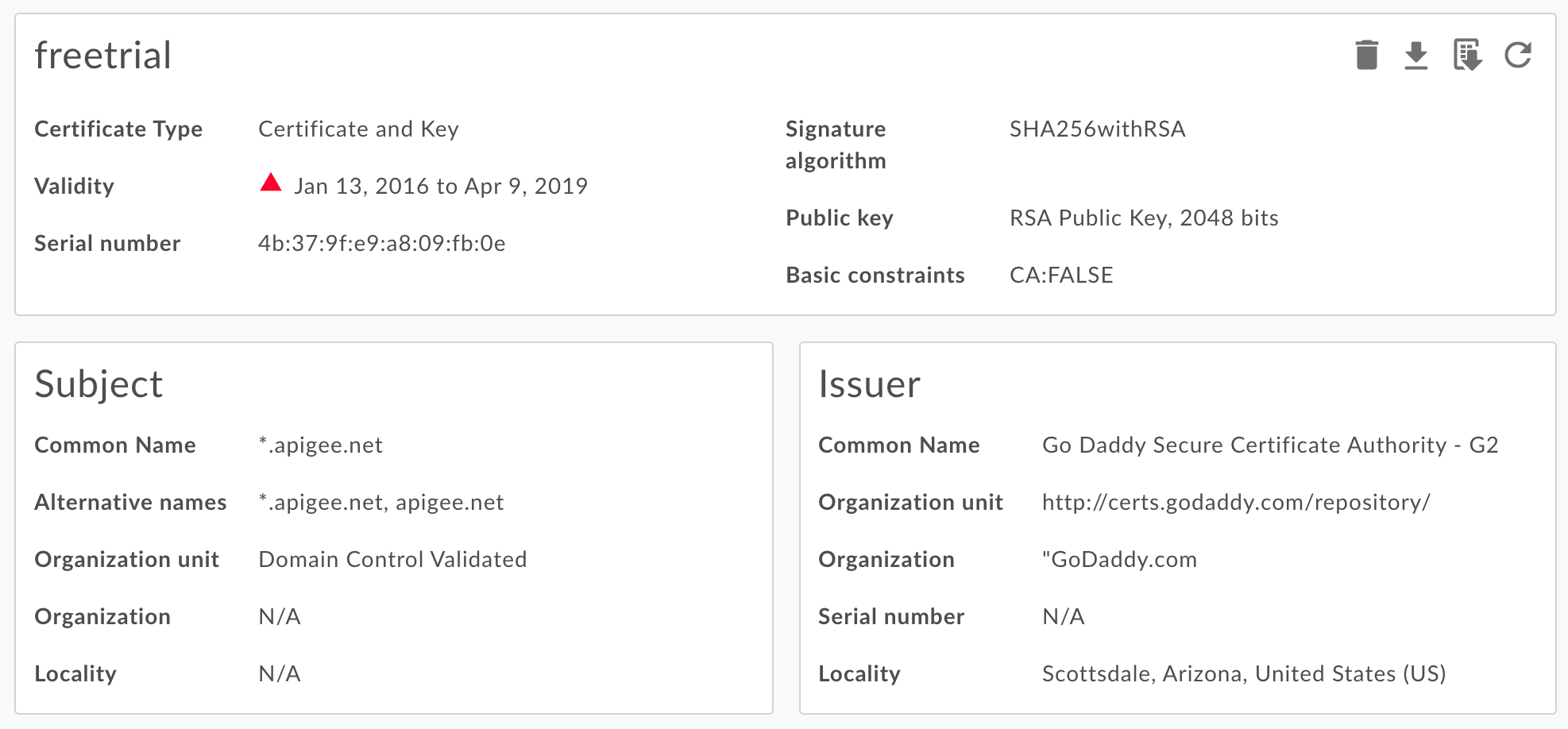

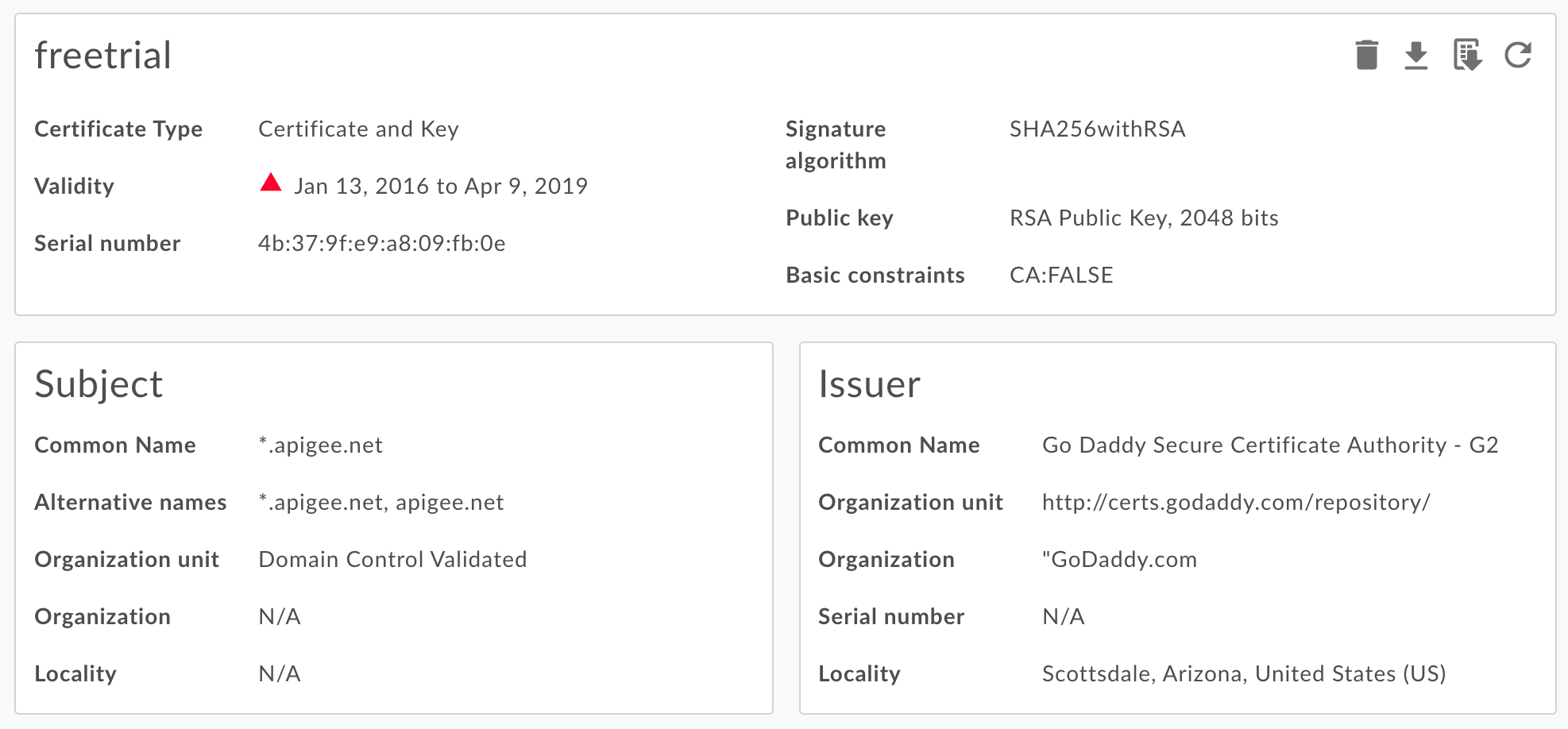

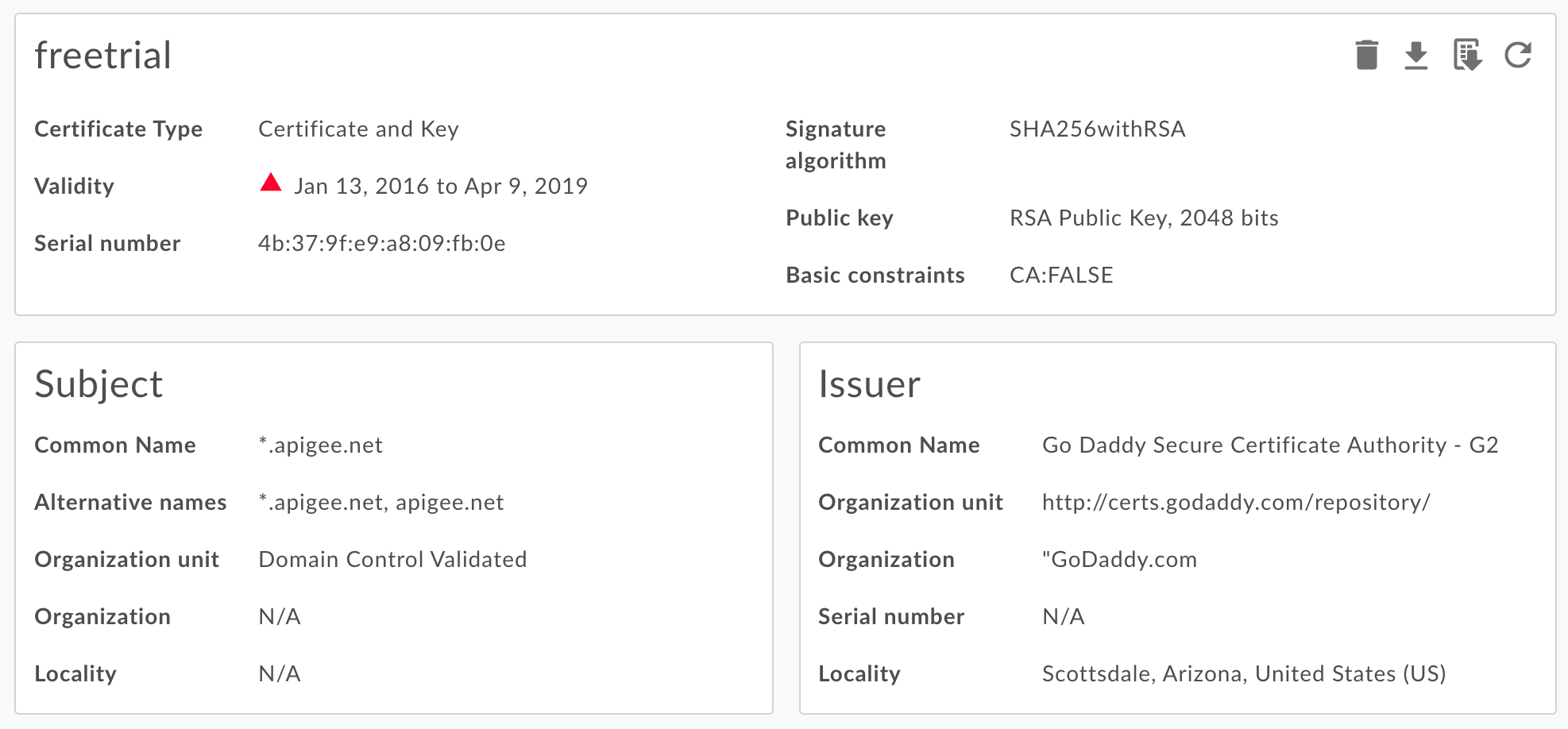

برای مشاهده نام مستعار:

- به صفحه کلیدهای TLS دسترسی پیدا کنید .

- محیط را انتخاب کنید (معمولاً

prodیاtest). - روی ردیف مرتبط با نام مستعار مورد نظر برای مشاهده کلیک کنید.

جزئیات مربوط به گواهی نام مستعار و کلید نمایش داده می شود.

شما می توانید تمام اطلاعات مربوط به نام مستعار، از جمله تاریخ انقضا را مشاهده کنید. - گواهی را با استفاده از دکمه های بالای صفحه مدیریت کنید تا:

- گواهی را به عنوان یک فایل PEM دانلود کنید.

- یک CSR ایجاد کنید. اگر گواهی منقضی شده ای دارید و می خواهید آن را تمدید کنید، می توانید یک درخواست امضای گواهی (CSR) را دانلود کنید. سپس CSR را برای دریافت گواهی جدید به CA خود ارسال می کنید.

- یک گواهی را به روز کنید. احتیاط : اگر گواهینامهای را بهروزرسانی میکنید که در حال حاضر توسط یک میزبان مجازی یا سرور هدف/نقطه پایانی هدف استفاده میشود، باید با پشتیبانی Apigee Edge تماس بگیرید تا روترها و پردازشگرهای پیام را مجدداً راهاندازی کنید. روش توصیه شده برای به روز رسانی گواهی این است که:

- یک فروشگاه کلید یا Truststore جدید ایجاد کنید.

- گواهی جدید را به فروشگاه کلید یا Truststore جدید اضافه کنید.

- مرجع موجود در میزبان مجازی یا سرور هدف/نقطه پایانی هدف را به فروشگاه کلید یا Truststore به روز کنید. برای اطلاعات بیشتر به به روز رسانی گواهی TLS برای Cloud مراجعه کنید.

- نام مستعار را حذف کنید. توجه : اگر نام مستعار را حذف کنید و در حال حاضر توسط یک میزبان مجازی یا نقطه پایانی هدف استفاده می شود، میزبان مجازی یا نقطه پایانی هدف از کار می افتد.

یک keystore/truststore و نام مستعار ایجاد کنید

شما می توانید یک فروشگاه کلید برای استفاده به عنوان ذخیره کلید TLS یا Truststore TLS ایجاد کنید. یک فروشگاه کلید مخصوص یک محیط در سازمان شما است، به عنوان مثال محیط آزمایش یا تولید. بنابراین، اگر می خواهید فروشگاه کلید را در یک محیط آزمایشی قبل از استقرار آن در محیط تولید خود آزمایش کنید، باید آن را در هر دو محیط ایجاد کنید.

برای ایجاد keystore در یک محیط، فقط باید نام keystore را مشخص کنید. بعد از اینکه یک keystore با نام در یک محیط ایجاد کردید، سپس می توانید نام مستعار ایجاد کنید و یک جفت گواهی/کلید (keystore) آپلود کنید یا فقط یک گواهی (truststore) را در نام مستعار آپلود کنید.

برای ایجاد یک فروشگاه کلید:

- به صفحه کلیدهای TLS دسترسی پیدا کنید .

- محیط را انتخاب کنید (معمولاً

prodیاtest). - روی + Keystore کلیک کنید.

- نام keystore را مشخص کنید. نام فقط می تواند شامل نویسه های الفبایی باشد.

- روی Add Keystore کلیک کنید. ذخیره کلید جدید در لیست ظاهر می شود.

- برای افزودن نام مستعار از یکی از روش های زیر استفاده کنید. همچنین به فرمت های فایل گواهی پشتیبانی شده مراجعه کنید.

ایجاد نام مستعار از یک گواهی (فقط Truststore)

برای ایجاد نام مستعار از یک گواهی:

- به صفحه کلیدهای TLS دسترسی پیدا کنید .

- مکان نما را روی کلید ذخیره قرار دهید تا منوی عملکرد نمایش داده شود و روی + کلیک کنید.

- نام مستعار را مشخص کنید.

- در قسمت جزئیات گواهی، در منوی کشویی Type فقط گواهی را انتخاب کنید.

- روی Choose File در کنار Certificate File کلیک کنید، به فایل PEM حاوی گواهینامه بروید و روی Open کلیک کنید.

- به طور پیش فرض، API بررسی می کند که گواهی منقضی نشده باشد. به صورت اختیاری Allow Expired Certificate را برای رد شدن از اعتبارسنجی انتخاب کنید.

- ذخیره را برای آپلود گواهی و ایجاد نام مستعار انتخاب کنید.

ایجاد نام مستعار از یک فایل JAR (فقط فروشگاه کلید)

برای ایجاد نام مستعار از یک فایل JAR:

- به صفحه کلیدهای TLS دسترسی پیدا کنید .

- مکان نما را روی کلید ذخیره قرار دهید تا منوی عملکرد نمایش داده شود و روی + کلیک کنید.

- نام مستعار را مشخص کنید.

- در قسمت جزئیات گواهی، فایل JAR را در منوی کشویی Type انتخاب کنید.

- روی Choose File در کنار فایل JAR کلیک کنید، به فایل JAR حاوی گواهی و کلید بروید و روی Open کلیک کنید.

- اگر کلید دارای رمز عبور است، رمز عبور را مشخص کنید. اگر کلید رمز عبور ندارد، این قسمت را خالی بگذارید.

- به طور پیش فرض، API بررسی می کند که گواهی منقضی نشده باشد. به صورت اختیاری Allow Expired Certificate را برای رد شدن از اعتبارسنجی انتخاب کنید.

- برای آپلود کلید و گواهی و ایجاد نام مستعار، ذخیره را انتخاب کنید.

ایجاد نام مستعار از گواهی و کلید (فقط فروشگاه کلید)

برای ایجاد نام مستعار از گواهی و کلید:

- به صفحه کلیدهای TLS دسترسی پیدا کنید .

- مکان نما را روی کلید ذخیره قرار دهید تا منوی عملکرد نمایش داده شود و روی + کلیک کنید.

- نام مستعار را مشخص کنید.

- در قسمت جزئیات گواهی، Certificate و Key را در منوی کشویی Type انتخاب کنید.

- روی Choose File در کنار Certificate File کلیک کنید، به فایل PEM حاوی گواهینامه بروید و روی Open کلیک کنید.

- اگر کلید دارای رمز عبور است، رمز عبور کلید را مشخص کنید. اگر کلید رمز عبور ندارد، این قسمت را خالی بگذارید.

- روی Choose File در کنار Key File کلیک کنید، به فایل PEM حاوی کلید بروید و روی Open کلیک کنید.

- به طور پیش فرض، API بررسی می کند که گواهی منقضی نشده باشد. به صورت اختیاری Allow Expired Certificate را برای رد شدن از اعتبارسنجی انتخاب کنید.

- برای آپلود کلید و گواهی و ایجاد نام مستعار، ذخیره را انتخاب کنید.

ایجاد نام مستعار از یک فایل PKCS12/PFX (فقط فروشگاه کلید)

برای ایجاد نام مستعار از یک فایل PKCS12 حاوی گواهی و کلید:

- به صفحه کلیدهای TLS دسترسی پیدا کنید .

- مکان نما را روی کلید ذخیره قرار دهید تا منوی عملکرد نمایش داده شود و روی + کلیک کنید.

- نام مستعار را مشخص کنید.

- در قسمت جزئیات گواهی، PKCS12/PFX را در منوی کشویی Type انتخاب کنید.

- روی Choose File در کنار PKCS12/PFX کلیک کنید، به فایل حاوی کلید و گواهی بروید و روی Open کلیک کنید.

- اگر کلید دارای رمز عبور است، رمز عبور فایل PKCS12/PFX را مشخص کنید. اگر کلید رمز عبور ندارد، این قسمت را خالی بگذارید.

- به طور پیش فرض، API بررسی می کند که گواهی منقضی نشده باشد. به صورت اختیاری Allow Expired Certificate را برای رد شدن از اعتبارسنجی انتخاب کنید.

- ذخیره را برای آپلود فایل و ایجاد نام مستعار انتخاب کنید.

ایجاد یک نام مستعار از یک گواهی خود امضا شده (فقط فروشگاه کلید)

برای ایجاد نام مستعار که از گواهی امضا شده استفاده میکند، فرمی را پر میکنید که اطلاعات لازم برای ایجاد گواهی را دارد. سپس Edge گواهی و یک جفت کلید خصوصی را ایجاد می کند و آنها را در نام مستعار آپلود می کند.

برای ایجاد نام مستعار از گواهی امضا شده:

- به صفحه کلیدهای TLS دسترسی پیدا کنید .

- مکان نما را روی کلید ذخیره قرار دهید تا منوی عملکرد نمایش داده شود و روی + کلیک کنید.

- نام مستعار را مشخص کنید.

- در قسمت جزئیات گواهی، در منوی کشویی تایپ ، گواهی خود امضا شده را انتخاب کنید.

- با استفاده از جدول زیر فرم را پر کنید.

- برای ایجاد جفت کلید گواهی و خصوصی و آپلود آنها در نام مستعار، ذخیره را انتخاب کنید.

در گواهی تولید شده، فیلدهای اضافی زیر را مشاهده خواهید کرد:

- صادر کننده

نهادی که گواهی را امضا و صادر کرده است. برای گواهی خودامضا، این همان CN است که هنگام ایجاد گواهی مشخص کردید. - اعتبار

دوره اعتبار گواهی به صورت دو تاریخ نشان داده می شود: تاریخی که دوره اعتبار گواهی شروع می شود و تاریخی که دوره اعتبار گواهی پایان می یابد. هر دو را می توان به عنوان مقادیر UTCTime یا GeneralizedTime کدگذاری کرد.

جدول زیر فیلدهای فرم را توضیح می دهد:

| فیلد فرم | توضیحات | پیش فرض | مورد نیاز |

|---|---|---|---|

| نام مستعار | نام مستعار. حداکثر طول 128 کاراکتر است. | N/A | بله |

| اندازه کلید | اندازه کلید بر حسب بیت مقدار پیش فرض و حداکثر 2048 بیت است. | 2048 | خیر |

| الگوریتم امضا | الگوریتم امضا برای تولید کلید خصوصی. مقادیر معتبر «SHA512withRSA»، «SHA384withRSA» و «SHA256withRSA» (پیشفرض) هستند. | SHA256withRSA | خیر |

| اعتبار گواهی در روز | مدت اعتبار گواهی، بر حسب روز. مقدار مثبت غیر صفر را می پذیرد. | 365 | خیر |

| نام مشترک | نام مشترک (CN) سازمان، نام(های) دامنه کاملا واجد شرایط مرتبط با گواهی را مشخص می کند. معمولاً توسط یک میزبان و یک نام دامنه تشکیل شده است. به عنوان مثال، api.enterprise.apigee.com، www.apigee.com، و غیره حداکثر طول 64 کاراکتر است. بسته به نوع گواهی ، CN میتواند یک یا چند نام میزبان متعلق به یک دامنه (مانند example.com، www.example.com)، یک نام واژگان (مثلا *.example.com) یا فهرستی از دامنهها باشد. هیچ پروتکل (http:// یا https://)، شماره پورت یا مسیر منبع را درج نکنید. گواهی تنها در صورتی معتبر است که نام میزبان درخواست حداقل با یکی از نامهای رایج گواهی مطابقت داشته باشد. | N/A | بله |

| ایمیل | آدرس ایمیل. حداکثر طول 255 کاراکتر است. | N/A | خیر |

| نام واحد سازمانی | نام تیم سازمان حداکثر طول 64 کاراکتر است. | N/A | خیر |

| نام سازمان | نام سازمان حداکثر طول 64 کاراکتر است. | N/A | خیر |

| محل | نام شهر/شهرک حداکثر طول 128 کاراکتر است. | N/A | خیر |

| ایالت/استان | نام ایالت/استان حداکثر طول 128 کاراکتر است. | N/A | خیر |

| کشور | کد کشور دو حرفی به عنوان مثال، IN برای هند، ایالات متحده برای ایالات متحده آمریکا. | N/A | خیر |

| نام های جایگزین | لیست نام های میزبان جایگزین اجازه می دهد تا هویت های اضافی به موضوع گواهی متصل شود. گزینه های تعریف شده عبارتند از یک آدرس پست الکترونیکی اینترنتی، یک نام DNS، یک آدرس IP و یک شناسه منبع یکسان (URI). حداکثر 255 کاراکتر برای هر مقدار. می توانید نام ها را با کاما یا با فشار دادن کلید Enter بعد از هر نام جدا کنید. | N/A | خیر |

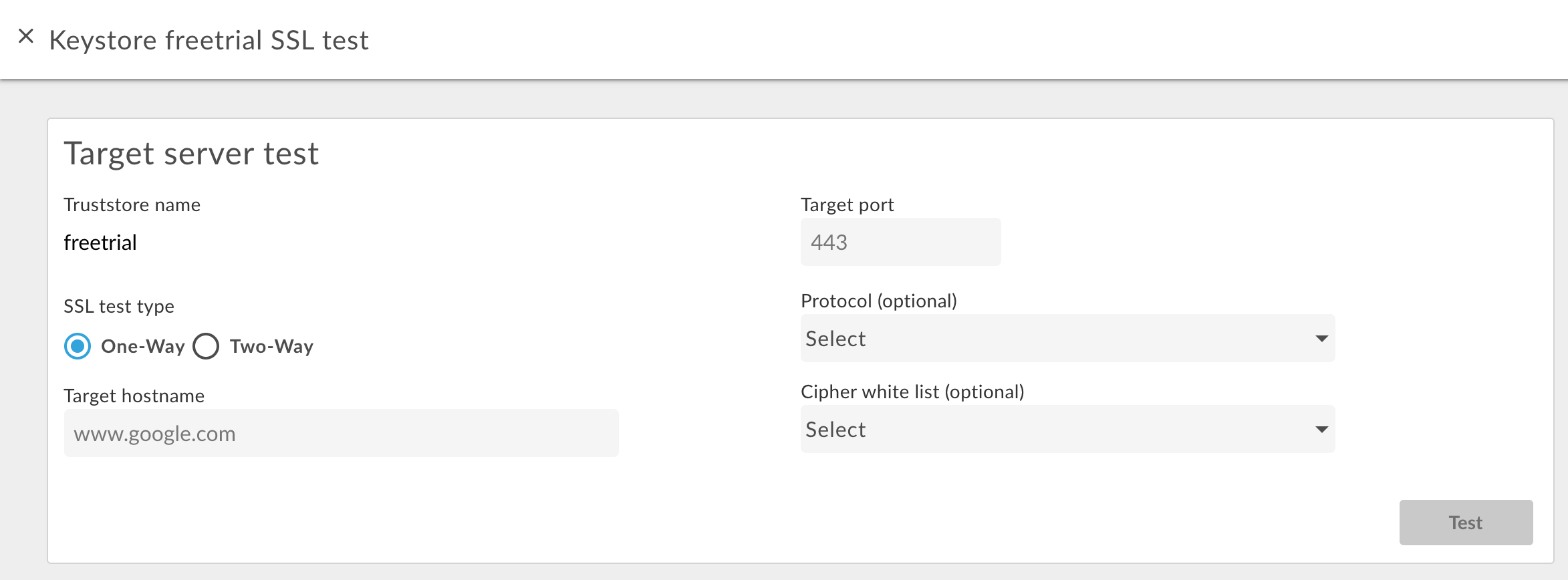

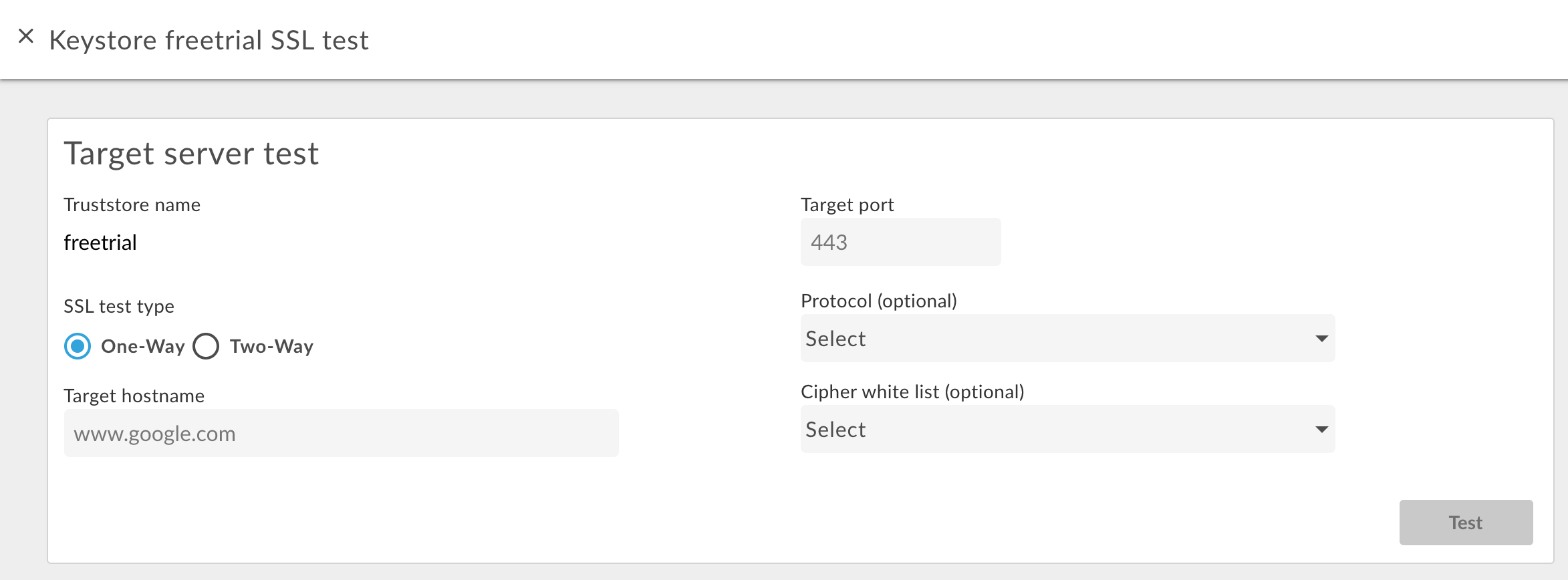

یک keystore یا truststore را تست کنید

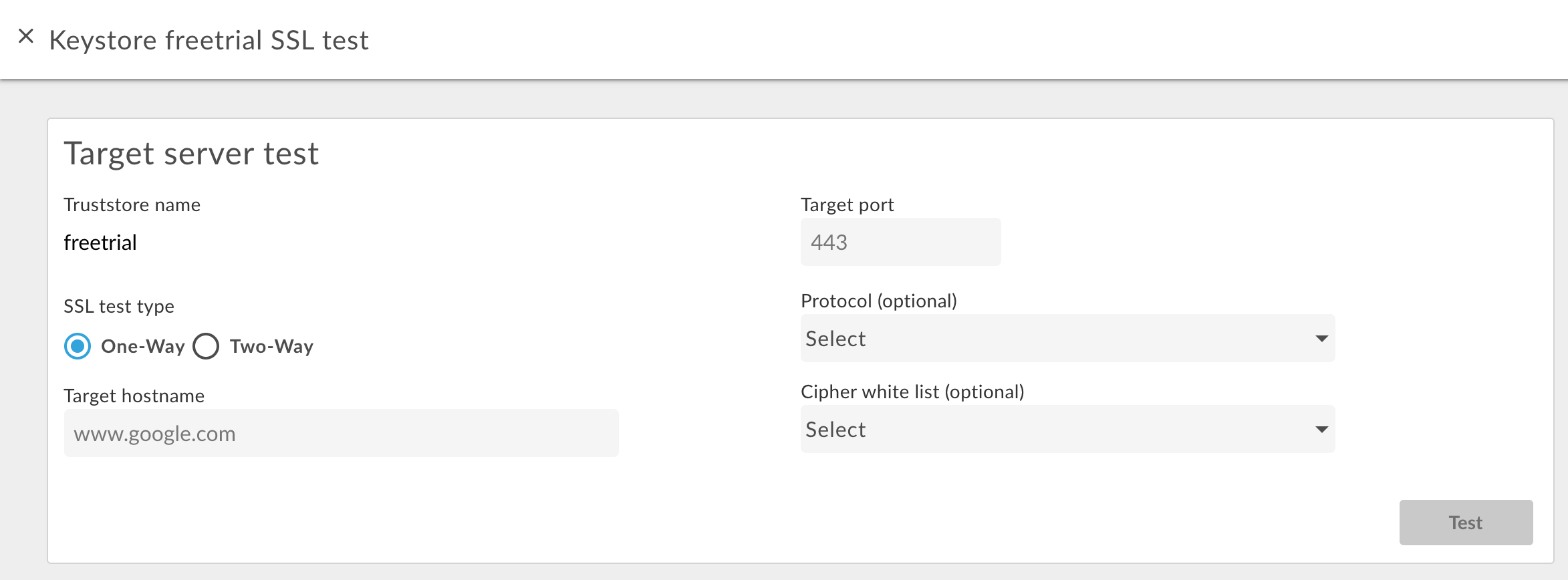

می توانید Truststore و Keystore خود را در Edge UI تست کنید تا مطمئن شوید که آنها به درستی پیکربندی شده اند. Test Ui یک درخواست TLS از Edge به یک سرویس Backend را تأیید می کند. سرویس Backend را می توان برای پشتیبانی از TLS یک طرفه یا دو طرفه پیکربندی کرد.

برای تست TLS یک طرفه:

- به صفحه کلیدهای TLS دسترسی پیدا کنید .

- محیط را انتخاب کنید (معمولاً

prodیاtest). - مکاننمای خود را روی کلید ذخیرهسازی TLS که میخواهید آزمایش کنید قرار دهید تا منوی عملکردها نمایش داده شود و روی تست کلیک کنید. کادر محاوره ای زیر ظاهر می شود که نام Truststore را نشان می دهد:

- نام میزبان سرویس باطن را وارد کنید.

- شماره پورت TLS (معمولاً 443) را وارد کنید.

- به صورت اختیاری هر پروتکل یا رمزی را مشخص کنید.

- تست را انتخاب کنید.

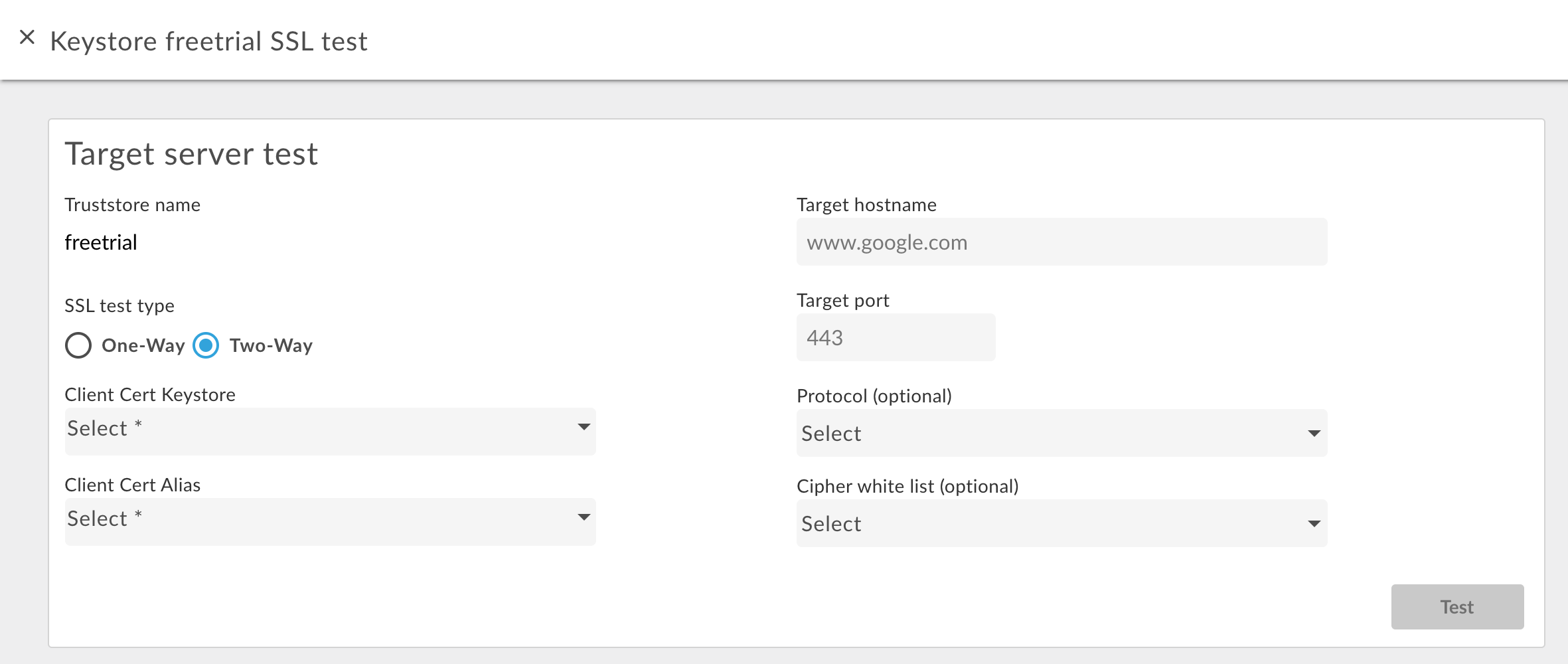

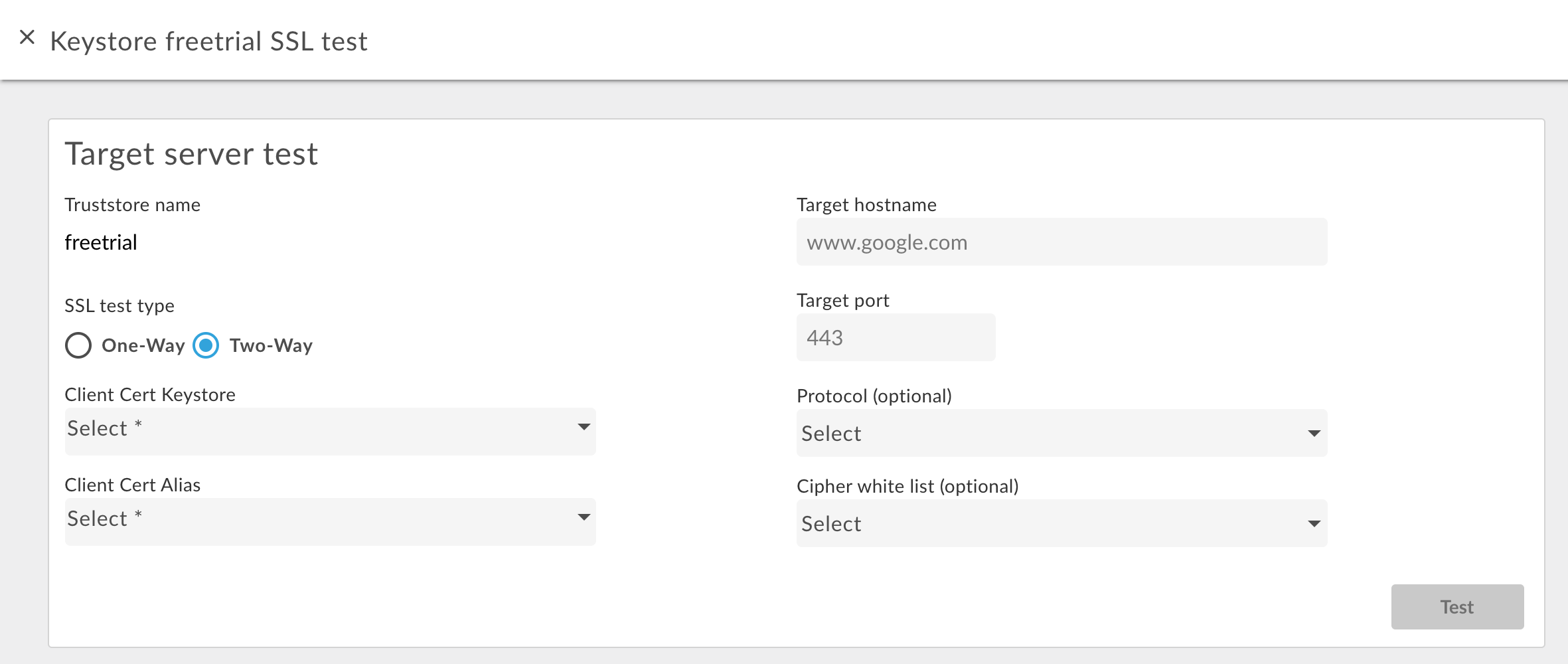

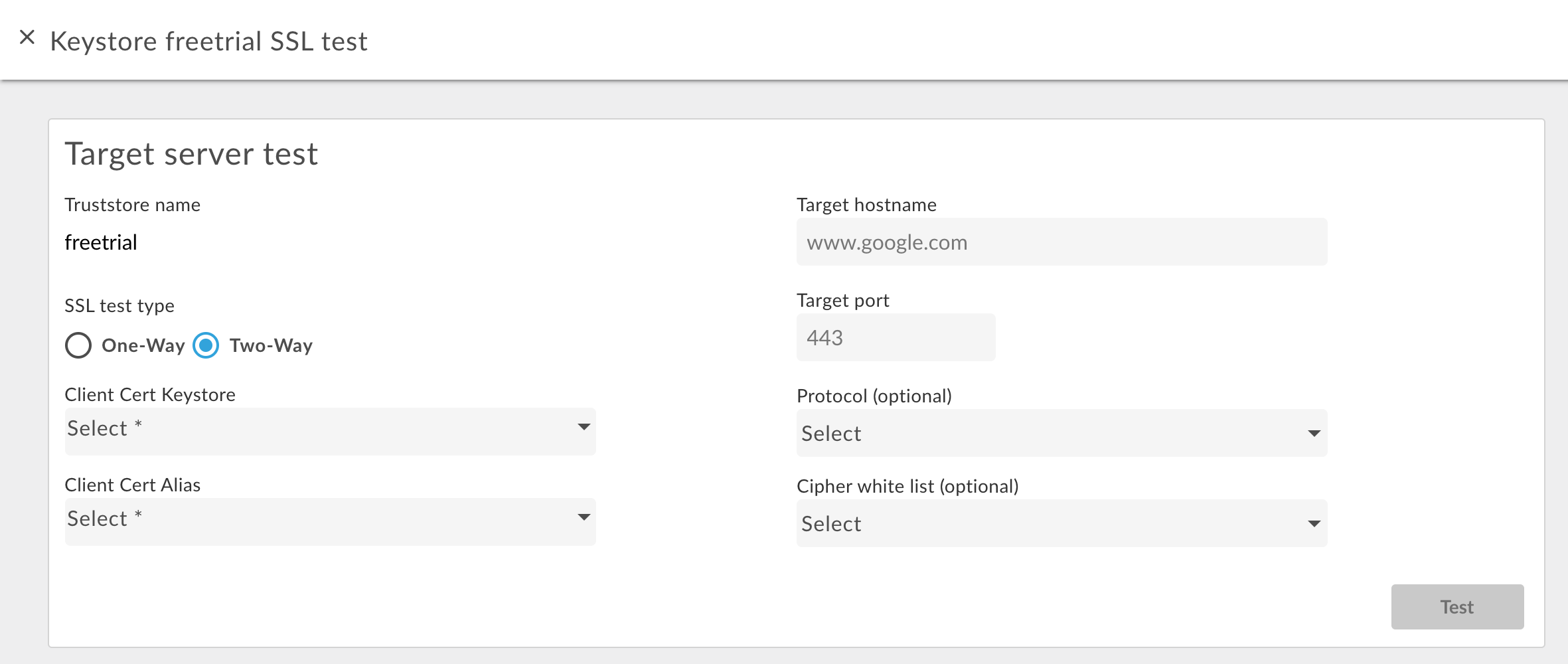

برای تست TLS دو طرفه:

- برای Truststore مورد نظر، دکمه Test را انتخاب کنید.

- در کادر محاوره ای، Two Way را برای نوع تست SSL انتخاب کنید. کادر محاوره ای زیر ظاهر می شود:

- نام keystore مورد استفاده در TLS دو طرفه را مشخص کنید.

- نام مستعار را در فروشگاه کلید حاوی گواهی و کلید مشخص کنید.

- نام میزبان سرویس باطن را وارد کنید.

- شماره پورت TLS (معمولاً 443) را وارد کنید.

- به صورت اختیاری هر پروتکل یا رمزی را مشخص کنید.

- تست را انتخاب کنید.

برای TLS دو طرفه یک گواهی به فروشگاه اعتماد اضافه کنید

هنگام استفاده از TLS دو طرفه برای اتصالات ورودی ، یعنی درخواست API در Edge، Truststore حاوی یک زنجیره گواهی یا CA برای هر کلاینت مجاز به درخواست به Edge است.

هنگامی که در ابتدا Truststore را پیکربندی میکنید، میتوانید تمام گواهیها را برای مشتریان شناخته شده اضافه کنید. با این حال، با گذشت زمان، ممکن است بخواهید همزمان با اضافه کردن مشتریان جدید، گواهیهای اضافی را به فروشگاه اعتماد اضافه کنید.

برای افزودن گواهیهای جدید به یک فروشگاه اعتماد که برای TLS دو طرفه استفاده میشود:

- اطمینان حاصل کنید که از یک مرجع به Truststore در میزبان مجازی استفاده می کنید.

- همانطور که در بالا در ایجاد یک نام مستعار از یک گواهی (فقط Truststore) توضیح داده شد، یک گواهی جدید در فروشگاه اعتماد آپلود کنید.

مرجع Truststore را به روز کنید تا روی همان مقدار تنظیم شود. این بهروزرسانی باعث میشود Edge ذخیرهسازی اعتماد و گواهی جدید را دوباره بارگیری کند.

برای اطلاعات بیشتر به اصلاح یک مرجع مراجعه کنید.

ذخیره کلید/truststore یا نام مستعار را حذف کنید

هنگام حذف یک فروشگاه کلید/تراستستور یا نام مستعار باید احتیاط کنید. اگر یک keystore، truststore یا نام مستعاری را که توسط یک میزبان مجازی، نقطه پایانی هدف یا سرور هدف استفاده میشود حذف کنید، همه تماسهای API از طریق میزبان مجازی یا نقطه پایانی/سرور هدف هدف با شکست مواجه میشوند.

به طور معمول، فرآیندی که برای حذف یک keystore/truststore یا نام مستعار استفاده میکنید به صورت زیر است:

- همانطور که در بالا توضیح داده شد، یک keystore/truststore یا نام مستعار جدید ایجاد کنید.

- برای اتصالات ورودی ، به معنای درخواست API در Edge، پیکربندی میزبان مجازی را بهروزرسانی کنید تا به فروشگاه کلید و نام مستعار کلید جدید اشاره کند.

- برای اتصالات خروجی ، یعنی از Apigee به یک سرور باطن:

- پیکربندی TargetEndpoint را برای هر پراکسی API که به انبار کلید و نام مستعار کلیدی قدیمی اشاره کرده است، بهروزرسانی کنید تا به فروشگاه کلید و نام مستعار کلید جدید ارجاع داده شود. اگر TargetEndpoint شما به TargetServer ارجاع می دهد، تعریف TargetServer را برای ارجاع به keystore و نام مستعار کلید جدید به روز کنید.

- اگر ذخیره کلید و Truststore مستقیماً از تعریف TargetEndpoint ارجاع داده شوند، باید پراکسی را مجدداً مستقر کنید. اگر TargetEndpoint به تعریف TargetServer و تعریف TargetServer به keystore و truststore ارجاع دهد، در این صورت نیازی به استقرار مجدد پروکسی نیست.

- تأیید کنید که پراکسی های API شما به درستی کار می کنند.

- keystore/truststore یا نام مستعار را حذف کنید.

یک فروشگاه کلید را حذف کنید

میتوانید با قرار دادن مکاننما روی مکاننمای کلید یا Trustore در فهرست، یک فروشگاه کلید یا ذخیرهسازی اعتماد را حذف کنید تا منوی عملکردها نمایش داده شود و کلیک کنید.![]() . اگر یک keystore یا truststore را که توسط یک میزبان مجازی یا سرور هدف/نقطه پایانی/هدف استفاده میشود حذف کنید، همه تماسهای API از طریق میزبان مجازی یا نقطه پایانی/سرور هدف هدف با شکست مواجه میشوند.

. اگر یک keystore یا truststore را که توسط یک میزبان مجازی یا سرور هدف/نقطه پایانی/هدف استفاده میشود حذف کنید، همه تماسهای API از طریق میزبان مجازی یا نقطه پایانی/سرور هدف هدف با شکست مواجه میشوند.

احتیاط : تا زمانی که هاست مجازی خود را تبدیل نکرده اید و نقاط پایانی/سرورهای هدف را برای استفاده از یک فروشگاه کلید جدید هدف قرار داده اید، نباید یک فروشگاه کلید را حذف کنید.

حذف یک نام مستعار

میتوانید با قرار دادن مکاننما روی نام مستعار موجود در لیست، یک نام مستعار حذف کنید تا منوی اقدامات نمایش داده شود و روی آن کلیک کنید.![]() . اگر نام مستعاری را که توسط میزبان مجازی یا سرور هدف/نقطه پایانی/هدف استفاده میشود حذف کنید، همه تماسهای API از طریق میزبان مجازی یا نقطه پایانی/سرور هدف هدف با شکست مواجه میشوند.

. اگر نام مستعاری را که توسط میزبان مجازی یا سرور هدف/نقطه پایانی/هدف استفاده میشود حذف کنید، همه تماسهای API از طریق میزبان مجازی یا نقطه پایانی/سرور هدف هدف با شکست مواجه میشوند.

احتیاط : نباید نام مستعار را حذف کنید تا زمانی که هاست مجازی خود و نقاط پایانی/سرورهای هدف را برای استفاده از یک فروشگاه کلید و نام مستعار جدید تبدیل کنید.

، شما در حال مشاهده اسناد Apigee Edge هستید.

به مستندات Apigee X بروید . اطلاعات

این سند نحوه ایجاد، تغییر، و حذف کلیدها و ذخیرهسازیهای اعتماد را برای Edge برای Cloud و برای Edge برای Private Cloud نسخههای 4.18.01 و جدیدتر شرح میدهد.

درباره فروشگاههای کلید/قابل اعتماد و میزبانهای مجازی برای Edge Cloud

فرآیند ایجاد keystores/truststores برای Edge Cloud مستلزم این است که تمام قوانین استفاده از هاست های مجازی را رعایت کنید. به عنوان مثال، با میزبان های مجازی در Cloud:

- هاست های مجازی باید از TLS استفاده کنند.

- هاست های مجازی فقط می توانند از پورت 443 استفاده کنند.

- باید از یک گواهی TLS امضا شده استفاده کنید. گواهی نامه های بدون امضا برای استفاده با میزبان های مجازی در Cloud مجاز نیستند.

- نام دامنه مشخص شده توسط گواهی TLS باید با نام مستعار میزبان میزبان مجازی مطابقت داشته باشد.

بیشتر بدانید:

- درباره TLS/SSL

- استفاده از TLS با Edge

- پرسشهای متداول پیکربندی میزبانهای مجازی

- درباره هاست های مجازی

پیاده سازی keystores و truststores در Edge

برای پیکربندی عملکردی که به زیرساخت کلید عمومی متکی است، مانند TLS، باید ذخیرهسازی کلید و ذخیرهسازی اعتماد ایجاد کنید که حاوی کلیدهای لازم و گواهیهای دیجیتال باشد.

در Edge، ذخیرههای کلید و Truststores هر دو توسط یک موجودیت ذخیرهسازی کلید نشان داده میشوند که حاوی یک یا چند نام مستعار است. یعنی هیچ تفاوت پیاده سازی بین keystore و truststore در Edge وجود ندارد.

تفاوت بین keystore و truststore از انواع ورودیهایی که در آنها وجود دارد و نحوه استفاده از آنها در دست دادن TLS ناشی میشود:

- keystore - یک موجودیت ذخیره کلید که حاوی یک یا چند نام مستعار است، که در آن هر نام مستعار شامل یک جفت گواهی/کلید است.

- Truststore - یک موجودیت ذخیره کلید که حاوی یک یا چند نام مستعار است که در آن هر نام مستعار فقط حاوی یک گواهی است.

هنگام پیکربندی TLS برای یک میزبان مجازی یا نقطه پایانی هدف، ذخیرهسازی کلید و ذخیرهسازی اعتماد نقشهای متفاوتی را در فرآیند دست دادن TLS ارائه میکنند. هنگام پیکربندی یک میزبان مجازی یا نقطه پایانی هدف، ذخیرههای کلید و ذخیرههای اعتماد را به طور جداگانه در تگ <SSLInfo> مشخص میکنید، همانطور که در زیر برای یک میزبان مجازی نشان داده شده است:

<VirtualHost name="myTLSVHost"> <HostAliases> <HostAlias>apiTLS.myCompany.com</HostAlias> </HostAliases> <Interfaces/> <Port>9006</Port> <SSLInfo> <Enabled>true</Enabled> <ClientAuthEnabled>false</ClientAuthEnabled> <KeyStore>ref://keystoreref</KeyStore> <KeyAlias>myKeyAlias</KeyAlias> </SSLInfo> </VirtualHost>

در این مثال، شما نام keystore و نام مستعار استفاده شده توسط میزبان مجازی برای ذخیره کلید TLS خود را مشخص می کنید. شما از یک مرجع برای تعیین نام فروشگاه کلید استفاده می کنید تا بتوانید بعداً زمانی که گواهی منقضی شد آن را تغییر دهید. نام مستعار شامل یک جفت گواهی/کلید است که برای شناسایی میزبان مجازی به مشتری TLS که به میزبان مجازی دسترسی دارد استفاده می شود. در این مثال، نیازی به Truststore نیست.

اگر به یک Truststore نیاز است، برای مثال برای یک پیکربندی TLS دو طرفه، از تگ <TrustStore> برای مشخص کردن Truststore استفاده کنید:

<VirtualHost name="myTLSVHost"> <HostAliases> <HostAlias>apiTLS.myCompany.com</HostAlias> </HostAliases> <Interfaces/> <Port>9006</Port> <SSLInfo> <Enabled>true</Enabled> <ClientAuthEnabled>true</ClientAuthEnabled> <KeyStore>ref://keystoreref</KeyStore> <KeyAlias>myKeyAlias</KeyAlias> <TrustStore>ref://truststoreref</TrustStore> </SSLInfo> </VirtualHost>

در این مثال، تگ <TrustStore> تنها به یک فروشگاه کلید ارجاع می دهد، اما نام مستعار خاصی را مشخص نمی کند. هر نام مستعار در فروشگاه کلید حاوی یک گواهی یا یک زنجیره گواهی است که به عنوان بخشی از فرآیند دست دادن TLS استفاده می شود.

فرمت های گواهی پشتیبانی شده

| قالب | آپلود API و UI پشتیبانی می شود | به شمال پشتیبانی می شود | تایید شد |

|---|---|---|---|

| PEM | بله | بله | بله |

| * PKCS12 | بله | بله | بله توجه: Apigee به صورت داخلی تبدیل می شود PKCS12 به PEM. |

| * DER | خیر | خیر | بله |

| * PKCS7 | خیر | خیر | خیر |

* توصیه می کنیم در صورت امکان از PEM استفاده کنید.

استفاده از کلیدهای PKCS12 با Edge برای Private Cloud 4.53.00 یا جدیدتر

اگر از Edge برای Private Cloud 4.53.00 یا جدیدتر استفاده میکنید، باید فقط از فروشگاه کلید PKCS12 برای آپلود کلیدها و گواهیهای مرتبط در Apigee استفاده کنید. برای کمک به تبدیل کلیدها و گواهیهای موجود به قالب PKCS12/PFX، به تبدیل گواهیها به فرمت پشتیبانیشده مراجعه کنید.

درباره پیاده سازی نام مستعار

در Edge، یک keystore حاوی یک یا چند نام مستعار است که در آن هر نام مستعار شامل:

- گواهی TLS به عنوان یک فایل PEM یا PKCS12/PFX - یا گواهی امضا شده توسط یک مرجع گواهی (CA)، یک فایل حاوی زنجیره ای از گواهی ها که در آن آخرین گواهی توسط یک CA امضا شده است، یا یک گواهی خودامضا.

- کلید خصوصی به عنوان فایل PEM یا PKCS12/PFX. Edge از اندازه های کلید تا 2048 بیت پشتیبانی می کند. عبارت عبور اختیاری است.

در Edge، یک Truststore حاوی یک یا چند نام مستعار است که در آن هر نام مستعار حاوی یک نام است:

- گواهی TLS به عنوان یک فایل PEM - یا گواهی امضا شده توسط یک مرجع گواهی (CA)، زنجیره ای از گواهی ها که در آن آخرین گواهی توسط یک CA امضا شده است، یا یک گواهی خودامضا.

Edge یک UI و API ارائه میکند که از آنها برای ایجاد ذخیرهسازی کلید، ایجاد نام مستعار، آپلود جفتهای گواهی/کلید و بهروزرسانی گواهیها استفاده میکنید. UI و API که برای ایجاد یک Truststore استفاده می کنید، همان چیزی است که برای ایجاد یک keystore استفاده می کنید. تفاوت این است که وقتی یک Truststore ایجاد میکنید، نام مستعاری ایجاد میکنید که فقط حاوی یک گواهی است.

درباره فرمت فایل های گواهی و کلید

میتوانید گواهیها و کلیدها را بهعنوان فایلهای PEM یا فایلهای PKCS12/PFX نشان دهید. فایل های PEM با فرمت X.509 مطابقت دارند. اگر گواهی یا کلید خصوصی شما توسط یک فایل PEM تعریف نشده است، می توانید با استفاده از ابزارهایی مانند openssl آن را به یک فایل PEM تبدیل کنید.

با این حال، بسیاری از فایلهای crt. و فایلهای کلیدی از قبل در قالب PEM هستند. اگر این فایل ها فایل های متنی هستند و در موارد زیر قرار می گیرند:

-----BEGIN CERTIFICATE----- -----END CERTIFICATE-----

یا:

-----BEGIN ENCRYPTED PRIVATE KEY----- -----END ENCRYPTED PRIVATE KEY-----

سپس فایلها با فرمت PEM سازگار هستند و میتوانید بدون تبدیل آنها به فایل PEM از آنها در فروشگاه کلید یا Truststore استفاده کنید.

درباره زنجیره های گواهی

اگر گواهی بخشی از یک زنجیره باشد، بر اساس اینکه گواهی در فروشگاه کلید یا Truststore استفاده میشود، آن را به طور متفاوتی مدیریت میکنید:

- Keystore - اگر یک گواهی بخشی از یک زنجیره است، باید یک فایل منفرد حاوی تمام گواهیهای زنجیره ایجاد کنید. گواهینامه ها باید مرتب باشند و آخرین گواهی باید گواهی ریشه یا گواهی میانی باشد که توسط گواهی ریشه امضا شده باشد.

- Truststore - اگر یک گواهی بخشی از یک زنجیره است، پس باید یا یک فایل واحد حاوی تمام گواهی ها ایجاد کنید و آن فایل را در یک نام مستعار آپلود کنید، یا تمام گواهی های موجود در زنجیره را به طور جداگانه در Truststore با استفاده از نام مستعار متفاوت برای هر گواهی آپلود کنید. اگر آنها را به عنوان یک گواهی آپلود کنید، گواهینامه ها باید مرتب باشند و آخرین گواهی باید گواهی ریشه یا گواهی میانی باشد که با گواهی ریشه امضا شده باشد.

- اگر یک فایل واحد ایجاد می کنید که حاوی چندین گواهی است، باید یک خط خالی بین هر گواهی وارد کنید.

برای مثال، میتوانید تمام گواهیها را در یک فایل PEM ترکیب کنید. گواهینامه ها باید مرتب باشند و آخرین گواهی باید یک گواهی ریشه یا یک گواهی میانی باشد که توسط یک گواهی ریشه امضا شده است:

-----BEGIN CERTIFICATE----- (Your Primary TLS certificate) -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- (Intermediate certificate) -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- (Root certificate or intermediate certificate signed by a root certificate) -----END CERTIFICATE-----

اگر گواهیهای شما به صورت فایلهای PKCS12/PFX نشان داده میشوند، میتوانید از دستور openssl برای ایجاد یک فایل PKCS12/PFX از زنجیره گواهیها، مانند شکل زیر استفاده کنید:

openssl pkcs12 -export -out certificate.pfx -inkey privateKey.key -in certificate.crt -certfile CACert.crt

هنگام کار با زنجیره های گواهی در فروشگاه اعتماد، همیشه مجبور نیستید همه گواهی های موجود در زنجیره را آپلود کنید. برای مثال، شما یک گواهی مشتری، client_cert_1 ، و گواهی صادرکننده گواهی مشتری، ca_cert را آپلود می کنید.

در طول احراز هویت دو طرفه TLS، احراز هویت مشتری زمانی موفق می شود که سرور client_cert_1 به عنوان بخشی از فرآیند دست دادن TLS برای مشتری ارسال کند.

از طرف دیگر، شما یک گواهی دوم دارید، client_cert_2 ، که توسط همان گواهی امضا شده است، ca_cert . با این حال، شما client_cert_2 را در Truststore آپلود نمی کنید. Truststore هنوز فقط شامل client_cert_1 و ca_cert است.

وقتی سرور client_cert_2 به عنوان بخشی از دست دادن TLS ارسال می کند، درخواست با موفقیت انجام می شود. این به این دلیل است که Edge به تأیید TLS اجازه می دهد زمانی که client_cert_2 در Truststore وجود نداشته باشد اما توسط گواهی موجود در truststore امضا شده باشد. اگر گواهی CA، ca_cert را از فروشگاه اعتماد حذف کنید، تأیید TLS ناموفق است.

ملاحظات FIPS

اگر از Edge برای Private Cloud نسخه 4.53.00 یا جدیدتر در سیستم عامل مجهز به FIPS استفاده میکنید، باید فقط از فروشگاه کلید PKCS12 برای آپلود کلیدها و گواهیهای مرتبط در Apigee استفاده کنید.

صفحه کلیدهای TLS را کاوش کنید

همانطور که در زیر توضیح داده شده است به صفحه TLS Keystores دسترسی پیدا کنید.لبه

برای دسترسی به صفحه کلیدهای TLS با استفاده از رابط کاربری Edge:

- به عنوان مدیر سازمان وارد https://apigee.com/edge شوید.

- سازمان خود را انتخاب کنید

- Admin > Environment > Keystores TLS را انتخاب کنید.

Classic Edge (ابر خصوصی)

برای دسترسی به صفحه کلیدهای TLS با استفاده از رابط کاربری Classic Edge:

- به عنوان مدیر سازمان وارد

http:// ms-ip :9000شوید، جایی که ms-ip آدرس IP یا نام DNS گره مدیریت سرور است. - سازمان خود را انتخاب کنید

- Admin > Environment Configuration > TLS Keystores را انتخاب کنید.

صفحه کلیدهای TLS نمایش داده می شود:

همانطور که در شکل قبلی مشخص شده است، صفحه کلیدهای TLS به شما امکان می دهد:

- یک محیط را انتخاب کنید

- یک فروشگاه کلید و نام مستعار ایجاد کنید

- کلیدهای ذخیره را تست و حذف کنید

- مشاهده و حذف نام مستعار

مشاهده نام مستعار

برای مشاهده نام مستعار:

- به صفحه کلیدهای TLS دسترسی پیدا کنید .

- محیط را انتخاب کنید (معمولاً

prodیاtest). - روی ردیف مرتبط با نام مستعار مورد نظر برای مشاهده کلیک کنید.

جزئیات مربوط به گواهی نام مستعار و کلید نمایش داده می شود.

شما می توانید تمام اطلاعات مربوط به نام مستعار، از جمله تاریخ انقضا را مشاهده کنید. - گواهی را با استفاده از دکمه های بالای صفحه مدیریت کنید تا:

- گواهی را به عنوان یک فایل PEM دانلود کنید.

- یک CSR ایجاد کنید. اگر گواهی منقضی شده ای دارید و می خواهید آن را تمدید کنید، می توانید یک درخواست امضای گواهی (CSR) را دانلود کنید. سپس CSR را برای دریافت گواهی جدید به CA خود ارسال می کنید.

- یک گواهی را به روز کنید. احتیاط : اگر گواهینامهای را بهروزرسانی میکنید که در حال حاضر توسط یک میزبان مجازی یا سرور هدف/نقطه پایانی هدف استفاده میشود، باید با پشتیبانی Apigee Edge تماس بگیرید تا روترها و پردازشگرهای پیام را مجدداً راهاندازی کنید. روش توصیه شده برای به روز رسانی گواهی این است که:

- یک فروشگاه کلید یا Truststore جدید ایجاد کنید.

- گواهی جدید را به فروشگاه کلید یا Truststore جدید اضافه کنید.

- مرجع موجود در میزبان مجازی یا سرور هدف/نقطه پایانی هدف را به فروشگاه کلید یا Truststore به روز کنید. برای اطلاعات بیشتر به بهروزرسانی گواهی TLS برای Cloud مراجعه کنید.

- نام مستعار را حذف کنید. توجه : اگر نام مستعار را حذف کنید و در حال حاضر توسط یک میزبان مجازی یا نقطه پایانی هدف استفاده می شود، میزبان مجازی یا نقطه پایانی هدف از کار می افتد.

یک keystore/truststore و نام مستعار ایجاد کنید

شما می توانید یک فروشگاه کلید برای استفاده به عنوان ذخیره کلید TLS یا Truststore TLS ایجاد کنید. یک فروشگاه کلید مخصوص یک محیط در سازمان شما است، به عنوان مثال محیط آزمایش یا تولید. بنابراین، اگر می خواهید فروشگاه کلید را در یک محیط آزمایشی قبل از استقرار آن در محیط تولید خود آزمایش کنید، باید آن را در هر دو محیط ایجاد کنید.

برای ایجاد keystore در یک محیط، فقط باید نام keystore را مشخص کنید. بعد از اینکه یک keystore با نام در یک محیط ایجاد کردید، سپس می توانید نام مستعار ایجاد کنید و یک جفت گواهی/کلید (keystore) آپلود کنید یا فقط یک گواهی (truststore) را در نام مستعار آپلود کنید.

برای ایجاد یک فروشگاه کلید:

- به صفحه کلیدهای TLS دسترسی پیدا کنید .

- محیط را انتخاب کنید (معمولاً

prodیاtest). - روی + Keystore کلیک کنید.

- نام keystore را مشخص کنید. نام فقط می تواند شامل نویسه های الفبایی باشد.

- روی Add Keystore کلیک کنید. ذخیره کلید جدید در لیست ظاهر می شود.

- برای افزودن نام مستعار از یکی از روش های زیر استفاده کنید. همچنین به فرمت های فایل گواهی پشتیبانی شده مراجعه کنید.

ایجاد نام مستعار از یک گواهی (فقط Truststore)

برای ایجاد نام مستعار از یک گواهی:

- به صفحه کلیدهای TLS دسترسی پیدا کنید .

- مکان نما را روی کلید ذخیره قرار دهید تا منوی عملکرد نمایش داده شود و روی + کلیک کنید.

- نام مستعار را مشخص کنید.

- در قسمت جزئیات گواهی، در منوی کشویی Type فقط گواهی را انتخاب کنید.

- روی Choose File در کنار Certificate File کلیک کنید، به فایل PEM حاوی گواهینامه بروید و روی Open کلیک کنید.

- به طور پیش فرض، API بررسی می کند که گواهی منقضی نشده باشد. به صورت اختیاری Allow Expired Certificate را برای رد شدن از اعتبارسنجی انتخاب کنید.

- ذخیره را برای آپلود گواهی و ایجاد نام مستعار انتخاب کنید.

ایجاد نام مستعار از یک فایل JAR (فقط فروشگاه کلید)

برای ایجاد نام مستعار از یک پرونده شیشه:

- به صفحه Keystores TLS دسترسی پیدا کنید .

- مکان نما را روی کلید اصلی قرار دهید تا منوی اکشن را نمایش داده و + کلیک کنید.

- نام نام مستعار را مشخص کنید.

- در زیر جزئیات گواهینامه ، پرونده JAR را در نوع کشویی انتخاب کنید.

- روی انتخاب پرونده در کنار پرونده JAR کلیک کنید ، به پرونده JAR حاوی گواهی و کلید بروید و روی Open کلیک کنید.

- اگر کلید دارای رمز عبور است ، رمز عبور را مشخص کنید. اگر کلید هیچ رمز عبور ندارد ، این قسمت را خالی بگذارید.

- به طور پیش فرض ، API بررسی می کند تا اطمینان حاصل شود که گواهی منقضی نشده است. به صورت اختیاری اجازه دهید گواهی منقضی شده برای پرش از اعتبار سنجی.

- Save را برای بارگذاری کلید و گواهینامه انتخاب کنید و نام مستعار را ایجاد کنید.

ایجاد نام مستعار از یک گواهی و کلید (فقط کلید اصلی)

برای ایجاد نام مستعار از یک گواهی و کلید:

- به صفحه Keystores TLS دسترسی پیدا کنید .

- مکان نما را روی کلید اصلی قرار دهید تا منوی اکشن را نمایش داده و + کلیک کنید.

- نام نام مستعار را مشخص کنید.

- تحت جزئیات گواهینامه ، گواهی و کلید را در نوع کشویی انتخاب کنید.

- روی انتخاب پرونده در کنار پرونده Certificate کلیک کنید ، به پرونده PEM حاوی گواهی بروید و روی Open کلیک کنید.

- اگر کلید دارای یک رمز عبور است ، رمز عبور کلید را مشخص کنید. اگر کلید هیچ رمز عبور ندارد ، این قسمت را خالی بگذارید.

- روی انتخاب پرونده کنار پرونده کلید کلیک کنید ، به پرونده PEM حاوی کلید بروید و روی Open کلیک کنید.

- به طور پیش فرض ، API بررسی می کند تا اطمینان حاصل شود که گواهی منقضی نشده است. به صورت اختیاری اجازه دهید گواهی منقضی شده برای پرش از اعتبار سنجی.

- Save را برای بارگذاری کلید و گواهینامه انتخاب کنید و نام مستعار را ایجاد کنید.

ایجاد نام مستعار از یک فایل PKCS12/PFX (فقط کلید اصلی)

برای ایجاد نام مستعار از یک فایل PKCS12 که حاوی گواهی و کلید است:

- به صفحه Keystores TLS دسترسی پیدا کنید .

- مکان نما را روی کلید اصلی قرار دهید تا منوی اکشن را نمایش داده و + کلیک کنید.

- نام نام مستعار را مشخص کنید.

- در زیر جزئیات گواهی ، PKCS12/PFX را در نوع کشویی انتخاب کنید.

- روی انتخاب پرونده در کنار PKCS12/PFX کلیک کنید ، به پرونده حاوی کلید و گواهی بروید و روی Open کلیک کنید.

- اگر کلید دارای یک رمز عبور است ، رمز عبور پرونده PKCS12/PFX را مشخص کنید. اگر کلید هیچ رمز عبور ندارد ، این قسمت را خالی بگذارید.

- به طور پیش فرض ، API بررسی می کند تا اطمینان حاصل شود که گواهی منقضی نشده است. به صورت اختیاری اجازه دهید گواهی منقضی شده برای پرش از اعتبار سنجی.

- Save را برای بارگذاری فایل و ایجاد alias انتخاب کنید.

ایجاد نام مستعار از یک گواهینامه خود امضا شده (فقط کلید اصلی)

برای ایجاد نام مستعار که از یک گواهی خود امضا شده استفاده می کند ، با اطلاعات لازم برای ایجاد گواهینامه ، فرم را پر می کنید. سپس Edge گواهی و یک جفت کلید خصوصی را ایجاد می کند و آنها را در نام مستعار بارگذاری می کند.

برای ایجاد نام مستعار از یک گواهینامه خود امضا شده:

- به صفحه Keystores TLS دسترسی پیدا کنید .

- مکان نما را روی کلید اصلی قرار دهید تا منوی اکشن را نمایش داده و + کلیک کنید.

- نام نام مستعار را مشخص کنید.

- تحت جزئیات گواهینامه ، گواهی خود امضا شده را در نوع کشویی انتخاب کنید.

- با استفاده از جدول زیر فرم را پر کنید.

- Save را برای ایجاد جفت گواهی و کلید خصوصی و بارگذاری آنها در نام مستعار انتخاب کنید.

در گواهی تولید شده ، زمینه های اضافی زیر را مشاهده خواهید کرد:

- صادر کننده

نهادی که گواهی را امضا و صادر کرد. برای یک گواهینامه خود امضا شده ، این CN است که هنگام ایجاد گواهینامه مشخص شده اید. - اعتبار

دوره اعتبار گواهینامه به عنوان دو تاریخ نشان داده شده است: تاریخی که دوره اعتبار گواهی شروع می شود و تاریخی که دوره اعتبار گواهی در آن به پایان می رسد. هر دو می توانند به عنوان مقادیر UTCTIME یا GeneralizedTime رمزگذاری شوند.

جدول زیر زمینه های فرم را شرح می دهد:

| میدان شکل | توضیحات | پیش فرض | مورد نیاز |

|---|---|---|---|

| نام مستعار | نام مستعار حداکثر طول 128 نویسه است. | N/A | بله |

| اندازه کلیدی | اندازه کلید ، در بیت. پیش فرض و حداکثر مقدار 2048 بیت است. | 2048 | خیر |

| الگوریتم امضا | الگوریتم امضا برای تولید کلید خصوصی. مقادیر معتبر "sha512withrsa" ، "sha384withrsa" و "sha256withrsa" (پیش فرض) هستند. | sha256withrsa | خیر |

| اعتبار گواهینامه در روزها | مدت اعتبار گواهی ، در روزها. ارزش مثبت غیر صفر را می پذیرد. | 365 | خیر |

| نام مشترک | نام مشترک (CN) سازمان نام دامنه کاملاً واجد شرایط مرتبط با گواهی را مشخص می کند. به طور معمول توسط یک میزبان و یک نام دامنه تشکیل شده است. به عنوان مثال ، api.enterprise.apigee.com ، www.apigee.com و غیره. حداکثر طول 64 نویسه است. بسته به نوع گواهینامه ، CN می تواند یک یا چند نام میزبان متعلق به همان دامنه باشد (به عنوان مثال به عنوان مثال ..com ، www.example.com) ، یک نام کارت وحشی (به عنوان مثال *.example.com) یا لیستی از دامنه ها. هیچ پروتکل (http: // یا https: //) ، شماره پورت یا مسیر منبع را در بر نگیرید. گواهی فقط در صورتی معتبر است که نام میزبان درخواست حداقل یکی از نامهای مشترک گواهینامه باشد. | N/A | بله |

| ایمیل | آدرس ایمیل. حداکثر طول 255 نویسه است. | N/A | خیر |

| نام واحد org | نام تیم سازمان. حداکثر طول 64 نویسه است. | N/A | خیر |

| نام | نام سازمان حداکثر طول 64 نویسه است. | N/A | خیر |

| محل | نام شهر/شهر. حداکثر طول 128 نویسه است. | N/A | خیر |

| ایالت/استان | نام ایالتی/استان. حداکثر طول 128 نویسه است. | N/A | خیر |

| کشور | کد کشور دو حرف. به عنوان مثال ، در هند ، ایالات متحده برای ایالات متحده آمریکا. | N/A | خیر |

| نام های جایگزین | لیست نام های میزبان جایگزین. اجازه می دهد تا هویت های اضافی به موضوع گواهی محدود شوند. گزینه های تعریف شده شامل یک آدرس پست الکترونیکی اینترنتی ، نام DNS ، آدرس IP و یک شناسه منابع یکنواخت (URI) است. حداکثر 255 نویسه برای هر مقدار. می توانید نام ها را با کاما جدا کنید ، یا با فشار دادن کلید Enter بعد از هر نام. | N/A | خیر |

یک کیب استور یا TrustStore را آزمایش کنید

شما می توانید TrustStore و Keystore خود را در Edge UI آزمایش کنید تا تأیید کنید که آنها به درستی پیکربندی شده اند. UI آزمون یک درخواست TLS را از لبه به یک سرویس پس زمینه تأیید می کند. سرویس باطن می تواند برای پشتیبانی از TLS یک طرفه یا دو طرفه پیکربندی شود.

برای آزمایش TLS یک طرفه:

- به صفحه Keystores TLS دسترسی پیدا کنید .

- محیط را انتخاب کنید (به طور معمول

prodیاtest). - مکان نما خود را بر روی کلید اصلی TLS که می خواهید آزمایش کنید برای نمایش منوی اقدامات و روی تست کلیک کنید. کادر گفتگوی زیر به نظر می رسد که نام TrustStore را نشان می دهد:

- نام میزبان سرویس پس زمینه را وارد کنید.

- شماره پورت TLS را وارد کنید (به طور معمول 443).

- به صورت اختیاری هر پروتکل یا رمزگذار را مشخص کنید.

- آزمون را انتخاب کنید.

برای آزمایش TLS دو طرفه:

- برای TrustStore مورد نظر ، دکمه تست را انتخاب کنید.

- در کادر گفتگو ، برای نوع تست SSL Two Way را انتخاب کنید. کادر گفتگوی زیر ظاهر می شود:

- نام کلید اصلی مورد استفاده در TLS دو طرفه را مشخص کنید.

- نام alias را در کلیدی که حاوی گواهی و کلید است مشخص کنید.

- نام میزبان سرویس پس زمینه را وارد کنید.

- شماره پورت TLS را وارد کنید (به طور معمول 443).

- به صورت اختیاری هر پروتکل یا رمزگذار را مشخص کنید.

- آزمون را انتخاب کنید.

برای TLS دو طرفه یک گواهینامه را به یک TrustStore اضافه کنید

هنگام استفاده از TLS دو طرفه برای اتصالات ورودی ، به معنای درخواست API به لبه ، TrustStore حاوی یک گواهی یا زنجیره CA برای هر مشتری است که اجازه می دهد درخواست هایی را برای لبه انجام دهد.

هنگامی که در ابتدا TrustStore را پیکربندی می کنید ، می توانید تمام گواهینامه ها را برای مشتریان شناخته شده اضافه کنید. با این حال ، با گذشت زمان ، ممکن است بخواهید با افزودن مشتری های جدید ، گواهی های اضافی را به TrustStore اضافه کنید.

برای افزودن گواهینامه های جدید به TrustStore که برای TLS دو طرفه استفاده می شود:

- اطمینان حاصل کنید که از مرجع TrustStore در میزبان مجازی استفاده می کنید.

- همانطور که در بالا در ایجاد نام مستعار از یک گواهینامه (فقط TrustStore) توضیح داده شد ، یک گواهی جدید را در TrustStore بارگذاری کنید.

مرجع TrustStore را به روز کنید تا آن را به همان مقدار تنظیم کنید. این به روزرسانی باعث می شود Edge بارگیری مجدد TrustStore و گواهی جدید را بارگیری کند.

برای اطلاعات بیشتر به اصلاح یک مرجع مراجعه کنید.

یک کلیدی کلیدی/TrustStore یا Alias را حذف کنید

شما باید هنگام حذف یک store/truststore یا alias از احتیاط استفاده کنید. اگر یک کلید اصلی ، TrustStore یا نام مستعار را که توسط یک میزبان مجازی ، نقطه پایانی هدف یا سرور هدف استفاده می شود ، حذف کنید ، تمام تماس های API از طریق میزبان مجازی یا سرور هدف/هدف هدف/هدف انجام می شود.

به طور معمول ، فرایندی که برای حذف یک کلید اصلی/TrustStore یا Alias استفاده می کنید این است:

- همانطور که در بالا توضیح داده شد ، یک کلید اصلی/TrustStore یا Alias ایجاد کنید.

- برای اتصالات ورودی ، به معنای درخواست API به لبه ، پیکربندی میزبان مجازی را به روز کنید تا به کلید جدید و نام مستعار کلید مراجعه کنید.

- برای اتصالات برون مرزی ، معنی از Apigee به یک سرور پس زمینه:

- پیکربندی TargetEndPoint را برای هر پروکسی API که به کلید اصلی و نام مستعار کلیدی مراجعه کرده است ، به روز کنید تا به کلید اصلی و نام مستعار کلید مراجعه کنید. اگر TargetENDPOINT شما به یک هدف هدف ارجاع می دهد ، تعریف TargetServer را به روز کنید تا به کلید جدید و نام مستعار کلید مراجعه کنید.

- اگر KeyStore و TrustStore مستقیماً از تعریف TargetEndPoint ارجاع شوند ، باید مجدداً پروکسی را دوباره به کار بگیرید. اگر TargetEndPoint به یک تعریف TargetServer اشاره کند ، و تعریف TargetServer به کلید و TrustStore اشاره می کند ، پس هیچ گونه مجدداً پروکسی لازم نیست.

- تأیید کنید که پروکسی های API شما به درستی کار می کنند.

- کلیدهای store/truststore یا alias را حذف کنید.

یک کلیدی کلیدی را حذف کنید

می توانید با قرار دادن مکان نما خود بر روی کلید اصلی یا Trustore در لیست ، یک کلید اصلی یا TrustStore را حذف کنید تا منوی Actions را نمایش دهید و کلیک کنید![]() . اگر یک کلید اصلی یا TrustStore را که توسط یک میزبان مجازی یا سرور انتهای هدف/هدف مورد استفاده قرار می گیرد حذف کنید ، تمام تماس های API از طریق میزبان مجازی یا سرور انتهای هدف/هدف هدف انجام می شود.

. اگر یک کلید اصلی یا TrustStore را که توسط یک میزبان مجازی یا سرور انتهای هدف/هدف مورد استفاده قرار می گیرد حذف کنید ، تمام تماس های API از طریق میزبان مجازی یا سرور انتهای هدف/هدف هدف انجام می شود.

احتیاط : تا زمانی که میزبان مجازی خود را تبدیل کرده و به سریال های انتهایی/هدف/سرورهای هدف تبدیل نشده اید ، نباید یک کلید اصلی را حذف کنید.

یک نام مستعار را حذف کنید

برای نمایش منوی اقدامات و کلیک کردن می توانید یک alias bby را موقعیت مکان نما خود را بر روی نام مستعار حذف کنید.![]() . اگر یک نام مستعار را که توسط یک میزبان مجازی یا سرور انتهای هدف/هدف استفاده می شود حذف کنید ، تمام تماس های API از طریق میزبان مجازی یا سرور هدف/هدف/هدف هدف انجام می شود.

. اگر یک نام مستعار را که توسط یک میزبان مجازی یا سرور انتهای هدف/هدف استفاده می شود حذف کنید ، تمام تماس های API از طریق میزبان مجازی یا سرور هدف/هدف/هدف هدف انجام می شود.

احتیاط : شما نباید تا زمانی که میزبان مجازی خود را تبدیل کرده و نقاط پایانی/سرورهای هدف خود را برای استفاده از یک کلید اصلی و نام مستعار تبدیل کنید ، یک نام مستعار را حذف نکنید.

، شما در حال مشاهده اسناد Apigee Edge هستید.

به مستندات Apigee X بروید . اطلاعات

این سند نحوه ایجاد ، اصلاح و حذف کلیدهای کلیدی و TrustStores برای Edge برای ابر و لبه برای نسخه های ابری خصوصی 4.18.01 و بعد را شرح می دهد.

درباره Keystores/TrustStores و میزبان های مجازی برای Edge Cloud

فرایند ایجاد کلید اصلی/TrustStores برای Edge Cloud مستلزم آن است که شما تمام قوانین مربوط به استفاده از میزبان های مجازی را دنبال کنید. به عنوان مثال ، با میزبان های مجازی در ابر:

- میزبان های مجازی باید از TLS استفاده کنند.

- میزبان های مجازی فقط می توانند از پورت 443 استفاده کنند.

- شما باید از گواهی TLS امضا شده استفاده کنید. گواهینامه های بدون امضا برای استفاده با میزبان های مجازی در ابر مجاز نیستند.

- نام دامنه مشخص شده توسط گواهی TLS باید با نام میزبان میزبان مجازی مطابقت داشته باشد.

بیشتر بدانید:

اجرای کلیدهای کلیدی و Truststores در Edge

برای پیکربندی عملکردی که به زیرساخت های کلیدی عمومی ، مانند TLS متکی است ، باید کلیدهای کلیدی و اعتماد ایجاد کنید که حاوی کلیدهای لازم و گواهی های دیجیتالی باشد.

در Edge ، Keystores و TrustStores هر دو توسط یک موجودیت کلیدی نشان داده شده اند که حاوی یک یا چند نام مستعار است. یعنی هیچ تفاوت اجرای بین یک کلیدی و یک اعتماد در لبه وجود ندارد.

تفاوت بین کلیدهای کلیدی و TrustStore از انواع ورودی هایی که در آن قرار دارند و نحوه استفاده از آنها در دست زدن TLS گرفته شده است:

- KeyStore - یک نهاد کلیدی که حاوی یک یا چند نام مستعار است ، که در آن هر نام مستعار حاوی یک جفت گواهی/کلید است.

- TrustStore - یک نهاد کلیدی که شامل یک یا چند نام مستعار است ، که در آن هر نام مستعار فقط دارای یک گواهینامه است.

هنگام پیکربندی TLS برای یک میزبان مجازی یا نقطه پایانی هدف ، کلیدهای کلیدی و TrustStores نقش های مختلفی را در فرآیند دستی TLS ارائه می دهند. هنگام پیکربندی یک میزبان مجازی یا نقطه پایانی هدف ، کلیدهای کلیدی و اعتماد را به طور جداگانه در برچسب <SSLInfo> مشخص می کنید ، همانطور که در زیر برای یک میزبان مجازی نشان داده شده است:

<VirtualHost name="myTLSVHost"> <HostAliases> <HostAlias>apiTLS.myCompany.com</HostAlias> </HostAliases> <Interfaces/> <Port>9006</Port> <SSLInfo> <Enabled>true</Enabled> <ClientAuthEnabled>false</ClientAuthEnabled> <KeyStore>ref://keystoreref</KeyStore> <KeyAlias>myKeyAlias</KeyAlias> </SSLInfo> </VirtualHost>

در این مثال ، شما نام کلید اصلی و نام مستعار را که توسط میزبان مجازی برای کلیدهای TLS آن استفاده شده است ، مشخص می کنید. شما از یک مرجع برای مشخص کردن نام keystore استفاده می کنید تا بتوانید بعداً هنگام انقضاء گواهی آن را تغییر دهید. Alias شامل یک جفت گواهی/کلید است که برای شناسایی میزبان مجازی به یک مشتری TLS که به میزبان مجازی دسترسی پیدا می کند ، استفاده می شود. در این مثال ، هیچ TrustStore لازم نیست.

اگر TrustStore مورد نیاز است ، به عنوان مثال برای پیکربندی TLS 2 طرفه ، از برچسب <TrustStore> برای مشخص کردن TrustStore استفاده کنید:

<VirtualHost name="myTLSVHost"> <HostAliases> <HostAlias>apiTLS.myCompany.com</HostAlias> </HostAliases> <Interfaces/> <Port>9006</Port> <SSLInfo> <Enabled>true</Enabled> <ClientAuthEnabled>true</ClientAuthEnabled> <KeyStore>ref://keystoreref</KeyStore> <KeyAlias>myKeyAlias</KeyAlias> <TrustStore>ref://truststoreref</TrustStore> </SSLInfo> </VirtualHost>

در این مثال ، برچسب <TrustStore> فقط به یک کلید اصلی اشاره می کند ، یک نام مستعار خاص را مشخص نمی کند. هر نام مستعار موجود در کلیدهای کلیدی حاوی گواهی یا زنجیره گواهی است که به عنوان بخشی از فرآیند دست زدن به TLS استفاده می شود.

قالب های گواهینامه پشتیبانی شده

| قالب | آپلود API و UI پشتیبانی می شود | از مرز شمالی پشتیبانی کرد | تایید شد |

|---|---|---|---|

| PEM | بله | بله | بله |

| * PKCS12 | بله | بله | بله توجه: Apigee در داخل تبدیل می کند PKCS12 به PEM. |

| * der | خیر | خیر | بله |

| * PKCS7 | خیر | خیر | خیر |

* توصیه می کنیم در صورت امکان از PEM استفاده کنید.

استفاده از کلیدهای PKCS12 با Edge برای Private Cloud 4.53.00 یا جدیدتر

اگر از Edge for Private Cloud 4.53.00 یا بالاتر استفاده می کنید ، باید فقط از یک کلید اصلی PKCS12 برای بارگذاری کلیدها و گواهینامه های مرتبط با آن استفاده کنید. برای کمک به تبدیل کلیدها و گواهینامه های موجود خود به فرمت PKCS12/PFX ، به تبدیل گواهینامه ها به فرمت پشتیبانی شده مراجعه کنید.

در مورد اجرای نام مستعار

در لبه ، یک کلیدی کلیدی حاوی یک یا چند نام مستعار است ، که در آن هر نام مستعار شامل:

- گواهی TLS به عنوان پرونده PEM یا PKCS12/PFX - یا گواهی نامه امضا شده توسط یک گواهینامه گواهینامه (CA) ، پرونده ای حاوی زنجیره ای از گواهینامه ها که آخرین گواهینامه توسط یک CA یا یک گواهینامه خود امضا شده است.

- کلید خصوصی به عنوان یک پرونده PEM یا PKCS12/PFX. Edge از اندازه های کلید تا 2048 بیت پشتیبانی می کند. عبارت عبور اختیاری است.

در لبه ، یک Truststore شامل یک یا چند نام مستعار است ، که در آن هر نام مستعار حاوی یک است:

- گواهی TLS به عنوان یک فایل PEM - یا گواهی امضا شده توسط یک مرجع گواهی (CA)، زنجیره ای از گواهی ها که در آن آخرین گواهی توسط یک CA امضا شده است، یا یک گواهی خودامضا.

Edge یک UI و API را که برای ایجاد کلیدهای کلیدی ، ایجاد نام مستعار ، بارگذاری جفت گواهینامه/کلید و به روزرسانی استفاده می کنید ، فراهم می کند. UI و API که برای ایجاد TrustStore استفاده می کنید همان چیزی است که شما برای ایجاد یک کلیدی کلیدی استفاده می کنید. تفاوت این است که وقتی یک اعتماد ایجاد می کنید ، مستعار ایجاد می کنید که فقط دارای گواهینامه هستند.

درباره فرمت فایل های گواهی و کلید

شما می توانید گواهی ها و کلیدها را به عنوان پرونده های PEM یا به عنوان پرونده های PKCS12/PFX نشان دهید. پرونده های PEM با فرمت X.509 مطابقت دارند. اگر گواهی یا کلید خصوصی شما توسط یک فایل PEM تعریف نشده است ، می توانید با استفاده از برنامه هایی مانند openssl ، آن را به یک فایل PEM تبدیل کنید.

با این حال، بسیاری از فایلهای crt. و فایلهای کلیدی از قبل در قالب PEM هستند. اگر این فایل ها فایل های متنی هستند و در موارد زیر قرار می گیرند:

-----BEGIN CERTIFICATE----- -----END CERTIFICATE-----

یا:

-----BEGIN ENCRYPTED PRIVATE KEY----- -----END ENCRYPTED PRIVATE KEY-----

سپس فایلها با فرمت PEM سازگار هستند و میتوانید بدون تبدیل آنها به فایل PEM از آنها در فروشگاه کلید یا Truststore استفاده کنید.

درباره زنجیرهای گواهی

اگر یک گواهی بخشی از یک زنجیره باشد ، شما بر اساس این که آیا این گواهینامه در یک کلیدی یا TrustStore استفاده می شود ، آن را متفاوت اداره می کنید:

- KeyStore - اگر یک گواهی بخشی از یک زنجیره است ، پس باید یک فایل واحد ایجاد کنید که حاوی تمام گواهینامه های زنجیره ای باشد. گواهینامه ها باید به ترتیب باشند و آخرین گواهینامه باید یک گواهی ریشه یا گواهی میانی باشد که توسط یک گواهی ریشه امضا شده است.

- TrustStore - اگر یک گواهی بخشی از یک زنجیره است ، پس باید یک فایل واحد را که حاوی تمام گواهینامه ها است ، ایجاد کنید و آن پرونده را در یک نام مستعار بارگذاری کنید ، یا تمام گواهینامه ها را در زنجیره بار دیگر با استفاده از یک نام مستعار متفاوت برای هر گواهی بارگذاری کنید. اگر آنها را به عنوان یک گواهی واحد بارگذاری کنید ، گواهینامه ها باید مرتب شوند و آخرین گواهینامه باید یک گواهی ریشه یا یک گواهی میانی باشد که توسط یک گواهی ریشه امضا شده است.

- اگر یک پرونده واحد ایجاد می کنید که حاوی چندین گواهی باشد ، باید یک خط خالی بین هر گواهی وارد کنید.

به عنوان مثال ، می توانید تمام گواهینامه ها را در یک پرونده PEM واحد ترکیب کنید. گواهینامه ها باید مرتب باشند و آخرین گواهی باید یک گواهی ریشه یا یک گواهی میانی باشد که توسط یک گواهی ریشه امضا شده است:

-----BEGIN CERTIFICATE----- (Your Primary TLS certificate) -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- (Intermediate certificate) -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- (Root certificate or intermediate certificate signed by a root certificate) -----END CERTIFICATE-----

اگر گواهینامه های شما به عنوان فایلهای PKCS12/PFX نشان داده شده است ، می توانید از دستور openssl برای ایجاد یک پرونده PKCS12/PFX از زنجیره گواهینامه ها استفاده کنید ، همانطور که در شکل زیر نشان داده شده است:

openssl pkcs12 -export -out certificate.pfx -inkey privateKey.key -in certificate.crt -certfile CACert.crt

هنگام کار با CERT Chains در TrustStore ، همیشه مجبور نیستید تمام گواهی های موجود در زنجیره را بارگذاری کنید. به عنوان مثال ، شما یک گواهی مشتری ، client_cert_1 و گواهینامه صادرکننده گواهی مشتری ، ca_cert را بارگذاری می کنید.

در طول احراز هویت دو طرفه TLS، احراز هویت مشتری زمانی موفق می شود که سرور client_cert_1 به عنوان بخشی از فرآیند دست دادن TLS برای مشتری ارسال کند.

از طرف دیگر، شما یک گواهی دوم دارید، client_cert_2 ، که توسط همان گواهی امضا شده است، ca_cert . با این حال، شما client_cert_2 را در Truststore آپلود نمی کنید. TrustStore هنوز فقط شامل client_cert_1 و ca_cert است.

وقتی سرور client_cert_2 به عنوان بخشی از دست دادن TLS ارسال می کند، درخواست با موفقیت انجام می شود. این به این دلیل است که Edge به تأیید TLS اجازه می دهد زمانی که client_cert_2 در Truststore وجود نداشته باشد اما توسط گواهی موجود در truststore امضا شده باشد. اگر گواهی CA، ca_cert را از فروشگاه اعتماد حذف کنید، تأیید TLS ناموفق است.

ملاحظات FIPS

اگر از Edge for Private Cloud 4.53.00 یا بعد از آن در سیستم عامل فعال شده FIPS استفاده می کنید ، باید فقط از یک کلید اصلی PKCS12 برای بارگذاری کلیدها و گواهینامه های مرتبط با آن استفاده کنید.

صفحه کلید TLS را کاوش کنید

همانطور که در زیر توضیح داده شده به صفحه Keystores TLS دسترسی پیدا کنید.لبه

برای دسترسی به صفحه Keystores TLS با استفاده از Edge UI:

- وارد https://apigee.com/edge به عنوان مدیر سازمان شوید.

- سازمان خود را انتخاب کنید.

- Admin> Environment> TLS Keystores را انتخاب کنید.

لبه کلاسیک (ابر خصوصی)

برای دسترسی به صفحه Keystores TLS با استفاده از UI Classic Edge:

- وارد شوید به

http:// ms-ip :9000به عنوان مدیر سازمان ، جایی که ms-ip آدرس IP یا نام DNS گره سرور مدیریت است. - سازمان خود را انتخاب کنید.

- مدیر> پیکربندی محیط> کلیدهای TLS را انتخاب کنید.

صفحه Keystores TLS نمایش داده می شود:

همانطور که در شکل قبلی برجسته شد ، صفحه کلید TLS شما را قادر می سازد:

- یک محیط را انتخاب کنید

- یک کلیدی و نام مستعار ایجاد کنید

- کلیدهای اصلی را تست و حذف کنید

- نام مستعار را مشاهده و حذف کنید

مشاهده نام مستعار

برای مشاهده نام مستعار:

- به صفحه Keystores TLS دسترسی پیدا کنید .

- محیط را انتخاب کنید (به طور معمول

prodیاtest). - روی ردیف مرتبط با نام مستعار که می خواهید مشاهده کنید ، کلیک کنید.

جزئیات مربوط به گواهینامه و کلید Alias نمایش داده می شود.

می توانید تمام اطلاعات مربوط به نام مستعار ، از جمله تاریخ انقضا را مشاهده کنید. - با استفاده از دکمه های بالای صفحه ، گواهینامه را مدیریت کنید:

- گواهینامه را به عنوان یک فایل PEM بارگیری کنید.

- تولید CSR. اگر گواهی منقضی شده و می خواهید آن را تمدید کنید ، می توانید یک درخواست امضای گواهینامه (CSR) را بارگیری کنید. سپس CSR را به CA خود ارسال می کنید تا گواهی جدید بدست آورید.

- گواهی را به روز کنید. احتیاط : اگر گواهی را به روز کنید که در حال حاضر توسط یک میزبان مجازی یا سرور هدف/نقطه پایان هدف استفاده می شود ، برای راه اندازی مجدد روترها و پردازنده های پیام باید با Apigee Edge Support تماس بگیرید. روش پیشنهادی برای به روزرسانی گواهینامه:

- یک کلید اصلی یا TrustStore ایجاد کنید.

- گواهی جدید را به کلید اصلی یا TrustStore اضافه کنید.

- مرجع را در میزبان مجازی یا سرور هدف/نقطه پایان هدف به کلید اصلی یا TrustStore به روز کنید. برای اطلاعات بیشتر به بروزرسانی یک گواهی TLS برای ابر مراجعه کنید.

- نام مستعار را حذف کنید. توجه : اگر یک نام مستعار را حذف کنید ، و در حال حاضر توسط یک میزبان مجازی یا نقطه پایانی هدف استفاده می شود ، میزبان مجازی یا نقطه پایانی هدف شکست خواهد خورد.

ایجاد یک store/truststore و alias

شما می توانید یک کلید اصلی برای استفاده به عنوان یک کلید اصلی TLS یا TLS TrustStore ایجاد کنید. یک فروشگاه کلید مخصوص یک محیط در سازمان شما است، به عنوان مثال محیط آزمایش یا تولید. بنابراین، اگر می خواهید فروشگاه کلید را در یک محیط آزمایشی قبل از استقرار آن در محیط تولید خود آزمایش کنید، باید آن را در هر دو محیط ایجاد کنید.

برای ایجاد یک کلبه کلیدی در یک محیط ، فقط باید نام کلید را مشخص کنید. پس از ایجاد یک کلید اصلی به نام در یک محیط ، می توانید نام مستعار ایجاد کرده و یک جفت گواهی/کلید (کلید اصلی) را بارگذاری کرده یا فقط یک گواهینامه (TrustStore) را برای نام مستعار بارگذاری کنید.

برای ایجاد یک کلید کلیدی:

- به صفحه Keystores TLS دسترسی پیدا کنید .

- محیط را انتخاب کنید (به طور معمول

prodیاtest). - روی + کلید اصلی کلیک کنید.

- نام کلید را مشخص کنید. این نام فقط می تواند حاوی شخصیت های الفبایی باشد.

- روی افزودن کلید اصلی کلیک کنید. کلیدی جدید در لیست ظاهر می شود.

- برای اضافه کردن نام مستعار از یکی از روشهای زیر استفاده کنید. همچنین به قالب های فایل گواهینامه پشتیبانی شده مراجعه کنید.

ایجاد نام مستعار از یک گواهینامه (فقط TrustStore)

برای ایجاد نام مستعار از یک گواهی:

- به صفحه Keystores TLS دسترسی پیدا کنید .

- مکان نما را روی کلید اصلی قرار دهید تا منوی اکشن را نمایش داده و + کلیک کنید.

- نام نام مستعار را مشخص کنید.

- تحت جزئیات گواهینامه ، گواهی را فقط در نوع کشویی انتخاب کنید.

- روی انتخاب پرونده در کنار پرونده Certificate کلیک کنید ، به پرونده PEM حاوی گواهی بروید و روی Open کلیک کنید.

- به طور پیش فرض ، API بررسی می کند تا اطمینان حاصل شود که گواهی منقضی نشده است. به صورت اختیاری اجازه دهید گواهی منقضی شده برای پرش از اعتبار سنجی.

- Save را برای بارگذاری گواهینامه و ایجاد نام مستعار انتخاب کنید.

ایجاد نام مستعار از یک فایل شیشه ای (فقط کلید اصلی)

برای ایجاد نام مستعار از یک پرونده شیشه:

- به صفحه Keystores TLS دسترسی پیدا کنید .

- مکان نما را روی کلید اصلی قرار دهید تا منوی اکشن را نمایش داده و + کلیک کنید.

- نام نام مستعار را مشخص کنید.

- در زیر جزئیات گواهینامه ، پرونده JAR را در نوع کشویی انتخاب کنید.

- روی انتخاب پرونده در کنار پرونده JAR کلیک کنید ، به پرونده JAR حاوی گواهی و کلید بروید و روی Open کلیک کنید.

- اگر کلید دارای رمز عبور است ، رمز عبور را مشخص کنید. اگر کلید هیچ رمز عبور ندارد ، این قسمت را خالی بگذارید.

- به طور پیش فرض ، API بررسی می کند تا اطمینان حاصل شود که گواهی منقضی نشده است. به صورت اختیاری اجازه دهید گواهی منقضی شده برای پرش از اعتبار سنجی.

- Save را برای بارگذاری کلید و گواهینامه انتخاب کنید و نام مستعار را ایجاد کنید.

ایجاد نام مستعار از یک گواهی و کلید (فقط کلید اصلی)

برای ایجاد نام مستعار از یک گواهی و کلید:

- به صفحه Keystores TLS دسترسی پیدا کنید .

- مکان نما را روی کلید اصلی قرار دهید تا منوی اکشن را نمایش داده و + کلیک کنید.

- نام نام مستعار را مشخص کنید.

- تحت جزئیات گواهینامه ، گواهی و کلید را در نوع کشویی انتخاب کنید.

- روی انتخاب پرونده در کنار پرونده Certificate کلیک کنید ، به پرونده PEM حاوی گواهی بروید و روی Open کلیک کنید.

- اگر کلید دارای یک رمز عبور است ، رمز عبور کلید را مشخص کنید. اگر کلید هیچ رمز عبور ندارد ، این قسمت را خالی بگذارید.

- روی انتخاب پرونده کنار پرونده کلید کلیک کنید ، به پرونده PEM حاوی کلید بروید و روی Open کلیک کنید.

- به طور پیش فرض ، API بررسی می کند تا اطمینان حاصل شود که گواهی منقضی نشده است. به صورت اختیاری اجازه دهید گواهی منقضی شده برای پرش از اعتبار سنجی.

- Save را برای بارگذاری کلید و گواهینامه انتخاب کنید و نام مستعار را ایجاد کنید.

ایجاد نام مستعار از یک فایل PKCS12/PFX (فقط کلید اصلی)

برای ایجاد نام مستعار از یک فایل PKCS12 که حاوی گواهی و کلید است:

- به صفحه Keystores TLS دسترسی پیدا کنید .

- مکان نما را روی کلید اصلی قرار دهید تا منوی اکشن را نمایش داده و + کلیک کنید.

- نام نام مستعار را مشخص کنید.

- در زیر جزئیات گواهی ، PKCS12/PFX را در نوع کشویی انتخاب کنید.

- روی انتخاب پرونده در کنار PKCS12/PFX کلیک کنید ، به پرونده حاوی کلید و گواهی بروید و روی Open کلیک کنید.

- اگر کلید دارای یک رمز عبور است ، رمز عبور پرونده PKCS12/PFX را مشخص کنید. اگر کلید هیچ رمز عبور ندارد ، این قسمت را خالی بگذارید.

- به طور پیش فرض ، API بررسی می کند تا اطمینان حاصل شود که گواهی منقضی نشده است. به صورت اختیاری اجازه دهید گواهی منقضی شده برای پرش از اعتبار سنجی.

- Save را برای بارگذاری فایل و ایجاد alias انتخاب کنید.

ایجاد نام مستعار از یک گواهینامه خود امضا شده (فقط کلید اصلی)

برای ایجاد نام مستعار که از یک گواهی خود امضا شده استفاده می کند ، با اطلاعات لازم برای ایجاد گواهینامه ، فرم را پر می کنید. سپس Edge گواهی و یک جفت کلید خصوصی را ایجاد می کند و آنها را در نام مستعار بارگذاری می کند.

برای ایجاد نام مستعار از یک گواهینامه خود امضا شده:

- به صفحه Keystores TLS دسترسی پیدا کنید .

- مکان نما را روی کلید اصلی قرار دهید تا منوی اکشن را نمایش داده و + کلیک کنید.

- نام نام مستعار را مشخص کنید.

- تحت جزئیات گواهینامه ، گواهی خود امضا شده را در نوع کشویی انتخاب کنید.

- با استفاده از جدول زیر فرم را پر کنید.

- Save را برای ایجاد جفت گواهی و کلید خصوصی و بارگذاری آنها در نام مستعار انتخاب کنید.

در گواهی تولید شده ، زمینه های اضافی زیر را مشاهده خواهید کرد:

- صادر کننده

نهادی که گواهی را امضا و صادر کرد. برای یک گواهینامه خود امضا شده ، این CN است که هنگام ایجاد گواهینامه مشخص شده اید. - اعتبار

دوره اعتبار گواهینامه به عنوان دو تاریخ نشان داده شده است: تاریخی که دوره اعتبار گواهی شروع می شود و تاریخی که دوره اعتبار گواهی در آن به پایان می رسد. هر دو می توانند به عنوان مقادیر UTCTIME یا GeneralizedTime رمزگذاری شوند.

جدول زیر زمینه های فرم را شرح می دهد:

| میدان شکل | توضیحات | پیش فرض | مورد نیاز |

|---|---|---|---|

| نام مستعار | نام مستعار حداکثر طول 128 نویسه است. | N/A | بله |

| اندازه کلیدی | اندازه کلید ، در بیت. پیش فرض و حداکثر مقدار 2048 بیت است. | 2048 | خیر |

| الگوریتم امضا | الگوریتم امضا برای تولید کلید خصوصی. مقادیر معتبر "sha512withrsa" ، "sha384withrsa" و "sha256withrsa" (پیش فرض) هستند. | sha256withrsa | خیر |

| اعتبار گواهینامه در روزها | مدت اعتبار گواهی ، در روزها. ارزش مثبت غیر صفر را می پذیرد. | 365 | خیر |

| نام مشترک | نام مشترک (CN) سازمان نام دامنه کاملاً واجد شرایط مرتبط با گواهی را مشخص می کند. به طور معمول توسط یک میزبان و یک نام دامنه تشکیل شده است. به عنوان مثال ، api.enterprise.apigee.com ، www.apigee.com و غیره. حداکثر طول 64 نویسه است. بسته به نوع گواهینامه ، CN می تواند یک یا چند نام میزبان متعلق به همان دامنه باشد (به عنوان مثال به عنوان مثال ..com ، www.example.com) ، یک نام کارت وحشی (به عنوان مثال *.example.com) یا لیستی از دامنه ها. هیچ پروتکل (http: // یا https: //) ، شماره پورت یا مسیر منبع را در بر نگیرید. گواهی فقط در صورتی معتبر است که نام میزبان درخواست حداقل یکی از نامهای مشترک گواهینامه باشد. | N/A | بله |

| ایمیل | آدرس ایمیل. حداکثر طول 255 نویسه است. | N/A | خیر |

| نام واحد org | نام تیم سازمان. حداکثر طول 64 نویسه است. | N/A | خیر |

| نام | نام سازمان حداکثر طول 64 نویسه است. | N/A | خیر |

| محل | نام شهر/شهر. حداکثر طول 128 نویسه است. | N/A | خیر |

| ایالت/استان | نام ایالتی/استان. حداکثر طول 128 نویسه است. | N/A | خیر |

| کشور | کد کشور دو حرف. به عنوان مثال ، در هند ، ایالات متحده برای ایالات متحده آمریکا. | N/A | خیر |

| نام های جایگزین | لیست نام های میزبان جایگزین. اجازه می دهد تا هویت های اضافی به موضوع گواهی محدود شوند. گزینه های تعریف شده شامل یک آدرس پست الکترونیکی اینترنتی ، نام DNS ، آدرس IP و یک شناسه منابع یکنواخت (URI) است. حداکثر 255 نویسه برای هر مقدار. می توانید نام ها را با کاما جدا کنید ، یا با فشار دادن کلید Enter بعد از هر نام. | N/A | خیر |

یک کیب استور یا TrustStore را آزمایش کنید

شما می توانید TrustStore و Keystore خود را در Edge UI آزمایش کنید تا تأیید کنید که آنها به درستی پیکربندی شده اند. UI آزمون یک درخواست TLS را از لبه به یک سرویس پس زمینه تأیید می کند. سرویس باطن می تواند برای پشتیبانی از TLS یک طرفه یا دو طرفه پیکربندی شود.

برای آزمایش TLS یک طرفه:

- به صفحه Keystores TLS دسترسی پیدا کنید .

- محیط را انتخاب کنید (به طور معمول

prodیاtest). - مکان نما خود را بر روی کلید اصلی TLS که می خواهید آزمایش کنید برای نمایش منوی اقدامات و روی تست کلیک کنید. کادر گفتگوی زیر به نظر می رسد که نام TrustStore را نشان می دهد:

- نام میزبان سرویس پس زمینه را وارد کنید.

- شماره پورت TLS را وارد کنید (به طور معمول 443).

- به صورت اختیاری هر پروتکل یا رمزگذار را مشخص کنید.

- آزمون را انتخاب کنید.

برای آزمایش TLS دو طرفه:

- برای TrustStore مورد نظر ، دکمه تست را انتخاب کنید.

- در کادر گفتگو ، برای نوع تست SSL Two Way را انتخاب کنید. کادر گفتگوی زیر ظاهر می شود:

- نام کلید اصلی مورد استفاده در TLS دو طرفه را مشخص کنید.

- نام alias را در کلیدی که حاوی گواهی و کلید است مشخص کنید.

- نام میزبان سرویس پس زمینه را وارد کنید.

- شماره پورت TLS را وارد کنید (به طور معمول 443).

- به صورت اختیاری هر پروتکل یا رمزگذار را مشخص کنید.

- آزمون را انتخاب کنید.

برای TLS دو طرفه یک گواهینامه را به یک TrustStore اضافه کنید

هنگام استفاده از TLS دو طرفه برای اتصالات ورودی ، به معنای درخواست API به لبه ، TrustStore حاوی یک گواهی یا زنجیره CA برای هر مشتری است که اجازه می دهد درخواست هایی را برای لبه انجام دهد.

هنگامی که در ابتدا TrustStore را پیکربندی می کنید ، می توانید تمام گواهینامه ها را برای مشتریان شناخته شده اضافه کنید. با این حال ، با گذشت زمان ، ممکن است بخواهید با افزودن مشتری های جدید ، گواهی های اضافی را به TrustStore اضافه کنید.

برای افزودن گواهینامه های جدید به TrustStore که برای TLS دو طرفه استفاده می شود:

- اطمینان حاصل کنید که از مرجع TrustStore در میزبان مجازی استفاده می کنید.

- همانطور که در بالا در ایجاد نام مستعار از یک گواهینامه (فقط TrustStore) توضیح داده شد ، یک گواهی جدید را در TrustStore بارگذاری کنید.

مرجع TrustStore را به روز کنید تا آن را به همان مقدار تنظیم کنید. این به روزرسانی باعث می شود Edge بارگیری مجدد TrustStore و گواهی جدید را بارگیری کند.

برای اطلاعات بیشتر به اصلاح یک مرجع مراجعه کنید.

یک کلیدی کلیدی/TrustStore یا Alias را حذف کنید

شما باید هنگام حذف یک store/truststore یا alias از احتیاط استفاده کنید. اگر یک کلید اصلی ، TrustStore یا نام مستعار را که توسط یک میزبان مجازی ، نقطه پایانی هدف یا سرور هدف استفاده می شود ، حذف کنید ، تمام تماس های API از طریق میزبان مجازی یا سرور هدف/هدف هدف/هدف انجام می شود.

به طور معمول ، فرایندی که برای حذف یک کلید اصلی/TrustStore یا Alias استفاده می کنید این است:

- همانطور که در بالا توضیح داده شد ، یک کلید اصلی/TrustStore یا Alias ایجاد کنید.

- برای اتصالات ورودی ، به معنای درخواست API به لبه ، پیکربندی میزبان مجازی را به روز کنید تا به کلید جدید و نام مستعار کلید مراجعه کنید.

- برای اتصالات برون مرزی ، معنی از Apigee به یک سرور پس زمینه:

- پیکربندی TargetEndPoint را برای هر پروکسی API که به کلید اصلی و نام مستعار کلیدی مراجعه کرده است ، به روز کنید تا به کلید اصلی و نام مستعار کلید مراجعه کنید. اگر TargetENDPOINT شما به یک هدف هدف ارجاع می دهد ، تعریف TargetServer را به روز کنید تا به کلید جدید و نام مستعار کلید مراجعه کنید.

- اگر KeyStore و TrustStore مستقیماً از تعریف TargetEndPoint ارجاع شوند ، باید مجدداً پروکسی را دوباره به کار بگیرید. اگر TargetEndPoint به یک تعریف TargetServer اشاره کند ، و تعریف TargetServer به کلید و TrustStore اشاره می کند ، پس هیچ گونه مجدداً پروکسی لازم نیست.

- تأیید کنید که پروکسی های API شما به درستی کار می کنند.

- کلیدهای store/truststore یا alias را حذف کنید.

یک کلیدی کلیدی را حذف کنید

می توانید با قرار دادن مکان نما خود بر روی کلید اصلی یا Trustore در لیست ، یک کلید اصلی یا TrustStore را حذف کنید تا منوی Actions را نمایش دهید و کلیک کنید![]() . اگر یک کلید اصلی یا TrustStore را که توسط یک میزبان مجازی یا سرور انتهای هدف/هدف مورد استفاده قرار می گیرد حذف کنید ، تمام تماس های API از طریق میزبان مجازی یا سرور انتهای هدف/هدف هدف انجام می شود.

. اگر یک کلید اصلی یا TrustStore را که توسط یک میزبان مجازی یا سرور انتهای هدف/هدف مورد استفاده قرار می گیرد حذف کنید ، تمام تماس های API از طریق میزبان مجازی یا سرور انتهای هدف/هدف هدف انجام می شود.

احتیاط : تا زمانی که میزبان مجازی خود را تبدیل کرده و به سریال های انتهایی/هدف/سرورهای هدف تبدیل نشده اید ، نباید یک کلید اصلی را حذف کنید.

یک نام مستعار را حذف کنید

برای نمایش منوی اقدامات و کلیک کردن می توانید یک alias bby را موقعیت مکان نما خود را بر روی نام مستعار حذف کنید.![]() . اگر یک نام مستعار را که توسط یک میزبان مجازی یا سرور انتهای هدف/هدف استفاده می شود حذف کنید ، تمام تماس های API از طریق میزبان مجازی یا سرور هدف/هدف/هدف هدف انجام می شود.

. اگر یک نام مستعار را که توسط یک میزبان مجازی یا سرور انتهای هدف/هدف استفاده می شود حذف کنید ، تمام تماس های API از طریق میزبان مجازی یا سرور هدف/هدف/هدف هدف انجام می شود.

احتیاط : شما نباید تا زمانی که میزبان مجازی خود را تبدیل کرده و نقاط پایانی/سرورهای هدف خود را برای استفاده از یک کلید اصلی و نام مستعار تبدیل کنید ، یک نام مستعار را حذف نکنید.