Apigee Edge belgelerini görüntülüyorsunuz.

Apigee X belgelerine gidin. info

SAML, belirli yöneticilerin tek oturum açma (TOA) sunucusuna yetki vererek Apigee Edge'i kullanırken tüm kuruluş üyelerinin kimliğini doğrulama şeklini kontrol etmesine olanak tanır. Edge ile SAML kullanarak TOA'yı destekleyebilirsiniz ve uç noktanızı destekleyen diğer hizmetlere ek olarak Edge Kullanıcı Arayüzü ve API için SAML'yi tıklayın.

Entegre portallar için SAML'i kullanarak TOA'yı etkinleştirmek istiyorsanız SAML kimlik sağlayıcıyı yapılandırma başlıklı makaleyi inceleyin.

Edge'de kimlik bölgesi yönetimini anlama

Kimlik bölgesi, kimlik doğrulama ve kullanıcı kaydı ile oturum açma deneyiminin özel yapılandırması için kullanılan kimlik sağlayıcıları tanımlayan bir kimlik doğrulama alanıdır. Kullanıcılar, yalnızca kimlik sağlayıcıyla kimlik doğrulaması yaptığında kimlik bölgesi kapsamındaki varlıklara erişebilir.

Apigee Edge, aşağıdaki tabloda açıklanan kimlik doğrulama türlerini destekler.

| Kimlik doğrulama türü | Açıklama |

| Varsayılan | Bir Apigee Edge hesabı oluşturun, ardından kullanıcı adı ve şifre kullanarak Edge kullanıcı arayüzünde oturum açın. Edge API'yi kullanarak çağrıları yetkilendirmek için aynı kimlik bilgilerini HTTP temel kimlik doğrulamasıyla kullanırsınız. |

| SAML | Güvenlik onaylama biçimlendirme dili (SAML), tek oturum açma (TOA) ortamları için standart bir protokoldür. SAML kullanarak TOA kimlik doğrulaması, mevcut kimlik bilgilerinizi kullanarak yeni hesaplar oluşturmanıza gerek kalmadan Apigee Edge'de oturum açmanıza olanak tanır. |

SAML kimlik doğrulamasını desteklemek için yeni bir kimlik bölgesi oluşturur ve SAML'i etkinleştirme bölümünde açıklandığı gibi bir SAML kimlik sağlayıcı yapılandırırsınız.

SAML kimlik doğrulamasının avantajları

SAML kimlik doğrulaması çeşitli avantajlar sunar. SAML kullanarak:

- Kullanıcı yönetiminin tam kontrolünü elinize alın: Şirketinizin SAML sunucusunu Edge'e bağlayın. Kullanıcıların kuruluşunuzdan ayrılma zamanı ve temel hazırlığı merkezi olarak kaldırılırsa Edge'e erişimleri otomatik olarak reddedilir.

- Kullanıcıların Edge'e erişmek için kimlik doğrulamasını nasıl yapacağını kontrol etme: Edge kuruluşlarınız için farklı kimlik doğrulama türleri seçin.

- Kimlik doğrulama politikalarını kontrol edin: SAML sağlayıcınız, kurumsal standartlarınıza daha uygun kimlik doğrulama politikalarını destekleyebilir.

- Girişleri, çıkışları, başarısız giriş denemelerini ve yüksek riskli etkinlikleri izleme .

Dikkat edilmesi gereken noktalar

SAML kullanmaya karar vermeden önce aşağıdaki koşulları göz önünde bulundurmanız gerekir:

- Mevcut kullanıcılar: Mevcut tüm kuruluş kullanıcılarını SAML'ye eklemeniz gerekir. kimlik sağlayıcı

- Portal: Drupal tabanlı bir geliştirici portalı kullanıyorsanız portal, Edge'e erişmek için OAuth kullanır ve portalı kullanabilmeniz için yeniden yapılandırmanız gerekebilir.

- Temel Kimlik Doğrulama devre dışı bırakılacak: Tüm kimlik doğrulama işlemleri için Temel Kimlik Doğrulama'yı OAuth ile değiştirmeniz komut dosyalarınızdır.

- OAuth ve SAML ayrı tutulmalıdır: Hem OAuth 2.0 hem de SAML kullanıyorsanız OAuth 2.0 akışınız ve SAML akışınız için ayrı terminal oturumları kullanmanız gerekir.

SAML, Edge ile nasıl çalışır?

SAML spesifikasyonunda üç öğe tanımlanır:

- Ana hesap (Edge kullanıcı arayüzü kullanıcısı)

- Servis sağlayıcı (Edge TOA)

- Kimlik sağlayıcı (SAML beyanını döndürür)

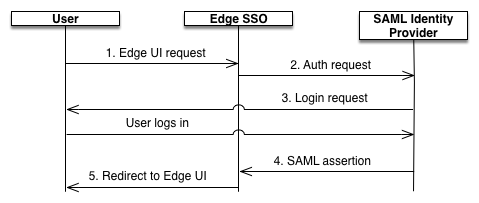

SAML etkinleştirildiğinde ana hesap (bir Edge kullanıcı arayüzü kullanıcısı) servis sağlayıcıya erişim ister (Uç TOA). Ardından Edge TOA (SAML servis sağlayıcısı rolünde), SAML kimlik sağlayıcısından kimlik onayı ister ve alır. Edge kullanıcı arayüzüne erişmek için gereken OAuth 2.0 jetonunu oluşturmak üzere bu onayı kullanır. Ardından kullanıcı Edge kullanıcı arayüzüne yönlendirilir.

Bu işlem aşağıda gösterilmiştir:

Bu şemada:

- Kullanıcı, Edge TOA'nın giriş alanına istek göndererek Edge kullanıcı arayüzüne erişmeye çalışır. Bu istek, alt bölge adını içerir. Örneğin:

https://zonename.login.apigee.com https://zonename.login.apigee.comiçin kimliği doğrulanmamış istekler müşterinin SAML kimlik sağlayıcısına yönlendirilir. Örneğin,https://idp.example.com.- Müşteri, kimlik sağlayıcıya giriş yapmamışsa giriş yapması istenir. inç

- Kullanıcının kimliği SAML kimlik sağlayıcı tarafından doğrulanmıştır. SAML kimlik sağlayıcı bir SAML 2.0 onayı oluşturur ve Edge TOA'ya gönderir.

- Edge TOA, iddiayı doğrular, iddiadan kullanıcı kimliğini çıkarır, Edge kullanıcı arayüzü için OAuth 2.0 kimlik doğrulama jetonunu oluşturur ve kullanıcıyı şu adresteki ana Edge kullanıcı arayüzü sayfasına yönlendirir:

https://zonename.apigee.com/platform/orgName

Burada orgName, bir Edge kuruluşunun adıdır.

Ayrıca SAML ile Edge API'ye erişim başlıklı makaleyi inceleyin.