Apigee Edge には、TLS で保護できるエントリ ポイントがいくつかあります。また、Developer Services ポータルなどの Edge アドオンにも、TLS を使用して構成できるエントリ ポイントがあります。

Edge TLS 構成の手順は、Edge のデプロイ方法、つまり Apigee Edge Cloud と Apigee Edge for Private Cloud のどちらの形でデプロイしたかによって異なります。

Cloud ベースのデプロイ

Cloud ベースの Edge デプロイでは、お客様側で構成するのは、API プロキシへの TLS アクセスとターゲット エンドポイントへの TLS アクセスだけです。

Developer Services ポータルの Cloud バージョンでは、Pantheon ホスティング サーバーで TLS を構成します。

詳細については、Cloud ベースの Edge インストールでの TLS の使用をご覧ください。

Private Cloud デプロイ

Developer Services ポータルの Apigee Edge for Private Cloud バージョンでは、お客様側で TLS をすべて構成する必要があります。つまり、TLS 証明書と秘密鍵を取得するだけでなく、Edge で TLS を使用するように構成する作業もお客様側で行っていただく必要があります。

詳細については、Private Cloud インストールでの TLS の使用をご覧ください。

サポートされる TLS のバージョン

サポートされる TLS のバージョンは、Cloud で Edge を使用するか、Edge for Private Cloud を使用するかによって異なります。

- Cloud での Edge: TLS バージョン 1.2 のみがサポートされます。Cloud での TLS バージョン 1.0 と 1.1 のサポートは廃止されました。詳細については、TLS 1.0 と 1.1 の終了をご覧ください。

- Edge for Private Cloud: TLS バージョン 1.0、1.1、1.2 がサポートされます。

Edge のどこで TLS を使用するか

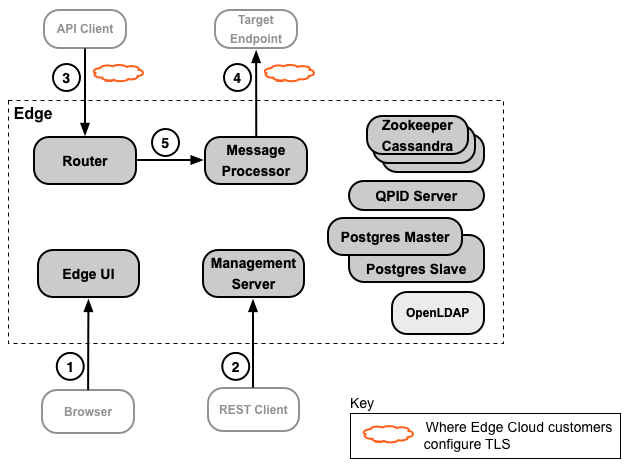

次の図は、Edge インストール環境の中で TLS を構成できる場所を示しています。

Apigee Edge for Private Cloud のお客様は通常、TLS を使用するためにすべての接続を構成します。それに対して、Cloud をご利用のお客様の場合は、Apigee が TLS 構成のほとんどを自動的に処理します。お客様側で構成する必要があるのは、図の接続 3 と 4 の TLS のみです。

次の表で、これらの TLS 接続について説明します。

|

送信元 |

宛先 |

説明 |

|

|---|---|---|---|

|

1 |

API デベロッパー |

Edge 管理 UI |

API デベロッパーは、ブラウザベースの Edge 管理 UI ツールを使用して、API プロキシと API プロダクトの作成、構成、管理に必要なほとんどの作業を行うことができます。 |

|

2 |

API デベロッパー |

Edge 管理 API |

すべての Edge サービスは、Edge 管理 API(RESTful ベースの API)を介して構成できます。つまり、これらの API を使用して、API プロキシやプロダクトの作成、構成、管理、アプリやアプリ デベロッパーの作成、管理など、さまざまな操作を行うことができます。 |

|

3 |

API クライアント(アプリ) |

API |

アプリは、Edge Router 上の仮想ホストを介して API プロキシにリクエストを行うことにより、API にアクセスします。 |

|

4 |

Edge |

ターゲット エンドポイント |

API プロキシは、Edge 上の一般公開されたエンドポイントからターゲット エンドポイントへのマッピングの役割を果たします。ターゲット エンドポイントは通常、バックエンド サービス上のエンドポイントによって定義されます。Edge Message Processor は、API プロキシへのリクエストに応じてバックエンド サービスにアクセスします。 |

|

5 |

Router |

Message Processor |

Router は、すべての受信 API トラフィックの処理、リクエストを処理する API プロキシの決定、使用可能な Message Processor 間でのリクエストの分散、リクエストのディスパッチを行います。 |

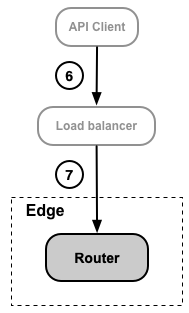

Cloud ベース バージョンの Edge は通常、API クライアントからのすべてのリクエストが Router によって処理されるように構成されます。Private Cloud のお客様は、Router がリクエストを処理する前にロードバランサを使用できます。次の図は、API クライアントが Router に直接アクセスせずに、ロードバランサを介して Edge にアクセスするシナリオを示しています。

Private Cloud では、ロードバランサを配置するかどうかは Edge のネットワーク構成によって異なります。

ロードバランサを使用する場合は、次の表に示すように、API クライアントとロードバランサの間で TLS を構成できます。また、必要であれば、ロードバランサと Router の間で TLS を構成することもできます。

|

送信元 |

宛先 |

説明 |

|

|---|---|---|---|

|

6 |

API クライアント(アプリ) |

ロードバランサ |

アプリは、ロードバランサを介して API プロキシにリクエストを発行することにより、API にアクセスします。ロードバランサは Edge Router にリクエストを転送します。 ロードバランサのエントリ ポイントで TLS を構成できます。TLS を構成する方法はロードバランサによって異なります。 |

|

7 |

ロードバランサ |

Router |

構成によっては、ロードバランサから Router への TLS アクセスを構成できます。その場合は、あたかもロードバランサが存在しないかのように TLS を構成します。 ロードバランサと Router が同じセキュリティ ドメインに存在する場合、TLS 構成は必要ない可能性があります。ただし、これはネットワーク構成によって異なります。 |

Developer Services ポータルのどこで TLS を使用するか

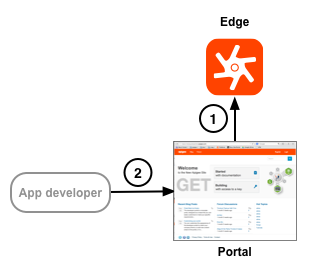

次の図に、ポータルが TLS を使用する 2 つの場所を示します。

Apigee Edge for Private Cloud と Edge Cloud のどちらのお客様も、両方の接続で TLS を構成します。次の表で、これらの接続について詳しく説明します。

|

送信元 |

宛先 |

説明 |

|

|---|---|---|---|

|

1 |

ポータル |

Edge 管理 API |

ポータルは、スタンドアロンのシステムとしては機能しません。その代わりに、ポータルで使用される情報の多くは実際に Edge に保存されます。この場合、Edge は Cloud と Edge for Private Cloud のどちらにもデプロイできます。 このシナリオでは、ポータルは TLS クライアントの役割を持ち、Edge 管理 API にリクエストを発行します。Edge は TLS サーバーとなり、TLS の構成は Edge に任されます。 |

|

2 |

アプリ デベロッパー |

ポータル |

デベロッパーはポータルにログインしてアプリを登録し、API キーを受け取りします。この接続ではデベロッパーがログイン認証情報を渡し、ポータルからアプリキーを送信する必要があるので、TLS を使用するようにポータルを構成する必要があります。 |

ポータルの Cloud ベース バージョンと Apigee Edge for Private Cloud バージョンでの TLS の構成については、ポータルでの TLS の使用をご覧ください。