شما در حال مشاهده اسناد Apigee Edge هستید.

به مستندات Apigee X بروید . اطلاعات

این بخش نحوه فعال کردن SAML را برای Apigee Edge توضیح میدهد تا احراز هویت اعضای سازمان(های) شما به سرویس هویت شما واگذار شود. برای مروری بر SAML و مدیریت منطقه هویت در Edge، به نمای کلی SAML مراجعه کنید.

ویدئو: برای آشنایی با نحوه دسترسی به API های Apigee Edge قبل و بعد از فعال کردن یک ورود (SSO) با استفاده از SAML، یک ویدیوی کوتاه تماشا کنید.

درباره نقش zoneadmin

برای مدیریت مناطق هویت در Edge باید یک zoneadmin باشید. نقش zoneadmin رویههای CRUD کامل را فقط برای مدیریت مناطق هویت ارائه میکند.

برای اختصاص دادن نقش zoneadmin به حساب Apigee Edge شما، با پشتیبانی Apigee Edge تماس بگیرید.

قبل از شروع

قبل از شروع، اطلاعات زیر را از ارائه دهنده هویت SAML شخص ثالث خود دریافت کنید:

- گواهی تأیید امضا (فرمت PEM یا PKCSS). در صورت لزوم، گواهی x509 را به فرمت PEM تبدیل کنید

اطلاعات پیکربندی (تعریف شده در جدول زیر)

پیکربندی توضیحات URL ورود به سیستم URL که کاربران برای ورود به سیستم ارائه دهنده هویت SAML به آن هدایت می شوند. URL خروج از سیستم نشانی اینترنتی که کاربران برای خروج از سیستم ارائه دهنده هویت SAML به آن هدایت می شوند. شناسه نهاد IDP URL منحصر به فرد برای این ارائه دهنده هویت. به عنوان مثال: https://idp.example.com/saml

علاوه بر این، ارائه دهنده هویت SAML شخص ثالث خود را با تنظیمات زیر پیکربندی کنید :

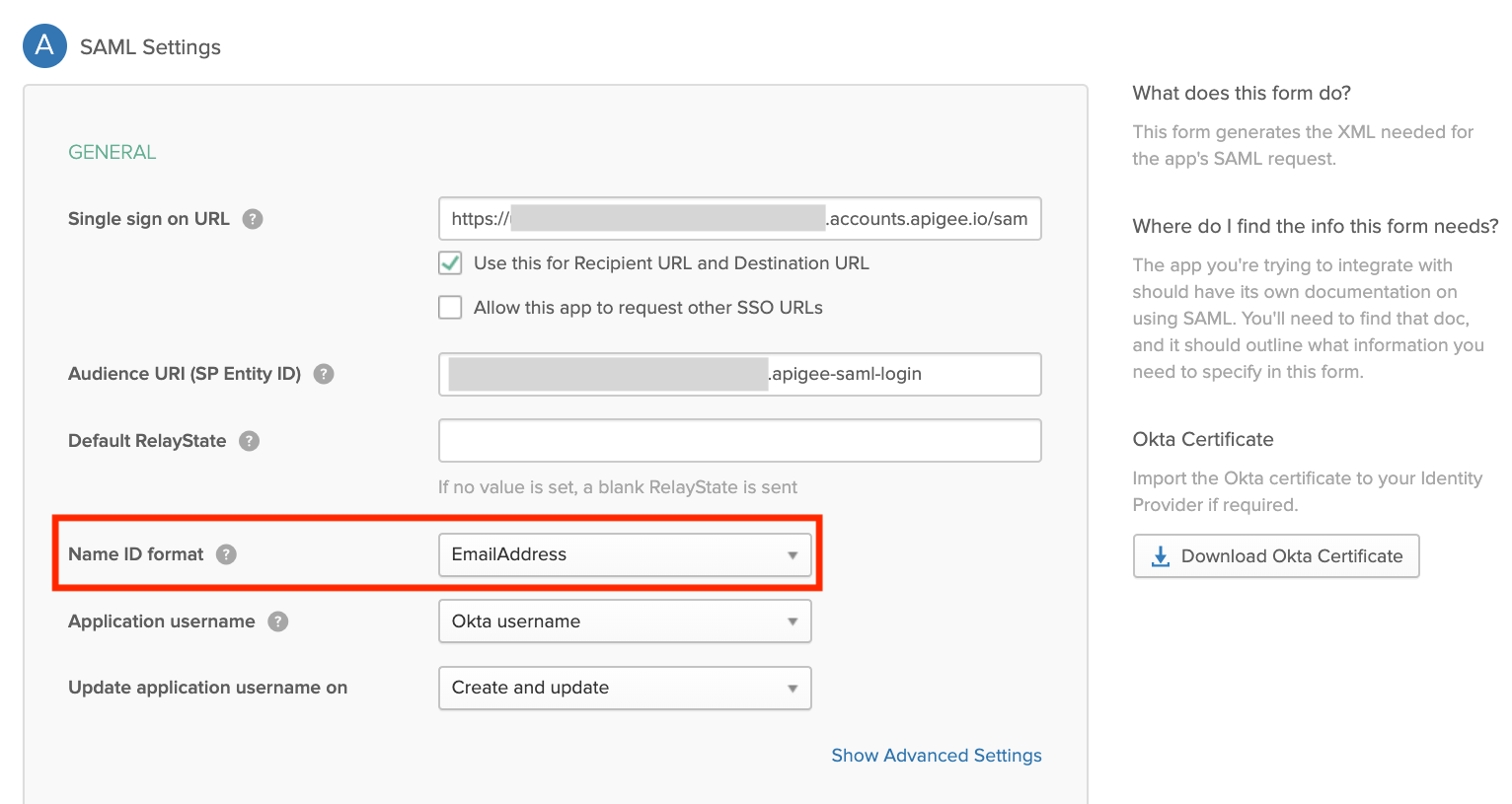

- اطمینان حاصل کنید که ویژگی

NameIDبه آدرس ایمیل کاربر نگاشت شده است. آدرس ایمیل کاربر به عنوان شناسه منحصر به فرد حساب توسعه دهنده Edge عمل می کند. در زیر مثالی با استفاده از Okta نشان داده شده است، جایی که فیلد فرمت Name ID ویژگیNameIDرا تعریف می کند.

- (اختیاری) مدت جلسه تأیید شده را روی 15 روز تنظیم کنید تا با مدت زمان جلسه تأیید شده رابط کاربری Edge مطابقت داشته باشد.

صفحه مدیریت منطقه Edge SSO را کاوش کنید

با استفاده از صفحه مدیریت منطقه Edge SSO، مناطق هویت را برای Edge مدیریت کنید. صفحه مدیریت منطقه Edge SSO در خارج از سازمان شما وجود دارد که به شما امکان می دهد چندین سازمان را به یک منطقه هویت اختصاص دهید.

برای دسترسی به صفحه مدیریت منطقه Edge SSO:

- با استفاده از حساب کاربری Apigee Edge با امتیازات zoneadmin وارد https://apigee.com/edge شوید.

- Admin > SSO را در نوار ناوبری سمت چپ انتخاب کنید.

صفحه Edge SSO Zone Administration (خارج از سازمان شما) نمایش داده می شود.

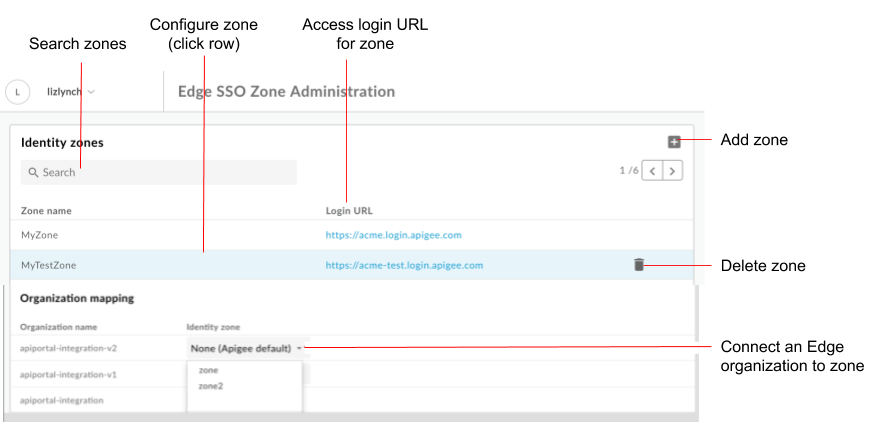

همانطور که در شکل مشخص شده است، صفحه Edge SSO Zone Administration شما را قادر می سازد:

- مشاهده تمام مناطق هویتی

- مشاهده URL ورود به سیستم برای هر منطقه

- افزودن و حذف منطقه هویت

- ارائه دهنده هویت SAML را پیکربندی کنید

- یک سازمان Edge را به یک منطقه هویت متصل کنید

- یک منطقه هویت پورتال را حذف کنید

یک منطقه هویت اضافه کنید

برای افزودن منطقه هویت:

- به صفحه مدیریت منطقه Edge SSO دسترسی پیدا کنید .

- در بخش Identity zones، روی + کلیک کنید.

یک نام و توضیحات برای منطقه هویت وارد کنید.

نام منطقه باید در همه سازمانهای Edge منحصربهفرد باشد.توجه : Apigee این حق را برای خود محفوظ می دارد که نام منطقه ای را که غیرقابل توجیه تشخیص داده شود حذف کند.

یک رشته را وارد کنید تا در صورت نیاز به زیر دامنه اضافه شود.

به عنوان مثال، اگرacmeنام منطقه است، ممکن است بخواهید یک منطقه تولید،acme-prodو یک منطقه تست،acme-testرا تعریف کنید.

برای ایجاد منطقه تولید، prod را به عنوان پسوند زیر دامنه وارد کنید. در این مورد، URL مورد استفاده برای دسترسی به رابط کاربری Edge این خواهد بود:acme-prod.apigee.com، همانطور که در دسترسی به سازمان خود با استفاده از منطقه هویت توضیح داده شده است.توجه : پسوند زیر دامنه ضمیمه شده باید در همه مناطق شما منحصر به فرد باشد.

روی OK کلیک کنید.

ارائه دهنده هویت SAML را پیکربندی کنید

با انجام مراحل زیر، ارائه دهنده هویت SAML را پیکربندی کنید:

- تنظیمات SAML را پیکربندی کنید .

- یک گواهی جدید آپلود کنید .

در صورت لزوم، یک گواهی x509 را به فرمت PEM تبدیل کنید .

تنظیمات SAML را پیکربندی کنید

برای پیکربندی تنظیمات SAML:

- به صفحه مدیریت منطقه Edge SSO دسترسی پیدا کنید .

- روی ردیف منطقه هویتی که میخواهید ارائهدهنده هویت SAML را برای آن پیکربندی کنید، کلیک کنید.

- در قسمت تنظیمات SAML کلیک کنید

.

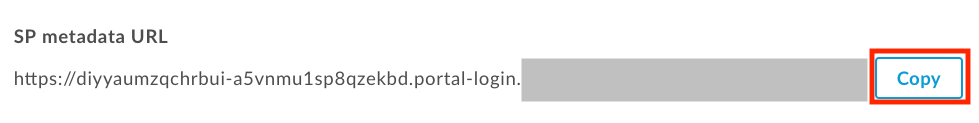

. روی Copy در مجاورت URL فراداده SP کلیک کنید.

ارائه دهنده هویت SAML خود را با استفاده از اطلاعات موجود در فایل فراداده ارائه دهنده خدمات (SP) پیکربندی کنید.

برای برخی از ارائه دهندگان هویت SAML، فقط URL فراداده از شما خواسته می شود. برای سایرین، باید اطلاعات خاصی را از فایل فراداده استخراج کرده و در فرمی وارد کنید.

در مورد دوم، URL را در یک مرورگر قرار دهید تا فایل ابرداده SP را دانلود کرده و اطلاعات مورد نیاز را استخراج کنید. به عنوان مثال، شناسه موجودیت یا URL ورود به سیستم را می توان از عناصر زیر در فایل فراداده SP استخراج کرد:توجه : در فایل فراداده SP، URL ورود به سیستم به عنوان URL

AssertionConsumerService(ACS) نامیده می شود.-

<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" ID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" entityID=" diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login "> -

<md:AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location=" https://diyyaumzqchrbui-a5vnmu1sp8qzekbd.portal-login.apigee.com/saml/SSO/alias/diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login " index="0" isDefault="true"/>

توجه : در صورت نیاز ارائهدهنده هویت SAML، محدودیت مخاطب را روی zoneID .apigee-saml-login تنظیم کنید، که میتوانید آن را از عنصر

entityIDدر فایل فراداده SP (نشان داده شده در بالا) کپی کنید.-

تنظیمات SAML را برای ارائه دهنده هویت SAML پیکربندی کنید.

در بخش تنظیمات SAML ، مقادیر زیر به دست آمده از فایل فراداده ارائه دهنده هویت SAML خود را ویرایش کنید:

تنظیم SAML توضیحات URL ورود به سیستم URL که کاربران برای ورود به سیستم ارائه دهنده هویت پورتال SAML به آن هدایت می شوند.

به عنوان مثال:https://dev-431871.oktapreview.com/app/googledev431871_devportalsaml_1/exkhgdyponHIp97po0h7/sso/samlURL خروج از سیستم نشانی اینترنتی که کاربران برای خروج از سیستم ارائه دهنده هویت پورتال SAML به آن هدایت می شوند.

توجه : اگر ارائهدهنده هویت SAML شما URL خروج از سیستم را ارائه نمیکند، این قسمت را خالی بگذارید. در این صورت، روی همان مقدار استفاده شده برای URL ورود به سیستم تنظیم می شود.شناسه نهاد IDP URL منحصر به فرد برای ارائه دهنده هویت SAML.

به عنوان مثال:http://www.okta.com/exkhgdyponHIp97po0h7توجه: بسته به ارائهدهنده هویت SAML، این فیلد ممکن است نامهای متفاوتی مانند

Entity ID،SP Entity ID،Audience URIو غیره داشته باشد.توجه : Apigee SSO از 2 ویژگی زیر پشتیبانی نمی کند:

- بهروزرسانی خودکار گواهی IDP با استفاده از URL فراداده IDP و بارگیری دورهای فراداده برای بهروزرسانی تغییرات در سمت ارائهدهنده خدمات Apigee SSO.

- آپلود کل فایل xml فراداده IDP یا استفاده از URL فراداده IDP برای پیکربندی خودکار IDP.

روی ذخیره کلیک کنید.

سپس، همانطور که در بخش بعدی توضیح داده شد، یک گواهی را در قالب PEM یا PKCSS آپلود کنید .

یک گواهی جدید بارگذاری کنید

برای آپلود گواهی جدید:

گواهی را برای تأیید امضا از ارائه دهنده هویت SAML خود دانلود کنید.

توجه : گواهی باید در قالب PEM یا PKCSS باشد. در صورت لزوم، یک گواهی x509 را به فرمت PEM تبدیل کنید .

روی ردیف منطقه هویتی که میخواهید گواهینامه جدیدی برای آن آپلود کنید، کلیک کنید.

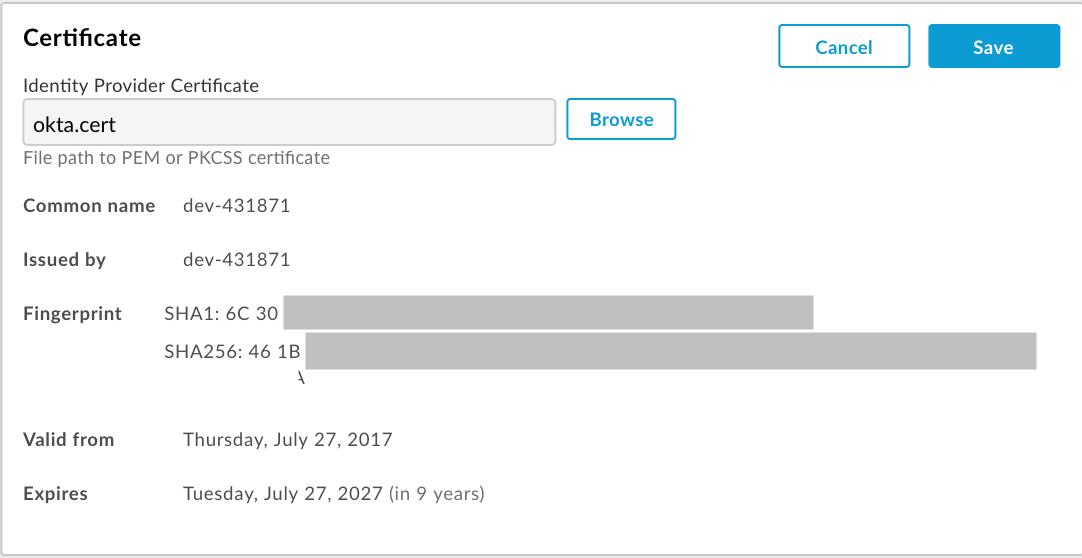

در قسمت Certificate کلیک کنید

.

.روی Browse کلیک کنید و به گواهی در فهرست محلی خود بروید.

برای آپلود گواهی جدید روی Open کلیک کنید.

فیلدهای اطلاعات گواهی به روز می شوند تا گواهی انتخاب شده را منعکس کنند.

بررسی کنید که گواهی معتبر است و منقضی نشده است.

روی ذخیره کلیک کنید.

یک گواهی x509 را به فرمت PEM تبدیل کنید

اگر گواهی x509 را دانلود می کنید، باید آن را به فرمت PEM تبدیل کنید.

برای تبدیل یک گواهی x509 به فرمت PEM:

- محتویات

ds:X509Certificate elementاز فایل فراداده ارائه دهنده هویت SAML کپی کنید و آن را در ویرایشگر متن دلخواه خود جایگذاری کنید. - خط زیر را در بالای فایل اضافه کنید:

-----BEGIN CERTIFICATE----- - خط زیر را در پایین فایل اضافه کنید:

-----END CERTIFICATE----- - فایل را با پسوند

.pemذخیره کنید.

در زیر نمونه ای از محتویات فایل PEM ارائه می شود:

-----BEGIN CERTIFICATE-----

MIICMzCCAZygAwIBAgIJALiPnVsvq8dsMA0GCSqGSIb3DQEBBQUAMFMxCzAJBgNV

BAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNVBAcTA2ZvbzEMMAoGA1UEChMDZm9v

MQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2ZvbzAeFw0xMzAzMTkxNTQwMTlaFw0x

ODAzMTgxNTQwMTlaMFMxCzAJBgNVBAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNV

BAcTA2ZvbzEMMAoGA1UEChMDZm9vMQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2Zv

bzCBnzANBgkqhkiG9w0BAQEFAAOBjQAwgYkCgYEAzdGfxi9CNbMf1UUcvDQh7MYB

OveIHyc0E0KIbhjK5FkCBU4CiZrbfHagaW7ZEcN0tt3EvpbOMxxc/ZQU2WN/s/wP

xph0pSfsfFsTKM4RhTWD2v4fgk+xZiKd1p0+L4hTtpwnEw0uXRVd0ki6muwV5y/P

+5FHUeldq+pgTcgzuK8CAwEAAaMPMA0wCwYDVR0PBAQDAgLkMA0GCSqGSIb3DQEB

BQUAA4GBAJiDAAtY0mQQeuxWdzLRzXmjvdSuL9GoyT3BF/jSnpxz5/58dba8pWen

v3pj4P3w5DoOso0rzkZy2jEsEitlVM2mLSbQpMM+MUVQCQoiG6W9xuCFuxSrwPIS

pAqEAuV4DNoxQKKWmhVv+J0ptMWD25Pnpxeq5sXzghfJnslJlQND

-----END CERTIFICATE-----

یک سازمان Edge را به یک منطقه هویت متصل کنید

برای اتصال یک سازمان Edge به یک منطقه هویت:

- به صفحه مدیریت منطقه Edge SSO دسترسی پیدا کنید .

- در بخش نگاشت سازمان ، یک منطقه هویتی را در منوی کشویی Identity zone مرتبط با سازمانی که میخواهید به یک منطقه اختصاص دهید، انتخاب کنید.

None (پیشفرض Apigee) را انتخاب کنید تا احراز هویت اولیه برای سازمان فعال شود. - برای تایید تغییر روی تایید کلیک کنید.

با استفاده از منطقه هویت به سازمان خود دسترسی پیدا کنید

URL که برای دسترسی به رابط کاربری Edge استفاده می کنید با نام منطقه هویت شما تعریف می شود:

https://zonename.apigee.com

به طور مشابه، آدرس اینترنتی که برای دسترسی به رابط کاربری Classic Edge استفاده می کنید به شرح زیر است:

https://zonename.enterprise.apigee.com

به عنوان مثال، Acme Inc. می خواهد از SAML استفاده کند و "acme" را به عنوان نام منطقه خود انتخاب می کند. مشتریان Acme Inc. سپس با URL زیر به رابط کاربری Edge دسترسی پیدا می کنند:

https://acme.apigee.com

این منطقه سازمانهای Edge را که SAML را پشتیبانی میکنند، شناسایی میکند. به عنوان مثال، Acme Inc. دارای سه سازمان است: OrgA، OrgB و OrgC. Acme می تواند تصمیم بگیرد که همه سازمان ها را به منطقه SAML یا فقط یک زیر مجموعه اضافه کند. سازمانهای باقیمانده همچنان از توکنهای Basic Auth یا OAuth2 تولید شده از اعتبارنامههای Basic Auth استفاده میکنند.

شما می توانید چندین منطقه هویتی را تعریف کنید. سپس همه مناطق می توانند برای استفاده از ارائه دهنده هویت یکسان پیکربندی شوند.

برای مثال، Acme ممکن است بخواهد یک منطقه تولید، "acme-prod"، حاوی OrgAProd و OrgBProd، و یک منطقه تست، "acme-test"، حاوی OrgATest، OrgBTest، OrgADev و OrgBDev را تعریف کند.

سپس از URL های زیر برای دسترسی به مناطق مختلف استفاده می کنید:

https://acme-prod.apigee.com https://acme-test.apigee.com

کاربران Edge را با احراز هویت SAML ثبت کنید

پس از فعال کردن SAML برای یک سازمان، باید کاربران SAML را که قبلاً در سازمان شما ثبت نام نکردهاند، ثبت کنید. برای اطلاعات بیشتر، به مدیریت کاربران سازمان مراجعه کنید.

اسکریپت ها را برای عبور توکن های دسترسی OAuth2 به روز کنید

بعد از اینکه SAML را فعال کردید، Basic Auth برای Edge API غیرفعال می شود. تمام اسکریپتها (اسکریپتهای Maven، اسکریپتهای پوسته، apigeetool و غیره) که به فراخوانهای Edge API متکی هستند که از Basic Auth پشتیبانی میکنند، دیگر کار نخواهند کرد. شما باید تماسهای API و اسکریپتهایی را که از Basic Auth برای ارسال نشانههای دسترسی OAuth2 در هدر Bearer استفاده میکنند، بهروزرسانی کنید. استفاده از SAML با API Edge را ببینید.

یک منطقه هویتی را حذف کنید

برای حذف منطقه هویت:

- به صفحه مدیریت منطقه Edge SSO دسترسی پیدا کنید .

- مکان نما خود را روی ردیف مرتبط با منطقه هویتی که می خواهید حذف کنید قرار دهید تا منوی اقدامات نمایش داده شود.

- کلیک کنید

.

. - برای تایید عملیات حذف روی Delete کلیک کنید.

از صفحه مدیریت منطقه Edge SSO خارج شوید

از آنجایی که شما مناطق هویت Edge را خارج از سازمان خود مدیریت می کنید، باید از صفحه مدیریت منطقه Edge SSO خارج شوید و سپس به سازمان خود وارد شوید تا بتوانید به سایر ویژگی های Apigee Edge دسترسی پیدا کنید.