شما در حال مشاهده اسناد Apigee Edge هستید.

به مستندات Apigee X بروید . اطلاعات

SAML به مدیران خاصی اجازه میدهد تا نحوه احراز هویت همه اعضای سازمان را هنگام استفاده از Apigee Edge با واگذاری به یک سرور ثبت نام (SSO) کنترل کنند. با استفاده از SAML با Edge، میتوانید از SSO برای رابط کاربری Edge و API علاوه بر هر سرویس دیگری که ارائه میدهید و همچنین SAML را پشتیبانی میکند، پشتیبانی کنید.

برای فعال کردن SSO با استفاده از SAML برای پورتال های یکپارچه، به پیکربندی ارائه دهنده هویت SAML مراجعه کنید.

مدیریت منطقه هویت در Edge را درک کنید

منطقه هویت یک قلمرو احراز هویت است که ارائه دهندگان هویت مورد استفاده برای احراز هویت و پیکربندی سفارشی ثبت نام کاربر و تجربه ورود به سیستم را تعریف می کند. تنها زمانی که کاربران با ارائهدهنده هویت احراز هویت میشوند، میتوانند به نهادهایی دسترسی داشته باشند که در محدوده منطقه هویت قرار دارند.

Apigee Edge از انواع احراز هویت شرح داده شده در جدول زیر پشتیبانی می کند.

| نوع احراز هویت | توضیحات |

| پیش فرض | یک حساب کاربری Apigee Edge ایجاد کنید و با استفاده از نام کاربری و رمز عبور وارد رابط کاربری Edge شوید. با استفاده از Edge API، از همان اعتبارنامه ها با احراز هویت اولیه HTTP برای مجاز کردن تماس ها استفاده می کنید. |

| SAML | زبان نشانهگذاری ادعای امنیتی (SAML) یک پروتکل استاندارد برای محیطهای ورود به سیستم واحد (SSO) است. احراز هویت SSO با استفاده از SAML به شما امکان میدهد بدون نیاز به ایجاد حسابهای جدید، با استفاده از اطلاعات کاربری موجود خود به Apigee Edge وارد شوید. |

برای پشتیبانی از احراز هویت SAML ، یک منطقه هویت جدید ایجاد میکنید و یک ارائهدهنده هویت SAML را پیکربندی میکنید، همانطور که در Enable SAML توضیح داده شده است.

مزایای احراز هویت SAML

احراز هویت SAML چندین مزیت را ارائه می دهد. با استفاده از SAML می توانید:

- کنترل کامل مدیریت کاربر را در دست بگیرید: سرور SAML شرکت خود را به Edge متصل کنید. هنگامی که کاربران سازمان شما را ترک می کنند و به صورت مرکزی از آنها خارج می شوند، به طور خودکار از دسترسی به Edge محروم می شوند.

- کنترل نحوه احراز هویت کاربران برای دسترسی به Edge: انواع مختلف احراز هویت را برای سازمانهای Edge خود انتخاب کنید.

- سیاستهای احراز هویت را کنترل کنید: ارائهدهنده SAML شما ممکن است از خطمشیهای احراز هویتی پشتیبانی کند که بیشتر با استانداردهای سازمانی شما مطابقت دارند.

- ورود به سیستم، خروج از سیستم، تلاش های ناموفق برای ورود به سیستم و فعالیت های پرخطر در استقرار Edge خود را نظارت کنید .

ملاحظات

قبل از تصمیم به استفاده از SAML، باید شرایط زیر را در نظر بگیرید:

- کاربران موجود: باید همه کاربران سازمان موجود را به ارائه دهنده هویت SAML اضافه کنید.

- پورتال: اگر از پورتال توسعه دهندگان مبتنی بر دروپال استفاده می کنید، پورتال از OAuth برای دسترسی به Edge استفاده می کند و ممکن است قبل از استفاده از آن نیاز به پیکربندی مجدد داشته باشد.

- تأیید پایه غیرفعال خواهد شد: شما باید برای همه اسکریپت های خود، تأیید پایه را با OAuth جایگزین کنید.

- OAuth و SAML باید جداگانه نگهداری شوند: اگر از هر دو OAuth 2.0 و SAML استفاده می کنید، باید از جلسات ترمینال جداگانه برای جریان OAuth 2.0 و SAML خود استفاده کنید.

نحوه کار SAML با Edge

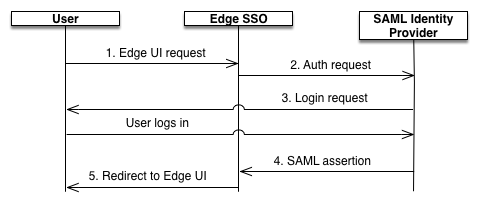

مشخصات SAML سه موجودیت را تعریف می کند:

- اصلی (کاربر Edge UI)

- ارائه دهنده خدمات (Edge SSO)

- ارائهدهنده هویت (اظهار SAML را برمیگرداند)

هنگامی که SAML فعال است، اصلی (یک کاربر Edge UI) درخواست دسترسی به ارائه دهنده خدمات (Edge SSO) می کند. Edge SSO (در نقش خود به عنوان ارائهدهنده خدمات SAML) سپس یک ادعای هویت را از ارائهدهنده هویت SAML درخواست میکند و دریافت میکند و از آن ادعا برای ایجاد توکن OAuth 2.0 مورد نیاز برای دسترسی به رابط کاربری Edge استفاده میکند. سپس کاربر به رابط کاربری Edge هدایت می شود.

این فرآیند در زیر نشان داده شده است:

در این نمودار:

- کاربر سعی می کند با درخواست به دامنه ورود برای Edge SSO، که شامل نام منطقه است، به رابط کاربری Edge دسترسی پیدا کند. به عنوان مثال،

https:// zonename .login.apigee.com - درخواستهای احراز هویت نشده به

https:// zonename .login.apigee.comبه ارائهدهنده هویت SAML مشتری هدایت میشوند. به عنوان مثال،https://idp.example.com. - اگر مشتری به ارائه دهنده هویت وارد نشده باشد، از مشتری خواسته می شود که وارد سیستم شود.

- کاربر توسط ارائه دهنده هویت SAML احراز هویت می شود. ارائهدهنده هویت SAML یک ادعای SAML 2.0 را تولید و به Edge SSO برمیگرداند.

- Edge SSO ادعا را تأیید می کند، هویت کاربر را از ادعا استخراج می کند، کد تأیید اعتبار OAuth 2.0 را برای رابط کاربری Edge ایجاد می کند و کاربر را به صفحه اصلی Edge UI در آدرس زیر هدایت می کند:

https://zonename.apigee.com/platform/orgName

جایی که orgName نام یک سازمان Edge است.

همچنین به دسترسی به API Edge با SAML مراجعه کنید.

شروع کنید!

نحوه فعال کردن SAML را ببینید ، شما در حال مشاهده اسناد Apigee Edge هستید.

به مستندات Apigee X بروید . اطلاعات

SAML به مدیران خاصی اجازه میدهد تا نحوه احراز هویت همه اعضای سازمان را هنگام استفاده از Apigee Edge با واگذاری به یک سرور ثبت نام (SSO) کنترل کنند. با استفاده از SAML با Edge، میتوانید از SSO برای رابط کاربری Edge و API علاوه بر هر سرویس دیگری که ارائه میدهید و همچنین SAML را پشتیبانی میکند، پشتیبانی کنید.

برای فعال کردن SSO با استفاده از SAML برای پورتال های یکپارچه، به پیکربندی ارائه دهنده هویت SAML مراجعه کنید.

مدیریت منطقه هویت در Edge را درک کنید

منطقه هویت یک قلمرو احراز هویت است که ارائه دهندگان هویت مورد استفاده برای احراز هویت و پیکربندی سفارشی ثبت نام کاربر و تجربه ورود به سیستم را تعریف می کند. تنها زمانی که کاربران با ارائهدهنده هویت احراز هویت میشوند، میتوانند به نهادهایی دسترسی داشته باشند که در محدوده منطقه هویت قرار دارند.

Apigee Edge از انواع احراز هویت شرح داده شده در جدول زیر پشتیبانی می کند.

| نوع احراز هویت | توضیحات |

| پیش فرض | یک حساب کاربری Apigee Edge ایجاد کنید و با استفاده از نام کاربری و رمز عبور وارد رابط کاربری Edge شوید. با استفاده از Edge API، از همان اعتبارنامه ها با احراز هویت اولیه HTTP برای مجاز کردن تماس ها استفاده می کنید. |

| SAML | زبان نشانهگذاری ادعای امنیتی (SAML) یک پروتکل استاندارد برای محیطهای ورود به سیستم واحد (SSO) است. احراز هویت SSO با استفاده از SAML به شما امکان میدهد بدون نیاز به ایجاد حسابهای جدید، با استفاده از اطلاعات کاربری موجود خود به Apigee Edge وارد شوید. |

برای پشتیبانی از احراز هویت SAML ، یک منطقه هویت جدید ایجاد میکنید و یک ارائهدهنده هویت SAML را پیکربندی میکنید، همانطور که در Enable SAML توضیح داده شده است.

مزایای احراز هویت SAML

احراز هویت SAML چندین مزیت را ارائه می دهد. با استفاده از SAML می توانید:

- کنترل کامل مدیریت کاربر را در دست بگیرید: سرور SAML شرکت خود را به Edge متصل کنید. هنگامی که کاربران سازمان شما را ترک می کنند و به صورت مرکزی از آنها خارج می شوند، به طور خودکار از دسترسی به Edge محروم می شوند.

- کنترل نحوه احراز هویت کاربران برای دسترسی به Edge: انواع مختلف احراز هویت را برای سازمانهای Edge خود انتخاب کنید.

- سیاستهای احراز هویت را کنترل کنید: ارائهدهنده SAML شما ممکن است از خطمشیهای احراز هویتی پشتیبانی کند که بیشتر با استانداردهای سازمانی شما مطابقت دارند.

- ورود به سیستم، خروج از سیستم، تلاش های ناموفق برای ورود به سیستم و فعالیت های پرخطر در استقرار Edge خود را نظارت کنید .

ملاحظات

قبل از تصمیم به استفاده از SAML، باید شرایط زیر را در نظر بگیرید:

- کاربران موجود: باید همه کاربران سازمان موجود را به ارائه دهنده هویت SAML اضافه کنید.

- پورتال: اگر از پورتال توسعه دهندگان مبتنی بر دروپال استفاده می کنید، پورتال از OAuth برای دسترسی به Edge استفاده می کند و ممکن است قبل از استفاده از آن نیاز به پیکربندی مجدد داشته باشد.

- تأیید پایه غیرفعال خواهد شد: شما باید برای همه اسکریپت های خود، تأیید پایه را با OAuth جایگزین کنید.

- OAuth و SAML باید جداگانه نگهداری شوند: اگر از هر دو OAuth 2.0 و SAML استفاده می کنید، باید از جلسات ترمینال جداگانه برای جریان OAuth 2.0 و SAML خود استفاده کنید.

نحوه کار SAML با Edge

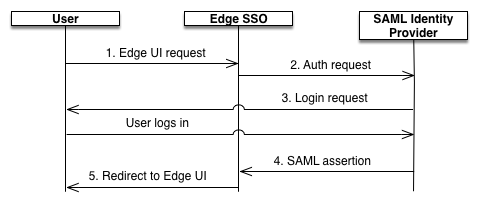

مشخصات SAML سه موجودیت را تعریف می کند:

- اصلی (کاربر Edge UI)

- ارائه دهنده خدمات (Edge SSO)

- ارائهدهنده هویت (اظهار SAML را برمیگرداند)

هنگامی که SAML فعال است، اصلی (یک کاربر Edge UI) درخواست دسترسی به ارائه دهنده خدمات (Edge SSO) می کند. Edge SSO (در نقش خود به عنوان ارائهدهنده خدمات SAML) سپس یک ادعای هویت را از ارائهدهنده هویت SAML درخواست میکند و دریافت میکند و از آن ادعا برای ایجاد توکن OAuth 2.0 مورد نیاز برای دسترسی به رابط کاربری Edge استفاده میکند. سپس کاربر به رابط کاربری Edge هدایت می شود.

این فرآیند در زیر نشان داده شده است:

در این نمودار:

- کاربر سعی می کند با درخواست به دامنه ورود برای Edge SSO، که شامل نام منطقه است، به رابط کاربری Edge دسترسی پیدا کند. به عنوان مثال،

https:// zonename .login.apigee.com - درخواستهای احراز هویت نشده به

https:// zonename .login.apigee.comبه ارائهدهنده هویت SAML مشتری هدایت میشوند. به عنوان مثال،https://idp.example.com. - اگر مشتری به ارائه دهنده هویت وارد نشده باشد، از مشتری خواسته می شود که وارد سیستم شود.

- کاربر توسط ارائه دهنده هویت SAML احراز هویت می شود. ارائهدهنده هویت SAML یک ادعای SAML 2.0 را تولید و به Edge SSO برمیگرداند.

- Edge SSO ادعا را تأیید می کند، هویت کاربر را از ادعا استخراج می کند، کد تأیید اعتبار OAuth 2.0 را برای رابط کاربری Edge ایجاد می کند و کاربر را به صفحه اصلی Edge UI در آدرس زیر هدایت می کند:

https://zonename.apigee.com/platform/orgName

جایی که orgName نام یک سازمان Edge است.

همچنین به دسترسی به API Edge با SAML مراجعه کنید.