شما در حال مشاهده اسناد Apigee Edge هستید.

به مستندات Apigee X بروید . اطلاعات

برای پورتال های یکپارچه، می توانید ارائه دهندگان هویت را برای پشتیبانی از انواع احراز هویت تعریف شده در جدول زیر تعریف کنید.

| نوع احراز هویت | توضیحات |

|---|---|

| ساخته شده در | کاربران را ملزم می کند تا اعتبارنامه خود (نام کاربری و رمز عبور) را برای احراز هویت به پورتال یکپارچه ارسال کنند. هنگامی که یک پورتال جدید ایجاد می کنید، ارائه دهنده هویت داخلی پیکربندی و فعال می شود. برای درک تجربه ورود به سیستم از دیدگاه کاربر، به ورود به پورتال با استفاده از اعتبار کاربری (ارائه دهنده داخلی) مراجعه کنید. |

| SAML (بتا) | زبان نشانه گذاری ادعای امنیتی (SAML) یک پروتکل استاندارد برای محیط ورود به سیستم واحد (SSO) است. احراز هویت SSO با استفاده از SAML به کاربران امکان میدهد بدون نیاز به ایجاد حسابهای جدید به درگاههای یکپارچه Apigee Edge شما وارد شوند. کاربران با استفاده از اطلاعات کاربری حساب کاربری خود به صورت متمرکز وارد سیستم می شوند. برای درک تجربه ورود به سیستم از دیدگاه کاربر، به ورود به پورتال با استفاده از SAML مراجعه کنید. |

مزایای احراز هویت SAML برای پورتال های یکپارچه

پیکربندی SAML به عنوان یک ارائه دهنده هویت برای یک پورتال یکپارچه مزایای زیر را ارائه می دهد:

- برنامه توسعه دهنده خود را یک بار تنظیم کنید و دوباره از آن در چندین پورتال یکپارچه استفاده کنید. هنگام ایجاد پورتال یکپارچه خود، برنامه توسعه دهنده خود را انتخاب کنید. بهراحتی برنامه توسعهدهنده را با تکامل نیازمندیها بهروزرسانی یا تغییر دهید.

- کنترل کامل مدیریت کاربر را در دست بگیرید

سرور SAML شرکت خود را به پورتال یکپارچه متصل کنید. هنگامی که کاربران سازمان شما را ترک میکنند و به صورت مرکزی از دسترس خارج میشوند، دیگر نمیتوانند با سرویس SSO شما برای استفاده از پورتال یکپارچه احراز هویت کنند.

ارائه دهنده هویت داخلی را پیکربندی کنید

ارائه دهنده هویت داخلی را همانطور که در بخش های زیر توضیح داده شده است پیکربندی کنید.

به صفحه Built-in Identity Provider دسترسی پیدا کنید

برای دسترسی به ارائه دهنده هویت داخلی:

- انتشار > پورتال ها را در نوار پیمایش کناری انتخاب کنید تا لیست پورتال ها نمایش داده شود.

- روی ردیف پورتالی که میخواهید تیمها را برای آن مشاهده کنید، کلیک کنید.

- روی Accounts در صفحه فرود پورتال کلیک کنید. از طرف دیگر، میتوانید حسابها را در قسمت کشویی پورتال در نوار پیمایش بالا انتخاب کنید.

- روی تب Authentication کلیک کنید.

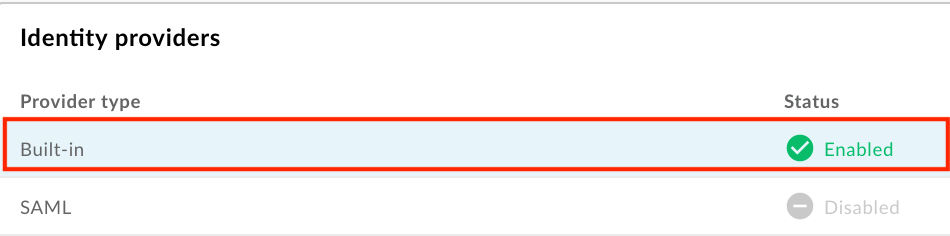

- در بخش Identity providers روی Built-in provider type کلیک کنید.

- همانطور که در بخش های زیر توضیح داده شده است، ارائه دهنده هویت داخلی را پیکربندی کنید:

ارائه دهنده هویت داخلی را فعال کنید

برای فعال کردن ارائه دهنده هویت داخلی:

- به صفحه ارائه دهنده هویت داخلی دسترسی پیدا کنید .

- کلیک کنید

در بخش تنظیمات ارائه دهنده

در بخش تنظیمات ارائه دهنده چک باکس Enabled را برای فعال کردن ارائه دهنده هویت انتخاب کنید.

برای غیرفعال کردن ارائهدهنده هویت داخلی، کادر انتخاب را بردارید.

روی ذخیره کلیک کنید.

ثبت نام پورتال را از طریق آدرس ایمیل یا دامنه محدود کنید

با شناسایی آدرسهای ایمیل فردی ( developer@some-company.com ) یا دامنههای ایمیل ( some-company.com ، بدون @ اصلی) که میتوانند در پورتال شما حساب ایجاد کنند، ثبت پورتال را محدود کنید.

برای مطابقت با همه زیر دامنه های تو در تو، علامت *. رشته عام به یک دامنه یا زیر دامنه. برای مثال، *.example.com با test@example.com ، test@dev.example.com و غیره مطابقت دارد.

در صورت خالی ماندن، از هر آدرس ایمیلی می توان برای ثبت نام در پورتال استفاده کرد.

برای محدود کردن ثبت نام پورتال از طریق آدرس ایمیل یا دامنه:

- به صفحه ارائه دهنده هویت داخلی دسترسی پیدا کنید .

- کلیک کنید

در بخش تنظیمات ارائه دهنده

در بخش تنظیمات ارائه دهنده - در بخش محدودیتهای حساب، آدرس ایمیل یا دامنه ایمیلی را وارد کنید که میخواهید اجازه ثبت نام و ورود به پورتال را در کادر متنی داشته باشید و روی + کلیک کنید.

- در صورت لزوم، ورودی های اضافی را اضافه کنید.

- برای حذف یک ورودی، روی x در مجاورت ورودی کلیک کنید.

- روی ذخیره کلیک کنید.

اعلان های ایمیل را پیکربندی کنید

برای ارائهدهنده داخلی، میتوانید اعلانهای ایمیل زیر را فعال و پیکربندی کنید:

| اعلان ایمیل | گیرنده | ماشه | توضیحات |

|---|---|---|---|

| Account Notify | ارائه دهنده API | کاربر پورتال یک حساب کاربری جدید ایجاد می کند | اگر پورتال خود را طوری پیکربندی کردهاید که نیاز به فعالسازی دستی حسابهای کاربری داشته باشد ، باید قبل از اینکه کاربر پورتال بتواند به سیستم وارد شود ، حساب کاربری را به صورت دستی فعال کنید . |

| تأیید حساب | کاربر پورتال | کاربر پورتال یک حساب کاربری جدید ایجاد می کند | یک پیوند امن برای تأیید ایجاد حساب ارائه می دهد. لینک 10 دقیقه دیگر منقضی می شود. |

هنگام پیکربندی اعلان های ایمیل:

- از تگ های HTML برای قالب بندی متن استفاده کنید. حتماً یک ایمیل آزمایشی ارسال کنید تا تأیید کنید که قالب بندی همانطور که انتظار می رود ظاهر می شود.

می توانید یک یا چند متغیر زیر را وارد کنید که با ارسال اعلان ایمیل جایگزین می شوند.

متغیر توضیحات {{firstName}}نام کوچک {{lastName}}نام خانوادگی {{email}}آدرس ایمیل {{siteurl}}پیوند به پورتال زنده {{verifylink}}پیوند مورد استفاده برای تأیید حساب

برای پیکربندی اعلانهای ایمیل:

- به صفحه ارائه دهنده هویت داخلی دسترسی پیدا کنید .

برای پیکربندی اعلان های ایمیل ارسال شده به:

- ارائه دهندگان API برای فعال سازی حساب توسعه دهنده جدید، کلیک کنید

در قسمت Account Notify

در قسمت Account Notify - کاربران پورتال برای تایید هویت خود، کلیک کنید

در بخش تأیید حساب

در بخش تأیید حساب

- ارائه دهندگان API برای فعال سازی حساب توسعه دهنده جدید، کلیک کنید

فیلدهای موضوع و بدنه را ویرایش کنید.

برای ارسال یک ایمیل آزمایشی به آدرس ایمیل شما، روی ارسال ایمیل آزمایشی کلیک کنید.

روی ذخیره کلیک کنید.

پیکربندی ارائه دهنده هویت SAML (بتا)

همانطور که در بخش های زیر توضیح داده شده است، ارائه دهنده هویت SAML را پیکربندی کنید.

به صفحه ارائه دهنده هویت SAML دسترسی پیدا کنید

برای دسترسی به ارائه دهنده هویت SAML:

- انتشار > پورتال ها را در نوار پیمایش کناری انتخاب کنید تا لیست پورتال ها نمایش داده شود.

- روی ردیف پورتالی که میخواهید تیمها را برای آن مشاهده کنید، کلیک کنید.

- روی Accounts در صفحه فرود پورتال کلیک کنید. از طرف دیگر، میتوانید حسابها را در قسمت کشویی پورتال در نوار پیمایش بالا انتخاب کنید.

- روی تب Authentication کلیک کنید.

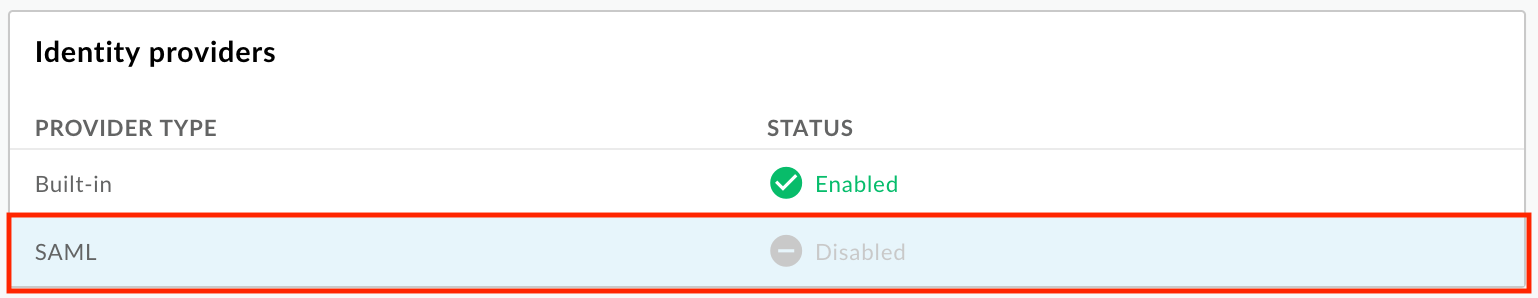

- در بخش Identity providers ، روی نوع ارائه دهنده SAML کلیک کنید.

ارائه دهنده هویت SAML را همانطور که در بخش های زیر توضیح داده شده است پیکربندی کنید:

ارائه دهنده هویت SAML را فعال کنید

برای فعال کردن ارائه دهنده هویت SAML:

- به صفحه ارائه دهنده هویت SAML دسترسی پیدا کنید .

- کلیک کنید

در بخش تنظیمات ارائه دهنده

در بخش تنظیمات ارائه دهنده چک باکس Enabled را برای فعال کردن ارائه دهنده هویت انتخاب کنید.

برای غیرفعال کردن ارائهدهنده هویت SAML، کادر تأیید را از حالت انتخاب خارج کنید.

روی ذخیره کلیک کنید.

اگر دامنه سفارشی را پیکربندی کردهاید، به استفاده از یک دامنه سفارشی با ارائهدهنده هویت SAML مراجعه کنید.

تنظیمات SAML را پیکربندی کنید

برای پیکربندی تنظیمات SAML:

- به صفحه ارائه دهنده هویت SAML دسترسی پیدا کنید .

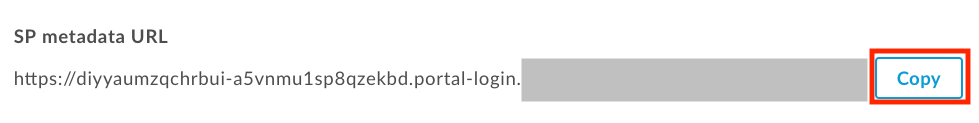

- در قسمت تنظیمات SAML کلیک کنید

.

. روی Copy در مجاورت URL فراداده SP کلیک کنید.

ارائه دهنده هویت SAML خود را با استفاده از اطلاعات موجود در فایل فوق داده ارائه دهنده خدمات (SP) پیکربندی کنید.

برای برخی از ارائه دهندگان هویت SAML، فقط URL فراداده از شما خواسته می شود. برای سایرین، باید اطلاعات خاصی را از فایل فراداده استخراج کرده و در فرمی وارد کنید.

در مورد دوم، URL را در یک مرورگر قرار دهید تا فایل ابرداده SP را دانلود کرده و اطلاعات مورد نیاز را استخراج کنید. به عنوان مثال، شناسه موجودیت یا URL ورود به سیستم را می توان از عناصر زیر در فایل فراداده SP استخراج کرد:-

<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" ID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" entityID=" diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login "> -

<md:AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location=" https://diyyaumzqchrbui-a5vnmu1sp8qzekbd.portal-login.apigee.com/saml/SSO/alias/diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login " index="0" isDefault="true"/>

-

تنظیمات SAML را برای ارائه دهنده هویت پیکربندی کنید.

در بخش تنظیمات SAML ، مقادیر زیر را که از فایل فراداده ارائهدهنده هویت SAML خود به دست میآید ویرایش کنید:

تنظیم SAML توضیحات URL ورود به سیستم URL که کاربران برای ورود به سیستم ارائه دهنده هویت SAML به آن هدایت می شوند.

به عنوان مثال:https://dev-431871.oktapreview.com/app/googledev431871_devportalsaml_1/exkhgdyponHIp97po0h7/sso/samlURL خروج از سیستم نشانی اینترنتی که کاربران برای خروج از سیستم ارائه دهنده هویت SAML به آن هدایت می شوند. این قسمت را خالی بگذارید اگر:

- ارائه دهنده هویت SAML شما URL خروج از سیستم را ارائه نمی دهد

- وقتی کاربران از پورتال یکپارچه خارج می شوند، نمی خواهید از سیستم ارائه دهنده هویت SAML شما خارج شوند.

- می خواهید دامنه سفارشی را فعال کنید (به موضوع شناخته شده مراجعه کنید)

شناسه نهاد IDP شناسه منحصر به فرد برای ارائه دهنده هویت SAML.

به عنوان مثال:http://www.okta.com/exkhgdyponHIp97po0h7روی ذخیره کلیک کنید.

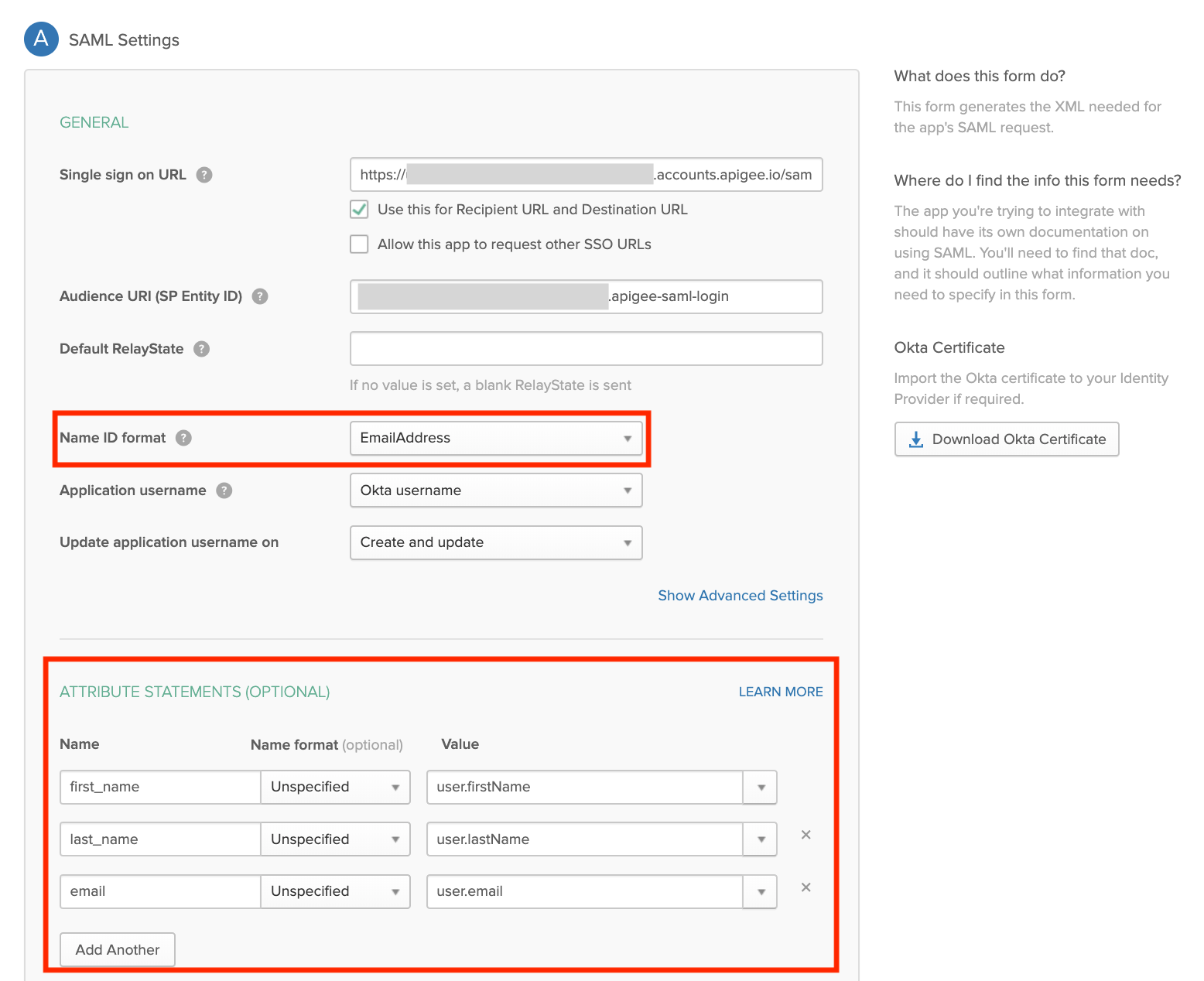

ویژگی های کاربر سفارشی را برای ارائه دهنده هویت SAML پیکربندی کنید

برای اطمینان از نگاشت مناسب بین حسابهای ارائهدهنده هویت SAML و توسعهدهنده پورتال ، توصیه میشود که ویژگیهای کاربر سفارشی تعریفشده در جدول زیر را برای ارائهدهنده هویت SAML خود ایجاد و پیکربندی کنید. مقدار هر ویژگی سفارشی را به ویژگی کاربر مربوطه که توسط ارائه دهنده هویت SAML شما تعریف شده است (به عنوان مثال Okta) تنظیم کنید.

| ویژگی سفارشی | مثال (Okta) |

|---|---|

first_name | user.firstName |

last_name | user.lastName |

email | user.email |

در زیر نحوه پیکربندی ویژگی های کاربر سفارشی و ویژگی NameID با استفاده از Okta به عنوان ارائه دهنده هویت SAML شخص ثالث را نشان می دهد.

از یک دامنه سفارشی با ارائه دهنده هویت SAML استفاده کنید

پس از پیکربندی و فعال کردن ارائهدهنده هویت SAML، میتوانید یک دامنه سفارشی (مانند developers.example.com ) را همانطور که در سفارشی کردن دامنه توضیح داده شده است، پیکربندی کنید.

مهم است که تنظیمات پیکربندی بین دامنه سفارشی و ارائه دهنده هویت SAML هماهنگ باشد. اگر تنظیمات پیکربندی هماهنگ نباشد، ممکن است در طول مجوز با مشکلاتی مواجه شوید. برای مثال، درخواست مجوز ارسال شده به ارائهدهنده هویت SAML ممکن است دارای یک AssertionConsumerServiceURL باشد که با استفاده از دامنه سفارشی تعریف نشده است.

برای همگام نگه داشتن تنظیمات پیکربندی بین دامنه سفارشی و ارائه دهنده هویت SAML:

اگر پس از فعال کردن و پیکربندی ارائهدهنده هویت SAML، دامنه سفارشی را پیکربندی یا بهروزرسانی کردید، پیکربندی دامنه سفارشی را ذخیره کنید و مطمئن شوید که فعال است. تقریباً 30 دقیقه صبر کنید تا حافظه پنهان باطل شود، سپس ارائه دهنده هویت SAML خود را با استفاده از اطلاعات به روز شده در فایل فراداده ارائه دهنده خدمات (SP) دوباره پیکربندی کنید، همانطور که در پیکربندی تنظیمات SAML توضیح داده شده است. شما باید دامنه سفارشی خود را در فراداده SP ببینید.

اگر قبل از پیکربندی و فعال کردن ارائهدهنده هویت SAML یک دامنه سفارشی را پیکربندی میکنید، باید دامنه سفارشی را بازنشانی کنید (که در زیر توضیح داده شده است) تا مطمئن شوید که ارائهدهنده هویت SAML به درستی پیکربندی شده است.

اگر باید ارائهدهنده هویت SAML را بازنشانی کنید (غیرفعال و فعال کنید)، همانطور که در Enable the SAML ID ارائهدهنده توضیح داده شده است، باید دامنه سفارشی را نیز بازنشانی کنید (توضیح داده شده در زیر).

دامنه سفارشی را بازنشانی کنید

برای بازنشانی (غیرفعال و فعال کردن) دامنه سفارشی:

- Publish > Portals را در ناوبری سمت چپ انتخاب کنید و پورتال خود را انتخاب کنید.

- تنظیمات را در منوی کشویی در نوار پیمایش بالا یا در صفحه فرود انتخاب کنید.

- روی تب Domains کلیک کنید.

- برای غیرفعال کردن دامنه سفارشی روی Disable کلیک کنید.

- روی Enable کلیک کنید تا دامنه سفارشی دوباره فعال شود.

برای اطلاعات بیشتر، به سفارشی کردن دامنه خود مراجعه کنید.

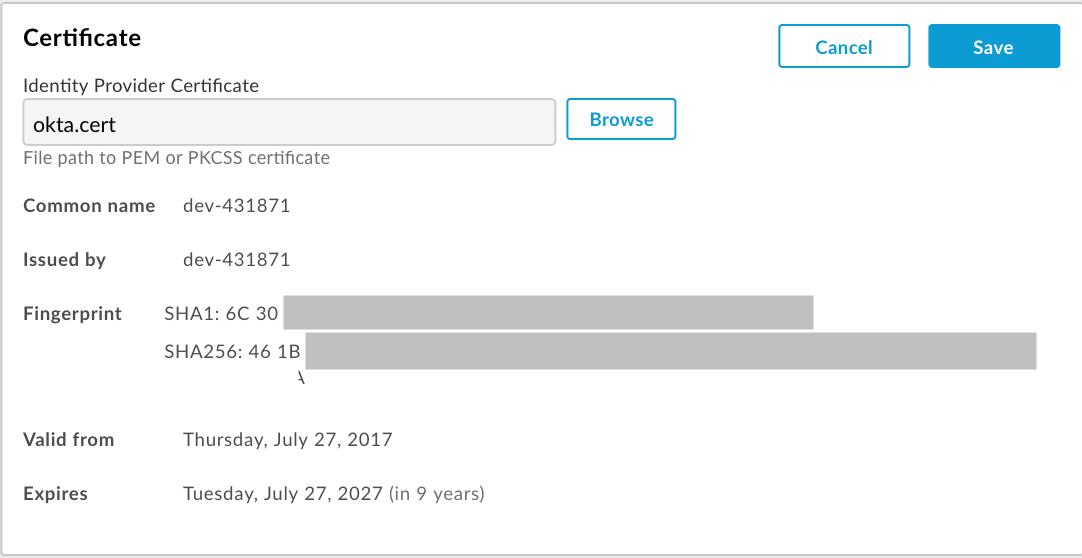

یک گواهی جدید بارگذاری کنید

برای آپلود گواهی جدید:

گواهی را از ارائه دهنده هویت SAML خود دانلود کنید.

روی ردیف منطقه هویتی که میخواهید گواهینامه جدیدی برای آن آپلود کنید، کلیک کنید.

در قسمت Certificate کلیک کنید

.

.روی Browse کلیک کنید و به گواهی در فهرست محلی خود بروید.

برای آپلود گواهی جدید روی Open کلیک کنید.

فیلدهای اطلاعات گواهی به روز می شوند تا گواهی انتخاب شده را منعکس کنند.

بررسی کنید که گواهی معتبر است و منقضی نشده است.

روی ذخیره کلیک کنید.

یک گواهی x509 را به فرمت PEM تبدیل کنید

اگر گواهی x509 را دانلود می کنید، باید آن را به فرمت PEM تبدیل کنید.

برای تبدیل یک گواهی x509 به فرمت PEM:

- محتویات

ds:X509Certificate elementاز فایل فراداده ارائه دهنده هویت SAML کپی کنید و آن را در ویرایشگر متن دلخواه خود جایگذاری کنید. - خط زیر را در بالای فایل اضافه کنید:

-----BEGIN CERTIFICATE----- - خط زیر را در پایین فایل اضافه کنید:

-----END CERTIFICATE----- - فایل را با پسوند

.pemذخیره کنید.

در زیر نمونه ای از محتویات فایل PEM ارائه می شود:

-----BEGIN CERTIFICATE-----

MIICMzCCAZygAwIBAgIJALiPnVsvq8dsMA0GCSqGSIb3DQEBBQUAMFMxCzAJBgNV

BAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNVBAcTA2ZvbzEMMAoGA1UEChMDZm9v

MQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2ZvbzAeFw0xMzAzMTkxNTQwMTlaFw0x

ODAzMTgxNTQwMTlaMFMxCzAJBgNVBAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNV

BAcTA2ZvbzEMMAoGA1UEChMDZm9vMQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2Zv

bzCBnzANBgkqhkiG9w0BAQEFAAOBjQAwgYkCgYEAzdGfxi9CNbMf1UUcvDQh7MYB

OveIHyc0E0KIbhjK5FkCBU4CiZrbfHagaW7ZEcN0tt3EvpbOMxxc/ZQU2WN/s/wP

xph0pSfsfFsTKM4RhTWD2v4fgk+xZiKd1p0+L4hTtpwnEw0uXRVd0ki6muwV5y/P

+5FHUeldq+pgTcgzuK8CAwEAAaMPMA0wCwYDVR0PBAQDAgLkMA0GCSqGSIb3DQEB

BQUAA4GBAJiDAAtY0mQQeuxWdzLRzXmjvdSuL9GoyT3BF/jSnpxz5/58dba8pWen

v3pj4P3w5DoOso0rzkZy2jEsEitlVM2mLSbQpMM+MUVQCQoiG6W9xuCFuxSrwPIS

pAqEAuV4DNoxQKKWmhVv+J0ptMWD25Pnpxeq5sXzghfJnslJlQND

-----END CERTIFICATE-----