Wyświetlasz dokumentację Apigee Edge.

Zapoznaj się z dokumentacją Apigee X. info

Z tego przewodnika dowiesz się, jak lepiej poznać obecne i potencjalne luki w zabezpieczeniach. W tym artykule opisujemy raporty, które zobaczysz w interfejsie, i podpowiadamy, jak myśleć o bezpieczeństwie w przypadku serwerów proxy interfejsu API.

Tylko administratorzy organizacji i administratorzy organizacji z uprawnieniami tylko do odczytu mają dostęp do tych raportów w interfejsie Edge.

Raporty dostępne w zaawansowanych operacjach interfejsu API

Na tej stronie opisujemy, jak korzystać z raportów dotyczących bezpieczeństwa, w tym z raportów udostępnianych wszystkim klientom Edge for Cloud Enterprise oraz z raportów dostępnych tylko dla klientów Advanced API Ops. Klienci Edge for Cloud Enterprise, którzy nie kupili Advanced API Ops, nie będą mieć dostępu do niektórych raportów opisanych poniżej.

Pełną listę raportów dostępnych dla wszystkich klientów Enterprise oraz tych, które są dostępne tylko dla klientów korzystających z zaawansowanych operacji interfejsu API, znajdziesz w artykule Wprowadzenie do raportowania dotyczącego bezpieczeństwa.

Pobieranie zrzutu aktywności i konfiguracji w czasie działania

Na stronie Omówienie możesz uzyskać migawkę zabezpieczeń konfiguracji i ruchu w środowisku wykonawczym, w tym potencjalnie wrażliwych operacji. Dzięki obrazowi największej aktywności, zwłaszcza tej, która może stanowić potencjalne zagrożenie dla bezpieczeństwa, możesz przeglądać bardziej szczegółowe dane o konfiguracji i ruchu.

Aby wyświetlić aktywność w czasie działania:

W menu nawigacyjnym po lewej stronie kliknij Analiza > Raporty dotyczące bezpieczeństwa > Przegląd.

W prawym górnym rogu kliknij menu okresu, a potem wybierz poprzedni okres, dla którego chcesz wyświetlić dane:

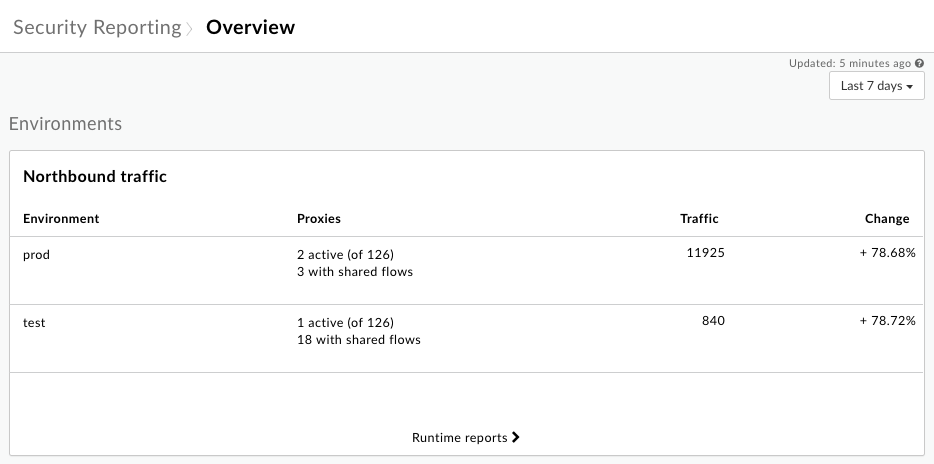

Wykres Ruch przychodzący zawiera informacje o przychodzących żądaniach do serwerów proxy interfejsu API w poszczególnych środowiskach w Twojej organizacji.

Aby dokładniej zbadać ruch przychodzący, kliknij Raporty czasu działania i wyświetl szczegółowe dane na stronie Czas działania, która jest opisana poniżej.

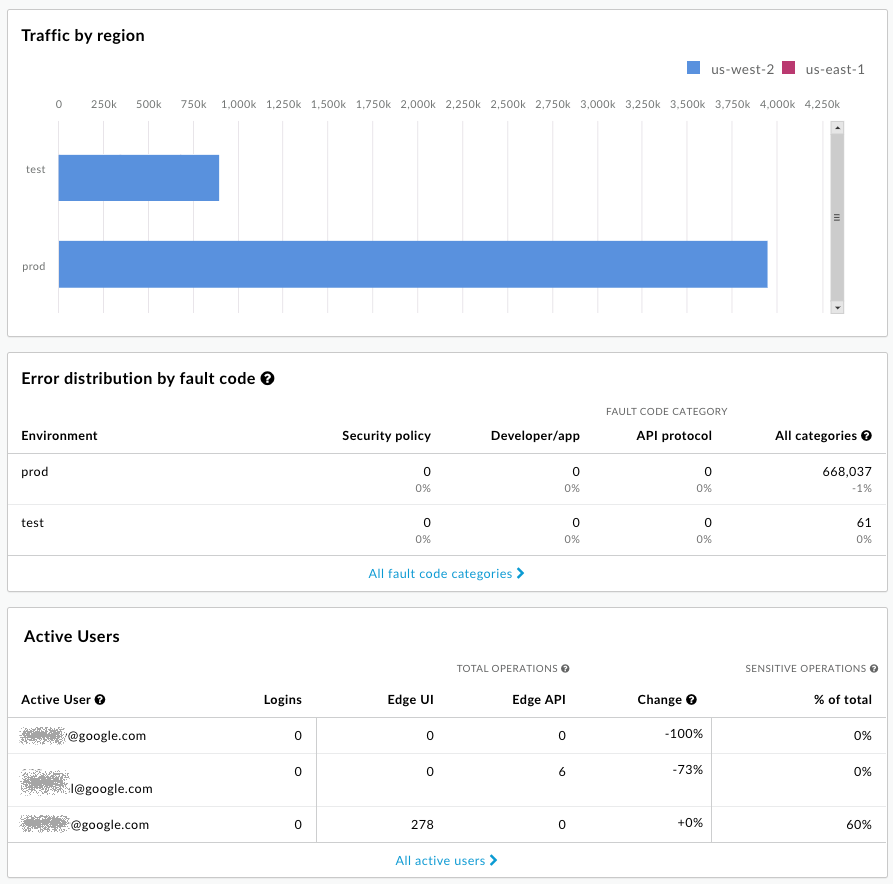

Pod wykresem Ruch wychodzący znajdziesz wykresy Ruch według regionu (tylko wtedy, gdy masz wiele regionów), Rozkład błędów według kodu błędu i Użytkownicy według potencjalnie wrażliwych operacji (tylko administratorzy organizacji):

Adresy e-mail na tym obrazie są celowo zasłonięte. Opis operacji wymagających wysokiego poziomu bezpieczeństwa znajdziesz w sekcji Informacje o operacjach wymagających wysokiego poziomu bezpieczeństwa poniżej.

Zadawanie pytań o to, co widzisz

Podsumowanie na stronie Przegląd pozwala zobaczyć najważniejsze cechy związane z bezpieczeństwem systemu. Na podstawie tego, co widzisz, możesz zadać sobie następujące pytania:

- Czy odsetek żądań przekracza Twoje oczekiwania? Czy warto przyjrzeć się bliżej, które proxy interfejsu API otrzymują te żądania?

- Czy odsetek ruchu w poszczególnych regionach wydaje się prawidłowy? Czy jeden z regionów jest przeciążony?

- Czy widzisz dużą liczbę kodów błędów? Gdzie występują?

- (Tylko administratorzy organizacji) Którzy użytkownicy wywołują najwięcej potencjalnie wrażliwych operacji?

Wyświetlanie szczegółów ruchu w środowisku wykonawczym

Na stronie Środowisko wykonawcze możesz wyświetlać szczegóły ruchu w środowisku wykonawczym i identyfikować bieżące luki w zabezpieczeniach. Możesz na przykład:

- Określ ilość ruchu innego niż HTTPS kierowanego do serwerów proxy i celów.

- Wyświetl szczegóły aplikacji dewelopera i hostów wirtualnych obsługujących ten ruch.

- Wyświetl liczbę błędów według kodu usterki.

Aby wyświetlić szczegóły ruchu w środowisku wykonawczym:

- W menu nawigacyjnym po lewej stronie kliknij Analiza > Raporty dotyczące bezpieczeństwa > Czas działania.

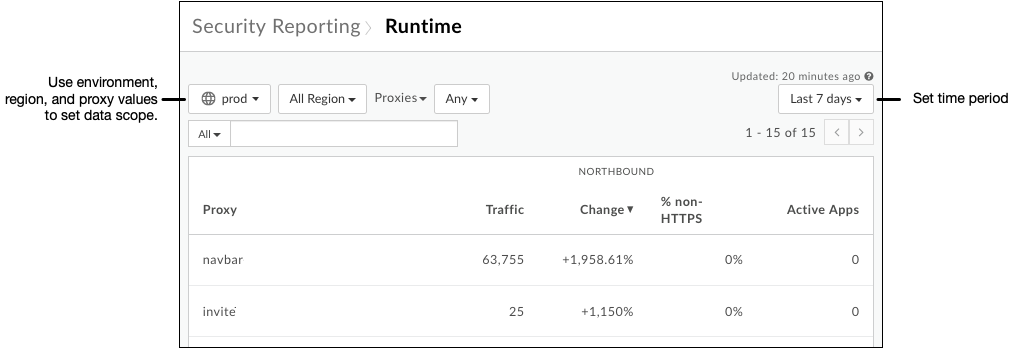

- Aby określić zakres danych, które chcesz wyświetlić, u góry strony wybierz środowisko, region i okres, dla których chcesz zobaczyć dane.

- Upewnij się, że w menu obok menu środowiska jest wyświetlana opcja „Serwery proxy” (a nie „Miejsca docelowe” ani żadna inna wartość – zajmiemy się tym poniżej) i pozostaw wartość „Dowolne”.

Pamiętaj, że tabela zawiera listę serwerów proxy interfejsu API w ustawionym zakresie wraz z całkowitym ruchem w danym okresie. Zwróć uwagę zwłaszcza na kolumnę z ruchem bez protokołu HTTPS. Oznacza to żądania wysyłane do wymienionego serwera proxy, które przychodzą przez protokół inny niż HTTPS. Jest to luka w zabezpieczeniach:

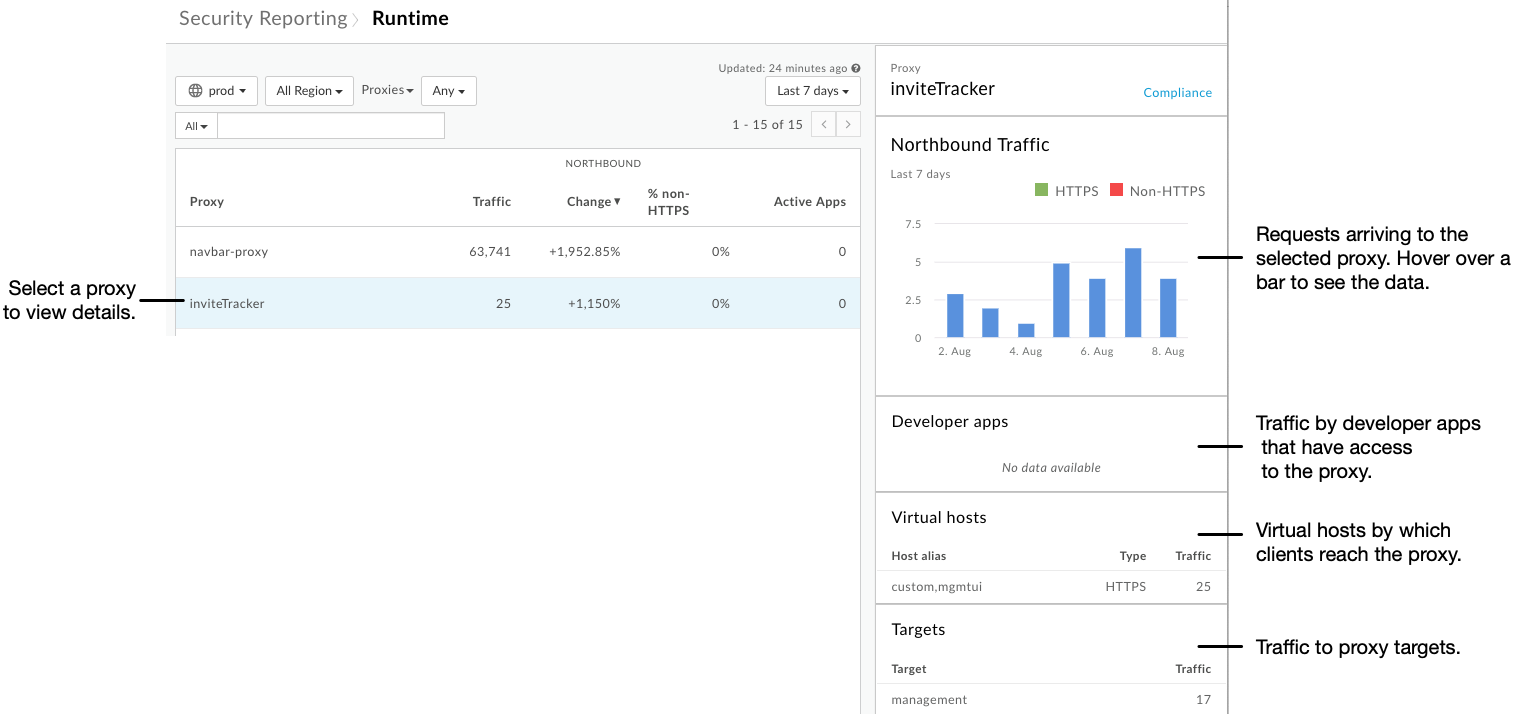

Aby wyświetlić więcej informacji o serwerze proxy, kliknij wiersz w tabeli. Podobnie jak w przypadku wykresu Całkowity ruch, możesz najechać kursorem na słupki na wykresie Ruch wychodzący, aby wyświetlić dane źródłowe:

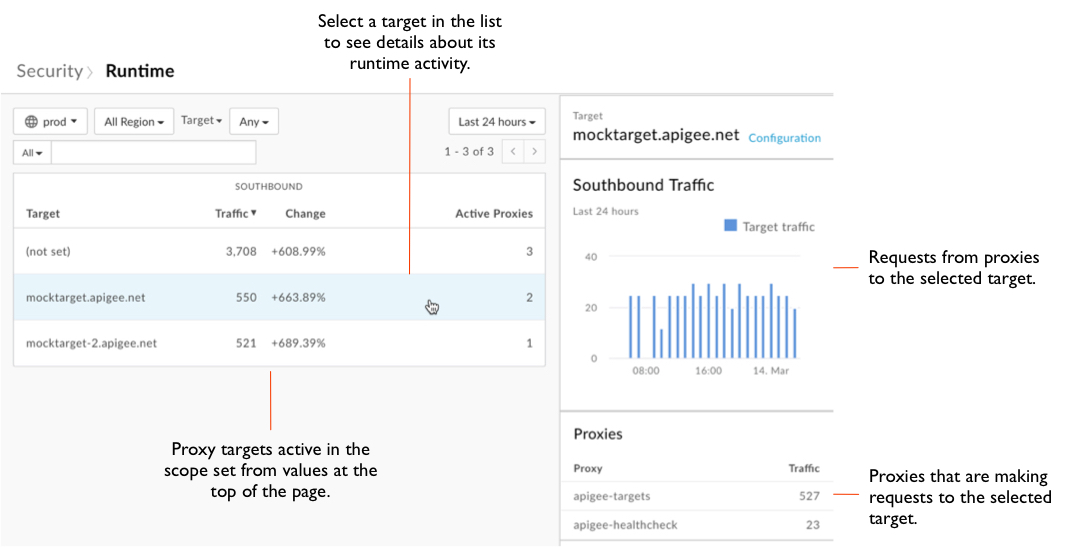

U góry strony kliknij menu Proxies (Proxy), a następnie Targets (Cele).

Zwróć uwagę, że tabela zawiera podobne informacje o docelowych serwerach proxy jak tabela z informacjami o serwerach proxy.

Aby wyświetlić szczegółowe informacje o miejscu docelowym, kliknij wiersz w tabeli.

U góry strony kliknij menu Cele, a następnie Aplikacje, aby wyświetlić informacje o aplikacjach.

U góry strony kliknij menu Aplikacje, a potem Kody błędów, aby wyświetlić informacje o kodach błędów.

Zadawanie pytań o to, co widzisz

Strona Czas działania pokazuje, jak działają Twoje serwery proxy w kontekście bieżącego ruchu – żądań od klientów i żądań do miejsc docelowych. Na podstawie wyświetlonych informacji zadaj sobie pytania, czy Twoje serwery proxy działają prawidłowo.

- Sprawdź szczegóły każdego serwera proxy, który odbiera ruch inny niż HTTPS. Czy część tego ruchu wydaje się odpowiednia dla tego serwera proxy? Czy serwer proxy powinien zostać ponownie skonfigurowany, aby otrzymywać żądania przez HTTPS?

- Sprawdzaj dane z różnych zakresów, np. z dłuższego lub krótszego okresu. Czy możesz zareagować na jakiś trend?

- Czy nastąpił znaczny wzrost natężenia ruchu z serwera proxy do miejsca docelowego? Czy ten ruch powinien być regulowany przez zasady zarządzania ruchem?

Pobieranie szczegółów konfiguracji

Dzięki szczegółowym informacjom o konfiguracji z punktu widzenia bezpieczeństwa możesz zacząć identyfikować miejsca, w których możesz zwiększyć bezpieczeństwo, zmieniając konfigurację serwerów proxy. Na stronie Konfiguracja znajdziesz szczegółowe informacje o tym, jak serwery proxy i obiekty docelowe korzystają z narzędzi dostępnych w Apigee Edge.

Aby wyświetlić szczegóły konfiguracji:

- W menu nawigacyjnym po lewej stronie kliknij Analiza > Raportowanie dotyczące bezpieczeństwa > Konfiguracja.

- Aby określić zakres danych, które chcesz zobaczyć, u góry strony wybierz środowisko, dla którego chcesz wyświetlić dane.

- Upewnij się, że w menu obok menu środowiska jest wybrana opcja „Pełnomocnicy” (a nie „Obiekty docelowe” ani inne wartości) i pozostaw wartość „Dowolne”.

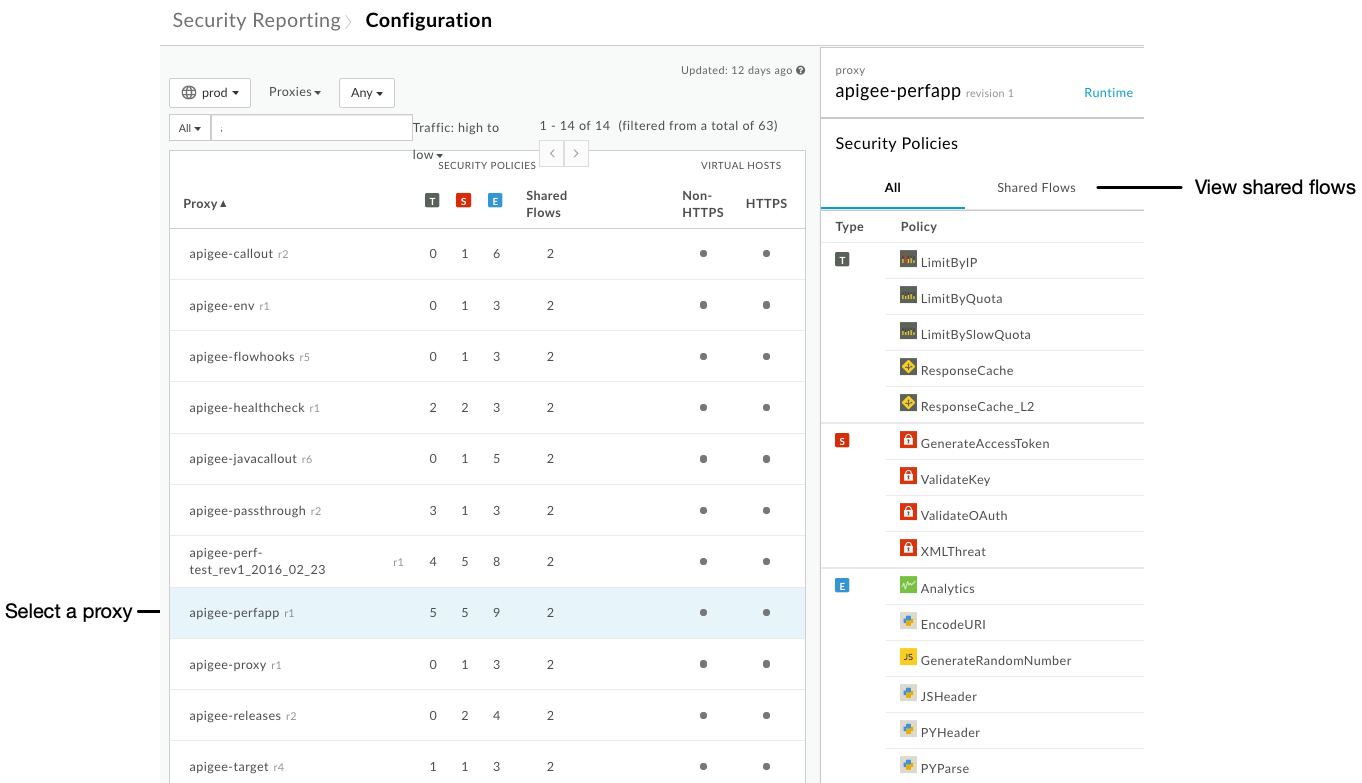

- W przypadku każdego serwera proxy tabela zawiera te informacje:

- Liczba zasad używanych z grup zasad związanych z bezpieczeństwem. Grupy zasad to zarządzanie ruchem, zabezpieczenia i rozszerzenia. Więcej informacji o grupach znajdziesz w artykule Omówienie informacji o zasadach.

- Liczba przepływów wspólnych używanych przez serwer proxy (jeśli takie istnieją).

- Określa, czy hosty wirtualne serwera proxy są skonfigurowane do odbierania żądań innych niż HTTPS, żądań HTTPS lub obu tych rodzajów żądań.

Kliknij wiersz w tabeli, aby wyświetlić więcej informacji o konfiguracji serwera proxy:

Jeśli wybrany serwer proxy zawiera przepływy współdzielone, po prawej stronie interfejsu kliknij Przepływy współdzielone, aby wyświetlić listę zasad związanych z bezpieczeństwem, które są skonfigurowane w przepływach współdzielonych wywoływanych przez ten serwer proxy.

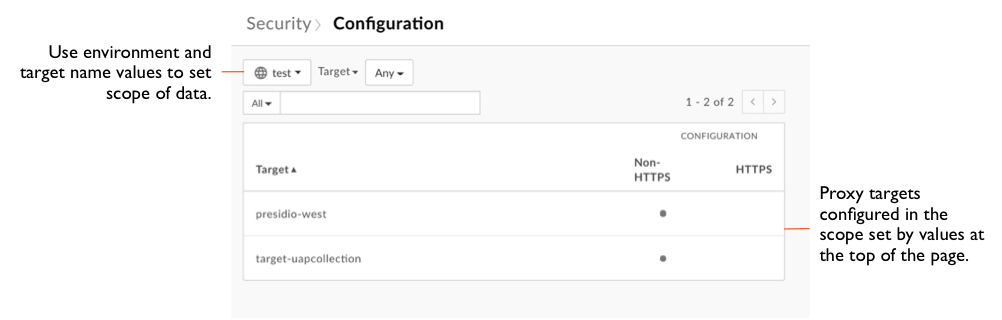

U góry strony kliknij menu Proxies (Proxy), a następnie Targets (Cele).

Zwróć uwagę, że tabela wskazuje, czy cele są osiągane przez wywołania inne niż HTTPS czy HTTPS:

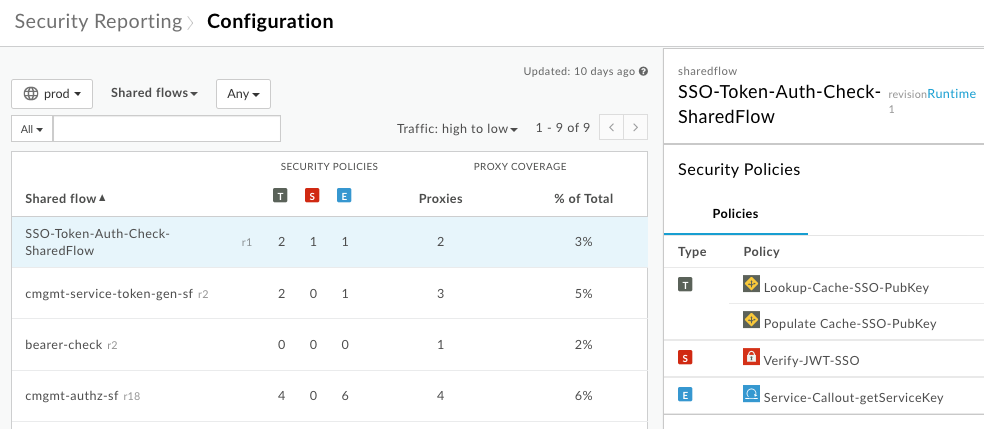

U góry strony kliknij menu Cele, a potem Udostępnione pliki, aby wyświetlić informacje o udostępnionych plikach, w tym:

- Liczba zasad używanych z grup zasad związanych z bezpieczeństwem.

- Liczba serwerów proxy korzystających z każdego wspólnego przepływu.

Zadawanie pytań o to, co widzisz

Strona Runtime (Czas działania) pokazuje, jak działają Twoje serwery proxy w warunkach czasu działania, a strona Configuration (Konfiguracja) pokazuje, jak zostały one skonfigurowane do obsługi tych warunków. Przeglądając raporty, przyjrzyj się bliżej każdemu wskaźnikowi.

- Czy Twoje serwery proxy mają odpowiednie zasady zabezpieczeń? Nie wszystkie serwery proxy powinny być skonfigurowane w taki sam sposób pod względem bezpieczeństwa. Na przykład serwer proxy, który otrzymuje duże obciążenie żądaniami lub którego liczba żądań gwałtownie się zmienia, powinien mieć skonfigurowane zasady kontroli ruchu, takie jak zasady SpikeArrest.

- Jeśli korzystanie z udostępnionego pliku jest niskie, dlaczego tak się dzieje? Współdzielone przepływy mogą być przydatnym sposobem tworzenia funkcji związanych z bezpieczeństwem, które można ponownie wykorzystywać. Więcej informacji o udostępnionych przepływach znajdziesz w artykule Wielokrotnego użytku udostępnione przepływy.

- Czy używasz przepływów współdzielonych dołączonych do punktów zaczepienia przepływów? Dołączając do punktu zaczepienia przepływu udostępniony przepływ zawierający zasady związane z bezpieczeństwem, możesz wymusić stosowanie tych funkcji zabezpieczeń we wszystkich serwerach proxy w środowisku. Więcej informacji o punktach zaczepienia znajdziesz w artykule Dołączanie udostępnionego pliku za pomocą punktu zaczepienia.

- Czy serwer proxy powinien mieć hosta wirtualnego innego niż HTTPS?

Pobieranie szczegółów aktywności użytkownika

W ramach monitorowania bezpieczeństwa zwracaj uwagę na potencjalnie poufne operacje wykonywane przez użytkowników. Na stronie Aktywność użytkowników znajdziesz liczbę operacji wrażliwych wykonanych przez użytkowników. Opis operacji wymagających wysokiego poziomu bezpieczeństwa znajdziesz w sekcji Informacje o operacjach wymagających wysokiego poziomu bezpieczeństwa poniżej.

Dostęp do strony Aktywność użytkowników mają tylko administratorzy organizacji, którzy kupili zaawansowane operacje API. Żadne inne role, w tym administrator organizacji z uprawnieniami tylko do odczytu, nie mają dostępu do tej strony.

Aby wyświetlić aktywność użytkowników:

- W menu nawigacyjnym po lewej stronie kliknij Analiza > Raportowanie dotyczące zabezpieczeń > Aktywność użytkownika.

- Kliknij pole daty, aby ustawić zakres dat.

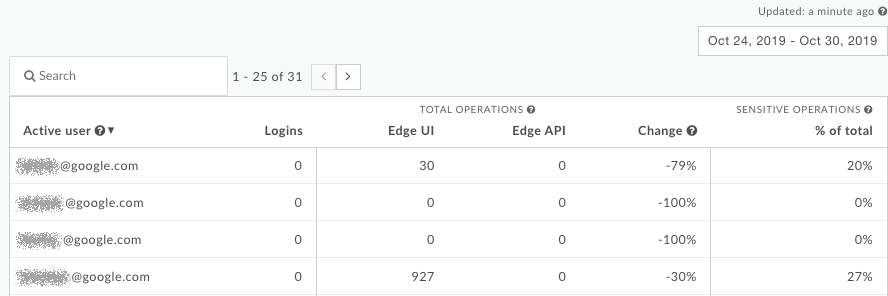

W przypadku każdego użytkownika w organizacji tabela zawiera te informacje (adresy e-mail zostały celowo ukryte):

- Liczba logowań.

- Liczba operacji wrażliwych wykonanych przez użytkownika w interfejsie lub interfejsie API.

- Zmiana aktywności w wybranym zakresie czasu.

- Odsetek wszystkich operacji wykonanych przez użytkownika, które są uznawane za wrażliwe.

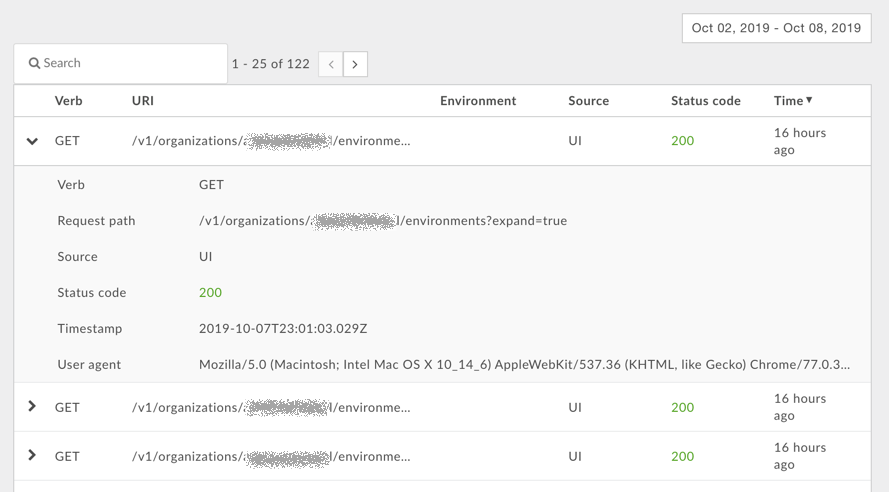

Kliknij wiersz w tabeli, aby wyświetlić szczegółowe informacje o aktywności użytkownika:

Informacje o operacjach wymagających wysokiego poziomu bezpieczeństwa

Strony Przegląd i Aktywność użytkowników wyświetlają informacje o operacjach wrażliwych wykonywanych przez użytkowników. Operacja wrażliwa to każda operacja w interfejsie lub interfejsie API, która wykonuje działanie GET/PUT/POST/DELETE w przypadku tych wzorców interfejsu API:

| Przypadek użycia | Wzorzec identyfikatora URI żądania |

|---|---|

| Dostęp do deweloperów | /v1/organizations/org_name/developers* |

| Dostęp do aplikacji | /v1/organizations/org_name/apps* |

| Otwieranie raportów niestandardowych | /v1/organizations/org_name/environments/env_name/stats* |

| Dostęp do sesji śledzenia | /v1/organizations/org_name/environments/env_name/apis/proxy/revisions/rev/debugsessions* |

| Dostęp do hostów wirtualnych | /v1/organizations/org_name/environments/env_name/virtualhosts* |

W przypadku tych wzorców znak * odpowiada dowolnej ścieżce zasobu. Na przykład w przypadku wzorca URI:

/v1/organizations/org_name/developers*

Edge śledzi działania GET/PUT/POST/DELETE w przypadku tych identyfikatorów URI:

/v1/organizations/org_name/developers /v1/organizations/org_name/developers/developer_email /v1/organizations/org_name/developersdeveloper_email/attributes/attribute_name

Zadawanie pytań o to, co widzisz

Strona Aktywność użytkowników umożliwia szczegółowe analizowanie aktywności użytkowników organizacji. W przypadku każdego użytkownika możesz zadać sobie pytanie:

- Czy liczba logowań jest odpowiednia dla użytkownika?

- Czy użytkownik wykonuje dużą liczbę operacji wymagających zachowania ostrożności? Czy są to oczekiwane działania, które powinien wykonywać ten użytkownik?

- Czy aktywność użytkownika zmieniła się w danym okresie? Dlaczego procent się zmienił?