Wyświetlasz dokumentację Apigee Edge.

Otwórz dokumentację Apigee X. informacje

Ten dokument opisuje, jak tworzyć, modyfikować i usuwać magazyny kluczy oraz magazyny zaufania dla Edge dla Cloud oraz Edge dla Private Cloud w wersji 4.18.01 i nowszych.

Informacje o kluczowych magazynach i hostach wirtualnych w Edge Cloud

Proces tworzenia magazynów kluczy/magazynów zaufania na potrzeby Edge Cloud wymaga przestrzegania wszystkich i regułami korzystania z hostów wirtualnych. Na przykład w przypadku hostów wirtualnych w chmurze:

- Wirtualni hostowie muszą używać protokołu TLS.

- Hosty wirtualne mogą używać tylko portu 443.

- Musisz użyć podpisanego certyfikatu TLS. Nie można używać niewymagających podpisu certyfikatów z hostami wirtualnymi w chmurze.

- Nazwa domeny określona przez certyfikat TLS musi być zgodna z aliasem hosta hosta wirtualnego.

Więcej informacji:

- Informacje o TLS/SSL

- Korzystanie z TLS w Edge

- Najczęstsze pytania dotyczące konfigurowania hostów wirtualnych

- Informacje o wirtualnych gospodarzach

Wdrożenie magazynów kluczy i magazynów zaufania w Krawędź

Aby skonfigurować funkcje, które opierają się na infrastrukturze klucza publicznego, takiej jak TLS, musisz utworzyć repozytorium kluczy i repozytorium zaufania, które zawierają niezbędne klucze i certyfikaty cyfrowe.

W Edge magazyny kluczy i magazyny zaufania są reprezentowane przez element magazynu kluczy, który zawiera co najmniej 1 alias. Oznacza to, że w Edge nie ma różnicy w implementacji między repozytorium kluczy a repozytorium zaufania.

Różnica między repozytorium kluczy a repozytorium zaufania wynika z rodzajów wpisów, które zawierają, oraz sposobu ich używania w procesie nawiązywania połączenia TLS:

- keystore – encja keystore zawierająca co najmniej aliasy, z których każdy zawiera parę certyfikat/klucz.

- Truststore – encja keystore zawierająca co najmniej jedną aliasy, gdzie każdy alias zawiera tylko certyfikat.

Podczas konfigurowania protokołu TLS dla hosta wirtualnego lub docelowego punktu końcowego magazyny kluczy i magazyny zaufania udostępniają

w procesie uzgadniania połączenia TLS. Podczas konfigurowania hosta wirtualnego lub docelowego punktu końcowego musisz oddzielnie określić repozytoria kluczy i repozytoria zaufania w tagu <SSLInfo>, jak pokazano poniżej w przypadku hosta wirtualnego:

<VirtualHost name="myTLSVHost"> <HostAliases> <HostAlias>apiTLS.myCompany.com</HostAlias> </HostAliases> <Interfaces/> <Port>9006</Port> <SSLInfo> <Enabled>true</Enabled> <ClientAuthEnabled>false</ClientAuthEnabled> <KeyStore>ref://keystoreref</KeyStore> <KeyAlias>myKeyAlias</KeyAlias> </SSLInfo> </VirtualHost>

W tym przykładzie podajesz nazwę magazynu kluczy i alias używany przez hosta wirtualnego dla magazynu kluczy TLS. Za pomocą odwołania możesz określić nazwę magazynu kluczy, aby móc ją zmienić. później, gdy certyfikat straci ważność. Alias zawiera parę certyfikat/klucz, która służy do identyfikowania hosta wirtualnego dla klienta TLS uzyskującego dostęp do tego hosta. W tym przykładzie nie jest wymagany magazyn zaufania.

Jeśli wymagany jest magazyn zaufania, na przykład w przypadku konfiguracji dwukierunkowego TLS, użyj tagu <TrustStore>, aby określić magazyn zaufania:

<VirtualHost name="myTLSVHost"> <HostAliases> <HostAlias>apiTLS.myCompany.com</HostAlias> </HostAliases> <Interfaces/> <Port>9006</Port> <SSLInfo> <Enabled>true</Enabled> <ClientAuthEnabled>true</ClientAuthEnabled> <KeyStore>ref://keystoreref</KeyStore> <KeyAlias>myKeyAlias</KeyAlias> <TrustStore>ref://truststoreref</TrustStore> </SSLInfo> </VirtualHost>

W tym przykładzie tag <TrustStore> odwołuje się tylko do magazynu kluczy i nie określa konkretnego aliasu. Każdy alias w magazynie kluczy zawiera certyfikat (łańcuch certyfikatów),

jest używany w procesie uzgadniania połączenia TLS.

Obsługiwane formaty certyfikatów

| Format | Obsługiwane przesyłanie za pomocą interfejsu API i interfejsu użytkownika | Obsługa jazdy na północ | Zweryfikowano |

|---|---|---|---|

| PEM | Tak | Tak | Tak |

| * PKCS12 | Tak | Tak | Tak. Uwaga: Apigee wewnętrznie konwertuje PKCS12 na PEM. |

| * DER | Nie | Nie | Tak |

| * PKCS7 | Nie | Nie | Nie |

* Jeśli to możliwe, zalecamy używanie formatu PEM.

Używanie magazynów kluczy PKCS12 z Edge dla Private Cloud w wersji 4.53.00 lub nowszej

Jeśli używasz Edge for Private Cloud w wersji 4.53.00 lub nowszej, do przesyłania kluczy i powiązanych z nimi certyfikatów do Apigee należy używać tylko repozytorium kluczy PKCS12. Pomoc w konwertowaniu istniejących kluczy i certyfikatów na format PKCS12/PFX znajdziesz w sekcji Konwertowanie certyfikatów na obsługiwany format.

Implementowanie aliasu

W Edge magazyn kluczy zawiera co najmniej jeden alias, przy czym każdy z nich alias zawiera:

- certyfikat TLS jako plik PEM lub PKCS12/PFX – certyfikat podpisany przez urząd certyfikacji (CA), plik zawierający łańcuch certyfikatów, w którym ostatni certyfikat jest podpisany przez CA, lub certyfikat samopodpisany;

- Klucz prywatny jako plik PEM lub PKCS12/PFX. Edge obsługuje klucze o długości do 2048 bitów. O jest opcjonalne.

W Edge truststore zawiera co najmniej 1 alias, w którym każdy alias zawiera:

- Certyfikat TLS jako plik PEM – certyfikat podpisany przez urząd certyfikacji (CA) – łańcuch certyfikatów, w którym ostatni certyfikat jest podpisany przez urząd certyfikacji lub samodzielnie podpisany certyfikat

Edge zapewnia interfejs użytkownika i interfejs API, które pozwalają tworzyć magazyny kluczy, aliasy, przesyłać certyfikat/klucz parami i aktualizować certyfikaty. Interfejs użytkownika i interfejs API, których używasz do tworzenia repozytorium zaufania, są takie same jak te, których używasz do tworzenia repozytorium kluczy. Różnica polega na tym, że podczas tworzenia magazynu zaufania tworzysz aliasy które zawierają tylko certyfikat.

Format plików certyfikatów i kluczy

Certyfikaty i klucze możesz przedstawić jako pliki PEM lub PKCS12/PFX. Pliki PEM są zgodne z

w formacie X.509. Jeśli Twój certyfikat lub klucz prywatny nie jest zdefiniowany w pliku PEM, możesz go przekonwertować na

pliku PEM za pomocą narzędzi takich jak openssl.

Wiele plików .crt i .key jest jednak już w formacie PEM. Jeśli te pliki są tekstowe plików i są ujęte w następujący sposób:

-----BEGIN CERTIFICATE----- -----END CERTIFICATE-----

lub

-----BEGIN ENCRYPTED PRIVATE KEY----- -----END ENCRYPTED PRIVATE KEY-----

Pliki te są zgodne z formatem PEM i można ich używać w magazynie kluczy lub Truststore bez konwertowania ich do pliku PEM.

Łańcuchy certyfikatów

Jeśli certyfikat jest częścią łańcucha, obsługa go różni się w zależności od tego, czy certyfikat jest używany w w magazynie kluczy lub magazynie zaufania:

- Keystore – jeśli certyfikat jest częścią łańcucha, musisz utworzyć pojedynczy plik zawierający wszystkie certyfikaty w łańcuchu. Certyfikaty muszą być ułożone w odpowiedniej kolejności, a ostatni musi być certyfikatem głównym lub certyfikat pośredni podpisany certyfikatem głównym.

- Truststore – jeśli certyfikat jest częścią łańcucha, musisz utworzyć jeden plik zawierający wszystkie certyfikaty i przesłać go do aliasu lub przesłać wszystkie certyfikaty w łańcuchu oddzielnie do truststore, używając innego aliasu dla każdego certyfikatu. Jeśli prześlesz je jako pojedynczy certyfikat, certyfikaty muszą być ułożone w odpowiedniej kolejności, a ostatni musi być certyfikatem głównym pośredni certyfikat podpisany certyfikatem głównym.

- Jeśli tworzysz jeden plik zawierający wiele certyfikatów, musisz wstawić pusty wiersz między poszczególnymi certyfikatami.

Możesz na przykład połączyć wszystkie certyfikaty w jednym pliku PEM. Certyfikaty muszą być uporządkowane we właściwej kolejności, a ostatni z nich musi być certyfikatem głównym lub certyfikatem pośrednim podpisanym przez certyfikat główny:

-----BEGIN CERTIFICATE----- (Your Primary TLS certificate) -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- (Intermediate certificate) -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- (Root certificate or intermediate certificate signed by a root certificate) -----END CERTIFICATE-----

Jeśli Twoje certyfikaty mają format PKCS12/PFX, możesz użyć atrybutu openssl

aby utworzyć plik PKCS12/PFX z łańcucha certyfikatów, jak pokazano poniżej:

openssl pkcs12 -export -out certificate.pfx -inkey privateKey.key -in certificate.crt -certfile CACert.crt

Podczas pracy z łańcuchami certyfikatów w repozytorium zaufanych certyfikatów nie zawsze trzeba przesyłać wszystkie certyfikaty w łańcuchu. Przesyłasz na przykład certyfikat klienta client_cert_1 i certyfikat wystawcy certyfikatu klienta ca_cert.

Podczas uwierzytelniania dwustronnego TLS uwierzytelnianie klienta przebiega pomyślnie, gdy serwer wysyła klientowi client_cert_1 w ramach procesu uzgadniania połączenia TLS.

Możesz też mieć drugi certyfikat (client_cert_2), podpisany tym samym certyfikatem,

ca_cert Nie prześlesz jednak pliku client_cert_2 do zaufanego magazynu.

Sklep z zaufanymi certyfikatami zawiera tylko client_cert_1 i ca_cert.

Gdy serwer przekaże client_cert_2 w ramach uzgadniania połączenia TLS, żądanie zostanie zrealizowane. Dzieje się tak, ponieważ Edge pozwala na pomyślne przeprowadzenie weryfikacji TLS, gdy client_cert_2 nie istnieje w magazynie zaufania, ale został podpisany przez certyfikat, który znajduje się w magazynie zaufania. Jeśli usuniesz z repozytorium zaufania certyfikat urzędu certyfikacji ca_cert, weryfikacja TLS się nie powiedzie.

Uwagi dotyczące standardu FIPS

Jeśli używasz Edge for Private Cloud w wersji 4.53.00 lub nowszej w systemie operacyjnym obsługującym FIPS, do przesyłania kluczy i powiązanych certyfikatów do Apigee możesz używać tylko repozytorium kluczy PKCS12.

Poznaj stronę magazynów kluczy TLS

Otwórz stronę TLS Keystore w sposób opisany poniżej.Edge

Aby uzyskać dostęp do strony magazyny kluczy TLS za pomocą interfejsu Edge:

- Zaloguj się na stronie https://apigee.com/edge jako administrator organizacji.

- Wybierz swoją organizację.

- Kliknij Administracja > Środowisko > Sklepy kluczy TLS.

Classic Edge (Private Cloud)

Aby uzyskać dostęp do strony magazynów kluczy TLS w interfejsie klasycznego Edge:

- Zaloguj się na konto

http://ms-ip:9000jako administrator organizacji, gdzie ms-ip to adres IP lub nazwa DNS węzła serwera zarządzania. - Wybierz swoją organizację.

- Kliknij Administracja > Konfiguracja środowiska > Sklepy kluczy TLS.

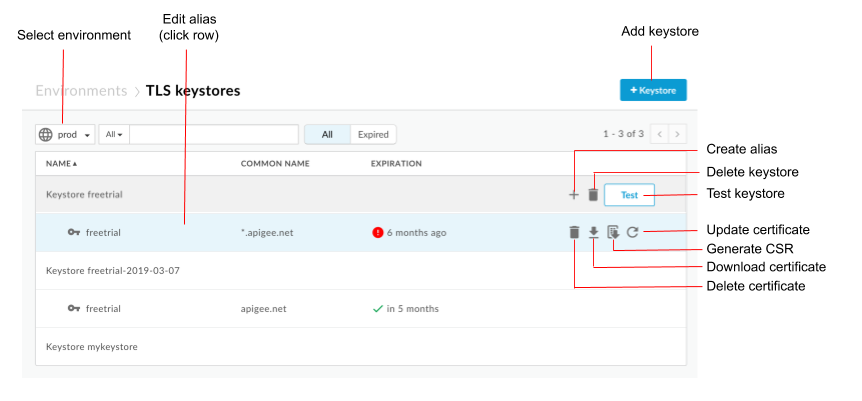

Wyświetli się strona TLS Keystores:

Jak widać na poprzednim rysunku, na stronie Keystore TLS możesz:

- Wybierz środowisko

- Tworzenie magazynu kluczy i aliasu

- Testowanie i usuwanie kluczowych repozytoriów danych

- Wyświetlanie i usuwanie aliasów

Wyświetlanie aliasu

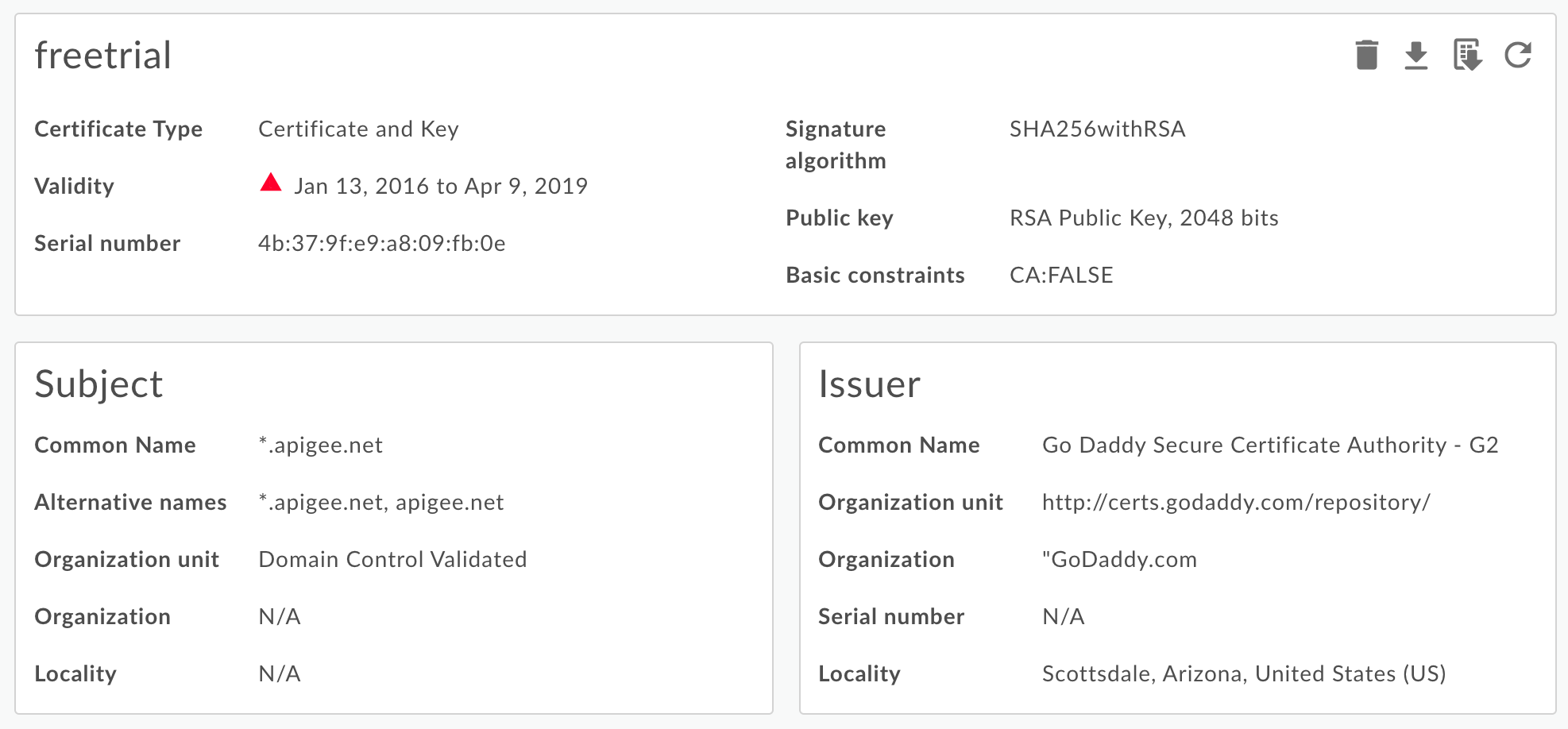

Aby wyświetlić alias:

- Otwórz stronę magazynów kluczy TLS.

- Wybierz środowisko (zwykle

prodlubtest). - Kliknij wiersz powiązany z aliasem, który chcesz wyświetlić.

Wyświetlą się szczegóły certyfikatu i klucza aliasu.

Możesz wyświetlić wszystkie informacje o aliasie, w tym datę ważności. - Zarządzaj certyfikatem za pomocą przycisków u góry strony, aby:

- Pobierz certyfikat jako plik PEM.

- Wygeneruj żądanie podpisania certyfikatu. Jeśli masz certyfikat, którego ważność wygasła, i chcesz go odnowić, możesz pobrać żądanie podpisania certyfikatu (CSR). Możesz wysłać takie żądanie do urzędu certyfikacji, aby uzyskać nowy certyfikat

- Zaktualizuj certyfikat. Uwaga: jeśli zaktualizujesz certyfikat, którego używa obecnie host wirtualny lub docelowy serwer/docelowy punkt końcowy, musisz skontaktować się z zespołem pomocy Apigee Edge, aby ponownie uruchomić routery i przetwarzacze wiadomości. Zalecany sposób aktualizowania

certyfikat jest na:

- Utwórz nowy magazyn kluczy lub magazyn zaufania.

- Dodaj nowy certyfikat do nowego magazynu kluczy lub magazynu zaufania.

- Zaktualizuj odniesienie w hostie wirtualnym lub docelowym serwerze/docelowym punkcie końcowym do klucza lub repozytorium zaufania. Zobacz Zaktualizuj certyfikat TLS dla chmury, aby uzyskać więcej informacji.

- Usuń alias. Uwaga: jeśli usuniesz alias, który jest obecnie używany przez hosta wirtualnego lub docelowy punkt końcowy, host wirtualny lub docelowy punkt końcowy przestanie działać.

Tworzenie magazynu kluczy/magazynu zaufania i aliasu

Możesz utworzyć magazyn kluczy używany jako magazyn kluczy TLS lub magazyn zaufania TLS. Magazyn kluczy jest charakterystyczna dla środowiska w organizacji, np. środowiska testowego lub produkcyjnego. Jeśli chcesz przetestować magazyn kluczy w środowisku testowym, zanim wdrożysz go w środowisku produkcyjnym, musisz utworzyć go w obu środowiskach.

Aby utworzyć magazyn kluczy w środowisku, wystarczy podać jego nazwę. Po utworzyć w środowisku nazwany magazyn kluczy, a następnie utworzyć aliasy i przesłać parę certyfikatów/kluczy (magazyn kluczy) lub przesłać na alias tylko certyfikat (magazyn kluczy).

Aby utworzyć magazyn kluczy:

- Otwórz stronę Keystore TLS.

- Wybierz środowisko (zwykle

prodlubtest). - Kliknij + Magazyn kluczy.

- Podaj nazwę magazynu kluczy. Nazwa może zawierać tylko znaki alfanumeryczne.

- Kliknij Dodaj magazyn kluczy. Nowy magazyn kluczy pojawi się na liście.

- Aby dodać alias, użyj jednej z poniższych procedur. Zobacz też

Obsługiwane formaty plików certyfikatów

- Tworzenie aliasu na podstawie certyfikatu (tylko w przypadku zaufanych sklepów)

- Tworzenie aliasu z pliku JAR (tylko w magazynie kluczy)

- Tworzenie aliasu z certyfikatu i klucza (tylko magazyn kluczy)

- Tworzenie aliasu na podstawie pliku PKCS12 lub PFX (tylko magazyn kluczy)

- Tworzenie alias z samodzielnie podpisanego certyfikatu (tylko magazyn kluczy)

Tworzenie aliasu na podstawie certyfikatu (tylko w przypadku zaufanego magazynu)

Aby utworzyć alias certyfikatu:

- Otwórz stronę magazynów kluczy TLS.

- Umieść kursor nad magazynem kluczy, aby wyświetlić menu czynności, i kliknij +.

- Wypełnij pole Alias Name (Nazwa aliasu).

- W sekcji Szczegóły certyfikatu w menu Typ wybierz Tylko certyfikat.

- Kliknij Wybierz plik obok opcji Plik certyfikatu i przejdź do Plik PEM z certyfikatem i kliknij Otwórz.

- Domyślnie interfejs API sprawdza, czy certyfikat nie wygasł. Wybierz opcjonalnie Zezwalaj na wygasły certyfikat, aby pominąć weryfikację.

- Kliknij Save (Zapisz), aby przesłać certyfikat i utworzyć alias.

Tworzenie aliasu z pliku JAR (tylko magazyn kluczy)

Aby utworzyć alias z pliku JAR:

- Otwórz stronę magazynów kluczy TLS.

- Umieść kursor nad magazynem kluczy, aby wyświetlić menu czynności, i kliknij +.

- Podaj Nazwa aliasu.

- W sekcji Szczegóły certyfikatu na liście Typ wybierz Plik JAR.

- Kliknij Wybierz plik obok Plik JAR, przejdź do pliku JAR zawierającego certyfikat i klucz, a następnie kliknij Otwórz.

- Jeśli klucz ma hasło, podaj je w polu Hasło. Jeśli nie ma hasła, pozostaw to pole puste.

- Domyślnie interfejs API sprawdza, czy certyfikat nie wygasł. Opcjonalnie zaznacz Zezwalaj na certyfikat wygasły, aby pominąć weryfikację.

- Kliknij Save (Zapisz), aby przesłać klucz i certyfikat, a następnie utworzyć alias.

Tworzenie aliasu na podstawie certyfikatu i klucza (tylko w magazynie kluczy)

Aby utworzyć alias na podstawie certyfikatu i klucza:

- Otwórz stronę magazynów kluczy TLS.

- Najedź kursorem na magazyn kluczy, aby wyświetlić menu czynności, i kliknij +.

- Wypełnij pole Alias Name (Nazwa aliasu).

- W sekcji Szczegóły certyfikatu w menu Typ wybierz Certyfikat i klucz.

- Kliknij Wybierz plik obok opcji Plik certyfikatu, przejdź do pliku PEM zawierającego certyfikat i kliknij Otwórz.

- Jeśli klucz ma hasło, określ Hasło klucza. Jeśli klucz nie ma hasła, pozostaw to pole puste.

- Kliknij Wybierz plik obok opcji Plik klucza, przejdź do pliku PEM zawierającego klucz i kliknij Otwórz.

- Domyślnie interfejs API sprawdza, czy certyfikat nie wygasł. Wybierz opcjonalnie Zezwalaj na wygasły certyfikat, aby pominąć weryfikację.

- Kliknij Save (Zapisz), aby przesłać klucz i certyfikat, a następnie utworzyć alias.

Tworzenie aliasu z pliku PKCS12 lub PFX (tylko w magazynie kluczy)

Aby utworzyć alias na podstawie pliku PKCS12 zawierającego certyfikat i klucz:

- Otwórz stronę magazynów kluczy TLS.

- Umieść kursor nad magazynem kluczy, aby wyświetlić menu czynności, i kliknij +.

- Wypełnij pole Alias Name (Nazwa aliasu).

- W sekcji Certificate details (Szczegóły certyfikatu) z menu Type (Typ) wybierz PKCS12/PFX.

- Kliknij Wybierz plik obok PKCS12/PFX, przejdź do plik zawierający klucz i certyfikat, a potem kliknij Otwórz.

- Jeśli klucz ma hasło, określ hasło dla pliku PKCS12 lub PFX. Jeśli klucz nie ma hasła, pozostaw to pole puste.

- Domyślnie interfejs API sprawdza, czy certyfikat nie wygasł. Opcjonalnie zaznacz Zezwalaj na certyfikat wygasły, aby pominąć weryfikację.

- Kliknij Zapisz, aby przesłać plik i utworzyć alias.

Tworzenie aliasu na podstawie certyfikatu z podpisem własnym (tylko w magazynie kluczy)

Aby utworzyć alias korzystający z certyfikatu podpisanego samodzielnie, wypełnij formularz niezbędne informacje wymagane do utworzenia certyfikatu. Edge tworzy następnie certyfikat i parę kluczy prywatnych, a następnie przesyła je do aliasu.

Aby utworzyć alias na podstawie samodzielnie podpisanego certyfikatu:

- Otwórz stronę magazynów kluczy TLS.

- Najedź kursorem na magazyn kluczy, aby wyświetlić menu czynności, i kliknij +.

- Wypełnij pole Alias Name (Nazwa aliasu).

- W sekcji Szczegóły certyfikatu w menu Typ wybierz Samodzielny certyfikat.

- Wypełnij formularz, korzystając z tabeli poniżej.

- Kliknij Zapisz, aby utworzyć parę kluczy (publiczny i prywatny) i przesłać je do aliasu.

W wygenerowanym certyfikacie zobaczysz te dodatkowe pola:

- Wystawca

Podmiot, który podpisał i wydał certyfikat. W przypadku certyfikatu podpisanego samodzielnie jest to Numer porządkowy podany podczas tworzenia certyfikatu. - Ważność

okres ważności certyfikatu zapisany w postaci 2 dat: dnia, w którym certyfikat został wystawiony. rozpoczyna się okres ważności i dzień, w którym kończy się okres ważności certyfikatu. Obie mogą być zakodowane jako wartości UTCTime lub GeneralizedTime.

W tabeli poniżej opisano pola formularza:

| Pole formularza | Opis | Domyślny | Wymagane |

|---|---|---|---|

| Nazwa aliasu | Nazwa aliasu. Maksymalna długość to 128 znaków. | Nie dotyczy | Tak |

| Rozmiar klucza | Rozmiar klucza w bitach. Wartość domyślna i maksymalna to 2048 bitów. | 2048 | Nie |

| Algorytm podpisu | algorytm podpisu do generowania klucza prywatnego. Prawidłowe wartości to „SHA512withRSA”, „SHA384withRSA” i „SHA256withRSA” (domyślna). | SHA256withRSA | Nie |

| Ważność certyfikatu w dniach | Okres ważności certyfikatu (w dniach). Może przyjmować wartości dodatnie inne niż zero. | 365 | Nie |

| Wspólna nazwa |

Nazwa pospolita (CN) organizacji identyfikuje w pełni kwalifikowane nazwy domen.

powiązane z certyfikatem. Zwykle składa się z nazwa hosta i nazwy domeny.

Na przykład api.enterprise.apigee.com, www.apigee.com itp. Maksymalna długość to 64 znaki.

W zależności od typu certyfikatu CN może być jedną lub większą liczbą nazw hostów należących do tej samej domeny (np. example.com, www.example.com), nazwy z symbolem wieloznacznym (np. *.example.com) lub listą domen. Nie używaj protokołu (http:// ani https://), numeru portu ani ścieżki zasobu. Certyfikat jest ważny tylko wtedy, gdy nazwa hosta żądania pasuje do co najmniej jednej wspólnych nazw certyfikatów. |

Nie dotyczy | Tak |

| Adres e-mail. Maksymalna długość to 255 znaków. | Nie dotyczy | Nie | |

| Nazwa jednostki organizacyjnej | Nazwa zespołu organizacji. Maksymalna długość to 64 znaki. | Nie dotyczy | Nie |

| Nazwa organizacji | Nazwa organizacji. Maksymalna długość to 64 znaki. | Nie dotyczy | Nie |

| Miejscowość | Nazwa miasta. Maksymalna długość to 128 znaków. | Nie dotyczy | Nie |

| Region | Nazwa województwa. Maksymalna długość to 128 znaków. | Nie dotyczy | Nie |

| Kraj | Dwuliterowy kod kraju. Na przykład IN dla Indii, USA dla Stanów Zjednoczonych. | Nie dotyczy | Nie |

| Nazwa alternatywna |

Lista nazw hostów alternatywnych. Umożliwia powiązanie dodatkowych tożsamości z podmiotem certyfikatu. Zdefiniowane opcje obejmują adres e-mail, nazwę DNS, adres IP i identyfikator URI.

Maksymalnie 255 znaków dla każdej wartości. Nazwy możesz rozdzielać przecinkami lub naciskając naciśnij Enter po każdej nazwie. |

Nie dotyczy | Nie |

Testowanie repozytorium kluczy lub repozytorium zaufania

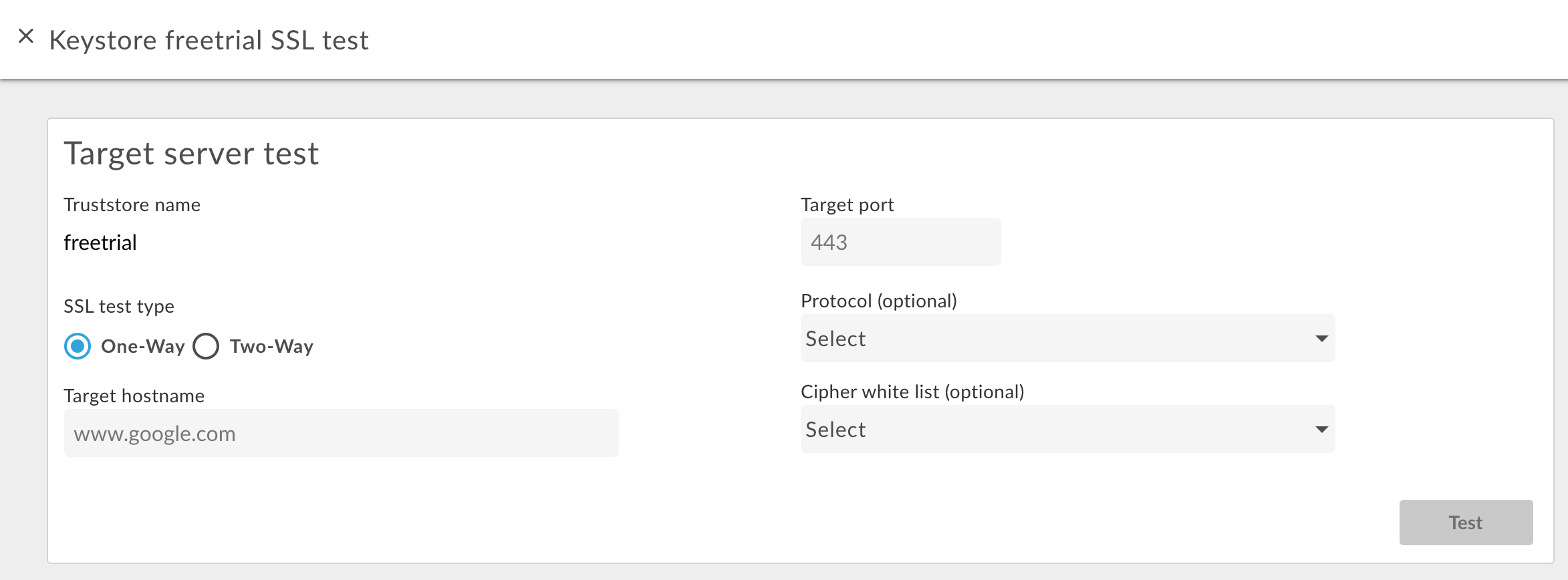

Możesz przetestować repozytorium zaufania i repozytorium kluczy w interfejsie Edge, aby sprawdzić, czy są prawidłowo skonfigurowane. Interfejs Test Ui weryfikuje żądanie TLS z Edge do usługi backendu. Usługa backendu można skonfigurować do obsługi jednokierunkowego lub dwukierunkowego protokołu TLS.

Aby przetestować jednokierunkowe połączenia TLS:

- Otwórz stronę Keystore TLS.

- Wybierz środowisko (zwykle

prodlubtest). - Umieść kursor nad magazynem kluczy TLS, który chcesz przetestować, aby wyświetlić menu działań, i kliknij Testuj. Okno poniżej

wyświetli się okno z nazwą magazynu zaufania:

- Wpisz nazwę hosta usługi backendu.

- Wpisz numer portu TLS (zwykle 443).

- Opcjonalnie określ protokoły lub szyfry.

- Kliknij Przetestuj.

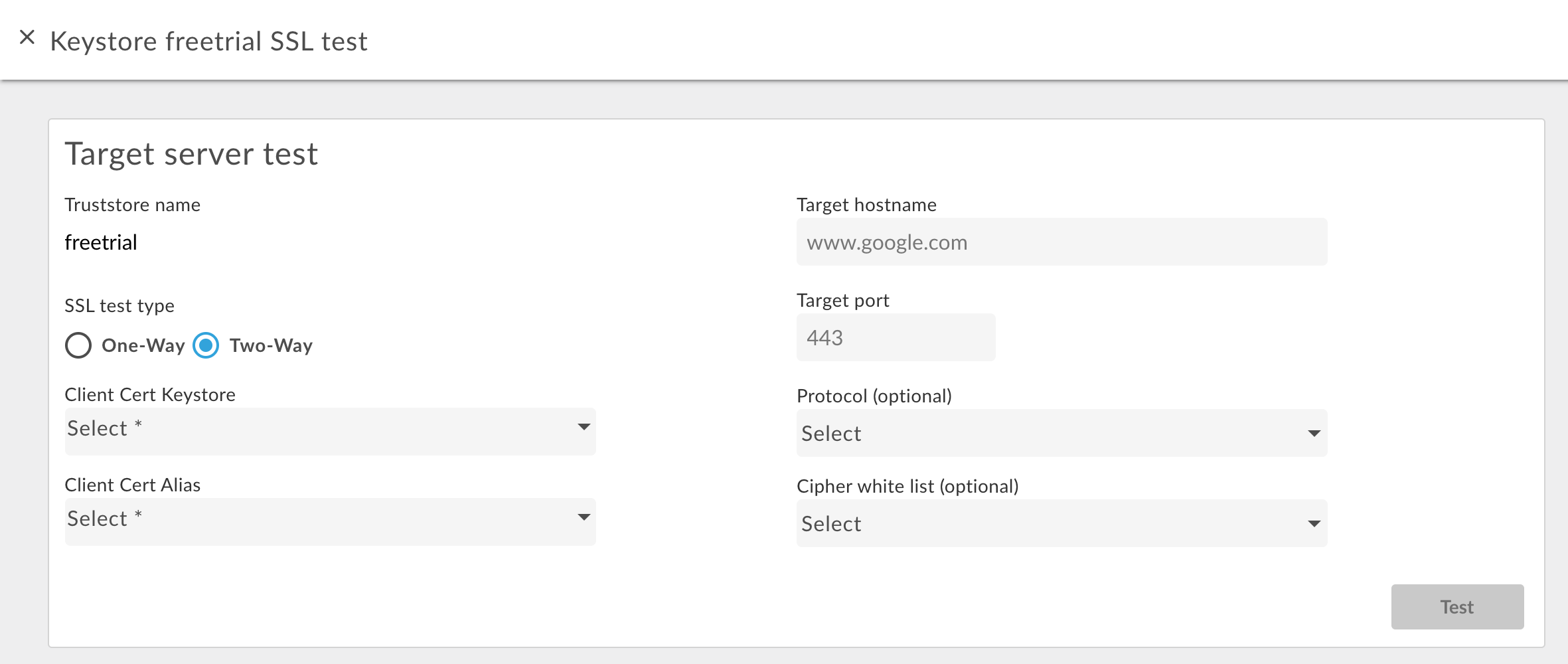

Aby przetestować dwukierunkowe protokół TLS:

- W przypadku wybranego repozytorium zaufania kliknij przycisk Test.

- W oknie dialogowym wybierz Dwukierunkowa jako Typ testu SSL.

Zostanie wyświetlone następujące okno dialogowe:

- Podaj nazwę magazynu kluczy używanego w dwustronnym TLS.

- Podaj nazwę aliasu w magazynie kluczy zawierającym certyfikat i klucz.

- Wpisz nazwę hosta usługi backendu.

- Wpisz numer portu TLS (zwykle 443).

- Opcjonalnie określ protokoły lub szyfry.

- Kliknij Test.

Dodaj certyfikat do magazynu zaufania na potrzeby dwukierunkowego protokołu TLS

Gdy używasz dwukierunkowego TLS do połączeń przychodzących, czyli żądania interfejsu API do Edge, zaufane repozytorium zawiera certyfikat lub łańcuch CA dla każdego klienta, który może wysyłać żądania do Edge.

Po początkowym skonfigurowaniu magazynu zaufania możesz dodać wszystkie certyfikaty znanych klientów. Z czasem możesz jednak dodać do zaufanych magazynów certyfikatów dodatkowe certyfikaty, gdy dodajesz nowych klientów.

Aby dodać nowe certyfikaty do magazynu zaufania używanego do dwukierunkowego TLS:

- Upewnij się, że w hostie wirtualnym używasz odwołania do repozytorium zaufania.

- Prześlij nowy certyfikat do magazynu zaufania, jak opisano to powyżej w sekcji Tworzenie aliasu z certyfikatu (tylko w przypadku magazynu zaufania)

Zaktualizuj odwołanie do repozytorium zaufania, aby ustawić tę samą wartość. Ta aktualizacja powoduje ponowne załadowanie repozytorium zaufania i nowego certyfikatu przez Edge.

Więcej informacji znajdziesz w artykule Modyfikowanie odwołania.

Usuwanie magazynu kluczy, magazynu zaufania lub aliasu

Podczas usuwania magazynu kluczy, magazynu zaufania lub aliasu musisz zachować ostrożność. Jeśli usuniesz repozytorium kluczy, repozytorium zaufania lub alias używany przez hosta wirtualnego, punkt końcowy docelowy lub serwer docelowy, wszystkie wywołania interfejsu API przez hosta wirtualnego lub punkt końcowy docelowy/serwer docelowy nie będą działać.

Procedura usuwania magazynu kluczy, magazynu zaufania lub aliasu jest zazwyczaj wykonywana w taki sposób:

- Utwórz nowy magazyn kluczy, magazyn zaufania lub alias w sposób opisany powyżej.

- W przypadku połączeń przychodzących, czyli żądań do interfejsu API wysyłanych do Edge, zaktualizuj parametr konfigurację hosta wirtualnego w celu odwołania się do nowego magazynu kluczy i aliasu kluczy.

- W przypadku połączeń wychodzących, czyli z Apigee do serwera backendu:

- Zaktualizuj konfigurację docelowego punktu końcowego dla wszystkich serwerów proxy interfejsu API, które odwołują się do starego i aliasu kluczy, aby odwołać się do nowego magazynu kluczy i aliasu kluczy. Jeśli element docelowy TargetEndpoint odwołuje się do serwera docelowego TargetServer, zaktualizuj jego definicję, aby odwoływał się do nowego katalogu kluczy i aliasu klucza.

- Jeśli odwołania do repozytorium kluczy i repozytorium zaufania pochodzą bezpośrednio z definicji punktu końcowego docelowego, musisz ponownie wdrożyć serwer proxy. Jeśli docelowy punkt końcowy odwołuje się do Definicja serwera docelowego i definicja serwera docelowego odwołują się do magazynu kluczy i Truststore, ponowne wdrażanie serwera proxy nie jest konieczne.

- Sprawdź, czy Twoje serwery proxy interfejsu API działają prawidłowo.

- Usuń klucz lub zaufany magazyn kluczy albo alias.

Usuwanie magazynu kluczy

Aby usunąć magazyn kluczy lub magazyn zaufania, umieść kursor na nim na liście, aby wyświetlić działania

i kliknij ![]() . Jeśli usuniesz magazyn kluczy lub magazyn zaufania, który jest

używane przez hosta wirtualnego lub docelowy punkt końcowy lub serwer docelowy, wszystkie wywołania interfejsu API za pośrednictwem hosta wirtualnego

lub docelowy punkt końcowy/serwer docelowy nie zadziała.

. Jeśli usuniesz magazyn kluczy lub magazyn zaufania, który jest

używane przez hosta wirtualnego lub docelowy punkt końcowy lub serwer docelowy, wszystkie wywołania interfejsu API za pośrednictwem hosta wirtualnego

lub docelowy punkt końcowy/serwer docelowy nie zadziała.

Uwaga: nie usuwaj klucza, dopóki nie przekonwertujesz hostów wirtualnych i docelowych punktów końcowych lub serwerów docelowych na klucze korzystające z nowego klucza.

Usuń alias

Możesz usunąć alias, umieszczając kursor na aliasie na liście w celu wyświetlenia działań.

i kliknij ![]() . Jeśli usuniesz alias używany przez hosta wirtualnego lub

docelowy punkt końcowy/serwer docelowy, wszystkie wywołania interfejsu API za pośrednictwem hosta wirtualnego lub docelowego punktu końcowego/docelowego

wystąpi błąd serwera.

. Jeśli usuniesz alias używany przez hosta wirtualnego lub

docelowy punkt końcowy/serwer docelowy, wszystkie wywołania interfejsu API za pośrednictwem hosta wirtualnego lub docelowego punktu końcowego/docelowego

wystąpi błąd serwera.

Uwaga: nie usuwaj aliasu, dopóki nie przekonwertujesz wirtualnych hostów i docelowych punktów końcowych lub serwerów docelowych na korzystanie z nowego repozytorium kluczy i aliasu.